Ryuk ransomware is een geavanceerde vorm van malware die zich richt op organisaties om financieel gewin te behalen. In deze gids wordt onderzocht hoe Ryuk werkt, hoe het wordt verspreid en wat de mogelijke gevolgen voor slachtoffers zijn.

Lees meer over effectieve strategieën voor preventie en herstel. Inzicht in Ryuk ransomware is essentieel voor organisaties om hun cyberbeveiliging tegen ransomware-aanvallen te verbeteren.

Wat is Ryuk Ransomware?

Wat is Ryuk Ransomware?

Ryuk is een van de eerste ransomwarefamilies die in staat is om netwerkstations en -bronnen te identificeren en te versleutelen en schaduwkopieën op het eindpunt van het slachtoffer te verwijderen.

Dit maakt het ongelooflijk moeilijk om te herstellen van een aanval als er geen externe back-ups van de gegevens bestaan.

De oorsprong van Ryuk-ransomware

De naam "Ryuk" is waarschijnlijk afkomstig van de naam van een personage uit de populaire mysterieuze manga en anime "Death Note" uit het begin van de jaren 2000. In dit verhaal was "Ryuk" een god van de dood, die gerichte moorden mogelijk maakte.

Ryuk Ransomware werd voor het eerst opgemerkt in augustus 2018, toen het zich richtte op grote organisaties voor hoge losgeldbedragen.

De verantwoordelijke partij is de Russische criminele organisatie WIZARD SPIDER. Ryuk vestigde zich al snel als een "Big game hunting" malware, wat een verandering betekende voor de criminele organisatie.

Voorheen richtte WIZARD SPIDER zich op fraude via internet met behulp van hun malware TrickBot. Meer specifiek wordt aangenomen dat Ryuk wordt beheerd door een subgroep van de criminele organisatie die bekend staat als 'GRIM SPIDER'.

De naam van de ransomware wordt vermeld in het losgeldbriefje dat bij de aanvallen wordt gevoegd. Ze zijn ondertekend met: Ryuk no system is safe.

Slachtoffers van Ryuk tot nu toe:

Slachtoffers van Ryuk tot nu toe:

Ryuk richt zich op vooraanstaande organisaties waar ze cruciale informatie kunnen vinden die de activiteiten van het slachtoffer lamlegt.

Ze hebben zich gericht op doelwitten zoals kranten, ziekenhuizen en gemeentelijke organisaties, wat heeft geleid tot honderdduizenden euro's aan losgeldbetalingen.

Omdat sommige aanvallen plaatsvonden rond de Amerikaanse verkiezingen en gericht waren op dergelijke gevoelige gegevens, vermoeden sommigen dat er verborgen motieven achter de cyberaanvallen zitten.

Opvallende Ryuk-ransomwareaanvallen:

Oktober 2018: Ryuk richtte zich op grote organisaties zoals Onslow Water and Sewer Authority (OWASA) en verstoorde hun netwerk.

December 2018: Tribune Publishing Newspapers werd het slachtoffer, wat gevolgen had voor gebruikers zoals de Los Angeles Times.

2019-2020: Ryuk richtte zich op een reeks ziekenhuizen in Californië, New York en Oregon. Het richtte zich ook op Britse en Duitse gezondheidszorginstellingen, waardoor het moeilijk werd om toegang te krijgen tot patiëntendossiers en zelfs de kritieke zorg werd beïnvloed.

In totaal werden eind 2020 meer dan een dozijn ziekenhuizen getroffen door ransomware-aanvallen. In juni 2019 betaalde Lake City in Florida 460.000 dollar aan losgeld omdat een medewerker een geïnfecteerde e-mail had geopend.

Hoe Ryuk-ransomware wordt verspreid

Ryuk-ransomware hanteert een dynamische benadering van verspreiding – bij incidenten worden vaak unieke tactieken gebruikt die specifiek zijn afgestemd op hun doelwitten. Terwijl andere ransomware-aanvallen een breed net uitwerpen en zich richten op een groot aantal verschillende mensen en organisaties in de hoop dat de aanval bij een of twee succesvol zal zijn, zijn Ryuk-ransomware-implementaties op maat gemaakt voor het netwerk dat de aanvallers willen compromitteren.

Ryuk-ransomware wordt verspreid met een van de volgende aanvankelijke aanvallen:

- Door rechtstreeks toegang te krijgen tot een onbeveiligde RDP-poort

- Door gebruik te maken van e-mailphishing om op afstand toegang te krijgen

- Door e-mailbijlagen en downloads te gebruiken om toegang te krijgen tot het netwerk

Ryuk-ransomware wordt vaak verspreid via Emotet of TrickBot-malware. Alleen essentiële bestanden worden versleuteld, waardoor detectie moeilijker wordt. De gedownloade Emotet-bankmalware kan extra malware aan de machine toevoegen, met spyware als primaire payload. Hierdoor kunnen de aanvallers beheerdersgegevens verzamelen.

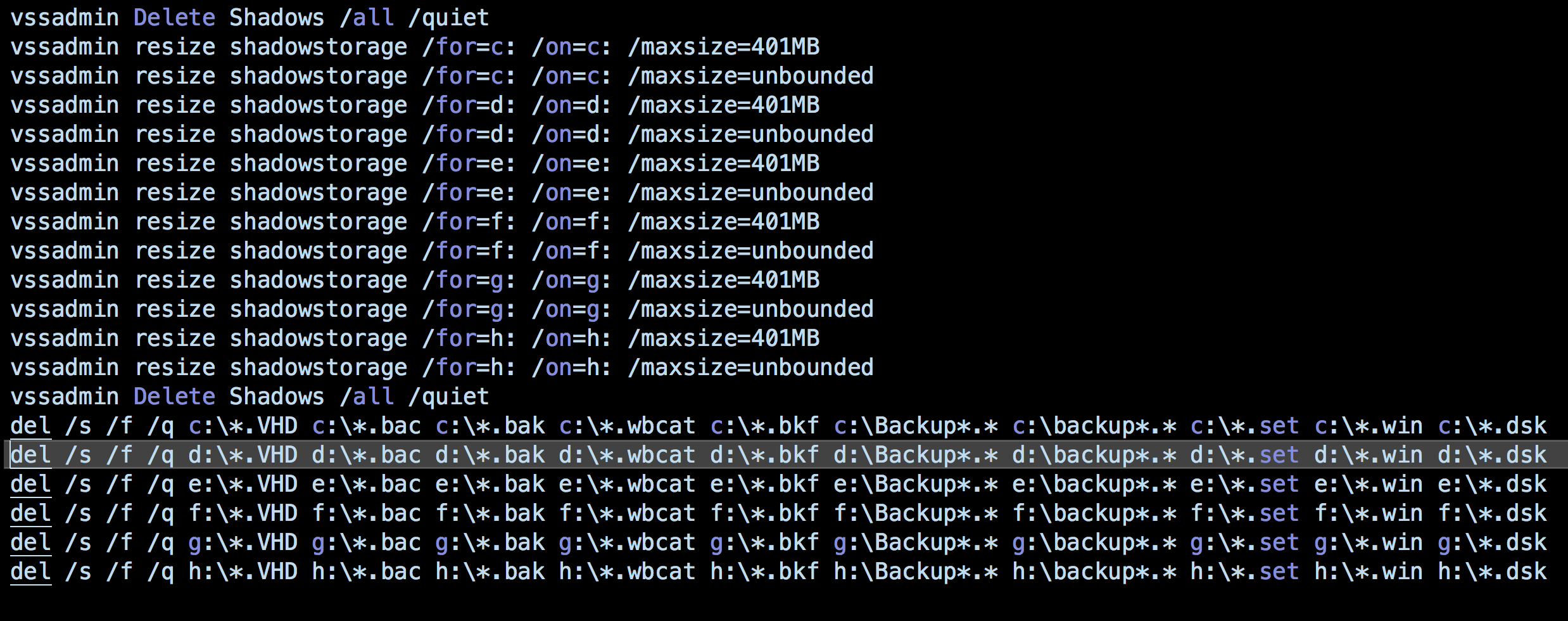

Hierdoor kunnen ze zich vervolgens door het netwerk verplaatsen om toegang te krijgen tot kritieke activa en deze te verplaatsen. Ryuk gebruikt een .BAT-bestand om te voorkomen dat het geïnfecteerde systeem wordt hersteld. Voordat Ryuk met het versleutelingsproces begint, probeert het Windows VSS-schaduwkopieën te verwijderen.

Standaard maakt Windows maximaal 64 schaduwkopieën van volumes en bestanden, zodat gebruikers bij gegevensverlies of overschrijving gegevens kunnen herstellen vanaf momentopnames op verschillende tijdstippen. Ryuk begint echter met het verwijderen van de momentopnames en het aanpassen van de opslagruimte om elke kans op herstel onmogelijk te maken:

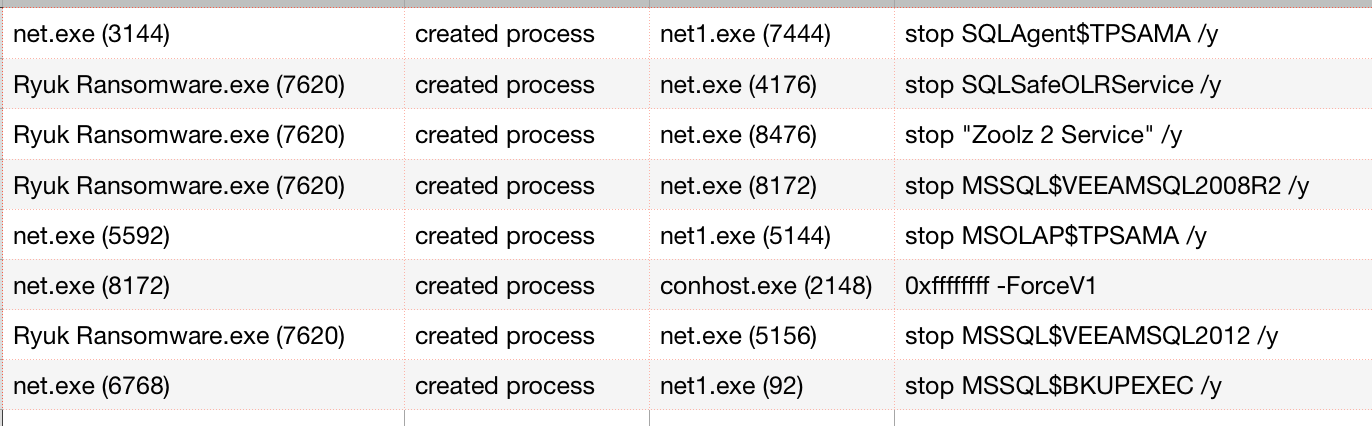

Daarnaast probeert Ryuk diensten en processen uit te schakelen, waaronder databases, antivirusprogramma's, back-ups en meer.

In de demonstratie van SentinelOne zorgt Ryuk er bijvoorbeeld voor dat zorgt Ryuk ervoor dat ingebouwde back-ups niet beschikbaar zijn en schakelt het ook verschillende back-upservices van derden uit, waaronder Acronis, SQLSafe, VEEAM en Zoolz.

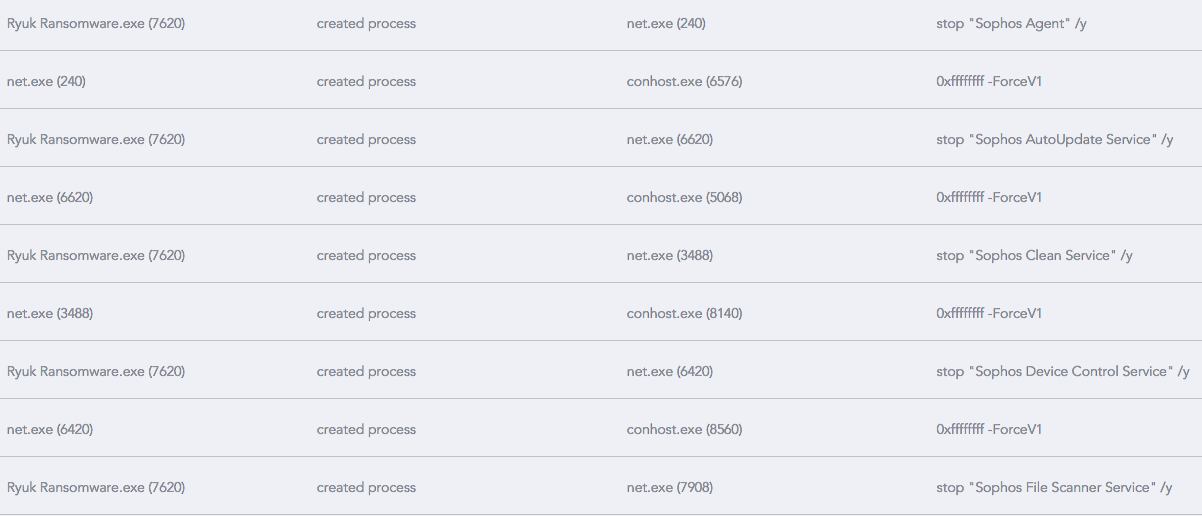

Ryuk probeert ook processen te stoppen die behoren tot bepaalde oudere antivirussoftware, waaronder Sophos en Symantec System Recovery-processen. Sophos verdient bijzondere aandacht, zoals blijkt uit deze weergave van de SentinelOne Management Console:

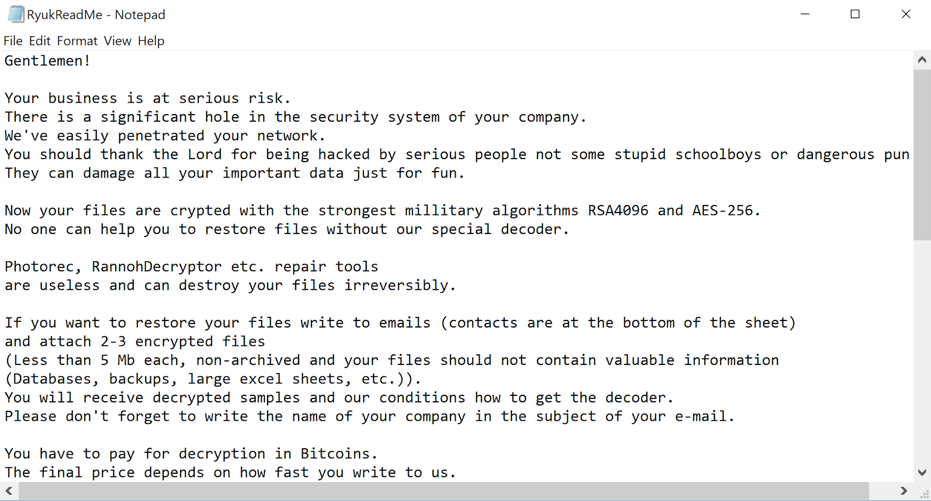

Vervolgens maakt Ryuk AES-sleutels voor de bestanden van het slachtoffer, die vervolgens opnieuw worden versleuteld met een tweede RSA-sleutel. Dit heeft invloed op elke schijf en elk netwerkshare op het systeem, waarna de malware uiteindelijk een tekstbestand met de naam "RyukReadMe.txt" aanmaakt in elke map op het systeem. Dit bestand bevat het losgeldbriefje.

Technische analyse van de functionaliteit van Ryuk-ransomware

Ryuk-ransomwarebestanden zijn te herkennen aan hun .ryk- of .rcrypted-bestandsextensies. Een versleuteld bestand volgt het onderstaande patroon filename.xls.ryk.

Ryuk maakt gebruik van een drielaags vertrouwensversleutelingsmodel.

- Niveau 1: wereldwijd sleutelpaar in handen van aanvallers – deze privésleutel wordt onthuld wanneer het losgeld is betaald

- Niveau 2: slachtofferspecifiek sleutelpaar – dit wordt gegenereerd tijdens het versleutelingsproces van de ransomware

- Niveau 3: Standaard AES-sleutel – deze wordt gegenereerd door de Win32API-functie CryptGenKey en vervolgens versleuteld in de sleutelparen van niveau 1 en 2

Ryuk-aanvallers maken gebruik van versleutelde e-maildiensten om onder de radar te blijven en veranderen bij elke aanval van adres.

Hoe Ryuk-ransomware te verwijderen

Vanwege de complexiteit van Ryuk mag alleen ervaren IT-teams het verwijderen.

Zelfs als u Ryuk uit uw netwerk kunt verwijderen, blijven uw bestanden versleuteld. Alleen de bedreigers hebben de sleutel om de activa te herstellen.

Het is mogelijk om Ryuk in de veilige modus of via systeemherstel te verwijderen, maar idealiter moet de focus liggen op het voorkomen van een aanval voordat kritieke activa in handen vallen.

Elke werknemer moet goed opletten voor phishing e-mails. Klik niet op verdachte inhoud in uw inbox. Het belangrijkste is dat organisaties een geschikt cyberbeveiligingsprotocol, een strategie en een trainingsprogramma opstellen.

Om uw onderneming te beschermen tegen aanvallen, is een door AI aangestuurd endpoint security platform dat bedreigingen detecteert en voorkomt, van groot belang. Moderne cybersecuritysoftware kan bedreigingen rangschikken en triëren op basis van een grondige kennis van uw omgeving en kan een grondig onderzoek uitvoeren om malware te herontwerpen.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenHoe SentinelOne Ryuk kan voorkomen

Ryuk-ransomware vormt nog steeds een bedreiging voor vooraanstaande organisaties. Dit geldt met name als u voldoet aan het bestaande slachtofferprofiel. Ziekenhuizen en zorginstellingen moeten dan ook voorzichtig zijn om niet het slachtoffer te worden van deze bedreiging. SentinelOne biedt herstel- en terugdraaifuncties die uw onderneming kunnen beschermen tegen Ryuk Ransomware en andere complexe bedreigingen.

Als u in het verleden te maken heeft gehad met een inbreuk, is het essentieel om uw cyberbeveiliging te updaten. SentinelOne kan u post-mortemadvies geven om te achterhalen wat er mis is gegaan.

Onze softwarediensten bieden ook analyses en inzichten. Dit is handig om beter te begrijpen hoe u uw netwerk het beste kunt beschermen en bedreigingen kunt detecteren. Neem vandaag nog contact met ons op voor meer informatie.

"Veelgestelde vragen over Ryuk Ransomware

Ryuk is een gerichte ransomwarefamilie die voor het eerst verscheen in augustus 2018. Het wordt beheerd door de Russische cybercriminele groep WIZARD SPIDER en richt zich op 'big game hunting' – het aanvallen van grote organisaties voor maximaal financieel gewin. In tegenstelling tot typische ransomware worden Ryuk-aanvallen door mensen uitgevoerd en zijn ze zeer geavanceerd. De aanvallers zetten de ransomware handmatig in na uitgebreide verkenning en infiltratie van het netwerk.

Ryuk kan netwerkschijven versleutelen, schaduwkopieën verwijderen en Windows Systeemherstel uitschakelen, waardoor herstel zonder externe back-ups vrijwel onmogelijk is.

Ryuk-operators beginnen doorgaans met phishing-e-mails die kwaadaardige links of bijlagen bevatten. Ze maken ook misbruik van blootgestelde Remote Desktop Protocol (RDP)-verbindingen door middel van brute-force-aanvallen. Eenmaal binnen zetten ze TrickBot- of Emotet-malware in om persistentie te creëren en verkenningen uit te voeren.

Nadat ze het netwerk in kaart hebben gebracht en waardevolle activa hebben geïdentificeerd, gebruiken aanvallers tools zoals AdFind en Bloodhound om privileges te escaleren. Ten slotte zetten ze Ryuk handmatig in op het netwerk met behulp van PowerShell, SMB en andere beheertools.

Organisaties kunnen Ryuk detecteren aan de hand van meerdere indicatoren. Let op ongebruikelijke netwerkscanactiviteiten die gericht zijn op IP-reeksen 10.0.0.0/8, 172.16.0.0/16 en 192.168.0.0/16. Controleer op verdachte PowerShell-uitvoering, massale bestandsbewerkingen en pogingen om schaduwkopieën van volumes te verwijderen met vssadmin.exe.

Let op de aanwezigheid van bestanden met de naam "RyukReadMe.txt" en processen die antivirussoftware proberen uit te schakelen. Geavanceerde detectieplatforms zoals SentinelOne kunnen deze gedragspatronen identificeren voordat de versleuteling begint.

Ryuk voegt doorgaans de extensie .RYK toe aan versleutelde bestanden. Sommige varianten gebruiken ook de extensie .rycrypted. Alle versleutelde bestanden bevatten de tag "HERMES", een overblijfsel van de oorspronkelijke ransomware. De ransomware maakt "RyukReadMe.txt" losgeldbriefjes aan in elke map die versleutelde bestanden bevat.

Deze briefjes vermelden geen losgeldbedragen, maar geven e-mailadressen waarop slachtoffers contact kunnen opnemen. Ryuk vermijdt bewust het versleutelen van bepaalde bestandstypen, zoals .exe en .dll, om systemen functioneel te houden.

Ryuk richt zich voornamelijk op grote organisaties met een hoge jaaromzet. De FBI meldde dat logistieke bedrijven, technologiebedrijven en kleine gemeenten het vaakst worden aangevallen. Zorginstellingen zijn bijzonder hard getroffen: eind 2020 werden meer dan 20 ziekenhuizen aangevallen.

Andere doelwitten zijn overheidsinstanties, onderwijsinstellingen, productiebedrijven en mediaorganisaties zoals Tribune Publishing. Ryuk-aanvallers onderzoeken specifiek de financiële situatie van potentiële slachtoffers om passende losgeld eisen te kunnen stellen.

Gebruik meervoudige authenticatie en schakel onnodige RDP-poorten uit. Implementeer netwerksegmentatie om laterale bewegingen te voorkomen en zorg voor veilige offline back-ups met behulp van de 3-2-1-methode. U moet ook uitgebreide EDR-oplossingen (Extended Endpoint Detection and Response) zoals SentinelOne Singularity XDR implementeren. Geef uw medewerkers regelmatig trainingen over het herkennen van phishing en zorg voor incidentresponsplannen.

Zorg ervoor dat alle systemen up-to-date zijn, met name netwerkgerichte services, en controleer op indicatoren van compromittering. Implementeer whitelisting voor applicaties en beperk beheerdersrechten tot essentieel personeel.