Laterale beweging verwijst naar de technieken die aanvallers gebruiken om zich na een eerste inbreuk door een netwerk te bewegen. In deze gids wordt uitgelegd hoe laterale beweging werkt, wat de gevolgen ervan zijn voor de veiligheid en welke strategieën er zijn om dit te detecteren en te voorkomen.

Lees meer over het belang van netwerksegmentatie en monitoring bij het tegengaan van laterale beweging. Inzicht in laterale beweging is essentieel voor organisaties om hun cyberbeveiliging te verbeteren.

Laterale bewegingsaanvallen zijn mogelijk omdat cyberaanvallen zelden plaatsvinden op het punt van binnenkomst; dit is slechts de plek waar een hacker toegang krijgt. Cybercriminelen werken vaak lateraal door een systeem heen om toegang te krijgen tot de meest gevoelige informatie. Helaas weten te veel gebruikers en bedrijven niet hoe ze hun cybersecurity om deze aanvallen te stoppen.

Laterale bewegingsaanvallen zijn mogelijk omdat cyberaanvallen zelden plaatsvinden op het punt van binnenkomst; dit is slechts de plek waar een hacker toegang krijgt. Cybercriminelen werken vaak lateraal door een systeem heen om toegang te krijgen tot de meest gevoelige informatie. Helaas weten te veel gebruikers en bedrijven niet hoe ze hun cybersecurity om deze aanvallen te stoppen.

Een recent datarapport toont aan dat veel organisaties slechte cyberbeveiligingspraktijken hanteren, waardoor ze kwetsbaar zijn voor gegevensverlies, malware-infecties en andere beveiligingsrisico's. Om gelijke tred te houden met het veranderende landschap van cyberbeveiliging, is het essentieel om alle facetten van een cyberaanval te begrijpen, inclusief laterale bewegingsaanvallen en andere voorbeelden van dit soort aanvallen.

In dit artikel leert u alles wat u moet weten over laterale bewegingsaanvallen, inclusief hoe ze werken en hoe u ze kunt detecteren en voorkomen dat ze uw systemen infiltreren.

Wat is laterale beweging?

In cyberbeveiliging verwijst laterale beweging naar de beweging van een aanvaller binnen het netwerk van een slachtoffer. Laterale beweging wordt doorgaans uitgevoerd om het bereik van de aanval uit te breiden en nieuwe systemen of gegevens te vinden die kunnen worden gecompromitteerd. Laterale beweging kan in elke fase van een aanval plaatsvinden, maar komt het meest voor tijdens de fase na de compromittering.

Laterale bewegingsaanvallen volgen meestal een specifiek patroon:

- De aanvaller verkrijgt in eerste instantie toegang tot een systeem door middel van een of andere vorm van misbruik, zoals phishing of malware (waaronder fileless malware).

- De aanvaller gebruikt dat systeem vervolgens om zich lateraal binnen het netwerk te verplaatsen, meestal door kwetsbaarheden te misbruiken of gestolen inloggegevens te gebruiken.

- De aanvaller gebruikt het gecompromitteerde systeem vervolgens om toegang te krijgen tot gevoelige gegevens of systemen.

Er zijn veel verschillende technieken voor laterale bewegingen die aanvallers kunnen gebruiken, maar de meest voorkomende zijn:

- Pass-the-hash: Bij deze techniek steelt een aanvaller de wachtwoordhash van een systeem en gebruikt vervolgens die hash om zich te authenticeren bij andere systemen op het netwerk.

- Pass-the-ticket: De aanvaller steelt een Kerberos-ticket van een systeem en gebruikt dat ticket vervolgens om zich te authenticeren bij andere systemen op het netwerk, zoals actieve directories. Pass-The-Ticket-aanvallen, zoals een Golden Ticket-aanval of een Silver Ticket-aanval, zijn krachtige technieken die tegenstanders gebruiken voor laterale bewegingen en privilege-escalatie na exploitatie. Met behulp van deze technieken kunnen aanvallers onbeperkte toegang krijgen tot elk eindpunt op het netwerk of elke dienst, wat potentieel catastrofale gevolgen kan hebben.

- Misbruik maken van kwetsbaarheden: Een aanvaller maakt misbruik van kwetsbaarheden in systemen om toegang te krijgen en gebruikt die toegang vervolgens om zich lateraal binnen het netwerk te verplaatsen.

- Gebruik van gestolen inloggegevens: De aanvaller steelt geldige inloggegevens uit een systeem en gebruikt die vervolgens om zich te authenticeren bij andere systemen in het netwerk.

Laterale bewegingstechnieken worden vaak in combinatie met elkaar gebruikt om de kans op succes te vergroten. Een aanvaller kan bijvoorbeeld pass-the-hash om in eerste instantie toegang te krijgen tot een systeem en vervolgens die inloggegevens te gebruiken om zich te authenticeren bij andere systemen op het netwerk.

Het Britse National Cyber Security Centre merkt op dat cybercriminelen, nadat ze een eerste voet aan de grond hebben gekregen in een netwerk, deze positie willen uitbreiden en versterken, terwijl ze meer controle verwerven over waardevolle informatie of systemen. Dat maakt laterale bewegingen zo gevaarlijk.

Hoe laterale bewegingen werken: de fasen van de aanval

Een ding dat u moet weten over cyberaanvallen is dat ze een duidelijk omschreven proces volgen, ook wel bekend als de “kill chain.” Een cyber kill chain is een methodologie die cybercriminelen gebruiken om cyberaanvallen uit te voeren. Het is een lineair model dat de stappen van een aanvaller beschrijft, van het identificeren van een doelwit tot het succesvol exfiltreren van de gegevens.

Als het gaat om laterale bewegingsaanvallen, zijn er verschillende fasen in de kill chain die aanvallers gebruiken:

Verkenning

Dit is de eerste fase van de laterale bewegingsaanval en ook de belangrijkste, omdat deze de basis legt voor de rest van de aanval. Tijdens deze fase verzamelen aanvallers zoveel mogelijk informatie over hun doelwit.

Dit omvat het verzamelen van gegevens over de netwerkinfrastructuur, gebruikers en systemen. Ze gebruiken tools zoals Google dorks, sociale media en andere open-source intelligence (OSINT) technieken om gegevens over hun doelwit te verzamelen.

Een verkenningsfase omvat ook:

- Het identificeren van potentiële doelwitten.

- Het ontdekken van hun kwetsbaarheden.

- Het achterhalen welke derde partijen aan hen gelinkt zijn (en tot welke nuttige informatie zij toegang hebben).

- Bestaande toegangspunten verkennen (en nieuwe vinden).

Verkenning kan zowel online als offline plaatsvinden.

Diefstal van inloggegevens

Vaak ook wel “Credential dumping genoemd,” Deze stap vindt plaats nadat reconnaissance cybercriminelen in staat stelt alle essentiële informatie over potentiële doelwitten te achterhalen. Hier versterkt de aanvaller zijn aanwezigheid, houdt hij aanhoudende bedreigingen in stand, verkrijgt hij op frauduleuze wijze inloggegevens en compromitteert hij extra hosts om zijn privileges te escaleren.

Uiteindelijk krijgen de aanvallers controle over hun doelwitten (zoals een domeincontroller, een belangrijk systeem of gevoelige gegevens). Ze stelen inloggegevens die hen schijnbaar legitieme toegang geven tot meer hostnaamconventies en servers. Nadat deze doelstellingen zijn bereikt, kunnen de gegevens worden exfiltreerd en apparaten worden gesaboteerd.

Toegang tot laterale bewegingen

In deze fase gebruiken aanvallers de inloggegevens die ze in de vorige fase hebben verkregen om zich lateraal door systemen te verplaatsen en hun positie in het netwerk uit te breiden. Ze doen dit door toegang te krijgen tot andere systemen en apparaten op het netwerk met behulp van tools zoals Remote Desktop Protocol (RDP), Windows Management Instrumentation (WMI) en Server Message Block (SMB).

Met deze tools kunnen aanvallers zich lateraal verplaatsen tussen apparaten en systemen op het netwerk zonder opnieuw te hoeven authenticeren, waardoor ze onbeperkte toegang krijgen tot gevoelige gegevens en systemen.

Detectie en onderschepping

Dit is de laatste fase van de kill chain voor laterale bewegingen – en de fase die het belangrijkst is om uw gegevens of die van uw klanten te beschermen. Zodra cyberaanvallers toegang hebben gekregen tot uw systemen, is het bijna onmogelijk om ze te detecteren en te stoppen.

SentinelOne kan alle laterale bewegingsaanvallen beëindigen door uw netwerk te beschermen met AI en automatisering in elke fase van de levenscyclus van de dreiging. Als eerste en enige XDR-leverancier die deelneemt aan en leiding geeft aan de ATT&CK Deception Evaluation, toont hun Singularity XDR-platform het krachtigste, autonome XDR-platform en vermindert het aanvalsoppervlak van ondernemingen op het gebied van menselijke, apparaat- en cloud-aanvalsoppervlakken.

Singularity XDR biedt een effectieve combinatie van preventie-, beschermings-, detectie- en misleidingsmogelijkheden om aanvallers in een vroeg stadium te stoppen, of ze nu proberen een bruggenhoofd binnen het netwerk te vestigen of identiteitsgegevens compromitteren om lateraal te bewegen, privileges te escaleren en doelen te verwerven. Vraag een demo van SentinelOne aan.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenWaarom gebruiken aanvallers de laterale bewegingstechniek?

Laterale beweging kan ook worden toegeschreven aan twee hoofdoorzaken: een live aanvaller die een netwerk doorkruist, of kwaadaardige code met automatische verspreidingsmogelijkheden, zoals een worm. De technieken om laterale bewegingen uit te voeren kunnen bestaan uit het gebruik van exploits zoals de EternalBlue SMB-exploit, remote desktop-protocollen, verzamelde inloggegevens met tools/interfaces zoals Powershell en WMI, en het uitvoeren van code op een externe machine.

Aangezien de meeste van de bovenstaande technieken bestandsloze methoden zijn, hebben de meeste traditionele beveiligingsmaatregelen moeite om een aanvaller of een stukje code dat zich binnen een netwerk verplaatst te identificeren. Het heimelijke karakter van deze aanvallen maakt ze zeer efficiënt en lucratief voor de aanvaller en maakt massale infecties mogelijk. Om laterale bewegingsaanvallen te voorkomen, is het essentieel om te begrijpen waarom aanvallers de laterale bewegingstechniek gebruiken.

Gemakkelijker om detectie te omzeilen

Gemiddeld duurt het bij een phishingaanval 213 dagen om te detecteren en 80 dagen om in te dammen. Tweehonderddertien dagen is een eeuwigheid in laterale bewegingsaanvallen, waardoor de aanvaller ruim de tijd heeft om lateraal te bewegen, persistentie te vestigen, verkenningen uit te voeren en inloggegevens te verkrijgen.

En omdat het lijkt alsof een legitieme gebruiker zich lateraal door het netwerk of de cloud beweegt, zullen de beveiligings- en netwerkmonitoringtools een aanval niet detecteren.

Dit betekent dat zelfs als het oorspronkelijke apparaat als geïnfecteerd werd aangemerkt, de aanvaller zich al door het netwerk zou kunnen hebben bewogen en gedurende een langere periode onzichtbaar zou kunnen blijven binnen het doelwit, terwijl hij op zoek is naar de beste kans om de aanval te escaleren. Dit brengt ons bij:

Tijd om kwetsbaarheden te leren kennen

De aanvaller kan de kwetsbaarheden van verschillende systemen leren kennen door zich lateraal te verplaatsen en te observeren hoe elk systeem werkt. En dat kan hij weken of maanden doen voordat hij zijn definitieve aanval uitvoert.

Kans op escalatie van privileges

Een andere reden waarom aanvallers de laterale bewegingstechniek gebruiken, is om verhoogde privileges voor een netwerk te verkrijgen in plaats van te proberen dat netwerk van buitenaf te hacken. Door legitieme inloggegevens te gebruiken, kunnen aanvallers snel hun privileges op een netwerk escaleren en gevoelige gegevens en systemen controleren.

Hoe beveiligingsrisico's die gebruikmaken van laterale beweging te detecteren en te voorkomen

Laterale bewegingsaanvallen zijn moeilijk te detecteren en te voorkomen omdat ze gebruikmaken van legitieme inloggegevens en tools waardoor cybercriminelen lange tijd onopgemerkt blijven. Er zijn echter zijn er enkele best cybersecurity practices die u kunt volgen om het risico op laterale bewegingsaanvallen te verminderen. Deze omvatten:

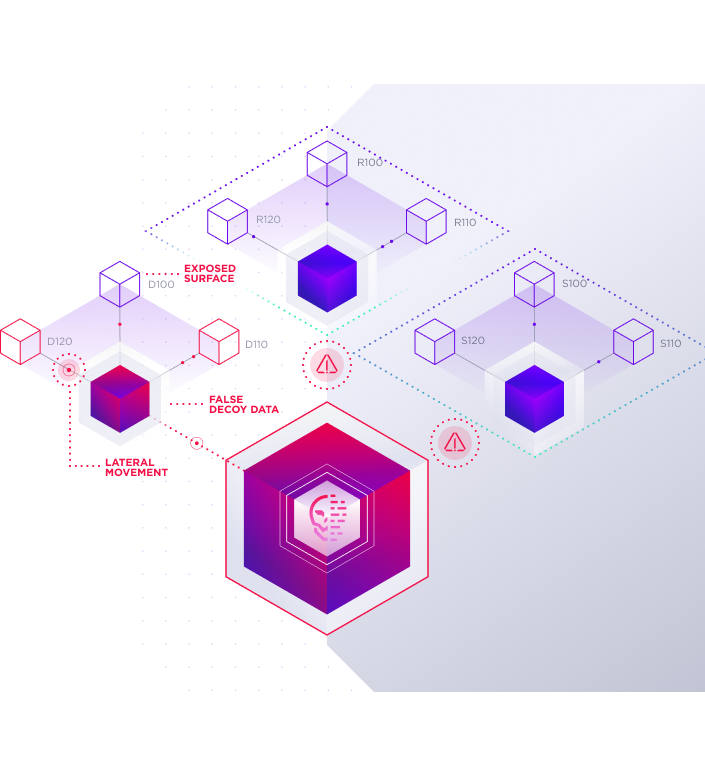

Beoordeel het bewustzijn van het aanvalsoppervlak

Het eerste wat u moet doen, is begrijpen welke systemen en apparaten zich in uw netwerk bevinden. Dit helpt u een muur te bouwen rond wat beschermd moet worden. Hier moet uw aandacht op het gebied van cyberbeveiliging verschuiven van perimeterbeveiliging naar detectie binnen het netwerk.

Om dit te laten werken, moet u op de hoogte zijn van zaken als blootgestelde inloggegevens/informatie, verkeerde configuraties, mogelijke aanvalspaden en andere kwetsbaarheden. Het is belangrijk om Endpoint Detection and Response (EDR) en Extended Detection and Response (XDR) tools om inzicht te bieden in aanvallen op eindpunten en die mogelijkheden uit te breiden.

Het Singularity™ Platform van SentinelOne helpt beveiligingsprofessionals om moderne bedreigingen proactief en met machinesnelheid op te lossen. Singularity maakt de toekomstvisie van autonome, AI-gestuurde cyberbeveiliging vandaag de dag werkelijkheid door uw SOC te helpen risico's effectiever te beheren op gebruikers-eindpunten, hybride cloud-workloads, IoT en meer.

Onderzoek machtigingen en identiteiten

De tweede praktijk is het onderzoeken en begrijpen van machtigingen en identiteiten op uw netwerk. Dit helpt om te bepalen wat legitieme gebruikers zouden moeten doen – en wat niet.

Meet afwijkingen en detectienauwkeurigheid

In dit stadium moet u de detectienauwkeurigheid van uw beveiligingstools meten detectienauwkeurigheid van uw beveiligingstools meten en ervoor zorgen dat ze naar behoren werken. Een gebruiker die normaal gesproken vanaf één locatie toegang heeft tot bestanden, heeft nu bijvoorbeeld toegang vanaf een andere locatie. Dit kan een teken zijn dat de inloggegevens van de gebruiker zijn gecompromitteerd en dat iemand deze probeert te gebruiken om zich lateraal door het netwerk te bewegen.

U kunt detectietechnologieën met AI/ML-mogelijkheden gebruiken om laterale bewegingsaanvallen te detecteren en te voorkomen. Deze technologieën kunnen worden gebruikt om het gedrag van gebruikers te monitoren en afwijkingen te identificeren die kunnen wijzen op laterale bewegingen.

De beste manier om laterale bewegingen en andere cyberdreigingen te identificeren, is door een betrouwbaar cyberbeveiligingsproces in te voeren dat ten goede komt aan alle leden van de organisatie. De Lateral Movement Detection-engine van SentinelOne maakt gebruik van de low-level monitoring van het platform om inzicht te krijgen in alle machineactiviteiten, inclusief de bovengenoemde scripttaal en protocollen.

Het is in staat om laterale bewegingsaanvallen in realtime te detecteren en te beperken door in realtime een uitvoeringscontext op te bouwen en gedrags-AI toe te passen om de afwijkingen in het gebruik van deze verschillende technieken om zich in het netwerk te verplaatsen te identificeren, waardoor de verspreiding van malware of een "roaming" aanvaller wordt voorkomen. U kunt hier zien hoe het werkt:

Maak gebruik van effectieve automatisering en orkestratie

Ten slotte moet u uw reacties op laterale bewegingsaanvallen automatiseren en orkestreren. Dit helpt u om uw reactietijd te versnellen en de kans op een succesvolle aanval te verkleinen.

U kunt hiervoor gebruikmaken van platforms voor beveiligingscoördinatie, automatisering en respons (SOAR). Deze automatiseringsplatforms versnellen en vereenvoudigen incidentrespons door gedetecteerde bedreigingen aan te pakken en te voorkomen dat ze zich via het netwerk verspreiden.

Lees hier meer over het succes van SentinelOne in de MITRE Engenuity ATT&CK®-evaluatie.

Bescherming tegen laterale bewegingen met SentinelOne

Aanvallen met laterale bewegingen blijven een groot probleem, aangezien cybercriminelen steeds geavanceerder te werk gaan. De tijd van eenvoudige exploits is voorbij. Grote organisaties maken zich nu zorgen over zorgvuldig geplande Advanced Persistent Threats (APT)-aanvallen, waaronder laterale bewegingsaanvallen en nog veel meer.

Het type detectie en zichtbaarheid dat SentinelOne Lateral Movement Detection biedt, is veel beter dan alle andere EDR-tools en is holistisch geïntegreerd voor geautomatiseerde werking in ons 2.0-platform – geen configuratie nodig.

SentinelOne is 's werelds toonaangevende endpointbeveiligingsplatform van de volgende generatie. Het is speciaal ontworpen om bedreigingen in elke fase van een aanvalscyclus te stoppen. Het platform biedt uitgebreide zichtbaarheid, bescherming en responsmogelijkheden in een enkele agent/console-architectuur. Het beschermt uw bedrijf proactief tegen laterale bewegingsaanvallen. U kunt het zelf zien door vandaag een demo in te plannen.

"Veelgestelde vragen over laterale bewegingen

Laterale beweging is wanneer een aanvaller, nadat hij in eerste instantie toegang heeft gekregen tot een netwerk, zich door verschillende systemen of accounts beweegt om gevoelige gegevens te vinden of privileges te escaleren. Het doel is om onopgemerkt waardevolle activa of doelen te bereiken.

Aanvallers gebruiken gestolen inloggegevens, maken misbruik van vertrouwensrelaties en misbruiken interne tools om door uw netwerk te navigeren totdat ze iets vinden dat de moeite waard is om te stelen of te beschadigen.

Een aanvaller verkrijgt het wachtwoord van een gebruiker via een phishing-e-mail, logt in en gebruikt die toegang vervolgens om verbinding te maken met bestandsservers of databasesystemen. Van daaruit kunnen ze tools zoals PsExec of Windows Remote Desktop gebruiken om tussen machines te schakelen, op zoek naar beheerdersgegevens of bestanden die ze kunnen versleutelen, exfiltreren of vernietigen.

De aanvaller begint met het verzamelen van inloggegevens of tokens. Vervolgens scannen ze op open shares, verkeerde configuraties of netwerkapparaten. Daarna proberen ze toegang te krijgen tot die systemen met behulp van wat ze hebben gestolen. Als dat lukt, herhalen ze het proces, op zoek naar accounts met hogere privileges of waardevollere doelen, en proberen ze vaak detectie te voorkomen door legitieme beheerdershulpmiddelen te gebruiken.

Let op abnormale authenticatiepogingen, nieuw of ongebruikelijk gebruik van beheertools en plotselinge toegang tot gevoelige bronnen. Controleer of er accounts zijn die inloggen vanaf onverwachte locaties of op vreemde tijdstippen. Stel waarschuwingen in voor ongebruikelijk SMB-verkeer, herhaaldelijk mislukte aanmeldingen en toegang tot kritieke systemen buiten de normale bedrijfsvoering.

Laterale beweging vindt plaats wanneer er zwakke wachtwoorden, slechte segmentatie of verkeerd geconfigureerde machtigingen in uw omgeving aanwezig zijn. Aanvallers maken misbruik van het vertrouwen tussen systemen, gebruiken niet-gepatchte kwetsbaarheden of profiteren van het hergebruik van inloggegevens door werknemers. Door een gebrek aan goede monitoring en het niet beperken van gebruikersrechten krijgen aanvallers meer ruimte om zich te bewegen nadat ze de eerste keer binnen zijn gekomen.

Veelgebruikte technieken zijn onder meer Pass-the-Hash, Pass-the-Ticket, misbruik van RDP, SMB of WinRM, het uitbuiten van zwakke serviceaccounts en het gebruik van tools zoals PsExec of Mimikatz. Aanvallers kunnen ook kwaadaardige scripts, backdoors of living-off-the-land binaries (LOLBins) gebruiken om onder de radar te blijven en tussen eindpunten of servers te springen.