Endpointbeheer is essentieel voor het handhaven van de veiligheid en prestaties van apparaten binnen een organisatie. In deze gids worden de principes van endpointbeheer behandeld, waaronder apparaatmonitoring, patching en beveiligingsbeleid.

Lees meer over de tools en strategieën die effectief endpointbeheer mogelijk maken en het belang van een proactieve aanpak. Inzicht in endpointbeheer is cruciaal voor organisaties om hun digitale activa te beschermen.

Lees meer over de tools en strategieën die effectief endpointbeheer mogelijk maken en het belang van een proactieve aanpak. Inzicht in endpointbeheer is cruciaal voor organisaties om hun digitale activa te beschermen.

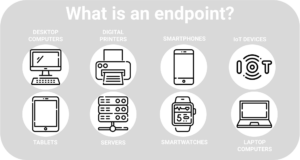

Wat is een endpoint?

Endpoints zijn de fysieke apparaten die zijn aangesloten op een netwerk, zoals laptops, smartphones, IoT-apparaten, enz. Een eindpunt is de plaats waar alle communicatie via internet plaatsvindt, zowel verzonden als ontvangen.

Meestal zijn desktop- en laptopcomputers verbonden met bedrijfsnetwerken. Deze apparaten zijn ook het meest waarschijnlijk het middelpunt van endpointbeveiligingssystemen. In de meeste organisaties is ten minste één van de volgende endpoints aanwezig:

- Internet of Things (IoT)-apparaten

- Desktops

- Servers

- Smartwatches

- Printers

- Tablets

- Medische apparatuur

- Kassasystemen (POS)

- Werkstations

Waarom moeten eindpunten worden beheerd?

Ondanks alle verschillen tussen eindpunten hebben ze allemaal één belangrijke eigenschap gemeen: ze zijn kwetsbaar voor aanvallers. Telkens wanneer een eindpunt wordt gebruikt terwijl het is verbonden met een netwerk, worden er gegevens aangemaakt en uitgewisseld, wat betekent dat het ook kan dienen als een aanvalsvector voor cyberaanvallers. Eindpunten behoren tot de gemakkelijkste toegangspunten voor cybercriminelen en volgens een IDC-onderzoek zijn eindpunten verantwoordelijk voor bijna 70% van de succesvolle inbreuken.

Zodra een aanvaller via een eindpunt toegang heeft gekregen tot een netwerk of systeem, kan hij in principe vrijelijk kwaadaardige code uitvoeren, niet-gepatchte kwetsbaarheden misbruiken of waardevolle activa versleutelen, exfiltreren en misbruiken. Hoe meer eindpuntapparaten er op een netwerk zijn aangesloten, hoe kwetsbaarder dat netwerk is voor cyberaanvallen. Elk eindpunt dat met een bepaald netwerk is verbonden, draagt bij aan wat vaak een aanvalsoppervlak wordt genoemd, oftewel de som van alle mogelijke punten die een aanvaller kan misbruiken om toegang te krijgen.

Met de verschuiving naar werken op afstand en een steeds groter aantal eindpunten die toegang hebben tot netwerken thuis, op het werk en in het buitenland, moeten eindpunten effectief worden beheerd voor de beste bescherming. Zonder eindpuntbeveiliging lopen organisaties het risico dat cybercriminelen gemakkelijk toegang krijgen tot hun netwerken en systemen en de mogelijkheid krijgen om kwaadaardige activiteiten uit te voeren.

Cyberaanvallers richten zich vaak op eindpunten om:

- Toegang te krijgen tot waardevolle bedrijfsmiddelen via het netwerk van een organisatie

- Toegang te krijgen tot waardevolle bedrijfsmiddelen die zijn opgeslagen op een eindpunt

- De controle over het eindpunt over te nemen en het te gebruiken in een botnet voor een DoS-aanval

Wat cybercriminelen doen met waardevolle activa zodra ze toegang hebben gekregen, varieert van het verkopen van gevoelige informatie op het dark web tot het gijzelen van kritieke gegevens om losgeld te eisen, of zelfs het lekken van interne documenten naar concurrenten. Om deze en andere cybermisdrijven te voorkomen, kunnen organisaties het beste beginnen met endpointbeveiliging.

Wat is endpointbeveiliging?

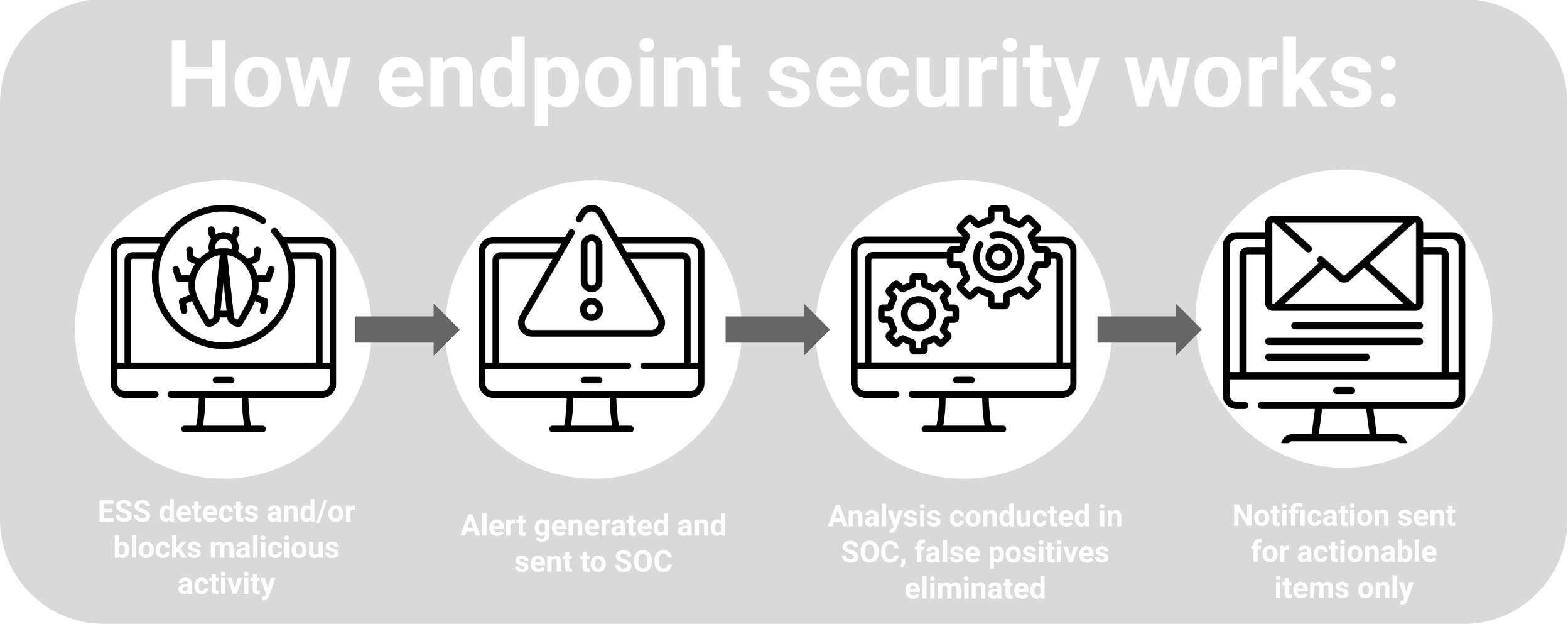

Endpointbeveiliging verwijst naar de cyberbeveiligingstools en -diensten die worden gebruikt om endpointbeheerpraktijken te implementeren. De meeste endpoint security-tools maken gebruik van geavanceerde analyses om netwerkactiviteiten op endpoints te verzamelen en te monitoren op indicatoren van compromittering, aanvallen te verhelpen en bedreigingen op afstand tegen te gaan.

Beveiligingsdiensten voor eindpunten omvatten doorgaans antivirussoftware, e-mailfiltering, webfiltering en firewall-diensten, die allemaal kunnen worden geleverd in de vorm van een client-servermodel of software-as-a-service (Saas).

Ongeacht de dienst is het doel van een eindpuntbeveiligingsoplossing het detecteren en beperken van het risico op cyberaanvallen op eindpunten.

Wat doet endpointbeveiliging?

Voor de meeste bedrijven speelt endpointbeveiliging tegenwoordig een belangrijke rol bij het beschermen van kritieke systemen, intellectueel eigendom, klantgegevens, medewerkers en gasten tegen cyberdreigingen, waaronder ransomware, phishing, malware en meer.

De meeste organisaties vertrouwen al tientallen jaren sterk op antivirussoftware als belangrijkste methode om eindpunten te beveiligen, maar veel organisaties merken dat traditionele antivirusoplossingen geen partij zijn voor moderne, geavanceerde bedreigingen.

Moderne eindpuntbeveiligingsplatforms (EPP's) maken gebruik van verschillende beveiligingsfuncties om cyberaanvallers te identificeren die traditionele beveiligingsoplossingen, waaronder antivirussoftware, omzeilen. In tegenstelling tot andere vormen van eindpuntbeveiliging bieden EPP's organisaties een meer holistische verdediging tegen een verscheidenheid aan bedreigingen, waaronder zero-day exploits en bestandsloze malware-aanvallen.

Tegenwoordig zijn de meeste EPP's cloud-native, wat hen het extra voordeel geeft van flexibiliteit met geavanceerde monitoring en herstel op afstand. De meeste endpointbeveiligingsoplossingen zijn ook gedragsgericht en kunnen een breed scala aan mogelijkheden bevatten, waaronder antivirus, exploitbescherming, endpoint detection and response (EDR), analytics en apparaatbeheer.

Maar zelfs de beste oplossingen voor eindpuntbeveiliging zijn slechts zo goed als de methoden die organisaties gebruiken om ze te beheren.

Wat is eindpuntbeheer?

Net als endpointbeveiliging is endpointbeheer een kernonderdeel van een uitgebreide cyberbeveiligingsstrategie. Endpointbeveiliging en endpointbeheer werken samen om een organisatie en haar endpoints te beschermen tegen cyberaanvallen.

Terwijl endpointbeveiliging bestaat uit de tools, technologieën, processen, procedures en beleidsregels die zijn ingesteld om endpoints te beschermen, verwijst endpointbeheer naar het overkoepelende vermogen om ervoor te zorgen dat alleen geauthenticeerde en goedgekeurde endpoints verbinding kunnen maken met het netwerk, en dat ze dat alleen kunnen doen op het juiste toegangsniveau. Endpointbeheer zorgt er ook voor dat het endpointbeveiligingsbeleid en de tools van een organisatie consistent worden toegepast op alle apparaten.

Uiteindelijk zorgt eindpuntbeheer voor netwerkbeveiliging door eindpunten formeel te screenen, te authenticeren en te monitoren met een eindpuntbeheertool. Eindpuntbeheertools worden voornamelijk gebruikt om apparaten te beheren en ondersteuning te bieden, waardoor beheerders de activiteiten van eindpunten kunnen overzien.

Meestal worden ondersteunende activiteiten voor apparaatbeheer uitgevoerd via MDM- (Mobile Device Management), EMM- (Enterprise Mobility Management) of UEM- (Unified Endpoint Management) oplossingen en omvatten ze het volgende:

- Beheer van systeem-, software- en applicatie-updates

- Patches voor kwetsbaarheden

- Configuraties, opdrachten en query's naar eindpunten verzenden

- VPN- en wifi-configuraties definiëren

- Wachtwoorden beheren of wijzigen

- Apparaten bedienen via externe toegang

Alle eindpunten moeten effectief worden beheerd om cyberaanvallen te voorkomen. Een geavanceerd eindpuntbeveiligingsplatform kan hierbij helpen. Er zijn echter een paar belangrijke verschillen waar u rekening mee moet houden.

Beheer van mobiele apparaten (MDM)

Nu mobiele apparaten steeds vaker worden gebruikt binnen bedrijven, is het net zo belangrijk om deze te beveiligen als traditionele bedrijfsapparaten. Smartphones, tablets en laptops zijn unieke eindpunten omdat ze doorgaans tussen netwerken worden gebruikt en voor allerlei verschillende taken worden ingezet.

Sommige bedrijven voorzien hun werknemers van mobiele apparaten, terwijl andere bedrijven hun werknemers toestaan hun eigen persoonlijke apparaten te gebruiken voor hun werk. Hoe dan ook, het beheer van mobiele apparaten is complex en daarom is er een aparte categorie voor eindpuntbeheer ontstaan: mobiel apparaatbeheer (MDM).

Omdat mobiele apparaten die voor werk worden gebruikt doorgaans toegang hebben tot kritieke bedrijfsgegevens, vormen ze vaak een ernstige bedreiging voor de bedrijfsveiligheid, vooral als een mobiel apparaat wordt gehackt, gestolen of verloren gaat. Tegenwoordig zijn beveiligingsteams meestal verantwoordelijk voor het beveiligen van mobiele apparaten, en velen kiezen ervoor om dit te doen met behulp van een MDM-platform dat is ontworpen om apparaten te beveiligen en tegelijkertijd de flexibiliteit en productiviteit van werknemers te behouden.

Net als endpointbeheer combineert MDM het gebruik van beveiligingssoftware met processen en beveiligingsbeleid om de applicaties, gegevens en inhoud van mobiele apparaten te beschermen.

Enterprise Mobility Management (EMM)

Het beheren van mobiele apparaten alleen is niet langer voldoende om een organisatie te beschermen tegen mogelijke cyberaanvallen. Net als MDM richt Enterprise Mobility Management (EMM) gericht op het beheer van verschillende mobiele apparaten die door werknemers worden gebruikt, zowel binnen als buiten het bedrijfsnetwerk. Meer specifiek verwijst EMM naar het beheer van mobiele apparaten en mobiele infrastructuurcomponenten zoals draadloze netwerken, routers en IoT-apparaten.

De meeste EMM-oplossingen variëren sterk van organisatie tot organisatie, afhankelijk van hun unieke behoeften. Sommige richten zich op het beveiligen van specifieke applicaties of het beperken van de applicaties die op apparaten kunnen worden geïnstalleerd, terwijl andere meer gericht zijn op compliance en ervoor zorgen dat gebruikers een veilige infrastructuur gebruiken voordat ze toegang krijgen tot beschermde informatie of intellectueel eigendom.

Als holistische benadering omvat EMM zowel MDM als mobiel contentbeheer (MCM), mobiel identiteitsbeheer (MIM), mobiel applicatiebeheer (MAM) en mobiel onkostenbeheer (MEM). Terwijl MDM specifieke apparaatfuncties beheert, beheert EMM het volledige mobiele apparaat.

Unified Endpoint Management

Unified endpoint management (UEM) verwijst naar de software en tools die worden gebruikt om alle eindpunten te authenticeren en te beheren, meestal met een gecentraliseerde console om alle bijbehorende activiteiten te overzien. In tegenstelling tot MDM- of EMM-oplossingen stellen UEM-tools gebruikers in staat om al hun eindpunten op één locatie te beheren, waardoor het aantal platforms dat nodig is om een breed scala aan eindpunten te beheren, wordt verminderd.

Doorgaans bieden UEM-dashboards beheerders een overzichtelijke ervaring, in tegenstelling tot het beheer van verschillende soorten eindpunten in silo's. Door mobiel en extern apparaatbeheer te integreren, kunnen UEM-oplossingen de implementatie van beveiligingspatches en software-updates op meerdere eindpunten vereenvoudigen.

Beleid voor eindpuntbeheer

Naast apparaatbeheer en ondersteuning omvat eindpuntbeheer doorgaans een aantal beleidsregels die de apparaatauthenticatie en netwerktoegangsprotocollen voorschrijven. Het beste beleid voor eindpuntbeheer begint met het instellen van machtigingen voor apparaattoegang en omvat identiteitsauthenticatieprotocollen. Beheerbeleid kan ook apparaatspecifieke encryptietokens omvatten om de authenticiteit te waarborgen.

Enkele van de meest voorkomende beleidsregels voor eindpuntbeheer zijn:

Bring Your Own Device (BYOD)

BYOD-beleidsregels staan werknemers doorgaans toe om hun persoonlijke apparaten mee naar het werk te nemen of hun eigen apparaten te gebruiken om op afstand te werken. BYOD-modellen omvatten over het algemeen mobiele apparaten, laptops, tablets en andere draagbare eindpunten.

Voor een optimale bescherming moeten organisaties ervoor zorgen dat persoonlijke apparaten beveiligd zijn, zodat ze geen risico's met zich meebrengen. Omdat deze apparaten echter eigendom zijn van werknemers, is het moeilijker om ze te beveiligen met vergaande beveiligingsmaatregelen of beperkingen.

Endpointmanagementteams zijn verantwoordelijk voor het opstellen en implementeren van een duidelijk BYOD-beleid, waarin wordt uiteengezet hoe de organisatie toegang krijgt tot persoonlijke apparaten die voor het werk worden gebruikt en welke applicaties en gegevens worden gecontroleerd en geanalyseerd. Endpointmanagementteams bepalen ook hoe ze het BYOD-beleid gaan handhaven.

Privileged Access Management (PAM)

Met behulp van het principe van minimale rechten om gebruikers te definiëren en te controleren, zijn PAM-beleidsregels erop gericht om op identiteit gebaseerde malware-aanvallen te minimaliseren en ongeoorloofde toegang tot het netwerk of andere hoogwaardige bedrijfsmiddelen te voorkomen.

Hoewel PAM-beleidsregels doorgaans effectief zijn, is de handhaving ervan vaak omslachtig. Het beheren van toegang op individueel niveau kan een vervelende taak zijn en biedt niet altijd de beste bescherming voor organisaties. Als een aanvaller bijvoorbeeld toegang krijgt tot het account van een beheerder, kan hij vervolgens de rechten voor alle andere beheerdersaccounts definiëren en beheren.

Zero Trust

Zero Trust is een beveiligingsraamwerk dat vereist dat alle gebruikers, zowel binnen als buiten het netwerk van de organisatie, worden geauthenticeerd. Het autoriseert en valideert continu de beveiligingsconfiguratie en -status voordat toegang tot applicaties en gegevens wordt verleend.

Hoewel Zero Trust-beleid soms frustrerend kan zijn voor gebruikers, biedt het uiteindelijk de meeste veiligheid voor organisaties en hun netwerken.

Endpoint Management Software

Endpointbeveiliging en endpointbeheer zijn niet mogelijk zonder endpointbeheersoftware. Maar investeren in een beveiligingsoplossing is een cruciale beslissing die zorgvuldig moet worden overwogen. Het verkeerde product kan een vals gevoel van veiligheid creëren, wat later tot extra problemen kan leiden.

Idealiter biedt een endpointbeheersysteem zowel lokale als autonome toegang en functionaliteit voor meerdere besturingssystemen. Het moet ook realtime monitoring, analyse en responsmogelijkheden voor bedreigingen bevatten om een meerlaagse verdediging te vormen.

Een cloud-beheerde oplossing voor eindpuntbeheer moet continue monitoring en herstelacties op afstand mogelijk maken. Geavanceerde EPP's maken gebruik van AI en ML om geavanceerde aanvallen te voorkomen door het gedrag van gebruikers te monitoren, ongebruikelijke gedragspatronen te detecteren en bronnen van potentiële aanvallers te identificeren.

De beste oplossingen voor eindpuntbeheer moeten eenvoudig te beheren zijn – eenvoud is essentieel.

Gartner MQ: Eindpunt

Bekijk waarom SentinelOne vier jaar op rij is uitgeroepen tot Leader in het Gartner® Magic Quadrant™ voor Endpoint Protection Platforms.

Verslag lezen

De beste oplossing voor endpointbeheer

SentinelOne biedt het enige beveiligingsplatform met alle tools die nodig zijn om endpoints, gegevens en netwerkactiva te beveiligen met de meest geavanceerde technieken voor het beperken van bedreigingen in de wereld van cyberbeveiliging.

Met meerdere lagen endpointbeveiliging die geschikt zijn voor uiteenlopende beveiligingsbehoeften van ondernemingen, breidt het Singularity-platform van SentinelOne de bescherming uit van het endpoint tot daarbuiten, allemaal in één uniform platform. Door gegevens uit meerdere bronnen te verzamelen, krijgen organisaties meer inzicht in potentiële bedreigingen en onbeschermde eindpunten in hun hele systeem.

Ontdek waarom SentinelOne door Gartner is uitgeroepen tot leider in het Magic Quadrant voor endpointbeveiligingsplatforms 2021 en vraag vandaag nog een demo aan.

Veelgestelde vragen over Endpoint Management

Endpoint Management is het proces van het overzien en beheren van alle apparaten die verbinding maken met een netwerk, zoals laptops, smartphones, tablets, servers en IoT-apparatuur. Het maakt gebruik van gecentraliseerde software om een actuele inventaris bij te houden, patches en updates te implementeren, beveiligingsbeleid af te dwingen en problemen op afstand op te lossen.

Door IT-teams realtime inzicht en controle te geven over elk eindpunt, helpt het de prestaties van apparaten op peil te houden en beveiligingslacunes te verminderen.

Nu werken op afstand en het gebruik van eigen apparaten steeds gangbaarder worden, is elk eindpunt een potentieel toegangspunt voor aanvallers. Goed eindpuntbeheer zorgt ervoor dat apparaten worden geauthenticeerd voordat ze verbinding maken met een netwerk, dat ze zijn voorzien van de nieuwste patches en dat ze de toegangsregels volgen.

Dit voorkomt inbreuken, houdt systemen gezond en ondersteunt de naleving van regelgeving. Zonder dit beheer lopen organisaties een groter risico op gegevensverlies, downtime en kostbare beveiligingsincidenten.

Endpoint Management legt de basis voor endpointbeveiliging. Beheertools verifiëren de identiteit van apparaten, handhaven configuratiestandaarden en implementeren beveiligingsbeleid op alle eindpunten. Endpoint Security-oplossingen controleren vervolgens op malware, blokkeren bedreigingen en reageren op aanvallen op die beheerde apparaten.

Samen zorgen ze ervoor dat alleen goedgekeurde apparaten verbinding maken, beveiligingsupdates ontvangen en beveiligd zijn, waardoor de kans op succesvolle aanvallen wordt verkleind.

Houd een volledige inventaris bij van eindpunten en registreer elk apparaat in uw beheerconsole. Automatiseer de implementatie van patches en software-updates om kwetsbaarheden snel te dichten. Pas strenge toegangscontroles en configuratiestandaarden toe op alle soorten apparaten. Controleer continu de status van apparaten en stel waarschuwingen in voor afwijkingen.

Gebruik tools voor probleemoplossing op afstand om problemen op te lossen zonder fysieke toegang. Evalueer regelmatig het beleid om het aan te passen aan nieuwe apparaten of bedreigingen.

Unified Endpoint Management (UEM) combineert het beheer van pc's, mobiele telefoons, tablets en IoT-apparaten in één console. Dit verhoogt de efficiëntie door routinetaken – patches, software-implementatie en nalevingsrapportage – te automatiseren, zodat teams minder tijd kwijt zijn aan het jongleren met meerdere tools.

Het verbetert ook de beveiliging door consistente handhaving van beleid, snellere detectie van bedreigingen en gestroomlijnde audits. Als gevolg hiervan kunnen beveiligingsteams zich concentreren op kritieke bedreigingen in plaats van op handmatig onderhoud.

SentinelOne ondersteunt endpointbeveiligingsbeheer met zijn EDR- en XDR-oplossingen. Het kan beheerde en onbeheerde apparaten, gebruikers, identiteiten en cloud-ecosystemen beschermen. De AI van SentinelOne kan aanvallen met machinesnelheid blokkeren en ransomware detecteren met gedrags- en statische AI-modellen. Het kan afwijkend gedrag analyseren en kwaadaardige patronen in realtime identificeren zonder menselijke tussenkomst. Gebruikers krijgen kritieke endpoint- en identiteitswaarschuwingen met realtime zichtbaarheid van aanvallen op systeemniveau tot op identiteitsniveau.

Het endpointbeveiligingsbeheer van SentinelOne kan waarschuwingen voor werkstations, identiteiten en blootstellingen met elkaar in verband brengen en prioriteren. Het toont u ook een volledig overzicht van aanvallen en reageert snel met Storyline®-technologie. SentinelOne kan ook bedreigingen voor de eindpuntbeveiliging verhelpen met geautomatiseerde of 1-klik-reactie-/rollback-acties.