DNS-kaping is een cyberaanval waarbij gebruikers van legitieme websites worden omgeleid naar kwaadaardige websites. In deze gids wordt uitgelegd hoe DNS-kaping werkt, wat de mogelijke gevolgen zijn en welke preventiestrategieën er zijn.

Lees meer over het belang van veilige DNS-configuraties en monitoring. Inzicht in DNS-kaping is essentieel voor het beveiligen van online activa en het beschermen van gebruikers tegen phishingaanvallen.

Opfrisser: Wat is DNS ook alweer?

Opfrisser: Wat is DNS ook alweer?

De wereld van cyberbeveiliging is complex, dus hier is een korte opfrissing van de terminologie waarmee we8217; gebruiken. DNS of Domain Name System is het middel waarmee een voor mensen leesbare domeinnaam, zoals bijvoorbeeld www.yourcompany.com, wordt omgezet in het numerieke IPv4- of IPv6-nummersysteem dat daadwerkelijk wordt gebruikt door browsers, routers en servers om web- en e-mailcontent aan te bieden.

De oudere IPv4-adressen zijn de bekende 32-bits adressen die u waarschijnlijk al eens hebt gezien, bestaande uit vier segmenten gescheiden door punten. Bijvoorbeeld:

168.192.1.1

De nieuwere IPv6-adressen zijn 128-bits adressen die in hexadecimaal zijn geschreven, opgedeeld in 8 segmenten en gescheiden door dubbele punten, die er ongeveer zo uitzien:

a8:c0:00:00:00:00:01:01

Maar dat hoeft niet! In IPv6-adressen kan een dubbele dubbele punt worden gebruikt om opeenvolgende nullen weg te laten, en nullen aan het begin van een segment kunnen ook worden verwijderd, zodat u IPv6-adressen kunt zien die behoorlijk variabele lengtes hebben. Het bovenstaande adres zou eigenlijk als volgt worden weergegeven:

a8:c0::1:1

Hoe gebeurt dit allemaal? Hoe worden domeinnamen omgezet in IPv4- en IPv6-numerieke adressen? Wanneer uw browser of ander netwerkapparaat een domeinnaam krijgt, vindt er een DNS-lookup plaats, beginnend bij lokale caches en vervolgens via een aantal opzoekservers: recursieve resolvers, root-naamservers, top-level-domeinservers en gezaghebbende naamservers. Aan het einde van dit proces wordt een IP-adres voor het opgegeven domein aan de client geleverd.

Wat is DNS-kaping?

Op elk van deze punten, en zelfs op elk van de caches onderweg, kan een aanvaller de DNS-server kapen of de cache vergiftigen op een manier die onzichtbaar is voor de klant die het verzoek indient.

Als u uw eigen DNS niet beheert, is het heel goed mogelijk dat de derde partij die dit voor u doet (en wie is dat ook alweer?) zonder uw medeweten is gehackt. Wanneer een aanvaller uw DNS kaapt, kan hij al uw webverkeer en e-mailcommunicatie onderscheppen.

"De helft van de 20 grootste banken op basis van totale activa beheert hun eigen DNS niet, maar laat dit over aan een derde partij die mogelijk gehackt kan worden." (Bron)

Er zijn een aantal manieren waarop dit kan gebeuren. Stel dat u uw site hebt geregistreerd bij een internetregistrar, ik gebruik een fictieve, laten we die GoMummy.com noemen. De GoMummy-registrar verkoopt u een domeinnaam, uwbedrijf.com, en registreert die naam tegen unieke IPv4- en IPv6-adressen. Uw domeinnaam heeft het topniveaudomein (TLD) .com en er is een gezaghebbende naamserver die een A-Record bevat die uw unieke IP-adres bevat.

In dit scenario kan een aanvaller uw DNS op verschillende punten kapen. Als ze de gezaghebbende nameserver compromitteren, kunnen ze uw IP-adres wijzigen in een ander adres, zodat de DNS-lookup voor uwbedrijf.com naar zijn eigen servers verwijst. Iedereen die uwbedrijf.com in een browser invoert, komt dan op de website van de aanvaller terecht en niet op die van u. Daar kunnen uw bezoekers een site aantreffen die een exacte kopie is van uw site, maar die wordt beheerd door de aanvallers en kan worden gebruikt om inloggegevens te stelen, malware te verspreiden of valse en schadelijke informatie over uw bedrijf te verspreiden. In een dergelijk geval heeft u ongeveer 4 uur de tijd – de time-to-live voor een DNS-lookup is doorgaans 14400 seconden – om de kaping op te sporen en te corrigeren voordat deze zich over het internet verspreidt.

Praktijkvoorbeelden van DNS-kaping

Enkele praktijkvoorbeelden van DNS-kaping zijn:

- De 2018 SamSam ransomware-aanval: Bij deze aanval richtten hackers zich op verschillende Amerikaanse zorginstellingen. Ze gebruikten DNS-kaping om verkeer van legitieme websites om te leiden naar kwaadaardige domeinen die ransomware payloads leverden.

- De Cloudflare DNS-kaping van 2019: Bij dit incident maakten hackers gebruik van een kwetsbaarheid in de DNS-infrastructuur van Cloudflare om verkeer van verschillende websites, waaronder coinbase.com, om te leiden naar een kwaadaardig domein dat een payload voor het delven van cryptovaluta leverde.

- De Exim-kwetsbaarheidsexploit van 2017: Bij dit incident maakten hackers misbruik van een kwetsbaarheid in de Exim-mailserversoftware om controle te krijgen over de DNS-records van verschillende hostingproviders, waardoor ze verkeer van legitieme websites konden omleiden naar kwaadaardige domeinen.

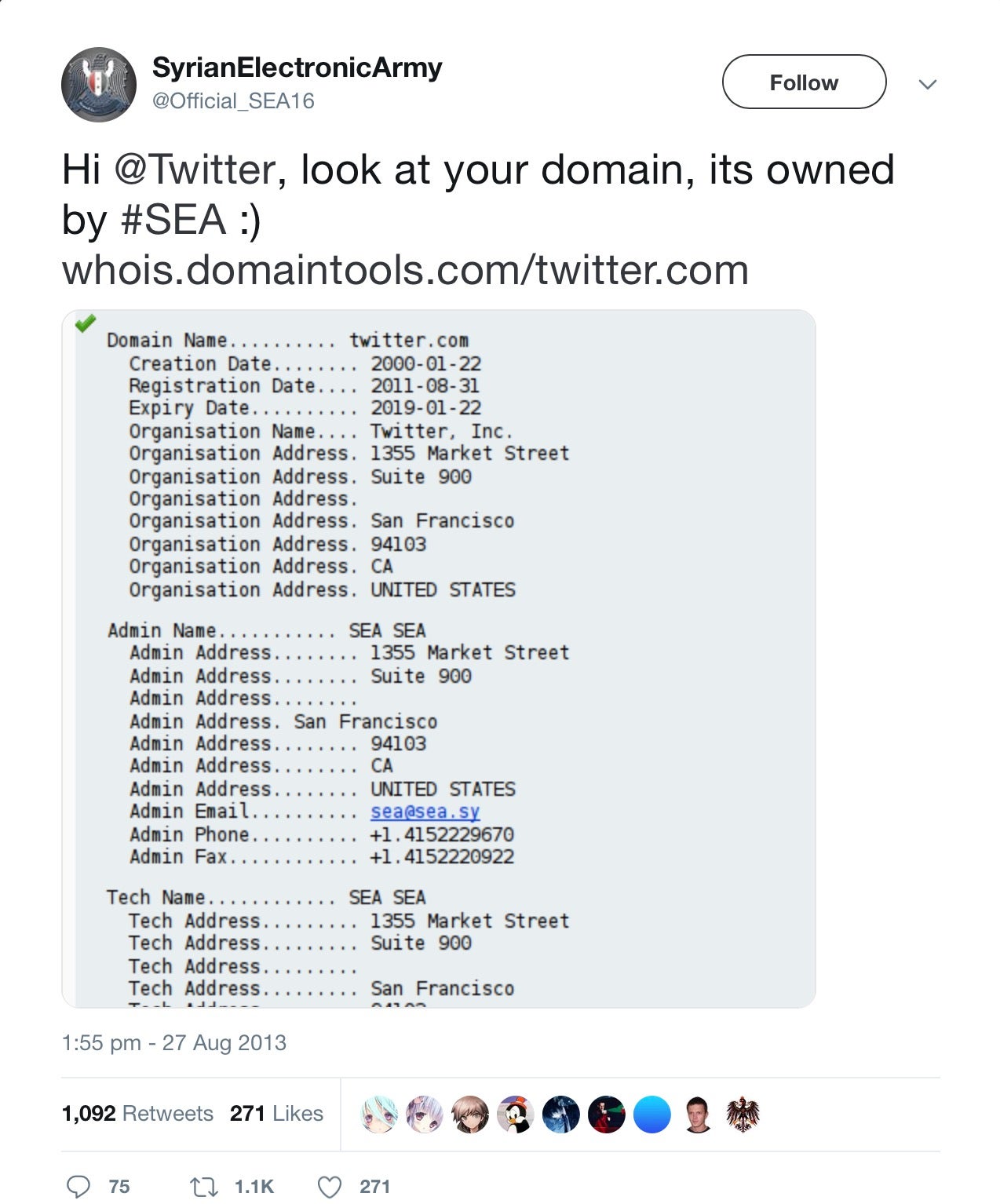

Het kapen van A-records lijkt te zijn gebeurd bij een aanval waarbij Twitter, de New York Times en de Huffington Post werden getroffen. Wat deze sites gemeen hadden, was dezelfde registrar: Melbourne IT. Hackerscollectief S.E.A. brak in bij hun in de VS gevestigde verkooppartner via een spear-phishingcampagne en kreeg toegang tot de servers van de registrar. Van hieruit konden de hackers de A-records van verschillende sites wijzigen.

In dat specifieke geval bleef de schade beperkt tot vandalisme, maar een aanval op de DNS-registratie van een Braziliaanse bank was veel ernstiger. De aanvallers maakten kwaadaardige klonen van de websites van de bank, compleet met geldige https certificaten, en hadden ze ongeveer vijf uur lang de controle. Gedurende die tijd werd elke bezoeker van de URL's van de bank omgeleid naar de vervalste websites, die ook banking trojan malware

Meer recent lijkt de Sea Turtle-campagne een door een natiestaat gesteunde DNS-kapingscampagne die zich uitstrekt over 13 landen en zich richt op ten minste 40 publieke en private entiteiten. De daders achter Sea Turtle gebruikten gewijzigde A-records om slachtoffers om te leiden naar vervalste websites waar ze vervolgens inloggegevens stalen.

DNS-cachevergiftigingsaanvallen

In een ander scenario kan een aanvaller misschien niet het A-record van uw DNS-registrar compromitteren, maar in plaats daarvan uw DNS kapen via een cachevergiftigingsaanval. Een malafide of gecompromitteerde DNS-server tussen de computer van de gebruiker en de site die de gebruiker wil bezoeken, kan een alternatief adres weergeven in plaats van het daadwerkelijke adres dat in het A-record staat.

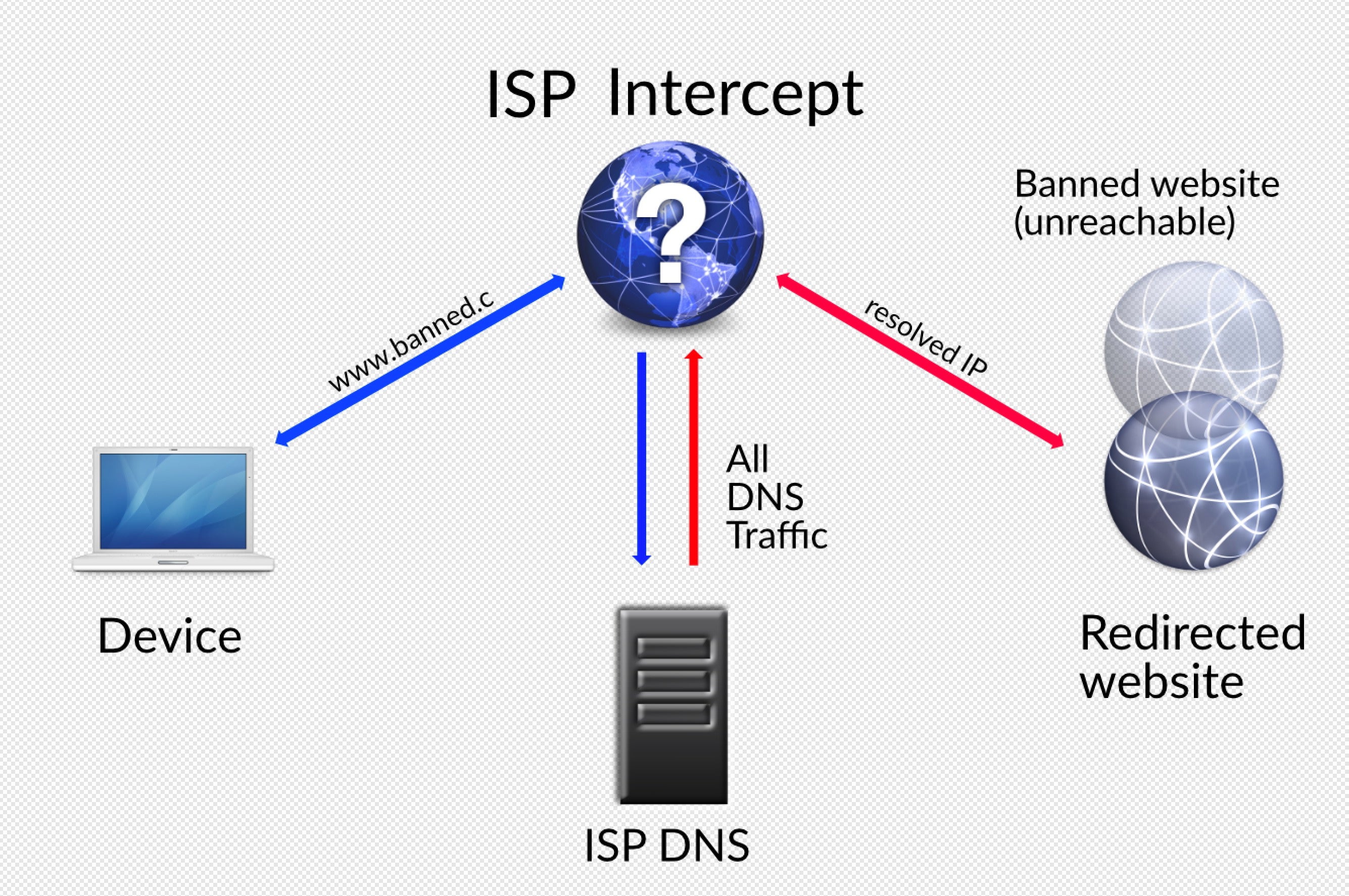

Dit is in feite precies dezelfde techniek die wordt gebruikt door censoren zoals de "Grote Firewall van China" en andere overheidsinstanties anti-privacy maatregelen; het is ook een truc die regelmatig door sommige internetproviders wordt gebruikt om geografische beperkingen op te leggen, advertenties te tonen, gegevens te verzamelen of anderszins het internetgebruik van gebruikers te controleren.

In de praktijk kunnen alle DNS-caches of opzoekservers tussen het apparaat en de beoogde site de gebruiker omleiden naar een ander adres. Dit kan beginnen bij de router op het lokale netwerk – een van de vele gevaren van het gebruik van openbare wifi-diensten – en reiken tot aan de root-naamserver (ook wel 'DNS-rootserver' genoemd).

Router & Malware DNS-kapingen

In de bovenstaande voorbeelden hebben we aanvallen buiten een netwerk dat u beheert besproken, maar DNS-kapingen kunnen ook binnen uw netwerk plaatsvinden. Malware op een lokale computer kan de DNS-server wijzigen die door de client wordt gebruikt, zodat de domeinnamen van een bepaalde machine onjuist worden omgezet naar een door de aanvaller gekozen IP-adres.. Op dezelfde manier kunnen kwaadwillenden, als ze de router in uw netwerk kunnen hacken en de adressen van de zoekservers daar kunnen wijzigen, met één enkele inbreuk hetzelfde effect bereiken voor elke client in dat netwerk.

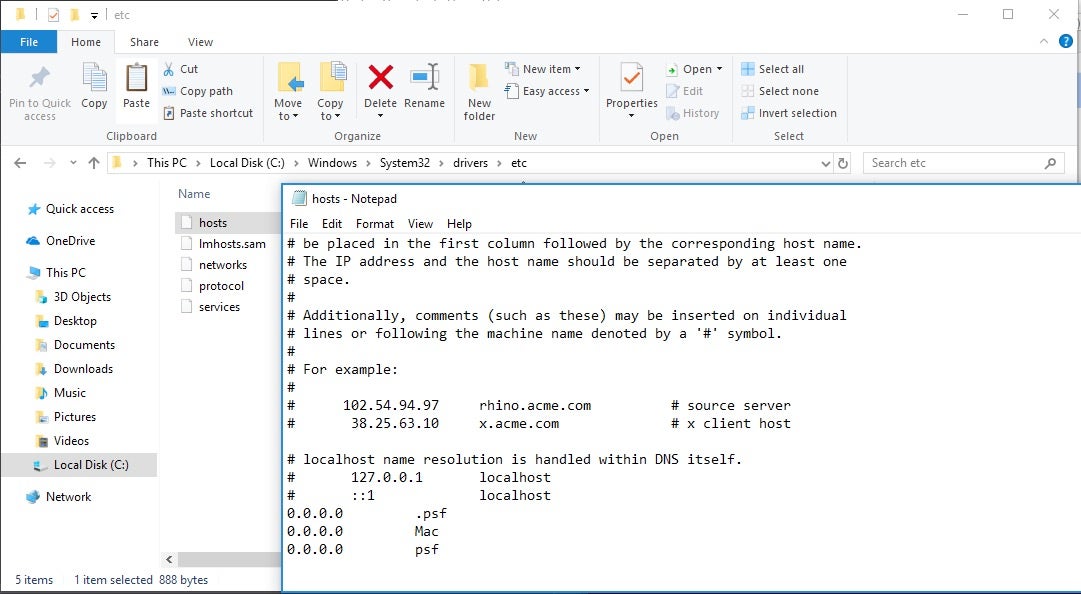

Een van de gemakkelijkste manieren waarop malware de DNS-lookups van een apparaat kan besmetten, is door het hosts-bestand van de machine te wijzigen. Het hosts-bestand heeft legitieme toepassingen voor onder andere webontwikkeling, het blokkeren van inhoud en VM-software, maar het stelt aanvallers ook in staat om aangepaste IP-adressen voor elk domein op te geven.

Hoe weet u of uw DNS is gekaapt?

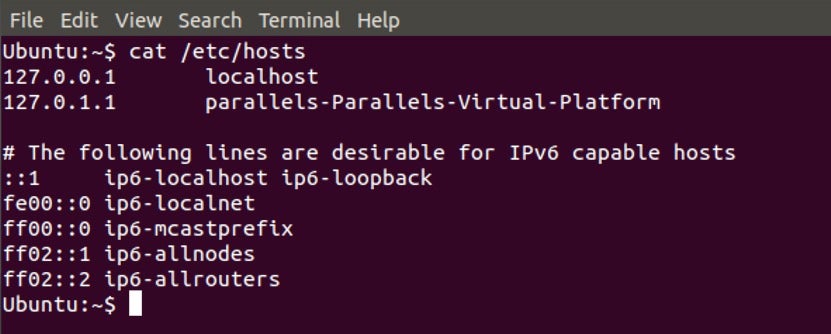

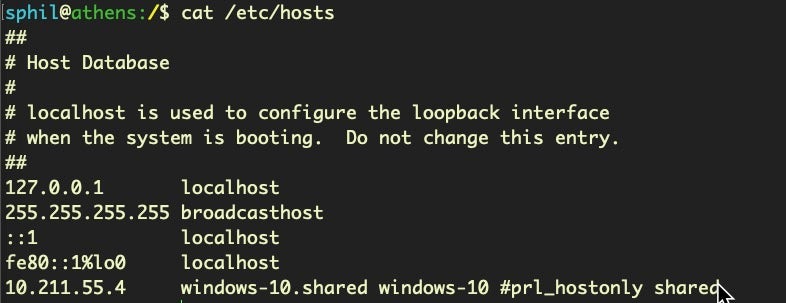

U kunt en moet de inhoud van uw hosts-bestand regelmatig bekijken. In Windows kunt u het hosts-bestand bekijken met notepad en naar het bestand navigeren op C:windowssystem32driversetchosts.

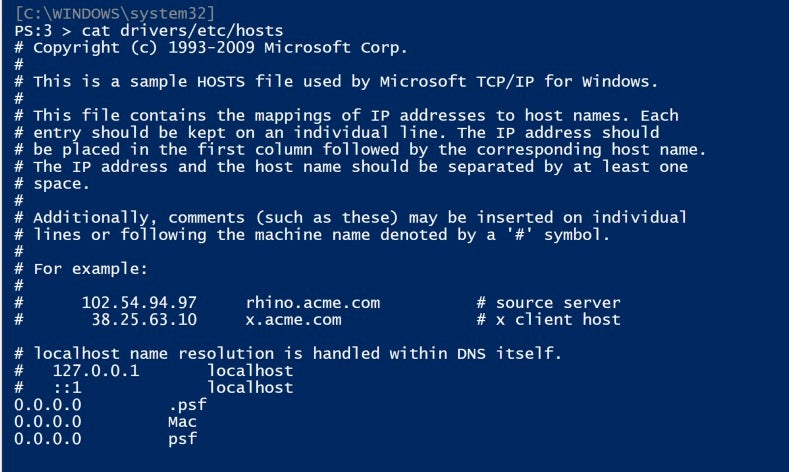

Als u vertrouwd bent met PowerShell, voert u gewoon de opdracht cat uit op hetzelfde bestandspad:

cat C:windowssystem32driversetchosts

De opdracht

cat /etc/hosts

Dit zou voldoende moeten zijn op zowel Linux

En macOS:

De bovenstaande afbeeldingen zijn standaard hosts-bestanden met VM-software geïnstalleerd. Een aanvaller zou de hosts-bestanden wijzigen door een regel toe te voegen zoals

<IP-adres van aanvaller> google.com

Een dergelijke regel zou alle verzoeken google.com op het apparaat onmiddellijk omzetten naar het opgegeven IP-adres, zonder verdere DNS-lookups of controles.

Lokale hacks kunnen ook worden onthuld als u vertragingen, browseromleidingen, onbeschikbaarheid van websites, pop-ups of ander ongewoon gedrag opmerkt tijdens het gebruik van uw browser. Probeer de lokale DNS-instellingen op uw computer te wijzigen in 8.8.8.8 en 8.8.4.4 (Google's Public DNS) of 1.1.1.1 en 1.0.0.1 (CloudFare's openbare DNS) om te zien of dat helpt. Zorg er tegelijkertijd voor dat u een goede beveiligingsoplossing die malware kan detecteren die DNS-wijzigingen doorvoert.

Voor het controleren van DNS-lookups buiten uw lokale netwerk zijn er een aantal tools die eindgebruikers kunnen gebruiken. De whoismydns.com biedt een gratis service die probeert te achterhalen welke server DNS-verzoeken namens u doet wanneer u verbinding maakt met de site whoismydns.com. Hoewel dit een leuk idee is, raden we aan om voorzichtig te zijn bij het gebruik ervan.

Ten eerste lijkt er geen https-versie van de site te zijn, dus er is geen echte manier om te controleren of uw verbinding met de site onderweg niet is gemanipuleerd. Ten tweede, als een aanvaller controle heeft over uw DNS-verkeer, is het mogelijk dat u wordt omgeleid naar een valse versie van de whoismydns.com-site zelf!

Vrijwel dezelfde voorzorgsmaatregelen gelden voor deze site, die u probeert te vertellen of uw computer een van de duizenden is die nog steeds besmet zijn met het DNSChanger-malware

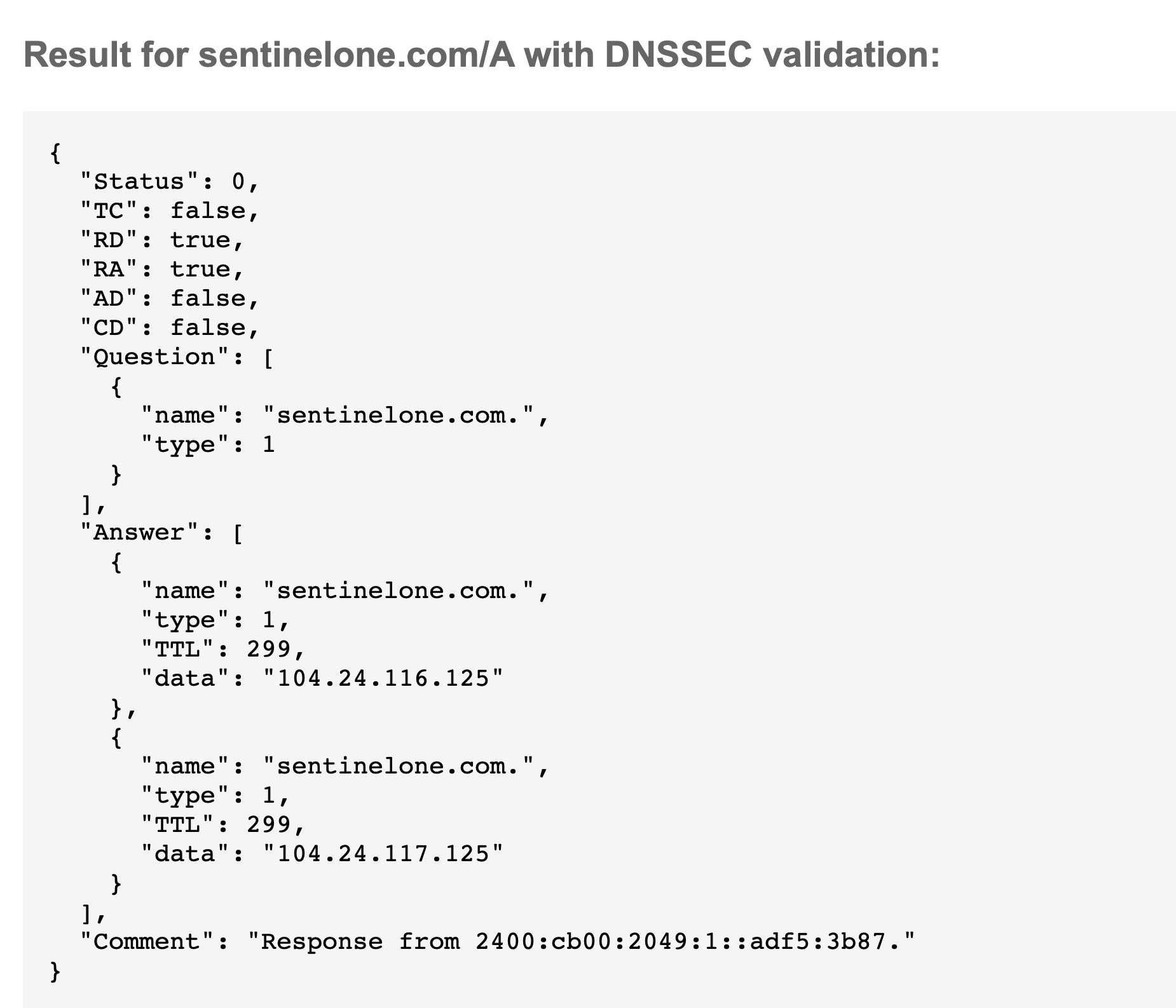

Voor bedrijven en domeinnaamhouders: vanaf een apparaat waarvan u weet dat het schoon is, kunt u controleren of uw A-record correct is met behulp van de DNS-opzoekservice van Google. Bijvoorbeeld: wie is de echte SentinelOne?

Wat kunt u doen tegen DNS-kapingen?

Aanvallers hebben gemerkt dat routers een soort zwakke plek in de beveiligingsketen, niet in het minst omdat ze relatief slechte interne beveiligingen hebben, over het algemeen worden geleverd met standaard admin-wachtwoorden die een helaas groot aantal gebruikers nooit wijzigen, en zelden (of nooit) firmware-upgrades krijgen. Een uitgebreide checklist met tips voor routerbeveiliging vindt u hier, maar het komt erop neer dat u de DNS-instellingen van uw router moet controleren en het wachtwoord van de router regelmatig moet bijwerken.

Bij het beheer van de domeinnamen van uw organisatie is de belangrijkste stap voor ondernemingen om DNS-kapingen te voorkomen het gebruik van een registratieslot om ongeoorloofde wijzigingen te voorkomen. Zorg er bovendien voor dat u tweefactorauthenticatie inschakelt voor toegang tot uw account.

Als uw hostservice geen registry locks of 2FA aanbiedt, moet u serieus overwegen om zo snel mogelijk over te stappen naar een service die dat wel doet. Schakel daarnaast DNSSEC (Domain Name System Security Extensions) in het configuratiescherm van uw site. Dit helpt DNS-omleidingen, cache poisoning, pharming en man-in-the-middle-aanvallen door de resolutie van IP-adressen te authenticeren met een cryptografische handtekening.

Om het probleem van DNS-lookups tussen uw gedistribueerde eindpunten en het netwerk van uw organisatie uit te bannen, moeten bedrijven een gerenommeerde VPN-service gebruiken. Zorg er ook voor dat u uw eindpunten en netwerk beschermt met een autonome, next-gen beveiligingsoplossing.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenConclusie

Het omzetten van domeinnamen naar numerieke IP-adressen, van het eindpunt naar de DNS-rootserver, brengt veel kwetsbaarheden met zich mee voor gewone gebruikers en bedrijven, terwijl het grote kansen biedt voor aanvallers. Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse Ministerie van Binnenlandse Veiligheid waarschuwde onlangs dat er momenteel een wereldwijde DNS-kapingscampagne gaande is. Als een kaping slaagt, kan een aanvaller het webverkeer van uw organisatie omleiden naar een door de aanvaller gecontroleerde infrastructuur, compleet met geldige encryptiecertificaten, en man-in-the-middle-aanvallen uitvoeren. DNS-aanvallen op het apparaat kunnen eenvoudig worden uitgevoerd door de lokale DNS-instellingen te wijzigen of het lokale hosts-bestand te vergiftigen.

Om beschermd te blijven, volgt u het advies dat we in het vorige gedeelte hebben gegeven. Als uw eindpunten nog niet worden beschermd door een robuuste beveiligingsoplossing zoals SentinelOne, laat deze gratis demo u laten zien hoe onze autonome endpointoplossing uw apparaten en netwerk veilig kan houden.

Vindt u dit artikel interessant? Volg ons dan op LinkedIn, Twitter, YouTube of Facebook om de inhoud te bekijken die we plaatsen.

Lees meer over cyberbeveiliging

- De vijand van binnenuit – De 7 meest verontrustende datalekken van 2018

- 5 manieren waarop een CISO het tekort aan cyberbeveiligingsvaardigheden nu kan aanpakken

- Hoe malware de beveiliging van Apple's macOS gemakkelijk kan omzeilen

- Wat is Windows PowerShell (en kan het schadelijk zijn)?

Veelgestelde vragen over DNS-kaping

DNS-kaping is een cyberaanval waarbij hackers DNS-query's manipuleren om gebruikers van legitieme websites om te leiden naar kwaadaardige websites. Aanvallers kunnen malware op uw computer installeren, de controle over routers overnemen of DNS-verbindingen hacken om de aanval uit te voeren.

Wanneer u een websiteadres intypt, wordt u niet naar de echte site geleid, maar naar een valse site die door de aanvaller wordt beheerd. Dit kan leiden tot phishing, malware-infecties en gegevensdiefstal.

Een opvallend voorbeeld vond plaats in 2019 met de Sea Turtle-campagne, waarbij aanvallers DNS-records van telecommunicatie- en mediabedrijven kaapten om gevoelige gegevens te verzamelen. Een ander voorbeeld vond plaats bij The New York Times in 2013, waar aanvallers gebruikers omleidden naar een valse website die was ontworpen om inloggegevens te stelen. In 2022 kaapten hackers de DNS van Curve Finance en leidden gebruikers om naar een kwaadaardig cryptocurrency-platform dat hun geld stal.

Er zijn verschillende soorten DNS-kaping. Bij lokale DNS-kaping verandert malware de DNS-instellingen op uw apparaat. Router-DNS-kaping richt zich op thuisrouters door gebruik te maken van zwakke wachtwoorden of kwetsbaarheden in de firmware. Man-in-the-middle-aanvallen onderscheppen DNS-verzoeken tussen uw apparaat en de DNS-server.

Rogue DNS-serverkaping vindt plaats wanneer aanvallers legitieme DNS-servers zelf compromitteren. Er is ook registrar-kaping, waarbij aanvallers toegang krijgen tot domeinregistraraccounts.

DNS-kaping werkt door het normale DNS-resolutieproces te onderscheppen. Wanneer u een websiteadres typt, stuurt uw apparaat een DNS-query om het IP-adres te vinden. Aanvallers kunnen DNS-servers compromitteren, uw apparaat infecteren met malware of DNS-verzoeken onderscheppen tijdens de verzending.

Zodra ze de DNS-resolutie onder controle hebben, leiden ze u om naar kwaadaardige websites terwijl de oorspronkelijke URL zichtbaar blijft. Dit maakt het moeilijk te detecteren, omdat alles er normaal uitziet in uw browser.

U kunt DNS-kaping detecteren door te letten op verschillende waarschuwingssignalen. Webpagina's laden traag en u ziet vaak pop-upadvertenties op sites die deze niet zouden moeten hebben. U kunt worden omgeleid naar onverwachte websites of waarschuwingen over beveiligingscertificaten ontvangen. Als uw internet langzamer werkt dan normaal of als u onbekende websites ziet verschijnen, kunnen dit tekenen zijn van DNS-kaping. U kunt ook online tools gebruiken om te controleren of uw DNS is gecompromitteerd.

Bij DNS-spoofing worden valse DNS-records in caches geïnjecteerd om het verkeer tijdelijk om te leiden. DNS-kaping is uitgebreider en houdt in dat de controle over de DNS-infrastructuur of -instellingen rechtstreeks wordt overgenomen. Spoofing heeft doorgaans gevolgen voor lokale netwerken of individuele gebruikers, terwijl kaping gevolgen kan hebben voor hele domeinen wereldwijd.

DNS-spoofing beschadigt DNS-cache-items, maar DNS-kaping verandert de DNS-instellingen zelf. Kaping is hardnekkiger en moeilijker te detecteren dan spoofing.

U kunt DNS-kaping voorkomen door sterke, unieke wachtwoorden te gebruiken voor uw domeinregistrar- en DNS-provideraccounts. Schakel waar mogelijk tweefactorauthenticatie in. Gebruik registrarvergrendelingen om ongeoorloofde domeinoverdrachten te voorkomen. Overweeg DNSSEC te implementeren om cryptografische handtekeningen aan uw DNS-gegevens toe te voegen.

Gebruik versleutelde DNS-protocollen zoals DNS-over-HTTPS of DNS-over-TLS. Houd de firmware van uw router up-to-date en wijzig de standaardwachtwoorden. Controleer uw DNS-instellingen regelmatig op ongeoorloofde wijzigingen.

U weet dat uw DNS is gekaapt als u geen toegang meer hebt tot uw gebruikelijke websites of wordt omgeleid naar onbekende pagina's. De inloggegevens van uw domeinregistratieaccount werken mogelijk niet meer of u merkt dat de DNS-instellingen zonder uw medeweten zijn gewijzigd. Gebruikers kunnen melden dat ze vreemde e-mails van uw domein ontvangen.

Er kan sprake zijn van ongebruikelijk netwerkverkeer of onverwachte IP-adressen die voor uw domein worden opgelost. U kunt ook beveiligingswaarschuwingen ontvangen wanneer u probeert toegang te krijgen tot legitieme websites.

Ja, VPN's kunnen DNS-kaping helpen voorkomen door uw internetverkeer te versleutelen en DNS-verzoeken via beveiligde servers te routeren. Een VPN maakt het voor aanvallers moeilijker om uw DNS-verzoeken te onderscheppen. VPN's zijn echter geen complete oplossing, omdat ze niet tegen alle soorten DNS-kaping beschermen, met name die gericht zijn op domeinregistrars of DNS-providers.

Voor een betere bescherming moet u een VPN gebruiken in combinatie met andere beveiligingsmaatregelen, zoals sterke wachtwoorden en tweefactorauthenticatie.