Cyber Threat Intelligence (CTI) omvat het verzamelen en analyseren van informatie over potentiële bedreigingen. Deze gids onderzoekt het belang van CTI in proactieve cyberbeveiligingsmaatregelen en incidentrespons.

Lees meer over de soorten dreigingsinformatie, bronnen en hoe u CTI kunt integreren in uw beveiligingsstrategie. Inzicht in CTI is cruciaal voor organisaties om nieuwe bedreigingen voor te blijven.

Wat is cyberdreigingsinformatie?

Wat is cyberdreigingsinformatie?

Volgens Gartner is dreigingsinformatie "op bewijzengebaseerde kennis (bijv. context, mechanismen, indicatoren, implicaties en actiegerichte adviezen) over bestaande of opkomende bedreigingen of gevaren voor activa, die kan worden gebruikt om beslissingen te nemen over de reactie van de betrokkene op die bedreiging of dat gevaar."

In cyberbeveiliging is dreigingsinformatie de gegevens die een organisatie verzamelt, verwerkt en analyseert om meer inzicht te krijgen in de motieven, doelwitten en aanvalsgedragingen van dreigingsactoren. Met behulp van deze informatie kunnen organisaties snelle, weloverwogen beslissingen nemen om zichzelf in de toekomst te beschermen tegen dreigingsactoren.

Het is belangrijk om het verschil tussen dreigingsinformatie en dreigingsgegevens te benadrukken: dreigingsgegevens zijn de gegevens zelf zonder context, terwijl dreigingsinformatie het analyseren van de informatie omvat en het gebruik ervan om beslissingen te nemen over de te nemen stappen.

Waarom is dreigingsinformatie belangrijk?

Tegenwoordig is het dreigingslandschap dynamischer en geavanceerder dan ooit tevoren. Het is ontzettend moeilijk om te voorspellen wat een bedreiger vervolgens gaat doen, vooral zonder gegevens om aannames te onderbouwen. Bedreigingsinformatie helpt organisaties bij het beoordelen van het gedrag van bedreigers in het verleden, wat ze vervolgens gaan doen en waar bescherming nodig is.

Threat intelligence wordt steeds vaker gebruikt in beveiligingstools en is een belangrijk onderdeel van de beveiligingsarchitectuur dat beveiligingsteams helpt bij het detecteren en onderzoeken van bedreigingen.

Met behulp van threat intelligence zijn organisaties doorgaans beter voorbereid op:

- De motieven van tegenstanders en hun tactieken, technieken en procedures (TTP's) bloot te leggen om belanghebbenden op het gebied van cyberbeveiliging te ondersteunen.

- Inzicht krijgen in het besluitvormingsproces van een bedreigingsactor en beveiligingsteams helpen bij het implementeren van incidentrespons.

- Neem beslissingen over investeringen in cyberbeveiliging door voorheen onbekende informatie aan het licht te brengen.

- Informeer belanghebbenden binnen het bedrijf (bijv. raden van bestuur, CISO's, CIO's en CTO's) over het gedrag van bedreigingsactoren voor verstandiger investeringen, verbeterde risicobeperking en efficiëntere en snellere besluitvorming.

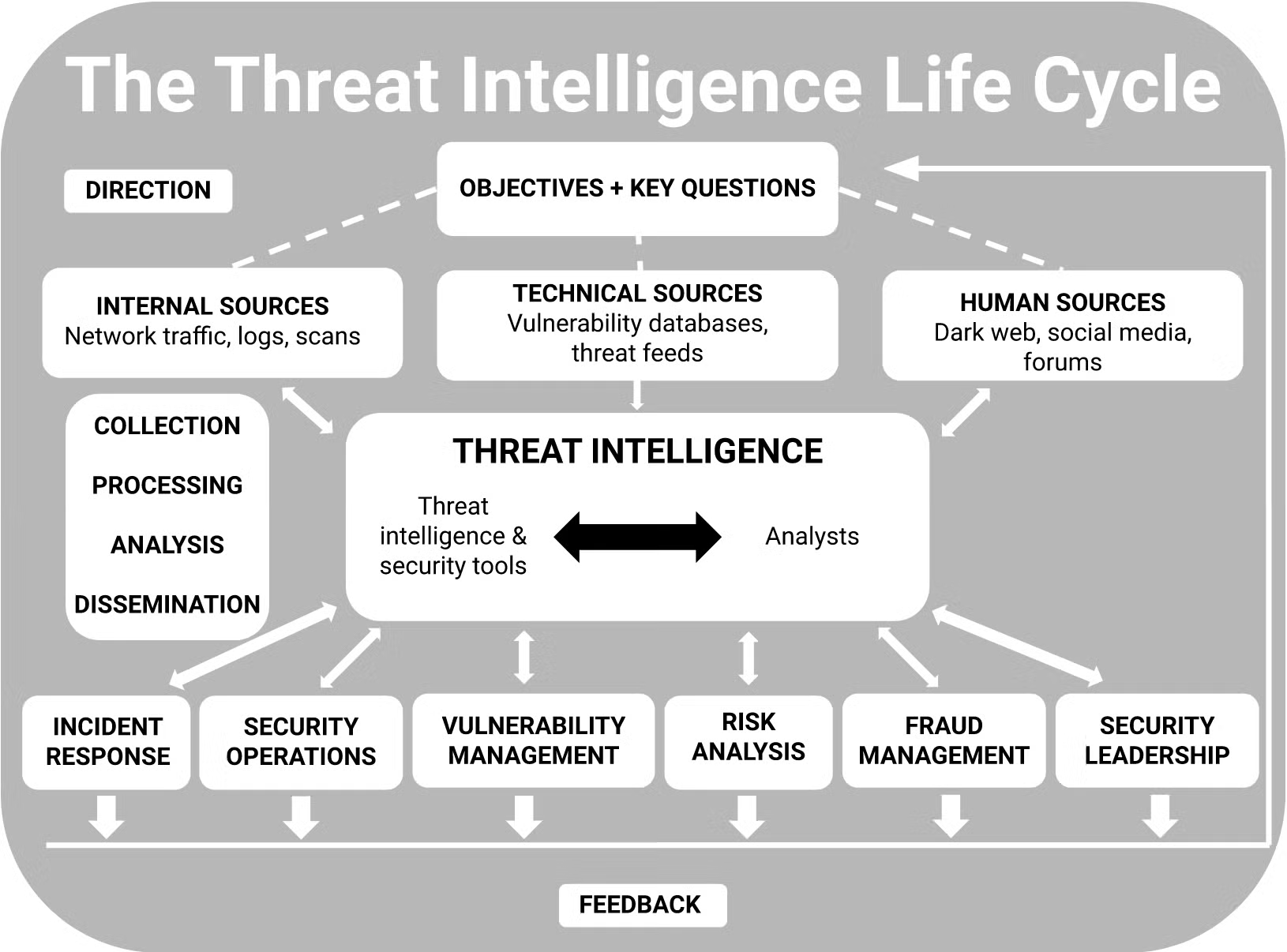

De levenscyclus van dreigingsinformatie

Voor de meeste organisaties bestaat de levenscyclus van dreigingsinformatie uit zes fasen: richting, verzameling, verwerking, analyse, verspreiding en feedback. De specifieke activiteiten die tijdens elke fase van de levenscyclus van dreigingsinformatie worden uitgevoerd, verschillen echter vaak enigszins per organisatie en worden meestal bepaald door een combinatie van unieke factoren, waaronder use cases, prioriteiten en risico's.

Idealiter definiëren de belangrijkste belanghebbenden duidelijk dedoelstellingen voor dreigingsinformatie duidelijk definiëren voordat andere fasen beginnen, om het succes van de hele levenscyclus te garanderen. Zodra de doelstellingen voor dreigingsinformatie zijn vastgesteld, kunnen deze worden gewijzigd op basis van de verzamelde gegevens en de ontvangen feedback. Gegevens worden verzameld uit een breed scala aan bronnen, waaronder interne, technische en menselijke componenten, en vervolgens gebruikt om een completer beeld te krijgen van potentiële en daadwerkelijke dreigingen.

Meestal wordt informatie over bedreigingen verzameld in een feed met informatie over bedreigingen: een continue gegevensstroom die informatie biedt over bedreigingen, waaronder lijsten met IoC's zoals kwaadaardige URL's of e-mails, malware-hashes en verdachte IP-adressen. De gegevens in feeds met dreigingsinformatie zijn vaak afkomstig uit verschillende bronnen, waaronder open-source feeds, netwerk- en applicatielogboeken en feeds van derden.

Zodra er voldoende gegevens zijn verzameld, worden deze omgezet in bruikbare informatie die zowel actueel als duidelijk is voor iedereen, waaronder belangrijke belanghebbenden die de informatie zullen gebruiken om toekomstige threat intelligence-levenscycli te verbeteren en hun besluitvormingsprocessen te verfijnen.

1. Richting

In deze fase van de levenscyclus van dreigingsinformatie stellen belanghebbenden doelen vast voor het algehele dreigingsinformatieprogramma. Richting houdt doorgaans in dat het volgende wordt begrepen en verwoord:

- De activa die moeten worden beschermd

- De potentiële impact van het verlies van activa of het onderbreken van processen

- De soorten dreigingsinformatie die nodig zijn om activa te beschermen en op dreigingen te reageren

- De prioriteiten met betrekking tot wat er moet worden beschermd

2. Verzameling

Deze fase van de levenscyclus van dreigingsinformatie omvat het verzamelen van informatie die voldoet aan de belangrijkste informatiebehoeften. De verzamelde gegevens zijn meestal een combinatie van afgewerkte informatie (bijv. inlichtingenrapporten van experts en leveranciers) en ruwe gegevens (bijv. malware-signaturen of gelekte inloggegevens).

Verzameling vindt doorgaans plaats via verschillende bronnen, waaronder:

- Metadata en logboeken van interne netwerken en beveiligingsapparatuur

- Gegevensfeeds over bedreigingen van brancheorganisaties en leveranciers van cyberbeveiliging

- Gesprekken en interviews met deskundige bronnen

- Open source nieuws en blogs

- Websites en formulieren

- Gesloten bronnen zoals dark web-forums

3. Verwerking

Deze fase van de levenscyclus van dreigingsinformatie omvat het omzetten van verzamelde gegevens in een bruikbaar formaat, met verschillende verwerkingsmethoden voor verschillende verzamelmethoden. Zo moeten ruwe gegevens door mensen of machines worden verwerkt om bruikbaar te zijn, en moeten alle menselijke rapporten worden gecorreleerd en gerangschikt, op conflicten worden gecontroleerd en worden geverifieerd.

4. Analyse

Deze fase van de levenscyclus van dreigingsinformatie omvat het omzetten van verwerkte informatie in informatie die kan worden gebruikt om beslissingen te nemen. Die beslissingen kunnen bijvoorbeeld betrekking hebben op de vraag of een potentiële dreiging moet worden onderzocht, welke maatregelen een organisatie onmiddellijk moet nemen om een aanval te blokkeren, hoe de beveiligingsmaatregelen kunnen worden versterkt of hoeveel investering in extra beveiligingsmiddelen gerechtvaardigd is.

De presentatie van deze analyse is ook belangrijk. Organisaties kunnen eindeloze hoeveelheden informatie verzamelen en verwerken en deze vervolgens presenteren op een manier die niet begrijpelijk of bruikbaar is voor besluitvormers.

Om de analyse over te brengen aan een niet-technisch publiek, kunt u de volgende aanbevelingen in overweging nemen:

- Wees beknopt

- Vermijd overdreven technische termen en verwarrende jargon

- Formuleer kwesties in zakelijke termen

- Voeg een aanbevolen handelwijze toe

Het formaat dat wordt gebruikt om dergelijke informatie te presenteren, is afhankelijk van de informatie zelf en de beoogde doelgroep. Inlichtingenteams bieden vaak analyses aan in verschillende formaten, waaronder live video's, diapresentaties en formele rapporten.

5. Verspreiding

Deze fase van de levenscyclus van dreigingsinformatie omvat het verspreiden van de voltooide inlichtingen naar de juiste afdelingen en teams.

Stel voor elke beoogde doelgroep de volgende vragen:

- Welke dreigingsinformatie heeft het team nodig en hoe kan externe informatie hun activiteiten ondersteunen?

- Hoe kan informatie worden gepresenteerd zodat deze gemakkelijk te begrijpen en bruikbaar is?

- Hoe vaak moeten inlichtingenteams updates en andere informatie verstrekken?

- Welke media moeten worden gebruikt om informatie te verspreiden?

- Hoe moeten teams follow-up geven als ze vragen hebben?

6. Feedback

Regelmatige feedback van verschillende belanghebbenden en teams stelt cyberdreigingsanalisten in staat om de levenscyclus van dreigingsinformatie aan te passen aan de behoeften van elk team, vooral wanneer bedrijfsdoelstellingen en prioriteiten veranderen.

In deze fase worden de algemene prioriteiten en de vereisten van de beveiligingsteams die de informatie gebruiken, verduidelijkt. Uiteindelijk zullen hun unieke behoeften bepalend zijn voor alle toekomstige fasen van de levenscyclus van de informatie, waaronder:

- Welke soorten gegevens moeten worden verzameld

- Hoe kunnen die gegevens worden omgezet in bruikbare informatie

- Hoe die informatie te presenteren als bruikbare inlichtingen

- Wie moet welke soorten inlichtingen ontvangen, hoe snel moeten deze worden verspreid en hoe snel moet worden gereageerd op vervolgvragen?

Soorten cyberaanvallen

Er is sprake van een cyberaanval wanneer een derde partij, een zogenaamde threat actor, op ongeoorloofde wijze toegang verkrijgt tot een systeem of netwerk. Hoewel verschillende termen vaak door elkaar worden gebruikt om verschillende soorten cyberaanvallen te beschrijven, zijn er enkele belangrijke verschillen die het vermelden waard zijn.

1. Bedreiging

Een bedreiging is een persoon of gebeurtenis die een negatieve invloed kan hebben op waardevolle activa. Hoewel er op elk moment verschillende cyberdreigingen kunnen bestaan, symboliseren dreigingen zelf de mogelijkheid dat er een aanval plaatsvindt, en niet de daadwerkelijke aanval zelf.

Dreigingen kunnen een imminent gevaar vormen, maar veroorzaken geen schade totdat ze door een bedreiger worden uitgevoerd. De term 'dreiging' wordt vaak gebruikt in verband met een breed scala aan kwaadaardige activiteiten die tot doel hebben gegevens te beschadigen, te stelen of de toegang tot gegevens te verhinderen. Zodra een dreiging werkelijkheid wordt, wordt deze een cyberaanval genoemd.

2. Kwetsbaarheid

Een kulnerability is een inherent defect in het ontwerp van een netwerk, software of systeem dat door bedreigers kan worden misbruikt om schade aan te richten, gegevens te stelen of de toegang tot activa te verhinderen. De meest voorkomende soorten kwetsbaarheden zijn onder meer verkeerde systeemconfiguraties, verouderde of niet-gepatchte software, ontbrekende of zwakke autorisatiegegevens, ontbrekende of slechte gegevensversleuteling en zero-day-kwetsbaarheden (die hieronder worden gedefinieerd).

3. Misbruik

Een exploit is een methode die bedreigers gebruiken om misbruik te maken van een kwetsbaarheid. Het kan gaan om software, gegevens of commando's die de kwetsbaarheid manipuleren, zodat de bedreiger vrijelijk ongewenste of ongeoorloofde acties kan uitvoeren.

Exploits kunnen worden gebruikt om ongewenste software te installeren, ongeoorloofde toegang te krijgen tot gevoelige gegevens of de controle over een computersysteem over te nemen. Ze worden vaak gebruikt in combinatie met andere aanvalsmethoden.

4. Aanval op webapplicaties

Een aanval op webapplicaties vindt plaats wanneer kwetsbaarheden in webapplicaties bedreigers in staat stellen ongeoorloofde toegang te verkrijgen tot gevoelige gegevens op een databaseserver. De meest voorkomende soorten aanvallen op webapplicaties zijn:

- SQL-injecties vinden plaats wanneer een bedreiger kwaadaardige code toevoegt aan een invoerformulier dat naar de database wordt verzonden en gegevens wijzigt, verwijdert of openbaar maakt.

- Cross-Site Scripting (XXS)-aanvallen vinden plaats wanneer een bedreiger kwaadaardige scriptcode uploadt naar een website die kan worden gebruikt om gegevens te stelen of andere ongewenste acties uit te voeren

- Directory/path traversal is wanneer een bedreigingsactor patronen in een webserverhiërarchie injecteert waarmee hij gebruikersgegevens, databases, configuratiebestanden en andere informatie die op harde schijven is opgeslagen, kan verkrijgen

- Lokale bestandsopname houdt in dat een webapplicatie wordt gedwongen een bestand uit te voeren dat zich elders op het systeem bevindt

- Distributed Denial of Service (DDoS) aanvallen vinden plaats wanneer een bedreiger zich richt op systemen, servers of netwerken en deze overspoelt met verkeer om hun bronnen en bandbreedte uit te putten. Servers raken overbelast door het verwerken van de binnenkomende verzoeken en de doelwebsite wordt uitgeschakeld of vertraagd, waardoor legitieme serviceverzoeken onbeantwoord blijven

5. Geavanceerde persistente dreiging

Een geavanceerde persistente dreiging (APT) is een brede term die een aanvalscampagne beschrijft waarbij een dreigingsactor zich langdurig op een netwerk vestigt om verkenningen uit te voeren of zeer gevoelige gegevens te verzamelen. APT-aanvallen vereisen doorgaans meer middelen dan een standaardaanval op een webapplicatie, en de doelwitten worden vaak zorgvuldig gekozen en goed onderzocht.

De meest voorkomende soorten APT-aanvalsvectoren zijn:

- Phishing: Dit is een type social engineering-aanval waarbij een bedreigingsactor zich voordoet als een vertrouwd contact en spam-e-mails naar het doelwit stuurt. Wanneer het doelwit de e-mail opent en op de kwaadaardige link klikt of de kwaadaardige bijlage opent, kan de bedreigingsactor toegang krijgen tot vertrouwelijke informatie en zelfs accountgegevens. Sommige phishing-aanvallen zijn ook bedoeld om gebruikers te misleiden en malware te laten installeren.

- Malware: Een van de meest voorkomende soorten cyberaanvallen vandaag de dag is een malware-aanval, waarbij een bedreiger kwaadaardige software gebruikt om een systeem of netwerk te infiltreren. Malware-aanvallen kunnen virussen, wormen, spyware, ransomware, adware en trojans omvatten. Meestal breekt malware door een kwetsbaarheid in een systeem of netwerk en wordt vaak uitgevoerd via phishing-e-mails. Wanneer de gebruiker op een link klikt, software installeert of een geïnfecteerde pen drive gebruikt, wordt de malware op het apparaat gedownload en kan deze zich verspreiden.

- Man-in-the-Middle (MITM): Ook bekend als een afluisteraanval, treedt dit op wanneer een bedreigingsactor zich tussen de communicatie tussen vertrouwde partijen positioneert (d.w.z. de aanvaller kaapt de communicatie tussen clients en hosts) door de client-servercommunicatie te onderbreken en deze om te leiden via de aanvaller. MITM-aanvallen stellen bedreigers uiteindelijk in staat om gegevens te stelen en te manipuleren zonder dat het doelwit hiervan op de hoogte is.

- Zero-Day- of N-Day-aanvallen: Hierbij wordt gebruikgemaakt van eerder niet bekendgemaakte of recent gepatchte beveiligingslekken. De term "zero-day" verwijst naar het idee dat de softwareleverancier of -ontwikkelaar "zero days" om een oplossing te implementeren sinds de fout bekend werd. N-Day-kwetsbaarheden zijn bekende bugs die recentelijk door een leverancier zijn gepatcht (N dagen geleden), maar die nog steeds wijdverspreid zijn omdat softwaregebruikers de betreffende software nog niet hebben bijgewerkt. Zero-day-aanvallen vinden plaats wanneer kwaadwillenden met succes misbruik maken van een kwetsbaarheid voordat er een patch is uitgebracht om deze te verhelpen. Soms ontdekken kwaadwillenden zero-day-kwetsbaarheden eerder dan ontwikkelaars, en in andere gevallen waarschuwt de ontwikkelaar de cybercriminelen juist voor het bestaan van de kwetsbaarheid wanneer hij de fout aan klanten en afnemers bekendmaakt.

Gelukkig kan het gebruik van cyberdreigingsinformatie organisaties helpen zich tegen veel van de bovenstaande cyberdreigingen te beschermen en cyberaanvallen te voorkomen.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenSoorten cyberdreigingsinformatie

Cyberdreigingsinformatie is een brede term die kan worden onderverdeeld in verschillende subcategorieën.

1. Tactische cyberdreigingsinformatie

Tactische cyberdreigingsinformatie richt zich op de nabije toekomst. Tactische cyberdreigingsinformatie is technisch van aard en detecteert eenvoudige indicatoren van compromittering (IOC's) en geeft een gedetailleerde analyse van de tactieken, technieken en procedures van een dreiging.8217;s tactieken, technieken en procedures. Door gebruik te maken van informatie die is verzameld door tactische dreigingsinformatie kunnen organisaties verdedigingsbeleid ontwikkelen dat is ontworpen om aanvallen te voorkomen en beveiligingssystemen te verbeteren.

Tactische cyberdreigingsinformatie is een gemakkelijker te genereren vorm van dreigingsinformatie en is bijna altijd geautomatiseerd. Omdat dit type dreigingsinformatie echter vaak wordt verzameld via open source en gratis datafeeds, heeft het meestal een zeer korte levensduur – IOC's, waaronder kwaadaardige IP-adressen of domeinnamen, kunnen binnen enkele dagen of zelfs uren verouderd zijn.

2. Strategische cyberdreigingsinformatie

Strategische dreigingsinformatie houdt in dat er wordt gekeken naar langetermijnkwesties die niet van technische aard zijn. Door een overzicht te creëren van de dreigingsomgeving (d.w.z. cyberdreigingen en de daarmee samenhangende risico's), kan het gebruik van strategische cyberdreigingsinformatie organisaties helpen om beter geïnformeerde zakelijke beslissingen te nemen. Deze informatie stelt besluitvormers in staat om te investeren in tools en processen die hun bedrijf beschermen in overeenstemming met hun algemene doelstellingen.

Strategische informatie wordt beschouwd als een van de meer uitdagende vormen van cyberdreigingsinformatie, omdat het vaak gepaard gaat met het verzamelen en analyseren van gegevens door mensen. Om strategische dreigingsinformatie zo succesvol mogelijk te maken, hebben analisten vaak een diepgaand inzicht in cyberbeveiliging en de huidige mondiale geopolitieke situatie.

3. Operationele cyberdreigingsinformatie

Operationele dreigingsinformatie is een meer technische benadering, waarbij de nadruk ligt op de aard, timing, motief en intentie van een aanval. Met behulp van tactieken zoals tracking en het opstellen van profielen van bedreigingsactoren kunnen organisaties gegevens verzamelen die hen helpen eerdere aanvallen te detecteren en te begrijpen en toekomstige bedreigingen nauwkeuriger te voorspellen, met het oog op mitigatie.

Deze benadering van cyberdreigingsinformatie is gericht op het begrijpen van cyberaanvallen: de "wie" (d.w.z. de toeschrijving), de "waarom" (d.w.z. de intentie) en de "hoe" (d.w.z. de tactieken, technieken en procedures). Net als strategische dreigingsinformatie omvat operationele dreigingsinformatie ook een menselijke analysecomponent en is deze vaak het meest nuttig voor cyberbeveiligingsexperts.

Dit type cyberdreigingsinformatie kan worden gecombineerd met andere cyberbeveiligingsdisciplines, zoals kwetsbaarheidsbeheer, incidentrespons en dreigingsmonitoring.

Banen op het gebied van cyberdreigingsinformatie & cursussen

Banen op het gebied van cyberdreigingsinformatie kunnen zijn:

- Cyberdreigingsinformatieanalist

- Cyberfraudedetectie

- Architect cybersecurityoplossingen

- Specialist cyberdreigingen

- Cyberdreigingsinformatie

- IT-beveiligingsanalist

Voor iedereen die een carrière in cyberdreigingsinformatie wil opbouwen, biedt SentinelOne de Zero to Hero Course, een 12-delige cursus over reverse engineering van malware en dreigingsinformatie. Deze complete gids is een van de beste bronnen om een carrière in cyberdreigingsinformatie te starten.

De cursus biedt:

- Technisch overzicht van injectietechnieken en persistentiemechanismen

- Ontdekken/herkennen van privilege-escalatie in malware

- Technieken van bedreigingsactoren om voet aan de grond te krijgen in netwerken

- Diepgaande analyse van APT's (geavanceerde persistente bedreigingen), eCrime

- Info-stealers en Exploit Kit drive-bys die in het wild worden waargenomen

- Analyse van het gebruik van shellcode in malware

- Volledige analyse van malwaretechnieken – stealth, persistentie, algoritmen, communicatie met een C2-server en geavanceerde mogelijkheden

Bronnen van cyberdreigingsinformatie

CTI kan uit verschillende bronnen worden verkregen, die elk unieke inzichten in de dreiging bieden. Het is belangrijk om deze bronnen te begrijpen om een CTI-programma op te zetten.

Dit zijn de meest voorkomende bronnen van CTI:

- Open-source intelligence (OSINT): Dit omvat het verzamelen van informatie uit openbaar beschikbare bronnen, zoals

- Sociale media: Het monitoren van sociale mediaplatforms op discussies over cyberaanvallen, malware en kwetsbaarheden.

- Nieuwswebsites: Het lezen van nieuwsberichten over cyberaanvallen, beveiligingsinbreuken en trends in de sector.

- Forums en blogs: Het analyseren van discussies op beveiligingsforums en blogs om opkomende bedreigingen te identificeren.

- Openbare databases: Toegang tot openbaar beschikbare databases met informatie over kwetsbaarheden, malware en bedreigingen.

- Menselijke intelligentie (HUMINT): Dit omvat het verzamelen van informatie van mensen, waaronder

- Industrie-experts: Overleg met beveiligingsonderzoekers, analisten en experts om inzicht te krijgen in actuele bedreigingen.

- Bedreigingsonderzoekers: Samenwerken met onderzoekers die gespecialiseerd zijn in specifieke bedreigingen of aanvalsmethoden.

- Beveiligingsconferenties: Beveiligingsconferenties bijwonen om te netwerken met experts en meer te weten te komen over nieuwe bedreigingen.

- Signals intelligence (SIGINT): Dit omvat het verzamelen van informatie uit elektronische signalen, zoals

- Netwerkverkeeranalyse: Het monitoren van netwerkverkeer op verdachte activiteiten, zoals malwarecommunicatie of gegevensdiefstal.

- Communicatie-onderschepping: Het analyseren van versleutelde communicatie om potentiële bedreigingen te identificeren.

- Radiofrequentieanalyse: Radiofrequentiesignalen analyseren om potentiële aanvallen of kwaadaardige activiteiten te detecteren.

- Malware-analyse: Dit omvat het reverse-engineeren van kwaadaardige software om inzicht te krijgen in de functionaliteit, mogelijkheden en aanvalsmethoden ervan. Dit proces helpt beveiligingsteams om de bron van aanvallen te identificeren, de doelstellingen van de aanvaller te begrijpen en tegenmaatregelen te ontwikkelen.

- Feeds en rapportage van bedreigingsgegevens: Deze abonnementsdiensten bieden realtime informatie over bedreigingen, waaronder

- Indicatoren van compromittering (IOC's): Specifieke gegevenspunten waarmee kwaadaardige activiteiten kunnen worden geïdentificeerd, zoals IP-adressen, domeinnamen en bestandshashes.

- Kwetsbaarheidsrapporten: Informatie over nieuw ontdekte kwetsbaarheden en hun mogelijke impact.

Profielen van bedreigingsactoren: Informatie over specifieke bedreigingsactoren, hun motieven en hun TTP's.

Voordelen van het gebruik van cyberdreigingsinformatie

Cyberdreigingsinformatie kan organisaties een aantal extra voordelen opleveren die verder gaan dan risicobeperking, waaronder:

- Risicobeperking: Door een beter inzicht in het dreigingslandschap, de huidige dreigingen en opkomende cyberaanvallen kunnen organisaties risico's proactief identificeren en beoordelen en zich daarop voorbereiden.

- Verbeterde beveiligingspositie: Inzicht in de TTP's die bij eerdere aanvallen zijn gebruikt, kan organisaties helpen bij het implementeren van de juiste beveiligingsmaatregelen om toekomstige cyberaanvallen te voorkomen of te beperken.

- Kostenreductie: Cyberdreigingsinformatie is vaak kosteneffectief en kan de totale financiële last van beveiligingsincidenten, waaronder datalekken, die duur kunnen zijn, verlagen.

- Naleving van regelgeving: Organisaties die zich moeten houden aan verschillende regelgevingen, zoals GDPR, SOX, HIPAA, enz. kunnen cyberdreigingsinformatie gebruiken om naleving vast te stellen en te handhaven.

- Personeelsefficiëntie: Handmatige validatie en correlatie van dreigingsinformatie kan tijdrovend en arbeidsintensief zijn. Beveiligingsteams zijn om deze reden vaak vatbaar voor burn-out en vermoeidheid, wat kan leiden tot menselijke fouten. Met de ondersteuning van cyberdreigingsinformatietools kunnen organisaties hun beveiligingsteams beter uitrusten om dreigingen efficiënter te detecteren en erop te reageren door gebruik te maken van automatisering om vervelende handmatige taken te elimineren.

Cyberdreigingsinformatietools

Cyberdreigingsinformatietools helpen zowel huidige als toekomstige kwetsbaarheden te beschermen door dreigingsinformatie uit verschillende externe bronnen te verzamelen en te analyseren.

Hier zijn vijf functies die u moet bekijken wanneer u een cyberdreigingsinformatietool overweegt:

- Datagestuurd: Wanneer een kwaadaardige aanval wordt uitgevoerd, blijft er een 'vingerafdruk' of cyberdreigingsindicator achter. Een cyberdreigingsinformatietool moet gegevens verzamelen uit cyberdreigingsindicatoren om zowel voorspellend als proactief te kunnen beschermen.

- Flexibel: De meeste organisaties willen dat cyberinlichtingentools compatibel zijn met elke IT-infrastructuur en -omgeving die ze hebben.

- Extern gericht: Cyberinlichtingentools kunnen worden geïntegreerd met interne systemen om te helpen bij het detecteren van bedreigingen, maar ze moeten prioriteit geven aan het scannen van externe bronnen zoals datafeeds en repositories op nieuwe bedreigingen.

- Uitgebreid: Cyberintelligentie-tools moeten volledige bescherming bieden. Dit betekent dat ze in staat moeten zijn om grote aantallen externe feeds van over de hele wereld te scannen, inclusief het dark web.

- Uitbreidbaar: Cyberdreigingsinformatietools moeten ook uitbreidbaar en naadloos genoeg zijn om verbinding te maken met elk cyberbeveiligingslandschap. Ze moeten kunnen samenwerken met verschillende omgevingen, nalevingstools en hardwarevarianten.

Best practices voor het implementeren van cyberdreigingsinformatie

Voor een succesvolle implementatie van een CTI-programma zijn een strategische aanpak en een commitment aan best practices vereist. Hier volgen enkele belangrijke aanbevelingen om u op weg te helpen:

1. Stel een CTI-team samen

Stel een speciaal team samen dat verantwoordelijk is voor CTI-activiteiten. Dit team moet bestaan uit personen met expertise op het gebied van dreigingsinformatie, beveiliging en gegevensanalyse. Het team moet verantwoordelijk zijn voor:

- Het verzamelen van informatie—Het verzamelen van informatie over bedreigingen uit verschillende bronnen.

- Het analyseren van informatie—Het interpreteren van gegevens over bedreigingen en het genereren van bruikbare inzichten.

- Inlichtingen verspreiden—Inlichtingen delen met belanghebbenden binnen de organisatie.

- Een CTI-bibliotheek onderhouden—Een opslagplaats van informatie over bedreigingen opbouwen en onderhouden.

2. Integratie met incidentrespons

Zorg voor een eenvoudige integratie tussen CTI- en incidentresponsprocessen. Dit betekent:

- Informatie delen—Incidentresponders voorzien van relevante informatie over bedreigingen tijdens onderzoeken.

- IOC's gebruiken—Indicators of Compromise (IOC's) gebruiken om kwaadaardige activiteiten te detecteren en te identificeren.

- Aanvalsmethoden analyseren—CTI gebruiken om aanvalsmethoden te begrijpen en effectieve responsstrategieën te ontwikkelen.

3. Samenwerking en informatie-uitwisseling

Bevorder samenwerking binnen de organisatie en met externe partners. Dit houdt het volgende in:

- Intern delen van informatie—Delen van informatie over bedreigingen tussen beveiligingsteams, bedrijfsonderdelen en relevant personeel.

- Samenwerken met externe partners—Informatie delen met andere organisaties, branchegroepen en overheidsinstanties.

- Deelnemen aan gemeenschappen voor het delen van informatie—Deelnemen aan brancheforums en groepen voor het delen van informatie om inzichten en best practices uit te wisselen.

4. Continue verbetering en aanpassing

CTI-praktijken continu evalueren en verfijnen. Dit omvat:

- Het meten van de effectiviteit van CTI—Het bijhouden van belangrijke statistieken, zoals het aantal gedetecteerde bedreigingen, de impact van CTI op incidentrespons en de vermindering van beveiligingsincidenten.

- Het verzamelen van feedback

- Aanpassen aan nieuwe bedreigingen—Op de hoogte blijven van opkomende bedreigingen en CTI-processen dienovereenkomstig bijwerken.

Door deze best practices te volgen, kunnen organisaties een CTI-programma opzetten dat hen helpt bedreigingen te beperken, hun beveiliging te verbeteren en hun waardevolle activa te beschermen.

Uitdagingen bij cyberdreigingsinformatie

Hoewel CTI verschillende voordelen biedt, brengt het implementeren en beheren van een succesvol programma ook uitdagingen met zich mee. Hier volgen enkele problemen waarmee organisaties te maken kunnen krijgen:

1. Overload en beheer van gegevens

Het beheren van enorme hoeveelheden gegevens uit diverse bronnen kan overweldigend zijn. CTI-teams moeten in staat zijn om:

- Gegevens filteren en prioriteren—Identificeer en concentreer u op de meest relevante en bruikbare informatie.

- Gegevens organiseren en structureren—Creëer een systeem voor het organiseren en opslaan van grote hoeveelheden gegevens.

- Gebruik tools voor gegevensanalyse—Gebruik tools voor gegevensanalyse om de analyse en interpretatie van gegevens te automatiseren.

2. Toeschrijving van cyberdreigingen

Het kan een uitdaging zijn om de bron van aanvallen te achterhalen en aanvallers te identificeren. Dit houdt het volgende in:

- Analyseer aanvalsmethoden—Begrijp de technieken die bij een aanval worden gebruikt om de potentiële aanvaller te identificeren.

- Correlatie van gegevenspunten—Verbind verschillende bewijsstukken met elkaar om de bron van een aanval te identificeren.

- Gebruik profielen van bedreigingsactoren—Gebruik bekende profielen van bedreigingsactoren en TTP's om aanvallen toe te schrijven.

3. Balans tussen snelheid en nauwkeurigheid

Het is belangrijk om een balans te vinden tussen het leveren van inlichtingen en nauwkeurigheid. Organisaties moeten:

- Tijdige inzichten verstrekken—Lever bedreigingsinformatie tijdig aan belanghebbenden, zodat zij snel kunnen reageren.

- Zorgen voor nauwkeurigheid—Controleer de nauwkeurigheid van informatie voordat u deze deelt, om valse positieven en misleidende informatie te voorkomen.

- Gebruik geautomatiseerde tools—Gebruik geautomatiseerde tools om de analyse en verspreiding van informatie over bedreigingen te versnellen.

4. Zorg voor gegevensprivacy en naleving

Het is essentieel om te voldoen aan de regelgeving inzake gegevensprivacy en gevoelige informatie te beschermen. Organisaties moeten:

- Zich houden aan wetgeving inzake gegevensbescherming—Voldoen aan relevante regelgeving inzake gegevensprivacy, zoals de AVG en CCPA.

- Maatregelen voor gegevensbeveiliging implementeren—Sla informatie over bedreigingen op en beheer deze om ongeoorloofde toegang te voorkomen.

- Stel beleid voor gegevensbeheer op—Ontwikkel duidelijk beleid voor het verzamelen, gebruiken en verwijderen van gegevens.

Het aanpakken van deze uitdagingen is belangrijk voor het opzetten van een duurzaam en effectief CTI-programma.

Casestudy's en praktijktoepassingen

Hier volgen enkele praktijkvoorbeelden die de kracht van CTI illustreren:

#1. Gezondheidszorg

Anthem, een van de grootste zorgverzekeraars in de VS, heeft een krachtig CTI-programma geïmplementeerd na een groot datalek in 2015. Ze gebruiken nu dreigingsinformatie om potentiële bedreigingen voor hun netwerk en klantgegevens te identificeren en te beperken.

#2. Financiën

JPMorgan Chase, een toonaangevende wereldwijde financiële dienstverlener, heeft aanzienlijk geïnvesteerd in cyberbeveiliging en CTI. Ze hebben een Cyber Defense Center opgericht dat dreigingsinformatie gebruikt om potentiële cyberdreigingen in realtime te monitoren en erop te reageren.

#3. Overheid

Het Amerikaanse Ministerie van Binnenlandse Veiligheid beheert het Automated Indicator Sharing (AIS)-programma, een platform voor het delen van CTI. Met dit systeem kan het ministerie indicatoren voor cyberdreigingen delen met federale instanties en partners in de particuliere sector.

#4. Technologie

Microsoft heeft een speciale Digital Crimes Unit die CTI gebruikt om cybercriminaliteit te bestrijden. Ze gebruiken dreigingsinformatie om botnets en andere cyberdreigingen die hun producten en klanten kunnen schaden, te verstoren.

#5. Detailhandel

Target heeft, na een datalek in 2013 heeft Target sindsdien fors geïnvesteerd in cyberbeveiliging en CTI. Ze gebruiken nu dreigingsinformatie om hun klantgegevens beter te beschermen en toekomstige inbreuken te voorkomen.

Cyberdreigingsinformatietools van SentinelOne

SentinelOne beschermt organisaties van elke omvang met geavanceerde cyberinlichtingentools die processen beheren die verband houden met de volledige levenscyclus van bedreigingen, waardoor gebruikers bedreigingen via meerdere vectoren kunnen detecteren.

De AI-gestuurde leerfunctie van SentinelOne maakt gebruik van gedragsanalysetools die voortdurend controleren op en zoeken naar tekenen van een inbreuk op de beveiliging. Het reageert snel op bedreigingen met zijn ActiveEDR-module en levert inzichtelijke gegevens die een duidelijker beeld geven van de oorzaak van een aanval en de stappen die zijn genomen om deze te neutraliseren.

Met innovatieve tools voor dreigingsdetectie die kunnen worden geïntegreerd met applicaties van derden, waaronder Splunk, Okta, BigFix en meer, bewaakt SentinelOne systemen in het hele netwerk en op verschillende platforms voor diepgaande zichtbaarheid en analyse in de hele onderneming en in elke fase van de levenscyclus van cyberdreigingsinformatie.

Ontdek hoe SentinelOne organisaties helpt om proactief en holistisch te beschermen wat het belangrijkst is. Plan vandaag nog een demo.

Samenvatting

Cyberdreigingsinformatie helpt toekomstige aanvallen te voorspellen door organisaties te helpen potentiële dreigingen te begrijpen, zich daarop voor te bereiden en snel te reageren wanneer er iets misgaat. Met behulp van CTI kunnen bedrijven geld besparen, hun reputatie beschermen en hun systemen veiliger houden. Het gaat niet alleen om het afweren van aanvallen, maar ook om het voorbereid zijn voordat ze plaatsvinden.

Als u op zoek bent naar een goed CTI-platform, overweeg dan SentinelOne. Dit platform maakt gebruik van kunstmatige intelligentie om cyberdreigingen op te sporen en automatisch te bestrijden. Door SentinelOne te gebruiken, kunnen bedrijven zichzelf verdedigen door potentiële aanvallers te identificeren en risico's te minimaliseren. Probeer SentinelOne vandaag nog!

"FAQs

Malware, phishing, denial-of-service-aanvallen en datalekken zijn enkele veelvoorkomende bedreigingen.

Begin met het stellen van duidelijke doelen, het samenstellen van een team, het kiezen van de juiste tools en het integreren van CTI in uw beveiligingsprocessen.

Deze platforms helpen bij het beheren van gegevens, het automatiseren van analyses, het verbeteren van de zichtbaarheid van bedreigingen en het vergemakkelijken van het delen van informatie.

Begin met u te verdiepen in CTI, beschikbare bronnen te verkennen, klein te beginnen en een beheerde CTI-service te overwegen als u extra hulp nodig hebt.