Het cloud-shared responsibility model is een cruciaal concept in cloudbeveiliging. Onze gids biedt een uitgebreid overzicht van dit model en legt de rollen en verantwoordelijkheden van cloudproviders en klanten uit bij het waarborgen van de beveiliging van cloudgebaseerde bronnen.

Lees meer over de verschillende lagen van het model voor gedeelde verantwoordelijkheid, waaronder fysieke infrastructuur, netwerkcontroles en beveiliging op applicatieniveau.

Belangrijkste beveiligingsrisico's die klanten moeten aanpakken in het cloudmodel voor gedeelde verantwoordelijkheid

Wanneer organisaties de cloudbeveiliging voor hun bedrijf evalueren, moeten het senior management en de technische leiding rekening houden met de risico's waarmee zij en hun klanten worden geconfronteerd binnen het cloudmodel voor gedeelde verantwoordelijkheid. Deze risico's kunnen worden onderverdeeld in de volgende categorieën:

- Ongeautoriseerde toegang – Organisaties moeten zorgen voor sterke authenticatie en toegangscontroles om ongeoorloofde toegang tot gevoelige gegevens en applicaties te voorkomen. Dit omvat het beheren van gebruikersidentiteiten, het afdwingen van sterke wachtwoorden en meervoudige authenticatie, en het beperken van de toegang tot gevoelige gegevens en applicaties op basis van gebruikersrollen en machtigingen.

- Datalekken – Door te zorgen voor goede versleutelings- en gegevensbeschermingsmechanismen kunnen organisaties hun gegevens in rust en tijdens het transport beschermen. Dit omvat het gebruik van robuuste versleutelingsalgoritmen, het implementeren van veilige protocollen voor gegevensoverdracht en het monitoren van ongebruikelijke patronen en activiteiten bij de toegang tot gegevens.

- Malware en virussen – Malware en virussen kunnen cloudomgevingen op verschillende manieren infecteren, bijvoorbeeld via e-mailbijlagen, softwaredownloads of gecompromitteerde eindpunten. Organisaties moeten investeren in goede antivirus- en malwarebescherming en regelmatig software-updates en patches uitvoeren om kwetsbaarheden te voorkomen.

- Insiderbedreigingen – Bedreigingen van binnenuit, zoals werknemers of aannemers met geautoriseerde toegang tot cloudbronnen, kunnen een aanzienlijk veiligheidsrisico vormen. Er kunnen passende toegangscontroles en bewakingsmechanismen worden ingesteld om bedreigingen van binnenuit op te sporen en te voorkomen. Dit omvat het bewaken van gebruikersactiviteiten, het implementeren van maatregelen voor gegevensverliespreventie en het uitvoeren van regelmatige beveiligingsaudits en -beoordelingen.

- Overtredingen van compliance – Cloudklanten moeten ook op de hoogte zijn van compliancevoorschriften en ervoor zorgen dat ze deze naleven. Dit omvat voorschriften zoals HIPAA, PCI-DSS en GDPR. Onder deze regelgevingskaders zijn organisaties wettelijk verplicht om ervoor te zorgen dat hun cloudomgeving voldoet aan beveiligings- en privacynormen en beschikt over een goed beleid voor gegevensbeheer en -bewaring.

Door deze beveiligingsrisico's aan te pakken, kunnen klanten de veiligheid en betrouwbaarheid van hun cloudomgeving helpen waarborgen, terwijl ze voldoen aan de wettelijke vereisten en hun gevoelige gegevens en applicaties beschermen.

Het belang van het Cloud Shared Responsibility Model

Het Cloud Shared Responsibility Model is een essentieel concept in cloudbeveiliging dat de verantwoordelijkheden van zowel cloudserviceproviders als hun klanten uiteenzet. Dit model zorgt ervoor dat beide partijen hun rol in het beveiligen van cloudassets begrijpen en voorkomt verwarring en misverstanden.

In het model worden de verantwoordelijkheden met betrekking tot het beveiligen en beheren van cloudomgevingen duidelijk uiteengezet:

- Cloudserviceproviders zijn over het algemeen verantwoordelijk voor het beveiligen van de cloudinfrastructuur, inclusief de fysieke datacenters, netwerken en serverhardware.

- Klanten zijn verantwoordelijk voor het beveiligen van hun applicaties, gegevens en besturingssystemen die op de cloudinfrastructuur draaien.

Het Cloud Shared Responsibility Model is cruciaal voor cloudbeveiliging omdat het duidelijk maakt wie waarvoor verantwoordelijk is, waardoor een uitgebreide en effectieve cloudbeveiliging wordt gegarandeerd. Zonder dit model is het voor partijen erg moeilijk om te bepalen wie verantwoordelijk is voor cloudbeveiliging, wat kan leiden tot hiaten in de beveiliging of dubbel werk.

CNAPP Marktgids

CNAPP Marktgids

Krijg belangrijke inzichten in de staat van de CNAPP-markt in deze Gartner Market Guide for Cloud-Native Application Protection Platforms.

LeesgidsHet verschil tussen cloudservicemodellen

Infrastructure-as-a-Service (IaaS), Platform-as-a-Service (PaaS) en Software-as-a-Service (SaaS) zijn de drie belangrijkste cloudservicemodellen die tegenwoordig veel worden gebruikt door cloudgebaseerde organisaties. Ze verschillen in de mate van controle en verantwoordelijkheid die de klant heeft over de cloudresources.

Infrastructure as a Service (IaaS)

In een IaaS-model biedt de cloudprovider een gevirtualiseerde infrastructuur die kan worden gebruikt als vervanging voor fysieke hardware. Klanten kunnen computingresources huren, zoals virtuele machines, opslag en netwerkcomponenten huren en deze gebruiken om hun applicaties of diensten uit te voeren. De klant heeft volledige controle over het besturingssysteem, de middleware en de applicaties die op deze infrastructuur draaien en is verantwoordelijk voor het beheer ervan.

In een IaaS-model is de klant echter verantwoordelijk voor het beveiligen van zijn applicaties en gegevens en voor het beheer van back-ups, noodherstel en andere taken met betrekking tot het besturingssysteem en de applicaties. Dit kan aanzienlijke expertise en middelen vereisen en voor sommige organisaties een uitdaging vormen.

Platform as a Service (PaaS)

In een PaaS-model biedt de cloudprovider een platform voor het bouwen, implementeren en beheren van applicaties. Het platform omvat een runtime-omgeving, ontwikkeltools en vooraf gebouwde componenten die kunnen worden gebruikt om applicaties te ontwikkelen en te implementeren. Hierdoor kan de klant zich concentreren op het ontwikkelen en implementeren van zijn applicaties als hij de onderliggende infrastructuur beheert. De provider zorgt voor de infrastructuur, zoals servers, opslag en netwerken, evenals het besturingssysteem en de middleware. De klant beheert zijn applicaties en gegevens zonder zich zorgen te hoeven maken over de infrastructuur.

PaaS biedt een evenwicht tussen flexibiliteit en gemak. Het stelt klanten in staat zich te concentreren op het ontwikkelen en implementeren van hun applicaties, terwijl de provider de onderliggende infrastructuur beheert. Het biedt ook een gestandaardiseerde ontwikkelomgeving, wat kan helpen om de ontwikkelingstijd te verkorten en de productiviteit te verhogen. PaaS kan echter enkele beperkingen hebben met betrekking tot maatwerk en integratie met andere systemen.

Software as a Service (SaaS)

In een SaaS-model biedt de cloudprovider softwaretoepassingen aan via internet, die klanten kunnen openen en gebruiken via een webbrowser of een clienttoepassing. De provider zorgt voor de onderliggende infrastructuur, het besturingssysteem en de applicatiesoftware, terwijl de klant verantwoordelijk is voor het configureren en gebruiken van de software volgens zijn behoeften. Daardoor hoeft de klant zich geen zorgen te maken over het beheer van de infrastructuur of software-updates.

SaaS biedt het hoogste niveau van gemak, aangezien de provider alles regelt wat met de softwaretoepassing te maken heeft. De klant kan zich concentreren op het gebruik van de software en deze aanpassen aan zijn behoeften. SaaS kan echter beperkte aanpassingsmogelijkheden hebben en de klant kan voor ondersteuning en updates afhankelijk zijn van de provider.

Over het algemeen hangt de keuze voor een cloudservicemodel af van de specifieke behoeften en vereisten van de organisatie. IaaS biedt de hoogste mate van flexibiliteit en controle, maar vereist meer expertise en middelen. PaaS biedt een evenwicht tussen flexibiliteit en gemak, terwijl SaaS het hoogste comfortniveau biedt, maar mogelijk beperkte aanpassingsmogelijkheden heeft.

Inzicht in de verschillende lagen van het cloudmodel voor gedeelde verantwoordelijkheid

Het cloudmodel voor gedeelde verantwoordelijkheid bestaat uit drie lagen: infrastructuur, platform en applicatie. Elke laag vertegenwoordigt een ander verantwoordelijkheidsniveau en vereist een unieke mate van betrokkenheid van cloudserviceproviders en hun klanten.

Infrastructuurlaag

De infrastructuurlaag vormt de basis van het Cloud Shared Responsibility Model. Deze omvat de fysieke en virtuele componenten van de cloudinfrastructuur, zoals servers, opslag en netwerkapparatuur. Daarnaast zijn cloudserviceproviders verantwoordelijk voor de beveiliging van de infrastructuurlaag, waaronder fysieke beveiliging, netwerkbeveiliging en toegangscontroles.

Klanten zijn verantwoordelijk voor het beveiligen van hun gegevens en applicaties op de infrastructuurlaag. Ze moeten ervoor zorgen dat ze veilige protocollen gebruiken en de juiste toegangscontroles implementeren. Ze zijn ook verantwoordelijk voor het veilig opslaan van hun applicaties en gegevens en het gebruik van encryptie waar nodig.

Platformlaag

De platformlaag is de laag waarin de cloudserviceprovider een platform biedt waarop klanten hun applicaties kunnen bouwen en implementeren. De platformlaag omvat besturingssystemen, runtime-omgevingen en databases. Cloudserviceproviders zijn verantwoordelijk voor het beveiligen van de platformlaag, het patchen en updaten van de software, het zorgen voor een veilige configuratie en het bieden van toegangscontroles.

Klanten zijn verantwoordelijk voor het beveiligen van hun applicaties en gegevens op de platformlaag. Ze moeten ervoor zorgen dat hun applicaties veilig zijn, dat ze veilige protocollen gebruiken en dat ze waar nodig encryptie toepassen. Ze zijn ook verantwoordelijk voor het correct configureren van hun applicaties en het implementeren van de juiste toegangscontroles.

Applicatielaag

De applicatielaag is de laag waar klanten hun applicaties implementeren op het platform van de cloudserviceprovider. Cloudserviceproviders zijn niet verantwoordelijk voor de beveiliging van de applicatielaag; dat is de verantwoordelijkheid van de klant. Klanten moeten er echter voor zorgen dat hun applicaties veilig zijn en dat ze veilige protocollen gebruiken. Ze zijn ook verantwoordelijk voor het implementeren van de juiste toegangscontroles en het beveiligen van hun gegevens.

Verantwoordelijkheden van cloudserviceproviders en klanten

Cloudserviceproviders en hun klanten hebben verschillende verantwoordelijkheden, afhankelijk van de laag van het Cloud Shared Responsibility Model. Verwijzend naar de drie lagen in het laatste deel van deze blog, volgt hier een overzicht van de verantwoordelijkheden per laag.

Verantwoordelijkheden op infrastructuurniveau

Cloudserviceproviders zijn verantwoordelijk voor het volgende op infrastructuurniveau:

- Fysieke beveiliging van het datacenter waar de infrastructuur is ondergebracht

- Netwerkbeveiliging, inclusief firewalls en inbraakdetectiesystemen

- Patching en updating van de infrastructuurcomponenten

- Toegangscontrole en monitoring van ongebruikelijke activiteiten

Klanten zijn verantwoordelijk voor het volgende in de infrastructuurlaag:

- Het beveiligen van hun gegevens en applicaties

- Ervoor zorgen dat ze veilige protocollen gebruiken, zoals SSL/TLS

- Het implementeren van de juiste toegangscontroles voor hun applicaties en gegevens

- Het gebruik van encryptie waar nodig

Verantwoordelijkheden op platformniveau

Cloudserviceproviders zijn verantwoordelijk voor het volgende op platformniveau:

- Het besturingssysteem en softwarecomponenten patchen en updaten

- Het platform veilig configureren, bijvoorbeeld door onnodige services uit te schakelen en toegangscontroles te implementeren

- Toegangscontroles voor het platform bieden

Klanten zijn verantwoordelijk voor het volgende in de platformlaag:

- Het beveiligen van hun applicaties en gegevens

- Ervoor zorgen dat ze veilige protocollen gebruiken, zoals SSH

- Hun applicaties correct en veilig configureren

- De juiste toegangscontroles voor hun applicaties en gegevens implementeren

Verantwoordelijkheden op applicatieniveau

Klanten zijn verantwoordelijk voor het volgende op applicatieniveau:

- Het beveiligen van hun applicaties en gegevens

- Ervoor zorgen dat ze veilige protocollen gebruiken, zoals HTTPS

- Het implementeren van de juiste toegangscontroles voor hun applicaties en gegevens

- Het beveiligen van hun gegevens door gevoelige informatie te versleutelen

Een alternatieve manier om cloudverantwoordelijkheden te begrijpen

Er is nog een ander model om de verschillende lagen van het Cloud Shared Responsibility Model te schetsen. In plaats van de drie lagen infrastructuur, platform en applicatie te gebruiken, groepeert dit model verantwoordelijkheden in bredere onderwerpen.

- Fysieke beveiliging – De cloudserviceprovider is verantwoordelijk voor de beveiliging van de fysieke datacenters en hardware waarop de cloudinfrastructuur draait. Dit omvat het treffen van fysieke beveiligingsmaatregelen, zoals toegangscontrole, videobewaking en inbraakdetectiesystemen.

- Netwerkbeveiliging – De cloudserviceprovider is verantwoordelijk voor de beveiliging van de cloudnetwerkinfrastructuur, inclusief firewalls, routers en switches. Zij moeten ervoor zorgen dat de netwerkinfrastructuur wordt beschermd tegen ongeoorloofde toegang en cyberaanvallen.

- Beveiliging van de hostinfrastructuur – De cloudserviceprovider is verantwoordelijk voor het beveiligen van de onderliggende hostinfrastructuur, inclusief de hypervisor, virtuele machines en het besturingssysteem. Dit omvat het zorgen dat de hostinfrastructuur gepatcht en up-to-date is en dat eventuele kwetsbaarheden onmiddellijk worden aangepakt.

- Applicatiebeveiliging – De klant is verantwoordelijk voor het beveiligen van de applicaties die op de cloudinfrastructuur draaien. Dit omvat het configureren van toegangscontroles, het implementeren van encryptie en het waarborgen van naleving van regelgeving.

- Gegevensbeveiliging – De klant is verantwoordelijk voor het beveiligen van de gegevens die zijn opgeslagen op de cloudinfrastructuur. Dit omvat het implementeren van versleuteling, toegangscontroles en maatregelen voor gegevensback-up en -herstel.

De verschillende benaderingen van het cloudmodel voor gedeelde verantwoordelijkheid tussen Amazon AWS, Google Cloud en Microsoft Azure

Amazon AWS, Google Cloud en Microsoft Azure zijn de toonaangevende cloudserviceproviders op de markt. Ze onderscheiden zich door hun unieke benadering van het cloudmodel voor gedeelde verantwoordelijkheid.

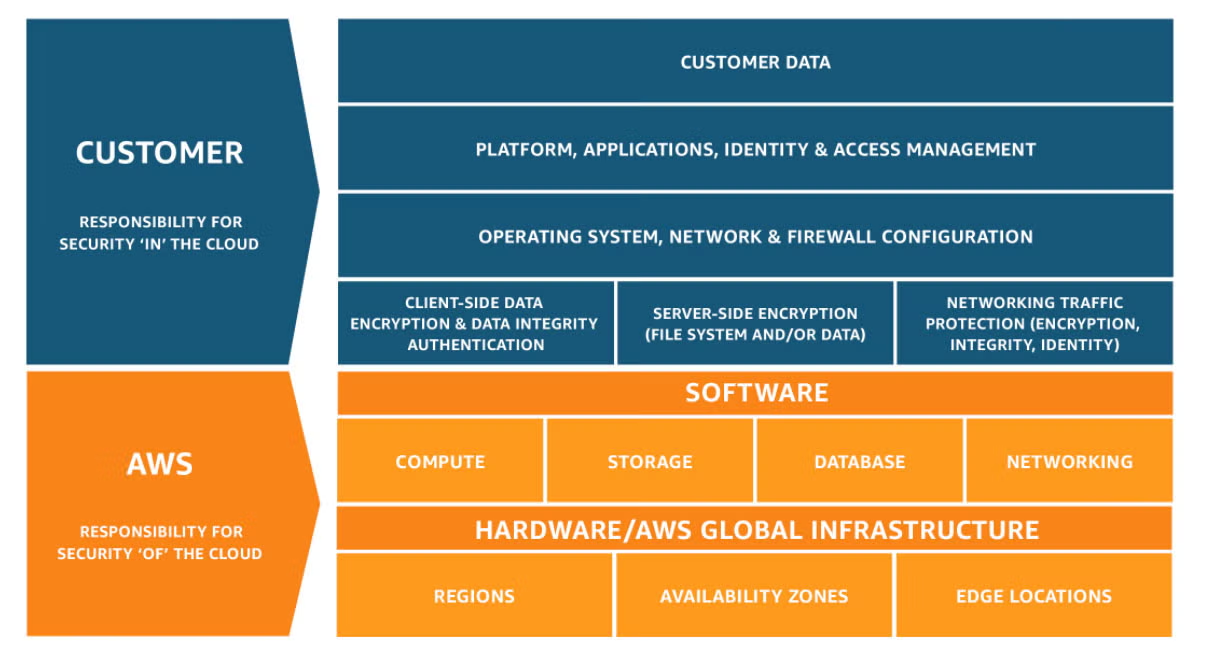

Amazon AWS-model voor gedeelde verantwoordelijkheid

Amazon AWS biedt een uitgebreid model voor gedeelde verantwoordelijkheid voor zijn klanten. Volgens AWS zijn zij verantwoordelijk voor de beveiliging van de cloudinfrastructuur, terwijl klanten verantwoordelijk zijn voor de beveiliging van de cloud. AWS is verantwoordelijk voor het beveiligen van de onderliggende infrastructuur, zoals fysieke servers, netwerken en hypervisors. Aan de andere kant zijn klanten verantwoordelijk voor het beveiligen van hun applicaties, gegevens en besturingssystemen.

Onder het AWS Shared Responsibility Model hebben klanten volledige controle over hun gegevens en applicaties. Zij zijn verantwoordelijk voor het configureren van hun beveiligingsgroepen, netwerktoegangscontrolelijsten en firewalls. Bovendien kunnen klanten AWS-services zoals AWS Identity and Access Management (IAM), AWS CloudTrail en AWS Config gebruiken om hun omgeving verder te beveiligen.

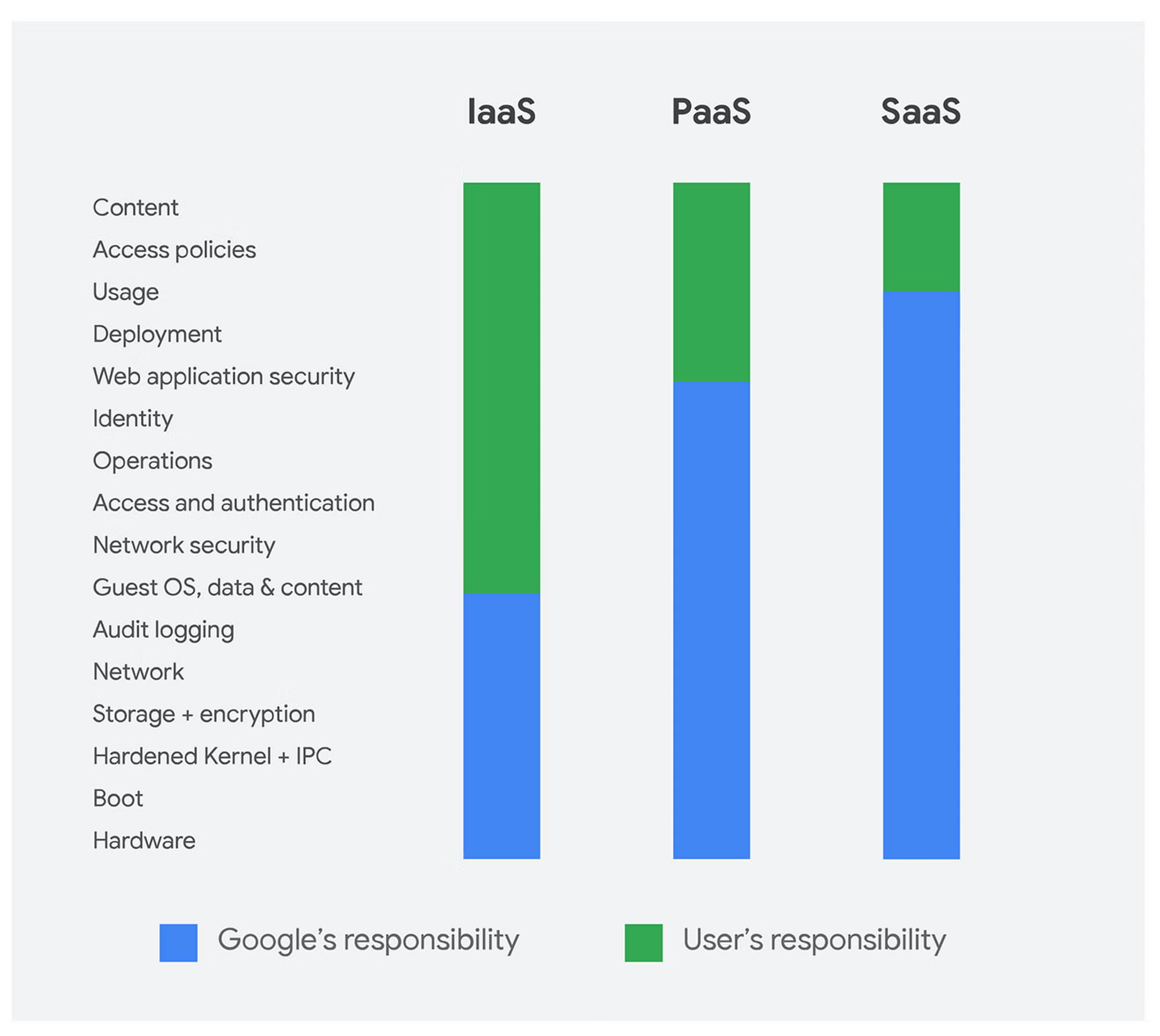

Google Cloud Shared Responsibility Model

Google Cloud hanteert een andere benadering van het Shared Responsibility Model. Volgens Google Cloud zijn zij verantwoordelijk voor de beveiliging van de infrastructuur, terwijl klanten verantwoordelijk zijn voor de beveiliging van hun applicaties en gegevens. Deze benadering legt meer verantwoordelijkheid bij de klant dan bij de cloudserviceprovider.

Onder het Google Cloud Shared Responsibility Model zijn klanten verantwoordelijk voor het configureren van hun firewalls, het instellen van toegangscontroles en het beveiligen van hun applicaties en gegevens. Daarnaast biedt Google Cloud verschillende tools om klanten te helpen hun omgeving te beveiligen, waaronder Google Cloud IAM, Google Cloud Security Command Center en Google Cloud DLP.

Microsoft Azure Shared Responsibility Model

Microsoft Azure biedt een gedeeld verantwoordelijkheidsmodel dat vergelijkbaar is met Amazon AWS. Volgens Microsoft zijn zij verantwoordelijk voor de beveiliging van de cloudinfrastructuur, terwijl klanten verantwoordelijk zijn voor de beveiliging in de cloud. Deze aanpak legt meer verantwoordelijkheid bij de cloudserviceprovider dan bij de klant.

Onder het Microsoft Azure Shared Responsibility Model zijn klanten verantwoordelijk voor het beveiligen van hun applicaties, gegevens en toegangscontrole. Ze kunnen Azure Security Center, Azure Active Directory en Azure Security and Compliance-tools gebruiken om hun omgeving verder te beveiligen.

Best practices voor het implementeren van het cloudmodel voor gedeelde verantwoordelijkheid

Het implementeren van het cloudmodel voor gedeelde verantwoordelijkheid vereist samenwerking en communicatie tussen cloudserviceproviders en hun klanten. Gebruik deze best practices als uitgangspunt bij het implementeren van het model:

- Begrijp uw verantwoordelijkheden – Zorg dat u een duidelijk beeld heeft van alle verantwoordelijkheden met betrekking tot de beveiliging van alle applicaties, gegevens en besturingssystemen die op de cloudinfrastructuur draaien.

- Volg best practices op het gebied van beveiliging – Volg best practices die aan de industrienormen voldoen, zoals het gebruik van sterke wachtwoorden, het inschakelen van multi-factor authenticatie en het implementeren van versleuteling. Dit zorgt voor succes op de lange termijn bij het gebruik van de cloud.

- Implementeer toegangscontroles – Toegang tot gevoelige gegevens en applicaties moet worden verleend op basis van gebruikersrollen en machtigingen.

- Controleer en update regelmatig de beveiligingsmaatregelen – Wijs beveiligingsteams toe die de dreigingssituatie voor cloudgebaseerde risico's nauwlettend in de gaten houden. Zorg ervoor dat beveiligingsmaatregelen tijdig worden bijgewerkt om kwetsbaarheden of nieuwe bedreigingen aan te pakken.

- Voldoe aan de regelgeving – Werk samen met juridische experts om inzicht te krijgen in alle toepasselijke regelgeving, zoals HIPAA, PCI-DSS en GDPR.

SentinelOne in actie zien

Ontdek hoe AI-gestuurde cloudbeveiliging uw organisatie kan beschermen in een één-op-één demo met een SentinelOne productexpert.

Vraag een demo aanConclusie

Het Cloud Shared Responsibility Model is een cruciaal concept in cloudbeveiliging. Het verduidelijkt de rollen en verantwoordelijkheden van cloudserviceproviders en hun klanten bij het beveiligen van cloudassets. Door inzicht te krijgen in de verschillende lagen van het model en hun respectieve verantwoordelijkheden, kunnen cloudserviceproviders en klanten samenwerken om ervoor te zorgen dat hun cloudomgevingen veilig en effectief zijn.

Veelgestelde vragen over het Cloud Shared Responsibility Model

Het Cloud Shared Responsibility Model beschrijft wie welke beveiligingstaken uitvoert wanneer u clouddiensten gebruikt. De provider beveiligt de fysieke datacenters, netwerken en virtualisatielagen, terwijl u verantwoordelijk bent voor alles wat u in de cloud bouwt en opslaat: uw besturingssystemen, applicaties en gegevens. Door deze taakverdeling kan elke partij zich concentreren op wat zij beheert, waardoor uw cloudomgeving veilig en betrouwbaar blijft.

Duidelijke rollen houden beide partijen verantwoordelijk en voorkomen beveiligingslacunes. Zonder dit model zou u kunnen aannemen dat de provider verantwoordelijk is voor gegevensversleuteling of toegangscontroles, terwijl dat eigenlijk uw taak is, of vice versa. Door grenzen te definiëren, valt er niets tussen wal en schip, wordt dubbel werk voorkomen en verlopen audits soepeler omdat precies duidelijk is wie verantwoordelijk is voor elke beveiligingsmaatregel.

Cloudproviders beheren de infrastructuurstack. Ze beveiligen de fysieke datacenters – stroomvoorziening, koeling en gebouwen – beheren netwerkbeveiligingen zoals firewalls en inbraaksystemen, onderhouden en patchen servers en hypervisors, en zorgen voor een hoge beschikbaarheid van de hardware.

Ze voldoen ook aan branchecertificeringen (ISO 27001, SOC 2) en bewijzen de naleving voor het onderliggende cloudplatform.

Het niveau van de taken van de klant verandert met IaaS, PaaS en SaaS. Bij IaaS huurt u ruwe rekenkracht, dus u beveiligt het besturingssysteem, de middleware, de apps en de gegevens. PaaS biedt u een beheerde runtime, zodat u zich kunt concentreren op code en configuraties, terwijl de provider zorgt voor updates van het besturingssysteem en het platform.

SaaS verschuift de meeste verantwoordelijkheden naar de leverancier: u configureert en gebruikt alleen de applicatie, terwijl zij zorgen voor de beveiliging van alles daaronder.

Verantwoordelijkheden zijn doorgaans onderverdeeld in drie lagen:

- Infrastructuurlaag: Hardware, virtualisatie en netwerkapparatuur worden beveiligd door de provider; u beveiligt uw gegevens op die systemen.

- Platformlaag: Besturingssystemen, runtimes en databases worden gepatcht en geconfigureerd door de provider; u vergrendelt uw apps en hun instellingen.

- Applicatielaag: U zorgt voor de applicatiecode, toegangscontroles en gegevensversleuteling; de provider beveiligt uw aangepaste logica of bedrijfsgegevens niet.

SentinelOne's Singularity™ Cloud Security handhaaft gedeelde verantwoordelijkheden door u realtime inzicht en geautomatiseerde controles te bieden voor alle cloudworkloads. Het combineert CSPM (posture checks), CWPP (workload protection), CIEM (permission management), IaC-scanning en one-click remediation.

De AI-gestuurde dreigingsdetectie en beleidsafdwinging bestrijken elke laag, zodat u verkeerde configuraties kunt opsporen, versleuteling kunt afdwingen en dreigingen in quarantaine kunt plaatsen voordat ze uw cloudresources beïnvloeden.