Botnets zijn netwerken van gehackte apparaten die worden beheerd door cybercriminelen. In deze gids wordt uitgelegd hoe botnets werken, hoe ze worden gebruikt bij cyberaanvallen en welke uitdagingen ze vormen voor de veiligheid.

Lees meer over de methoden die worden gebruikt om botnets te creëren en te beheren, en over strategieën voor detectie en preventie. Inzicht in botnets is cruciaal voor organisaties om hun netwerken te beveiligen en risico's te beperken.

Wat is een botnet in cyberbeveiliging?

Botnets zijn netwerken van gekaapte apparaten die zijn geïnfecteerd met een veelvoorkomend type malware en door kwaadwillende actoren worden gebruikt om grootschalige oplichting en cyberaanvallen te automatiseren. Elk afzonderlijk apparaat in een botnet wordt een 'bot' of 'zombie' genoemd, en de kwaadwillende actor achter elk botnet wordt een 'bot-herder'.

Geïnfecteerde apparaten, of bots, kunnen personal computers, servers, mobiele apparaten en Internet of Things (IoT)-apparaten. Tegenwoordig hebben de meeste botnets miljoenen bots onder controle van één enkele bot-herder, waardoor ze vanuit één centraal punt grootschalige aanvallen kunnen uitvoeren.

Individuele bedreigingsactoren of kleine teams van hackers kunnen botnets gebruiken om veel grotere aanvallen uit te voeren dan voorheen mogelijk was. Met weinig kosten en tijdsinvesteringen zijn botnets zowel breed toegankelijk als efficiënter dan traditionele aanvalsmethoden. Door elke computer in zijn botnet te commanderen om tegelijkertijd dezelfde instructies uit te voeren, kan een kwaadwillende actor met succes aanvallen uitvoeren die zijn ontworpen om het netwerk van een doelwit te laten crashen, malware te injecteren, inloggegevens te verzamelen of CPU-intensieve taken uit te voeren.

Omdat botnets worden bestuurd door een externe aanvaller, zijn eigenaren zich er meestal niet van bewust dat hun apparaat deel uitmaakt van een botnet. Meestal worden worden botnets gevormd door kwaadwillende actoren die kwaadaardige software (malware) verspreiden naar zoveel mogelijk apparaten die met het internet zijn verbonden. In combinatie met wormachtige eigenschappen kunnen sommige botnets zelfs andere machines op hetzelfde netwerk infecteren, waardoor ze autonoom kunnen groeien en kwaadwillende personen eindeloze mogelijkheden bieden.

Soms, nadat een botnet is opgebouwd, verkoopt of verhuurt de bot-herder de mogelijkheid om zijn botnet te besturen aan andere kwaadwillende personen op het dark web of de zwarte markt. Hoe dan ook, botnets worden doorgaans gebruikt om gecoördineerde aanvallen op het internet uit te voeren in de vorm van DDoS-aanvallen, massale e-mailspamaanvallen, gerichte inbraken of financiële inbreuken.

Hoe botnets werken

Botnet-malware is niet gericht op specifieke personen of bedrijven, maar is doorgaans ontworpen om zoveel mogelijk apparaten te infecteren. Hoe meer apparaten er met een botnet zijn verbonden, hoe groter de rekenkracht en functionaliteit van die apparaten voor het uitvoeren van geautomatiseerde taken. Om argwaan te voorkomen, gebruiken botnets doorgaans slechts een klein deel van de bronnen van het geïnfecteerde apparaat en draaien ze op de achtergrond.

Bot-herders kunnen botnets creëren door malware naar nietsvermoedende ontvangers te sturen via bestandsuitwisseling, e-mail, applicatieprotocollen voor sociale media of door andere bots als tussenpersonen te gebruiken. Zodra ze worden geopend, infecteren kwaadaardige bestanden apparaten met kwaadaardige code die de computer opdracht geeft om terug te rapporteren aan de bot-herder. Op zijn beurt geeft de bot-herder opdrachten aan geïnfecteerde apparaten en kan hij zelfs bots updaten om hun volledige functionaliteit te wijzigen als reactie op tegenmaatregelen die door het beoogde systeem zijn genomen.

Apparaten kunnen ook worden geïnfecteerd via kwetsbaarheden in firmware, websites en applicaties. Sommige botnets gebruiken wormable code om elk apparaat in een netwerk te infecteren dat kwetsbaar is voor een specifieke softwarebug. IoT-apparaten van bedrijven, die vaak oude en niet-gepatchte firmware gebruiken, zijn bijzonder gevoelig voor dit soort infectievectoren.

Wanneer een bot-herder erin geslaagd is om voldoende bots te infecteren, is de volgende stap mobilisatie. De bot-herder stuurt commando's of updates naar de geïnfecteerde apparaten en de bots voeren de opdrachten uit.

Soorten botnets

Over het algemeen zijn er twee soorten structuren die bot-herders gebruiken om hun botnets te controleren. De eerste is een gecentraliseerd model met directe communicatie tussen de bot-herder en elk apparaat in het botnet. De tweede is een gedecentraliseerd systeem met meerdere koppelingen tussen botnet-apparaten.

Gecentraliseerde, client-servermodellen

Botnets van de eerste generatie werken meestal volgens een client-servermodel, wat betekent dat één command-and-control (C&C)-server wordt gebruikt om het hele botnet te bedienen. Gecentraliseerde modellen zijn echter gevoeliger voor een single point of failure vanwege de eenvoud van hun structuur.

Meestal nemen C&C-communicatiekanalen de vorm aan van Internet Relay Chat (IRC) of HTTP-botnets.

- Internet Relay Chat (IRC)-botnets: Sommige van de vroegste botnets gebruiken vooraf geconfigureerde IRC-servers en -kanalen om bots op afstand te besturen. Dit type aanval vereist doorgaans een lage bandbreedte en maakt gebruik van eenvoudige communicatiemethoden om de identiteit te maskeren en detectie te voorkomen.

- HTTP-botnets: Met webgebaseerde botnets kunnen bot-herders het HTTP-protocol gebruiken om commando's naar bots te sturen en hun activiteiten te maskeren als normaal webverkeer. Bij dit type aanval bezoeken bots periodiek de server om nieuwe updates en commando's te ontvangen.

Gedecentraliseerde, peer-to-peer (P2P) modellen

De nieuwe generatie botnets maakt voornamelijk gebruik van peer-to-peer (P2P) modellen, waarmee bots opdrachten en informatie met elkaar kunnen delen zonder direct contact met C&C-servers. Hoewel P2P-botnets moeilijker te implementeren zijn dan IRC- of HTTP-botnets, zijn ze veerkrachtiger omdat ze niet afhankelijk zijn van één centrale server.

In een P2P-model deelt en actualiseert elke bot informatie tussen apparaten door zowel als client als server te fungeren.

Soorten botnetaanvallen

Botnets worden door bot-herders gebruikt om verschillende soorten botnetaanvallen uit te voeren. Hoewel sommige aanvallen vaker voorkomen of geavanceerder zijn dan andere, vormen alle soorten botnetaanvallen een ernstige bedreiging voor de cyberveiligheid.

Phishingaanvallen

In tegenstelling tot andere soorten social engineering-aanvallen, is phishing gericht op pure kwantiteit. Aanvallers sturen doorgaans phishing-e-mails naar zoveel mogelijk ontvangers, in de hoop dat er maar één in de zwendel trapt. Phishingaanvallen vergen weinig inspanning of investeringen vooraf en kunnen enorme opbrengsten opleveren voor aanvallers.

Met de kracht van botnets achter zich kunnen phishingaanvallen schijnbaar eindeloze e-mailinboxen bereiken. En omdat botnets zowel wijdverspreid als geautomatiseerd zijn, is het erg moeilijk om een phishingcampagne te stoppen.

Distributed Denial of Service (DDoS)-aanvallen

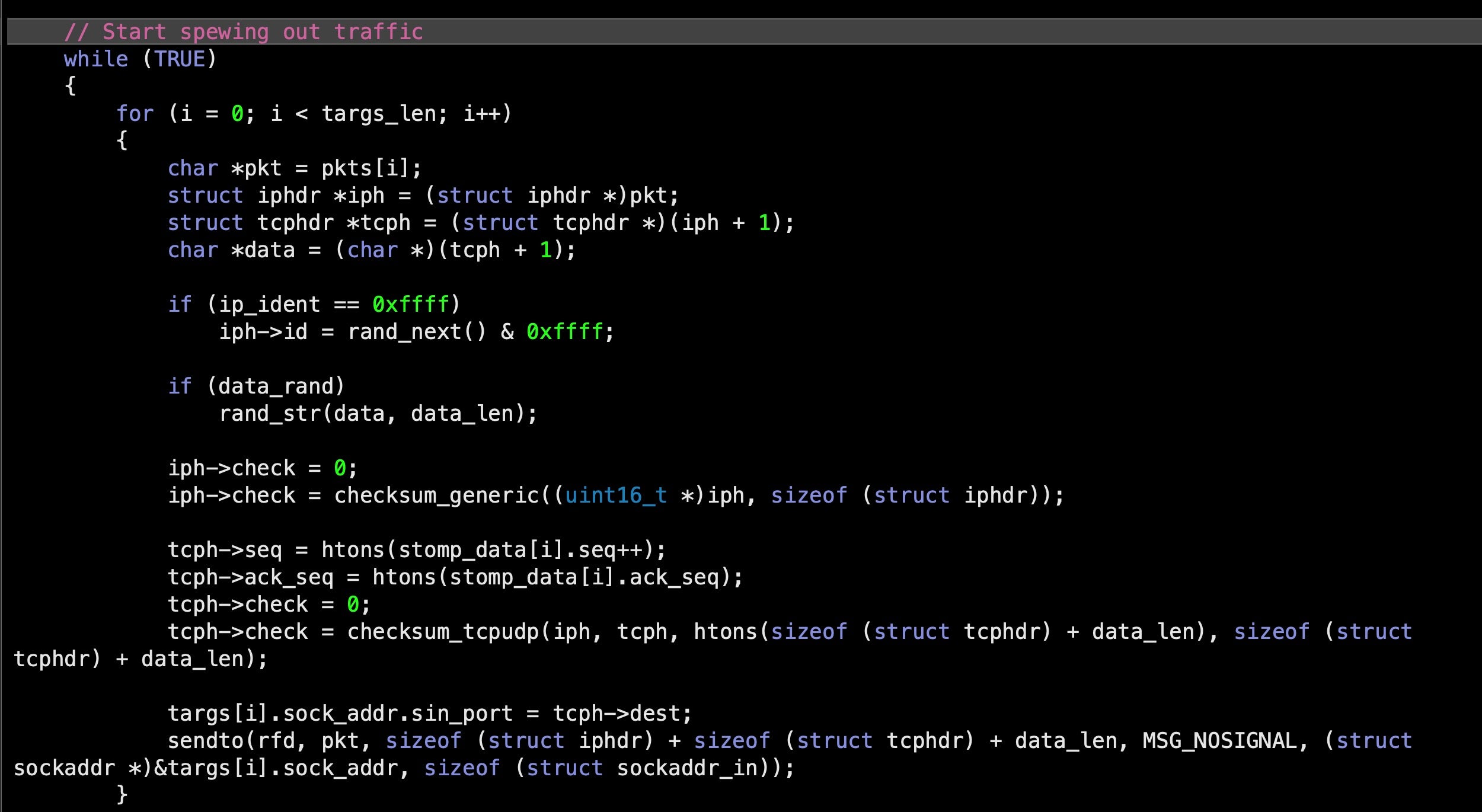

Distributed Denial of Service (DDoS)-aanvallen zijn een van de meest voorkomende soorten aanvallen die botnets uitvoeren. Bij een DDoS-aanval stuurt het botnet een overweldigend aantal verzoeken naar de beoogde server of applicatie, waardoor deze crasht. Wanneer duizenden of miljoenen apparaten tegelijkertijd verbinding proberen te maken met één server, kan de server de binnenkomende pakketverzoeken niet meer verwerken en wordt deze offline gehaald, waardoor deze niet meer beschikbaar is voor echte klanten.

Er zijn verschillende opvallende voorbeelden van DDoS-aanvallen die door botnets worden uitgevoerd. Een van de meest succesvolle voorbeelden is de Mirai-malware, waarvan de author "Anna Senpai" de broncode voor de kwaadaardige software op de website van Hackforums heeft gepubliceerd.

Na publicatie werd de code gebruikt om meerdere kopieën van botnets te maken die waren ontworpen om Linux IoT-apparaten te infecteren, waaronder beveiligingscamera's, printers, routers en andere apparaten die met het internet zijn verbonden. Bovendien werd de malware ook gebruikt om de onafhankelijke beveiligingsblogger Brian Krebs aan te vallen nadat hij twee personen achter eerdere DDoS-aanvallen op Github en DNS-provider Dyn.

Door botnets aangestuurde DDoS-aanvallen vormen ook voor gebruikers buiten de beoogde doelwitten een ernstig probleem. Omdat de meeste websites worden gehost door externe internetproviders (ISP's) of content delivery networks zoals Akamai, Cloudflare en Fastly, kunnen DDoS-aanvallen meerdere klanten tegelijk treffen.

In het geval van de aanval op Brian Krebs werd Akamai gedwongen zijn website te verwijderen om hun andere klanten te beschermen tegen een denial-of-service-aanval.

Financiële inbreuken

Botnets kunnen ook worden gebruikt om rechtstreeks geld van bedrijven en creditcardgegevens te stelen. Botnets verzamelen financiële informatie met behulp van verschillende methoden, waaronder keylogging of het maken van screenshots, en sturen de verzamelde informatie terug naar de externe server van de bot-herder. In sommige gevallen kan financiële informatie op de zwarte markt worden verkocht in ruil voor een aanzienlijke vergoeding.

Een van de meest beruchte botnets voor financiële inbreuken, GameOver Zeus-malware was verantwoordelijk voor het stelen van miljoenen dollars in korte tijd via phishing-e-mails bij meerdere bedrijven.

Backdoor-botnets

Backdoor-botnets zijn afhankelijk van geïnfecteerde apparaten om andere apparaten te infecteren, die vervolgens worden toegevoegd aan het botnet om te worden beheerd door de bot-herder. Net als andere soorten botnetaanvallen beginnen backdoor-botnets doorgaans met een gebruiker die onbewust malware installeert.

In tegenstelling tot andere botnet-malware komen backdoor-botnets echter via de 'achterdeur' het systeem binnen, wat moeilijker te detecteren is. Het botnet heeft niet per se een gebruiker nodig om binnen te komen, omdat het automatisch een weg kan vinden langs de aanwezige beveiligingsmaatregelen.

Gerichte inbraken

Gerichte inbraken worden doorgaans uitgevoerd door kleinere botnets die zijn ontworpen om specifieke, hoogwaardige systemen of netwerken van organisaties te compromitteren. Eenmaal binnen kunnen aanvallers nog verder doordringen in de systemen van een onderneming en toegang krijgen tot hun meest waardevolle activa.

Dit soort aanvallen kan worden uitgevoerd als onderdeel van een algemene campagne of een reeks pogingen om toegang te krijgen tot de systemen en netwerken van een organisatie. Bot-herders achter gerichte inbraken beschikken doorgaans over aanvullende expertise en middelen om campagnes over een lange periode uit te voeren, waarbij ze hun aanvalsmethoden aanpassen, bijstellen en verbeteren om de verdedigingsmechanismen van hun doelwit te omzeilen.

Remote Desktop Protocol (RDP)-aanvallen

Remote Desktop Protocol (RDP)-servers maken het mogelijk dat apparaten zonder direct contact verbinding maken met andere apparaten of netwerken. Wanneer botnets RDP-servers aanvallen, kunnen ze zich gemakkelijk verspreiden binnen organisaties en elk apparaat infecteren dat in contact komt met het netwerk of andere apparaten.

RDP-botnetaanvallen zijn steeds populairder geworden door de verschuiving naar werken op afstand en worden vaak uitgevoerd via credential stuffing, brute force en malware.

Credential stuffing

Credential stuffing-aanvallen zijn bedoeld om databases of gestolen lijsten met inloggegevens (zoals wachtwoorden en gebruikersnamen) te testen op meerdere accounts, op zoek naar een match. Credential stuffing, ook wel bekend als "list cleaning" of "breach replay", kan door botnets worden geautomatiseerd om dagelijks tientallen miljoenen accounts te testen.

Websites met slechte beveiliging worden vaak het slachtoffer van credential stuffing-aanvallen, die doorgaans kunnen worden voorkomen door het gebruik van sterke, unieke wachtwoorden.

Hoe botnets te voorkomen, op te sporen en te stoppen

Botnets zijn een van de meest geavanceerde soorten malware die momenteel bestaan en vormen een enorme bedreiging voor de cyberveiligheid van overheden, bedrijven en particulieren. Er zijn zoveel botnets op het internet, waarvan er vele voortdurend muteren als reactie op nieuwe kwetsbaarheden en gebreken in de beveiliging, dat elk botnet waarschijnlijk aanzienlijk verschilt van alle andere.

Hoe moeilijk het ook is, er zijn een paar manieren om botnetaanvallen te detecteren en te voorkomen voordat ze onherstelbare schade aanrichten.

1. Preventie

Het voorkomen dat botnetmalware apparaten infecteert, is de zekerste manier om ze tegen botnetaanvallen te beschermen. Organisaties en individuen kunnen het volgende doen:

- Houd software up-to-date

- Let op ongebruikelijke activiteiten op het netwerk

- Mislukte inlogpogingen bijhouden

- Vermijd het klikken op verdachte links

- Open geen e-mails van onbekende afzenders of als ze verdacht lijken van een bekende afzender

- Maak veilige wachtwoorden (en maak indien nodig nieuwe)

- Gebruik geavanceerde cybersecuritysoftware

2. Detectie

Als botnet-malware een computersysteem binnendringt, is het belangrijk om dit zo snel mogelijk te detecteren. Gebruikers kunnen letten op:

- Abnormaal hoge CPU-belasting van de webserver

- Overmatig geheugengebruik

- Niet-native verkeersprofielen

- Netwerkblokkades veroorzaakt door overmatig netwerkverkeer

Firewallcontrole kan ook nuttig zijn voor het detecteren van botnetcommunicatie binnen het netwerk. Maar de meest effectieve manier om botnetinfecties te voorkomen, is een robuuste gedragsgebaseerde AI-beveiligingsoplossing die kan voorkomen dat malware op het apparaat wordt uitgevoerd.

3. Herstel

Helaas is het veel moeilijker om een botnet aan te pakken als het eenmaal toegang heeft gekregen en schade begint aan te richten. Op dat moment moeten gebruikers waarschijnlijk het netwerk afsluiten, alle wachtwoorden wijzigen en zelfs het computersysteem repareren.

Het goede nieuws is dat er softwareoplossingen zijn die herstel veel beter beheersbaar maken. Met EDR bescherming op eindpunten en volledig inzicht in elk apparaat op het netwerk van een organisatie is de beste manier om botnetaanvallen te voorkomen en te detecteren, zodat ze kunnen worden gestopt voordat ze beginnen.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenStop botnets met SentinelOne

Het waarborgen van XDR-bescherming voor eindpunten met volledig inzicht in elk apparaat op het netwerk is de enige gegarandeerde manier om individuen, organisaties en overheidsinstanties te beschermen tegen botnets.

Het enige cyberbeveiligingsplatform dat moderne ondernemingen in staat stelt om autonome, realtime actie te ondernemen, SentinelOne's Singularity XDR Platform biedt meer inzicht in dynamische aanvalsoppervlakken en platformoverschrijdende beveiligingsanalyses. Door endpoint-, cloud-, identiteits- en gegevensbeveiliging te centraliseren in één platform, krijgen gebruikers realtime oplossingsresultaten op machinesnelheid, met platformoverschrijdende gegevensanalyses op bedrijfsniveau.

Lees meer over SentinelOne's recordbrekende MITRE ATT&CK-evaluatie met 100% preventie, en vraag vandaag nog een demo aan om aan de slag te gaan op weg naar totale botnetbescherming.

Vind je dit artikel leuk? Volg ons dan op LinkedIn, Twitter, YouTube of Facebook om de inhoud te bekijken die we plaatsen.

Lees meer over cyberbeveiliging

- macOS Red Team: Spoofing van bevoorrechte helpers (en anderen) om rootrechten te verkrijgen

- Going Deep | Een gids voor het omkeren van Smoke Loader-malware

- Bouw je eigen ransomware (Project Root) | Behind Enemy Lines Part 2

- De onderwijssector en de toenemende dreiging van cybercriminaliteit

- YARA op jacht naar hergebruik van code: DoppelPaymer-ransomware en Dridex-families

- Privilege-escalatie | macOS-malware & De weg naar root deel 2

- De zoektocht naar zichtbaarheid & jagen brengt onzichtbare opportuniteitskosten met zich mee

- Het goede, het slechte en het lelijke in cyberbeveiliging

FAQs

Op zichzelf zijn botnets gewoon netwerken van computers. Er is niets illegaals aan, zolang de bot-herder de uitdrukkelijke toestemming van de eigenaren van de apparaten heeft om ze te beheren. Onderzoekers kunnen bijvoorbeeld geïnteresseerd zijn in het opzetten van hun eigen 'botnetlaboratoria' voor onderzoeksdoeleinden.

De activiteiten waarvoor botnets doorgaans worden gebruikt, zijn echter vaak illegaal. Het installeren van malware op een computer die aan iemand anders toebehoort, wordt bijvoorbeeld beschouwd als een strafbaar feit. Het is ook illegaal om apparaten aan te sturen om andere illegale activiteiten uit te voeren, wat betekent dat bot-herders met meer dan één aanklacht te maken kunnen krijgen als ze door wetshandhavingsinstanties worden betrapt.

Botnets worden doorgaans gedownload via malware die wordt geopend in links die via e-mail worden verzonden. De meeste bot-herders willen onopgemerkt en anoniem blijven, dus kunnen ze andere infectiemethoden gebruiken als phishing-e-mails niet succesvol zijn.

Het blokkeren van botnets kan moeilijk zijn. Hackers en bot-herders zijn voortdurend op zoek naar nieuwe manieren om traditionele beveiligingsoplossingen te omzeilen, en eindgebruikers zijn ook maar mensen, wat betekent dat ze vatbaar zijn voor fouten.

De beste manier om een botnet te blokkeren is door te voorkomen dat het apparaten infecteert – een mogelijkheid die alleen de meest geavanceerde cyberbeveiligingsoplossingen bieden.