ビジネスメール詐欺(BEC)とは、企業を標的とした高度な詐欺手法であり、金銭や機密情報の窃取を目的としています。本ガイドでは、BEC攻撃の手口、組織への影響、効果的な予防策について解説します。

BEC脅威対策における従業員教育と意識向上の重要性について学びましょう。BECを理解することは、組織が財務資産や機密データを保護するために極めて重要です。

BEC(ビジネスメール詐欺)とは?

BEC(ビジネスメール詐欺)とは?

ビジネスメール詐欺は、ほとんどの場合、侵害された、またはなりすまされたメールアカウントから始まります。

信頼できるベンダーや会社の幹部になりすまし、詐欺師は通常、盗まれた、または偽の認証情報を使用して、従業員を騙して財務承認や機密情報の許可を放棄させます。これには、不正な第三者への電信送金が含まれる場合があります。従業員は、送金指示が経営陣の上級メンバーからのものと誤信し、知らず知らずのうちに攻撃者に直接資金を送金することで詐欺に加担します。

資金が企業口座から流出すると、永久に回収不能となります。多くの場合、資金は犯罪者が追跡を逃れるために使用する海外の銀行口座に流れ着きます。

ソーシャルエンジニアリングの一種であるBECでは、攻撃者は標的となった従業員に対し、資金要求が正当であると納得させ、送金を実行させる必要があります。攻撃者はBEC攻撃を実行する前に偵察活動を行い、なりすますベンダーや幹部、要求の標的となる従業員に関する十分な情報を確保する場合があります。

ソーシャルエンジニアリングの手法は、攻撃者がパスワードを盗み正規アカウントを乗っ取る場合にも多用されます。これはアカウントを偽装する手法とは異なります。

ビジネスメール詐欺(BEC)の事例

BECの第一段階では、標的型フィッシング(別名スピアフィッシング)攻撃、あるいはキーロガーによる認証情報の窃取のいずれかです。例えば、経営幹部(C-suite)が標的となり、フィッシング攻撃で標的とされる可能性があります。この攻撃では、リモートアクセストロイの木馬(RAT)がインストールされ、認証情報やその他の有用なビジネス情報が収集されます。

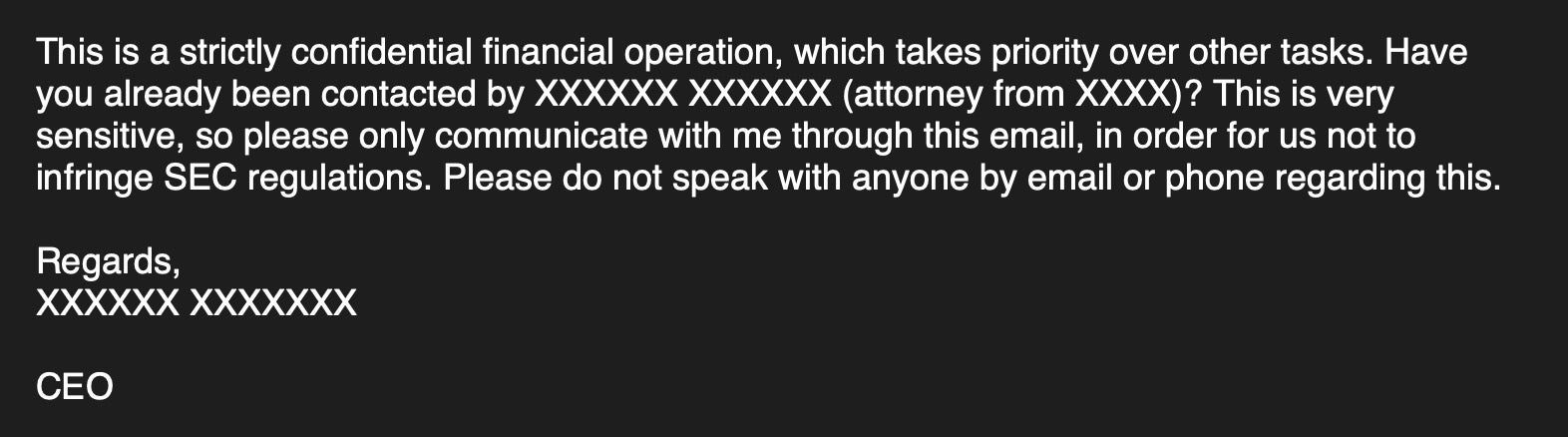

その後、そのアカウントは偽のサプライヤーからの送金依頼を他の従業員に実行させるために使用される可能性があります。これらのメールはしばしば極端な緊急性を装い、標的となった従業員に取引を秘密にするよう促す点に注意が必要です。経営幹部(C-suite)の偽装またはハッキングされたアカウントは、以下のような内容の社内メールを送信するために使用される可能性があります:

ビジネスメール詐欺の被害額は?

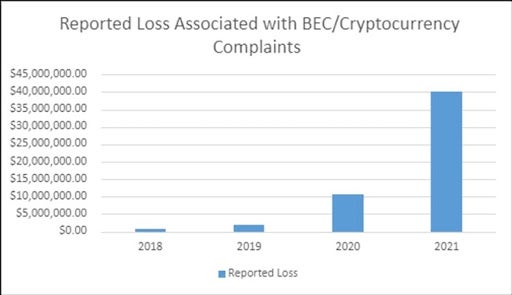

連邦捜査局(FBI)のインターネット犯罪苦情センターが収集した統計によると、2013年から2021年にかけて国内外で発生したビジネスメール詐欺(BEC)の被害件数は合計241,206件に上りました。これにより、430 億米ドル 以上の損失が発生したと推定されています。

このPSAは、「この増加は、COVID-19パンデミック中に通常のビジネス慣行に課された制限に一部起因しており、これによりより多くの職場や個人が日常業務を仮想的に行うようになった」と指摘した。FBIはまた、暗号通貨に関連するBECの苦情件数が増加していることも指摘した。

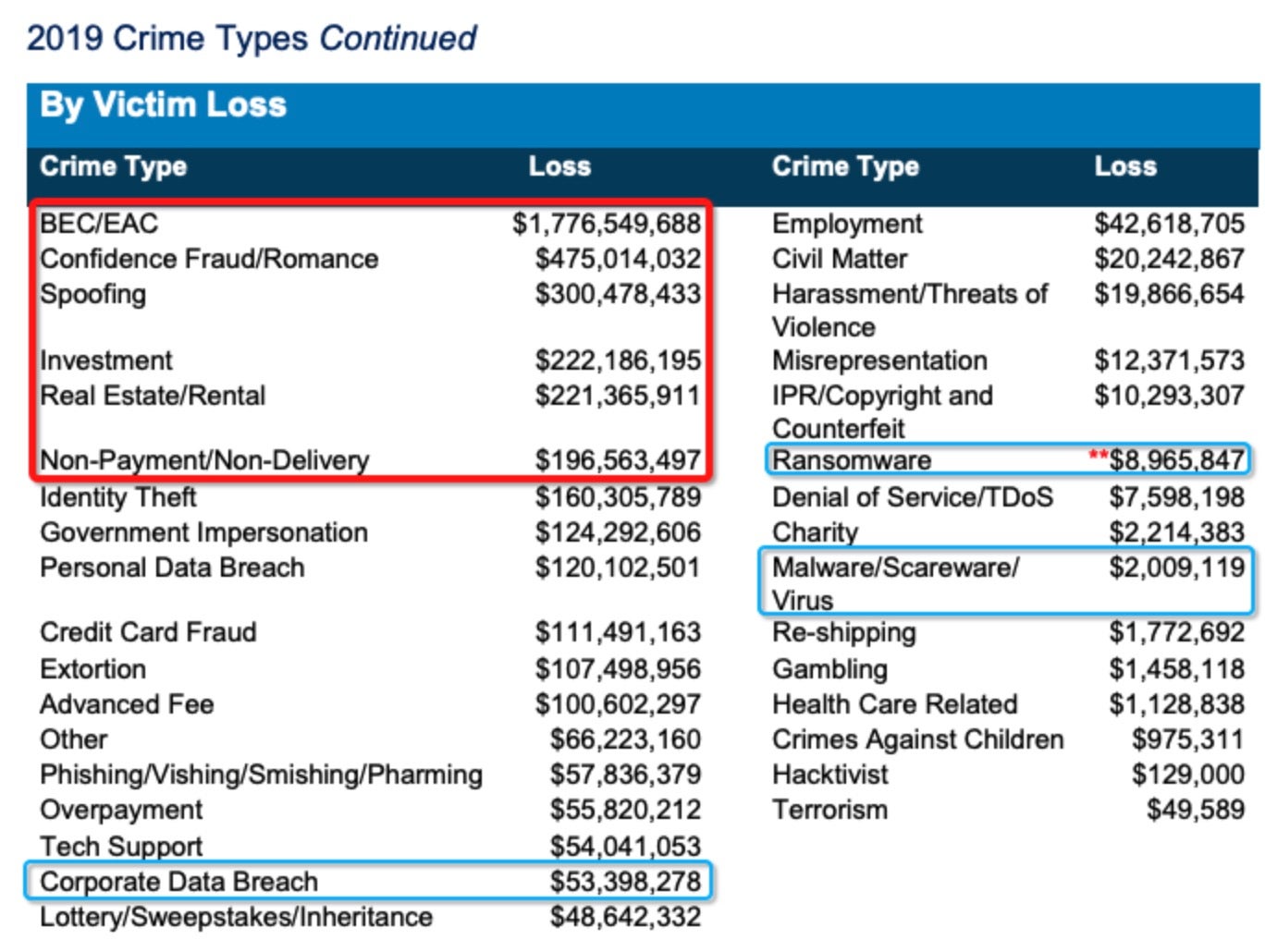

BECは2020年以前から問題となっていた。統計データによれば、2019年の米国におけるランサムウェア被害の平均損失額は約4,400ドル、総額は約900万ドルに上った。一方、BECによる損失は1件あたり75,000ドルと約17倍高く、同期間の総損失額は17億ドルを超えた。

2019年にFBIが記録したインターネット犯罪による全経済的損失(総額約35億ドル)のうち、BECは約50%を占めた:

ビジネスメール詐欺の手口

ビジネスメール詐欺の手口

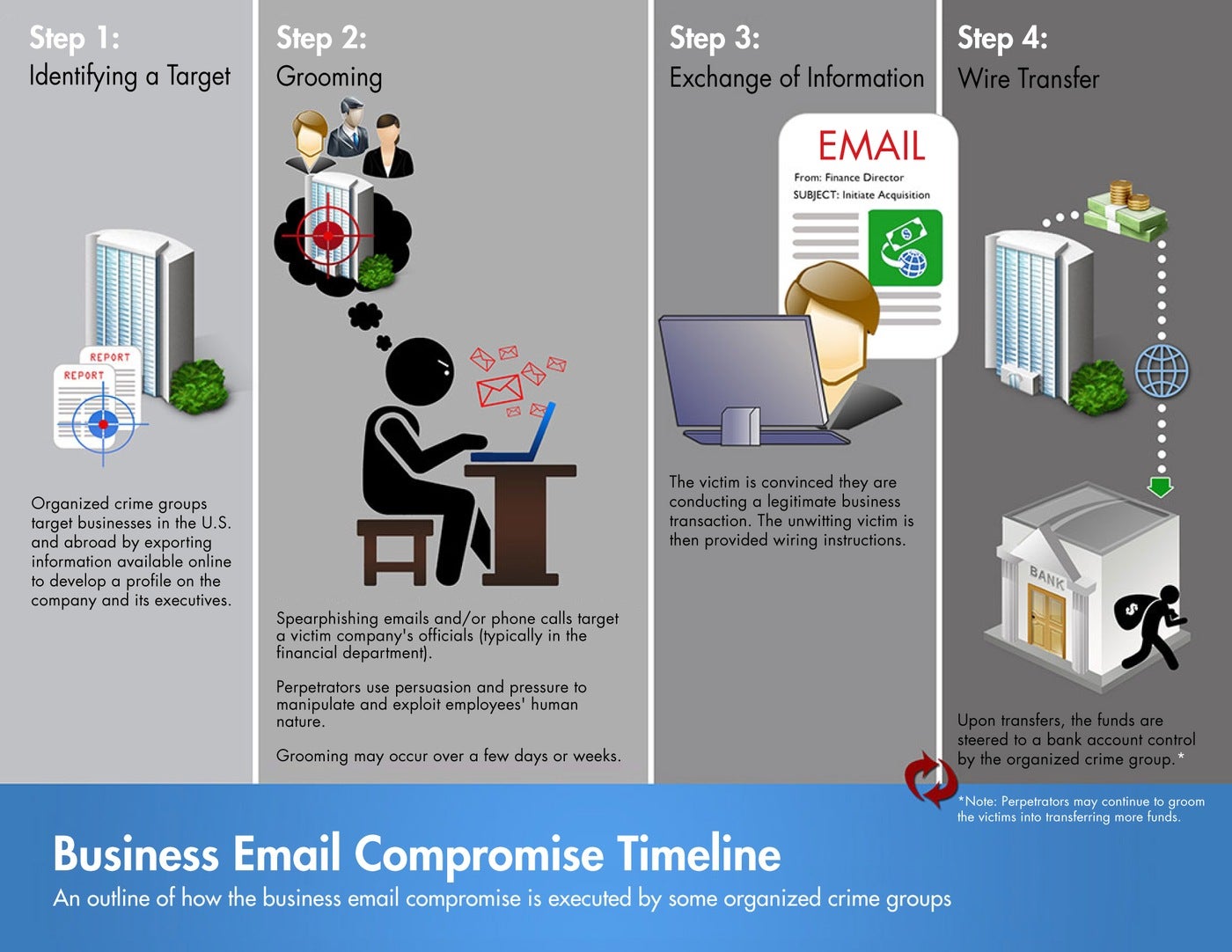

典型的なビジネスメール詐欺の手口は、以下のタイムラインに沿って進行します:

1. 標的の特定

攻撃者は標的を見つけ、可能な限り多くの情報を収集します。これは、オンラインで入手可能な情報を抽出し、企業とその経営陣のプロファイルを作成することで行われます。

2. 接触

標的型フィッシングメールや電話は、被害者の会社(通常は財務部門の担当者)を標的とします。攻撃者は標的となった従業員と一連のメールを交換し、信頼関係を構築しようとします。信頼できるベンダーや社員を装い、支払いや機密データについて問い合わせることが多い。

3.資金要求

信頼関係が構築されると、詐欺師は資金の要求を行います。従業員はこれが正当な取引だと確信しているため、この要求は直ちに警戒を引き起こしません。場合によっては、攻撃者が再度連絡を取り、別の送金を要求することさえあります。

ビジネスメール詐欺被害後の対応手順

従業員が標的と疑った時点で、会社全体を守るために取るべき手順がいくつかあります。

- 侵害されたメールアカウントを保護するため、会社のIT部門にインシデントを通報する

- 侵害された全アカウントのパスワードをリセットまたは変更する

- 送金元の金融機関に連絡し、送金の取り消しまたは返金を依頼する

- 犯罪をFBIに報告する インターネット犯罪苦情センター

- 全従業員と管理職に対し、今後のBEC攻撃から身を守る方法を継続的に教育する。

幸いにも、ビジネスメール詐欺(BEC)を悪用する詐欺師に対抗する、シンプルで効果的な方法があります。

BEC攻撃への防御方法

ビジネスメール詐欺(BEC)は、電子メール、人間、電信送金という相互に関連する3つの要素を中心に展開します。BEC攻撃から身を守るため、組織は多層的な防御戦略の一環として、これらの各要素に対するセキュリティ対策を優先的に強化できます。

電信送金の確認

企業は、メール以外の手段で送金依頼を確認すべきです。例えば以下の方法で電話による確認が可能です:

- 既知の正当な会社番号(メールに記載された番号ではない)からの電話

- 承認済みの職場内連絡経路、または

- 対面またはテレカンファレンスソフトウェア経由。

組織は送金に関する二次確認ポリシーも導入することがベストプラクティスです。従業員は、電子メール以外の手段で連絡を開始しない要求(攻撃者がしばしば提案するもの)に対して疑念を持つべきです。

多要素認証(MFA)を有効化する

攻撃を完全に防げるわけではありませんが、メールアカウントに多要素認証(MFA)を有効化することは非常に有効です。MFAは、二要素認証とも呼ばれる)は、ユーザーの身元確認に追加の手法を求めるだけで、アカウント乗っ取りの試みの大半を防ぐことができます。

生体認証やハードウェア型セキュリティキーのような生体認証やハードウェアセキュリティキーは、MFAを実装する別の選択肢です。

悪意のあるメールの検知

メールは長年、悪意のある攻撃者の最良の手段として証明されてきました。企業向け攻撃の80%~95%がメールを介して拡散すると推定されており、悪意のあるメールからユーザーを保護する戦略は防御の重要な柱です。

メール本文のテキスト内容とは別に、メール全般に関連する主な技術的リスクは2つあります:悪意のある添付ファイルとリンクです。

悪意のある添付ファイルの管理

ビジネスメール詐欺(BEC)では、攻撃者が添付ファイルを利用して実行可能コードを実行し、RAT(遠隔アクセスツール)を展開してキーロガーやバックドアなどを展開する可能性があります。攻撃者はこれらのツールやその他のポストエクスプロイトツールを使用して、認証情報や連絡先、過去のメール通信記録などの有用なデータを窃取します。

BEC詐欺師は通常、被害者をプロファイリングする時間をかけ、可能な限り説得力のある内容を仕立て上げることで、詐欺のソーシャルエンジニアリング側面の成功率を高めます。そのため、添付ファイルによるコード実行を防止する多様な対策を検討することが重要です。添付ファイルフィルタリングは、コード実行の軽減に様々な形で活用できます。例えば、メールスキャンソフトウェアを用いて添付ファイルの形式を変更し、隠されたコードの実行を不可能にすることが可能です。これはある程度効果的ですが、編集が必要な文書や元の形式に戻す必要がある文書で通常の業務タスクを実行するユーザーの妨げにもなり得ます。この影響を考慮すると、ユーザーの抵抗感は高まる可能性があります。

より優れた解決策として、コンテンツ無害化と再構築(CDR)(CDR)を採用すべきです。これは添付ファイルを分解し有害なコンテンツを除去する手法で、非常に効果的であると同時に、ユーザーレベルではプロセスが透明であるため抵抗も低くなります。

マクロ、アーカイブ、ホワイトリストに関するベストプラクティス

BEC対策には、マクロ、アーカイブ、ホワイトリストに対する防御策の導入も含まれます。ユーザーが実践できるベストプラクティスを以下に示します:

- 可能な限りマクロを無効化または制限する: 多くの攻撃では、Microsoft OfficeのVBA スクリプト言語を利用してC2サーバーに接続し、悪意のあるペイロードをダウンロードします。

- メールスキャンソフトウェアがアーカイブを適切に処理することを確認する: 圧縮ファイルは、完全に解凍しない場合、一部の単純なスキャンエンジンを回避できる可能性があります。攻撃者は、画像などの他のファイルにアーカイブファイルを追加することが知られており、一部のセキュリティソフトウェアは見落とす可能性があります。

- 拡張子によるファイルのホワイトリスト登録には注意: 攻撃者は実行可能ファイルを非実行可能拡張子でリネームし、ホワイトリストルールを回避しようとします。添付ファイルをホワイトリスト登録する場合は、ファイル形式をスキャンして検証する「ファイルタイプ別ホワイトリスト」ポリシーを採用し、最も簡単な回避手法を回避することを推奨します。

リンクと送信者検証の管理

悪意のあるリンクを含むメールから保護するため、一部の組織ではメール内のハイパーリンクをクリック不可に無効化しています。ユーザーは代わりにリンクをコピーしてブラウザに貼り付ける必要があり、この意識的なプロセスがユーザーに一時停止して行動を再考する機会を提供します。

問題は、セキュリティ対策が生産性や利便性に影響を与える場合、ユーザー抵抗が生じうる点です。この対策には不便さと不確実性という二重の欠点があります:操作遅延はストレスとなり、遅延を導入してもユーザーがリンクを訪問しない保証にはならないのです。

検討すべき別の戦略として、DMARCやSPF/DKIMなどの認証方法による送信者検証です。これらの手法は偽装アカウントなどの偽送信者IDを検知するのに役立ちますが、攻撃者に侵害された組織の正当なメンバーが所有するアカウントの場合には効果がない可能性があります。

最後に、悪意のある添付ファイルと悪意のあるリンクの両方から保護するためには、すべてのエンドポイントにAI駆動型セキュリティソリューションを装備し、ファイル/ファイルレス、リンク/マクロを問わず、悪意のあるコードが実行を試みる際に検出・ブロックできるようにすることが重要です。

SentinelOneで常に保護を

脅威アクターによる攻撃の試みを完全に防ぐことは困難ですが、攻撃がネットワークの深部まで拡散する前に検知することは可能です。

SentinelOneのような自律型セキュリティソリューションは、BEC攻撃を発生時に検知するだけでなく、RATやキーロガー、その他のマルウェアのインストール試行を即座に阻止します。

ビジネスメール詐欺(BEC)は「最も脆弱な部分」——生産性を高めようと懸命に働く多忙なスタッフ——を狙いますが– 組織がこれらのサイバーセキュリティ脅威を防止・検知するために講じられるあらゆる対策が、差を生むのです。

SentinelOneのSingularityプラットフォームががメールベースのサイバー攻撃から企業を保護する仕組みを今すぐご覧になりたい方は、無料デモをご請求ください。

この記事が気に入りましたか? LinkedIn、Twitter、YouTube または Facebook で、当社が投稿するコンテンツをご覧ください。

サイバーセキュリティについて詳しく読む

- RSAC 2020、SentinelOne の Singularity プラットフォームで幕開け

- ハクティビズムとは何か?そして企業はなぜ気にかけるべきなのか?

- お使いの Mac がウイルスに感染するのではないかと心配ですか?事実を話しましょう Facts

- サイバー保険と情報セキュリティ | 情報セキュリティ専門家によるサイバー保険への批判は妥当か?

- ランサムウェアの撃退 | 官民の協力による攻撃者の包囲網

- ストレージから SaaS サイバーセキュリティへ:その理由

- 私の病院がウイルスに感染した | 医療業界がサイバー攻撃に苦しむ理由

標的型フィッシングメールや電話は、被害者の会社(通常は財務部門の担当者)を標的とします。攻撃者は標的となった従業員と一連のメールを交換し、信頼関係を構築しようとします。信頼できるベンダーや社員を装い、支払いや機密データについて問い合わせることが多い。

ビジネスメール詐欺に関するよくある質問

ビジネスメール詐欺とは、犯罪者が企業のメールアカウントを偽装またはハッキングし、従業員を騙して金銭の送金や機密データの共有を行わせるサイバー攻撃の一種です。彼らは経営幹部、サプライヤー、パートナーなどを装い、巧妙に作成されたメールで緊急性を演出することで、通常のセキュリティ対策を回避します。

BEC攻撃者は通常、財務部門、経営幹部、人事チームを有する組織を標的とします。中小企業から大企業まで被害に遭う可能性があります。攻撃者は、支払承認権限を持つ従業員、機密情報、またはベンダーを標的とし、正当な取引を悪用して詐欺を働きます。

攻撃者は信頼できるメールアカウントを偽装または不正アクセスし、偽の請求書、資金移動依頼、機密情報照会を送信します。緊急性や秘密性を装い、受信者に迅速な対応を迫り、しばしば確認プロセスを迂回させます。これらのメールは本物のように見えるため、成功確率が高まります。

特に通常業務時間外における、送金や機密データの異常な要求。秘密保持や迅速な行動を求めるメール。メールアドレスやドメインのわずかな変更、名前の誤字、見慣れない送金指示。確立された手順と矛盾する要求は危険信号です。

MFAは不正なアカウントアクセスを阻止する助けにはなりますが、完全な防御策ではありません。多くのBEC詐欺は、認証情報の侵害を必要としないなりすましやソーシャルエンジニアリングに依存しています。リスクを効果的に低減するには、MFAとユーザートレーニング、メールフィルタリング、取引確認を組み合わせてください。

代表的な種類には、CEO詐欺(経営陣のなりすまし)、請求書詐欺(偽のサプライヤー請求書)、アカウント侵害(ハッキングされたメールアカウント)、弁護士なりすましがあります。いずれもソーシャルエンジニアリングの手法を用いて従業員を騙し、不正な行動(多くの場合金銭的損失を伴う)を行わせます。

メールアカウントに多要素認証と強固なパスワードを必須化してください。従業員に対し、フィッシングやソーシャルエンジニアリングの手口を見抜く訓練を実施しましょう。コールバックなどの厳格な支払い確認プロセスを導入してください。DMARCなどの高度なメールフィルタリングやなりすまし防止技術を活用しましょう。メールと財務ワークフローを定期的に監査し、異常を検知してください。

影響を受けたアカウントのパスワードを直ちに変更し、セッショントークンを無効化してください。支払いが行われていないか確認し、可能であれば取引を取消またはブロックしてください。財務チームおよび法執行機関などの関連当局に通知してください。徹底的な調査を実施し、セキュリティ対策を更新し、再発防止のための研修内容を再調整してください。