Threat Hunting ist ein proaktiver Ansatz zur Identifizierung und Abwehr von Cyberbedrohungen, bevor diese Schaden anrichten können. Dieser Leitfaden befasst sich mit den Grundsätzen des Threat Hunting, seinen Vorteilen und den von Sicherheitsexperten eingesetzten Techniken.

Erfahren Sie mehr über die Bedeutung von Bedrohungsinformationen und kontinuierlicher Überwachung für eine effektive Threat Hunting. Das Verständnis von Threat Hunting ist für Unternehmen, die ihre Cybersicherheit verbessern möchten, von entscheidender Bedeutung.

Was ist Cyber Threat Hunting?

Was ist Cyber Threat Hunting?

Cyber Threat Hunting ist die proaktive und systematische Suche nach Anzeichen potenzieller Cyber-Bedrohungen innerhalb des Netzwerks oder der Systeme eines Unternehmens. Dies kann durch manuelle und automatisierte Techniken erfolgen, wie z. B. die Analyse von Protokolldaten, die Durchführung von Netzwerkscans und die Verwendung von Threat Intelligence-Feeds. Cyber Threat Hunting zielt darauf ab, potenzielle Bedrohungen zu identifizieren, die herkömmliche Sicherheitskontrollen wie Firewalls oder Intrusion Detection-Systeme umgangen haben könnten. Durch die frühzeitige Erkennung und Reaktion auf diese Bedrohungen können Unternehmen das Risiko einer Cyberattacke verringern und die Sicherheit und Verfügbarkeit ihrer Systeme und Netzwerke aufrechterhalten.

Threat Hunting kann als eine Methode definiert werden, mit deren Hilfe Sie Gegner finden können, die sich in Ihrem Netzwerk verstecken, bevor sie einen Angriff ausführen oder ihre Ziele erreichen können. Im Gegensatz zu den meisten Sicherheitsstrategien ist die Bedrohungssuche eine proaktive Technik, die die Daten und Fähigkeiten einer fortschrittlichen Sicherheitslösung mit den ausgeprägten analytischen und technischen Fähigkeiten einer Person oder eines Teams von Bedrohungssuch-Experten kombiniert.

Threat Hunting unterscheidet sich deutlich von Incident Response oder digitaler Forensik. Der Zweck von DF/IR ist es, festzustellen, was nach einer bereits bekannt gewordenen Datenverletzung geschehen ist. Im Gegensatz dazu besteht das Ziel eines Threat-Hunting-Teams darin, nach Angriffen zu suchen, die möglicherweise bereits Ihre Verteidigungslinien durchbrochen haben.

Threat Hunting unterscheidet sich auch von Penetrationstests und Schwachstellenanalysen. Diese versuchen, einen Angriff von außen zu simulieren, während Threat Hunter davon ausgehen, dass sich ein Angreifer bereits im Netzwerk befindet, und dann versuchen, nach Indikatoren für Kompromittierungen, laterale Bewegungen und andere verräterische Artefakte zu suchen, die Hinweise auf Angriffsverhalten liefern können.

Was benötigen Sie, um mit der Bedrohungssuche zu beginnen?

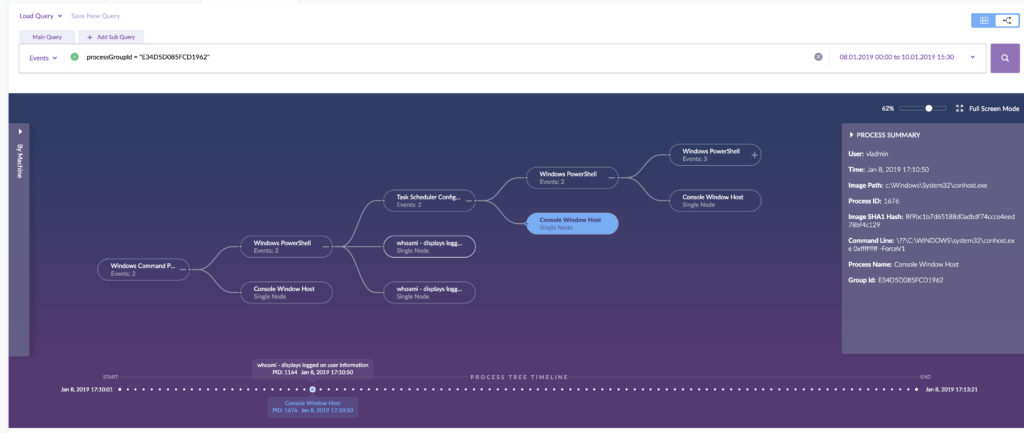

Wie wir gesehen haben, geht es beim Cyber Threat Hunting darum, versteckte IOCs und verdeckte Aktivitäten aggressiv aufzuspüren, indem man von einer Sicherheitsverletzung ausgeht und dann nach anomalen Aktivitäten sucht. Dazu müssen Sicherheitsanalysten das Ungewöhnliche vom Gewöhnlichen trennen und den Lärm des täglichen Netzwerkverkehrs herausfiltern, um nach noch unbekannten Aktivitäten zu suchen.

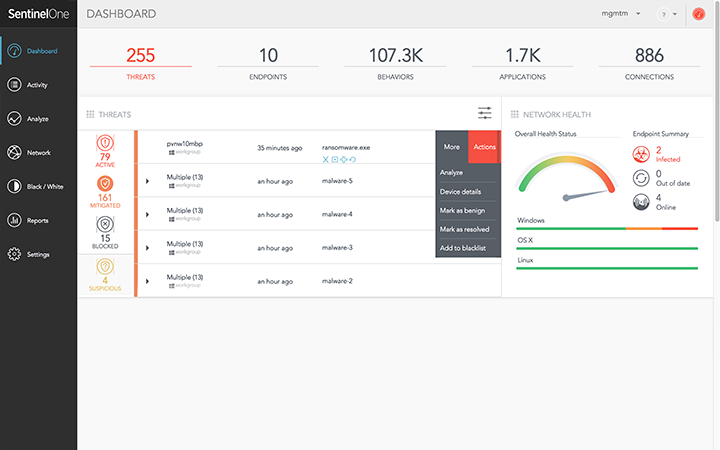

Um dies effektiv zu tun, benötigen Sie zunächst einen umfassenden Überblick über Ihr Netzwerk und umfangreiche Daten von Ihren Endpunkten. Die Gerätetelemetrie sollte Dinge wie verschlüsselten Datenverkehr, Datei-Hashes, System- und Ereignisprotokolle, Daten zum Benutzerverhalten, abgelehnte Verbindungen, die von Firewall-Kontrollen und Peripheriegeräten Aktivität. Idealerweise benötigen Sie Tools wie SIEM (Security Information and Event Management) verwenden, die einen klaren Überblick über all diese Daten bieten und über leistungsstarke Suchfunktionen verfügen, mit denen Sie die angezeigten Informationen in einen Kontext setzen können, um das manuelle Durchsuchen von Rohprotokollen zu minimieren.

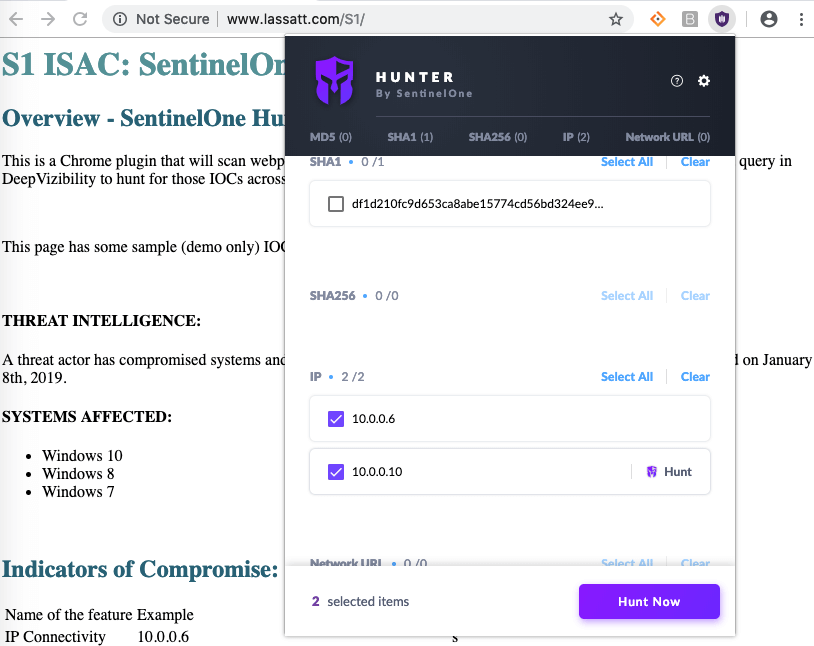

Funktionen, die nicht verwaltete Endpunkte, IoT-Geräte und Mobilgeräte melden und laufende Dienste in Ihrem Netzwerk erkennen können, sind ebenso wie Dienstprogramme, die Sie in Ihren Browser integrieren können, um die Erkennung und Untersuchung von Bedrohungen zu beschleunigen.

Ein Programm zur Bedrohungssuche erfordert geeignete Berichterstellungstools, um Analysten mit hochwertigen Daten zu versorgen, setzt jedoch auch voraus, dass diese volles Vertrauen in die Sicherheitslösungen , die ihr Netzwerk schützen. Die Bedrohungssuche ist zeitaufwändig, und Ihre SOC (Security Operations Center) Analysten können es sich nicht leisten, Zeit damit zu verschwenden, manuell Bedrohungen zu erkennen, die Ihre EDR-Lösung automatisch für sie hätte finden sollen. Das Erkennen komplexer Bedrohungen ist die größte Herausforderung für Sicherheitsteams, insbesondere wenn das Unternehmen durch einen Mangel an Cyber-Fachkräften eingeschränkt ist oder mit einer Infosec (Informationssicherheit) feststeckt, die sie mit einer Flut von Warnmeldungen oder einer hohen Anzahl von Fehlalarmen überhäuft.

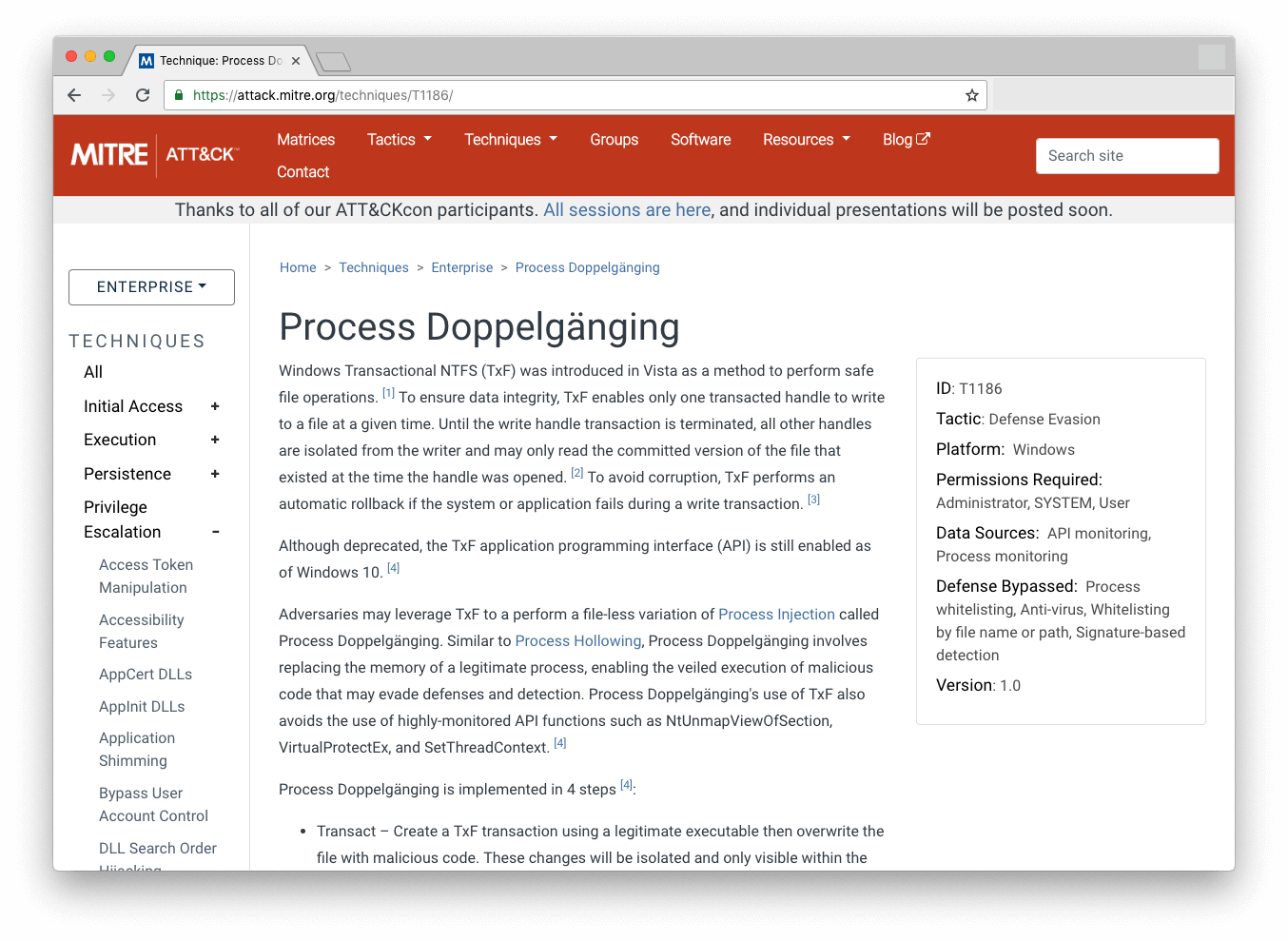

Ein weiteres wichtiges Sicherheitsinstrument für Analysten ist eine gute Threat Intelligence. Es gibt mehrere öffentliche oder OSINT (Open Source Intelligence) Feeds, über die sich Jäger über die neuesten IOCs auf dem Laufenden halten können, wie z. B. bösartige IP-Adressen, neu angekündigte CVEs und Beispiel-Hashes der neuesten Malware. Das SANS-Institut führt beispielsweise eine zusammengestellte Liste von verdächtigen Domains. Das MITRE ATT&CK-Framework ist ebenfalls ein leistungsstarkes Tool, mit dem Cyber-Threat-Hunter mehr über die Tools, Taktiken und Verfahren (TTP) erfahren können, die von fortgeschrittenen Bedrohungsakteuren eingesetzt werden. Sie können beispielsweise in der MITRE ATT&CK-Datenbank nach Gruppen suchen, von denen bekannt ist, dass sie Ihren Sektor oder Ihre Branche ins Visier nehmen, und sich über die von ihnen verwendeten Techniken informieren. Mit diesen Informationen können Sie in Ihrem Netzwerk nach Hinweisen auf die TTPs dieser Gruppe suchen. Weitere Informationen zu den erforderlichen Schritten für die Bedrohungssuche finden Sie in unserem Whitepaper unter unserem Whitepaper.

Woher wissen Sie, wonach Sie suchen müssen?

Die Verwendung von OSINT und Frameworks wie MITRE ATT&CK nur dann effektiv, wenn Sie wissen, wonach Sie suchen. Damit kommen wir zu einer der wesentlichen Komponenten einer effektiven Bedrohungssuche: der Bildung und Überprüfung von Hypothesen.

Threat Hunter müssen über fundierte Kenntnisse des Profils des Unternehmens, der Geschäftsaktivitäten, die Bedrohungsakteure anziehen könnten (z. B. Einstellung neuer Mitarbeiter oder Erwerb neuer Vermögenswerte, Unternehmen usw.), und der Baseline-Nutzung verfügen.

Angreifer versuchen oft, sich unter normale Benutzer zu mischen und Benutzeranmeldedaten zu erlangen, beispielsweise durch eine Phishing oder Spear-Phishing-Kampagne, daher ist das Verständnis des typischen Verhaltens von Benutzern eine nützliche Grundlage für die Untersuchung von anomalen Dateizugriffen oder Anmeldevorgängen. In Kombination mit dem Wissen, welche Unternehmensdaten für Angreifer wertvoll sind und wo sie sich befinden, lassen sich Hypothesen wie "Versucht ein Angreifer, Daten zu stehlen, die sich an xyz befinden?" aufstellen. Dies könnte wiederum zu einer Datenerfassung führen, die Fragen wie die folgenden beantwortet:

“Welche Benutzer haben in den letzten n Tagen auf den Standort XYZ zugegriffen?”

Fortschrittliche Techniken zur Bedrohungssuche versuchen, so viele Aufgaben wie möglich mithilfe statistischer Analysen und maschinellem Lernen zu automatisieren. Die Überwachung des Benutzerverhaltens und der Vergleich dieses Verhaltens mit sich selbst, um Anomalien zu suchen, ist beispielsweise weitaus effektiver als die Ausführung einzelner Abfragen, obwohl in der Praxis wahrscheinlich beide Techniken erforderlich sind. Beides wird einfacher, wenn Sie über Tools wie SentinelOne verfügen, die über eine Vielzahl nativer APIs verfügen, die eine vollständige Integration in Ihre Sicherheitssoftware ermöglichen.

Wie oft sollten Sie nach Bedrohungen suchen?

Einige Unternehmen suchen nur ad hoc nach neuen Bedrohungen. Dies kann durch ein bestimmtes Ereignis (z. B. einen Zugriffsversuch auf einen besonders sensiblen Dienst oder Speicherort) oder durch freie Kapazitäten der Mitarbeiter ausgelöst werden. Die Ad-hoc-Suche ermöglicht es Unternehmen mit begrenzten Personal- und Budgetressourcen, diese zusätzliche Verteidigungsstufe zu nutzen, hat jedoch den Nachteil, dass nur minimale Suchvorgänge für eine begrenzte Anzahl von Verhaltensweisen möglich sind, und ist die am wenigsten effektive Art, diese Strategie anzuwenden.

Die planmäßige Suche nach Bedrohungen, bei der den Mitarbeitern Zeit für die Suche in regelmäßigen Abständen zur Verfügung steht, ist eine Verbesserung und ermöglicht es Unternehmen, Suchvorgänge zu unterschiedlichen Zeiten zu priorisieren und die Effizienz zu steigern. Die planmäßige Bedrohungssuche hat jedoch den Nachteil, dass sie eine gewisse Verweildauer für fortgeschrittene Angriffe, die versuchen, zwischen diesen Intervallen zu operieren, sodass je kürzer das Intervall, desto besser.

Idealerweise sollten Unternehmen mit ausreichendem Personal und Budget eine kontinuierliche Echtzeit-Bedrohungssuche durchführen, bei der das Netzwerk und die Endpunkte proaktiv einbezogen werden, um Angriffe auf das Netzwerk im Rahmen einer nachhaltigen Maßnahme aufzudecken.

Wer sollte Ihre Bedrohungssuche durchführen?

Mittlerweile dürfte klar sein, dass die Bedrohungssuche eine Aufgabe für Spezialisten ist. Sie erfordert einen Sicherheitsanalysten, der verschiedene Tools einsetzen kann, die Risiken Ihres Unternehmens versteht und analysiert und sich mit den Methoden und Tools fortgeschrittener Angreifer auskennt.

Die Einstellung interner Threat Hunter kann zwar eine gute Lösung sein, jedoch müssen Unternehmen dafür über das entsprechende Budget und Zugang zu Personen mit den entsprechenden Fähigkeiten verfügen. Für viele Unternehmen kann es realistischer sein, Threat-Hunting-Dienste von MSSPs (Managed Security Service Providers) für einen Teil oder die gesamte Bedrohungsjagd in Anspruch zu nehmen.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenFazit

Mit Threat Hunting können Sie den neuesten Bedrohungen einen Schritt voraus sein, indem Sie proaktiv nach böswilligen Aktivitäten suchen. Fortschrittliche Lösungen wie Verhaltens-KI stoppen die meisten Cyberangriffe und sind eine Voraussetzung für die Transparenz, die Threat Hunting erfordert. Allerdings entwickeln böswillige Akteure ständig neue Methoden und suchen nach Möglichkeiten, die Netzwerksicherheit von Unternehmen zu umgehen. Unternehmen müssen wachsam sein, um Vektoren wie Insider-Bedrohungen und hochgradig gezielte Angriffe zu verhindern. Das Fachwissen menschlicher Analysten kann Ihrem Unternehmen eine zusätzliche Sicherheitsebene bieten.

Gefällt Ihnen dieser Artikel? Folgen Sie uns auf LinkedIn, Twitter, YouTube oder Facebook, um die von uns geposteten Inhalte zu sehen.

Weitere Informationen zum Thema Cybersicherheit

- Zero Day Survival Guide | Alles, was Sie vor dem ersten Tag wissen müssen

- 7 Tipps zum Schutz Ihrer wachsenden Remote-Belegschaft

- Bluetooth-Angriffe | Lassen Sie Ihre Endgeräte nicht im Stich

- Was bedeutet Netzwerksicherheit in der heutigen Zeit?

- Wie Hacker soziale Medien nutzen, um Ziele zu profilieren

Häufig gestellte Fragen zur Bedrohungssuche

Threat Hunting ist die aktive Suche nach Cyber-Bedrohungen, die sich in Ihrem Netzwerk verstecken. Anstatt auf Warnmeldungen zu warten, die Sie auf ein Problem hinweisen, gehen Threat Hunter davon aus, dass sich Angreifer bereits im Netzwerk befinden, und suchen nach Anzeichen für böswillige Aktivitäten. Sie durchforsten Sicherheitsdaten gründlich, um Bedrohungen zu finden, die automatisierte Tools möglicherweise übersehen haben.

Es ist, als würde ein Sicherheitsexperte Ihr Netzwerk ständig überwachen und nach verdächtigen oder ungewöhnlichen Aktivitäten suchen.

Ein Threat Hunter könnte ungewöhnliche Netzwerkverkehrsmuster bemerken, die darauf hindeuten, dass Daten gestohlen werden. Er könnte untersuchen, warum ein Benutzerkonto um 3 Uhr morgens auf Dateien zugreift oder warum es verdächtige Anmeldeversuche aus verschiedenen Ländern gibt. Ein weiteres Beispiel ist die Suche nach bestimmten Malware-Signaturen auf der Grundlage neuer Bedrohungsberichte.

Er könnte auch nach Indikatoren suchen, die mit bekannten Angriffsmethoden übereinstimmen, z. B. überprüfen, ob Systeme Anzeichen für laterale Bewegungen von Hackern aufweisen.

Threat Hunting ist wichtig, weil raffinierte Angreifer Ihre automatisierten Sicherheitstools umgehen und sich monatelang in Ihrem Netzwerk verstecken können. Die durchschnittliche Zeit bis zur Entdeckung einer Sicherheitsverletzung beträgt 194 Tage, was Angreifern viel Zeit zum Stehlen von Daten lässt. Threat Hunting hilft Ihnen, versteckte Bedrohungen schneller zu finden und so den Schaden zu reduzieren, den sie anrichten können.

Threat Hunter erstellen zunächst Hypothesen über potenzielle Bedrohungen auf der Grundlage von Bedrohungsinformationen oder ungewöhnlichen Aktivitäten. Anschließend durchsuchen sie Netzwerkprotokolle, Endpunktdaten und Sicherheitswarnungen, um Beweise zu finden, die ihre Theorien bestätigen oder widerlegen.

Wenn sie etwas Verdächtiges finden, untersuchen sie es genauer, um festzustellen, ob es sich um eine echte Bedrohung handelt. Dieser Prozess ist kontinuierlich und iterativ, wobei die Jäger ihre Techniken auf der Grundlage ihrer Erkenntnisse ständig verfeinern.

Die vier Hauptarten von Cybersicherheitsbedrohungen sind Malware, darunter Viren und Ransomware, die Ihre Systeme beschädigen können. Phishing-Angriffe verleiten Menschen dazu, Passwörter preiszugeben oder auf bösartige Links zu klicken. Verteilte Denial-of-Service-Angriffe überlasten Ihre Systeme mit Datenverkehr, um sie unzugänglich zu machen.

Advanced Persistent Threats sind ausgeklügelte, langfristige Angriffe, bei denen sich Hacker über längere Zeiträume in Ihrem Netzwerk verstecken. Jede Art erfordert unterschiedliche Erkennungs- und Reaktionsstrategien.

Zu den gängigen Techniken der Bedrohungssuche gehört das Clustering, bei dem Sie ähnliche Datenpunkte gruppieren, um Anomalien zu erkennen. Beim Stacking werden Daten in Kategorien organisiert und nach verdächtigen Ausreißern gesucht. Baselining bedeutet, zu verstehen, wie normale Netzwerkaktivitäten aussehen, und dann nach Abweichungen zu suchen.

Die Analyse umfasst die Untersuchung von Protokollen und Sicherheitsdaten, um Muster zu identifizieren, die auf Bedrohungen hindeuten könnten. Beim Grouping werden mehrere Indikatoren kombiniert, um zu sehen, ob sie auf verdächtige Weise zusammen auftreten.

Threat Hunting ist proaktiv und kontinuierlich, während Incident Response reaktiv ist und durch Warnmeldungen ausgelöst wird. Threat Hunter suchen aktiv nach Bedrohungen, bevor diese Schaden anrichten können, während Incident Response Teams erst reagieren, nachdem ein Angriff entdeckt wurde.

Threat Hunting ist wie eine kontinuierliche Patrouille, während Incident Response eher mit dem Einsatz von Rettungskräften bei einem Brand vergleichbar ist. Forensik findet nach einem Vorfall statt, um zu verstehen, was passiert ist, während Threat Hunting versucht, Vorfälle zu verhindern.

Der Threat-Hunting-Prozess umfasst drei Hauptschritte: Auslöser, Untersuchung und Lösung.

- In der Auslösephase identifizieren die Jäger anhand von Bedrohungsinformationen, Anomalien oder spezifischen Hypothesen, was sie untersuchen möchten.

- Während der Untersuchung durchsuchen sie Daten, um Beweise zu finden, die ihre Theorie stützen oder widerlegen.

- In der Lösungsphase dokumentieren sie ihre Ergebnisse und leiten entweder echte Bedrohungen an Incident-Response-Teams weiter oder aktualisieren ihr Wissen für zukünftige Jagden.