Das Traffic Light Protocol (TLP) ist ein Rahmenwerk für den Austausch sensibler Informationen in der Cybersicherheit. Dieser Leitfaden befasst sich mit den verschiedenen TLP-Farben, ihrer Bedeutung und ihrer Rolle bei der Erleichterung einer sicheren Kommunikation.

Erfahren Sie mehr über die Bedeutung von TLP bei der Reaktion auf Vorfälle und dem Austausch von Bedrohungsinformationen. Das Verständnis von TLP ist für Unternehmen von entscheidender Bedeutung, um die Zusammenarbeit zu verbessern und gleichzeitig sensible Informationen zu schützen.

Was ist das Traffic Light Protocol (TLP)?

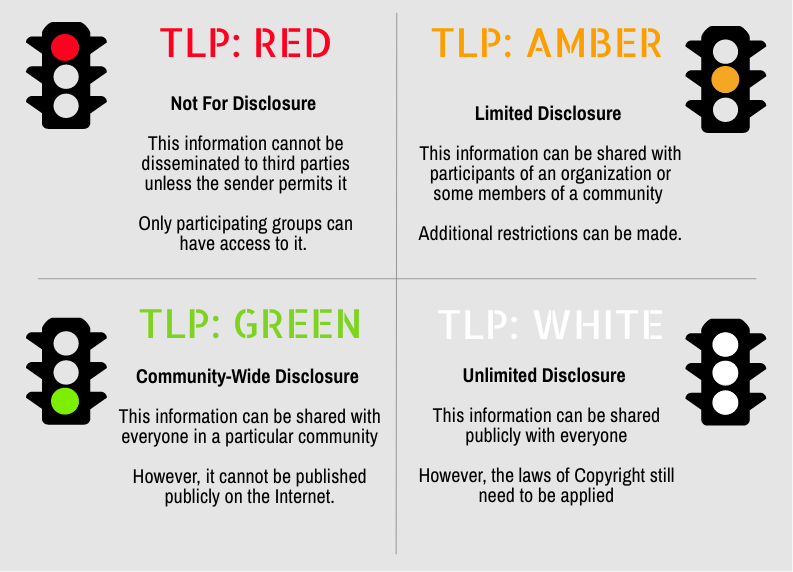

Das Traffic Light Protocol (TLP) ist ein standardisiertes System zur Klassifizierung und Handhabung sensibler Informationen. Es wird von Organisationen verwendet, um sensible Daten zu schützen und sicherzustellen, dass Informationen nur an diejenigen weitergegeben werden, die sie benötigen. Das TLP besteht aus vier Farben: Rot , Gelb , Grün und Weiß ⚪. Jede Farbe steht für eine andere Vertraulichkeitsstufe und entsprechende Richtlinien für den Umgang mit den Informationen.

- Rot steht für die höchste Vertraulichkeitsstufe und sollte nur innerhalb der Organisation an Personen weitergegeben werden, die diese Informationen benötigen.

- Gelb steht für Informationen, die innerhalb der Organisation und mit vertrauenswürdigen Partnern geteilt werden sollten.

- Grün steht für Informationen, die weiter verbreitet werden können.

- Weiß ⚪ steht für Informationen, die öffentlich geteilt werden können.

Das TLP-System hilft Organisationen, sensible Informationen zu schützen und sicherzustellen, dass sie verantwortungsbewusst behandelt werden.

Wie trägt TLP zur Verbesserung der Cybersicherheit bei?

TLP trägt zur Verbesserung der Cybersicherheit bei, indem es ein standardisiertes System zur Klassifizierung und Behandlung sensibler Informationen bereitstellt. Durch den Einsatz von TLP können Unternehmen sicherstellen, dass sensible Daten nur an diejenigen weitergegeben werden, die sie benötigen, wodurch das Risiko einer versehentlichen oder unbefugten Offenlegung verringert wird. Dies ist besonders wichtig für die Cybersicherheit, da sensible Informationen wie Sicherheitslücken oder Vorfallberichte für Cyberkriminelle von großem Wert sein können. Durch die Verwendung von TLP können Unternehmen diese Art von Informationen besser schützen und das Risiko verringern, dass sie in die falschen Hände geraten. Darüber hinaus kann TLP Unternehmen dabei helfen, Cyber-Bedrohungen effektiver zu erkennen und darauf zu reagieren, da es klare Richtlinien für den Umgang mit und die Weitergabe von Informationen über potenzielle Bedrohungen enthält. Mit TLP können Unternehmen ihre Cybersicherheit verbessern und sich und ihre Kunden besser vor Cyberangriffen schützen.

TLP bietet Unternehmen und Organisationen mehrere Vorteile. Zu den wichtigsten Vorteilen gehören:

- Verbesserte Informationssicherheit: Durch den Einsatz von TLP können Unternehmen und Organisationen sensible Informationen besser davor schützen, zu weit verbreitet zu werden oder in die falschen Hände zu geraten. Dies kann dazu beitragen, das Risiko von Datenverstößen und anderen Sicherheitsvorfällen zu verringern, die schwerwiegende Folgen für die Organisation und ihre Kunden haben können.

- Verbesserte Compliance: Viele Unternehmen und Organisationen unterliegen verschiedenen Vorschriften und Standards, die ihnen vorschreiben, sensible Informationen auf eine bestimmte Art und Weise zu behandeln. Durch den Einsatz von TLP können Unternehmen sicherstellen, dass sie diese Anforderungen erfüllen und kostspielige Bußgelder und andere Strafen vermeiden.

- Bessere Zusammenarbeit: TLP kann Unternehmen dabei helfen, effektiver mit anderen Unternehmen zusammenzuarbeiten, da es klare Richtlinien für den Umgang mit und den Austausch von sensiblen Informationen bietet. Dies kann besonders nützlich sein, wenn mehrere Organisationen gemeinsam an einem Projekt arbeiten oder auf eine Krise reagieren.

- Verbesserte Reputation: Durch die Verwendung von TLP können Unternehmen und Organisationen ihren Kunden, Partnern und anderen Interessengruppen zeigen, dass sie geeignete Maßnahmen zum Schutz sensibler Informationen ergreifen. Dies kann dazu beitragen, den Ruf der Organisation zu verbessern und Vertrauen bei ihren Stakeholdern aufzubauen.

TLP ist ein wertvolles Instrument für Unternehmen und Organisationen, die ihre Informationssicherheit verbessern und sensible Informationen vor Missbrauch oder Offenlegung schützen möchten.

Was sind die sieben Schichten der Cybersicherheit?

Die sieben Schichten der Cybersicherheit sind ein Rahmenwerk, das zum Verständnis und zur Analyse der verschiedenen Komponenten der Cybersicherheit verwendet wird. Es basiert auf dem OSI-Modell (Open Systems Interconnection), einem standardisierten Rahmenwerk zum Verständnis der Interaktion verschiedener Netzwerkprotokolle und -technologien. Die sieben Schichten der Cybersicherheit bestehen aus den folgenden Schichten:

- Die physikalische Schicht bezieht sich auf die physikalische Infrastruktur, die zur Unterstützung der Cybersicherheit verwendet wird, wie z. B. Server, Firewalls und andere Hardware.

- Netzwerkschicht: Diese Schicht umfasst die Netzwerkinfrastruktur, wie Switches und Router, die Geräte verbinden und die Kommunikation zwischen ihnen ermöglichen.

- Transportschicht: Diese Schicht sorgt dafür, dass Daten sicher und zuverlässig zwischen Geräten übertragen werden.

- Die Sitzungsschicht baut die Kommunikation zwischen Geräten auf, hält sie aufrecht und beendet sie.

- Präsentationsschicht: Diese Schicht ist für die Formatierung und Kodierung von Daten in einer Weise verantwortlich, die für verschiedene Geräte und Systeme verständlich ist.

- Anwendungsschicht: Diese Schicht stellt die Schnittstelle zwischen dem Benutzer und der zugrunde liegenden Netzwerkinfrastruktur bereit.

- Cybersicherheitsschicht: Diese Schicht schützt die anderen Schichten vor Cyberbedrohungen wie Malware, Phishing-Angriffen und anderen Cyberangriffen.

Durch das Verständnis und die Berücksichtigung jeder dieser Schichten können Unternehmen eine umfassende Cybersicherheitsstrategie entwickeln, die zum Schutz vor einer Vielzahl von Cyberbedrohungen beiträgt.

Wie können Sie TLP in der Cybersicherheitsstrategie Ihres Unternehmens implementieren?

Um TLP in der Cybersicherheitsstrategie Ihres Unternehmens oder Ihrer Organisation zu implementieren, können Sie die folgenden Schritte ausführen:

- Bestimmen Sie, welche Informationen sensibel sind und geschützt werden müssen: Der erste Schritt bei der Implementierung von TLP besteht darin, zu ermitteln, welche Informationen sensibel sind und geschützt werden müssen. Dazu können Informationen über die Geschäftstätigkeit der Organisation, Kunden, Mitarbeiter oder proprietäre Technologien sowie potenzielle Sicherheitslücken oder Vorfälle gehören.

- Klassifizieren Sie die Informationen anhand der TLP-Farben: Sobald Sie die sensiblen Informationen identifiziert haben, können Sie sie anhand der TLP-Farben klassifizieren. Rot steht für die sensibelsten Informationen, die nur innerhalb der Organisation an Personen weitergegeben werden sollten, die diese Informationen benötigen. Gelb steht für Informationen, die innerhalb der Organisation und an vertrauenswürdige Partner weitergegeben werden sollten. Grün steht für Informationen, die weiter verbreitet werden können, und Weiß steht für Informationen, die öffentlich zugänglich gemacht werden können.

- ️ Entwickeln Sie Richtlinien und Verfahren für den Umgang mit den Informationen: Nachdem Sie die sensiblen Daten anhand der TLP-Farben klassifiziert haben, können Sie Richtlinien und Verfahren für den Umgang mit dem Bericht gemäß den TLP-Richtlinien entwickeln. Dazu kann die Festlegung von Protokollen für die Weitergabe der Informationen an autorisierte Personen sowie von Methoden für die Speicherung, den Zugriff und die Entsorgung der Daten gehören.

- Schulen Sie Mitarbeiter und Stakeholder: Um eine effektive Umsetzung von TLP sicherzustellen, ist es unerlässlich, Mitarbeiter und Stakeholder im Umgang mit sensiblen Informationen gemäß den TLP-Richtlinien zu schulen. Dazu können Schulungen zu den verschiedenen TLP-Farben und den entsprechenden Handhabungsrichtlinien sowie Schulungen zur Erkennung und Meldung potenzieller Verstöße gegen die TLP-Richtlinien gehören.

Wenn Sie diese Schritte befolgen, können Sie TLP effektiv in die Cybersicherheitsstrategie Ihres Unternehmens oder Ihrer Organisation integrieren und sensible Informationen besser vor Missbrauch oder Offenlegung schützen.

Entfesseln Sie AI-gestützte Cybersicherheit

Verbessern Sie Ihre Sicherheitslage durch Echtzeit-Erkennung, maschinelle Reaktion und vollständige Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

TLP ist ein System zur Klassifizierung und Handhabung sensibler Informationen in der Cybersicherheit. Es besteht aus vier Farben, die unterschiedliche Sensibilitätsstufen darstellen, mit Richtlinien für den Umgang mit den Informationen. TLP hilft Unternehmen dabei, sensible Informationen zu schützen und das Risiko von Datenverstößen und anderen Sicherheitsvorfällen zu verringern.

SentinelOne bietet KI-gestützte Prävention, Erkennung und Reaktion für Endpunkte, Cloud-Workloads und IoT-Geräte, um Incident Responses zu stoppen und zu verhindern. Wenn Korrekturmaßnahmen erforderlich sind, kann SentinelOne alle potenziellen Auswirkungen der Bedrohung beseitigen, unter Quarantäne stellen, beheben oder rückgängig machen.

All dies geschieht auf Unternehmensebene mit präzisen, kontextbezogenen Entscheidungen, die autonom und mit Maschinengeschwindigkeit getroffen werden – ohne menschliches Eingreifen.

Fordern Sie eine Demo von SentinelOne an.

"Häufig gestellte Fragen zum Traffic Light Protocol

Das Traffic Light Protocol ist ein einfaches Klassifizierungsschema, das gemeinsam genutzte Informationen mit vier Farben kennzeichnet – ROT, GELB, GRÜN und KLAR –, um anzuzeigen, in welchem Umfang die Empfänger diese Informationen weitergeben dürfen. Das TLP wurde ursprünglich Anfang der 2000er Jahre vom britischen National Infrastructure Security Co-ordination Centre entwickelt und hilft Organisationen dabei, den sicheren Informationsaustausch ohne starre formale Klassifizierungssysteme zu koordinieren.

Das TLP gibt den Empfängern Anweisungen zum Umgang mit und zur Weitergabe von sensiblen Cybersicherheitsdaten. Durch die Kennzeichnung von Bedrohungsinformationen oder Details zu Vorfällen mit einer TLP-Farbe setzt die Informationsquelle klare Grenzen. ROT beschränkt die Weitergabe auf namentlich genannte Personen, GELB erlaubt die Weitergabe innerhalb einer Organisation (und ihrer Kunden), GRÜN erweitert die Weitergabe auf eine größere Gemeinschaft und KLAR erlaubt die Veröffentlichung. Dies verhindert eine versehentliche übermäßige Weitergabe und bewahrt das Vertrauen zwischen den Partnern.

TLP stellt sicher, dass nur die richtigen Empfänger sensible Bedrohungsdaten sehen. Wenn Analysten, Incident Responder und externe Partner mit TLP gekennzeichnete Informationen austauschen, vermeiden sie, dass operative Details an unbefugte Parteien gelangen.

Dieser kontrollierte Austausch schafft Vertrauen, beschleunigt koordinierte Reaktionen und verringert das Risiko, dass Bedrohungsindikatoren in die Hände von Angreifern gelangen. Die richtige Verwendung von TLP schützt die Privatsphäre und den Ruf und ermöglicht gleichzeitig eine schnelle, gezielte Zusammenarbeit.

- TLP:RED – Nur für namentlich genannte Empfänger; keine weitere Weitergabe über den spezifischen Austausch hinaus.

- TLP:AMBER – Beschränkt auf die Organisation des Empfängers und deren Kunden, die davon Kenntnis haben müssen; AMBER+STRICT beschränkt die Weitergabe auf die Organisation allein.

- TLP:GREEN – Kann innerhalb der Gemeinschaft oder mit Partnerorganisationen geteilt werden, jedoch nicht öffentlich.

- TLP:CLEAR – Uneingeschränkte öffentliche Veröffentlichung; keine Beschränkungen hinsichtlich der Weitergabe.

Verwenden Sie TLP:RED, wenn Details ein hohes Risiko darstellen, wenn sie weit verbreitet werden – hier gehören durchgesickerte Schwachstellenberichte oder aktive Ermittlungsdaten hin. Nur direkt beteiligte Teilnehmer sehen RED-Informationen.

Wählen Sie TLP:AMBER, wenn Sie Ihre gesamte Organisation oder vertrauenswürdige Kunden einbeziehen müssen, um auf Daten zu reagieren, aber dennoch eine öffentliche Bekanntgabe verhindern möchten. AMBER wägt den Handlungsbedarf gegen das Risiko ab, indem es die Weitergabe auf einen größeren internen Kreis beschränkt.

Betten Sie die TLP-Kennzeichnung in Incident-Playbooks und Berichtsvorlagen ein, damit jede Warnung, jeder Hinweis oder jeder Informationsbericht mit einer Farbcodierung versehen ist. Schulen Sie Ihre Mitarbeiter darin, vor der Weitergabe die richtige TLP-Kennzeichnung zu vergeben, und setzen Sie die Handhabungsregeln in der Kommunikation, in Dokumentkopfzeilen und auf Kollaborationsplattformen durch.

Integrieren Sie TLP in Sicherheitskoordinierungs-Tools und Ticketingsysteme, um Grenzen für die Weitergabe automatisch zu kennzeichnen. Überprüfen Sie regelmäßig die Einhaltung der Vorschriften und aktualisieren Sie die Schulungen, damit alle Mitarbeiter über die TLP-Praktiken auf dem Laufenden sind.

Durch die klare Angabe von Freigabegrenzen beseitigt TLP Spekulationen darüber, wer Bedrohungsinformationen sehen oder darauf reagieren darf. Die Verantwortlichen und Partner wissen auf einen Blick, was sie an wen weiterleiten dürfen, wodurch Verzögerungen reduziert und versehentliche Übermitteilungen verhindert werden.

Diese Klarheit schafft Vertrauen, fördert eine schnellere Koordination zwischen Teams und Organisationen und stellt sicher, dass sensible Details nur diejenigen erreichen, die in der Lage sind, darauf zu reagieren, wodurch die Eindämmungs- und Wiederherstellungsmaßnahmen beschleunigt werden.