Die Gesamtbetriebskosten (TCO) in der Cybersicherheit umfassen alle Kosten, die mit der Implementierung und Aufrechterhaltung von Sicherheitsmaßnahmen verbunden sind. Dieser Leitfaden befasst sich mit der Berechnung der TCO, einschließlich direkter und indirekter Kosten, sowie mit der Bedeutung der Budgetierung für Sicherheitsinvestitionen.

Erfahren Sie mehr über die Auswirkungen der TCO auf die Entscheidungsfindung und die Ressourcenzuweisung in der Cybersicherheit. Das Verständnis der TCO ist für eine effektive Planung und Verwaltung der Cybersicherheit unerlässlich.

Was sind die Gesamtbetriebskosten (TCO) für Cybersicherheit?

Die Gesamtbetriebskosten (TCO) für Cybersicherheit beziehen sich auf die Kosten, die mit der Implementierung, Wartung und Verwaltung einer Cybersicherheitsinfrastruktur verbunden sind. Dazu gehören die direkten Kosten für Hardware, Software und Dienstleistungen sowie die indirekten Kosten im Zusammenhang mit Geschäftskontinuität, Mitarbeiterproduktivität, Risikomanagement und organisatorischer Effizienz. Das Verständnis der TCO ermöglicht es Unternehmen, fundierte Entscheidungen über ihre Investitionen in Cybersicherheit zu treffen und Ressourcen effektiv zuzuweisen.

Wichtige Komponenten der TCO für Cybersicherheit

Direkte Kosten

- Hardware und Software – Kosten für die Anschaffung und Wartung von Sicherheitshardware und -software, wie Firewalls, Antivirenprogrammen und Intrusion-Detection-Systemen.

- Dienstleistungen – Ausgaben im Zusammenhang mit Managed Security Services, Beratung und Support.

- Personal – Gehälter und Sozialleistungen für speziell für Cybersicherheit zuständiges Personal.

Indirekte Kosten

- Geschäftskontinuität – Kosten im Zusammenhang mit Geschäftsunterbrechungen aufgrund von Cybersicherheitsvorfällen.

- Mitarbeiterproduktivität – Auswirkungen von Sicherheitsmaßnahmen auf die Effizienz und Effektivität der Mitarbeiter.

- Risikomanagement – Kosten im Zusammenhang mit potenziellen Sicherheitsverletzungen und deren Auswirkungen auf den Ruf des Unternehmens, das Vertrauen der Kunden und die rechtlichen Verpflichtungen.

- Organisationseffizienz – Kosten im Zusammenhang mit der Bereitstellung, Verwaltung und Integration von Sicherheitslösungen im gesamten Unternehmen.

SentinelOne TCO-Rechner

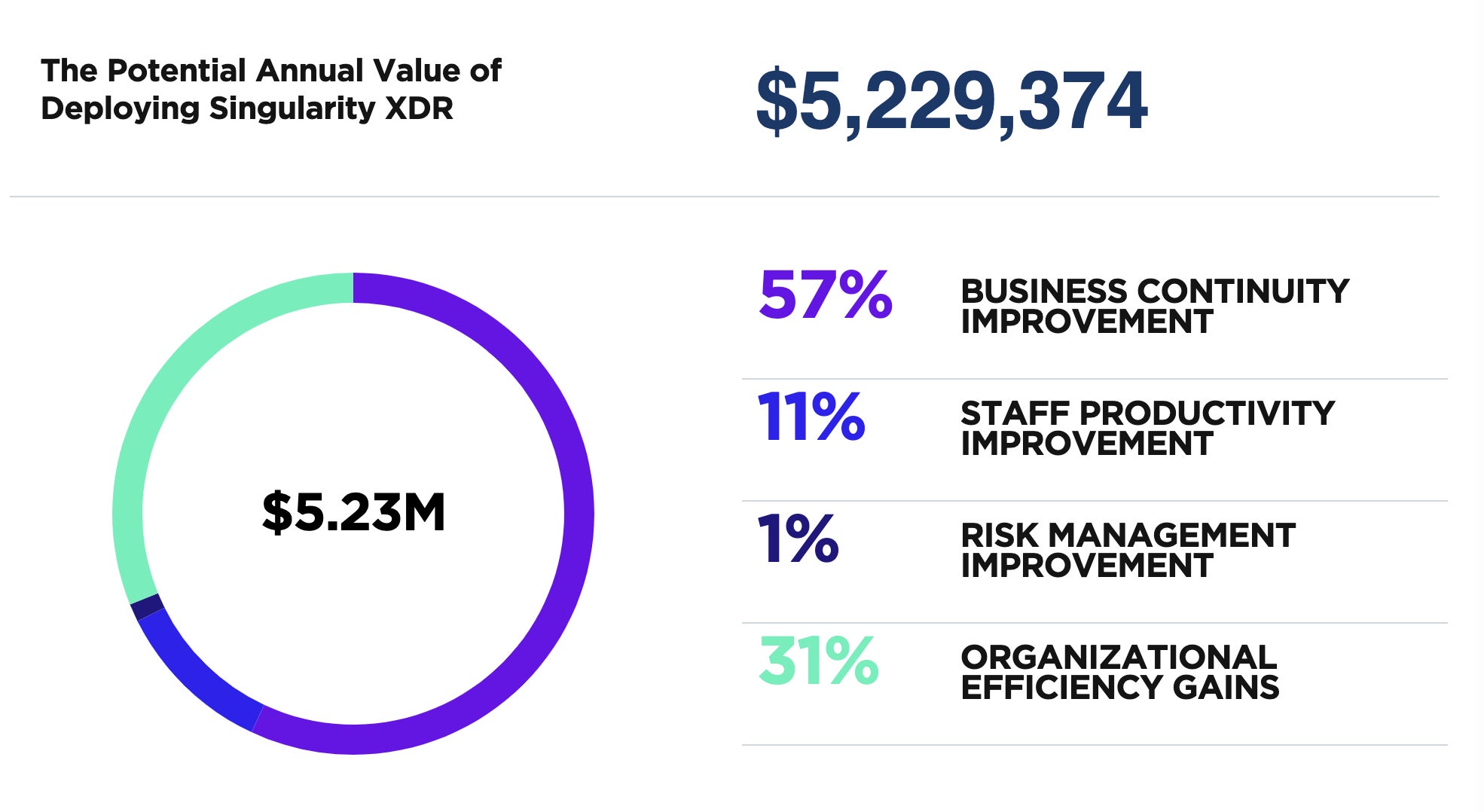

Der SentinelOne TCO-Rechner ist ein wertvolles Tool, mit dem Unternehmen ihre TCO für Cybersicherheit schätzen und optimieren können. Unter Berücksichtigung verschiedener Faktoren wie Verbesserung der Geschäftskontinuität, Steigerung der Mitarbeiterproduktivität, Verbesserung des Risikomanagements und Effizienzsteigerungen im Unternehmen analysiert der Rechner umfassend die potenziellen Kosteneinsparungen und die Kapitalrendite (ROI) der Implementierung der Singularity XDR-Plattform von SentinelOne.

Verbesserung der Geschäftskontinuität

Singularity XDR reduziert Geschäftsunterbrechungen aufgrund von Cybersicherheitsvorfällen durch die Automatisierung von Reaktions- und Wiederherstellungsfunktionen innerhalb der SentinelOne-Plattform und über XDR-integrierte Produkte von Drittanbietern hinweg. Dies gewährleistet eine schnellere und effizientere Reaktion auf Sicherheitsvorfälle und minimiert Ausfallzeiten und damit verbundene Kosten.

Verbesserung der Mitarbeiterproduktivität

Singularity XDR steigert die Produktivität und Leistungsfähigkeit der Mitarbeiter durch die Automatisierung von Analyse- und Reaktionsfunktionen. Analysten werden von sich wiederholenden, alltäglichen Aufgaben befreit, die mit manuelleren Produkten verbunden sind, sodass sie sich auf höherwertige Aufgaben konzentrieren und ihre Zeit und ihr Fachwissen besser nutzen können.

Verbesserung des Risikomanagements

Singularity XDR bietet konsistente Schutz- und Transparenzfunktionen für verschiedene Umgebungen, darunter Endpunkte, Cloud-Workloads, Identitäten, Mobilgeräte und XDR-integrierte Produkte von Drittanbietern. Diese umfassende Abdeckung reduziert die Sicherheitsrisiken für das Unternehmen und minimiert die potenziellen Auswirkungen von Sicherheitsverletzungen.

Effizienzsteigerungen im Unternehmen

Singularity XDR konsolidiert das Management der Angriffsfläche, sodass Sicherheitsteams mit weniger Ressourcen schneller bereitstellen und schneller einen Mehrwert erzielen können. Die Effizienz für Sicherheitsbeauftragte aller Ebenen wird gesteigert, wodurch die allgemeine Cybersicherheit verbessert und die Gesamtbetriebskosten gesenkt werden.

Bewertung Ihrer Cybersicherheitsanforderungen

Bevor Sie den SentinelOne-Gesamtbetriebskostenrechner verwenden, müssen Sie sich ein klares Bild von den Cybersicherheitsanforderungen Ihres Unternehmens machen. Dazu müssen Sie Ihre aktuelle Sicherheitsinfrastruktur bewerten, Lücken oder Schwachstellen identifizieren und die erforderlichen Verbesserungen ermitteln. Berücksichtigen Sie dabei die folgenden Faktoren:

- Größe und Komplexität des Netzwerks und der IT-Infrastruktur Ihres Unternehmens’s

- Arten der verwendeten Geräte, Betriebssysteme und Anwendungen

- Regulatorische Anforderungen und branchenspezifische Sicherheitsstandards

- Die potenziellen Auswirkungen einer Sicherheitsverletzung auf den Ruf, die Finanzen und den Betrieb Ihres Unternehmens’s

- Die Risikotoleranz und das Sicherheitsbudget Ihres Unternehmens’s

Durch eine gründliche Bewertung der Cybersicherheitsanforderungen Ihres Unternehmens können Sie besser bestimmen, welche Sicherheitsmaßnahmen und Investitionen erforderlich sind, um Ihre digitalen Ressourcen wirksam zu schützen.

Optimale Nutzung des TCO-Rechners von SentinelOne

Der TCO-Rechner von SentinelOne ist eine wertvolle Ressource für Unternehmen, die ihre Investitionen in Cybersicherheit optimieren möchten. So nutzen Sie dieses Tool optimal:

- Sammeln Sie genaue Daten über die aktuelle Sicherheitsinfrastruktur, die Kosten und die Herausforderungen Ihres Unternehmens.

- Verwenden Sie den Rechner, um potenzielle Kosteneinsparungen und den ROI auf der Grundlage Ihrer Cybersicherheitsanforderungen und -ziele zu schätzen.

- Analysieren Sie die Ergebnisse und überlegen Sie, wie die Implementierung der Singularity XDR-Plattform die Sicherheitslage und die Gesamtbetriebskosten Ihres Unternehmens verbessern könnte.

- Besprechen Sie die Ergebnisse mit Ihrem Team und den Entscheidungsträgern, um die beste Vorgehensweise für Ihr Unternehmen zu bestimmen.

- Überwachen und bewerten Sie kontinuierlich Ihre Investitionen in Cybersicherheit und die Gesamtbetriebskosten, um eine kontinuierliche Optimierung und Ausrichtung auf die Anforderungen und Ziele Ihres Unternehmens sicherzustellen.

Durch die Nutzung des SentinelOne-TCO-Rechners und die Einführung einer umfassenden Cybersicherheitsstrategie können Unternehmen ihre Sicherheitsinvestitionen effektiv verwalten, Risiken minimieren und eine sicherere und effizientere digitale Umgebung schaffen.

Implementierung einer umfassenden Cybersicherheitsstrategie

Nachdem Sie die Cybersicherheitsanforderungen und die Gesamtbetriebskosten Ihres Unternehmens ermittelt haben, ist es unerlässlich, eine umfassende Sicherheitsstrategie zu implementieren, die alle Aspekte des Risikomanagements, der Mitarbeiterproduktivität und der organisatorischen Effizienz berücksichtigt. Diese Strategie sollte Folgendes umfassen:

- Regelmäßige Sicherheitsbewertungen und -audits zur Identifizierung und Behebung potenzieller Schwachstellen

- Einführung von Best Practices und Sicherheitsstandards der Branche

- Schulungen zur Sensibilisierung der Mitarbeiter für Sicherheitsfragen, um menschliche Fehler zu minimieren und die allgemeine Sicherheitslage zu verbessern

- Implementierung eines mehrschichtigen Sicherheitsansatzes, einschließlich Endpunktschutz, Netzwerksicherheit und Identitätsmanagement

- Regelmäßige Updates und Patch-Management, um Software und Systeme auf dem neuesten Stand und sicher zu halten

- Planung von Maßnahmen zur Reaktion auf Vorfälle und Strategien zur Notfallwiederherstellung, um die Auswirkungen von Sicherheitsverletzungen zu minimieren und die Geschäftskontinuität sicherzustellen

Durch die Umsetzung einer umfassenden Cybersicherheitsstrategie, die die Gesamtbetriebskosten berücksichtigt, können Unternehmen eine sicherere Umgebung schaffen und gleichzeitig ihre Ressourcen optimieren und die Kapitalrendite maximieren.

KI-gestützte Cybersicherheit

Verbessern Sie Ihre Sicherheitslage mit Echtzeit-Erkennung, maschineller Reaktion und vollständiger Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

Das Verständnis und die Verwaltung der Gesamtbetriebskosten (TCO) im Bereich Cybersicherheit sind für Unternehmen unerlässlich, um fundierte Entscheidungen zu treffen und Ressourcen effektiv zuzuweisen. Der TCO-Rechner von SentinelOne ist ein wertvolles Tool zur Schätzung und Optimierung von Investitionen in Cybersicherheit, mit dem Unternehmen die bestmögliche Kapitalrendite erzielen und gleichzeitig Risiken und Kosten minimieren können.

Unter Berücksichtigung von Faktoren wie Geschäftskontinuität, Mitarbeiterproduktivität, Risikomanagement und organisatorischer Effizienz bietet der SentinelOne TCO-Rechner eine umfassende und umsetzbare Analyse, die Entscheidungsträgern bei der Auswahl der effektivsten und kosteneffizientesten Cybersicherheitslösungen hilft.

"Tco Cyber Security FAQs

Die Gesamtbetriebskosten (TCO) im Bereich Cybersicherheit sind die Gesamtsumme, die Sie über die gesamte Lebensdauer einer Lösung zahlen. Sie umfassen die anfänglichen Lizenz- oder Hardwarekosten, die Kosten für Einrichtung und Integration, Schulungen sowie laufenden Support oder Abonnements. Hinzu kommen Wartungs-, Upgrade- und eventuelle Ersatzkosten.

Die TCO geben Ihnen ein klares Bild davon, was Sie über den Kaufpreis hinaus tatsächlich ausgeben werden, sodass Sie Ihr Budget genau planen können.

Die TCO hilft Ihnen, Angebote auf gleicher Basis zu vergleichen. Ein Tool mit niedrigen Vorabkosten, aber hohen Supportkosten oder überraschenden Nutzungsgebühren kann am Ende teurer sein als eine teurere Alternative mit Pauschalabonnements und kostenlosen Updates. Durch die Bewertung der Gesamtbetriebskosten vermeiden Sie Budgetüberschreitungen und wählen Lösungen, die Ihren langfristigen Anforderungen und Ihrem Cashflow entsprechen, nicht nur Ihrem unmittelbaren Budget.

Zu den Kernkomponenten gehören Lizenz- oder Abonnementgebühren, Hardware- oder Cloud-Computing-Kosten sowie professionelle Dienstleistungen für die Bereitstellung. Außerdem müssen Sie die Kosten für Mitarbeiterschulungen, laufende Wartung und Supportverträge berücksichtigen. Indirekte Kosten – wie der Zeitaufwand der IT-Teams für Updates, die Untersuchung von Vorfällen oder das Lieferantenmanagement – runden das Bild ab. Vergessen Sie nicht die Entsorgungs- oder Ersatzkosten, wenn Produkte das Ende ihrer Lebensdauer erreichen.

Direkte Kosten umfassen: Softwarelizenzen, Hardwarekäufe und Beratungsgebühren. Indirekte Kosten entstehen durch den Zeitaufwand der Mitarbeiter für Patches oder die Reaktion auf Vorfälle, Produktivitätsverluste während Ausfallzeiten und Schulungsstunden.

Versteckte Kosten umfassen ungeplanten Notfall-Support, Überstundenvergütung bei Ausfall von Tools oder Bußgelder wegen Nichteinhaltung von Vorschriften. Zusammen können diese indirekten und versteckten Kosten die direkten Ausgaben übersteigen.

Beginnen Sie damit, alle direkten Ausgaben aufzulisten: Lizenzen, Infrastruktur, professionelle Dienstleistungen. Schätzen Sie die Arbeitsstunden für die Bereitstellung, Schulung, Wartung und Bearbeitung von Vorfällen und multiplizieren Sie diese mit den Arbeitskosten.

Addieren Sie die Kosten für Supportverträge und die voraussichtlichen Upgrade- oder Ersatzkosten über die erwartete Lebensdauer des Tools. Addieren Sie diese, um Ihre Gesamtbetriebskosten zu erhalten. Durch die Überprüfung der tatsächlichen Rechnungen und Zeiterfassungen können Sie Ihre Schätzungen im Laufe der Zeit verfeinern.

Sie sollten die Gesamtbetriebskosten jährlich oder bei größeren Veränderungen überprüfen, z. B. bei der Einführung neuer Dienste, der Verlängerung von Lieferantenverträgen oder der Aufstockung des Personalbestands. Nach einem schwerwiegenden Vorfall sollten Sie die Kosten neu berechnen, um unerwartete Reaktions- und Wiederherstellungskosten zu berücksichtigen.

Durch regelmäßige Überprüfungen lassen sich schleichende Kosten erkennen, Budgetprognosen validieren und sicherstellen, dass Sie nicht an Lösungen gebunden sind, deren Wartung zu kostspielig wird.

Durch die Darstellung der TCO zusammen mit Kennzahlen zur Risikominderung – wie weniger Vorfälle oder schnellere Reaktionszeiten – können CISOs die vermiedenen Kosten im Vergleich zu den Ausgaben aufzeigen. Beispielsweise kann sich ein Präventions-Tool, das jährlich 100.000 US-Dollar kostet, durch Einsparungen von 400.000 US-Dollar für die Reaktion auf Sicherheitsverletzungen und Strafen amortisieren. Konkrete Vergleiche zwischen den Gesamtbetriebskosten und den durch Vorfälle verursachten Verlusten liefern überzeugende Argumente für zukünftige Investitionen.

Automatisierung reduziert sich wiederholende manuelle Aufgaben – Patching, Alarm-Triage, Bedrohungssuche –, sodass Sie weniger für Arbeitskräfte ausgeben müssen. Die Koordination routinemäßiger Arbeitsabläufe durch Skripte oder SOAR-Plattformen reduziert Reaktionszeiten und Fehler, wodurch die Folgen von Vorfällen und Überstundenkosten gesenkt werden.

Mit der Zeit benötigen Sie weniger Analysten für denselben Aufgabenbereich, wodurch Sie Personalkosten einsparen und Ihr Team sich auf höherwertige Sicherheitsverbesserungen konzentrieren kann.