Stellen Sie sich Sicherheitskennungen als spezielle Ausweise mit eindeutigen Codes vor, die dazu dienen, zu überprüfen und zu verfolgen, wer Zugriff auf was hat. Stellen Sie sich nun vor, dass Ihr Unternehmen diese speziellen Ausweise an allen wichtigen Zugangspunkten verwendet.

So funktioniert das in der Regel: Besucherausweise beschränken den Zugang von Gästen auf allgemeine Bereiche, Mitarbeiterausweise ermöglichen den Mitarbeitern den Zugang zu Arbeitsbereichen, die mit ihren Aufgabenbereichen zusammenhängen, und Verwaltungsausweise ermöglichen Führungskräften oder anderen leitenden Angestellten den Zugang zu stärker eingeschränkten Bereichen mit hohem Risiko. Genau so funktionieren SIDs in Ihren IT-Systemen und schützen kritische Systeme, Geschäftsgeheimnisse und sensible Daten vor unbefugtem Zugriff.

Lassen Sie uns nun das Konzept der Sicherheitskennungen (SIDs) näher betrachten und untersuchen, was SIDs sind, warum sie wichtig sind, wie sie funktionieren und welche bewährten Verfahren es gibt, um häufige SID-Probleme zu lösen.

Was ist eine Sicherheitskennung (SID)?

Was ist eine Sicherheitskennung (SID)?

Ein Sicherheitskennzeichen (SID) ist ein eindeutiger, unveränderlicher Wert, der in Windows-Umgebungen wie Windows-Servern, Betriebssystemen und Active Directory verwendet wird, um Sicherheitsprinzipale zu identifizieren, den Zugriff zu kontrollieren und Sicherheitsvorfälle zu beheben.

SIDs geben Sicherheitsprinzipalen – wie Computerkonten, Benutzern, Prozessen und Sicherheitsgruppen – eindeutige Kennungen, die sie von allen anderen unterscheiden und so die Zugriffssteuerung vereinfachen. In der Regel handelt es sich dabei um eine lange Zeichenfolge – z. B. S-1-5-21-3632462615-3141105534-30830830-1115 – werden SIDs nie wiederverwendet und bleiben unabhängig von Änderungen der Benutzeridentität unverändert.

Hier erfahren Sie, was die lange Zeichenfolge in SIDs bedeutet.

| Komponente | Bedeutung |

|---|---|

| s | Zeigt an, dass es sich bei der Zeichenfolge um eine SID handelt |

| 1 | Gibt die Version der SID-Struktur an, die als Revisionsstufe der SID bezeichnet wird |

| 5 | Gibt die Behörde an, die die SID ausgestellt hat, die sogenannte Identifikationsbehörde. Die Werte der SID-Identifikationsbehörde reichen von 0 bis 5. 5 bezieht sich hier auf die NT-Behörde. |

| 21 | Dieser Wert spiegelt den Wert der Unterbehörde wider, der die Größe der Domäne angibt. In diesem Fall hat die SID drei Unterbehörden. |

| 3632462615-3141105534-30830830 | Identifiziert die Domäne oder den lokalen Computer, von dem die SID stammt. In Kombination mit dem Wert der Unterautorität wird sichergestellt, dass John Reed, wenn er Zugriff auf zwei Domänen hat, für jede Domäne eine andere SID hat und eine SID nicht als gültige Sicherheitskennung für die andere Domäne verwendet werden kann. |

| 1115 | Bezeichnet als relative Kennung (RID), identifiziert sie den Sicherheitsprinzipal und stellt sicher, dass, wenn es zwei John Reeds innerhalb derselben Organisation gibt, keiner von beiden auf sensible Ressourcen zugreifen kann, die für den anderen bestimmt sind. |

Was ist der Zweck von Sicherheitskennungen in der Cybersicherheit?

Der Hauptzweck von SIDs in der Cybersicherheit besteht darin, eine angemessene Grundlage für die Identitäts- und Zugriffsverwaltung in Windows-Umgebungen zu schaffen. SIDs spielen die folgenden wichtigen Rollen.

- Objektidentifizierung: SIDs ordnen Sicherheitsprinzipalen bestimmte IDs zu, um Entitäten leicht identifizierbar und ihre Aktivitäten in Bezug auf sensible Dateien leicht überprüfbar zu machen.

- Zugriffskontrolle: Windows gleicht SIDs mit Zugriffskontrolllisten (ACLs) ab, um die Berechtigungsstufen zu bestimmen, die bestimmten Sicherheitsprinzipalen zugeordnet sind. Dadurch wird sichergestellt, dass Benutzern nicht mehr und nicht weniger als die in den Zugriffskontrolllisten angegebenen Berechtigungen (Lesen, Schreiben, Löschen usw.) gewährt werden.

- Überwachung und Überprüfung: SIDs werden in Windows-Protokollen verwendet, um Zugriffsereignisse wie Anmeldeversuche und Dateiänderungen zu verfolgen. Auf diese Weise können Sicherheitsteams die Aktivitäten der Benutzer überwachen, kompromittierte Konten isolieren und Sicherheitsvorfälle wie fehlgeschlagene Anmeldeversuche, unbefugtes Löschen von Dateien usw. beheben.

- Sicherheit: Da sie mithilfe komplexer Hash-Mechanismen generiert und in Zugriffstoken eingebettet werden, sind SIDs im Gegensatz zu Benutzername/Passwort-Paaren schwer zu stehlen, zu entschlüsseln oder zu duplizieren, wodurch das Risiko von Sicherheitsverletzungen begrenzt wird. SIDs bieten außerdem domänenübergreifende Zugriffsfunktionen, die eine einheitliche Zugriffskontrolle über verschiedene Domänen in Unternehmensnetzwerken hinweg ermöglichen.

Wo werden Sicherheitskennungen verwendet?

Windows verwendet SIDs zur Verwaltung des Dateizugriffs, der Gruppenberechtigungen und der Funktionen auf Systemebene in den folgenden Elementen:

- Sicherheitsdeskriptoren: zur Festlegung der Eigentumsverhältnisse eines Objekts, z. B. des Eigentümers einer Datei.

- Zugriffskontrolleinträge: zur Angabe von Treuhändern, denen der Zugriff gestattet oder untersagt ist, sowie der Zugriffsereignisse, die überprüft werden.

- Zugriffstoken: um nachzuweisen, wer der Benutzer ist, zu welcher Gruppe er gehört und welche Berechtigungen er hat.

Sicherheitskennung suchen: So finden Sie eine Sicherheits-ID-Nummer

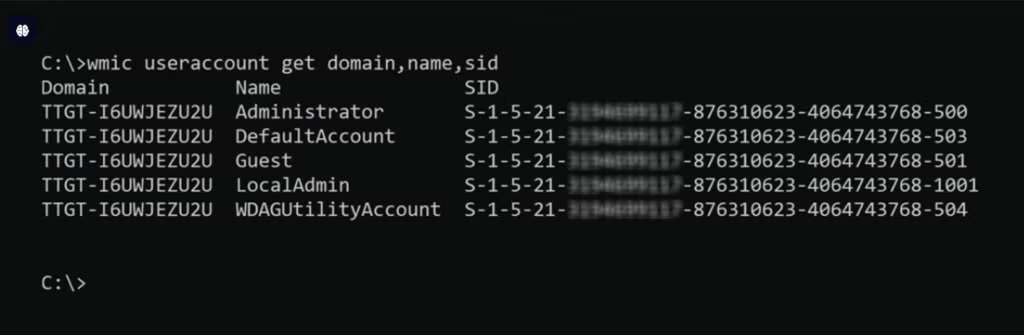

Nachdem wir nun wissen, was Sicherheits-IDs sind und welchem Zweck sie dienen, erfahren Sie hier, wie Sie die SID eines Benutzers abrufen können:

Navigieren Sie zum Windows-Registrierungseditor und öffnen Sie den Windows Management Instrumentation Command (WMIC). Dabei handelt es sich um eine CLI zur Ausführung von Administratoraufgaben. Führen Sie nach dem Öffnen den folgenden Befehl aus:

Sicherheitskennungen vs. Benutzernamen

Sicherheitskennungen vs. Benutzernamen

Sicherheitskennungen sind maschinenlesbare Zeichenfolgen, die den Benutzerzugriff steuern, während Benutzernamen menschenlesbare Zeichenkombinationen sind, die Benutzer identifizieren. Die folgende Tabelle zeigt die wichtigsten Unterschiede auf.

| SIDs | Benutzernamen |

|---|---|

| Eindeutig und nicht duplizierbar, bietet eine zusätzliche Sicherheitsebene | Wird häufig in verschiedenen Umgebungen dupliziert, weshalb gestohlene Benutzername-/Passwort-Paare wichtige Angriffsvektoren bei Brute-Force-Angriffen und anderen ähnlichen Angriffen sind |

| Unveränderlich – die SID eines Benutzers innerhalb einer Domäne ändert sich nie, außer wenn sein Konto gelöscht wird | Weitgehend veränderbar |

| SIDs werden durch Hashing generiert, wodurch sie schwieriger zu manipulieren sind. | Benutzernamen werden im Klartext generiert und sind leichter zu manipulieren. |

Obwohl Sicherheits-IDs und Benutzernamen zwei unterschiedliche Konzepte sind, arbeiten sie harmonisch zusammen, um Identitäten und Netzwerkressourcen in Windows-Umgebungen zu schützen.

Arten von Sicherheitskennungen

Windows bietet eine ganze Reihe von SIDs, die jeweils unterschiedlichen Zwecken dienen.

Hier finden Sie eine Übersicht über einige wichtige Arten von Sicherheitskennungen:

- Bekannte SIDs: Hierbei handelt es sich in der Regel um konstante Kennungen, die allgemeine Benutzer und Gruppen identifizieren. Windows hat diese SIDs mit bestimmten Bedeutungen vordefiniert. Beispielsweise umfasst die umfasst die SID für

Everyone – S-1-1-0alle Benutzer, währendLocal Administrators – S-1-5-32-544die Gruppe der lokalen Administratoren darstellt. - Globally Unique Identifier (GUID)-SIDs: GUIDs sind Objektkennungen von Active Directory. Sie werden neuen Objekten zusammen mit bekannten SIDs zugewiesen, wenn neue Domänen oder Konten erstellt werden.

- Relative Identifier (RID)-SIDs: RIDs sind die eindeutigen Zeichenfolgen am Ende von SIDs. Sie identifizieren bestimmte Prinzipale innerhalb einer Domäne oder Gruppe.

- Domänenspezifische SIDs: Diese SIDs beschreiben eine Windows- oder Active Directory-Domäne und die Entitäten innerhalb der Domäne. Diese SIDs umfassen eine Domänen-SID, gefolgt von einer eindeutigen RID für jedes Objekt in der Domäne.

- Sicherheits-Account-Manager (SAM)-SIDs: In Windows enthalten SAM-Datenbanken die Benutzer- und Kontodaten, die den Zugriff auf sensible Ressourcen regeln. SAM-SIDs sind Werte, die die Prinzipale innerhalb der SAM-Datenbank oder mit Zugriff darauf identifizieren.

- SIDs für virtuelle Konten: Dies sind SIDs zur Überprüfung und Durchsetzung der Berechtigungsstufen, die Apps, Diensten und Prozessen gewährt werden.

Wie funktionieren Sicherheitskennungen?

Betrachten Sie SIDs als das Fundament, auf dem Sie Ihre IAM-Festung in Windows aufbauen. So funktionieren SIDs.

- SID-Zuweisung: Wenn ein Konto in Windows erstellt wird, wird sofort eine zugehörige SID generiert, zugewiesen und in einer Sicherheitsdatenbank gespeichert.

- SID-zu-ACL-Korrelation: Sobald SIDs generiert wurden, werden sie mit den in den Zugriffskontrolllisten (Access Control Lists) festgelegten Berechtigungen und Privilegien verknüpft.

- Benutzerauthentifizierung: Jedes Mal, wenn sich ein Sicherheitsprinzipal anmeldet, überprüft Windows zunächst, ob die Anmeldedaten gültig sind. Ist dies der Fall, ruft es die SID aus der Datenbank ab und speichert sie in einem Token.

- SID-basierte Zugriffskontrolle: Windows vergleicht die SID mit den Sicherheitseinstellungen, die ebenfalls im Zugriffstoken enthalten sind, um zu bestimmen, auf welche Dateien und Ressourcen der Prinzipal zugreifen kann.

Einrichten einer Sicherheitskennung (SID)

SIDs sind in Windows-Systemen in der Regel standardmäßig aktiviert, sobald Entitäten erstellt wurden. Einige Dienste – z. B. Kernel-Treiber und der System Center Operations Manager (SCOM) HealthService, der den SQL-Server überwacht – werden jedoch nicht automatisch mit Dienst-SIDs ausgeliefert.

Um SIDs in solchen Diensten einzurichten, konfigurieren Sie den Dienst so, dass er eine Dienst-SID verwenden kann. Erstellen Sie dann den Anmeldeprozess, der die SID-Authentifizierung auslöst. So richten Sie beispielsweise die SID für den SCOM HealthService ein:

- Verwenden Sie SC.exe, eine CLI im Windows SDK, um die SID zu erstellen.

- Fragen Sie die Sicherheitseinstellungen und Berechtigungen auf SQL-Datenbankebene ab, um zu überprüfen, ob die SCOM HealthService-SID erstellt wurde.

- Erstellen Sie eine Windows-Anmeldung innerhalb des SQL Servers mithilfe einer Abfrage oder des SQL Server Management Studio (SSMS).

- Weisen Sie der SID Rollen und Berechtigungen zu, wie Sie es für Entitäten mit Standard-SIDs tun würden.

Häufige Probleme mit Sicherheitskennungen und wie man sie behebt?

Wie alle Mechanismen zur Verbesserung der Sicherheit haben auch SIDs ihre Probleme und Risiken. Hier finden Sie einen kurzen Überblick über die wichtigsten Probleme mit SIDs und deren Behebung.

1. SID-Verlaufsinjektion

SID-Verlaufsinjektion ist eine Schwachstelle, die es Hackern ermöglicht, den SID-Verlauf auszunutzen, indem sie SID-Werte injizieren, die eine Rechteausweitung oder einen Fernzugriff auf sensible Ressourcen ermöglichen.

Um eine SID-History-Injection zu verhindern, löschen Sie verwaiste Konten und verwenden Sie Identitätserkennungs- und Reaktions-Tools. Diese Tools können Ihnen dabei helfen, Sicherheitsprinzipale zu verwalten und Identitätsbedrohungen in Echtzeit zu erkennen. Sie können auch SIEM-Tools verwenden, um Zugriffsmuster und Aktivitäten rund um SIDs zu protokollieren und zu überprüfen.

2. Doppelte SIDs

SIDs werden dupliziert, wenn zwei Domänencontroller, die für die Vergabe eindeutiger SIDs zuständig sind, dieselben relativen ID-Pools erhalten. Dadurch können unbeabsichtigte Entitäten auf Berechtigungen zugreifen, die für ihre Gegenstücke in der doppelten Domäne vorgesehen sind, was ein erhebliches Risiko für Insider-Bedrohungen und laterale Bewegungen darstellt.

Sie können dies beheben, indem Sie mit Ntdsutil doppelte SIDs suchen und neu konfigurieren. Sie können auch Domänencontroller verfolgen, um sicherzustellen, dass derselbe RID-Pool niemals zweimal zugewiesen wird.

3. Verwaiste SIDs

Genauso wie verwaiste Konten oft zurückbleiben, wenn Benutzer Unternehmen verlassen oder ihre Position wechseln, bleiben verwaiste SIDs in ACLs zurück, wenn Sicherheitsprinzipale gelöscht oder in eine andere Domäne verschoben werden. Wenn sie lange Zeit unentdeckt bleiben, können verwaiste SIDs dazu verwendet werden, um Advanced Persistent Threats (APTs) genutzt werden.

Führen Sie regelmäßig PowerShell-Skripte aus, um verwaiste SIDs zu identifizieren und alle zugehörigen Berechtigungen zu entfernen.

4. Ungelöste SIDs

Ungelöste SIDs sind SIDs, die nicht mit den Anzeigenamen im System übereinstimmen. Dies ist möglicherweise kein Problem, wenn es sich um eine Capability DID handelt – diese werden nicht wie andere SIDs aufgelöst. Wenn die ungelöste SID jedoch keine Capability DID ist, handelt es sich möglicherweise um eine doppelte SID, eine SID mit einem gelöschten Konto oder eine SID mit einer unterbrochenen Vertrauensstellung.

Um die Ursache zu finden und zu beheben, aktivieren Sie die Debug-Protokollierung oder verwenden Sie Ntdsutil, um doppelte SIDs zu beheben.

Bewährte Methoden für die Verwaltung von Sicherheitskennungen

Die ordnungsgemäße Verwaltung von SIDs ist für die Sicherheit Ihrer Windows-Netzwerke von entscheidender Bedeutung. Hier finden Sie einige Tipps zur Verwaltung von SIDs.

- Wählen Sie, sofern verfügbar, immer vom System generierte SIDs anstelle von manuell erstellten SIDs. Manuell erstellte SIDs sind anfällig für menschliche Fehler.

- Setzen Sie das Prinzip der geringsten Privilegien (POLP) durch, indem Sie Benutzern nur die Mindestberechtigungen gewähren, die sie zur effektiven Erfüllung ihrer Aufgaben benötigen.

- Erlauben oder verweigern Sie rollenbasierten Zugriff auf Gruppen, nicht auf einzelne Benutzer. Dadurch wird das Risiko verwaister SIDs begrenzt, die beim Wechsel des Arbeitsplatzes oder der Aufgabenbereiche Berechtigungen aus früheren Rollen mitbringen.

- Suchen und löschen Sie regelmäßig verwaiste SIDs und aktualisieren Sie die damit verbundenen Berechtigungen, um übermäßige oder veraltete Berechtigungen zu beseitigen und die Ausbreitung von Zugriffsrechten zu minimieren.

- Behandeln Sie SIDs wie Geheimnisse. Geben Sie sie nicht weiter und speichern Sie sie nicht an unsicheren Orten, denn es gibt immer Angreifer, die nach ihrem nächsten Opfer suchen.

- Verwenden Sie SIEM-Tools, um Benutzeraktivitäten, Zugriffsmuster und SID-Änderungen zu protokollieren. Dadurch erhalten Sie Überwachungsdaten, mit denen Sie verdächtige SID-bezogene Vorfälle erkennen können, bevor es zu Sicherheitsverletzungen kommt.

- Sichern Sie ACLs, SIDs und zugehörige Berechtigungen, um eine nahtlose Wiederherstellung bei Sicherheitsvorfällen oder Katastrophen zu ermöglichen.

- Aktualisieren Sie Systeme und Software regelmäßig, damit Hacker keine Schwachstellen in Ihren Systemen ausnutzen können, um SIDs zu manipulieren und auf sensible Ressourcen zuzugreifen.

So verwalten Sie Sicherheitskennungen in Windows-Umgebungen

Um SIDs in Windows effektiv zu verwalten, müssen Sie:

- SID-Verwaltungsaufgaben wie das Sichern von SIDs und ACLs, das Auffinden doppelter SIDs und das Löschen verwaister SIDs automatisieren.

- ACLs, einschließlich Berechtigungen und zugehöriger SIDs, unter Berücksichtigung grundlegender Konzepte der Zugriffskontrolle wie POOP, RBAC und Just-in-Time-Zugriff (JIT).

- Verwenden Sie bei Bedarf zentralisierte Identitäts- und Zugriffsmanagement-Lösungen (IAM), Überwachungsplattformen und vorgefertigte Programme. IAM-Tools optimieren die Identitätsverwaltung und verhindern übermäßige Berechtigungen und andere Identitätsrisiken. Überwachungsplattformen helfen Ihnen, Identitätsbedrohungen zu erkennen, bevor Angreifer in Ihre Systeme eindringen können. Integrierte Programme wie PowerShell sind nützlich, um SIDs aufzulösen, SID-Konfigurationen zu ändern und verwaiste SIDs zu löschen.

- Verhindern Sie unbefugten Zugriff auf SIDs und Zugriffskonfigurationen.

KI-gestützte Cybersicherheit

Verbessern Sie Ihre Sicherheitslage mit Echtzeit-Erkennung, maschineller Reaktion und vollständiger Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

Sicherheitskennungen (SIDs) sind für die Verwaltung des sicheren Zugriffs auf sensible Dateien, Ordner und Ressourcen in Windows-Umgebungen von entscheidender Bedeutung. SIDs identifizieren Entitäten und deren Berechtigungen eindeutig und stellen sicher, dass angemeldete Benutzer nur auf Ressourcen zugreifen können, die in Zugriffskontrolllisten (ACLs) angegeben sind.

Sie verhindern nicht nur unbefugten Zugriff, sondern ermöglichen es Domänenadministratoren auch, Entitäten zu verfolgen, die mit geschäftskritischen Ressourcen interagieren, und Verstöße zu verhindern.

SIDs sind jedoch nur dann wirksam, wenn die damit verbundenen Risiken berücksichtigt, bewährte SID-Verfahren implementiert und eine ordnungsgemäße SID-Verwaltung und -Überwachung durchgesetzt werden.

"FAQs

Eine SID ist eine eindeutige alphanumerische Zeichenfolge zur Identifizierung von Vertrauensstellen in Windows-Umgebungen.

Um zwischen Benutzernamen und entsprechenden SID-Werten zu übersetzen, verwenden Sie die Windows Local Security Authority (LSA).

Um eine SID zu suchen, führen Sie den folgenden Befehl in der Windows-Eingabeaufforderung aus:

wmic useraccount get domain,name,sid

Windows verwendet SIDs als effektive Methode zur Unterscheidung von Sicherheitsprinzipalen. In einem Szenario, in dem beispielsweise zwei Personen in einer Organisation denselben Namen tragen, z. B. Rob Smith, ist die SID entscheidend für die Unterscheidung zwischen den Berechtigungen von Rob Smith 1 und Rob Smith 2. Windows verwendet SIDs auch, um die Zugriffskontrolle zu vereinfachen und die Fehlerbehebung bei Vorfällen zu erleichtern.

Gängige Beispiele für SIDs sind Word-SIDs – S-1-1-0, Null-SIDs – S-1-0-0 und lokale Kontosid – S-1-5-113.

SIDs haben in der Regel die Form einer langen Zahlenfolge, der ein Buchstabe S vorangestellt ist. Beispiel: S-1-5-21-3632462615-3141105534-30830830-1115.

In der Regel müssen Sie Ihre SIDs nicht manuell ändern, da sie automatisch generiert werden. Wenn Sie dies jedoch tun müssen, können Sie Folgendes tun:

- Löschen Sie das Konto und fügen Sie es erneut zur Domäne hinzu, wodurch eine neue automatisch generierte SID ausgelöst wird.

- Verwenden Sie Sysprep in der Windows-Eingabeaufforderung. Dazu sind jedoch Administratorrechte erforderlich, und eine zu häufige Verwendung kann zur Sperrung des Kontos führen.