Das Cloud-Modell der geteilten Verantwortung ist ein wichtiges Konzept für die Cloud-Sicherheit. Unser Leitfaden bietet einen umfassenden Überblick über dieses Modell und erläutert die Rollen und Verantwortlichkeiten von Cloud-Anbietern und Kunden bei der Gewährleistung der Sicherheit cloudbasierter Ressourcen.

Erfahren Sie mehr über die verschiedenen Ebenen des Shared Responsibility Model, darunter physische Infrastruktur, Netzwerkkontrollen und Sicherheit auf Anwendungsebene.

Die wichtigsten Sicherheitsrisiken, denen Kunden im Cloud-Modell der geteilten Verantwortung begegnen müssen

Wenn Unternehmen die Cloud-Sicherheit für ihr Geschäft bewerten, sollten Führungskräfte und technische Leiter die Risiken berücksichtigen, denen sie und ihre Kunden im Rahmen des Cloud-Modells der geteilten Verantwortung ausgesetzt sind. Diese Risiken lassen sich in folgende Themenbereiche einteilen:

- Unbefugter Zugriff – Unternehmen müssen sicherstellen, dass sie über starke Authentifizierungs- und Zugriffskontrollen verfügen, um unbefugten Zugriff auf sensible Daten und Anwendungen zu verhindern. Dazu gehören die Verwaltung von Benutzeridentitäten, die Durchsetzung sicherer Passwörter und Multi-Faktor-Authentifizierung sowie die Beschränkung des Zugriffs auf sensible Daten und Anwendungen auf der Grundlage von Benutzerrollen und Berechtigungen.

- Datenverletzungen – Durch die Gewährleistung geeigneter Verschlüsselungs- und Datenschutzmechanismen können Unternehmen ihre gespeicherten und übertragenen Daten schützen. Dazu gehören die Verwendung robuster Verschlüsselungsalgorithmen, die Implementierung sicherer Datenübertragungsprotokolle und die Überwachung auf ungewöhnliche Datenzugriffsmuster und -aktivitäten.lt;/li>

- Malware und Viren – Malware und Viren können Cloud-Umgebungen auf verschiedene Weise infizieren, beispielsweise über E-Mail-Anhänge, Software-Downloads oder kompromittierte Endgeräte. Unternehmen müssen in geeignete Antiviren- und Malware-Schutzmaßnahmen investieren und regelmäßige Software-Updates und Patches durchführen, um Schwachstellen zu vermeiden.

- Insider-Bedrohungen – Insider-Bedrohungen, wie z. B. Mitarbeiter oder Auftragnehmer mit autorisiertem Zugriff auf Cloud-Ressourcen, können ein erhebliches Sicherheitsrisiko darstellen. Um Insider-Bedrohungen zu erkennen und zu verhindern, können geeignete Zugriffskontrollen und Überwachungsmechanismen eingerichtet werden. Dazu gehören die Überwachung der Benutzeraktivitäten, die Implementierung von Maßnahmen zur Verhinderung von Datenverlusten (Data Loss Prevention) sowie die Durchführung regelmäßiger Sicherheitsaudits und -bewertungen.

- Verstöße gegen Compliance-Vorschriften – Cloud-Kunden müssen sich auch über Compliance-Vorschriften im Klaren sein und sicherstellen, dass sie diese einhalten. Dazu gehören Vorschriften wie HIPAA, PCI-DSS und DSGVO. Im Rahmen dieser regulatorischen Rahmenbedingungen sind Unternehmen gesetzlich verpflichtet, sicherzustellen, dass ihre Cloud-Umgebung den Sicherheits- und Datenschutzstandards entspricht und über angemessene Richtlinien für die Datenverwaltung und -aufbewahrung verfügt.

Durch die Berücksichtigung dieser Sicherheitsrisiken können Kunden dazu beitragen, die Sicherheit und Zuverlässigkeit ihrer Cloud-Umgebung zu gewährleisten und gleichzeitig die gesetzlichen Anforderungen zu erfüllen und ihre sensiblen Daten und Anwendungen zu schützen.

Die Bedeutung des Cloud-Modells der geteilten Verantwortung

Das Cloud-Modell der geteilten Verantwortung ist ein wichtiges Konzept in Cloud-Sicherheit, das die Verantwortlichkeiten sowohl der Cloud-Dienstleister als auch ihrer Kunden festlegt. Dieses Modell stellt sicher, dass beide Parteien ihre Rollen bei der Sicherung von Cloud-Ressourcen verstehen, und verhindert Verwirrung und Missverständnisse.

In diesem Modell sind die Verantwortlichkeiten für die Sicherung und Verwaltung von Cloud-Umgebungen klar umrissen:

- Cloud-Dienstleister sind im Allgemeinen für die Sicherheit der Cloud-Infrastruktur verantwortlich, einschließlich der physischen Rechenzentren, Netzwerke und Server-Hardware.

- Kunden sind für die Sicherheit ihrer Anwendungen, Daten und Betriebssysteme verantwortlich, die auf der Cloud-Infrastruktur ausgeführt werden.

Das Cloud-Modell der geteilten Verantwortung ist für die Cloud-Sicherheit von entscheidender Bedeutung, da es klarstellt, wer für was verantwortlich ist, und so eine umfassende und effektive Cloud-Sicherheit gewährleistet. Ohne dieses Modell ist es für die Beteiligten sehr schwierig zu bestimmen, wer für die Cloud-Sicherheit verantwortlich ist, was zu Lücken in der Sicherheitsabdeckung oder Doppelarbeit führen kann.

CNAPP-Marktführer

CNAPP-Marktführer

In diesem Gartner Market Guide für Cloud-Native Application Protection Platforms erhalten Sie wichtige Einblicke in den Zustand des CNAPP-Marktes.

Leitfaden lesenUnterschiede zwischen Cloud-Service-Modellen

Infrastructure-as-a-Service (IaaS), Platform-as-a-Service (PaaS) und Software-as-a-Service (SaaS) sind die drei wichtigsten Cloud-Service-Modelle, die heute von Cloud-basierten Unternehmen häufig verwendet werden. Sie unterscheiden sich hinsichtlich des Kontrollumfangs und der Verantwortung, die der Kunde für die Cloud-Ressourcen trägt.

Infrastructure as a Service (IaaS)

In einem IaaS-Modell bietet der Cloud-Anbieter eine virtualisierte Infrastruktur, die als Ersatz für physische Hardware genutzt werden kann. Kunden können Rechenressourcen wie virtuelle Maschinen, Speicher und Netzwerkkomponenten mieten und diese zum Ausführen ihrer Anwendungen oder Dienste nutzen. Der Kunde hat die vollständige Kontrolle über das Betriebssystem, die Middleware und die Anwendungen, die auf dieser Infrastruktur ausgeführt werden, und ist für deren Verwaltung verantwortlich.

In einem IaaS-Modell ist der Kunde jedoch für die Sicherheit seiner Anwendungen und Daten sowie für die Verwaltung von Backups, Disaster Recovery und anderen Aufgaben im Zusammenhang mit dem Betriebssystem und den Anwendungen verantwortlich. Dies kann erhebliche Fachkenntnisse und Ressourcen erfordern und für einige Unternehmen eine Herausforderung darstellen.

Platform as a Service (PaaS)

In einem PaaS-Modell bietet der Cloud-Anbieter eine Plattform für die Erstellung, Bereitstellung und Verwaltung von Anwendungen. Die Plattform umfasst eine Laufzeitumgebung, Entwicklungstools und vorgefertigte Komponenten, die zur Entwicklung und Bereitstellung von Anwendungen verwendet werden können. Dadurch kann sich der Kunde auf die Entwicklung und Bereitstellung seiner Anwendungen konzentrieren, wenn er die zugrunde liegende Infrastruktur verwaltet. Der Anbieter kümmert sich um die Infrastruktur, wie Server, Speicher und Netzwerk, sowie um das Betriebssystem und die Middleware. Der Kunde verwaltet seine Anwendungen und Daten, ohne sich um die Infrastruktur kümmern zu müssen.

PaaS bietet ein Gleichgewicht zwischen Flexibilität und Komfort. Es ermöglicht Kunden, sich auf die Entwicklung und Bereitstellung ihrer Anwendungen zu konzentrieren, während der Anbieter die zugrunde liegende Infrastruktur verwaltet. Außerdem bietet es eine standardisierte Entwicklungsumgebung, die dazu beitragen kann, die Entwicklungszeit zu verkürzen und die Produktivität zu steigern. Allerdings kann PaaS einige Einschränkungen hinsichtlich der Anpassung und Integration mit anderen Systemen aufweisen.

Software as a Service (SaaS)

In einem SaaS-Modell bietet der Cloud-Anbieter Softwareanwendungen über das Internet an, auf die Kunden über einen Webbrowser oder eine Client-Anwendung zugreifen und diese nutzen können. Der Anbieter kümmert sich um die zugrunde liegende Infrastruktur, das Betriebssystem und die Anwendungssoftware, während der Kunde für die Konfiguration und Nutzung der Software entsprechend seinen Anforderungen verantwortlich ist. Dadurch muss sich der Kunde nicht um die Verwaltung der Infrastruktur oder Software-Updates kümmern.

SaaS bietet ein Höchstmaß an Komfort, da der Anbieter sich um alles kümmert, was mit der Softwareanwendung zu tun hat. Der Kunde kann sich auf die Nutzung der Software und deren Anpassung an seine Bedürfnisse konzentrieren. Allerdings kann SaaS nur begrenzte Anpassungsmöglichkeiten bieten, und der Kunde ist für Support und Updates auf den Anbieter angewiesen.

Insgesamt hängt die Wahl des Cloud-Service-Modells von den spezifischen Bedürfnissen und Anforderungen des Unternehmens ab. IaaS bietet ein Höchstmaß an Flexibilität und Kontrolle, erfordert jedoch mehr Fachwissen und Ressourcen. PaaS bietet ein ausgewogenes Verhältnis zwischen Flexibilität und Komfort, während SaaS den höchsten Komfort bietet, jedoch möglicherweise nur begrenzte Anpassungsmöglichkeiten bietet.

Die verschiedenen Ebenen des Cloud-Modells der geteilten Verantwortung verstehen

Das Cloud-Modell der geteilten Verantwortung umfasst drei Ebenen: Infrastruktur, Plattform und Anwendung. Jede Ebene steht für ein unterschiedliches Maß an Verantwortung und erfordert ein einzigartiges Maß an Beteiligung von Cloud-Dienstleistern und ihren Kunden.

Infrastrukturebene

Die Infrastrukturebene ist die Grundlage des Cloud-Modells der geteilten Verantwortung. Sie umfasst die physischen und virtuellen Komponenten der Cloud-Infrastruktur, wie Server, Speicher und Netzwerkgeräte. Darüber hinaus sind Cloud-Dienstleister für die Sicherheit der Infrastruktur-Ebene verantwortlich, einschließlich der physischen Sicherheit, der Netzwerksicherheit und der Zugriffskontrollen.

Kunden sind für die Sicherheit ihrer Daten und Anwendungen auf der Infrastruktur-Ebene verantwortlich. Sie müssen sicherstellen, dass sie sichere Protokolle verwenden und angemessene Zugriffskontrollen implementieren. Sie sind auch dafür verantwortlich, dass ihre Anwendungen und Daten sicher gespeichert werden und bei Bedarf verschlüsselt werden.

Plattformschicht

In der Plattformschicht stellt der Cloud-Dienstanbieter eine Plattform bereit, auf der Kunden ihre Anwendungen erstellen und bereitstellen können. Die Plattformschicht umfasst Betriebssysteme, Laufzeitumgebungen und Datenbanken. Cloud-Dienstanbieter sind für die Sicherheit der Plattformschicht, das Patchen und Aktualisieren der Software, die Gewährleistung einer sicheren Konfiguration und die Bereitstellung von Zugriffskontrollen verantwortlich.

Die Kunden sind für die Sicherheit ihrer Anwendungen und Daten auf der Plattformschicht verantwortlich. Sie müssen sicherstellen, dass ihre Anwendungen sicher sind, dass sie sichere Protokolle verwenden und dass sie bei Bedarf Verschlüsselung einsetzen. Sie sind auch dafür verantwortlich, ihre Anwendungen korrekt zu konfigurieren und geeignete Zugriffskontrollen zu implementieren.

Anwendungsschicht

Die Anwendungsschicht ist der Bereich, in dem Kunden ihre Anwendungen auf der Plattform des Cloud-Dienstanbieters bereitstellen. Cloud-Dienstanbieter sind nicht für die Sicherheit der Anwendungsschicht verantwortlich; dies liegt in der Verantwortung des Kunden. Kunden müssen jedoch sicherstellen, dass ihre Anwendungen sicher sind und dass sie sichere Protokolle verwenden. Sie sind auch für die Implementierung geeigneter Zugriffskontrollen und die Sicherung ihrer Daten verantwortlich.

Verantwortlichkeiten von Cloud-Dienstanbietern und Kunden

Cloud-Dienstanbieter und ihre Kunden haben je nach Ebene des Cloud Shared Responsibility Model unterschiedliche Verantwortlichkeiten. Unter Bezugnahme auf die drei Ebenen im letzten Abschnitt dieses Blogs finden Sie hier eine Aufschlüsselung der Verantwortlichkeiten nach Ebenen.

Verantwortlichkeiten auf der Infrastrukturebene

Cloud-Dienstleister sind auf der Infrastrukturebene für Folgendes verantwortlich:

- Physische Sicherheit des Rechenzentrums, in dem die Infrastruktur untergebracht ist

- Netzwerksicherheit, einschließlich Firewalls und Intrusion-Detection-Systemen

- Patching und Aktualisierung der Infrastrukturkomponenten

- Bereitstellung von Zugriffskontrollen und Überwachung auf ungewöhnliche Aktivitäten

Kunden sind in der Infrastruktur-Ebene für Folgendes verantwortlich:

- Sicherung ihrer Daten und Anwendungen

- Sicherstellung, dass sie sichere Protokolle wie SSL/TLS verwenden

- Implementierung geeigneter Zugriffskontrollen für ihre Anwendungen und Daten

- Verwendung von Verschlüsselung, wo dies erforderlich ist

Verantwortlichkeiten auf der Plattformebene

Cloud-Dienstleister sind auf der Plattformebene für Folgendes verantwortlich:

- Patching und Aktualisierung des Betriebssystems und der Softwarekomponenten

- Sichere Konfiguration der Plattform, z. B. durch Deaktivierung unnötiger Dienste und Implementierung von Zugriffskontrollen

- Bereitstellung von Zugriffskontrollen für die Plattform

Kunden sind in der Plattformschicht für Folgendes verantwortlich:

- Sichern ihrer Anwendungen und Daten

- Sicherstellen, dass sie sichere Protokolle wie SSH verwenden

- Korrekte und sichere Konfiguration ihrer Anwendungen

- Implementierung geeigneter Zugriffskontrollen für ihre Anwendungen und Daten

Verantwortlichkeiten auf Anwendungsebene

Kunden sind auf Anwendungsebene für Folgendes verantwortlich:

- Sicherung ihrer Anwendungen und Daten

- Sicherstellen, dass sie sichere Protokolle wie HTTPS verwenden

- Implementieren geeigneter Zugriffskontrollen für ihre Anwendungen und Daten

- Sichern ihrer Daten durch Verschlüsselung sensibler Informationen

Eine alternative Methode zum Verständnis der Verantwortlichkeiten in der Cloud

Es gibt ein weiteres Modell, um die verschiedenen Ebenen des Cloud-Modells der geteilten Verantwortung zu skizzieren. Anstelle der drei Ebenen Infrastruktur, Plattform und Anwendung gruppiert dieses Modell die Verantwortlichkeiten in breitere Themenbereiche.

- Physische Sicherheit – Der Cloud-Dienstanbieter ist für die Sicherheit der physischen Rechenzentren und der Hardware verantwortlich, auf denen die Cloud-Infrastruktur läuft. Dazu gehören physische Sicherheitsmaßnahmen wie Zugangskontrollen, Videoüberwachung und Einbruchmeldesysteme.

- Netzwerksicherheit – Der Cloud-Dienstanbieter ist für die Sicherheit der Cloud-Netzwerkinfrastruktur verantwortlich, einschließlich Firewalls, Routern und Switches. Er muss sicherstellen, dass die Netzwerkinfrastruktur vor unbefugtem Zugriff und Cyberangriffen geschützt ist.

- Sicherheit der Host-Infrastruktur – Der Cloud-Dienstanbieter ist für die Sicherheit der zugrunde liegenden Host-Infrastruktur verantwortlich, einschließlich Hypervisor, virtueller Maschinen und Betriebssystem. Dazu gehört auch, dass die Host-Infrastruktur gepatcht und auf dem neuesten Stand ist und dass etwaige Schwachstellen umgehend behoben werden.

- Anwendungssicherheit – Der Kunde ist für die Sicherheit der Anwendungen verantwortlich, die auf der Cloud-Infrastruktur ausgeführt werden. Dazu gehören die Konfiguration von Zugriffskontrollen, die Implementierung von Verschlüsselung und die Gewährleistung der Einhaltung von Vorschriften.

- Datensicherheit – Der Kunde ist für die Sicherheit der auf der Cloud-Infrastruktur gespeicherten Daten verantwortlich. Dazu gehören die Implementierung von Verschlüsselung, Zugriffskontrollen sowie Maßnahmen zur Datensicherung und -wiederherstellung.

Die unterschiedlichen Ansätze für das Cloud-Modell der geteilten Verantwortung bei Amazon AWS, Google Cloud und Microsoft Azure

Amazon AWS, Google Cloud und Microsoft Azure sind die führenden Cloud-Dienstleister auf dem Markt. Jeder von ihnen zeichnet sich durch einen einzigartigen Ansatz für das Cloud-Modell der geteilten Verantwortung aus.

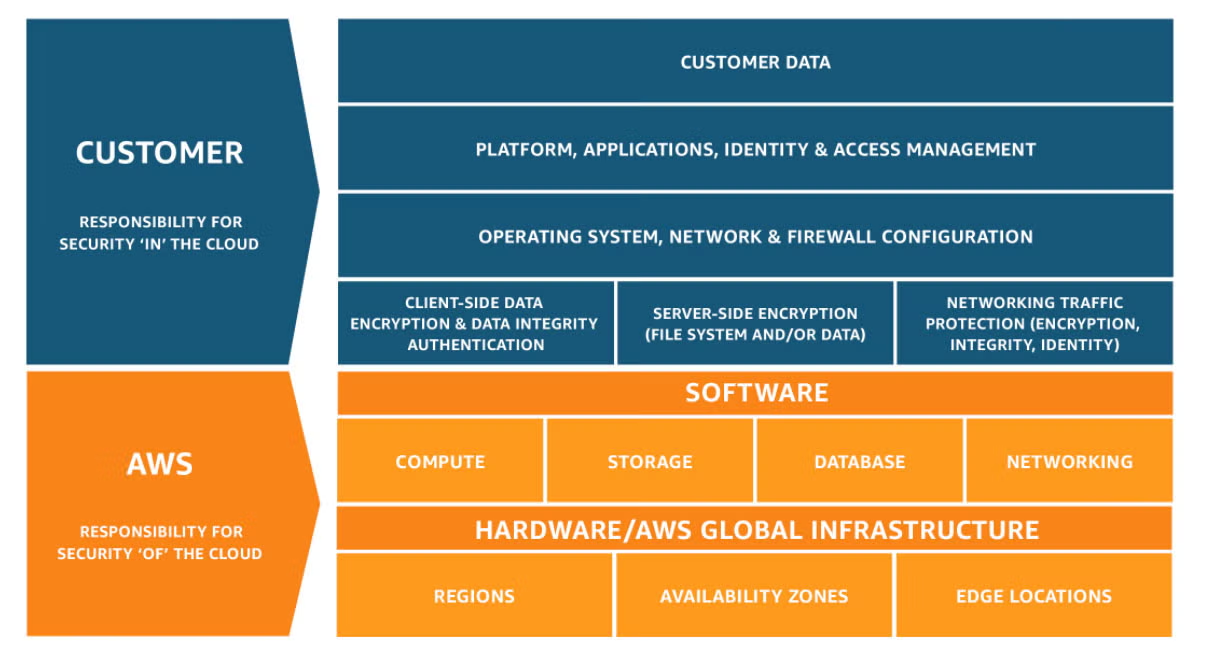

Amazon AWS-Modell der geteilten Verantwortung

Amazon AWS bietet seinen Kunden ein umfassendes Modell der geteilten Verantwortung. Laut AWS ist das Unternehmen für die Sicherheit der Cloud-Infrastruktur verantwortlich, während die Kunden für die Sicherheit der Cloud verantwortlich sind. AWS ist für die Sicherheit der zugrunde liegenden Infrastruktur wie physische Server, Netzwerke und Hypervisoren verantwortlich. Die Kunden hingegen sind für die Sicherheit ihrer Anwendungen, Daten und Betriebssysteme verantwortlich.lt;/p>

Im Rahmen des AWS-Modells der geteilten Verantwortung haben Kunden die vollständige Kontrolle über ihre Daten und Anwendungen. Sie sind für die Konfiguration ihrer Sicherheitsgruppen, Netzwerkzugriffskontrolllisten und Firewalls verantwortlich. Darüber hinaus können Kunden AWS-Dienste wie AWS Identity and Access Management (IAM), AWS CloudTrail und AWS Config nutzen, um ihre Umgebung zusätzlich zu sichern.

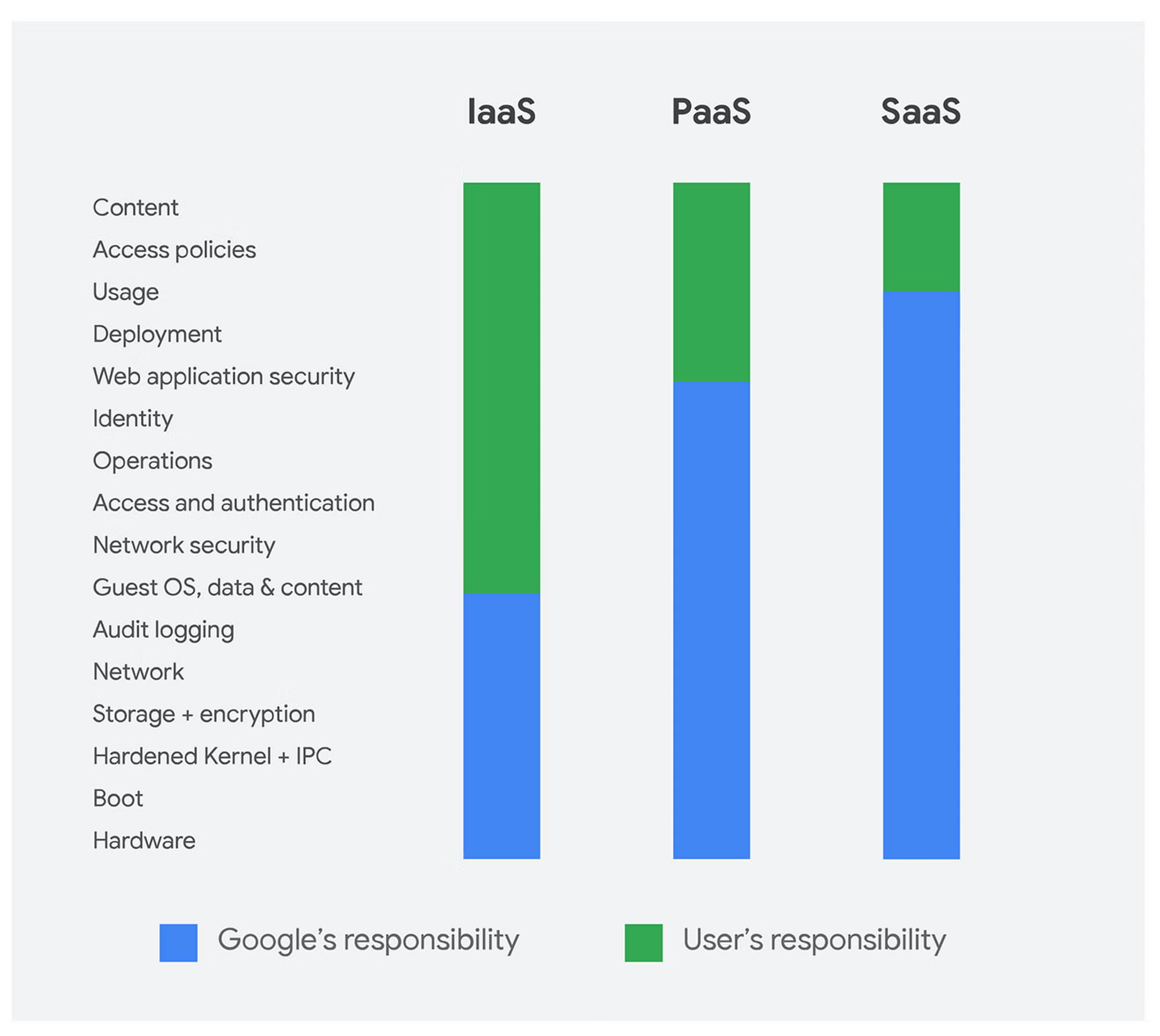

Google Cloud Shared Responsibility Model

Google Cloud verfolgt einen anderen Ansatz für das Modell der geteilten Verantwortung. Laut Google Cloud ist das Unternehmen für die Sicherheit der Infrastruktur verantwortlich, während die Kunden für die Sicherheit ihrer Anwendungen und Daten verantwortlich sind. Dieser Ansatz überträgt dem Kunden mehr Verantwortung als dem Cloud-Dienstanbieter.

Im Rahmen des Google Cloud-Modells der geteilten Verantwortung sind die Kunden für die Konfiguration ihrer Firewalls, die Einrichtung von Zugriffskontrollen und die Sicherung ihrer Anwendungen und Daten verantwortlich. Darüber hinaus stellt Google Cloud mehrere Tools zur Verfügung, die Kunden bei der Sicherung ihrer Umgebung unterstützen, darunter Google Cloud IAM, Google Cloud Security Command Center und Google Cloud DLP.

Microsoft Azure Shared Responsibility Model

Microsoft Azure bietet ein Shared Responsibility Model, das dem von Amazon AWS ähnelt. Laut Microsoft ist das Unternehmen für die Sicherheit der Cloud-Infrastruktur verantwortlich, während die Kunden für die Sicherheit in der Cloud verantwortlich sind. Dieser Ansatz überträgt dem Cloud-Dienstanbieter mehr Verantwortung als dem Kunden.

Im Rahmen des Microsoft Azure Shared Responsibility Model sind die Kunden für die Sicherheit ihrer Anwendungen, Daten und Zugriffskontrolle verantwortlich. Sie können Azure Security Center, Azure Active Directory und Azure Security and Compliance Tools nutzen, um ihre Umgebung zusätzlich zu sichern.

Bewährte Verfahren für die Umsetzung des Cloud-Modells der geteilten Verantwortung

Die Umsetzung des Cloud-Modells der geteilten Verantwortung erfordert Zusammenarbeit und Kommunikation zwischen Cloud-Dienstanbietern und ihren Kunden. Verwenden Sie diese bewährten Verfahren als Ausgangspunkt für die Umsetzung des Modells:

- Verstehen Sie Ihre Verantwortlichkeiten – Verschaffen Sie sich ein klares Verständnis aller Verantwortlichkeiten hinsichtlich der Sicherheit aller Anwendungen, Daten und Betriebssysteme, die auf der Cloud-Infrastruktur ausgeführt werden.

- Befolgen Sie bewährte Sicherheitsverfahren – Befolgen Sie bewährte Verfahren nach Industriestandard, wie z. B. die Verwendung sicherer Passwörter, die Aktivierung der Multi-Faktor-Authentifizierung und die Implementierung von Verschlüsselung sorgen für langfristigen Erfolg bei der Nutzung der Cloud.

- Implementieren Sie Zugriffskontrollen – Der Zugriff auf sensible Daten und Anwendungen sollte auf der Grundlage von Benutzerrollen und Berechtigungen gewährt werden.

- Sicherheitsmaßnahmen regelmäßig überwachen und aktualisieren – Beauftragen Sie Sicherheitsteams mit der genauen Überwachung der Bedrohungslage hinsichtlich zunehmender Risiken in der Cloud. Stellen Sie sicher, dass Sicherheitsmaßnahmen rechtzeitig aktualisiert werden, um Schwachstellen oder neue Bedrohungen zu beheben.

- Halten Sie Vorschriften ein – Arbeiten Sie mit Rechtsexperten zusammen, um alle geltenden Vorschriften wie HIPAA, PCI-DSS und DSGVO zu verstehen.

SentinelOne in Aktion sehen

Entdecken Sie in einer persönlichen Demo mit einem SentinelOne-Produktexperten, wie KI-gestützte Cloud-Sicherheit Ihr Unternehmen schützen kann.

Demo anfordernFazit

Das Cloud Shared Responsibility Model ist ein wichtiges Konzept für die Cloud-Sicherheit. Es verdeutlicht die Rollen und Verantwortlichkeiten von Cloud-Dienstleistern und ihren Kunden bei der Sicherung von Cloud-Ressourcen. Durch das Verständnis der verschiedenen Ebenen des Modells und ihrer jeweiligen Verantwortlichkeiten können Cloud-Dienstleister und Kunden zusammenarbeiten, um sicherzustellen, dass ihre Cloud-Umgebungen sicher und effektiv sind.

Häufig gestellte Fragen zum Cloud-Modell der geteilten Verantwortung

Das Cloud-Modell der geteilten Verantwortung legt fest, wer bei der Nutzung von Cloud-Diensten welche Sicherheitsaufgaben übernimmt. Der Anbieter sichert die physischen Rechenzentren, Netzwerke und Virtualisierungsschichten, während Sie sich um alles kümmern, was Sie in der Cloud erstellen und speichern – Ihre Betriebssysteme, Anwendungen und Daten. Diese Aufteilung hilft beiden Seiten, sich auf das zu konzentrieren, was sie kontrollieren, und sorgt so für eine sichere und zuverlässige Cloud-Umgebung.

Klare Rollen sorgen dafür, dass beide Seiten ihrer Verantwortung nachkommen und Sicherheitslücken vermieden werden. Ohne dieses Modell könnten Sie davon ausgehen, dass der Anbieter für die Datenverschlüsselung oder Zugriffskontrollen zuständig ist, obwohl dies eigentlich Ihre Aufgabe ist, oder umgekehrt. Durch die Festlegung von Grenzen wird sichergestellt, dass nichts übersehen wird, Doppelarbeit reduziert wird und Audits reibungsloser verlaufen, da genau angegeben wird, wer für welche Sicherheitskontrolle zuständig ist.

Cloud-Anbieter kümmern sich um die Infrastruktur. Sie sichern die physischen Rechenzentren – Stromversorgung, Kühlung und Gebäude –, verwalten Netzwerkverteidigungen wie Firewalls und Intrusion-Systeme, warten und patchen Server und Hypervisoren und gewährleisten eine hohe Verfügbarkeit der Hardware.

Außerdem erfüllen sie Branchenzertifizierungen (ISO 27001, SOC 2) und weisen die Konformität der zugrunde liegenden Cloud-Plattform nach.

Der Umfang der Kundenpflichten ändert sich mit IaaS, PaaS und SaaS. Bei IaaS mieten Sie reine Rechenleistung, sodass Sie für die Sicherheit des Betriebssystems, der Middleware, der Anwendungen und der Daten sorgen müssen. Bei PaaS erhalten Sie eine verwaltete Laufzeitumgebung, sodass Sie sich auf Code und Konfigurationen konzentrieren können, während der Anbieter sich um die Betriebssystem- und Plattform-Updates kümmert.

Bei SaaS werden die meisten Pflichten auf den Anbieter verlagert – Sie konfigurieren und nutzen lediglich die Anwendung, während dieser sich um alles darunter liegende kümmert.

Die Verantwortlichkeiten lassen sich in der Regel in drei Ebenen unterteilen:

- Infrastrukturebene: Hardware, Virtualisierung und Netzwerkgeräte, die vom Anbieter gesichert werden; Sie sichern Ihre Daten auf diesen Systemen.

- Plattformebene: Betriebssysteme, Laufzeitumgebungen und Datenbanken, die vom Anbieter gepatcht und konfiguriert werden; Sie sperren Ihre Anwendungen und deren Einstellungen.

- Anwendungsschicht: Sie kümmern sich um Anwendungscode, Zugriffskontrollen und Datenverschlüsselung; der Anbieter sichert Ihre benutzerdefinierte Logik oder Geschäftsdaten nicht.

SentinelOne Singularity™ Cloud Security setzt die gemeinsame Verantwortung durch, indem es Ihnen Echtzeit-Transparenz und automatisierte Kontrollen für Cloud-Workloads bietet. Es kombiniert CSPM (Posture Checks), CWPP (Workload Protection), CIEM (Permission Management), IaC-Scanning und One-Click-Remediation.

Die KI-gestützte Erkennung von Bedrohungen und die Durchsetzung von Richtlinien decken alle Ebenen ab, sodass Sie Fehlkonfigurationen erkennen, Verschlüsselungen durchsetzen und Bedrohungen isolieren können, bevor sie sich auf Ihre Cloud-Ressourcen auswirken.