ボットネットとは、サイバー犯罪者によって制御される侵害されたデバイスのネットワークです。本ガイドでは、ボットネットの動作原理、サイバー攻撃における活用方法、そしてセキュリティ上における課題について解説します。

ボットネットの作成・管理手法、検知・防止戦略について学びましょう。組織がネットワークを保護しリスクを軽減するためには、ボットネットの理解が不可欠です。

サイバーセキュリティにおけるボットネットとは?

ボットネットとは、共通のマルウェアに感染した乗っ取られたデバイスのネットワークであり、悪意のある攻撃者が広範な詐欺や大規模なサイバー攻撃を自動化するために利用します。ボットネット上の個々のデバイスは「ボット」または「ゾンビ」と呼ばれ、各ボットネットの背後にいる悪意のある攻撃者は「ボットハーダー」と呼ばれます。

感染デバイス(ボット)には、個人用コンピュータ、サーバー、モバイルデバイス、モノのインターネット(IoT)デバイス。今日、ほとんどのボットネットは単一のボットハーダーによって数百万のボットを制御下に置き、一元的な拠点から大規模な攻撃を実行することを可能にしています。

個々の脅威アクターや少人数のハッカー集団でも、ボットネットを利用することで従来不可能だった大規模な攻撃を実行できる。ボットネットは、わずかなコストと時間投資で広く利用可能であり、従来の攻撃手法よりも効率的です。ボットネット上の全てのコンピュータに同時に同一の指示を実行させることで、悪意のある攻撃者は、標的のネットワークをクラッシュさせたり、マルウェアを注入したり、認証情報を収集したり、CPU負荷の高いタスクを実行したりする攻撃を成功させることができます。ボットネットは遠隔の攻撃者によって制御されるため、所有者は通常、自身のデバイスがボットネットの一部となっていることに気づいていません。ほとんどの場合、ボットネットは悪意のある行為者によって形成され、彼らは可能な限り多くのインターネット接続デバイスに悪意のあるソフトウェア(マルウェア)を拡散させます。ワーム型特性と組み合わせると、一部のボットネットは同一ネットワーク上の他のマシンにも感染し、自律的な拡大能力と脅威アクターにとって無限の機会を提供します。

ボットネットが構築された後、ボットハーダーがその制御権をダークウェブや闇市場で、ボットネットを制御する能力を他の悪意あるアクターに販売または貸与することもあります。いずれにせよ、ボットネットは通常、DDoS攻撃、大量メールスパム攻撃、標的型侵入、金融侵害などの形で、インターネット全体にわたる協調攻撃を仕掛けるために使用されます。

ボットネットの仕組み

ボットネットマルウェアは特定の個人や企業を標的とするのではなく、可能な限り多くのデバイスに感染するよう設計されています。ボットネットに接続されるデバイスが増えるほど、自動化されたタスクを実行するための計算能力と機能性が向上します。疑いを避けるため、ボットネットは通常、感染デバイスのリソースのごく一部のみを使用し、バックグラウンドで動作します。

ボットネットの管理者は、ファイル共有や電子メール、ソーシャルメディアアプリケーションプロトコル、あるいは他のボットを仲介として利用することでボットネットを作成できます。悪意のあるファイルが開かれると、デバイスはボットハーダーに報告するようコンピューターに指示する悪意のあるコードに感染します。ボットハーダーは感染したデバイスにコマンドを指示し、標的システムが導入した対策に応じてボットを更新し、その機能全体を変更することさえ可能です。lt;/p>

デバイスは、ファームウェア、ウェブサイト、アプリケーションの脆弱性を通じて感染することもあります。一部のボットネットは、特定のソフトウェアバグに脆弱なネットワーク上の全デバイスを感染させるワーム型コードを使用します。特に、古いパッチ未適用のファームウェアを頻繁に実行する企業向けIoTデバイスは、この種の感染経路に対して極めて脆弱である。

ボットハーダーが十分な数のボットを感染させると、次の段階は動員である。ボットハーダーは感染デバイスにコマンドや更新を送信し、ボットは命令を実行する。

ボットネットの種類

一般的に、ボットネットを制御するためにボットハーダーが使用する構造には2種類ある。第一は、ボットハーダーとボットネット上の各デバイスが直接通信する集中型モデルである。二つ目は分散型システムで、ボットネットデバイス間に複数のリンクが存在します。

集中型クライアント・サーバーモデル

第一世代のボットネットは通常、クライアント・サーバーモデルで動作します。これは、単一のコマンド・アンド・コントロール(C&C)サーバーがボットネット全体を操作することを意味します。しかし、集中型モデルは構造が単純であるため、単一障害点の影響を受けやすいという欠点があります。

最も一般的なC&C通信チャネルは、インターネットリレーチャット(IRC)またはHTTPボットネットの形をとります。

- インターネットリレーチャット(IRC)ボットネット:初期のボットネットの一部は、事前に設定されたIRCサーバーとチャンネルを使用してボットを遠隔操作します。この種の攻撃は通常、低帯域幅を必要とし、身元を隠蔽し検出を回避するために単純な通信方法を使用します。

- HTTPボットネット: Webベースのボットネットでは、ボットハーダーがHTTPプロトコルを使用してボットにコマンドを送信し、その活動を通常のWebトラフィックとして偽装できます。この種の攻撃では、ボットは定期的にサーバーにアクセスして新しい更新やコマンドを受け取ります。

分散型ピアツーピア(P2P)モデル

新世代のボットネットは主にピアツーピア(P2P)モデルを採用しており、ボット同士がC&Cサーバーとの直接接続なしにコマンドや情報を共有できます。IRCやHTTPボットネットに比べ実装は困難ですが、単一の集中型サーバーに依存しないため、P2Pボットネットはより耐障害性に優れています。

P2P モデルでは、各ボットはクライアントとサーバーの両方として機能することで、デバイス間で情報を共有および更新します。

ボットネット攻撃の種類

ボットネットは、ボットハーダーによって複数の種類のボットネット攻撃を実行するために使用されます。一部の攻撃は他の攻撃よりも一般的または高度ですが、あらゆる種類のボットネット攻撃はサイバーセキュリティに深刻な脅威をもたらします。

フィッシング攻撃

他のソーシャルエンジニアリング攻撃とは異なり、フィッシングは大量送信に重点を置いています。攻撃者は通常、フィッシングメールを可能な限り多くの受信者に送信し、たった一人でも騙されることを期待します。フィッシング攻撃は初期段階での労力や投資がほとんど不要であり、攻撃者にとって莫大な利益をもたらす可能性があります。&

ボットネットの力を背景に、フィッシング攻撃は無限に思えるメール受信箱に到達します。ボットネットは広範かつ自動化されているため、フィッシングキャンペーンを停止させることは非常に困難です。

分散型サービス拒否(DDoS)攻撃

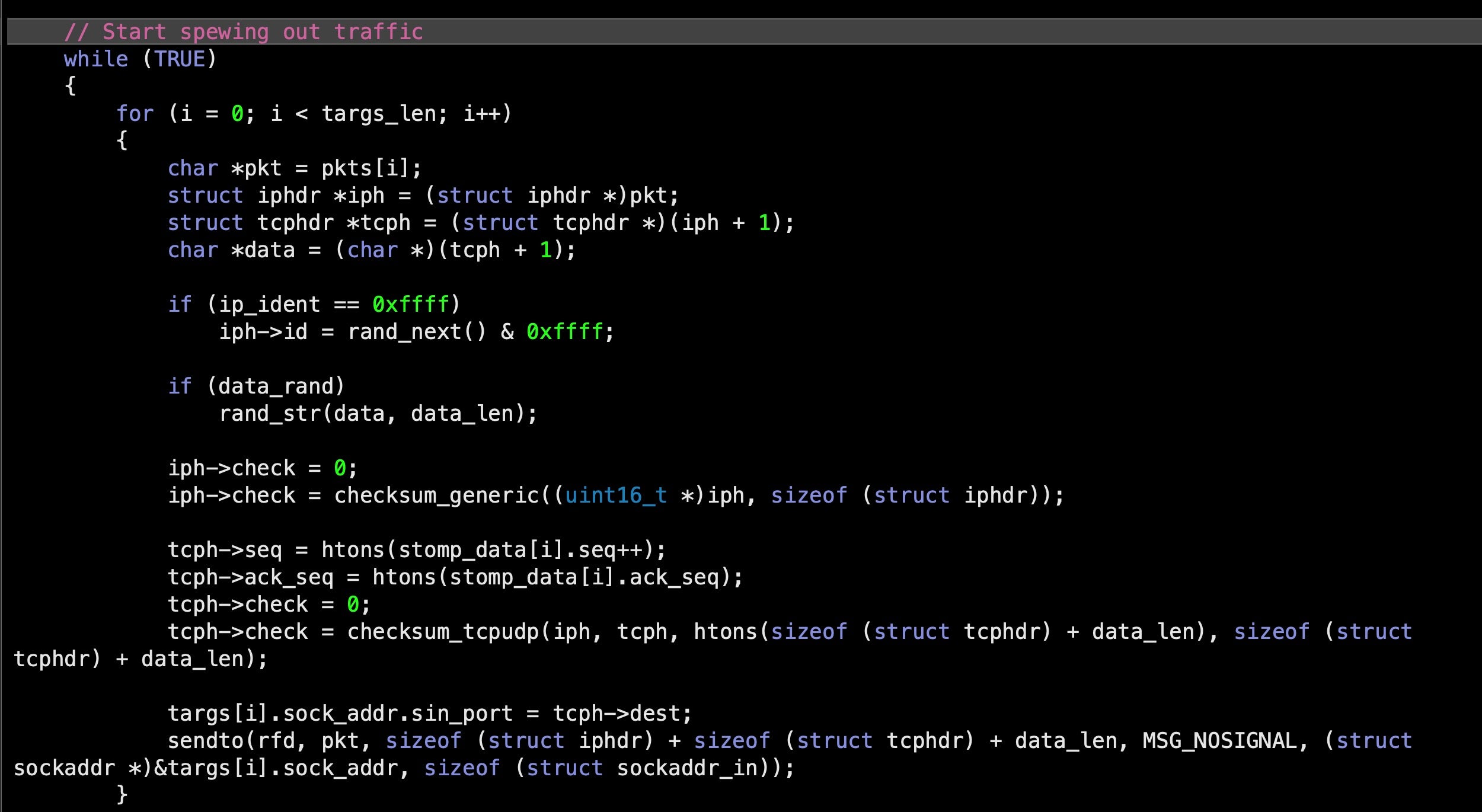

分散型サービス拒否(DDoS)攻撃(DDoS)攻撃は、ボットネットが実行する最も一般的な攻撃手法の一つです。DDoS攻撃では、ボットネットが標的のサーバーやアプリケーションに膨大な数のリクエストを送信し、クラッシュを引き起こします。何千、何百万ものデバイスが同時に単一のサーバーに接続を試みると、サーバーは受信パケットリクエストに対応できなくなり、オフライン状態に陥ります。これにより、正当な顧客が利用できなくなります。

ボットネットによるDDoS攻撃の著名な事例は複数存在する。最も成功した例の一つがMiraiマルウェアであり、その作者「Anna Senpai」は悪名高く、この悪意あるソフトウェアのソースコードをHackforumsのウェブサイト上で公開した。

公開後、このコードは模倣ボットネットの大量生成に利用され、Linux IoTデバイス(セキュリティカメラ、プリンター、ルーター、その他インターネット接続デバイスを含む)を標的とする複数の模倣型ボットネットの作成に利用された。さらに、このマルウェアは、独立系セキュリティブロガーのブライアン・クレブスが、過去に行われたDDoS攻撃の背後にいる2名の個人を暴露 した後に、独立系セキュリティブロガーのブライアン・クレブス氏も標的とされました。クレブス氏はGitHubに対する過去のDDoS攻撃およびDNSプロバイダーDynの背後にいた2名の個人を暴露していました。

ボットネットを利用したDDoS攻撃は、標的となったユーザーだけでなく、それ以外のユーザーにも深刻な問題を引き起こします。ほとんどのウェブサイトは、外部のインターネットサービスプロバイダー(ISP)や、Akamaiのようなコンテンツ配信ネットワーク(CDN)によってホストされているため、Cloudflare、Fastlyなどの外部ISPやCDNによってホストされているため、DDoS攻撃は複数のクライアントに同時に影響を及ぼす可能性があります。

ブライアン・クレブス氏への攻撃事例では、Akamaiは他の顧客をサービス拒否から保護するため、彼のウェブサイトを強制的に停止せざるを得ませんでした。

金融情報漏洩

ボットネットは企業からの資金窃取やクレジットカード情報の直接的な盗みにも利用されます。ボットネットはキーロギングやスクリーンショット取得など様々な手法で金融情報を収集し、収集した情報をボットネット管理者のリモートサーバーに送信します。場合によっては、金融情報が闇市場で高額な対価と引き換えに売買されることもあります。

最も悪名高い金融侵害ボットネットの一つであるGameOver Zeusマルウェアは、フィッシングメールを介して短期間で複数の企業から直接数百万ドルを盗み出す原因となった。

バックドア型ボットネット

バックドア型ボットネットは、感染したデバイスを利用して他のデバイスを感染させ、ボットネットに追加してボットハーダーが制御できるようにします。他のタイプのボットネット攻撃と同様に、バックドア型ボットネットも通常、ユーザーが知らずにマルウェアをインストールすることから始まります。

しかし、他のボットネットマルウェアとは異なり、バックドア型ボットネットは「裏口」からシステムに侵入するため、検出が困難です。ボットネットは、ユーザーによる許可を必ずしも必要とせず、導入済みのセキュリティ対策を自動的に回避して侵入することが可能です。

標的型侵入

標的型侵入は通常、組織の特定の高価値システムやネットワークを侵害するために設計された小規模なボットネットによって実行されます。一度侵入すると、攻撃者は企業のシステムにさらに深く侵入し、最も価値のある資産へのアクセス権を獲得できます。

この種の攻撃は、組織のシステムやネットワークへのアクセスを得るための総合的なキャンペーンの一部として、あるいは時間をかけて繰り返される一連の試みとして実施される場合があります。標的型侵入の背後にいるボットハーダーは通常、長期間にわたるキャンペーンを実施するための追加の専門知識とリソースを有しており、標的の防御に対抗するために攻撃手法を適応・調整・改善していきます。

リモートデスクトッププロトコル(RDP)攻撃

リモートデスクトッププロトコル(RDP)サーバーは、デバイスが直接接触せずに他のデバイスやネットワークに接続することを可能にします。ボットネットがRDPサーバーを攻撃すると、組織全体に容易に拡散し、ネットワークに接続するすべてのデバイスや他のデバイスを感染させることが可能です。

リモートワークの普及に伴い、RDP ボットネット攻撃はますます増加しており、多くの場合、クレデンシャルスタッフィング、ブルートフォース攻撃、マルウェアを介して実行されます。

クレデンシャルスタッフィング

クレデンシャルスタッフィング攻撃は、データベースや盗まれた認証情報リスト(パスワードやユーザー名など)を複数のアカウントに対して照合し、一致するものを探すように設計されています。「リストクリーニング」や「侵害リプレイ」とも呼ばれるこの手法は、ボットネットによって自動化され、1日あたり数千万のアカウントをテストすることが可能です。

セキュリティ対策が不十分なウェブサイトは、クレデンシャルスタッフィング攻撃の標的となりやすく、通常は強力でユニークなパスワードの使用によって回避できます。

ボットネットの防止、検出、阻止方法

ボットネットは、今日存在する最も洗練されたマルウェアの一種であり、政府、企業、個人を問わず、大規模なサイバーセキュリティ上の懸念を引き起こしています。インターネット上には非常に多くのボットネットが存在し、その多くはセキュリティ上の新たな脆弱性や欠陥に対応して絶えず変異しているため、各ボットネットは他のボットネットとは大きく異なる可能性が高いです。

困難ではありますが、ボットネット攻撃が取り返しのつかない損害をもたらす前に、それを検知し防止する方法はいくつかあります。&

1. 予防策

デバイスへのボットネットマルウェア感染を防ぐことが、攻撃に対する最も確実な防御策です。組織や個人は以下の対策が可能です:

- ソフトウェアを最新の状態に保つ

- ネットワーク上の異常な活動を監視する

- ログイン失敗の記録を管理する

- 不審なリンクはクリックしない

- 送信元不明のメール、または送信元が知られていても不審なメールは開封しない

- 安全なパスワードを作成する(必要に応じて新しいパスワードに変更する)

- 高度なサイバーセキュリティソフトウェアを使用する

2. 検知

ボットネットマルウェアがコンピュータシステムに侵入した場合、できるだけ早く検知することが重要です。ユーザーは以下の点に注意できます:

- ウェブサーバーのCPU負荷が異常に高い

- メモリ使用量が過剰

- 非ネイティブなトラフィックプロファイル

- 過剰なネットワークトラフィックによるネットワークの閉塞

ネットワーク全体のボットネット通信を検知するには、ファイアウォール制御も有用です。しかし、ボットネット感染に対する最も効果的な抑止策は、デバイス上でマルウェアのペイロードが実行されるのを防ぐ、堅牢な行動型 AI セキュリティソリューションです。

3.修復

残念ながら、ボットネットが侵入して破壊活動を始めた後は、対処がはるかに困難になります。この段階では、ユーザーはネットワークを停止し、すべてのパスワードを変更し、場合によってはコンピュータシステムの修復まで必要となるでしょう。

良い知らせは、修復作業を大幅に管理しやすくするソフトウェアソリューションが存在することです。EDR 保護を エンドポイントにSentinelOneでボットネットを阻止 ネットワーク上のあらゆるデバイスを完全に可視化し、エンドポイントにXDR保護を確実に行うことが、個人、組織、政府機関をボットネットから守る唯一確実な方法です。 自律的かつリアルタイムな対応を可能にする唯一のサイバーセキュリティプラットフォーム、SentinelOneのSingularity XDRプラットフォームは、動的な攻撃対象領域とクロスプラットフォームセキュリティ分析に対する可視性を高めます。エンドポイント、クラウド、ID、データセキュリティを単一プラットフォームに集約することで、ユーザーはマシン速度でのリアルタイム解決結果と、クロスプラットフォームかつエンタープライズ規模のデータ分析を手にします。 SentinelOneの記録的なMITRE ATT&CK評価(100%防御率)の詳細と、今すぐデモをリクエストして、完全なボットネット防御への第一歩を踏み出しましょう。 この記事が気に入りましたか? LinkedIn、Twitter、YouTube または Facebook で、当社が投稿するコンテンツをご覧ください。

サイバーセキュリティについてさらに読む

"

FAQs

ボットネット自体は単なるコンピュータのネットワークです。ボットネットの管理者がデバイス所有者から明示的な同意を得て制御している限り、それ自体に違法性はありません。例えば研究者は、研究目的で独自の「ボットネット実験環境」を構築することに興味を持つ場合があります。

ただし、ボットネットが通常実行するために利用される活動は、しばしば違法です。例えば、他人の所有するコンピュータにマルウェアをインストールすることは犯罪行為とみなされます。デバイスを指示してその他の違法行為を行わせることも違法であり、ボットネット運営者は法執行機関に摘発された場合、複数の罪に問われる可能性がある。

ボットネットは通常、メールで送られてくるリンクから開かれるマルウェアを介してダウンロードされます。ほとんどのボットネット運営者は発見されず匿名性を保ちたいと考えているため、フィッシングメールが失敗した場合、他の感染方法を使用する可能性があります。

"ボットネットのブロックは困難な場合があります。ハッカーやボットネットの運営者は、従来のセキュリティ対策を回避する新たな方法を常に模索しており、エンドユーザーは人間である以上、ミスを犯しやすいものです。

ボットネットをブロックする最善の方法は、そもそもデバイスへの感染を防ぐことです。この機能を提供できるのは、最先端のサイバーセキュリティソリューションのみです。

"