Con amenazas cada vez más sofisticadas y abundantes, los controles de seguridad tradicionales a menudo deben ser más robustos para cubrir las brechas de detección y respuesta. Aquí entra en juego la detección y respuesta extendidas (XDR), un enfoque de seguridad potente y unificado que promete ayudar a aumentar la visibilidad de las amenazas al tiempo que optimiza los mecanismos de defensa.

Pero, ¿qué es realmente XDR y es lo suficientemente bueno como para proteger su organización y sus diversos activos digitales? En esta publicación se desglosa el concepto de arquitectura XDR y se revelan más información útil a través de la cual puede implementarlo en su entorno para mejorar realmente su postura de seguridad.

¿Y bastará con mejorar su postura de seguridad? Bueno, lo discutiremos a continuación.

¿Qué es XDR?

¿Qué es XDR?

XDR es una solución de ciberseguridad diseñada para hacer frente a las amenazas actuales, ya que reúne múltiples capas de detección y respuesta bajo un mismo paraguas y amplía sus capacidades. Piensa en un antiguo castillo medieval. En la antigüedad, quizá bastaba con defender el castillo con murallas sólidas y una torre de vigilancia. Pero a medida que las amenazas evolucionaban, también lo hacían los invasores, que podían excavar o escalar túneles o murallas en plena noche. Para seguir garantizando su seguridad, los defensores del castillo tuvieron que someterse a cambios vigilando las puertas y los cielos, el subsuelo y cualquier otro lugar donde pudiera aparecer el riesgo.

Las herramientas de seguridad tradicionales, como los cortafuegos o las aplicaciones antivirus, se centran en un solo vector de amenaza específico, como un caballero que vigila la puerta del castillo. Como se centran solo en ese vector, pasan por alto los ataques más sutiles. XDR es como un sistema moderno de defensa de un castillo: todas las torres de vigilancia están conectadas y supervisan las puertas, las murallas, los túneles y los mensajeros para que ninguna amenaza pase desapercibida.

XDR integra datos de muchas fuentes (terminales, servidores, servicios en la nube y redes) en una visión holística de los ataques. No es una herramienta de detección, sino un instrumento a través del cual su organización puede responder a todas esas amenazas de forma rápida y eficaz, automatizando y priorizando las respuestas en función del peligro. XDR es como una fortaleza vigilante con ojos en todas partes. Ve todo el campo de batalla y está lista para defender desde todos los flancos.

Componentes básicos de la arquitectura XDR

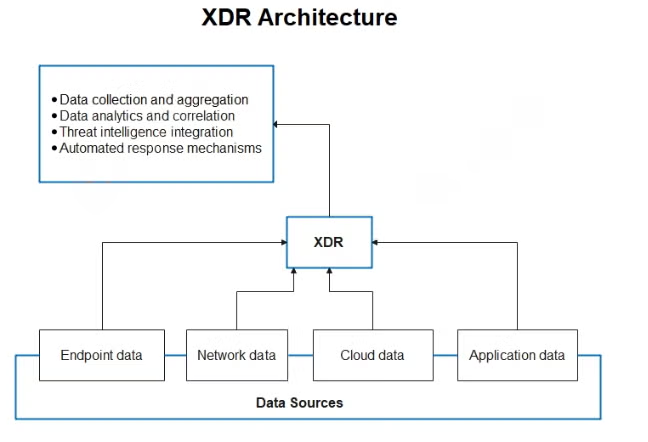

Una arquitectura XDR

Como se ilustra arriba, una arquitectura XDR combina varios elementos de ciberseguridad para presentar una visión general de la detección, el análisis y la respuesta a amenazas. Sus elementos principales proporcionan una plataforma integrada para la detección, el análisis y la respuesta sin fisuras en varios ámbitos.

A continuación se detallan sus componentes principales.

1. Recopilación y agregación de datos

Esto constituye la capa fundamental de XDR, donde se recopilan datos sin procesar de diversas fuentes. Integra la telemetría de múltiples entornos para proporcionar una visibilidad completa. Las principales fuentes de datos incluyen:

Datos de terminales: Recopile registros o datos de comportamiento generados desde sus terminales, ya sean servidores, ordenadores portátiles, dispositivos móviles o cualquier dispositivo IoT. Esto ayuda a rastrear anomalías como malware en sus sistemas o comportamientos inusuales.

Datos de red: Para detectar amenazas basadas en la red, recopile información sobre el tráfico de su red, incluidos los flujos de paquetes, las anomalías de la red, los registros del firewall y el historial de conexiones.

Los datos de la nube capturan las actividades dentro de sus entornos de nube, ya sean IaaS, PaaS o SaaS. Analizan los patrones de acceso, el uso de las aplicaciones y la actividad de las API dentro de la nube, lo que puede detectar configuraciones incorrectas o infracciones.

Datos de aplicaciones: Esto incluye datos a nivel de aplicación, como registros de sus aplicaciones, bases de datos y servicios web. Esta información le resultará muy útil para identificar ataques, como inyecciones SQL, XSS o accesos ilegales a la aplicación.

2. Análisis y correlación de datos

La arquitectura XDR incorpora la recopilación de una gran cantidad de datos de seguridad procedentes de diferentes fuentes. Los algoritmos avanzados de análisis y aprendizaje automático correlacionan los eventos de sus sistemas para identificar patrones que realmente indican una amenaza cibernética.

3. Integración de inteligencia sobre amenazas

Los sistemas XDR incorporan fuentes de plataformas de inteligencia sobre amenazas que proporcionan información en tiempo real sobre amenazas emergentes, vulnerabilidades y tácticas de ataque. De este modo, gracias a dicha inteligencia, se mejorará el mecanismo de detección de XDR y sus equipos de seguridad recibirán notificaciones previas sobre los riesgos.

Su organización se mantendrá al día de las tendencias mundiales en materia de amenazas gracias a este tipo de integración. Esto también significa que su organización siempre podrá defenderse de los ataques conocidos y de los exploits recién descubiertos.

4. Mecanismo de respuesta automatizado

Los sistemas XDR cuentan con mecanismos de respuesta automatizados, lo que hace que la respuesta a incidentes sea más eficiente. Una vez detectada y confirmada la amenaza, la plataforma puede tomar medidas predefinidas, como aislar los dispositivos afectados, bloquear las direcciones IP maliciosas o iniciar análisis del sistema.

Por lo tanto, la automatización mantiene la distribución de los ataques localizada, reduce el tiempo de respuesta y mitiga la velocidad a la que se reducen los daños. También evita la sobrecarga de los equipos de seguridad y les permite centrarse más en cuestiones complejas o estratégicas.

Características clave de XDR

Como ya sabe, XDR mejora la seguridad en toda su organización al integrar diversas herramientas y sistemas de seguridad en una solución unificada. A continuación se enumeran las características clave de XDR.

1. Visibilidad unificada

1. Visibilidad unificada

XDR integra y consolida datos de múltiples capas de seguridad en una única plataforma. Esta vista unificada ayuda a sus equipos de seguridad a obtener una comprensión holística de su postura de seguridad y a detectar amenazas en diversos entornos.

Reduce los silos de datos y permite una correlación perfecta entre sus herramientas de seguridad, lo que proporciona un mejor conocimiento de la situación.

2. Detección avanzada de amenazas

XDR utiliza sofisticados algoritmos de análisis, inteligencia artificial y aprendizaje automático para identificar amenazas avanzadas que las herramientas de seguridad tradicionales podrían pasar por alto. Al analizar sus datos de múltiples fuentes y aplicar análisis de comportamiento, XDR puede detectar anomalías, detectar ataques de día cero y descubrir amenazas ocultas, como malware sin archivos o amenazas internas.

3. Respuesta automatizada a las amenazas

XDR automatiza el proceso de respuesta a las amenazas mediante guías y flujos de trabajo predefinidos. Cuando se detecta una amenaza, puede iniciar acciones como poner en cuarentena los sistemas afectados, bloquear el tráfico malicioso y reparar los activos comprometidos sin necesidad de intervención manual.

Esta automatización ayuda a reducir los tiempos de respuesta, minimiza el riesgo de errores humanos y permite a sus equipos centrarse en tareas más estratégicas.

4. Operaciones de seguridad simplificadas

Al consolidar las alertas, los análisis y los mecanismos de respuesta en una plataforma unificada, XDR simplifica las operaciones de seguridad y reduce la fatiga de las alertas. La plataforma prioriza las alertas en función de su gravedad y contexto, lo que permite a sus equipos de seguridad centrarse en los incidentes más críticos.

Líderes en seguridad de puntos finales

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

XDR frente a otros marcos de seguridad

Como se ha mencionado, XDR proporciona un enfoque integrado, correlacionando datos de múltiples fuentes para una detección holística y una respuesta automatizada. Por ejemplo, SIEM (gestión de la información y los eventos de seguridad) se centra en la agregación y el análisis de registros; sin embargo, a menudo carece de respuesta automatizada. EDR (detección y respuesta en los puntos finales), por otro lado, se centra en la detección específica de puntos finales, mientras que NDR (detección y respuesta de red) se dedica al análisis del tráfico de red.

En la tabla siguiente, compararemos XDR con los marcos de seguridad SIEM, EDR y NDR.

XDR frente a SIEM

| XDR | SIEM |

|---|---|

| Incluye acciones de respuesta automatizadas, como cuarentena, corrección o aplicación de políticas | Normalmente implica mucha investigación manual y correlación por parte de los analistas de seguridad |

| Proactivo en la búsqueda de amenazas con respuestas automatizadas a incidentes | Lento en términos de tiempo de respuesta, ya que se centra más en la recopilación y el análisis de datos que en la respuesta automatizada. |

XDR frente a EDR

| XDR | EDR |

|---|---|

| Agrega datos de varias capas para proporcionar una detección y respuesta integral ante amenazas | Detecta y responde a amenazas específicas de los puntos finales, como malware o ransomware |

| Proporciona una visibilidad y un contexto mejorados al correlacionar datos de múltiples entornos. | Analiza principalmente la actividad de los puntos finales, como la ejecución de procesos, los cambios en los archivos y las conexiones de red. |

XDR frente a NDR

| XDR | NDR |

|---|---|

| Proporciona un alcance más amplio para la detección y la respuesta, incluidos los eventos de red y ajenos a la red | Se ocupa principalmente de las amenazas que se originan o propagan a través de la red |

| Ofrece capacidades centralizadas de detección, correlación y respuesta en todas las capas | Se utiliza a menudo para detectar movimientos laterales y ataques sigilosos dentro de la red |

Para una seguridad integral, Singularity™ XDR de SentinelOne combina las ventajas de todos los sistemas anteriores en una única plataforma, lo que reduce los silos y ofrece capacidades de respuesta más rápidas y automatizadas. Puede probar la demostración gratuita y proteger sus sistemas de las amenazas cibernéticas en constante cambio.

Implementación de XDR en una organización

La implementación de un XDR implica un proceso de varios pasos, desde la evaluación de sus necesidades de seguridad hasta la selección de la solución adecuada. Esto garantiza una integración fluida con las herramientas existentes. Una planificación y ejecución adecuadas pueden mejorar la detección de amenazas, la respuesta ante incidentes y la postura general de ciberseguridad de su organización.A continuación se presentan las directrices sobre las etapas clave de la implementación de XDR.

1. Evaluación de las necesidades y los riesgos de seguridad

Antes de implementar XDR, asegúrese de realizar una evaluación exhaustiva de la postura de seguridad de su organización. Esto implica identificar los activos clave, las amenazas potenciales, las vulnerabilidades y las capacidades actuales de detección y respuesta.

Comprender los riesgos específicos a los que se enfrenta su organización le ayudará a definir el alcance y los objetivos de la implementación de XDR. De este modo, se garantiza que la plataforma aborde los retos de seguridad más críticos.

2. Selección de la solución XDR adecuada

2. Selección de la solución XDR adecuada

Dada la gran cantidad de soluciones XDR disponibles, elegir la adecuada requiere una evaluación cuidadosa de las características, la escalabilidad y la reputación del proveedor. Busque plataformas que se ajusten bien a sus objetivos de seguridad y ofrezcan compatibilidad con las herramientas existentes.

Además, es importante tener en cuenta el nivel de asistencia del proveedor, su hoja de ruta de innovación y la capacidad de integración de la solución en el entorno operativo de su organización.

3. Integración con las herramientas de seguridad existentes

XDR está diseñado para mejorar la visibilidad mediante la integración con las herramientas de seguridad existentes. Un proceso de integración fluido es fundamental para minimizar las interrupciones y garantizar que los datos de estas herramientas fluyan sin problemas al sistema XDR.

Debe seleccionar un proveedor que garantice la interoperabilidad y le permita, si es necesario, reconfigurar o actualizar algunas herramientas para lograr una compatibilidad total.

4. Formación del personal y desarrollo de habilidades

Para implementar con éxito un XDR que vaya más allá de la tecnología, sus equipos de seguridad deben formarse en el uso eficaz de la nueva plataforma. Esto incluye comprender cómo interpretar la información generada por XDR, ajustar los flujos de trabajo y perfeccionar las estrategias de respuesta a incidentes.

El aprendizaje continuo y la mejora de las habilidades son esenciales, ya que las soluciones XDR están evolucionando gradualmente. Esto garantiza que su personal pueda aprovechar todo el potencial de la plataforma y responder de manera eficaz a las amenazas.

Ventajas de la arquitectura XDR

Estas son algunas de las principales ventajas de la arquitectura XDR:

- Mejora de las tasas de detección: XDR integra datos de diversas fuentes, lo que permite identificar mejor las amenazas sofisticadas mediante análisis avanzados y conocimientos sobre el comportamiento.

- Respuesta más rápida a las incidencias: Las capacidades de respuesta automatizada y los procesos de investigación optimizados permiten a sus equipos de seguridad reaccionar y mitigar las amenazas potenciales a tiempo.

- Reducción de la fatiga por alertas: XDR correlaciona y prioriza las alertas, minimizando el ruido y permitiendo a los equipos centrarse en las amenazas críticas sin verse abrumados por notificaciones irrelevantes.

- Postura de seguridad mejorada: al proporcionar una visión completa del panorama de amenazas, XDR ayuda a las organizaciones a identificar vulnerabilidades y adaptar sus estrategias de seguridad. Esto conduce a una mejora general de las defensas.

Retos y consideraciones

La implementación y el mantenimiento de XDR a veces conllevan una serie de retos y consideraciones. A continuación se presentan algunas áreas clave que deben explorarse.

1. Privacidad y cumplimiento de los datos

Ya sabe que las plataformas XDR recopilan y analizan grandes cantidades de datos en sus redes, terminales y aplicaciones. Es fundamental garantizar que dichos datos cumplan con las normativas regionales y específicas del sector, como el RGPD o la HIPAA. Las preocupaciones sobre la privacidad surgen cuando sus datos confidenciales se agregan y se comparten entre varios sistemas.

Por lo tanto, debe considerar la implementación de sólidos controles de acceso, cifrado y prácticas de anonimización de datos para evitar infracciones y garantizar el cumplimiento.

2. Complejidades de la integración

La arquitectura XDR tiene como objetivo unificar los datos y las alertas de seguridad de diversas fuentes. Sin embargo, la integración de herramientas de seguridad y sistemas heredados dispares puede resultar complicada. Los problemas de compatibilidad entre la infraestructura de seguridad existente y la plataforma XDR pueden complicar la implementación. Esta práctica puede provocar retrasos, un aumento de los costes o una visibilidad incompleta.

Garantizar una integración perfecta requiere una planificación cuidadosa y puede implicar una personalización o reconfiguración significativa de los sistemas existentes.

3. Implicaciones en los costes

La implementación de una solución XDR suele implicar una inversión financiera significativa. Más allá de los costes directos de licencia, debe tener en cuenta las actualizaciones de la infraestructura, la formación de sus equipos de seguridad y los gastos de gestión continuos.

Es fundamental encontrar el equilibrio entre la seguridad y los costes, ya que una solución XDR puede ofrecerle un ahorro a largo plazo gracias a una detección y respuesta más rápidas.

4 Dependencia de un proveedor

La adopción de una plataforma XDR de un único proveedor puede crear dependencias, lo que podría socavar la flexibilidad en el futuro. La dependencia de un proveedor puede impedirle adoptar nuevas tecnologías o cambiar de proveedor sin incurrir en costes sustanciales.

Su organización debe evaluar las implicaciones a largo plazo de comprometerse con un proveedor XDR específico. Esto garantiza que mantenga la capacidad de adaptar y ampliar su arquitectura de seguridad con el tiempo.

Descubra una protección de puntos finales sin precedentes

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

DemostraciónReflexiones finales

La arquitectura XDR representa un salto transformador en la ciberseguridad, ya que une diferentes capas de seguridad en un sistema de defensa cohesionado, inteligente y proactivo. Para implementar XDR de forma eficaz, las organizaciones deben dar prioridad a la integración integral. Esto garantiza la alineación de las herramientas de seguridad y fomenta una cultura de adaptación continua a las amenazas en constante evolución.

Cuando se hace correctamente, XDR no solo aumenta su capacidad de detección de amenazas, sino que también permite a sus equipos actuar con rapidez y decisión, convirtiendo así los datos caóticos en información útil.

Adopte XDR para pasar de una defensa reactiva a una proactiva, creando así una postura de seguridad resistente que pueda soportar hoy las amenazas del mañana.

"FAQs

XDR es un marco de ciberseguridad integrado que combina datos de varias capas de seguridad en un sistema unificado para detectar, analizar y responder a las amenazas de forma más eficaz.

XDR va más allá de EDR al integrar múltiples capas de seguridad en una única plataforma, en lugar de limitarse a supervisar los puntos finales como EDR. XDR tampoco se parece a SIEM, que recopila y correlaciona registros, pero no proporciona acciones de respuesta automatizadas.

XDR suele funcionar como una solución de software que aprovecha las herramientas de seguridad existentes, ya que no requiere hardware especializado. Sin embargo, para que sea eficaz, es necesario integrarlo adecuadamente en la infraestructura actual.