Sie haben Ihre Workloads und Daten in Azure gehostet und profitieren von der globalen Reichweite und Grenzenlosigkeit der Cloud. Diese Umgebung erfordert jedoch einen völlig neuen Sicherheitsansatz, der sich von dem in herkömmlichen Perimeterumgebungen eingesetzten Ansatz unterscheidet.

Um Ihnen dabei zu helfen, bietet die Azure-Sicherheitsarchitektur eine Vielzahl von Sicherheitsfunktionen, die Kernbereiche wie Datenschutz, Compliance-Management, Identitäts- und Zugriffsmanagement (IAM) und mehr abdecken. Wenn Sie jedoch die Azure-Sicherheitsarchitektur nicht verstehen, kann die Navigation durch die Sicherheitsangebote von Azure zu einer großen Herausforderung werden.

Dieser Leitfaden beleuchtet die wichtigsten Komponenten der Azure-Sicherheitsarchitektur, auf die Sie im Jahr 2025 achten sollten, und zeigt, wie diese Komponenten zusammenwirken, um robuste, gut strukturierte Azure-Cloudumgebungen aufzubauen. Außerdem werden einige Herausforderungen und Best Practices für Ihre Azure-Sicherheitsarchitektur behandelt.

Was ist die Azure-Cloud-Sicherheitsarchitektur?

Was ist die Azure-Cloud-Sicherheitsarchitektur?

Die Azure-Sicherheitsarchitektur umfasst verschiedene Tools, Dienste, Sicherheitsprinzipien und Best Practices, die Azure-Benutzern dabei helfen, sichere und gut strukturierte Workloads in Azure zu erstellen. Grundsätzlich umfasst sie die Identitäts- und Zugriffsverwaltung (IAM), die kontrolliert, wer Zugriff auf was hat, und als Torwächter für sensible Ressourcen fungiert. Die Verschlüsselung schützt sowohl gespeicherte als auch übertragene Daten und stellt sicher, dass die Daten selbst bei einer Überwachung unzugänglich bleiben.

Netzwerksicherheitstools wie Azure Firewall und Netzwerksicherheitsgruppen schaffen virtuelle Barrieren, überwachen sorgfältig jeden unbefugten Zugriff und schränken diesen ein. Hinzu kommt das Azure Security Center, das als ständige Überwachungsinstanz fungiert und Schwachstellen und Bedrohungen in Echtzeit erkennt. Compliance-Management-Tools stellen sicher, dass jede Aktion den gesetzlichen Standards entspricht, während automatisierte Überwachung und Protokollierung kontinuierliche Einblicke liefern und so das Sicherheitsökosystem von Azure stärken. Zusammen bilden diese Komponenten eine strategische Verteidigung, eine Architektur, die sicherstellt, dass alle Daten genau dort bleiben, wo sie sein sollen – geschützt.

Notwendigkeit einer Azure-Sicherheitsarchitektur

Obwohl Azure mehrere Sicherheitstools bietet, können selbst in den sichersten Umgebungen Schwachstellen auftreten. Kürzlich wurde wurde in Azure eine neue Sicherheitslücke aufgrund einer unsachgemäßen Autorisierung entdeckt, die mit einem CVSS-Score von 8,2 als kritisch eingestuft wurde (CVE-2024-38194). Wenn diese Sicherheitslücke ausgenutzt wird, könnten Angreifer über kompromittierte privilegierte Konten auf Ihre geschäftskritischen Azure-Workloads zugreifen.

Eine robuste Cloud-Sicherheitsarchitektur ist wie ein adaptives Immunsystem – sie analysiert, passt sich an und verteidigt ständig. Mit ihr können Sie versteckte Bedrohungen erkennen und darauf reagieren. Darüber hinaus sind Cloud-Konfigurationen bekanntermaßen sehr flexibel; sie ändern sich im Laufe der Zeit, manchmal ohne dass es jemand bemerkt. Die in die Architektur integrierte Echtzeitüberwachung stellt sicher, dass diese Veränderungen nicht unbemerkt bleiben, sodass sofortige Anpassungen vorgenommen werden können, um böswillige Aktivitäten zu verhindern.

Außerdem schützt eine effektive Architektur vor Bedrohungen wie Insider-Aktivitäten, Datenausbreitung und Privilegieneskalation. Insider-Bedrohungen, ob absichtlich oder unabsichtlich, werden durch strenge Zugriffskontrollen und kontinuierliche Verhaltensüberwachung gemindert. Datenausbreitung – ein Phänomen, bei dem Daten unvorhersehbar verstreut werden und dadurch schwieriger zu sichern sind – wird durch zentralisierte Überwachung und Governance verwaltet. Die Ausweitung von Berechtigungen wird durch sorgfältige Überwachung und Kontrolle der Zugriffsebenen eingedämmt, um sicherzustellen, dass keine unbefugten Personen übermäßige Kontrolle haben.

Die Azure-Sicherheitsarchitektur ist also im Wesentlichen ein Framework aus vorinstallierten, mehrschichtigen Kontrollen, die Ihre kritischen IT-Ressourcen in Azure schützen und Ihnen helfen, Datenschutzstandards wie DSGVO, DORA, PCI DSS usw. einzuhalten. Durch die Einführung dieser Kontrollen können Sie die Datenintegrität sicherstellen und Ihren Stack vor Cyberangriffen schützen.

Azure Well-Architected Framework

Das Azure Well-Architected Framework ist eine Reihe von Grundsätzen, die von Microsoft bereitgestellt werden, um Unternehmen bei der Entwicklung sicherer, zuverlässiger und effizienter Anwendungen zu unterstützen. Das Framework umfasst fünf wichtige operative Säulen:

Sicherheit

Die Säule "Sicherheit" unterstützt Unternehmen bei der Entwicklung gut konzipierter Workloads unter Verwendung von Zero-Trust- und Defense-in-Depth-Ansätzen. Defense in Depth – umfasst die Bereitstellung mehrerer Sicherheitsebenen, um sicherzustellen, dass andere Abwehrmechanismen intakt bleiben, wenn ein Angreifer eine Ebene durchbricht. Zero-Trust geht hingegen davon aus, dass Benutzer standardmäßig nicht vertrauenswürdig sind, und erfordert eine kontinuierliche Authentifizierung für jeden Zugriffsversuch oder jede privilegierte Aktivität.

Die Säule "Sicherheit" umfasst Kernaspekte der Cloud-Sicherheitwie Datenschutz und Geheimhaltung, IAM, Datenverwaltung sowie Netzwerk- und Anwendungssicherheit. Außerdem wird definiert, wie eine sichere Azure-Architektur aussehen sollte: Sie muss angriffssicher sein und die Compliance-Anforderungen erfüllen.

Azure bietet eine Vielzahl von Tools zur Erleichterung der Anwendungssicherheit, darunter Azure Key Vault, Azure Purview, Azure Security Center und Microsoft Sentinel.

Zuverlässigkeit

Im Azure Well-Architected Framework ist Zuverlässigkeit ein Maß dafür, wie widerstandsfähig Ihre Azure-Workload gegenüber potenziellen Ausfällen ist. Diese Zuverlässigkeit hängt davon ab, dass Sie Best Practices wie Backup, Disaster Recovery, Fehlertoleranz und mehr implementieren. Die beiden besten nativen Azure-Zuverlässigkeitstools sind Availability Zones und Azure Site Recovery.

Kostenoptimierung

Bei der Kostenoptimierung geht es darum, Kosteneinsparungen mit notwendigen Kompromissen wie der Gewährleistung einer optimalen Leistung, Sicherheit und Compliance von Azure-Workloads in Einklang zu bringen.

Beispielsweise mag die Einführung der in der Azure-Sicherheitsarchitektur integrierten Tools kurzfristig kostspielig erscheinen. Angesichts der Tatsache, dass Datenverstöße mit Kosten in Höhe von 4,88 Millionen US-Dollar einen neuen Höchststand erreicht haben, ist die Investition in die richtigen Sicherheitslösungen jedoch eine Maßnahme zur Kostenoptimierung, da sie langfristig den ROI durch die Vermeidung kostspieliger Bußgelder und Rechtsstreitigkeiten aufgrund von Compliance-Verstößen erhöht.

Azure Advisor, die Kostenmanagementlösung von Azure, hilft Unternehmen dabei, Ressourcen effizient zuzuweisen, die Auslastung zu verfolgen und ungenutzte Ressourcen zu eliminieren.

Leistungseffizienz

Leistungseffizienz bezieht sich auf die Gestaltung von Workloads in der Azure-Sicherheitsarchitektur für Georedundanz (wenn Kunden weit verstreut sind), nahtlose Skalierbarkeit (zur Bewältigung von Traffic-Spitzen) und minimale bis keine Latenz (für eine optimale Benutzererfahrung). Um die Leistungseffizienz zu steigern, benötigen Sie die Funktionen von Azure für automatische Skalierung und Lastenausgleich.

Darüber hinaus können Azure Cache für Redis und Content Delivery Network (CDN)-Dienste die Effizienz weiter steigern, indem sie die Ladezeiten verkürzen und die Datenzugriffsgeschwindigkeit in allen Regionen weltweit verbessern.

Operative Exzellenz

Der Pfeiler "Operative Exzellenz" ermutigt Azure-Kunden, Praktiken wie DevOps, Observability, Automatisierung und Patch-/Upgrade-Management einzuführen. Diese Praktiken optimieren Arbeitsabläufe, reduzieren Inkonsistenzen in DevSecOps-Prozessen und minimieren menschliche Fehler. Tools wie Azure DevOps und Log Analytics unterstützen operative Exzellenz, indem sie Bereitstellungen automatisieren, den Systemzustand überwachen und umsetzbare Einblicke in die Workload-Leistung liefern.

Darüber hinaus können Azure Automation und Update Management Unternehmen dabei helfen, Routineaufgaben zu automatisieren und die Compliance aufrechtzuerhalten, sodass Workloads sicher, aktuell und widerstandsfähig gegen Betriebsstörungen bleiben.

Durch die Einführung der fünf Säulen des Azure Well-Architected Frameworks können Sie sichere Workloads erstellen, die mit den Kernprinzipien der Azure-Sicherheitsarchitektur übereinstimmen.

CNAPP-Marktführer

CNAPP-Marktführer

In diesem Gartner Market Guide für Cloud-Native Application Protection Platforms erhalten Sie wichtige Einblicke in den Zustand des CNAPP-Marktes.

Leitfaden lesenKomponenten der Azure-Sicherheitsarchitektur

Die Azure-Sicherheitsarchitektur umfasst eine Vielzahl von Sicherheitskomponenten, darunter:

1. Identitäts- und Zugriffsverwaltung (IAM) in Azure

In Azure wird IAM durch Microsoft Entra ID, ehemals Azure Active Directory (AAD), unterstützt. Microsoft Entra ID ist im Wesentlichen Ihr Gatekeeper, der Ihnen dabei hilft, Identitäten einzurichten, Zugriffsanfragen zu authentifizieren und Angreifer aus Ihrem Azure-Stack fernzuhalten. Zu den wichtigsten Angeboten der IAM-Lösung von Azure gehören:

- Single Sign-On (SSO): Die SSO-Funktionalität von Azure dient als Hauptschlüssel, mit dem Sie mit einem einzigen Satz von Anmeldeinformationen auf mehrere Dienste in Ihrem Azure-Stack zugreifen können. Dies unterstützt eine gute Passwort-Hygiene und hilft, Ihre Workloads vor Brute-Force- und Credential-Stuffing-Angriffen zu schützen.

- Multi-Faktor-Authentifizierung (MFA): Genau wie bei Safes mit Mehrfachverriegelung, für deren Öffnung PINs, Schlüssel und biometrische Daten erforderlich sind, fügt die MFA-Funktion von Entra ID mehrere Authentifizierungsebenen hinzu, darunter Benutzername/Passwort-Paare, Sicherheitsschlüssel, biometrische Daten und OTPs. Da es schwierig ist, alle Ebenen auf einmal zu umgehen, wird Angreifern mit gestohlenen Anmeldedaten der Zugriff auf Ihre Azure-Infrastruktur effektiv verwehrt.

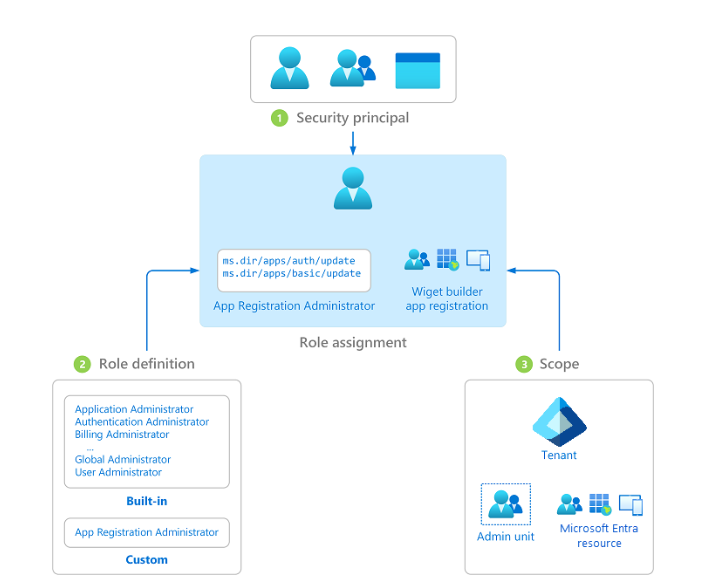

- Rollenbasierte Zugriffskontrolle (RBAC): Enta ID bietet sowohl inhärente als auch benutzerdefinierte Rollen für eine detaillierte Zugriffskontrolle. Mit Entra ID können Sie steuern, wer Zugriff auf welche Ressourcen hat, einen Zugriff mit minimalen Berechtigungen sicherstellen und Benutzeraktivitäten überwachen.

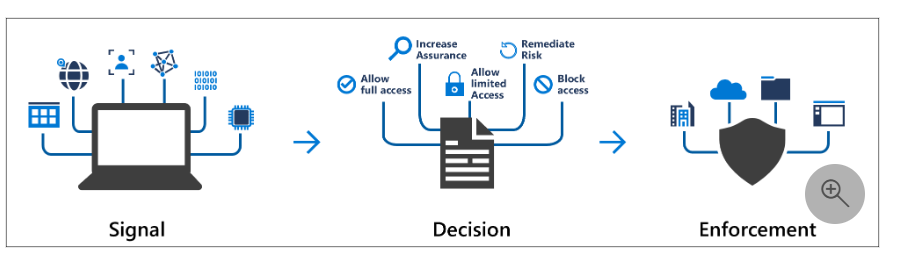

- Bedingter Zugriff: Mit Entra ID können Sie Zugriff gewähren oder widerrufen und Zugriffsebenen basierend auf Faktoren wie Benutzeridentität, IP-Standort, Abteilung, Gerät oder Echtzeit-Risikoerkennungssignalen festlegen.

2. Netzwerksicherheit in Azure

Netzwerksicherheit ist ein wesentlicher Bestandteil Ihrer Azure-Sicherheitsarchitektur. Azure bietet eine Reihe von Lösungen zum Schutz von Unternehmensnetzwerken vor unbefugtem Zugriff.

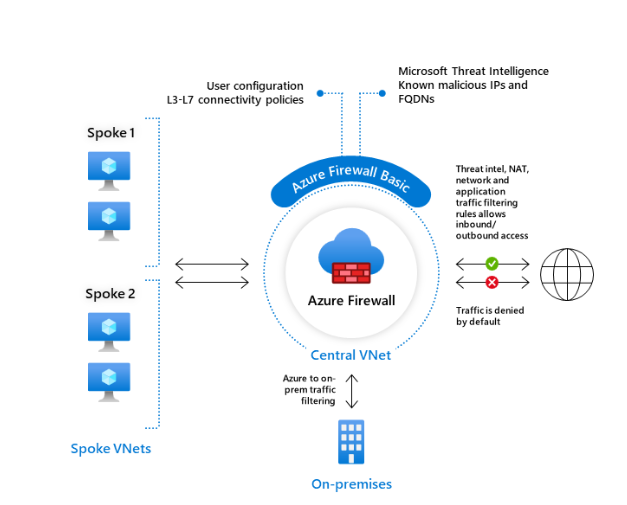

Denken Sie an Azure Firewall und Netzwerksicherheitsgruppen (NSGs) als Ihre Türsteher, die den ein- und ausgehenden Datenverkehr zu Workloads und virtuellen Netzwerken (VNets) auf der Grundlage vordefinierter Regeln kontrollieren. Mit beiden Lösungen können Sie Ihre Azure-Anwendungen vor SQL-Injection- und Cross-Site-Scripting-Angriffen schützen.

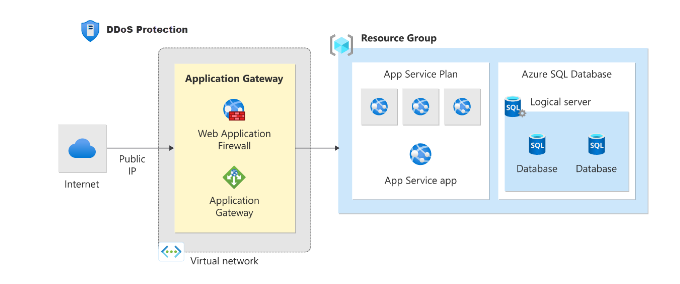

- Azure DDoS Protection schützt Ihre Azure-Apps und -Dienste vor Distributed-Denial-of-Service-Angriffen (DDoS-Angriffen). Es handelt sich im Grunde genommen um Ihr Hochwasserschutzsystem, das verhindern soll, dass böswillige Datenverkehrsspitzen Ihre Systeme überlasten.

3. Datenschutz und Verschlüsselung in Azure

Der Schutz von Geheimnissen und sensiblen Daten ist eine Kernfunktion der Sicherheitsarchitektur von Azure. Azure bietet eine Reihe von Tools:

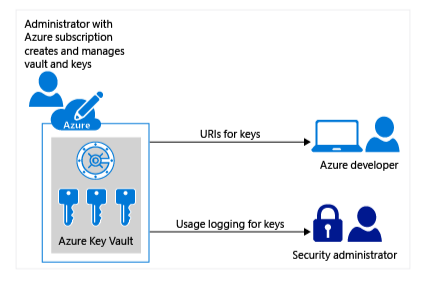

Azure Key Vault speichert und verwaltet Geheimnisse wie Verschlüsselungsschlüssel, Zertifikate und API-Token und bietet Entwicklern eine effiziente und sichere Alternative zur Hardcodierung von Geheimnissen. Dadurch wird der unbefugte Zugriff auf sensible Ressourcen verhindert und das Risiko von Datenverletzungen verringert.

- Azure Disk Encryption (ADE) verschlüsselt Windows- und Linux-Betriebssysteme und Datenfestplatten mit Windows BitLocker und Linux DM-Crypt.

4. Anwendungssicherheit in Azure

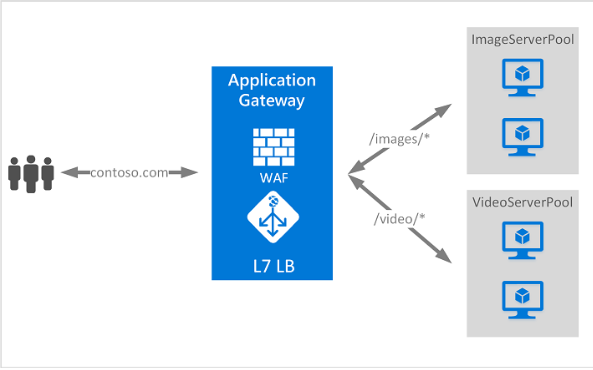

Die primäre Webanwendungssicherheitslösung von Azure, Azure Application Gateway, automatisiert GeoIP-Lastenausgleich und Datenverkehrsweiterleitung und arbeitet mit Azure Web Application Firewall (WAF) zusammen, um Webanwendungen zu schützen.

Darüber hinaus umfasst Azure App Service integrierte Sicherheitsfunktionen wie SSL/TLS-Verschlüsselung, Service-zu-Service-Authentifizierung und automatisierte Patches, um Anwendungen und Daten während der Übertragung zu schützen.

5. Überwachung und Erkennung von Bedrohungen in Azure

Eine ideale Azure-Sicherheitsarchitektur ist eine Architektur, die eine kontinuierliche Überwachung implementiert, um Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Vier relevante Azure-native Tools sind:

- Microsoft Defender for Cloud, eine Cloud-native Plattform zum Schutz von Anwendungen (CNAPP), die Ihre Azure-Bereitstellungen auf Schwachstellen überprüft und Sie in Echtzeit benachrichtigt.

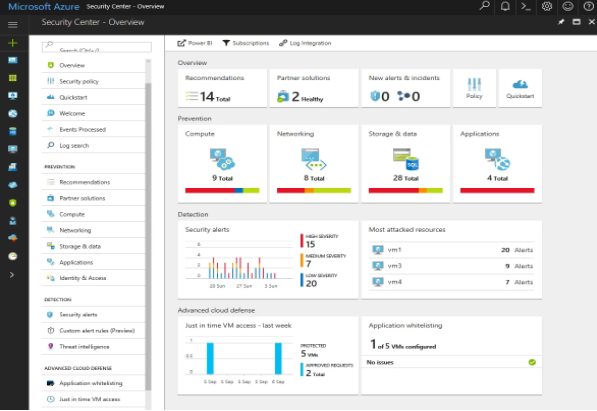

- Azure Security Center, eine Cloud-Sicherheitsmanagementlösung für Azure-Workloads, bietet umsetzbare Maßnahmen zur Behebung von Schwachstellen.

- Microsoft Sentinel, früher bekannt als Azure Sentinel, ist ein Tool für Sicherheitsinformationen und Ereignismanagement (SIEM). Vergleichbar mit einem automatisierten SOC-Analysten sammelt und analysiert Microsoft Sentinel Protokolle, um sofortige Einblicke in Nutzungs- und Zugriffsmuster zu erhalten, die auf potenzielle oder laufende Sicherheitsverletzungen hinweisen.

- Azure Monitor, ein Diagnose-Dashboard, das Sicherheits- und Leistungsprobleme aggregiert, analysiert und meldet.

6. Governance und Compliance in Azure

Daten-Governance und die Einhaltung von Standards sind grundlegend für die Sicherheitsarchitektur von Azure. Sie gewährleisten die Konsistenz von Richtlinien und den Datenschutz. Zwei Azure-native Tools für Daten-Governance und Compliance sind:

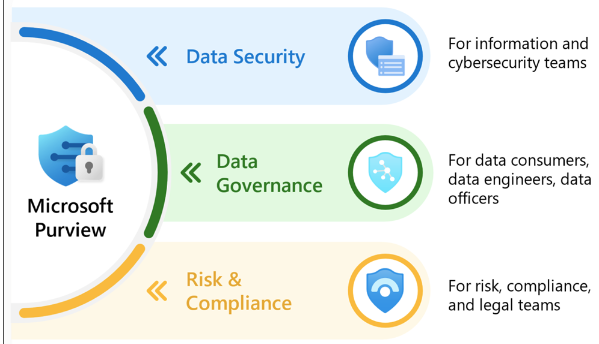

- Microsoft Purview (ehemals Azure Purview) ist wie ein GPS für Ihre Azure-Workloads. Es ermittelt, wo sich Ihre sensiblen Daten befinden, bildet die Datenherkunft ab und bewertet Daten auf Compliance-Probleme wie fehlende Verschlüsselung oder schwache Zugriffskontrollen.

- Azure Policy, die Richtlinien für Zugriffskontrolle, Ressourcenbereitstellung und mehr durchsetzt. Azure Policy sucht kontinuierlich nach Compliance-Verstößen und kann diese automatisch beheben.

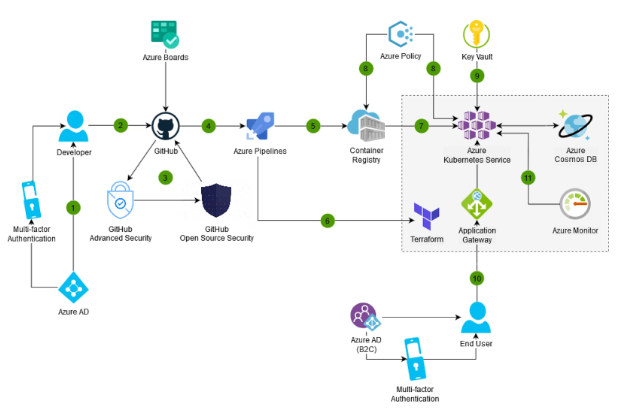

7. Sicherung von DevOps mit Azure

Ein wichtiger Bestandteil der Azure-Sicherheitsarchitektur ist die Integration von Sicherheit in jede Phase des Softwareentwicklungslebenszyklus (SDLC) durch bewährte Verfahren. Dazu gehört der Einsatz von statischen Anwendungssicherheitstests (SAST) und Tools zum Schwachstellenmanagement in DevOps- und Continuous Integration/Continuous Deployment (CI/CD)-Pipelines.

In Azure erfordert dies den Einsatz einer Reihe von Lösungen – darunter Entra ID zur Synchronisierung von Verzeichnissen, Azure DevOps zur Bereitstellung von sicherem Code und eine Vielzahl weiterer Lösungen.

Die Komponenten der Azure-Sicherheit spielen eine entscheidende Rolle für die Gesamtverteidigung. Erfahren Sie, wie Singularity Cloud Workload Security Cloud-Workloads in Azure-Umgebungen sichern kann.

Herausforderungen bei der Implementierung der Azure-Sicherheitsarchitektur

Obwohl Azure unzählige Sicherheitstools bietet, stehen Unternehmen bei der Implementierung der Azure-Sicherheitsarchitektur immer noch vor den folgenden Herausforderungen: Herausforderungen bei der Implementierung der Azure-Sicherheitsarchitektur.

1. Fehlkonfigurationen in der Cloud

Fehlkonfigurationen in der Cloud sind für über ver 20 % aller Cyberangriffe, was häufig auf die Komplexität und Dynamik von Cloud-Umgebungen wie Azure zurückzuführen ist. Jede Fehlkonfiguration, egal wie geringfügig sie auch sein mag, kann eine Tür für unbefugten Zugriff oder Datenoffenlegung öffnen. Um dem entgegenzuwirken, fungieren ausgefeilte Cloud Security Posture Management (CSPM)-Tools als wachsame Inspektoren, die potenzielle Schwachstellen identifizieren, Richtlinien durchsetzen und kontinuierlich nach Fehlkonfigurationen suchen, die in der weitläufigen Architektur von Azure sonst unbemerkt bleiben könnten.

2. Komplexität der Tools

Die Navigation durch die umfangreiche Suite von Sicherheitstools von Azure kann sich wie das Zusammensetzen eines riesigen, komplizierten Puzzles anfühlen. Da jedes Tool eine einzigartige Funktion erfüllt, kann die Verfolgung dieser Tools ohne einen zentralisierten Ansatz zu einer fragmentierten Sichtbarkeit und fragmentierten Sicherheitsabwehr führen. Dieser Mangel an Kohäsion ermöglicht es Angreifern, versteckte Schwachstellen zu finden. Die Lösung? Cloud-native Anwendungsschutzplattformen (CNAPPs) schaffen ein einheitliches Sicherheitsframework und stellen sicher, dass jedes Tool mit den anderen zusammenarbeitet, um potenzielle Lücken zu schließen.

3. Übermäßige Berechtigungen

5 von 10 Unternehmen verfügen über Konten mit übermäßigen Berechtigungen. Im Laufe der Zeit sammeln sich Rollen und Berechtigungen in Azure wie ungeprüfte Unordnung an. Die ursprüngliche Absicht mag darin bestehen, schnell Zugriff zu gewähren, aber dieses ungeprüfte Wachstum macht kritische Ressourcen anfällig für Missbrauch oder versehentliche Offenlegung. Tatsächlich hat die Hälfte aller Unternehmen Probleme mit übermäßigen Berechtigungen. Die Einführung eines Prinzips der geringsten Privilegien und die Durchführung regelmäßiger Zugriffsüberprüfungen sind unerlässlich – jede Überprüfung ist eine sorgfältige Prüfung, um sicherzustellen, dass nur diejenigen Zugriff haben, die ihn benötigen, wodurch unnötige Risiken minimiert und eine besser kontrollierte Umgebung geschaffen wird.

CNAPP-Einkaufsführer

CNAPP-Einkaufsführer

Erfahren Sie alles, was Sie wissen müssen, um die richtige Cloud-Native Application Protection Platform für Ihr Unternehmen zu finden.

Leitfaden lesenBewährte Methoden für die Implementierung von Azure Security

Hier sind die 7 wichtigsten Best Practices für die Azure-Sicherheitsarchitektur:

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA): Betrachten Sie MFA als zusätzliche Verifizierungsebene, die nur authentifizierten Benutzern den Zugriff ermöglicht. Da mehr als nur ein einfaches Kennwort erforderlich ist, wird das Risiko eines unbefugten Zugriffs erheblich verringert und ein robuster Schutz vor häufigen Bedrohungen wie Phishing-Versuchen und Brute-Force-Angriffen geschaffen.

- Geheimnisse sorgfältig verwalten: Sensible Ressourcen wie Tokens und Verschlüsselungsschlüssel sind das Rückgrat der Sicherheit, aber sie sind anfällig, wenn sie nicht ordnungsgemäß verwaltet werden. Azure Key Vault ist hier von unschätzbarem Wert, da es diese Geheimnisse sicher vor neugierigen Blicken schützt und das Risiko einer versehentlichen Offenlegung verringert.

- Single Sign-On (SSO) erzwingen: SSO dient als optimierter Zugang, der Benutzern mit einer einzigen Anmeldeinformation Zugriff auf mehrere Anwendungen ermöglicht. Es fördert sicherere Passwortpraktiken, da weniger Passwörter erforderlich sind, und erleichtert die Durchsetzung eines sicheren Zugriffs, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

- Verschlüsseln Sie Daten während der Übertragung und im Ruhezustand: Verschlüsselung ist wie eine verschlüsselte Sprache für Ihre Daten, die nur von denjenigen gelesen werden kann, die über den Schlüssel verfügen. Die Verschlüsselung von Daten sowohl während der Übertragung als auch im Ruhezustand bedeutet, dass sensible Informationen selbst bei einer Überwachung für Unbefugte unverständlich bleiben und somit ihre Integrität geschützt ist.

- Führen Sie eine Zero-Trust-Architektur ein: In einem Zero-Trust-Modell wird keiner Entität – weder intern noch extern – von vornherein vertraut. Jede Anfrage muss authentifiziert und validiert werden, wodurch ein sicherer Perimeter um jede Interaktion herum geschaffen wird. Dieses Framework begrenzt die potenziellen Auswirkungen von Insider-Bedrohungen und gewährleistet eine ständige Überprüfung.

- Gewähren Sie Zugriff mit geringsten Rechten: Das Prinzip der geringsten Privilegien zielt darauf ab, potenzielle Risiken zu minimieren. Indem Benutzern nur die Berechtigungen gewährt werden, die sie für ihre Arbeit benötigen, wird das Risiko von unbefugtem Zugriff oder versehentlichen Datenlecks verringert. Es handelt sich um eine sorgfältig kontrollierte Umgebung, in der der Zugriff nur bei Bedarf gewährt wird.

- Kontinuierliche Überwachung auf Bedrohungen: Die kontinuierliche Überwachung ist wie ein 24/7-Überwachungssystem für Ihre Azure-Umgebung. Echtzeit-Tools wie Microsoft Sentinel und Azure Security Center bieten sofortige Warnmeldungen, erkennen Schwachstellen frühzeitig und verhindern, dass potenzielle Angriffe unbemerkt eskalieren.

Auswahl einer Azure-Sicherheitslösung

Trotz der vielen vorkonfigurierten Sicherheitstools von Azure benötigen Unternehmen nach wie vor eine umfassende Lösung wie SentinelOne, die die üblichen Herausforderungen bei der Implementierung einer Azure-Sicherheitsarchitektur bewältigt. SentinelOne konsolidiert die Azure-Sicherheit und bietet eine zentrale Anlaufstelle für alle Ihre Sicherheitsmanagementaufgaben.

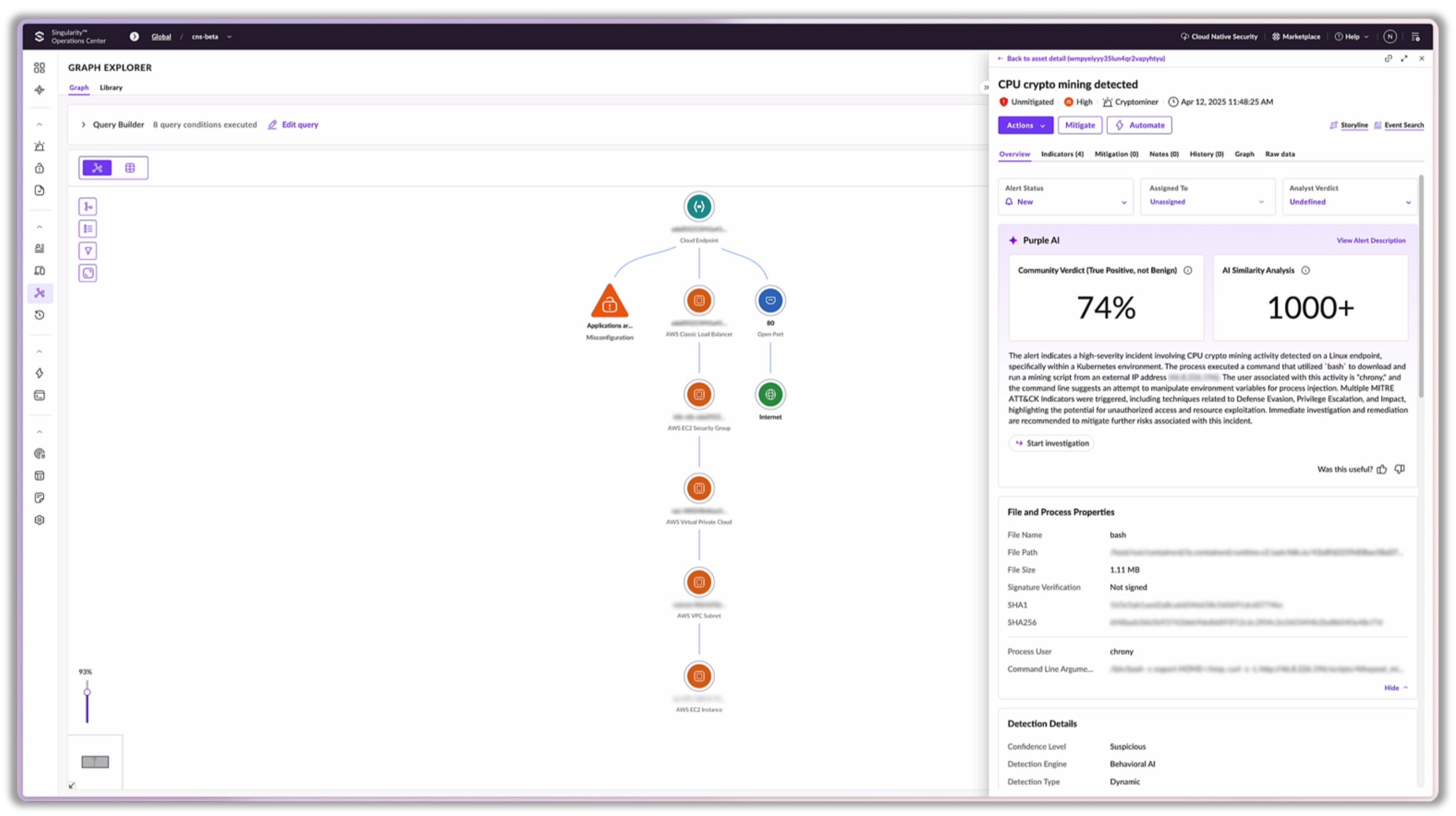

SentinelOne lässt sich in Ihren Azure-Stack und Ihre DevOps-Pipelines integrieren und bietet umfassende Transparenz Ihrer Azure-Workloads vom Code bis zur Cloud. Außerdem automatisiert es die Erkennung und Behebung von Bedrohungen und Fehlkonfigurationen. Mit der SentinelOne CNAPP-Lösungkönnen Sie die Herausforderungen der isolierten Sicherheit von Azure-Sicherheitslösungen überwinden und das Sicherheitsmanagement in Ihren Hybrid- und Multi-Cloud-Umgebungen konsolidieren.

SentinelOne lässt sich in Ihren Azure-Stack und Ihre DevOps-Pipelines integrieren und bietet umfassende Transparenz Ihrer Azure-Workloads vom Code bis zur Cloud. Außerdem automatisiert es die Erkennung und Behebung von Bedrohungen und Fehlkonfigurationen. Mit der SentinelOne CNAPP-Lösungkönnen Sie die Herausforderungen der isolierten Sicherheit von Azure-Sicherheitslösungen überwinden und das Sicherheitsmanagement in Ihren Hybrid- und Multi-Cloud-Umgebungen konsolidieren.

DieAI-gestützte CNAPP bietet Ihnen Deep Visibility® für Ihre Umgebung. Sie bietet aktive Abwehr gegen AI-gestützte Angriffe, Funktionen zur Verlagerung der Sicherheit weiter nach links sowie Untersuchungen und Reaktionen der nächsten Generation. Mehrere AI-gestützte Erkennungs-Engines arbeiten zusammen, um Schutz mit Maschinengeschwindigkeit gegen Laufzeitangriffe zu bieten. SentinelOne bietet autonomen Schutz vor Bedrohungen in großem Maßstab und führt eine ganzheitliche Analyse der Ursachen und des Ausmaßes der Auswirkungen auf betroffene Cloud-Workloads, Infrastruktur und Datenspeicher durch.

Die kontextbezogene Purple AI™ bietet kontextbezogene Zusammenfassungen von Warnmeldungen, Vorschläge für die nächsten Schritte und die Möglichkeit, mithilfe generativer und agentenbasierter KI nahtlos eine eingehende Untersuchung zu starten – alles dokumentiert in einem Untersuchungsnotizbuch. Singularity™ Cloud Security kann Shift-Left-Sicherheit durchsetzen und Entwicklern ermöglichen, Schwachstellen zu identifizieren, bevor sie die Produktion erreichen, und zwar durch agentenloses Scannen von Infrastructure-as-Code-Vorlagen, Code-Repositorys und Container-Registern. Dadurch wird Ihre gesamte Angriffsfläche erheblich reduziert.

SentinelOne in Aktion sehen

Entdecken Sie in einer persönlichen Demo mit einem SentinelOne-Produktexperten, wie KI-gestützte Cloud-Sicherheit Ihr Unternehmen schützen kann.

Demo anfordernFazit

Für Unternehmen, die Workloads und Daten in der Cloud hosten, muss Sicherheit oberste Priorität haben. Aus diesem Grund bietet Azure eine Vielzahl von Tools, Richtlinien und Best Practices, die Unternehmen bei der Implementierung der Azure-Sicherheitsarchitektur unterstützen. Die Navigation durch diese vielfältigen Tools kann jedoch, insbesondere angesichts des rasanten Innovationstempos, das erforderlich ist, um wettbewerbsfähig zu bleiben, überwältigend sein.

SentinelOne konsolidiert die KI-gestützte Echtzeit-Erkennung von Schwachstellen und Bedrohungen in Azure- und Multi-Cloud-Umgebungen, schafft eine nahtlose Verteidigungslinie, passt sich schnell entwickelnden Bedrohungen an und sorgt dafür, dass Ihre Infrastruktur ohne Kompromisse geschützt bleibt.

Sind Sie bereit, Ihre Cloud-Sicherheit zu stärken? Entdecken Sie, wie SentinelOne Ihre Azure-Umgebung noch heute schützen kann.

"FAQs

Azure ermöglicht einen sicheren Zugriff über Entra ID, das SSO, MFA, ZTA und das Prinzip der geringsten Rechte durchsetzt.

Die besten Azure-nativen Lösungen für die Überwachung und Erkennung von Bedrohungen sind Microsoft Defender for Cloud, Azure Sentinel, Azure Security Center, Azure Monitor und Log Analytics. Unternehmen, die ihre Überwachung und Bedrohungserkennung konsolidieren möchten, profitieren jedoch erheblich von der einheitlichen, KI-gestützten CNAPP-Lösung von SentinelOne.