脅威アクターとは、サイバー攻撃を実行する個人またはグループを指します。本ガイドでは、脅威アクターの種類、動機、戦術について解説します。

効果的なサイバーセキュリティ戦略を構築する上で、脅威アクターを理解することの重要性について学びましょう。脅威アクターを理解することは、組織がリスクを予測し軽減するために不可欠です。

本記事では、脅威アクターとは何か、脅威アクターの標的、脅威アクターの種類、そしてその攻撃を防ぐ方法について解説します。

脅威アクターとは?

サイバー脅威アクターとは、サイバーセキュリティに対する脅威をもたらす個人または集団を指します。脅威アクターはサイバー攻撃の背後にいる実行者であり、動機、攻撃の種類、標的となる業界など、様々な要素によって分類されることがよくあります。

今日、サイバー脅威環境はかつてないほど動的であり、脅威アクターはより洗練されつつあります。

脅威アクターとその動機を理解することは、組織がこれらのアクターによる被害から身を守る上で重要です。彼らは脆弱性を悪用し、特権昇格したIDを侵害し、セキュリティ対策を回避し、データを損傷・削除し、機密情報を操作します。

脅威アクターの標的

脅威アクターは主に、金銭的利益、データ、機密情報、あるいはサービス妨害や評判毀損を目的として大規模組織を標的とします。しかし、中小企業(SMB)も頻繁な標的となっています。これは、リソースが相対的に不足しているため、セキュリティシステムが大企業に比べて脆弱である可能性が高いからです。

今日の脅威環境では、規模や業種を問わず、ほとんどの組織が脅威アクターの標的となる可能性があります。実際、企業は 2021年には2020年と比較して週あたり50%増のサイバー攻撃試行に直面しています。今日、脅威アクターは、経路が無防備であれば、王冠の宝石(最重要資産)へ直通する経路を見つけ出し、必ず侵入してきます。

脅威アクターの種類と属性

「脅威アクター」とは、攻撃のスキルセット、リソース、動機に基づいて分類される多様な個人やグループを包括する広範な用語です。

以下に、最も一般的な脅威アクターのタイプと、その行動の背後にある典型的な動機を示します:

1. サイバー犯罪者

サイバー犯罪者とは、デジタル技術を用いて違法行為を行う個人または集団です。彼らの動機は、多くの場合、金銭的な利益です。

この種の脅威アクターは通常、ソーシャルエンジニアリングの手法(例:フィッシングメールなどの手法を用いて、被害者に悪意のあるリンクをクリックさせたり、悪意のあるソフトウェア(マルウェア)。その他のサイバー犯罪の例としては、データの窃取、被害者を騙して金銭を振り込ませる行為、ログイン認証情報の窃取、身代金要求などが挙げられる。

2. 国家主体

国家は、諜報活動やサイバー戦争を含む様々な悪意ある活動を他国の統治機関ネットワーク上で行うため、脅威アクターグループに資金を提供することがあります。国家が資金提供する脅威アクターは通常、豊富なリソースを有するため、その行動は持続的で検知が困難な傾向があります。

国家が資金提供する脅威アクターは、敵対者のネットワークをステルス的に標的とし、機密データや資産の流出・改ざん、重要インフラの妨害、機密情報の収集を典型的な目的とする。

3. テロリスト集団

物理的なテロ行為と同様に、サイバーテロリストの目的は通常、自らの目的を推進するための損害や破壊を引き起こすことである。この種の脅威アクターは、最大の損害や混乱をもたらす企業、国家機関、重要インフラやサービスを標的とする。

4. スリル追求者

スリル追求者は、個人的な楽しみのためにコンピュータシステムやネットワークを攻撃する脅威アクターです。盗めるデータや機密情報の量を確認したい場合もあれば、特定のネットワークやコンピュータシステムの動作に興味がある場合もあり、スリル追求者は必ずしも標的に大きな損害を与える意図を持っているわけではありません。しかし、コンピュータシステムやネットワークを妨害したり、将来のより高度なサイバー攻撃のために脆弱性を悪用したりする可能性があります。

5. 内部脅威

内部脅威は増加傾向にある。これらの脅威は次のタイプに分類されます:

- 悪意のある内部関係者:悪意のある内部関係者は、企業環境にアクセス権を持つ個人であり、脅威アクターを支援することで雇用主に背くことを決意します。通常は金銭的利益が目的です。

- 不注意な内部関係者: 不注意な内部関係者は、悪意はないものの、不注意からデータ漏洩を引き起こす従業員です。彼らはフィッシングメールをクリックしたり、承認されていないソフトウェアをインストールしたり、会社のデバイスを紛失したりする可能性があります。

6. ハッカー

「脅威アクター」という用語は「ハッカー」と互換的に使用されることが多いですが、ハッカーと脅威アクターはまったく同じものではありません。ハッカーとは、コンピュータ技術を用いて課題や問題を解決する人物を指します(善悪は別として)。一方、脅威アクターはほぼ常に悪意を持って行動します。&

ハリウッドはこの用語を普及させ、混乱を引き起こしたり法律を破ったりする悪意のある人物のイメージを喚起してきました。しかし、ハッカーには様々な能力を持つ多くの種類が存在します。

以下に、異なる種類のハッカーとその行動例を示します:

ブラックハットハッカー

ブラックハットハッカーは組織や政府機関を標的とし、悪意を持ってコンピュータネットワークやシステムへの侵入を試みます。単独で活動する場合もあれば組織犯罪グループと共謀する場合もあり、標的をハッキングするためにソーシャルエンジニアリング、パスワードハッキング、マルウェア感染、キーストロークの記録、ボットネットの構築など、様々な手法を用いて標的をハッキングします。分散型サービス拒否攻撃(DDoS)を実行するため。

ホワイトハットハッカー

ホワイトハットハッカー(倫理的ハッカーとも呼ばれる)は、組織や政府機関と連携し、脆弱性を特定し、悪意のあるハッカーからサイバーシステムを保護します。他のタイプのハッカーとは異なり、ホワイトハットハッカーは、コンピュータネットワークやシステムへの侵入を行う際、常に連携する組織や機関からの許可を得ています。

グレーハットハッカー

グレーハットハッカーは、ホワイトハットハッカーとブラックハットハッカーの中間に位置します。グレーハットハッカーは、標的の注意を脆弱性や潜在的な攻撃経路に向けさせるためにコンピュータネットワークやシステムに侵入し、発見した問題を修正する対価として料金を請求します。多くの場合、この種のハッカーは悪意なくセキュリティ問題を悪用しますが、許可なく、しばしば違法な手段で行われます。

グリーンハットハッカー

グリーンハットハッカーは初心者であり、ハッキングコミュニティの経験豊富なメンバーから情報を求めることが多い。グリーンハットハッカーは、組織的な攻撃を仕掛けるのに必要なスキルや知識を常に備えているとは限らないが、自分たちの行動や修正方法を明確に理解していない場合、深刻な損害を引き起こす可能性がある。

ブルーハットハッカー

ブルーハットハッカーはホワイトハットハッカーに最も類似している。彼らはコンサルティング会社に所属するセキュリティ専門家であり、システムの公開前にテストを実施するために特別に雇われる。時としてブルーハットハッカーは、何らかの不正行為への報復として個人や企業を標的にすることもあるが、その行動の結果についてはあまり深く考えない。

レッドハットハッカー

レッドハットハッカーはハッキング界の「ダークホース」と見なされることが多く、単独または非公開グループで活動し、ブラックハットハッカーを無力化します。ブラックハットハッカーを当局に引き渡すホワイトハットハッカーとは異なり、レッドハットハッカーは資源の破壊や損害を与えることに重点を置くことが多い。

スクリプトキディ

他のタイプのハッカーとは異なり、スクリプトキディは退屈から動機づけられることが多く、独自のコンピュータスクリプトやコードを書かない。代わりに、既存のスクリプトやコードをウイルスやアプリケーションに挿入し、他人のコンピュータシステムをハッキングする。ハッキングの世界では、スクリプトキディは他のタイプのハッカーに比べて比較的未熟で未熟であることで悪名高い。

ハクティビスト

ハクティビストはしばしばブラックハットハッカーと見なされますが、彼らのハッキング動機は政治的であることが特徴です。言論の自由の保護や人権侵害事例の暴露などに関心を寄せるハクティビストは、個人、組織、政府機関を標的とします。

多くの場合、ハクティビストは世界に前向きな変化をもたらそうとしていると信じている。例えば、ハッカー集団アノニマスは複数の政府に対する数多くのサイバー攻撃で知られ、支持者からは「自由の戦士」と呼ばれています。

様々な種類のハッカーの中で、「脅威アクター」という用語は、ブラックハットハッカー、ブルーハットハッカー、スクリプトキディ、ハクティビストに最も直接的に適用されます。サイバー犯罪者であれ内部関係者であれ、シンギュラリティの脅威インテリジェンスは、あらゆるタイプの脅威アクターを追跡し防御するのに役立ちます。

知っておくべき関連サイバーセキュリティ概念

脅威アクターの基本構成要素とその属性を理解することに加え、以下のサイバーセキュリティ概念を確認することも有益です:

マルウェア

マルウェアとは、コンピュータを損傷または無効化するように設計された悪意のあるソフトウェアの一種です。マルウェアは、データの窃取、システムの乗っ取り、他のコンピュータへの攻撃実行などに利用されます。

マルウェアにはウイルス、ワーム、トロイの木馬、ランサムウェアなど多様な種類が存在します。メール添付ファイル、感染したウェブサイト、改ざんされたソフトウェアを通じて拡散されます。

フィッシング

フィッシングとは、正当な送信元を装ったメールやウェブサイトを利用して、ユーザーに機密情報の開示や悪意のあるリンクのクリックを促すサイバー攻撃の一種です。

フィッシング攻撃は、偽装されたメールアドレスや正規のものと酷似したウェブサイトを使用することが多いため、検知が非常に困難です。攻撃者は成功率を高めるため、特定の個人や組織を標的にすることもあります。

サービス拒否攻撃(DoS攻撃)

サービス拒否攻撃(DoS攻撃)とは、システムやネットワークをユーザーが利用できない状態にしようとするサイバー攻撃の一種です。DoS攻撃はウェブサイトやオンラインサービスを標的とし、システム全体をダウンさせるために利用されることがあります。

DoS攻撃は通常、標的にトラフィックやリクエストを大量に送り込み、負荷に耐えられなくなるまで攻撃を続けることで、利用不能に陥らせます。また、データの破損、脆弱性の悪用、リソースの過剰負荷によってシステムやネットワークを無効化するためにも利用される。

ランサムウェア

ランサムウェア は、ファイルを暗号化したりシステムをロックしてユーザーがアクセスできなくするマルウェアの一種です。メールの添付ファイル、感染したウェブサイト、または侵害されたソフトウェアを通じて拡散される可能性があります。この種のマルウェアは、アクセスを遮断したり資産を暗号化したりすることで、ユーザーに身代金の支払いを強要し、デバイスやファイル、システムへのアクセス権を取り戻させることを目的としています。

ランサムウェアを単にランダムに盗んだデータの暗号化と考えるのは、今日の多様なデータ恐喝戦略を正確に表現できなくなっている。 ランサムウェア攻撃者は最近、時間のかかる暗号化ではなくデータ窃取へと移行している。傾向として、被害者データの完全暗号化は多くの脅威アクターにとって過度に困難で時間がかかり、検出リスクを高めることが多い。

従来型の時間のかかる暗号化を離れ、盗んだデータを全て破壊することに注力する脅威アクターの層が出現している。現在、アクターはより迅速な攻撃を優先しており、データをほぼ無傷のまま保持するデータ恐喝、あるいは部分的な破損のみに留めることで迅速な行動を可能にし、より高額な身代金を要求する手法が確認されている。

ドライブバイダウンロード

ドライブバイダウンロードとは、ユーザーの知識や同意なしにシステムをマルウェアに感染させるサイバー攻撃の一種です。ドライブバイダウンロードは通常、ユーザーが感染したウェブサイトを訪問したり、悪意のあるリンクをクリックしたりした際に発生します。

この攻撃手法は、ウイルス、トロイの木馬、ランサムウェアを含むあらゆる種類のマルウェアをインストールするために利用される可能性があります。

脅威アクターの例

脅威アクターには単独の攻撃者もいれば、大規模な組織犯罪グループやサイバー脅威組織の一員である場合もあります。

最近のサイバー攻撃事例を検証することで、組織は自社のネットワークやシステムを標的とする脅威アクターのタイプをより正確に予測し、将来の類似インシデントに備えることができます。

MeteorExpress

2021年7月、ワイパー攻撃(感染したコンピューターのハードドライブを消去するマルウェアを用いた攻撃)により、イラン国鉄システムが機能停止に陥った。ハッキングに成功すると、ディスプレイは鉄道乗客に対し、苦情をイラン最高指導者ハメネイの事務所の電話番号に直接連絡するよう指示した。

「MeteorExpress」と名付けられたこのキャンペーンは、脅威アクターが技術的スキルを用いて情報システムへのアクセス権を取得し、政治的目的のために悪用する方法を示している。今日でも、この攻撃の背後にいる脅威アクターは謎のままである。

8220 ギャング

8220ギャングは、AWS、Microsoft Azure、Google Cloud、Aliyun、Qcloudなどのクラウドインフラサービスを狙い、被害者の費用で不正な暗号通貨マイナーを展開している。このグループは長年活動してきたが、2021年半ばまでに、長期稼働するインフラセットを利用した新たなキャンペーンにより、ボットネットの数は約2,000台から現在の約30,000台まで増加させた。。

「ギャング」のような脅威アクターは、解体不可能な規模になるまで数年かけてキャンペーンを徐々に進化させる傾向がある。

REvilランサムウェア

REvilランサムウェア は、ゼロデイ攻撃によって数千の企業エンドポイントに成功裏に配信されました。この攻撃は、管理セキュリティサービスプロバイダー(MSSP)やIT管理企業で広く利用されているKaseya VSAサーバーを標的としたゼロデイ攻撃によって、数千の企業エンドポイントに成功裏に配信されました。この攻撃は、攻撃者が全被害者向けに一括5000万ドル(当初は7000万ドル)で汎用復号ツールを提供していることから、現時点で最大規模のランサムウェア事件の一つと見られています。

当初はサプライチェーン攻撃と見なされていたが、この周到に計画された大規模ランサムウェア攻撃は、サイバー攻撃が脅威アクターにとっていかに収益性が高く、現代的なエンドポイント検知・対応(EDR)ツールが組織にとっていかに重要かを浮き彫りにしている。

Aoqin Dragon

SentinelLabsの研究者により「Aoqin Dragon」と命名・追跡されているこの国家支援型脅威アクターグループは、2013年まで遡る東南アジアおよびオーストラリアの政府機関、教育機関、通信組織を標的とした一連の悪意ある活動の責任を負っています。正確な動機は不明ですが、中国関連のこの高度持続的脅威(APT)グループの主目的は諜報活動である可能性が高い。

この事例は、脅威アクターが諜報活動を実施しつつ利益追求を継続しながら、レーダーに捕捉されないよう長期にわたるキャンペーンを静かに展開できることを示している。

モシェン・ドラゴン

「Moshen Dragon」と称される」と呼ばれるこの中国系脅威アクターは、シマンテック、トレンドマイクロ、マカフィー、ビットディフェンダー、カスペルスキーなどのレガシーセキュリティ製品を乗っ取り攻撃を実行したとされている。モシェン・ドラゴンが展開した5種類のマルウェア・トライアドに加え、LSA通知パッケージやGUNTERSと呼ばれるパッシブバックドアなど、様々なツールも使用した。

脅威アクターは、コンピュータシステムやネットワークへの侵入に複数の戦術・技術・ツールを併用する傾向が強い。足場を築くと、横方向移動 を行い、環境にパッシブバックドアを設置し、可能な限り多くの認証情報を収集した後、データ窃取に注力します。

脅威アクターのサイバー攻撃を防止・阻止する方法

防御側にとって最善の助言は、常に「ネットワーク内に脅威アクターが潜伏している」という前提で行動することです。脅威アクターを防ぐ最善策は、包括的なセキュリティソリューションを導入することです。理想的なセキュリティソリューションには以下の機能が含まれるべきです:

1. エンドポイント保護・検知・対応(EDR)

組織を脅威アクターから保護するため、セキュリティチームはSingularity™ Endpointのような検知・対応機能を備えた包括的なエンドポイントセキュリティソリューションを活用します。

「エンドポイント保護」とは、ノートパソコン、サーバー、モバイルデバイスなどのネットワークエンドポイントをマルウェアやその他の脅威から防御するために使用される技術とプロセスを指します。EDRツールは、特定のマルウェアや公式に宣言されたインシデントの特定と隔離にのみ焦点を当てる他のセキュリティソリューションとは異なります。代わりに、EDRツールは異常な活動を検知し、セキュリティチームにアラートを通知して詳細な調査を促します。

ガートナーによれば、EDRソリューションは以下の特徴を有します:

エンドポイントシステムレベルの動作を記録・保存し、様々なデータ分析技術を用いて不審なシステム動作を検知、コンテキスト情報を提供、悪意のある活動をブロックし、影響を受けたソリューションを復旧するための修復提案を行います。

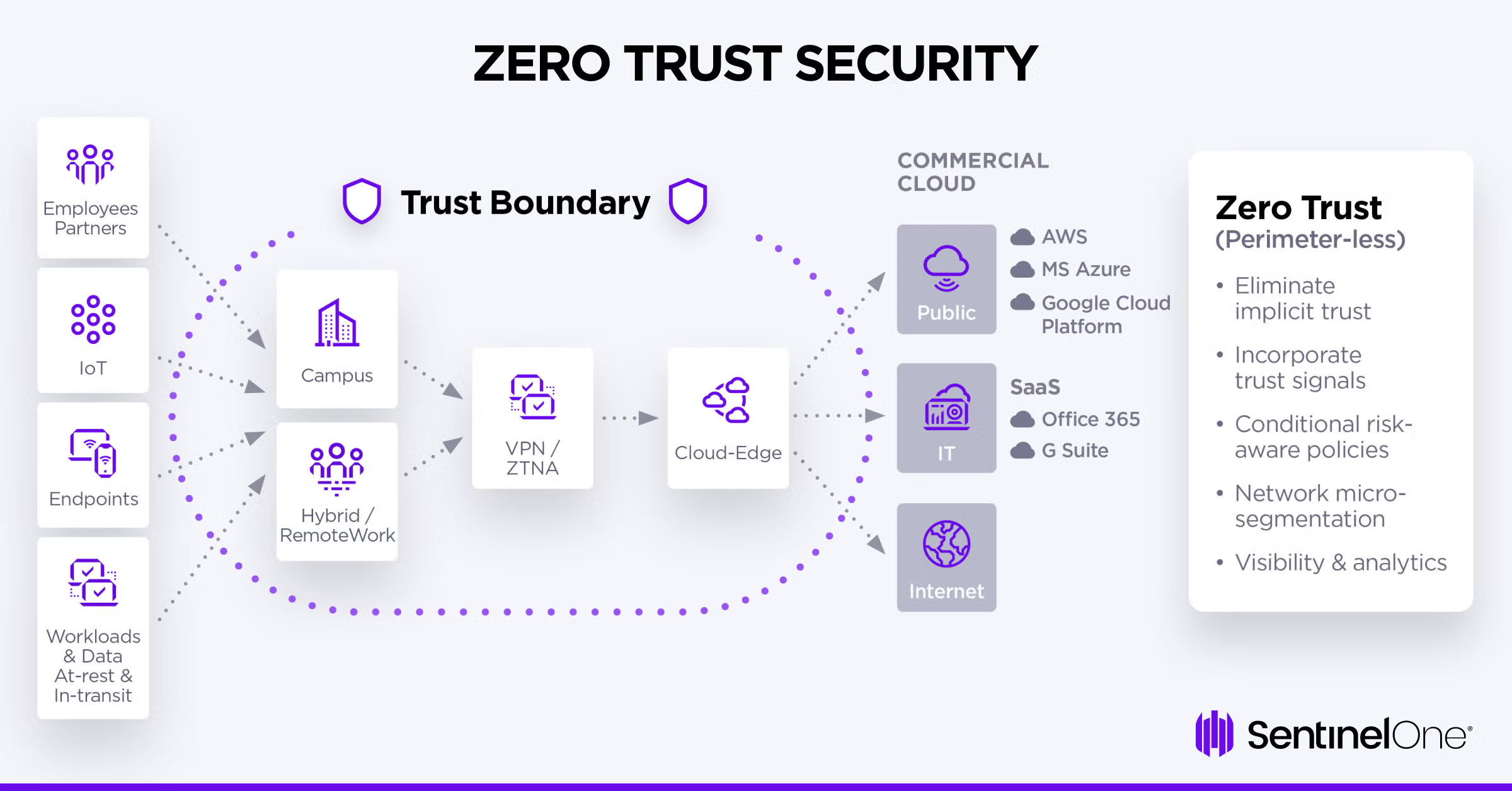

2. ゼロトラストセキュリティ

ゼロトラストセキュリティモデルとは、事前定義された信頼レベルに依存しないサイバーセキュリティへのアプローチです。代わりに、継続的な認証と認可チェックを通じて検証されるまで、すべてのユーザー、デバイス、ネットワークを信頼できないものと扱います。

ゼロトラストアーキテクチャは、機密データへの自動アクセスを提供しないため、脅威アクターがコンピュータシステムやネットワークにアクセスするのを防ぐのに役立ちます。従業員や契約社員を含む全てのユーザーは、何かへのアクセスを要求するたびに検証プロセスを経なければなりません。

3. 多要素認証

多要素認証(MFA)は、機密データへのアクセス前にユーザーが2つ以上の証拠(要素)を提供することを要求することで、追加のセキュリティ層を追加します。たとえば、ユーザーはパスワードを入力した後、指紋や携帯電話に送信されたコードで本人確認を行う必要がある場合があります。

MFA は、不正なユーザーが機密データにアクセスすることをより困難にするため、脅威の行為者に対して効果的です。たとえ有効なパスワードを持っていても、システムやネットワークにアクセスするには、物理的なトークンやスマートフォンなどの別の要素も必要になります。

4.高度な持続的脅威(APT)に対する防御

高度な持続的脅威とは、犯罪者が協力してデータを盗んだりシステムに侵入したりするサイバー攻撃であり、長期間にわたり検出されないことがよくあります。ほとんどの場合、これらの攻撃は他国政府を弱体化させようとする国家主体によって行われます。

マルウェアやフィッシング詐欺などの他のサイバー攻撃が数日で完了するのに対し、APTは数か月、場合によっては数年にもわたって継続することがあります。

APTで最も一般的に用いられる手法には以下が含まれる:

- スピアフィッシング: 正規の送信元を装った標的型メールを送信し、ユーザーを騙して悪意のあるリンクをクリックさせたり、感染した添付ファイルを開かせたりする手法。&

- ソーシャルエンジニアリング: 偽のウェブサイトや電話などの欺瞞的手法を用いて、ユーザーに機密情報を開示させたり、システムを侵害させたりする攻撃手法。

- ウォーターホール攻撃: 標的組織の従業員が頻繁にアクセスするウェブサイトを感染させ、訪問時にシステムを感染させる手法。

APT攻撃は、資金力と高度な技術を持つ組織によって実行されることが多いため、防御がより困難です。しかし、適切な準備とセキュリティ対策を実施すれば、攻撃の成功を大幅に困難にできます。脅威アクターに対する効果的な防御には、Singularity XDRのような統合ソリューションが必要です。これはリアルタイム検知と対応を提供します。

SentinelOneで脅威アクターを阻止

脅威アクターは絶えず戦術を変え続けるため、彼らと同じ速さで適応するセキュリティソリューションが不可欠です。世界をリードする次世代エンドポイントセキュリティプラットフォーム、SentinelOneは、攻撃ライフサイクルのあらゆる段階で脅威を阻止するために設計されています。

SentinelOneはAI駆動モデルを活用し、マルウェアやランサムウェアが攻撃を仕掛ける前にバイナリを特定。リアルタイムで脅威を先制的に解決します。さらに高度な持続的脅威からシステムを保護するため、プロアクティブなリアルタイム検知・対応に必要な重要なコンテキストを構築します。

ActiveEDRは、SentinelOneが設計した革新的な技術であり、悪意のある行為をリアルタイムで特定し、必要な対応を自動化するとともに、容易な脅威ハンティングを可能にします。機械学習と人工知能の力を活用することで、SOCチームに負担をかけず、クラウドリソースに依存することなく、エンドポイント上で自律的にイベントを緩和することができます。

セキュリティチームやIT管理者が重要なアラートに集中できるように支援するActiveEDRは、他の受動的なEDRソリューションで必要とされる複雑で膨大なデータに文脈を与えるための時間とコストを削減します。代わりに、単一のエージェント/コンソールアーキテクチャで包括的な可視性、保護、対応機能を提供します。

SentinelOneが組織を脅威アクターからどのように積極的に保護するかをご覧ください。今すぐデモを予約する。

"脅威アクターに関するよくある質問

脅威アクターとは、サイバーセキュリティの世界で意図的に危害を加える個人または集団を指します。彼らはコンピュータ、ネットワーク、システムの脆弱性を悪用し、個人や組織に対する攻撃を実行します。脅威アクターには、単独のハッカー、組織的な犯罪グループ、国家機関の工作員、さらには自社内の悪意ある内部関係者も含まれます。

彼らはマルウェア、フィッシング、ランサムウェア、ソーシャルエンジニアリングなど様々な手法を用いて目的を達成します。その動機は金銭的利益や政治活動から、諜報活動や単純な妨害行為まで多岐にわたります。

"主な5種類は、サイバー犯罪者、国家主体のアクター、ハクティビスト、内部脅威、スクリプトキディです。サイバー犯罪者はランサムウェア、詐欺、データ窃盗を通じて金銭的利益を追求します。国家主体のアクターは政府のために諜報活動やサイバー戦争を行います。ハクティビストは政治的・社会的運動を推進するために攻撃を利用します。

内部脅威は、アクセス権を悪用する現職または元従業員から発生します。スクリプトキディは、深い技術的知識を持たずに既存のツールを使用する未熟な攻撃者です。

"厳密には異なります。「ハッカー」は倫理的アクターと悪意あるアクターの両方を包含する広義の用語です。ハッカーはホワイトハット(倫理的)、ブラックハット(悪意ある)、グレーハット(その中間)に分類されます。脅威アクターは全てハッカーですが、全てのハッカーが脅威アクターとは限りません。ホワイトハットハッカーは、正当なペネトレーションテストや脆弱性研究を通じてセキュリティ向上に努めます。

脅威アクターとは、特に危害を加える意図を持つ悪意のあるハッカーを指します。重要な違いは意図にある——脅威アクターは常に悪意ある目的を持つ一方、ハッカーはセキュリティ向上に貢献しようとしている場合や、単に有害な意図なくシステムを探索している場合もある。

脅威アクターはまず偵察活動を行い、標的に関する情報を収集します。次に、フィッシングメール、脆弱性の悪用、ソーシャルエンジニアリングなどの手法で初期アクセスを獲得します。内部に侵入すると、権限を昇格させてより高レベルのアクセス権を取得します。次に、ネットワークのマッピングや価値ある標的の特定を行う探索活動を実施します。

システム間を横方向に移動して足場を拡大します。その後、データの窃取、ランサムウェアの展開、長期的な潜伏の確立など、主要な目的を実行します。

"はい、その通りです。内部関係者による脅威は、最も危険な脅威アクターの一つです。彼らは既にシステムやデータへの正当なアクセス権限を持っているためです。悪意のある内部関係者(意図的に情報を窃取したりシステムを妨害する者)、過失のある内部関係者(誤って脆弱性を生み出す者)、外部攻撃者にアカウントを乗っ取られた内部関係者などが該当します。悪意のある内部関係者はセキュリティ手順に精通していることが多く、多くの制御を回避できます。

"防御には複数のセキュリティ対策の層が必要です。フィッシングやソーシャルエンジニアリングの手口に関する従業員トレーニングから始めましょう。多要素認証と強力なアクセス制御を導入してください。悪意のある活動を検知するためにエンドポイント検知・対応ツールを展開します。ネットワークトラフィックを監視し、不審なパターンや侵害の兆候を探します。システムは定期的にパッチ適用と更新を継続してください。

脅威インテリジェンスを活用し、最新の攻撃手法を把握しましょう。定期的なセキュリティ評価とペネトレーションテストを実施してください。インシデント対応計画を策定し、訓練を積み重ねます。重要なのは「侵害を前提とした考え方」です——単なる予防ではなく、検知と対応能力が不可欠です。

"脅威インテリジェンスは、脅威に関する生データを組織防御に活用可能な情報に変換します。自業界を標的とする可能性の高い脅威アクター、その好む戦術・手法、現在の攻撃キャンペーンを理解するのに役立ちます。これにより、最も関連性の高い脅威に対する防御策を優先的に講じられます。侵害の兆候(IoC)を活用して進行中の攻撃を検知し、脅威アクターのプロファイルを用いて将来の攻撃を予測できます。

また、インシデント対応チームが直面している脅威の性質を理解し、効果的な対応策を講じる上でも役立ちます。その目的は、受動的なセキュリティから能動的なセキュリティへの転換にあります。

"