ワークロードとデータを Azure にホストすることで、クラウドのグローバルなリーチと境界のない環境を活用しています。しかし、この環境では従来の境界環境で採用されていたアプローチとは全く異なる、新たなセキュリティ対策が求められます。

この課題に対処するため、Azure セキュリティ アーキテクチャは、データ保護、コンプライアンス管理、ID およびアクセス管理 (IAM) などの中核領域を網羅する幅広いセキュリティ機能を提供します。しかし、Azure セキュリティ アーキテクチャを理解していないと、Azure のセキュリティ機能を活用するのは非常に困難になります。

このガイドでは、2025 年に注目すべき Azure セキュリティ アーキテクチャの主要コンポーネントと、これらのコンポーネントが連携して、回復力のある、適切に設計された Azure クラウド環境を構築する方法を紹介します。また、Azure セキュリティ アーキテクチャにおける課題とベスト プラクティスについても掘り下げます。

Azureクラウドセキュリティアーキテクチャとは?

Azureクラウドセキュリティアーキテクチャとは?

Azure セキュリティアーキテクチャとは、Azure ユーザーが Azure 上で安全かつ適切に設計されたワークロードを構築するための、多様なツール、サービス、セキュリティ原則、およびベストプラクティスの集合体を指します。基本的に、これにはアイデンティティとアクセス管理(IAM)が含まれ、誰が何をアクセスできるかを制御し、機密リソースへのゲートキーパーとして機能します。暗号化は保存時と転送時の両方でデータを保護し、たとえ傍受されてもデータがアクセス不能な状態を維持します。

Azure Firewallやネットワークセキュリティグループなどのネットワークセキュリティツールは仮想的な障壁を構築し、不正アクセスを厳重に監視・制限します。さらにAzure Security Centerは常時監視機能として、脆弱性を検知し脅威をリアルタイムで特定します。一方、コンプライアンス管理ツールはあらゆる操作が規制基準に準拠していることを保証し、自動化された監視とロギングは継続的な洞察を提供し、Azureのセキュリティエコシステムを強化します。これらのコンポーネントが一体となって戦略的な防御を構築し、あらゆるデータが保護された状態で、あるべき場所に確実に留まることを保証するアーキテクチャを形成します。

Azureセキュリティアーキテクチャの必要性

Azureは複数のセキュリティツールを提供していますが、最も安全な環境でも脆弱性は潜む可能性があります。最近、Azureにおいて新たな不正な認証脆弱性CVE-2024-38194が発見されました。これは重大度「クリティカル」、CVSSスコア8.2と評価されています。悪用された場合、攻撃者は侵害された特権アカウントを通じて、ミッションクリティカルなAzureワークロードにアクセスする可能性があります。

堅牢なクラウドセキュリティアーキテクチャは適応免疫システムのようなものです。常に分析し、調整し、防御します。これにより、隠れた脅威を検知し対応できます。さらに、クラウド構成は流動的であることで知られており、時間の経過とともに変化し、時には誰にも気づかれずに変更されることもあります。アーキテクチャに組み込まれたリアルタイム監視により、こうした変化を見逃さず、悪意のある活動を防止するための即時調整が可能になります。

また、効果的なアーキテクチャは内部者活動、データ拡散、特権昇格といった脅威からも防御します。内部者脅威は、意図的か否かを問わず、厳格なアクセス制御と継続的な行動監視によって軽減されます。データ拡散—データが予測不能に分散し、保護が困難になる現象—は、集中管理とガバナンスによって管理されます。権限昇格は、アクセスレベルを注意深く監視・制御することで封じ込められ、権限のない者が過剰な制御権を持つことを防ぎます。

つまり、Azureセキュリティアーキテクチャは本質的に、Azure内の重要なIT資産を保護し、GDPR、DORA、PCI DSSなどのデータ保護基準への準拠を支援するために設計された、事前インストールされた多層的な制御のフレームワークです。これらの制御を採用することで、データの完全性を確保し、スタックをサイバー攻撃から保護できます。

Azure Well-Architected Framework

Azure Well-Architected Framework は、組織が安全で信頼性が高く効率的なアプリケーションを構築するための指針を Microsoft が提供するものです。このフレームワークは、5 つの主要な運用上の柱で構成されています。

セキュリティ

セキュリティの柱は、ゼロトラストと多層防御アプローチを用いて、適切に設計されたワークロードを構築するための指針を提供します。多層防御とは、複数のセキュリティ層を展開し、攻撃者が1つの層を突破しても他の防御メカニズムが機能し続けることを保証します。一方、ゼロトラストはユーザーをデフォルトで信頼しないことを前提とし、各アクセス試行や特権活動ごとに継続的な認証を要求します。

セキュリティの柱には、クラウドセキュリティの中核要素(データとシークレットの保護、IAM、データガバナンス、ネットワークおよびアプリケーションセキュリティなど)を包含します。また、攻撃に耐性がありコンプライアンス要件を満たす、安全なAzureアーキテクチャの定義も示します。

Azureは、Azure Key Vault、Azure Purview、Azure Security Center、Microsoft Sentinelなど、アプリケーションセキュリティを支援する幅広いツールを提供しています。

信頼性

Azure Well-Architected Frameworkにおいて、信頼性とは潜在的な障害発生時にAzureワークロードがどれほど回復力を持つかを測る指標です。この信頼性は、バックアップ、災害復旧、フォールトトレランスなどのベストプラクティスを実装するかどうかによって決まります。Azureが提供する信頼性向上のための2つの主要なネイティブツールは、可用性ゾーンとAzure Site Recoveryです。

コスト最適化

コスト最適化とは、Azureワークロードの最適なパフォーマンス、セキュリティ、コンプライアンスを確保するという必要なトレードオフと、コスト削減のバランスを取ることにあります。

例えば、Azureセキュリティアーキテクチャの組み込みツールを採用することは、短期的にはコストがかかるように見えるかもしれません。しかし、データ侵害によるコストが過去最高の488万米ドルに達している現状では、高額なコンプライアンス違反罰金や訴訟を回避することで得られる長期的なROIを考慮すれば、適切なセキュリティソリューションへの投資はコスト最適化戦略と言えます。

Azureのコスト管理ソリューションであるAzure Advisorは、企業がリソースを効率的に割り当て、利用状況を追跡し、遊休リソースを排除するのを支援します。

パフォーマンス効率性

パフォーマンス効率性とは、Azureセキュリティアーキテクチャにおいて、地理的冗長性(顧客が広範囲に分散している場合)、シームレスなスケーラビリティ(トラフィックの急増に対応するため)、最小限またはゼロのレイテンシ(最適なユーザー体験のため)を実現するワークロード設計を指します。パフォーマンス効率性を高めるには、Azureの自動スケーリングとロードバランシング機能が必要です。

さらに、Azure Cache for Redisおよびコンテンツ配信ネットワーク(CDN)サービスは、ロード時間の短縮とグローバル地域全体でのデータアクセス速度の向上により、効率性をさらに高めることができます。

運用エクセレンス

運用エクセレンスの柱では、Azure ユーザーに対し、DevOps、可観測性、自動化、パッチ/アップグレード管理などの実践の採用を推奨しています。これらの実践により、ワークフローが合理化され、DevSecOps プロセスにおける不整合が削減され、人的ミスが最小限に抑えられます。Azure DevOpsやLog Analyticsなどのツールは、デプロイの自動化、システム健全性の監視、ワークロードのパフォーマンスに関する実用的なインサイトの提供を通じて、運用エクセレンスを支援します。

さらに、Azure AutomationとUpdate Managementは、組織が日常的なタスクを自動化しコンプライアンスを維持するのに役立ち、ワークロードが安全で最新の状態を保ち、運用上の混乱に対する耐性を確保します。

Azure ウェルアーキテクトフレームワークの 5 つの柱を採用することで、Azure セキュリティアーキテクチャのコア原則に沿った安全なワークロードを構築できます。lt;/p>

Azure セキュリティ アーキテクチャの構成要素

Azure セキュリティ アーキテクチャは、以下のような幅広いセキュリティ コンポーネントをカバーしています。

1. Azureにおけるアイデンティティとアクセス管理(IAM)

AzureにおけるIAMは、Microsoft Entra ID(旧称:Azure Active Directory(AAD))によって提供されています。 Microsoft Entra ID は、基本的にゲートキーパーとして機能し、アイデンティティの設定、アクセス要求の認証、攻撃者からの Azure スタックの保護を支援します。Azure の IAM ソリューションの主な提供内容は次のとおりです:

- シングルサインオン (SSO): AzureのSSO機能はマスターキーとして機能し、単一の認証情報セットでAzureスタック内の複数サービスにアクセス可能にします。これにより適切なパスワード管理が促進され、ブルートフォース攻撃やクレデンシャルスタッフィング攻撃からワークロードを保護します。&

- 多要素認証 (MFA): 暗証番号、鍵、生体認証を必要とする多重ロックの金庫と同様に、Entra ID の MFA 機能は、ユーザー名/パスワードの組み合わせ、セキュリティキー、生体認証、OTP などの複数の認証レイヤーを追加します。すべての層を一度に回避することは困難であるため、これにより、盗まれた認証情報を持つ攻撃者が Azure インフラストラクチャにアクセスすることを効果的に阻止します。

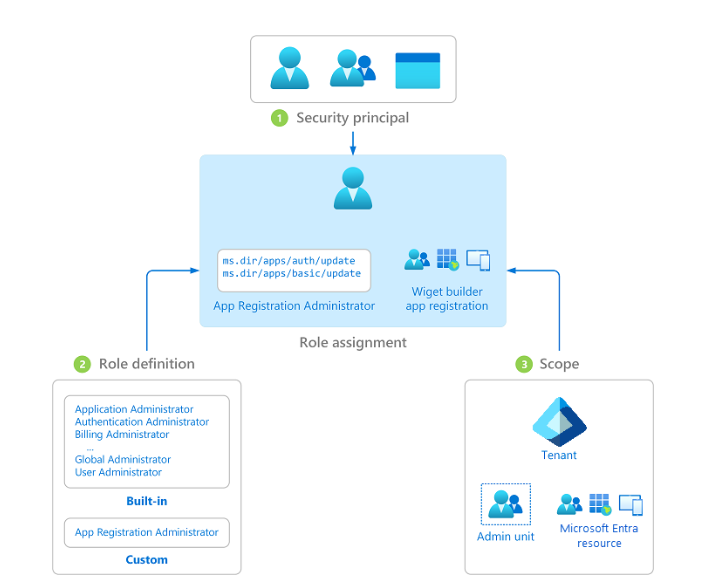

- ロールベースのアクセス制御(RBAC): Entra IDは、きめ細かなアクセス制御のために固有のロールとカスタムロールの両方を提供します。Entra IDを使用すると、どのリソースに誰がアクセスできるかを制御し、最小権限アクセスを確保し、ユーザー活動を監視できます。

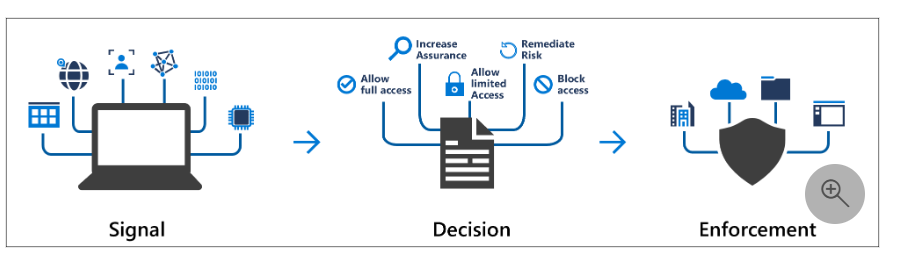

- 条件付きアクセス:Entra IDを使用して、ユーザーID、IP位置、部門、デバイス、リアルタイムリスク検知シグナルなどの要素に基づいて、アクセス権の付与や取り消し、アクセスレベルの確立が可能です。

2. Azure におけるネットワーク セキュリティ

ネットワークセキュリティは、Azureセキュリティアーキテクチャの重要な要素です。Azureは、企業ネットワークを不正アクセスから保護するために設計された複数のソリューションを提供しています。

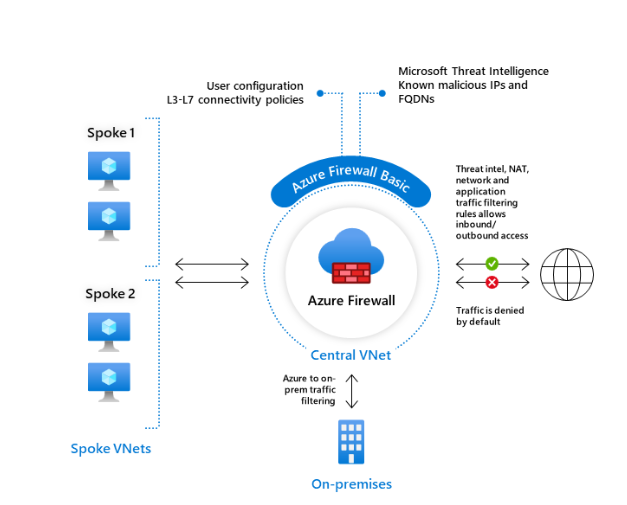

Azure Firewall と ネットワークセキュリティグループ(NSG) を、事前に定義されたルールに基づいてワークロードや仮想ネットワーク(VNets)へのトラフィックの入出を制御する「警備員」として考えてください。どちらのソリューションを使用しても、SQL インジェクションやクロスサイトスクリプティング攻撃から Azure アプリケーションを保護できます。

- Azure DDoS ProtectionAzure アプリケーションおよびサービスを 分散型サービス拒否 (DDoS) 攻撃 から保護します。これは、悪意のあるトラフィックの急増によってシステムが機能不全に陥るのを防ぐために設計された、いわば洪水制御システムです。lt;/li>

3. Azure におけるデータ保護と暗号化

シークレットや機密データの保護は、Azure のセキュリティアーキテクチャの中核的な機能です。Azureは様々なツールを提供します:

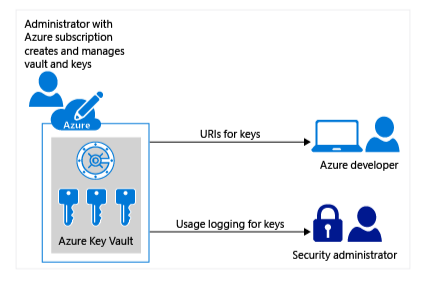

Azure Key Vaultは、暗号化キー、証明書、APIトークンなどのシークレットを保存・管理し、開発者にシークレットのハードコーディングに代わる効率的で安全な手段を提供します。これにより、機密資産への不正アクセスを防ぎ、データ侵害のリスクを軽減します。

- Azure Disk Encryption (ADE) は、Windows BitLocker および Linux DM-Crypt を使用して、Windows および Linux オペレーティングシステムとデータディスクを暗号化します。

4. Azure におけるアプリケーションセキュリティ

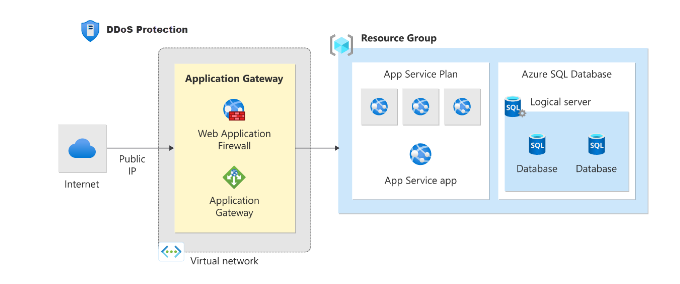

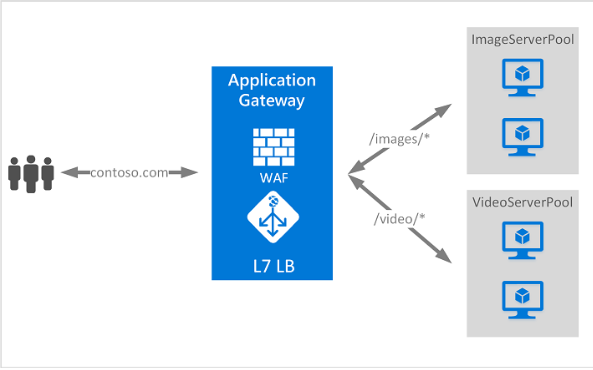

Azureの主要なWebアプリケーションセキュリティソリューションであるAzure Application Gatewayは、地理的位置情報に基づくロードバランシングとトラフィックルーティングを自動化し、Azure Web Application Firewall (WAF)と連携してWebアプリケーションを保護します。

さらに、Azure App Serviceには、SSL/TLS暗号化、サービス間認証、自動パッチ適用などの組み込みセキュリティ機能が含まれており、転送中のアプリとデータを保護します。

5. Azure における監視と脅威の検出

理想的な Azure セキュリティ アーキテクチャとは、脅威をリアルタイムで検出し対応するための継続的な監視を実装したものです。関連する Azure ネイティブのツールとして以下の 4 つがあります:&

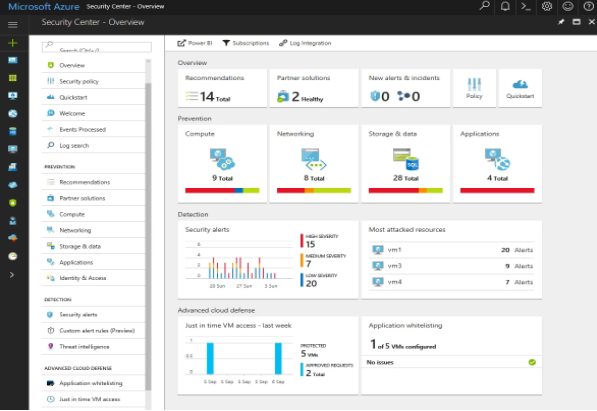

- Microsoft Defender for Cloud、クラウドネイティブアプリケーション保護プラットフォーム(CNAPP)であり、Azureデプロイメントの脆弱性をスキャンし、リアルタイムで警告します。Azure Security Center は、Azure ワークロード向けのクラウドセキュリティポスチャ管理ソリューションであり、脆弱性に対する実用的な修復手順を提供します。

- Microsoft Sentinel(旧称 Azure Sentinel)は、セキュリティ情報イベント管理(SIEM)ツールです。自動化されたSOCアナリストに匹敵する機能を持ち、ログを収集・分析することで、潜在的または進行中の侵害を示す使用状況やアクセスパターンに関する即時の洞察を提供します。

- Azure Monitorは、セキュリティおよびパフォーマンスの問題を集約、分析、警告する診断ダッシュボードです。

6. Azure におけるガバナンスとコンプライアンス

データガバナンスと標準への準拠は、Azure セキュリティアーキテクチャの基本であり、ポリシーの一貫性とデータのプライバシーを確保します。データガバナンスとコンプライアンスのための Azure ネイティブのツールは次の 2 つです。

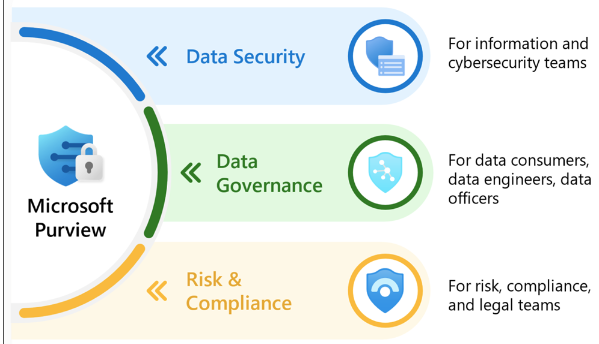

- Microsoft Purview(旧 Azure Purview)は、Azure ワークロードの GPS のような役割を果たします。機密データの所在を特定し、データ系譜をマッピングし、暗号化の欠如や脆弱なアクセス制御などのコンプライアンス違反を評価します。

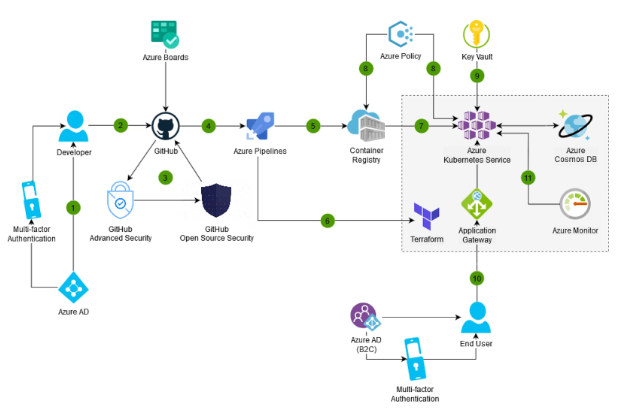

7. Azure による DevOps のセキュリティ確保

Azure セキュリティアーキテクチャの重要な構成要素は、プラクティスを通じてソフトウェア開発ライフサイクル (SDLC) の各フェーズにセキュリティを統合することです。これには、DevOps および継続的インテグレーション/継続的デプロイメント (CI/CD) パイプライン全体での静的アプリケーションセキュリティテスト (SAST) および脆弱性管理ツールの使用が含まれます。

Azure では、ディレクトリを同期する Entra ID や、安全なコードを出荷する Azure DevOps など、一連のソリューションを使用する必要があります。

Azureセキュリティの構成要素は、総合的な防御において重要な役割を果たします。Azure環境におけるクラウドワークロードのセキュリティ確保方法について学びましょう。Singularity Cloud Workload Security が Azure 環境におけるクラウドワークロードをどのように保護できるかをご覧ください。

Azure セキュリティアーキテクチャ導入における課題

Azure は無数のセキュリティツールを提供していますが、組織はAzureセキュリティアーキテクチャを実装する際に、以下の課題に依然として直面しています。

1. クラウド設定ミス

クラウドの誤設定は、Azureのようなクラウド環境の複雑さと動的な性質に起因し、サイバー攻撃の20%以上を占めています。どんなに小さな誤設定でも、不正アクセスやデータ漏洩の入り口となる可能性があります。この対策として、高度なクラウドセキュリティポスチャ管理(CSPM)ツールは警戒心のある検査官として機能し、潜在的な脆弱性を特定し、ポリシーを適用し、Azureの広大なアーキテクチャでは見逃されがちな設定ミスを継続的に監視します。

2.ツールの複雑さ

Azureの広範なセキュリティツール群を操作することは、巨大で複雑なパズルを組み立てるような感覚を覚えるかもしれません。各ツールが独自の機能を果たすため、一元的なアプローチなしにそれらを管理しようとすると、可視性の断片化やセキュリティ防御の分断を招く可能性があります。この連携不足は攻撃者に隠れた脆弱性を見つける隙を与えます。解決策は?クラウドネイティブアプリケーション保護プラットフォーム(CNAPP)が統一されたセキュリティフレームワークを構築し、各ツールが連携して潜在的な隙間を塞ぎます。

3. 過剰な権限付与

10組織中5組織 が過剰な特権アカウントを保有しています。Azure における役割と権限は、時間の経過とともに無制限に増殖する雑然とした状態となります。当初は迅速なアクセス許可を意図していたかもしれませんが、この無制限な増加は重要なリソースを悪用や偶発的な漏洩の危険に晒します。実際、全組織の半数が過剰な権限付与の問題を経験しています。最小権限の原則を採用し、定期的なアクセスレビューを実施することが不可欠です。各レビューは、アクセス権限を必要とする者だけがアクセスできるようにする綿密な監査であり、不必要なリスクを最小限に抑え、より管理された環境を構築します。

Azureセキュリティ実装のベストプラクティス

以下は、7つの主要なAzure セキュリティ アーキテクチャのベスト プラクティスです:

- 多要素認証 (MFA) を有効にする: MFA を追加の認証層と捉え、認証されたユーザーのみが操作を続行できるようにします。単純なパスワード以上の認証を要求することで、不正アクセスリスクを大幅に低減し、フィッシングやブルートフォース攻撃などの一般的な脅威に対する強固な防御を実現します。

- シークレットの慎重な管理: トークンや暗号化キーなどの機密資産はセキュリティの基盤ですが、適切に管理されないと脆弱です。Azure Key Vaultはここで非常に有用であり、これらのシークレットを安全に保管し、不正アクセスから保護し、偶発的な漏洩リスクを低減します。

- シングルサインオン(SSO): SSOは効率的な入口として機能し、単一の認証情報で複数のアプリケーションへのアクセスをユーザーに提供します。複数のパスワードの必要性を減らすことでより強力なパスワード管理を促進し、利便性を損なうことなく安全なアクセスを容易に実現します。

- 転送中および保存時のデータ暗号化: 暗号化はデータに対する暗号言語のようなもので、鍵を持つ者だけが解読できます。転送中および保存中の両方でデータを暗号化することで、たとえ傍受された場合でも、機密情報は不正な第三者には理解不能な状態が維持され、その完全性が保護されます。

- ゼロトラストアーキテクチャの採用:ゼロトラストモデルでは、内部・外部を問わず、いかなるエンティティも本質的に信頼されることはありません。すべてのリクエストは認証と検証が必要であり、各インタラクションの周囲に安全な境界を構築します。このフレームワークは内部脅威の潜在的な影響を制限し、継続的な検証を保証します。

- 最小権限アクセスを付与する:最小権限の原則に従うことは、潜在的な露出を最小限に抑えることです。ユーザーに業務に必要な権限のみを付与することで、不正アクセスや偶発的なデータ漏洩のリスクを低減します。これは、アクセスが真に必要な場合にのみ許可される、厳密に制御された環境です。

- 脅威の継続的監視: 継続的監視は、Azure環境向けの24時間365日監視システムのようなものです。Microsoft SentinelやAzure Security Centerなどのリアルタイムツールは即時アラートを提供し、脆弱性を早期に検知することで、潜在的な攻撃が気付かれずにエスカレートするのを防ぎます。

Azureセキュリティソリューションの選定

Azureには多くの事前設定済みセキュリティツールが用意されていますが、企業はAzureセキュリティアーキテクチャ導入における共通の課題に対処するSentinelOneのような包括的ソリューションを依然として必要としています。 SentinelOne は Azure セキュリティを統合し、すべてのセキュリティ管理タスクの単一の参照ポイントを提供します。

SentinelOneはAzureスタックおよびDevOpsパイプラインと連携し、コードからクラウドまでのAzureワークロードに対する深い可視性を提供します。脅威や設定ミスの検出・修復も自動化します。SentinelOne CNAPPソリューションを活用することで、Azureセキュリティソリューションのサイロ化された課題を克服し、ハイブリッドおよびマルチクラウド環境全体でのセキュリティ態勢管理を統合できます。

SentinelOneはAzureスタックおよびDevOpsパイプラインと連携し、コードからクラウドまでのAzureワークロードに対する深い可視性を提供します。脅威や設定ミスの検出・修復も自動化します。SentinelOne CNAPPソリューションを活用することで、Azureセキュリティソリューションのサイロ化された課題を克服し、ハイブリッドおよびマルチクラウド環境全体でのセキュリティ態勢管理を統合できます。

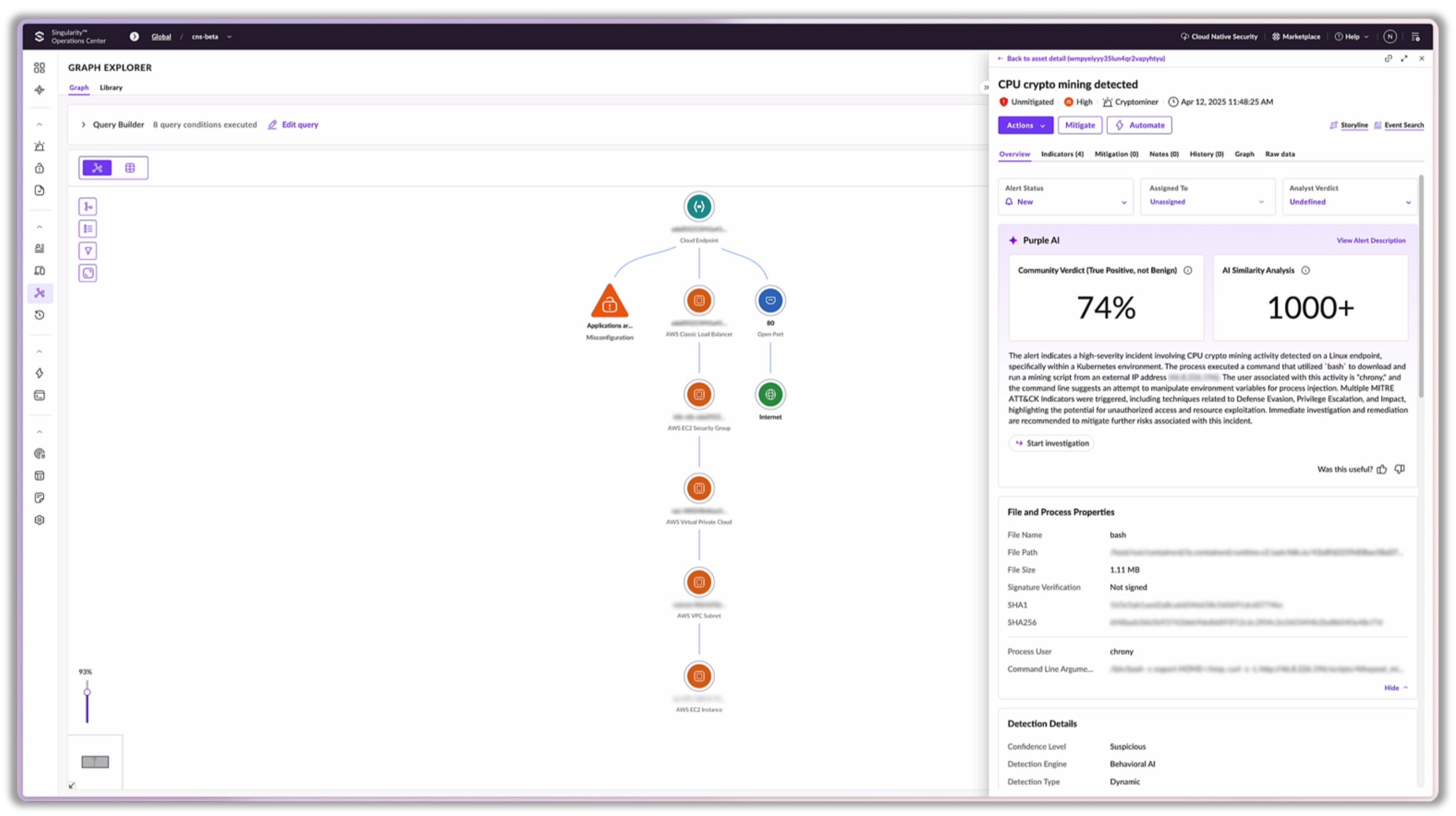

SentinelOneののAI搭載CNAPPは、環境に対するDeep Visibility®を実現します。AIを活用した攻撃に対する能動的防御、セキュリティの左シフトを推進する機能、次世代の調査・対応を提供します。複数のAI搭載検知エンジンが連携し、実行時攻撃に対して機械並みの速度で保護します。SentinelOneは自律的な脅威保護を大規模に提供し、影響を受けたクラウドワークロード、インフラストラクチャ、データストアの包括的な根本原因分析と被害範囲分析を行います。

コンテキスト認識型Purple AI™は、アラートの文脈に応じた要約、推奨される次のアクション、生成AIとエージェント型AIの力を活用した詳細調査のシームレスな開始オプションを提供します。これらすべてが単一の調査ノートブックに記録されます。Singularity™ Cloud Security は、インフラストラクチャ・アズ・コードのテンプレート、コードリポジトリ、コンテナレジストリをエージェントレスでスキャンすることで、シフトレフトセキュリティを強化し、開発者が脆弱性を本番環境に到達する前に特定できるようにします。これにより、攻撃対象領域全体を大幅に削減します。

結論

クラウドにワークロードやデータをホストする企業にとって、セキュリティは最優先事項であり続けなければなりません。この点を認識し、Azureは組織がAzureセキュリティアーキテクチャを実装するのを支援するため、無数のツール、原則、ベストプラクティスを提供しています。しかし、特に競争力を維持するために必要なイノベーションの急速なペースに直面して、これらの多様なツールをナビゲートすることは圧倒的に感じられるかもしれません。

SentinelOneは、Azureおよびマルチクラウド環境全体でAIを活用したリアルタイムの脆弱性・脅威検知を統合し、シームレスな防御ラインを構築します。急速に進化する脅威に適応し、インフラストラクチャを妥協なく保護し続けます。

クラウドセキュリティを強化する準備はできていますか?今すぐ SentinelOne が Azure 環境をどのように保護するかをご覧ください。

FAQs

Azureは、SSO、MFA、ZTA、最小権限を強制するEntra IDを通じて安全なアクセスを実現します。

Azureネイティブの主要な監視および脅威検出ソリューションは、Microsoft Defender for Cloud、Azure Sentinel、Azure Security Center、Azure Monitor、Log Analyticsです。ただし、監視と脅威検知の統合を目指す企業には、SentinelOneの統合型、AI搭載CNAPPソリューションが非常に有益です。