高度持続的脅威(APT)とは、高度に洗練された標的型攻撃であり、長期間にわたって持続します。本ガイドでは、APTの特徴、その戦術、そして組織への侵入方法について解説します。

APT攻撃の段階と、検知・防止における脅威インテリジェンスの重要性について学びましょう。APTを理解することは、組織がサイバーセキュリティ防御を強化し、これらのステルス脅威に効果的に対応するために不可欠です。

高度持続的脅威(APT)の定義

高度持続的脅威とは、犯罪者が協力してデータを盗んだりシステムに侵入したりするサイバー攻撃であり、長期間にわたり検出されないことが多い。こうした攻撃の多くは、他国政府を弱体化させようとする国家主体によって行われる。&

一方、マルウェアやフィッシング詐欺は数日で効果を発揮するのに対し、APTは数か月、場合によっては数年にもわたって継続することがあります。

APTグループはより困難な課題に対処するために結成されますが、想像するほど高額ではありません。APT攻撃のコストは、2019年の報告ではわずか15,000ドルとされている。これらの攻撃で最も費用がかかるのは、システムやネットワーク内の脆弱性を見つけるのに役立つ 商用侵入テストツール です。

APT 攻撃の背後にある動機は、他の種類のサイバー攻撃と同様に金銭的な利益である場合もありますが、政治的なスパイ活動にも利用されます。当然のことながら、政府機関は最もセキュリティの厳重なシステムを採用している傾向があるため、長期にわたる高度な攻撃が必要となります。

ATA と APT の違いは?

高度標的型攻撃(ATA)は、特定の確立されたアクターグループによって、通常(ただし、必ずしもそうとは限りません)使用される手法です。こうしたグループはメディアで「ファンシーベア」や「ラザラス」などの通称で呼ばれることが多く、セキュリティ界隈では「高度持続的脅威(Advanced Persistent Threat)」グループと指定され、APT1、APT2などの数字識別子が付与されます。

グループ間の差異は、戦術、インフラ、コード再利用、および/または標的範囲によって生じます。例えば、あるAPTグループは特定のコードルーチンやソーシャルエンジニアリング戦術を再利用する一方、別のグループは特定の脆弱性やゼロデイ攻撃に依存する場合もある。企業が認知されたAPT、犯罪組織、単独ハッカー、あるいは悪意のある内部関係者から攻撃を受けたかに関わらず、標的型攻撃の特徴は変わらない。

高度持続的脅威の事例

全てのAPTが同一の手法や動機を持つわけではありません。最も有名なグループは通常、何らかの政治的意図を持って活動しますが、目標達成には犯罪的手法を用います。

Stuxnet

APTの初期かつ歴史的に最も著名な事例の一つがスタックスネットである。これはイランの核開発計画を標的として設計されました。2010年に発見されましたが、開発は2005年から行われていたと考えられています。

発見当時、Stuxnetは500キロバイトのコンピュータワームであり、イラン国内14以上の産業施設のソフトウェアに感染した。Microsoft Windowsマシンを標的とし、自律的に拡散した。その結果、イランは核遠心分離機のほぼ5分の1を失った。

ウィキッド・パンダ

APTサイバー脅威のより最近の事例として、過去10年間で最も活発な中国拠点の敵対組織の一つであるウィキッドパンダであり、過去10年間で最も活発な中国拠点の攻撃者の一つです。彼らは中国の国家利益のために活動し、利益目的の攻撃を実行します。

APT攻撃の手口

APT攻撃は概ね、侵入から始まります。ハッカーは通常、ウェブ資産、ネットワークリソース、フィッシングメール、権限を持つ人間ユーザーなどを利用して侵入します。内部に侵入すると、ハッカーはバックドアシェルをインストールし、いつでも被害者のシステムにアクセスできるようにします。&次に、APT攻撃は存在範囲を拡大し、貴重なデータにアクセスできるスタッフメンバーを侵害しようと試みます。十分な情報を収集すると、ハッカーはDDoS攻撃やその他の注意散漫作戦で情報抽出を隠蔽します。

標的型攻撃には明確な特徴があり、異なるフェーズとして列挙できます。

- 情報収集

- 侵入経路と潜入

- 通信 – コマンド&コントロール

- 横方向移動& アセット発見

- 情報流出 – 重要情報の窃取

1. 情報収集

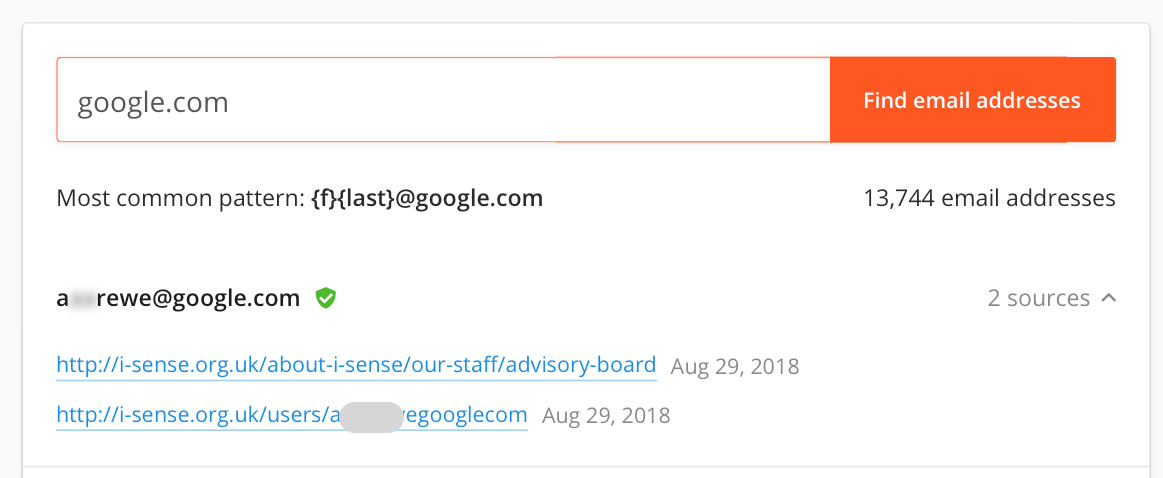

標的型攻撃の最初の段階は、被害者に関する可能な限りの情報を収集することです。防御側の観点からは、これは受動的な操作であり、検出の機会はほとんどありません。この段階では、攻撃者は標的の事業内容、従業員、運営に関する公開情報を収集します。メールアドレスやウェブサイトURLは、公開情報源(例:このサイト)から収集・整理される。

公開されている情報は、攻撃者にとって有用な場合があります。求人情報からは、組織内で使用されている特定のハードウェアやソフトウェアなどの情報が明らかになることがあります。そしてもちろん、多くの グーグル・ドークス は、攻撃者があなたのサイトから脆弱性や特定のリソースを検索するのに役立ちます。

2.侵入経路と潜入

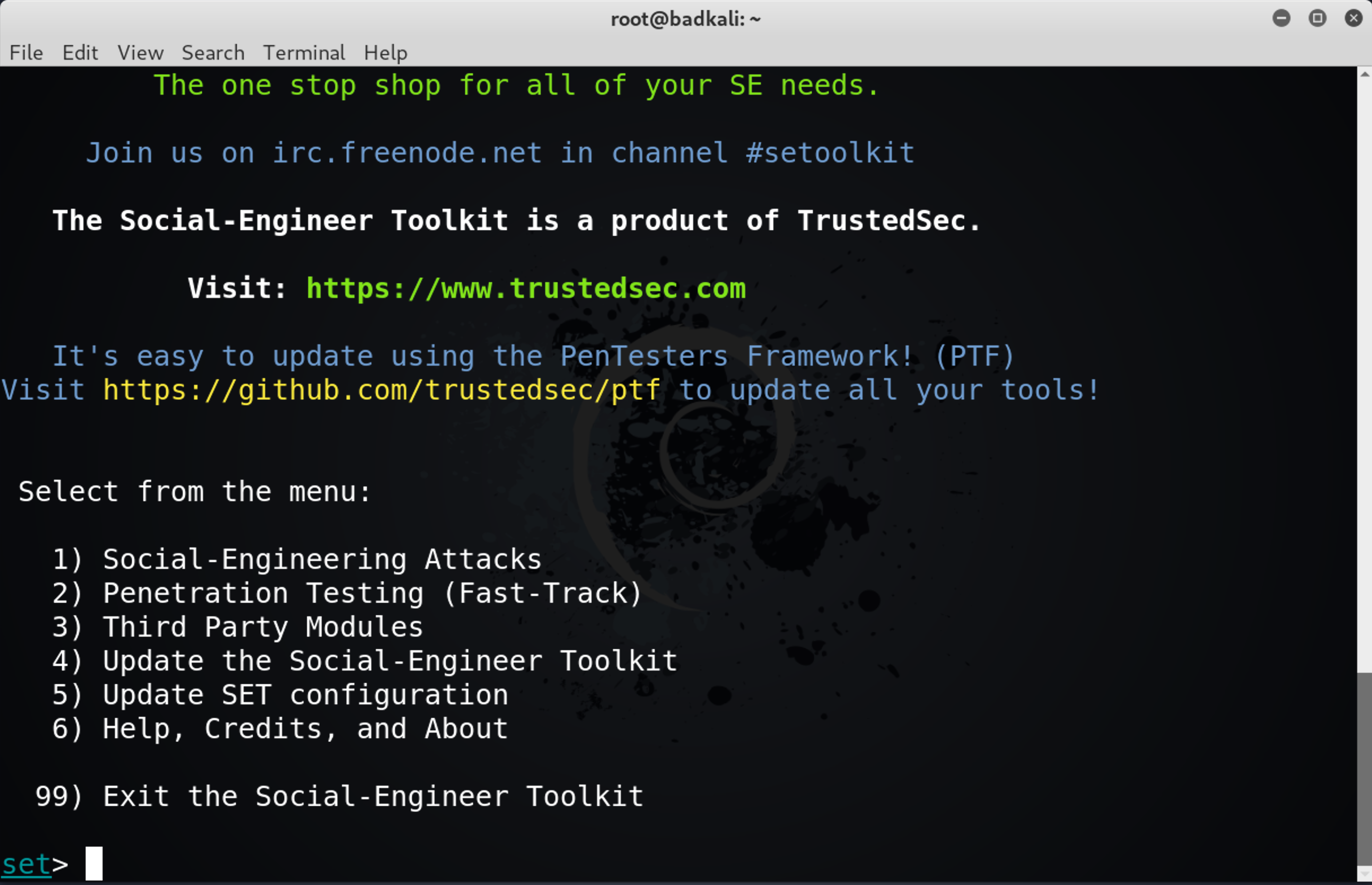

侵入者の主な課題は、侵入すること、つまり最終的にはターゲットネットワーク内でコードを実行できるようにすることです。ソフトウェアやハードウェアの脆弱性、脆弱な認証情報、ゼロデイ攻撃、パッチが適用されていないソフトウェアなどを悪用する技術的な選択肢もありますが、最も一般的な侵入方法は、何と言っても何らかのソーシャルエンジニアリングの手法、典型的には スピアフィッシングです。ユーザーを騙して不正なコードを実行させることはそれ自体が芸術と言える手法ですが、特に組織環境においては、比較的容易に克服できる障壁と言えます。

少なくともここには、予防と検知の機会があります。ソーシャルエンジニアリングの手法に対する意識を高めるトレーニングコースは良いアイデアですが、教育を受けたユーザーでさえ、巧妙あるいは単に執拗なフィッシングキャンペーンに引っかかる可能性があります。組織にとって最善の防御策は、ネットワーク内の不審な活動を検知し、暗号化されたトラフィックを検査できる自動化された行動監視ソフトウェアです。&

標的型攻撃で注意すべきもう一つの可能性は、内部関係者による脅威です。従業員と契約社員の双方が企業にとってリスク要因となります。攻撃が組織外に広く知られていない独自情報に依存する場合、内部関係者が関与している可能性はさらに高まります。標的型攻撃は、ハードウェアやソフトウェア資産だけでなく、従業員という「ウェットウェア」を標的にすることから始まる可能性があることに留意してください。

3. 通信 – コマンド&コントロール

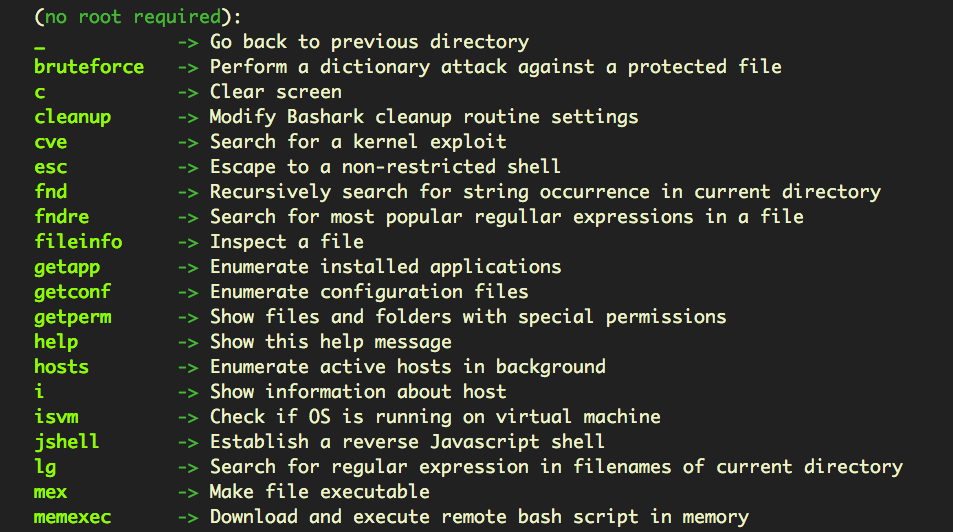

標的型攻撃において、ハッカーやハッカー集団が最優先で行うのは、自身とネットワークに投入した悪意のあるコードとの間で有効な通信経路を確立・維持することです。言い換えれば、持続的なバックドアを確立しようとするのです。 これは攻撃的標的型攻撃(ATA)において、コマンドを発行し、資産発見、情報漏洩、フォレンジック消去といった攻撃の後段階を実行するために不可欠です。

攻撃者側には、Empire、Pupy、Metasploit、その他多数といった公開されているポストエクスプロイトフレームワークが豊富に存在します。

ハッカーは、攻撃者のサーバーへの単純な HTTP または https リクエストから、高度な分散型ピアツーピア技術まで、さまざまなコマンドおよび制御チャネルを活用することができます。Twitter、Facebook、Google Docs などのソーシャルメディアサイトは、悪意のある C&C プロトコルで悪用された実績があります。&

防御側にとって、ここでも、堅牢な次世代のAVセキュリティソリューションが絶対的な最低限です。

4. 横方向の移動と資産発見

標的型攻撃がエンドポイントを侵害し、ネットワークへのアクセス権を獲得した場合、そこで攻撃が止まることはほとんどありません。さらなる目的は、他の接続システムにアクセスし、その機密データに到達することです。攻撃者がドメイン管理者権限を取得できれば、実質的に王国の鍵を手にしたことになり、それがまさに攻撃者が狙っていることである場合がほとんどです。

防御側は、ドメイン管理者権限がなくても、ネットワーク上のユーザーが 同じパスワードを再利用している場合、攻撃コードは単一の侵害から複数のシステムを横断できる可能性がある。

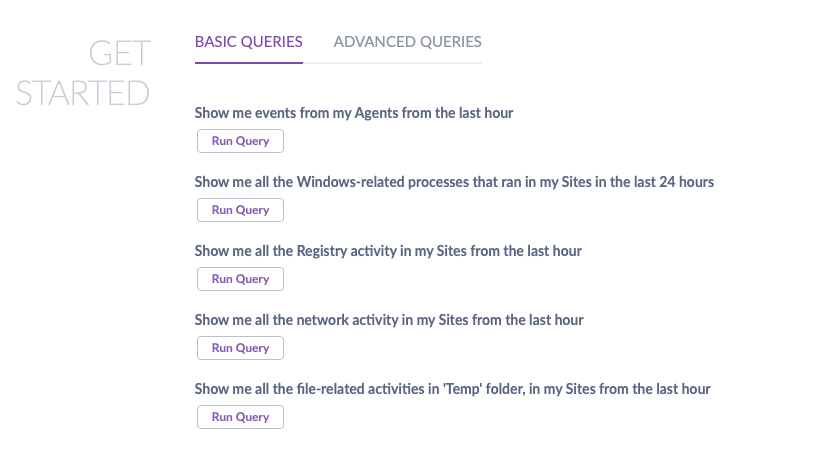

この段階では、攻撃者はディレクトリ列挙を開始し、ファイル一覧を収集し、価値あるデータを分類する可能性が高い。この段階では、分析のために情報を攻撃者に転送するために、以前に確立されたC&Cを活用する必要があるため、防御側はネットワーク通信と監視リスト ネットワークおよびファイル活動に基づくアラートを作成できる場合、防御側が異常なトラフィックを発見する可能性が高まります。また、SentinelOneのように、使いやすいインターフェースからすべてのエンドポイントに対して基本および高度なクエリを実行できるセキュリティソフトウェアを保有している場合にも有効です。

5. 情報流出 – 企業の最重要資産の窃取

標的となる情報を特定した後、攻撃者はいずれ社外へ企業データを転送する段階に移行します。これは単発の行為となる場合もあれば、継続的なプロセスとなる場合もあり、ハッカーが特定し関心を持つデータの種類によって異なります。&

攻撃者の立場では、この活動が「ノイズ」を生じさせ管理者に存在を察知される可能性があるため、組織が導入している防御策を徹底的に理解した上で慎重に実施する必要がある。この理解は、前述の発見段階を通じて得られるものである。

情報漏洩の手法は、メール本文や添付ファイルで平文を送信する単純なものから、 URLにユーザー認証情報を埋め込む、攻撃者が管理するサーバーへの密かなアップロードといったより巧妙なものまで様々です。

データ流出は通常インターネット経由で行われますが、防御側は内部関係者によるUSBメモリやローカルドライブへのコピーによる企業知的財産の流出にも警戒が必要です。そのため、データ窃取手段を検知・阻止するには、デバイス制御を導入し、この種のデータ窃取を検知・阻止することが重要です。

高度な持続的脅威(APT)の主な特徴

APTグループは、システムが防御対象とする他のハッカーとは異なる手法を用います。注意すべき高度な持続的脅威の特徴を以下に示します。

深夜の異常なログイン

高度な持続的脅威の最初の兆候として、深夜に管理者権限でのログインが増加することがあります。APTは、より高いアクセス権限を持つアカウントを利用することで、わずか数時間で環境全体を侵害することが可能です。&

これらのハッカーはより多くの権限を持つアカウントを使用するため、各部門に確認し、幹部陣がネットワークにアクセスするタイミングを監視することも可能です。外部ユーザーが情報にアクセスしている場合は容易に特定できるはずです。

再侵入する脅威アクター

脅威アクターは、侵入経路の一つが遮断された場合に備え、バックドア型トロイの木馬プログラムを仕掛け、システムへの再侵入経路を確保します。&

より長い期間にわたり類似したタイプの攻撃が複数確認された場合、それはAPTサイバー攻撃である可能性が高いです。

傍受されたメール

APT脅威は、メールが別のコンピューターで傍受されるなど、予期せぬ情報フローを引き起こします。一部のクラウドメールシステムはメッセージのアクセス元を追跡しますが、すべてが対応しているわけではありません。

また、上層部従業員宛てに送信された標的型フィッシングメールに気づくかもしれません。彼らは意図せずハッカーのアクセスを許可してしまう可能性があります。

その他の異常な活動

通常とは異なる動きに気づいた時は、APTの可能性を疑ってください。データ使用量の急増やサーバーの動作遅延などが該当します。

脅威の追跡と異常なシステム動作の監視は、サイバーセキュリティ強化に不可欠です。正常動作のベースラインを作成し、異常値を迅速に特定できるようにしましょう。

高度持続的脅威(APT)による被害の最小化

APTが組織にもたらす損害を考える際、留意すべき点がいくつかあります。

攻撃者の目的は金銭、データ、あるいはその両方であった可能性があり、あるいは評判の毀損、あるいはこれら全てに関心があった可能性もあります。被害の一部は即時的なものもあれば、長期的なものもあります。

即時的な損害は、金銭的損失、ネットワーク停止、データ窃取などの形で発生する可能性があります。APT攻撃は通常ステルス性を重視しますが、ランサムウェア分野では特定の組織を標的とし、ランサムウェア。これは企業にとって特に深刻な被害をもたらします。攻撃者は資産発見段階で最も価値のある資産を特定し、復旧手段や「エクスプロイト防止」技術を確実に無効化できるからです。

長期的なコストは評価が難しい場合もありますが、競合他社を利する知的財産の喪失、あるいは投資家や顧客の信頼喪失が中心となる可能性があります。

成功したAPT攻撃の即時的・長期的な影響を最小限に抑えるには、セキュリティソリューションに侵害後の対策戦略を含める必要があります。最低限、侵害に利用された脆弱性を特定・修正する能力と、実用的なデータ収集能力が求められます。発生した事象の解明、責任者の追跡、そして最終的に侵害後のコスト軽減に役立つデータの収集です。

SentinelOneが提供できる支援

APTサイバー脅威に対処する最善策は、適切な検知とセキュリティ対策です。このアプローチにはネットワーク管理者、セキュリティプロバイダー、そしてプロアクティブなセキュリティソリューションが不可欠です。

SentinelOneは脅威をリアルタイムで積極的に解決します。当社のAI搭載モデルは、マルウェアやランサムウェアのバイナリが攻撃を仕掛ける前に識別します。また、高度な持続的脅威からシステムを保護する、積極的なリアルタイム検知と対応のための重要なコンテキストを構築することも可能です。

当社の脅威インテリジェンスサービスであるWatchTowerは、新たな攻撃手法に対する可視性と対応力を拡張します。関連性が高くタイムリーなインサイトを発生時に配信し、攻撃者に先んじることができます。

セキュリティ運用を強化する

サイバー脅威は日々進化し、高度化しています。APT脅威と他の脅威との違いは、システムに侵入しながら戦術を改善し続ける点にあります。 対応が遅れれば、システム全体が侵害される危険性があります。

解決策は、高度な持続的脅威を追跡し、データベースのより安全な領域へのアクセスを許す前に捕捉することです。SentinelOneは、インテリジェンス主導型ハンティング、日常的なMDR SOCの強化、およびインシデント対応.

お問い合わせください。お客様のシステム保護を支援する方法について、本日より詳しくご説明いたします。

高度持続的脅威に関するよくある質問

高度持続的脅威(APT)とは、熟練したハッカーがネットワークに侵入し、数か月から数年にわたり潜伏する高度な長期サイバー攻撃です。通常、国家や資金力のある犯罪組織が高価値組織を標的に実行します。APTはサイバー諜報活動に利用され、知的財産、国家機密、機密データの窃取を目的とします。

また、金銭的利益、ハクティビズム、重要インフラの妨害にも用いられます。即効性のヒットアンドラン攻撃とは異なり、APTは持続的なアクセス維持に重点を置きます。

有名なAPTの例として、イランの核開発プログラムを標的とし遠心分離機に物理的損傷を与えたStuxnetが挙げられます。別の例として、140以上の組織に侵入し知的財産や企業秘密を窃取した中国のグループ「APT1」があります。ロシア軍情報機関と関連するAPT28は、世界中の政府機関や防衛組織を標的にしています。

これらの攻撃は通常、従業員を騙して悪意のあるリンクをクリックさせる標的型フィッシングメールから始まり、攻撃者はネットワーク内で横方向に移動します。

APTは複数の段階で進行します。まず、標的型フィッシングや脆弱性悪用などの手法で初期アクセスを獲得します。侵入後、攻撃者はマルウェアをインストールし、将来のアクセス用のバックドアを作成することで足場を確立します。その後、権限を昇格させ、ネットワーク内を横方向に移動してより多くのシステムにアクセスします。

最後に、存在を維持しながら貴重なデータを収集し、外部に流出させます。このプロセス全体を通じて、彼らは検出を回避し、セキュリティ対策に適応するための高度な技術を使用します。

APTは、異常なログインパターンや予期せぬデータ転送など、不審なネットワーク活動を監視することで特定されます。セキュリティチームは、不審なファイル改変や不正アクセス試行といった侵害の兆候(IoC)を監視します。高度な検知ツールは機械学習と行動分析を活用し、APT活動を示す可能性のある異常パターンを特定します。

組織は脅威インテリジェンスを活用し、既知のAPT戦術やシグネチャを特定します。APTは隠蔽を目的としているため、継続的な監視と分析が鍵となります。

APTは巨額の経済的損失をもたらす可能性があります。IBMの調査によると、データ侵害の平均コストは488万ドルに上ります。知的財産、顧客データ、国家機密を窃取し、攻撃者に競争上または政治上の大きな優位性を与えます。APTは重要インフラを混乱させ、企業の評判を損ない、国家安全保障を脅かす可能性があります。

検知までの時間が長いため、攻撃者は発見される前に広範な損害を与える可能性があります。組織は法的責任、規制当局からの罰金、顧客の信頼喪失に直面する可能性があります。

組織は高度な検知ツール、ネットワークセグメンテーション、継続的監視を含む多層的なセキュリティ戦略が必要です。APTはフィッシングなどのソーシャルエンジニアリング攻撃から始まることが多いため、従業員教育が極めて重要です。定期的なセキュリティ評価と脆弱性パッチ適用により、潜在的な侵入経路を塞ぐことができます。

多要素認証と特権アクセス管理を導入することで、侵害されたアカウントの悪用を防止します。堅牢なインシデント対応計画と脅威インテリジェンスプログラムを整備することで、APT活動の検知と対応を迅速化できます。

脅威インテリジェンスは、セキュリティチームが監視すべき対象を特定するのに役立つ、APTの戦術、手法、指標に関する重要な情報を提供します。脅威ハンティングは、このインテリジェンスを活用してAPT活動を積極的に探索し、潜在的な脅威に関する仮説を構築します。これらを組み合わせることで、APT攻撃が目的を達成する前に特定することが可能になります。

脅威ハンターはインテリジェンスフィードを活用し、特定のAPTグループがどのように活動するかを理解した上で、自社の環境内でそれらの行動パターンを探索します。