エンドポイントとは、ノートパソコン、IoT、組織のネットワークに接続されたデバイスなどの資産を指します。企業環境においてこれらのエンドポイントの規模と複雑性が増すにつれ、セキュリティは最重要課題となります。

調査によると、68%の組織がデータやITインフラを侵害するエンドポイント攻撃を経験しています。標準化されたセキュリティポリシーのもとでこれらのエンドポイントを管理することが、強固なセキュリティ態勢を維持する鍵となります。

エンドポイントセキュリティはセキュリティを大規模に管理するだけでなく、従来のアンチウイルスプログラムを欺く傾向にある進化する脅威にも対応します。本記事ではエンドポイントセキュリティとその構成要素を深く掘り下げます。これにより、チームに適したソリューションを選択し、セキュリティ技術スタックを更新できるようになります。

エンドポイント保護サービスとは?

エンドポイント保護サービスとは?

エンドポイント保護サービスとは、ネットワークを介して通信を送受信するあらゆるコンピューティングデバイスであるエンドポイントデバイスを保護するために、サードパーティベンダーによって提供されることが多いソフトウェアソリューションです。

これは通常、ノートパソコン、スマートフォン、サーバー、ワークステーション、IoTデバイスを保護・監視する多様なセキュリティ機能を含むマネージドサービスです。POSシステム、家電製品、カメラ、ナビゲーションシステムなどの非伝統的な資産への保護も拡張されます。

エンドポイント保護サービスが必要な理由とは?

まず、セキュリティの強度は最も脆弱な部分によって決まることは周知の事実です。攻撃者は組織のIT資産を侵害する際に、抵抗が最も少ない経路を探すためです。分散型ネットワークの普及が進む中、セキュリティチェーンにおける最も脆弱なリンクはエンドポイントです。

したがって、サイバー攻撃の70%がエンドポイントから始まるのは驚くべきことではありません。Forresterの調査では、データ侵害の約15%が紛失または侵害されたデバイスに起因することも判明しています。

組織がエンドポイントセキュリティに予算を拡大する主な理由には以下が含まれます(ただしこれらに限定されません):

- データの安全性と管理: データは現代企業にとって最も重要な資産です。その喪失、あるいはアクセス不能状態さえも、事業全体を危険に晒す可能性があります。

- エンドポイントデバイスの量と複雑性: 企業はより多くのエンドポイントと多様な種類に対応する必要があり、そのセキュリティ維持は格段に困難になっています。

- ハッカーの進化:脅威の状況はより巧妙化しています。ハッカーは侵入、データ窃取、従業員を騙して機密情報を引き出させる新たな手法を絶えず模索しています。

- リスクの拡大: リモートワークとBYODポリシーにより、従来の境界セキュリティの効果が低下し、より多くの脆弱性が露呈しています。

- コスト影響と法的トラブル: 企業はコスト負担、脅威対応のための他部門からのリソースシフト、セキュリティ侵害後の評判低下、コンプライアンス違反罰金の支払いに対処せねばならない。

こうした増大する課題に対処するため、企業は全てのデバイスを接続し、大規模なセキュリティ体制に統合できるスマートなエンドポイントセキュリティサービスを導入すべきです。脅威情報を共有し、攻撃への自動対応を支援するサービスが求められます。

真のエンドポイントセキュリティは単なるアンチウイルスソフトではありません。高度なツールを用いて巧妙な脅威を検知する必要があります。また、VPNを必要とせずに、デバイスがネットワーク上にあるかどうかにかかわらず、すべてを監視・制御できる24時間365日の可視性と制御を提供すべきです。

ガートナーMQ:エンドポイント

SentinelOneがGartner® Magic Quadrant™のエンドポイントプロテクションプラットフォーム部門で4年連続リーダーに選ばれた理由をご覧ください。

レポートを読む

エンドポイント保護サービスの主な機能

エンドポイント保護サービスは、ウイルスやマルウェアの脅威からの保護だけではありません。ITセキュリティ管理者は、攻撃発生時の監視機能やデータバックアップの設定にこれらのサービスを活用します。&

これらのソフトウェアソリューションの主な機能には以下が含まれます:

1. リアルタイムエンドポイント可視化

ノートパソコンや携帯電話などの端末を紛失することは重大なセキュリティリスクとなります。リアルタイム可視化により、コンピューティングデバイスの地理的位置を常に把握できます。

デバイスが盗難に遭った場合、機密データが漏洩する前に遠隔でデータを消去できます。さらに、最終位置情報の収集や、証拠収集のためにデバイスのマイクやカメラを起動させることも可能です。

2. シームレスなデータ損失防止

データ共有やバックアップにおいて、従業員が外部ドライブを使用したりクラウドネットワークにファイルをアップロードしたりすることは、現代の職場環境では一般的になっています。便利である一方、これらの経路はセキュリティリスクとなりやすく、偶発的または悪意のある情報漏洩を引き起こす可能性があります。

エンドポイント保護サービスは、DLPツールを提供し、こうした活動をリアルタイムで監視。機密データが適切な承認なしに会社の管理下を離れないよう保証します。

データ転送を分析し、リスクの高い行動(大量の機密データのコピーなど)をフラグ付け、不正な操作をブロックすることで機能します。

3.適応型ネットワークセキュリティ管理

エンドポイントサービスは、ファイアウォール、リングフェンシング、ネットワーク制御を提供し、デバイスの活動に基づいてリアルタイムで調整する適応型設定を構築します。

インテリジェントなフィルタリングにより、ハッカーや悪意のあるトラフィックを遮断すると同時に、過剰なセキュリティ対策によって正当な業務が妨げられることを防ぎます。これは、リモートワークや移動の多い従業員がいる場合に特に有用です。

4.高度なランサムウェア対策

本機能は、ランサムウェア、例えば急激なファイル暗号化や異常なファイルアクセスパターンなどを監視し、影響を受けたエンドポイントをロックダウンしてさらなる被害を防ぐ。

5. 動的アプリケーション制御

ネットワーク上で任意のアプリケーションを実行させるわけにはいきませんが、すべてを把握するのは困難です。エンドポイントソリューションはアプリケーションホワイトリスト機能を提供し、実行可能な信頼できるアプリケーションのスマートリストを作成することでこれを簡素化します。

システムは新しいアプリケーションや更新を継続的に監視し、リスクレベルに基づいて権限を自動的に調整します。これにより、企業は手動リストを常に更新することなくソフトウェア環境を制御できます。

セキュリティ基準を満たさないアプリケーションや不審な動作を示すアプリケーションは自動的にブロックされます。

6. 重要データアクセス管理

重要データアクセス管理は、細粒度の役割ベースの制御システムを提供し、最も重要な情報へのアクセスを適切な人物のみに限定します。これにより、機密ファイルやデータベースに対して厳格なアクセスポリシーを適用できます。

これは、多要素認証(MFA)と暗号化を活用し、たとえ不正なアクセスが発生しても、データを読み取ったり悪用したりすることはできません。

7. 細粒度のアクセス権昇格

このセキュリティ対策では、特定のタスクに対してのみユーザーに管理者権限や昇格された特権を付与し、タスク完了後すぐにそれらの権限を解除します。これにより、誤操作による損害や攻撃者による管理者権限の悪用リスクを低減します。&

8. 組み込み統合機能

優れたエンドポイントセキュリティサービスソフトウェアは、既存のテクノロジースタック内の他のツールと容易に連携できる必要があります。オープンAPIは、Active Directory、ネットワーク監視、侵入防止システムなどとシームレスに統合され、セキュリティ態勢全体を強化します。

エンドポイント保護サービスの種類

ここ数年、脅威アクターがネットワークシステムを悪用するために、より洗練され複雑な手法を用いる事例が増加しており、その多くはランサムウェア攻撃です。

こうした危険性にもかかわらず、フォーティネットの調査によると、78%の企業が攻撃に十分備えていると主張している一方で、約半数が依然としてサイバー脅威の被害に遭っています。

こうした課題を踏まえ、被害軽減に役立つエンドポイント保護サービスの種類をご紹介します。

1. クラウドベースのエンドポイント保護

クラウドは、ほぼすべての企業にとって最大の不動産投資です。この事実は容易に理解できるが、数字によれば、の従来型中小企業がクラウドインフラやホスティングサービスを利用していることが明らかです。また、中小テック企業の66%、大企業の74%もこれらのサービスを導入しています。

このサービス形態により、企業管理者はオンプレミスインフラを必要とせず、セキュリティポリシーの管理、更新の適用、脅威の監視が可能になります。この種のソリューションには、自動パッチ適用、リアルタイム脅威インテリジェンス、組織の規模拡大に伴うスケーラブルな保護機能が成長に合わせて拡張可能な保護機能などを備えています。

2. エンドポイント検知・対応(EDR)

このサービスは侵害されたデバイスを積極的に監視・特定し、関連するリスクを是正・軽減するために適切に対応します。プロセス、ネットワーク接続、ユーザー活動に関するデータを収集します。

例えば、ファイルレスマルウェア のような脅威は、システムメモリに潜伏・隠蔽するためアンチウイルスソフトを回避します。EDRは行動検知と侵害の兆候(IoC)を用いて、異常なコマンドライン実行やレジストリ変更などの活動を認識します。

脅威が検出されると、EDRは自動的にエンドポイントを隔離し、攻撃の封じ込めを開始。変更内容のロールバックや感染ファイルの削除により修復を行います。

3. データ暗号化

このサービスは、データを単純に解読不能なコードに変換することで、保存時と転送時の双方を保護します。これにより、不正なユーザーや侵入者にとってパケットは無価値となります。

クラウドベースのエンドポイントでは、エンドツーエンド暗号化(E2EE)により送信者から受信者までのデータが暗号化され、中間者攻撃(MITM)を防止します。

4. ウイルス対策およびマルウェア対策

サイバー脅威に対する第一線の防御手段として、これらのサービスはウイルス、ランサムウェア、スパイウェア、その他のマルウェアをエンドポイントデバイスから検出・除去します。

アンチウイルスソフトは主にシグネチャベース検出とヒューリスティック分析を用いて脅威を捕捉し、トロイの木馬、ワーム、ルートキットなどの複雑な攻撃ベクトルにも対応します。

5. ファイアウォールと侵入防止

エンドポイントファイアウォールと侵入防止システム(IPS)は、信頼できるネットワークと信頼できない/外部ネットワークの間に仮想的な障壁を設けます。これは最初の積極的な防御ラインであり、ネットワークトラフィックをフィルタリングすることでポートスキャンやDoS(サービス拒否)攻撃などを防止します。

基本的なファイアウォールはステートフルパケットインスペクションを使用しますが、より高度なソリューションではディープパケットインスペクションを統合し、データパケットを調査して不審なコンテンツを検出します。ファイアウォールは悪意のあるネットワークIPアドレスを報告し、受信パケットを自動的に破棄するようシステムに指示します。

6. サンドボックス

目的は、アクティブな脅威を確実に抑制・封じ込め、エスカレーションを防ぐことです。

サンドボックスは、疑わしいファイルやリンク、未知のコードをネットワーク全体に影響を与えずに安全に実行できる隔離環境を提供することで、エンドポイントセキュリティの新たな層を追加します。

ファイルやプログラムが潜在的に危険(マルウェアと確定的に特定されていない状態)とフラグ付けされると、その動作をリアルタイムで監視できるサンドボックス環境に送られます。

これにより、セキュリティシステムはファイルが脆弱性の悪用を試みたり、システム設定を変更したり、悪意のあるサーバーへの接続を開始したりしないかを監視できます。

サンドボックス内で有害な動作を示した場合、そのファイルはマルウェアとしてフラグ付けされ、自動的にブロックまたは隔離されます。

7. URLフィルタリング

このサービスはエンドポイントデバイスでアクセスされるウェブトラフィックを制御します。ユーザーが訪問しようとするURLを分析し、既知の有害サイトやブロック対象サイト(フィッシングサイトやマルウェアを含むサイトなど)のリストと照合します。

例えば、ドライブバイダウンロード(ユーザーが侵害されたサイトにアクセスした際に自動的にインストールされるマルウェア)は、発生前にブロックできます。

URLフィルタリングは、非生産的または制限されたサイトへのアクセスをブロックすることで、従業員が業務関連のサイトのみを利用するよう企業に保証します。

また、クラウドベースのDNSサービスと連携し、悪質なドメイン名をフィルタリングすることで、有害なウェブサイトが読み込まれる前に阻止することも可能です。これにより、デバイスやネットワークをフィッシングサイトやその他の悪意のあるコンテンツから保護しつつ、速度低下を招くことなく安全を確保できます。

エンドポイント保護サービスのメリット

エンドポイント保護サービスの主な利点は、組織の全資産にわたってあらゆる脅威を検知できることです。

エンドポイント保護セキュリティを導入するその他のメリットを以下に示します。

- 多様な脅威から保護します。 エンドポイントセキュリティソリューションシグネチャではなく行動パターンに基づいて脅威を識別します。これにより、未知の脆弱性であるゼロデイ攻撃も検知可能です。

- ネットワークセキュリティを強化します。 ネットワーク全体に一貫したセキュリティポリシーを適用することで、エンドポイントがサイバー攻撃に陥るリスクを低減します。さらに、エンドポイントセキュリティソリューションは脅威を隔離し、ネットワーク内への拡散を制限することで、脅威の横方向への移動を防ぎます。

- 脅威のリアルタイム検知と対応を提供します。エンドポイントセキュリティソフトウェアはAIベースの検知技術で異常を検知。リアルタイム対応により被害範囲を限定し、変更のロールバック手段を提供します。

- 攻撃対象領域を縮小します。継続的な監視において、ソリューションはユーザーが運用する資産とシステムを調査します。資産の更新が必要な場合、エンドポイントセキュリティツールはvulnerability management software と連携し、脆弱性の評価と関連パッチによる資産の更新を支援します。

- 可視性と管理を一元化します。 Singularity™ Endpointのようなエンドポイントセキュリティプラットフォームは、組織のネットワークに接続されているすべてのエンドポイントを検出します。これらは、企業が許可されていないデバイスを特定し、組織の全資産に同じポリシーを適用するのに役立ちます。

比類なきエンドポイントプロテクション

SentinelOneのAIを搭載したエンドポイントセキュリティが、サイバー脅威をリアルタイムで防止、検出、対応するためにどのように役立つかをご覧ください。

デモを見るエンドポイント保護サービス導入のベストプラクティス

ポネモン研究所の2022年リスク管理レポートによると、企業は平均で約135,000のエンドポイントを管理しており、これらのデバイスの約48%(64,800台)が、OSが古いため監視の網をかいくぐっており、侵害のリスクにさらされている。

このレポートの中で、悪名高いハッカーであるブライアン・シーリー氏はポネモン氏に次のように語っています。

「私が知る限り、何らかの手段で強制的に奪取できない標的は地球上に存在しません。標的への侵入に要する労力が大きいほど、ハッカーの注目度は低下する。彼らが注意を払い、容易で都合の良い手段を見逃さず行動に移すのは確実だ。その時には、もはや阻止は不可能である」

我々は彼の指摘に全面的に同意する。先に述べた通り、エンドポイントは悪意ある攻撃者が組織の機密情報へアクセスする最も脆弱な侵入経路であるため、その保護が不可欠だ。

組織でエンドポイント保護サービスを導入する際の推奨事項を以下に示します:

1. ネットワーク上の全デバイスを追跡・保護する

リモートワーカーやモバイルデバイスの増加に伴い、ITチームがエンドポイントを見失いやすくなり、そこにセキュリティの隙間が生じます。

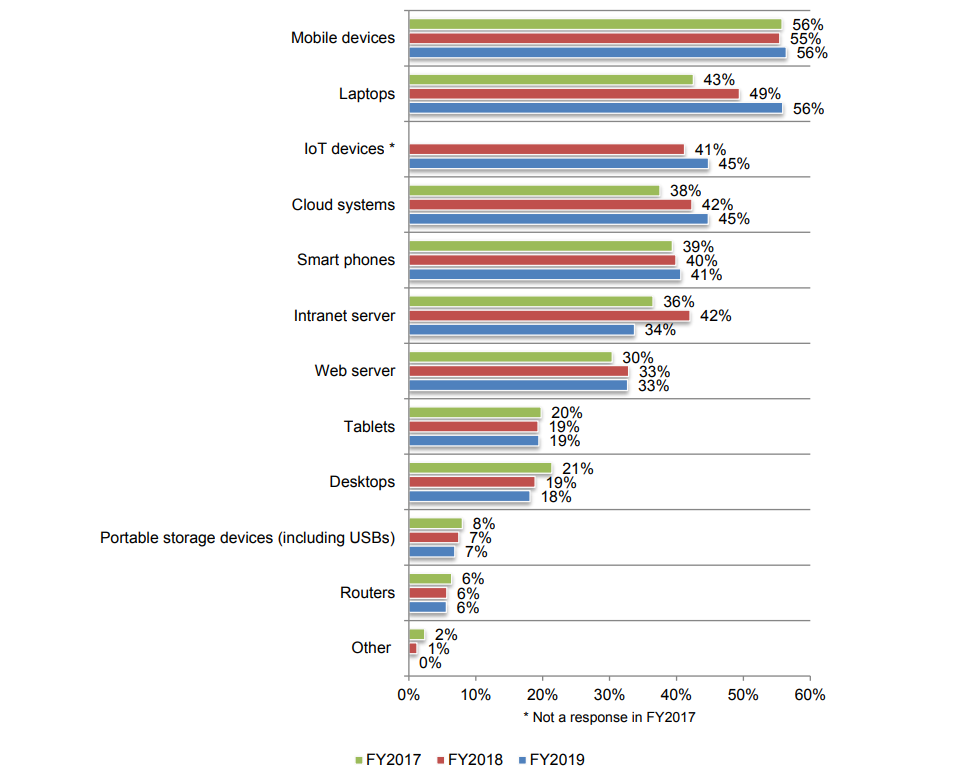

実際、2019年には専門家の55%がスマートフォンを最も脆弱なデバイスと認識し、またZippiaによれば、米国従業員の約75%が業務に個人所有デバイスを利用しています。

全デバイスを継続的に監視することで、ネットワークインベントリやマップを構築し、ITチームの可視性と制御性を高められます。この簡単な手順により、見落としがなくなるため、脅威が気付かれずに通り過ぎることを防ぎます。

2. 厳格なVPNポリシーによるアクセス制限

2. 厳格なVPNポリシーによるアクセス制限

A VPN はインターネットトラフィックを暗号化し、IPアドレスを隠しますが、すべてのVPNが同等に安全というわけではなく、脆弱なポリシーでは依然として危険に晒される可能性があります。ハッカーはVPNの脆弱性を悪用し、なりすまし、盗聴、さらにはDDoS攻撃などの攻撃を仕掛ける可能性があります。

多要素認証(MFA)を組み込んだ強力なVPNポリシーを適用することで、認証済みのエンドポイントのみがリモートでネットワークにアクセスできるようにします。

さらに一歩進めて、VPNの使用を禁止または制限し、アプリケーション層でのアクセスのみを許可することで、ネットワークレベルでの攻撃の可能性を減らすこともできます。

3. シャドーITの防止

シャドーITとは、ITチームに報告せずに個人や部門が許可されていないソフトウェアやデバイスを使用する行為です。これらのデバイスはセキュリティ対策が不十分な場合が多く、ネットワークに接続すると重大なリスクをもたらします。攻撃者はこうした未保護のエンドポイントを利用してシステムに侵入する可能性があります。

ネットワークの安全性を維持するには、3か月ごとに定期的な評価を実施し、許可されていないデバイスを発見・遮断することが有効です。

また、従業員に対して許可されるツールやデバイスに関する明確なポリシーを作成し、シャドーITのリスクを理解させる必要があります。

4. セキュリティギャップを埋めるための更新とパッチ管理の自動化

更新プログラム、パッチ、ソフトウェアの定期的なインストールは必須ですが、見落とされがちな作業です。

パッチ適用には平均97日を要し、その間デバイスはセキュリティ上の脆弱性に晒されます。この遅延は深刻な結果を招く可能性があります。

例えば、2023年6月に発生したCaresourceに対するMOVEit侵害事件では、Clopランサムウェアグループが利用可能なパッチが適用される前にゼロデイ脆弱性を悪用しました。

この攻撃では、社会保障番号や健康情報を含む310万人以上の個人データが流出しました。

5. すべてのリモート端末に暗号化を導入する

フルディスク暗号化は端末内の全データを保護し、ファイルレベル暗号化は転送中や共有時のデータ安全性を確保します。いずれも端末の紛失・盗難時でも機密情報が外部から読み取れない状態を維持します。

予算や時間が限られている場合は、暗号化対象を優先順位付けしましょう。財務記録、顧客個人情報、機密ビジネス文書などの重要データから始め、その後徐々に残りのデータに対象を広げていくことで、時間をかけて全てを厳重に保護できます。/p>

6. 脆弱性発見のためのペネトレーションテスト実施

ペネトレーションテスト(ペネテスト)を定期的に実施することで、エンドポイント保護の弱点を特定できます。これらのテストでは、既知の脆弱性(CVE)や設定上の弱点を悪用しようとするなど、現実世界の攻撃をシミュレートします。ペネトレーションテストでは、SQLインジェクション(SQLi)やクロスサイトスクリプティング(XSS)などの手法を用いて、ハッカーが侵入できるかどうかを確認することがよくあります。

ブラックボックステスト(テスターがシステム内部の知識を持たない場合)やホワイトボックステスト(内部知識がある場合)を実施することで、隠れたセキュリティ上の欠陥を発見できます。これらのテストを定期的に実行することで、攻撃者が悪用する前に脆弱性を塞ぐことが可能です。

7.被害を限定するためのネットワークセグメンテーション

これは脅威を封じ込め、重要システムへの拡散を防ぐ賢明な方法です。管理性を保つため、まず機密リソース用の高権限領域を設定し、その後ネットワークを小規模で制御された段階に分けてセグメント化します。

セグメンテーション設計時には、各部門やチーム間の連携方法や作業プロセスを考慮してください。業務フローの遅延や従業員への不必要な障害は避けなければなりません。特権リソースについては、それらの資産を管理・更新するための専用インフラを別途構築してください。また、これらの特権マシンの構成システムは、通常のデバイス用システムから完全に隔離し、セキュリティと効率性を両立させることが重要です。

8. インシデント対応計画による影響最小化

インシデント対応計画を構築する際には、攻撃の封じ込め、排除、復旧に向けた明確な役割分担、連絡手順、詳細な手順を定めることが重要です。事前の準備により、企業はダウンタイムの削減、データの保護、全体的な被害の最小化が可能となります。

効果的な計画を作成するには、以下の手順に従ってください:

- ポリシーの作成: 責任範囲、使用するツール・技術、問題の検知・対応方法を定義します。

- チームの編成: CISO、セキュリティマネージャー、コミュニケーションスペシャリスト、ITセキュリティ専門家などの主要な役割を含める。技術的なタスクから社内・外部ステークホルダーとの連携まで、全員が自身の役割を認識する必要があります。

- リスクの特定:エンドポイントを評価し、弱点や脆弱性を特定します。

- 分析と優先順位付け: セキュリティ問題を調査し、リスクの深刻度に基づいてランク付けすることで、優先的に対処すべき脅威を特定します。

- 封じ込めと除去: 迅速に問題を封じ込め、感染デバイスを隔離して拡散を防いだ後、マルウェアやセキュリティリスクを完全に除去します。

- 復旧と復元: エンドポイントを可能な限り迅速に正常な状態に戻します。

- 学習と文書化:インシデント発生後、侵害の発生経緯から修復までの全手順を文書化します。これにより計画の改善と将来の類似インシデント防止に役立ちます。

SentinelOneによるエンドポイント保護

SentinelOneは、単一のエージェント上でEPP + EDRを単一エージェントで提供し、複数エージェント追加によるコスト増を回避します。ファイル実行前のチェックに加え、動作ベースの脅威検知を実現するAI検知機能を備えています。ファイルの特性分析(未知ファイルか否か、不審なパッキング方法の有無など)も含まれます。

万一マシンが感染しても、ランサムウェアロールバック機能で瞬時に以前の状態へ復元可能です。これはSentinelOneがWindowsマシン向けに提供する特許技術です。

EPPやEDRを超え、SentinelOneはエンドポイントセキュリティを強化する多様な機能を提供します:

拡張検知と対応(XDR)

拡張検知と対応(XDR)は、複数のセキュリティ製品を単一システムに統合するセキュリティアプローチです。その構成要素は可視性を拡大すると同時に、エンドポイント保護のためのカバレッジを強化します。

Singularity XDRのようなソリューションは、ネイティブのエンドポイント、クラウド、IDテレメトリをサードパーティのセキュリティデータと統合し、より広範なセキュリティビューを提供します。XDRによる可視性の向上は、セキュリティインシデント対応時のアナリストの判断材料を豊富にします。XDRはあらゆるソースからの分析データとセキュリティデータを集約するプラットフォームとなり、脅威の迅速な無力化を容易にします。

RemoteOps Forensics

RemoteOpsフォレンジックは、セキュリティインシデントを深く調査するために必要な証拠を提供するソリューションです。サイバー攻撃がどのように発生したかを理解するために必要な洞察を提供します。

このデータは、より深い分析を収集するためにEDRのデータと併せて閲覧されることが多く、インシデント対応チームにサイバー攻撃による被害を制御するためのより多くのコンテキストを提供します。&

自動化されていない混乱時には、フォレンジックとEDRデータの比較は困難になりがちです。Singularityワークフローはこのプロセスを自動化し、分析すべきデータ量を増やすのではなく、洞察を得られるようにします。複数のエンドポイントを標的としたサイバー攻撃発生時、対応を効率化しながら深い調査を加速します。

脅威インテリジェンス

脅威インテリジェンス機能は、セキュリティインシデントを文脈化します。具体的には、組織のエンドポイントを標的とする特定の脅威アクターやキャンペーンに帰属させることで実現します。これにより、インテリジェンス主導の脅威ハンティングに基づいた、先制的な防御策を構築できます。

Singularity脅威インテリジェンスは、セキュリティインシデントをリアルタイムで優先順位付けし、環境内の攻撃者を特定しながら潜在的な影響を最小限に抑えます。

脆弱性管理

調査によると、侵害の 26% は攻撃者が脆弱性を悪用したものです。驚くべきことに、62%の組織は自環境内のこうした脆弱性を認識しておらず、サイバー攻撃の潜在的な被害者となっています。

企業セキュリティソリューションの脆弱性管理 機能を備えたエンタープライズセキュリティソリューションは、すべてのエンドポイントシステムが最新のパッチ適用状態にあることを保証します。SentinelOneのSingularity脆弱性ソリューションは、リスクのある資産を検知し、継続的な脆弱性評価と管理を通じて企業のセキュリティ態勢評価を支援します。

ランサムウェアロールバックテクノロジーがこうしたインシデントからの復旧をいかに容易にするかを理解しましょう。

結論

エンドポイントセキュリティは、組織の資産に対してセキュリティ制御を実施し、デバイスレベルの保護を超えた防御を実現します。企業ネットワークに接続されたデバイスを既知および未知の脅威から保護し、サイバーセキュリティに対する包括的なアプローチを提供します。

エンドポイントを標的とする脅威に対するセキュリティ態勢を強化するため、Singularityのようなエンドポイントセキュリティサービスソフトウェアをセキュリティ技術スタックに組み込み始めましょう。

SentinelOneのSingularity Completeの詳細を確認し、プラットフォームが企業エンドポイントをどのように保護するか理解しましょう。

FAQs

エンドポイント保護とは、ネットワークに接続されたデバイス(エンドポイント)のセキュリティを確保するための対策です。これらのデバイスを常に監視し、不審な活動を検知し、脅威に迅速に対応することで機能します。

また、セキュリティポリシーが遵守され、デバイスが常に最新のパッチで更新され、ハッカーが悪用できる可能性のある脆弱性が塞がれることを保証します。

従来のアンチウイルスツールは、脅威データベースから既知のマルウェアシグネチャをスキャンし、個々のデバイス上の悪意のあるソフトウェアを検出します。エンドポイント保護サービスは、行動ベースの検知技術を用いて不審な活動を捕捉し、接続されたデバイス全体のネットワークパターンを分析することが多いです。

主に事後対応型のアンチウイルスとは異なり、エンドポイント保護ソフトウェアは事前対応型であり、脅威が侵入した場合の被害を最小限に抑えるEDR(エンドポイント検知・対応)機能を備えています。

エンドポイント保護サービスは、以下のような多様な脅威から防御します:

- パッチ未適用の脆弱性を狙ったゼロデイ攻撃マルウェア(ウイルス、ワーム、ランサムウェア)

- 正当なプロセスを悪用するファイルレス攻撃

- データを暗号化するランサムウェア

- 悪意のあるメールやサイトからのフィッシング攻撃

- 高度な持続的脅威(APT)

- 意図的および偶発的な内部者による脅威

はい、エンドポイント保護サービスはランサムウェア対策に役立ちます。危険なウェブサイト、メール、ダウンロードをブロックする機能を備えており、これらはランサムウェアを運ぶ可能性があります。

URLフィルタリング、メールスキャン、アプリケーション制御などのツールは、ユーザーが誤ってランサムウェアを起動するのを防ぎます。さらに、一部のサービスはバックアップソリューションと連携しているため、ファイルが暗号化されても身代金を支払わずに復元できます。