セキュリティ専門家にとって、複数のツールの使用から生じる可視性のギャップは、サイバーセキュリティにおける第二の喫緊の課題です。ログ管理とSIEMツールは、それぞれ異なる機能を持ちながらも、この課題の解決に役立ちます。

SIEMとログ管理の詳細な比較に入る前に、この比較全体を簡略化できる比喩をご紹介します。ログ管理を父親、SIEMを新しい技を身につけた子供と考えてみてください。つまり、ログ管理はSIEMソリューションの基盤を形成します。しかし後者は、ログデータの保存・管理だけでなく、セキュリティイベントの包括的な可視化と分析を提供し、組織が異常を検知し脅威にリアルタイムで対応することを可能にします。

しかし、SIEMとログ管理の違いを理解することで、適切なソリューションの選択、過剰な支出の回避、そしてこれらのツールのいずれかを使用するためのリソース計画の改善に役立ちます。例えば、ログ管理の使用には計算リソースや人的労力が比較的少なくて済む一方、SIEMソリューションからのデータ設定や管理には熟練した専門家が必要となります。p>

本記事では、効果的な脅威検知とセキュリティ監視に必要なSIEMとログ管理の比較に関する概念とツールを解説します。さっそく見ていきましょう。

SIEMとは?

SIEMとは?

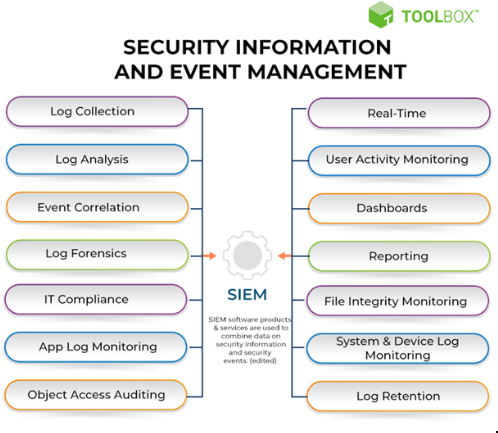

セキュリティ情報イベント管理(SIEM)ソリューションは、セキュリティ情報管理(SIM)とセキュリティイベント管理(SEM)を統合し、企業がセキュリティ脅威を特定、分析し、セキュリティ脅威に対応することを支援します。これは、収集の自動化、AI/ML駆動のイベント相関分析、アラートなどの機能を通じて実現されます。

SIMとSEMの両方により、アプリケーションやネットワーク機器が生成するセキュリティアラートのリアルタイム分析が可能となります。

SIEMツールは以下の用途に有用です:

- 包括的なネットワーク概要

- 統合機能

- リアルタイム脅威検知

- プロアクティブなインシデント対応

SIEMソリューションは、エージェントの展開やAPI接続といった様々な統合手法を用いて、エンドポイント、セキュリティツール、侵入検知・防止システム、ファイアウォール、Webフィルタリングソリューション、アプリケーションサーバー、IAMなどからログやイベントを収集します。

これらの多様なコンポーネントからのデータを統合した後、SIEMシステムはデータを標準化し、潜在的なセキュリティ脆弱性に関する重要な洞察を提供します。

例えば、ファイアウォールログが特定のIPアドレスからの複数のログイン失敗を示し、侵入検知システムが同じIPアドレスからの不審な活動について警告を発し、アクティブディレクトリのログでは、特権ユーザーのアカウントが多数の失敗した試行の後にアクセスされたことが判明します。

これらの事象は個別には懸念材料になりません。しかしSIEMは、一見無関係に見えるこれらの事象を相関分析し、ブルートフォース攻撃の可能性があるとセキュリティチームに警告します。

SIEMロギングとは?

SIEMロギングとは、企業のITインフラからログデータを収集・分析・相関させ、セキュリティ脅威を特定し、企業のセキュリティ態勢を強化するプロセスです。セキュリティアナリストは、システム、ファイアウォール、アプリケーション、侵入検知システム、エンドポイント、ネットワーク機器などからログデータを収集します。これにより、大量のデータを分析し、潜在的な脅威に効果的に対応することが可能になります。

SIEMロギングの主要構成要素とは?

SIEMソフトウェアにおけるログには以下の主要要素が含まれます:

- タイムスタンプ

- 送信元と送信先情報

- ユーザー情報

- イベントタイプ

- 実行されたアクション

-

タイムスタンプ

タイムスタンプはイベント発生の正確な瞬間を特定します。これによりセキュリティアナリストは、セキュリティインシデントに至る一連の出来事を正確に再構築できます。タイミングが不正確だと、イベントの関連付けや分析が困難になります。

さらに、タイムスタンプは異常検知にも重要です。短時間に複数のログイン失敗が発生した場合、ブルートフォース攻撃の可能性があります。セキュリティチームは、特定の時間枠でイベントを監視することで、不審な活動を迅速に調査できます。

-

送信元と送信先情報

SIEMログ内の送信元と宛先情報(IPアドレス、ホスト名、デバイス識別子など)は、特定のイベントの発生源と対象を特定します。このデータは、イベントのコンテキストを把握し、侵害されたシステムを検出するために重要です。

正確な送信元と宛先の詳細は、ネットワーク全体での脅威の横方向の移動を追跡するのに役立ちます。これにより、セキュリティチームは攻撃の侵入ポイントを特定し、インフラストラクチャ内の他のシステムへの潜在的な影響を評価できます。

-

ユーザー情報

ユーザー名、ID、役割などのユーザー情報は、イベントに関与したユーザーを特定します。この情報により、正当な活動と不正な活動を区別し、侵害されたユーザーアカウントを特定することができます。

ユーザー関連データを分析することで、セキュリティチームは、潜在的な内部脅威やアカウント乗っ取りを示唆する可能性のある異常な行動パターンを発見することができます。さらに、ユーザー活動を監視することで、ユーザーの行動が確立されたセキュリティポリシーに準拠していることを確認し、コンプライアンスの取り組みを支援します。

イベントタイプ

イベントタイプは、ログイン試行、ファイルアクセス、ポリシー違反など、SIEM ログに記録されるアクティビティの種類を表します。これらのイベントを分類することで、セキュリティアナリストは重大度や関連性に基づいてインシデントをフィルタリングし優先順位付けできます。

イベントタイプを認識することで、セキュリティアナリストはイベントの性質を迅速に評価し、セキュリティアラートのエスカレーションや調査の開始など、適切な対応を決定できます。

-

実施措置

「実施措置」フィールドには、IPアドレスのブロックや侵害されたデバイスの隔離など、特定のイベントに対して実行された対応が記録されます。この記録は、自動化システムまたはセキュリティ担当者が実施したアクションの履歴を提供します。&

実施されたアクションの記録は、監査やレビュープロセスにおいて極めて重要であり、組織がインシデント対応の有効性を評価することを可能にします。また、説明責任を確保し、セキュリティポリシーや手順を時間をかけて改善する上でも役立ちます。

SIEMの10の主要機能とは?

従来のSIEMソリューションでは、ノイズの多いアラートソースをフィルタリングし、真のセキュリティ脅威を特定するために、専門的なデータ分析と熟練したチームが必要でした。このプロセスは労力がかかり、ログソースが常に完全であるとは限らないため、セキュリティアナリストは重要だが無害なイベントを見逃す可能性がありました。また、イベントの発見と調査には数週間から数か月を要し、その結果、侵害の緩和にもそれだけの時間がかかっていました。

現代的なSIEMシステムの10の特徴は以下の通りです:

-

あらゆる利用可能なソースからのデータ収集と管理

現代の脅威は複数のデータソースにまたがる場合が多い。このデータを効果的に分析・相関させるには、現代のSIEMがあらゆるデータソースにアクセスできる必要がある。これにはクラウドサービスからのデータ、オンプレミスログ(ID、データベース、アプリケーションログなど)、ネットワークデータ(侵入検知、エンドポイント、フロー、パケットなど)が含まれる)。

SIEMには集中型のリモートセキュリティデータ管理機能も必要です。全てのログ収集装置を設定・起動後、どこからでもそれらの管理(起動、停止、更新、再設定)が容易に行えるべきです。

2. 十分に検証されたビッグデータアーキテクチャ

2000年代初頭に開発された多くのレガシーSIEMは、現在では時代遅れとなった独自技術を利用していました。Hadoop、Mongo、Elasticsearch、BigQuery、Sparkなどの現代的なプラットフォームは、当時では実現不可能だった機能を提供します。

現在利用可能な膨大なセキュリティデータに対応するには、スケーラブルなデータ管理、迅速なピボット分析、高度なデータサイエンスアルゴリズムを活用した高速クエリと可視化を可能にするビッグデータアーキテクチャが不可欠です。

3. ログ取り込みの予測可能な価格体系

ログ保持期間を明確に設定することで、不要なログを自動的に排除し支出を最適化できます。ログの種類やソースごとに保持期間を指定することで、組織はストレージを解放し、予測可能な支出を確保し、過剰なデータ蓄積とそれに伴うコストを回避できます。

例えば、ファイアウォールのアップグレードによりログ量が10倍に増加する可能性があります。従量課金制の場合、SIEMライセンス料もそれに比例して増加します。一方、定額料金モデルでは、データソースを選別することなく、あらゆるソースからのデータを取り込みながら予算内に収めることが可能です。

4. ユーザーと資産のコンテキスト強化

収集したデータから実用的な洞察を得るため、高度な強化機能を提供するSIEMソリューションを選択してください。データサイエンスの進歩により、SIEM システムによって次のような多くのインサイトが自動的に相関付けられるようになりました。

- 無料の脅威インテリジェンス統合と相関分析

- 動的なピアグループ化

- IPアドレスとユーザー認証情報、デバイス、タイムラインの連携

- 資産所有権の追跡

- ユーザーおよびマシンタイプとアクティビティの関連付け

- サービスアカウントの識別

- 個人用メールアドレスと従業員の関連付け

- バッジステーションのログ活動とユーザーアカウント・タイムラインの連携

5. ユーザーと行動エンティティ分析(UEBA)

現代的なSIEMは、機械学習、統計分析、およびユーザーおよびエンティティ行動分析(UEBA)と呼ばれる行動モデリングを通じて、自動的に行動ベースラインを確立すべきです。正常な行動を評価した後、UEBAは異常な活動にリスクスコアを割り当て、指定された閾値を超える行動や挙動を強調表示します。

例えば、ユーザーが通常は米国からログインしているのに突然中国からログインした場合、これは潜在的なセキュリティ脅威を示している可能性があります。

最新のSIEMシステムでは、動的グループ化によりユーザー、IPアドレス、デバイスなどのエンティティが、その行動や特性に基づいて自動的に分類されます。この機能はネットワークの変化に応じて調整され、類似したパターンを示すエンティティを認識することで、セキュリティ態勢を常に鋭敏に保つのに役立ちます。セキュリティアナリストはこれを利用して異常な活動を検知し、絶えず変化するネットワークにおける潜在的なセキュリティリスクを理解します。

最新のSIEMは、内部アプリケーションを実行するサービスアカウントの監視にも優れています。これらのアカウントは攻撃や悪用の標的となり得るため、SIEMは使用状況を厳密に監視することで、不正操作を示唆する異常な動作を検知します。この警戒態勢により、強力な権限を持つアカウントのセキュリティが強化され、期待通りの動作とセキュリティポリシーの順守が確保されます。

6. 横方向移動の自動追跡

過去のインシデントとMITRE ATT&CKフレームワークの分析から、攻撃の80%以上が横方向の移動が関与していることがわかっています。これは、攻撃者が検出を回避したり、より重要な特権へのアクセス権を取得したりするために、認証情報を変更し、高価値のIPアドレスや資産に移動しようとするものです。SIEMは、異なるログソースからの関連イベントをリンクすることで、このような移動を最初から最後まで追跡できる必要があります。

7. より優れたセキュリティ情報モデル

従来のSIEMは、個別のイベントに基づくセキュリティモデルに依存することが多い。一連のイベントを手動で構造化された行動タイムラインに変換するのは、非常に時間がかかる作業である。より高度な分析のためには、監視対象のユーザーやエンティティの全範囲を網羅するタイムラインのような実用的な形式でセキュリティデータを保存すべきです。

8. 事前構築されたインシデントタイムライン

従来のSIEMでの調査には、複雑なクエリやテキストエディタなどの基本ツールを用いた手動データ統合が不可欠です。このプロセスには膨大な時間、深いセキュリティ知識、クエリ言語の習得、データ解釈能力が求められます。適切な情報モデルで強化された豊富なデータを持つ現代のSIEMは、ユーザーフレンドリーなインターフェースで関連する全コンテキストを表示可能です。

9. インシデントの優先順位付け

セキュリティオペレーションセンターが分析すべきデータ量は膨大です。大規模組織では毎日数億件のログエントリが生成されることも珍しくありません。

最新のSIEMは、このデータを精査し、信号対雑音比を効果的に低減するよう設計されているため、チームは異常な動作を示すイベントのみに集中できます。これは堅牢なセキュリティ、スタッフの効率的なパフォーマンス、コスト管理にとって極めて重要です。

10. 脅威検知・調査・対応ワークフローの自動化

SIEMベンダーはこの機能を異なる用語で表現する場合がありますが、主に以下の2つの領域を含みます:&

高度なセキュリティ自動化、オーケストレーション、対応ソリューションにより、熟練アナリストはプレイブック作成に専念でき、ジュニアアナリストはそれらを実行できます。これにより平均解決時間が短縮され、必要な常勤従業員数も削減されます。

ログ管理システムとは?

ログ管理システム(LMS)は、様々なソースからのログデータやイベントログを一元的な場所に収集、分類、保存します。ログ管理システムにより、ITチーム、DevOps、SecOpsの専門家は、関連するすべてのネットワークおよびアプリケーションデータにアクセスするための単一のポイントを確立できます。

データは即座に検索可能であるべきであり、これによりITチームは以下の判断に必要なデータを容易に取得できます:

- ネットワークの健全性

- リソース配分

- セキュリティ管理ツール

ログ管理は以下を判断するのに役立ちます:

- ITが記録すべきデータと情報

- ITが記録すべき形式

- ITがログデータを保存すべき期間

- 不要になったデータの廃棄方法(または破棄方法)or

ログ管理にはいくつかの重要なステップが含まれます:

- プロセスは、組織内の様々なソースからログデータを収集することから始まります。

- 収集されたログはその後、単一の場所に集約され、データの管理と確認が容易になります。

- 組織の基準に合わせるため、あるいは分析を簡素化するために、ログの再構築や再フォーマットが必要な場合があります。このステップにより、データの一貫性が確保され、解釈が容易になります。

- 変換されたログは分析および可視化が可能です。この変換により、パターンの特定、異常の検出、データからの知見の獲得が促進されます。&

- ログは継続的な分析を支援するため指定期間保持され、その後コンプライアンス対応と履歴参照のためにアーカイブされます。

ログ管理ソリューションの5つの主要機能とは?

ログ管理ソリューションの5つの主要機能は以下の通りです:

1. データ収集

ログ管理ソリューションは、様々なソースからのログデータを集約することに長けています。このプロセスにより、複数のエンドポイントやその他の重要なインフラコンポーネントからのログがシームレスに統合され、一元化されたデータリポジトリが構築されます。

複数のソースからデータを収集する能力により、システムアクティビティの包括的かつ統一的なビューが確保され、潜在的なセキュリティイベントや運用上の異常の特定が容易になります。

2. データ正規化

この機能はログ管理において極めて重要であり、生のログデータを標準化された形式へ厳密に変換します。具体的には以下の処理を含みます:

- 複雑な解析

- 構造化

- ログのエンコーディング

このプロセスにより、多様なログタイプやソース間で一貫性が確保されます。異なるログ形式を統一的なスキーマに変換する正規化処理は、後続の分析や相関処理の効率を大幅に向上させ、システムがパターン、異常、侵害の兆候を効果的に認識することを可能にします。

3. 検索性

高度なログ管理システムは、膨大なログデータを効率的に処理するための高度な検索・フィルタリング機能を提供します。検索性機能により、ユーザーは複雑なクエリの実行、ブール演算子の使用、多面的なフィルターの適用を通じて、関連情報を迅速に抽出できます。

検索性の強化は、特定のイベントを特定し、徹底的な調査を実施し、大規模なデータセット内でフォレンジック分析を行う上で極めて重要であり、迅速なインシデント対応と脅威検出を可能にします。

4. 保存とアーカイブ

保存とアーカイブ機能は、規制要件やログデータ保存に関する組織ポリシーへの厳格な準拠を確保する上で極めて重要です。このプロセスには以下が含まれます:

- ログ保存期間を規定する堅牢なデータ保持ポリシーの実施’

- 長期保存のためのデータアーカイブ化メカニズム’

効果的な保持戦略により、組織は監査目的、規制遵守、拡張された分析要件のための履歴記録を維持でき、全体的なデータガバナンスを強化します。

5. レポーティングとダッシュボード

レポートおよびダッシュボード機能は、システムパフォーマンス、セキュリティイベント、コンプライアンス状況に関する実用的な洞察を提供する詳細なレポートと動的な可視化を生成します。これらのツールには以下が含まれます:

- カスタマイズ可能なダッシュボード

- データトレンドのグラフィカル表現

- 自動レポート生成機能

これらの機能により、ユーザーはリアルタイム指標の監視、履歴データの分析、ログ活動の包括的な視覚的・テキスト的要約の作成が可能となり、情報に基づいた意思決定と予防的なセキュリティ管理を支援します。

SIEMとログ管理の違い

SIEMシステムはセキュリティに焦点を当て、SIM、SEM、セキュリティイベント相関(SEC)などの機能を統合します。様々なソースからのログデータをリアルタイムで収集・分析し、侵害の兆候(IOC)や潜在的な脅威を迅速に検知し、平均検知時間(MTTD)を短縮してセキュリティを強化します。

一方、ログ管理ソリューションは、コンプライアンスやフォレンジック目的で使用される広範な履歴分析のために、ログデータの収集、保存、インデックス作成に重点を置いています。SIEMシステムの高度な分析機能は備えていませんが、規制順守には必要不可欠であり、セキュリティアナリストがログを管理・分析する上で役立ちます。

SIEMソリューションがリアルタイム処理とスケーラビリティに優れる一方、ログ管理システムは扱うデータ量が膨大なため、調査やコンプライアンスに必要な迅速なアクセスに影響を与える可能性があり、高速なデータ検索に課題を抱える場合があります。

堅牢なサイバーセキュリティ戦略には両システムが不可欠であり、互いに補完的な役割を果たします。

SIEMとログ管理:主な相違点とは

以下は、SIEMとログ管理の主な違いを比較した表です。

| 機能 | SIEM | ログ管理 |

|---|---|---|

| 主な機能 | リアルタイム脅威検知とインシデント対応 | ログデータの収集、保存、インデックス化 |

| データ収集 | 幅広いソースからのログデータを集約 | 様々なソースからログデータを収集 |

| データ分析 | 高度なリアルタイム分析、イベント相関、脅威検知 | 基本的なログ分析(多くの場合リアルタイム機能なし) |

| リアルタイム監視 | はい、リアルタイム監視とアラート機能を含みます | リアルタイム監視なし;履歴データに重点を置きます |

| イベント相関分析 | 高度なイベント相関分析を実行 | イベント相関機能が限定的またはなし |

| インシデント対応 | 検知された脅威への即時対応ツールを提供 | 直接的なインシデント対応機能なし |

| 検索とフィルタリング | リアルタイムアラート付き高度な検索機能 | 履歴ログに対する堅牢な検索・フィルタリング |

| データ正規化 | あり、一貫性と統合のためのデータ正規化を実施 | 基本的な正規化のみ(ある場合) |

| 保存とアーカイブ | 長期データ保存のコンプライアンス対応をサポート | コンプライアンスのための保存とアーカイブに重点を置く |

| スケーラビリティ | リアルタイム処理能力を備えたスケーラビリティ | 大量のデータではボトルネックが発生する可能性がある |

| ユースケース | プロアクティブな脅威検出、セキュリティインシデント管理 | フォレンジック分析、規制コンプライアンス |

| 可視化とレポート | インサイトのためのダッシュボードと詳細レポートを提供 | 基本的なレポート機能と可視化機能を提供 |

SIEMとログ管理:どちらを選ぶべきか?

SIEMとログ管理ソリューションの選択は、組織固有のセキュリティおよび運用上のニーズによって決まることがよくあります。

SIEMを選択すべき場合とは?

- リアルタイムのセキュリティ監視とインシデント対応

- ユースケース: 金融や医療など機密データを扱う業界の組織は、脅威の即時検知と対応能力を必要とします。

- シナリオ:SIEMシステムは単一IPアドレスからの複数回のログイン失敗を検知し、直ちにアラートを発して詳細調査を促します。

- 高度な脅威検知

- ユースケース: ブルートフォース攻撃やデータ流出など、複雑な攻撃パターンを特定・軽減する必要がある環境。&

- シナリオ: SIEMはネットワーク機器、サーバー、アプリケーションからのログを相関分析し、異常や高度な脅威を検知します。システムの高度なアルゴリズムがパターンとイベントを分析し、実用的な知見を提供することで、プロアクティブな脅威管理を実現します。

ログ管理を選択すべきタイミングは?

- 包括的なログデータの収集と保存

- ユースケース: 運用上の洞察やコンプライアンスのために、様々なソースからのログを集約・保持する必要がある組織。

- シナリオ: クラウドサービスプロバイダーは、ログ管理ツールを使用して、異なるアプリケーションやインフラストラクチャコンポーネントからログを収集します。この選択は、パフォーマンス監視、アプリケーション障害のトラブルシューティング、コンプライアンスレポートの生成に役立ちます。

- コンプライアンスとトラブルシューティングのための履歴データ分析:

- ユースケース: ITチームは、根本原因分析を実施し、システムパフォーマンスを長期的に監視するために、履歴ログデータの一元的なリポジトリを必要としています。

- シナリオ: アプリケーション障害発生後、根本原因を分析するために履歴ログを検証するログ管理ツール。さらに、業界規制への準拠を確保し監査を円滑化するため、ログは長期にわたり保持されます。

SIEMとログ管理の統合によるセキュリティ強化

今日の複雑な脅威環境においてセキュリティ防御を強化しようとする組織にとって、SIEMとログ管理ソリューションの統合は極めて重要です。SentinelOneのSingularity™ AI SIEMやCloud Securityの提供が鍵となります。

SentinelOneのAI駆動型SIEMには以下が含まれます:

- 自律型セキュリティオペレーションセンター(SOC)により、組織は脅威を機械並みの速度で収集・検知・対応できます。

- Singularity™ Data Lake は、エンドポイント、クラウド、ネットワーク、ID に関する広範な可視性を提供し、あらゆるデータソースの包括的な監視と分析を保証します。&

- 調査と対応プロセスの自動化は効率化の鍵となり、インシデント対応平均時間(MTTR)を短縮。セキュリティチームが手動作業ではなく戦略的タスクに集中可能にします。

SIEM機能を超え、SentinelOneのクラウドセキュリティソリューションは、クラウドセキュリティ態勢とコンプライアンスを管理するための堅牢なフレームワークを提供します。SIEM機能を備えたクラウドセキュリティ態勢管理(CSPM)とSIEM機能を統合することで、組織はクラウド環境全体における設定ミスへの対応やコンプライアンス評価を効率的に行えます。この統合アプローチにより、リアルタイム分析と実用的なインサイトが提供され、組織がプロアクティブなセキュリティ態勢を維持するのを支援します。

SIEMとログ管理の両方の利点を融合したSentinelOneのようなソリューションを選択することで、組織は以下のことが可能になります:

- 脅威検知の強化

- インシデント対応の効率化と

- 様々な環境におけるセキュリティ態勢の効果的な管理を実現します。

この包括的なアプローチは、高度なサイバー脅威に対する防御を強化し、現代のDevOpsおよびITチームの運用ニーズを満たします。

結論

ログ管理とSIEMの違いを理解することは、ビジネスに適したソリューションを選択する上で不可欠です。本ブログでは、効果的な脅威検知とセキュリティ監視において同等に重要な役割を担う両ソリューションの役割と相違点を強調しました。

ログ管理ソリューションとSIEMはそれぞれ異なる課題を解決することを覚えておいてください。ログ管理がログを保持し複数回のログイン失敗を表示できる一方、SIEMは不審な活動を警告し侵害を未然に防ぎます。さらに、ログ管理ツールはIT管理者が扱えます。SIEMの導入には高度なスキルが求められ、カスタムルールやインテリジェントダッシュボードの作成にはサイバーセキュリティ専門家が必要です。

包括的なサイバーセキュリティ対策には両システムの統合が不可欠です。詳細を理解するには、本日デモを予約し、SentinelOneがリアルタイム監視と堅牢なログ管理でセキュリティ戦略を強化する方法を今すぐご確認ください。

"FAQs

ログ管理は、コンプライアンスと運用効率を確保するためにログデータを収集、保存、分析するものです。SIEMは、ログとセキュリティイベントを統合的に分析することで、リアルタイムの脅威検知とインシデント対応を提供します。

"いいえ、SIEMはログ管理を代替できず、ログ管理もSIEMを代替できません。両者は組織のセキュリティフレームワーク内で異なる目的を果たし、包括的なサイバーセキュリティ管理に不可欠です。

"SIEMは、様々なソースからログメッセージを送受信するためにSyslogに依存しています。Syslogの役割を理解することは、SIEMシステムの可能性を最大限に把握する上で重要です。

"標準的なログ収集ツールに対するSIEMの主な利点は、単なる保存や検索ではなく、高度な脅威検知やインシデント対応のためにログデータをリアルタイムで相関分析できる点にあります。

"SIEMは脅威の検知と分析のための技術を指すのに対し、マネージドSIEMはそれらの技術に加え、サードパーティサービスによる継続的な管理、監視、サポートを含みます。

"