Hai ospitato i tuoi carichi di lavoro e i tuoi dati in Azure, godendo della portata globale e dell'assenza di confini del cloud. Tuttavia, questo ambiente richiede un approccio alla sicurezza completamente nuovo, diverso da quello implementato negli ambienti perimetrali tradizionali.

Per aiutarti in questo, l'architettura di sicurezza di Azure offre un'ampia gamma di funzionalità di sicurezza, che coprono aree fondamentali come la protezione dei dati, la gestione della conformità, la gestione delle identità e degli accessi (IAM) e altro ancora. Tuttavia, la mancata comprensione dell'architettura di sicurezza di Azure può rendere la navigazione tra le offerte di sicurezza di Azure un vero rompicapo.

Questa guida evidenzia i componenti chiave dell'architettura di sicurezza di Azure da tenere d'occhio nel 2025 e il modo in cui questi componenti interagiscono per creare ambienti cloud Azure resilienti e ben progettati. Approfondisce inoltre alcune sfide e best practice per l'architettura di sicurezza di Azure.

Che cos'è l'architettura di sicurezza cloud di Azure?

Che cos'è l'architettura di sicurezza cloud di Azure?

L'architettura di sicurezza di Azure si riferisce a una serie di strumenti, servizi, principi di sicurezza e best practice messi insieme per aiutare gli utenti di Azure a creare carichi di lavoro sicuri e ben strutturati in Azure. Fondamentalmente, include la gestione delle identità e degli accessi (IAM), che controlla chi ha accesso a cosa, fungendo da gatekeeper per le risorse sensibili. La crittografia protegge i dati sia inattivi che in transito, garantendo che, anche se intercettati, i dati rimangano inaccessibili.

Gli strumenti di sicurezza di rete, come Azure Firewall e i gruppi di sicurezza di rete, creano barriere virtuali, monitorando attentamente e limitando qualsiasi accesso non autorizzato. Poi c'è Azure Security Center, che funge da sentinella costante, rilevando le vulnerabilità e individuando le minacce in tempo reale. Nel frattempo, gli strumenti di gestione della conformità garantiscono che ogni azione sia in linea con gli standard normativi, mentre il monitoraggio e la registrazione automatizzati forniscono informazioni continue, rafforzando l'ecosistema di sicurezza di Azure. Insieme, questi componenti formano una difesa strategica, un'architettura che garantisce che ogni dato rimanga esattamente dove dovrebbe essere: protetto.

Necessità dell'architettura di sicurezza di Azure

Sebbene Azure offra diversi strumenti di sicurezza, le vulnerabilità possono insinuarsi anche negli ambienti più sicuri. Recentemente, è stata rilevata in Azure una nuova vulnerabilità di autorizzazione impropria, CVE-2024-38194, classificata come critica, con un punteggio CVSS di 8,2. Se sfruttata, gli aggressori potrebbero potenzialmente accedere ai carichi di lavoro Azure mission-critical attraverso account privilegiati compromessi.

Una solida architettura di sicurezza cloud è come un sistema immunitario adattivo: analizza, regola e difende costantemente. Grazie ad essa, è possibile rilevare e rispondere alle minacce nascoste. Inoltre, le configurazioni cloud sono notoriamente fluide e cambiano nel tempo, a volte senza che nessuno se ne accorga. Il monitoraggio in tempo reale integrato nell'architettura garantisce che questi cambiamenti non passino inosservati, consentendo adeguamenti immediati per prevenire attività dannose.

Inoltre, un'architettura efficace difende da minacce quali attività interne, proliferazione dei dati e escalation dei privilegi. Le minacce interne, intenzionali o meno, vengono mitigate attraverso rigorosi controlli di accesso e un monitoraggio continuo dei comportamenti. La proliferazione dei dati, un fenomeno in cui i dati si disperdono in modo imprevedibile, rendendo più difficile la loro protezione, viene gestita con una supervisione e una governance centralizzate. L'escalation dei privilegi viene contenuta monitorando e controllando attentamente i livelli di accesso, garantendo che nessuna persona non autorizzata abbia un controllo eccessivo.

Pertanto, l'architettura di sicurezza di Azure è essenzialmente un framework di controlli preinstallati e stratificati progettato per proteggere le risorse IT critiche in Azure e aiutare a rispettare gli standard di protezione dei dati come GDPR, DORA, PCI DSS, ecc. Adottando questi controlli, è possibile garantire l'integrità dei dati e proteggere lo stack da attacchi informatici.

Azure Well-Architected Framework

Azure Well-Architected Framework è un insieme di principi forniti da Microsoft per aiutare le organizzazioni a creare applicazioni sicure, affidabili ed efficienti. Il framework comprende cinque pilastri operativi chiave:

Sicurezza

Il pilastro della sicurezza guida le organizzazioni nella progettazione di carichi di lavoro ben strutturati utilizzando approcci zero-trust e di difesa in profondità. Difesa approfondita, – comporta l'implementazione di più livelli di sicurezza, garantendo che altri meccanismi di difesa rimangano intatti se un aggressore viola un livello. Zero-Trust, invece, presuppone che gli utenti non siano affidabili per impostazione predefinita, richiedendo un'autenticazione continua per ogni tentativo di accesso o attività privilegiata.

Il pilastro della sicurezza include aspetti fondamentali della sicurezza cloud, come la protezione dei dati e dei segreti, IAM, governance dei dati e sicurezza della rete e delle app. Definisce inoltre quale dovrebbe essere un'architettura Azure sicura: resistente agli attacchi e conforme ai requisiti di conformità.

Azure offre un'ampia gamma di strumenti per facilitare la sicurezza delle app, tra cui Azure Key Vault, Azure Purview, Azure Security Center e Microsoft Sentinel.

Affidabilità

Nel framework Azure Well-Architected, l'affidabilità è una misura della resilienza del carico di lavoro Azure di fronte a potenziali guasti. Questa affidabilità dipende dall'implementazione di best practice quali backup, ripristino di emergenza, tolleranza ai guasti e altro ancora. I due migliori strumenti nativi di Azure per l'affidabilità sono le zone di disponibilità e Azure Site Recovery.

Ottimizzazione dei costi

L'ottimizzazione dei costi consiste nel bilanciare i risparmi sui costi con i compromessi necessari, come garantire prestazioni, sicurezza e conformità ottimali dei carichi di lavoro di Azure.

Ad esempio, l'adozione degli strumenti integrati nell'architettura di sicurezza di Azure può sembrare costosa nel breve termine. Tuttavia, con le violazioni dei dati che raggiungono un costo record di 4,88 milioni di dollari, il ROI a lungo termine derivante dall'evitare costose multe per violazioni della conformità e cause legali rende l'investimento nelle giuste soluzioni di sicurezza una tattica di ottimizzazione dei costi.

Azure Advisor, la soluzione di gestione dei costi di Azure, aiuta le aziende ad allocare in modo efficiente le risorse, monitorarne l'utilizzo ed eliminare quelle inutilizzate.

Efficienza delle prestazioni

L'efficienza delle prestazioni si riferisce alla progettazione di carichi di lavoro nell'architettura di sicurezza di Azure per la ridondanza geografica (quando i clienti sono ampiamente dispersi), la scalabilità senza soluzione di continuità (per gestire i picchi di traffico) e una latenza minima o nulla (per un'esperienza utente ottimale). Per aumentare l'efficienza delle prestazioni, sono necessarie le funzionalità di autoscaling e bilanciamento del carico di Azure.

Inoltre, i servizi Azure Cache per Redis e Content Delivery Network (CDN) possono migliorare ulteriormente l'efficienza riducendo i tempi di caricamento e migliorando la velocità di accesso ai dati in tutte le regioni globali.

Eccellenza operativa

Il pilastro dell'eccellenza operativa incoraggia i clienti Azure ad adottare pratiche come DevOps, osservabilità, automazione e gestione delle patch/aggiornamenti. Queste pratiche semplificano i flussi di lavoro, riducono le incongruenze nei processi DevSecOps e minimizzano gli errori umani. Strumenti come Azure DevOps e Log Analytics supportano l'eccellenza operativa automatizzando le distribuzioni, monitorando lo stato di integrità del sistema e fornendo informazioni utili sulle prestazioni del carico di lavoro.

Inoltre, Azure Automation e Update Management possono aiutare le organizzazioni ad automatizzare le attività di routine e a mantenere la conformità, garantendo che i carichi di lavoro rimangano sicuri, aggiornati e resilienti alle interruzioni operative.

L'adozione dei cinque pilastri del framework ben progettato di Azure consente di creare carichi di lavoro sicuri in linea con i principi fondamentali dell'architettura di sicurezza di Azure.

Guida al mercato CNAPP

Guida al mercato CNAPP

La guida di mercato Gartner per le piattaforme di protezione delle applicazioni cloud-native fornisce informazioni chiave sullo stato del mercato delle CNAPP.

Leggi la guidaComponenti dell'architettura di sicurezza di Azure

L'architettura di sicurezza di Azure copre un'ampia gamma di componenti di sicurezza, tra cui:

1. Gestione delle identità e degli accessi (IAM) in Azure

In Azure, IAM è basato su Microsoft Entra ID, precedentemente Azure Active Directory (AAD). Microsoft Entra ID è essenzialmente il tuo gatekeeper, che ti aiuta a configurare le identità, autenticare le richieste di accesso e tenere gli aggressori fuori dal tuo stack Azure. Le offerte principali della soluzione IAM di Azure includono:

- Single sign-on (SSO): La funzionalità SSO di Azure funge da chiave master, consentendo di accedere a più servizi nel proprio stack Azure utilizzando un unico set di credenziali. Ciò favorisce una buona igiene delle password e aiuta a proteggere i carichi di lavoro da attacchi di forza bruta e credential stuffing.

- Autenticazione a più fattori (MFA): Proprio come le casseforti multi-serratura che richiedono pin, chiavi e dati biometrici per essere aperte, la funzione MFA di Entra ID aggiunge più livelli di autenticazione, tra cui coppie nome utente/password, chiavi di sicurezza, dati biometrici e OTP. Poiché è difficile aggirare tutti i livelli in una volta sola, ciò impedisce efficacemente agli aggressori che hanno rubato le credenziali di accedere alla vostra infrastruttura Azure.

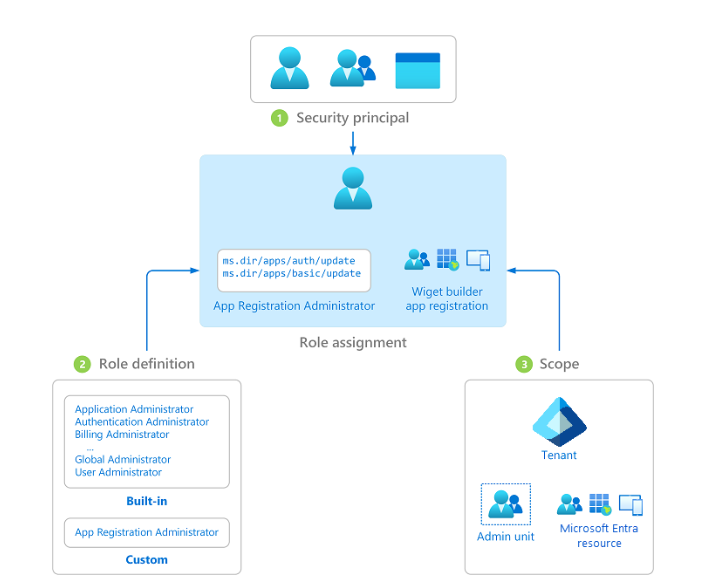

- Controllo degli accessi basato sui ruoli (RBAC): Enta ID offre ruoli sia intrinseci che personalizzati per un controllo degli accessi dettagliato. Con Entra ID è possibile controllare chi ha accesso a quali risorse, garantire un accesso con privilegi minimi e monitorare le attività degli utenti.

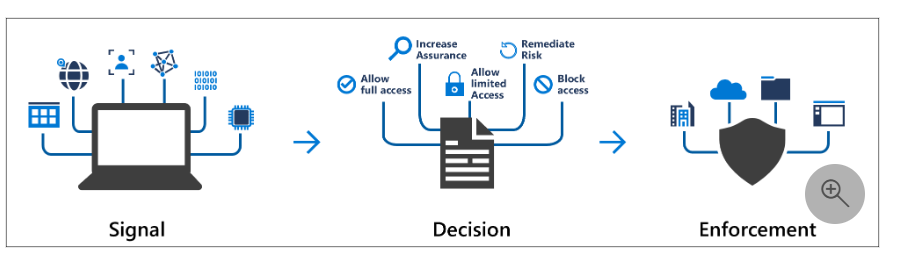

- Accesso condizionale: È possibile utilizzare Entra ID per concedere o revocare l'accesso e stabilire livelli di accesso in base a fattori quali l'identità dell'utente, la posizione IP, il reparto, il dispositivo o i segnali di rilevamento dei rischi in tempo reale.

2. Sicurezza di rete in Azure

La sicurezza di rete è una parte essenziale dell'architettura di sicurezza di Azure. Azure offre una serie di soluzioni progettate per proteggere le reti aziendali da accessi non autorizzati.

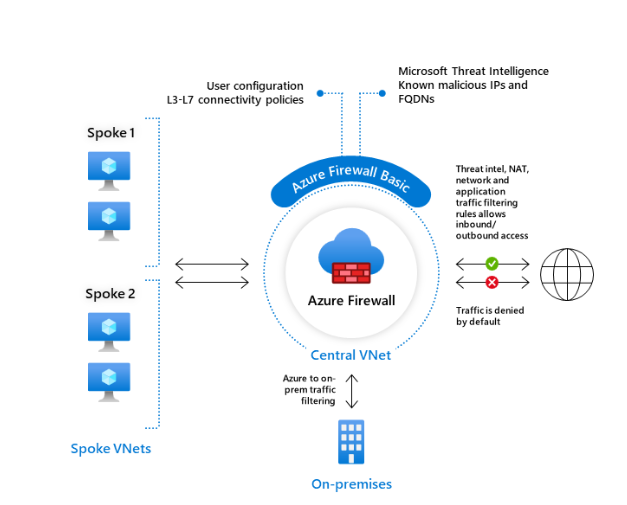

Pensa a Azure Firewall e Network Security Groups (NSG) come guardiani, che controllano il traffico in entrata e in uscita verso i carichi di lavoro e le reti virtuali (VNets) in base a regole predefinite. Utilizzando una delle due soluzioni, è possibile proteggere le app Azure dagli attacchi SQL injection e cross-site scripting.

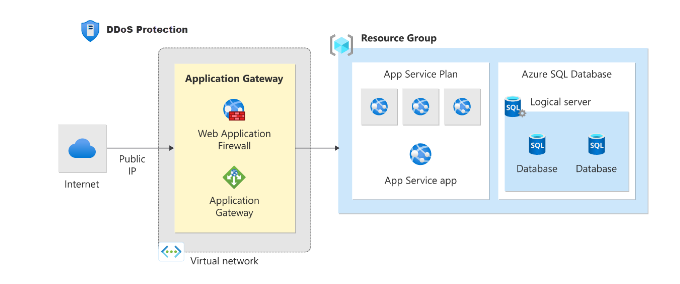

- Azure DDoS Protection protegge le app e i servizi Azure da attacchi DDoS (Distributed Denial of Service). Si tratta fondamentalmente di un sistema di controllo delle inondazioni, progettato per impedire che picchi di traffico dannoso sovraccarichino i sistemi.

3. Protezione dei dati e crittografia in Azure

La protezione dei segreti e dei dati sensibili è una funzione fondamentale dell'architettura di sicurezza di Azure. Azure offre una gamma di strumenti:

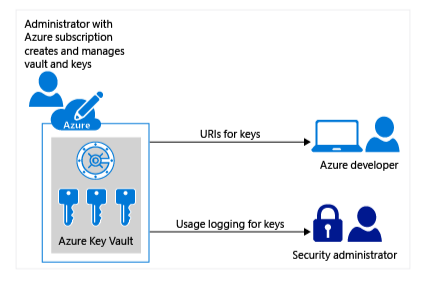

Azure Key Vault archivia e gestisce segreti come chiavi di crittografia, certificati e token API, fornendo agli sviluppatori un'alternativa efficiente e sicura alla codifica hardcoded dei segreti. Ciò impedisce l'accesso non autorizzato alle risorse sensibili e riduce il rischio di violazioni dei dati.

- Azure Disk Encryption (ADE) crittografa i sistemi operativi Windows e Linux e i dischi dati utilizzando Windows BitLocker e Linux DM-Crypt.

4. Sicurezza delle applicazioni in Azure

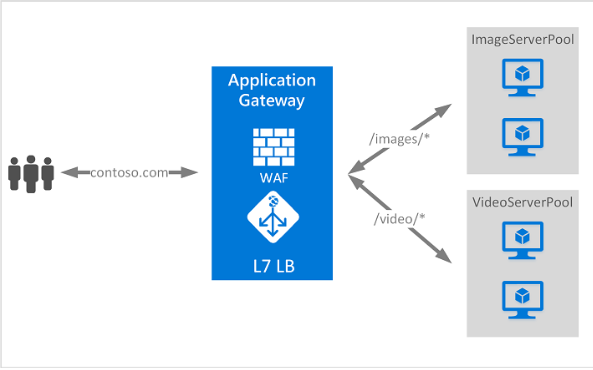

La soluzione principale di Azure per la sicurezza delle applicazioni web, Azure Application Gateway, automatizza il bilanciamento del carico geoIP e l'instradamento del traffico, collaborando con Azure Web Application Firewall (WAF) per proteggere le applicazioni web.

Inoltre, Azure App Service include funzionalità di sicurezza integrate come la crittografia SSL/TLS, l'autenticazione da servizio a servizio e l'applicazione automatica di patch per proteggere le app e i dati in transito.

5. Monitoraggio e rilevamento delle minacce in Azure

Un'architettura di sicurezza Azure ideale è quella che implementa un monitoraggio continuo per rilevare e rispondere alle minacce in tempo reale. Quattro strumenti nativi di Azure rilevanti sono:

- Microsoft Defender for Cloud, una piattaforma di protezione delle applicazioni nativa per il cloud (CNAPP) che esegue la scansione delle distribuzioni Azure alla ricerca di vulnerabilità e avvisa in tempo reale.

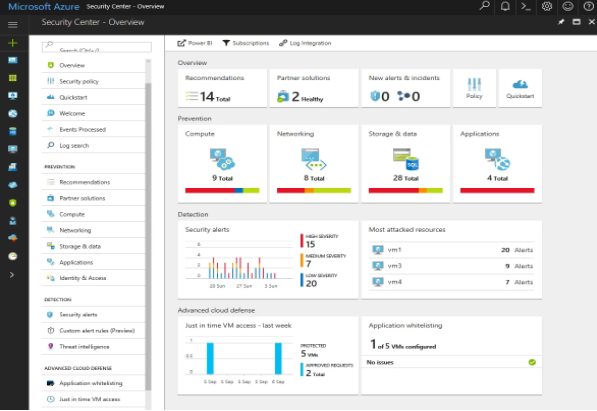

- Azure Security Center, una soluzione di gestione della sicurezza cloud per i carichi di lavoro Azure, offre misure correttive concrete per le vulnerabilità.

- Microsoft Sentinel, precedentemente noto come Azure Sentinel, è uno strumento di gestione delle informazioni e degli eventi di sicurezza (SIEM). Paragonabile a un analista SOC automatizzato, Microsoft Sentinel raccoglie e analizza i log per fornire informazioni istantanee sui modelli di utilizzo e di accesso indicativi di violazioni potenziali o in corso.

- Azure Monitor, un dashboard diagnostico che aggrega, analizza e segnala problemi di sicurezza e prestazioni.

6. Governance e conformità in Azure

La governance dei dati e la conformità agli standard sono fondamentali per l'architettura di sicurezza di Azure, in quanto garantiscono la coerenza delle politiche e la privacy dei dati. Due strumenti nativi di Azure per la governance dei dati e la conformità sono:

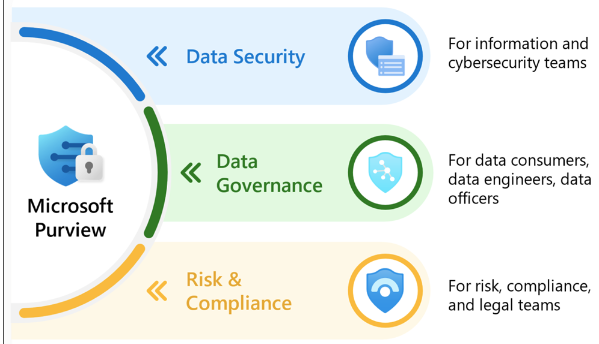

- Microsoft Purview (precedentemente Azure Purview) è come un GPS per i carichi di lavoro Azure. Individua dove si trovano i dati sensibili, mappa la provenienza dei dati e valuta i dati per individuare eventuali problemi di non conformità, come la mancanza di crittografia o controlli di accesso insufficienti.

- Azure Policy, che applica criteri per il controllo degli accessi, l'approvvigionamento delle risorse e altro ancora. Azure Policy ricerca continuamente le violazioni della conformità e può correggerle automaticamente.

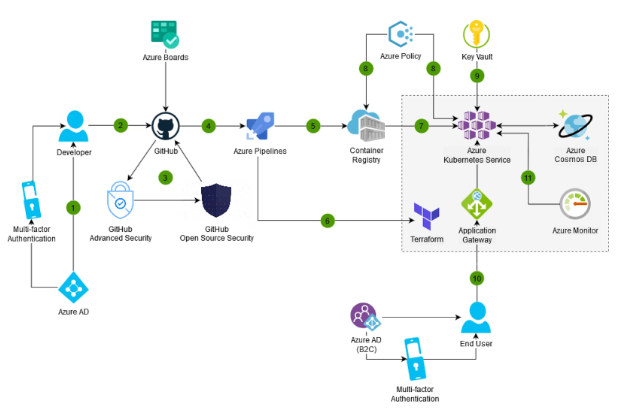

7. Protezione di DevOps con Azure

Una componente importante dell'architettura di sicurezza di Azure è l'integrazione della sicurezza in ogni fase del ciclo di vita dello sviluppo del software (SDLC) attraverso pratiche specifiche. Ciò comporta l'utilizzo di test di sicurezza statici delle applicazioni (SAST) e strumenti di gestione delle vulnerabilità in tutte le pipeline DevOps e Continuous Integration/Continuous Deployment (CI/CD).

In Azure, ciò richiede l'utilizzo di una serie di soluzioni, tra cui Entra ID per sincronizzare le directory, Azure DevOps per distribuire codice sicuro e molte altre.

I componenti della sicurezza di Azure svolgono un ruolo cruciale nella difesa complessiva. Scopri come Singularity Cloud Workload Security può proteggere i carichi di lavoro cloud negli ambienti Azure.

Sfide nell'implementazione dell'architettura di sicurezza di Azure

Sebbene Azure offra innumerevoli strumenti di sicurezza, le organizzazioni devono ancora affrontare le seguenti sfide nell'implementazione dell'architettura di sicurezza Azure.

1. Configurazioni errate del cloud

Le configurazioni errate del cloud rappresentano oltre il 20% degli attacchi informatici, spesso a causa della complessità e della natura dinamica degli ambienti cloud come Azure. Ogni errore di configurazione, per quanto piccolo, può aprire la porta ad accessi non autorizzati o all'esposizione dei dati. Per contrastare questo fenomeno, sofisticati strumenti di gestione della sicurezza del cloud (CSPM) fungono da ispettori vigili, identificando potenziali vulnerabilità, applicando politiche e monitorando continuamente le configurazioni errate che altrimenti potrebbero passare inosservate nella vasta architettura di Azure.

2. Complessità degli strumenti

Navigare nella vasta suite di strumenti di sicurezza di Azure può sembrare come assemblare un puzzle vasto e intricato. Poiché ogni strumento svolge una funzione unica, tenerne traccia senza un approccio centralizzato può portare a una visibilità frammentata e a difese di sicurezza frammentate. Questa mancanza di coesione consente agli aggressori di trovare vulnerabilità nascoste. La soluzione? Piattaforme di protezione delle applicazioni cloud native (CNAPP), creano un framework di sicurezza unificato, garantendo che ogni strumento operi in sinergia con gli altri per colmare potenziali lacune.

3. Autorizzazioni eccessive

5 organizzazioni su 10 dispongono di account con privilegi eccessivi. Nel corso del tempo, i ruoli e le autorizzazioni in Azure si accumulano come un disordine incontrollato. L'intenzione iniziale può essere quella di concedere rapidamente l'accesso, ma questa crescita incontrollata espone le risorse critiche ad abusi o esposizioni accidentali. Infatti, metà di tutte le organizzazioni riscontra problemi di autorizzazioni eccessive. È essenziale adottare il principio del privilegio minimo e condurre revisioni regolari degli accessi: ogni revisione è un audit meticoloso per garantire che solo chi ne ha bisogno abbia accesso, riducendo al minimo i rischi inutili e creando un ambiente più controllato.

Guida all'acquisto CNAPP

Guida all'acquisto CNAPP

Scoprite tutto quello che c'è da sapere per trovare la giusta piattaforma di protezione delle applicazioni cloud-native per la vostra organizzazione.

Leggi la guidaBest practice per l'implementazione della sicurezza di Azure

Ecco le 7 principali migliori pratiche per l'architettura di sicurezza di Azure:

- Abilitare l'autenticazione a più fattori (MFA): Considerare la MFA come un ulteriore livello di verifica, che consente solo agli utenti autenticati di procedere. Richiedendo più di una semplice password, riduce significativamente il rischio di accessi non autorizzati, creando una difesa robusta contro minacce comuni come tentativi di phishing e attacchi di forza bruta.

- Gestisci con attenzione i segreti: le risorse sensibili come i token e le chiavi di crittografia sono la spina dorsale della sicurezza, ma sono vulnerabili se non gestite correttamente. Azure Key Vault è prezioso in questo senso, poiché archivia in modo sicuro questi segreti lontano da occhi indiscreti e riduce il rischio di esposizione accidentale.

- Applicare il Single Sign-On (SSO): l'SSO funge da punto di accesso semplificato, consentendo agli utenti di accedere a più applicazioni con un'unica credenziale. Promuove pratiche di password più sicure riducendo la necessità di password multiple, rendendo più facile applicare un accesso sicuro senza sacrificare la comodità.

- Crittografare i dati in transito e inattivi: la crittografia è come un linguaggio in codice per i dati, leggibile solo da chi possiede la chiave. Crittografare i dati sia in transito che inattivi significa che, anche se intercettati, le informazioni sensibili rimangono incomprensibili per le parti non autorizzate, proteggendone l'integrità.

- Adotta un'architettura zero-trust: In un modello zero-trust, nessuna entità, interna o esterna, è intrinsecamente affidabile. Ogni richiesta deve essere autenticata e convalidata, creando un perimetro di sicurezza attorno a ogni interazione. Questo framework limita il potenziale impatto delle minacce interne e garantisce una verifica costante.

- Concedere l'accesso con privilegi minimi: Seguire il principio dei privilegi minimi significa ridurre al minimo la potenziale esposizione. Concedere agli utenti solo le autorizzazioni necessarie per svolgere il loro lavoro riduce il rischio di accessi non autorizzati o fughe di dati accidentali. Si tratta di un ambiente meticolosamente controllato in cui l'accesso è solo una necessità.

- Monitoraggio continuo delle minacce: Il monitoraggio continuo è come avere un sistema di sorveglianza 24 ore su 24, 7 giorni su 7 per il proprio ambiente Azure. Strumenti in tempo reale come Microsoft Sentinel e Azure Security Center offrono avvisi immediati, individuando tempestivamente le vulnerabilità e impedendo che potenziali attacchi si aggravino inosservati.

Selezione di una soluzione di sicurezza Azure

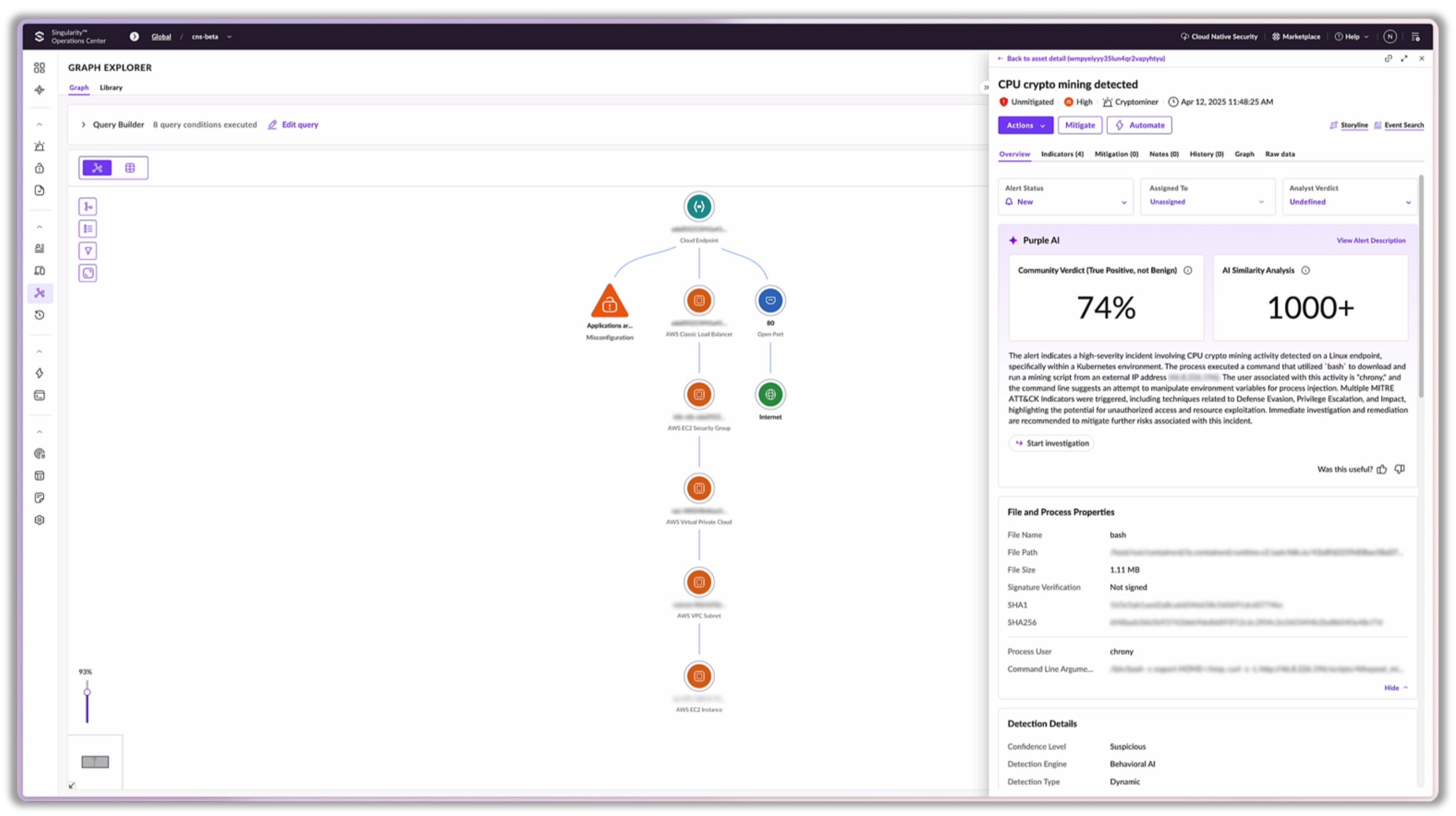

Nonostante i numerosi strumenti di sicurezza preconfigurati di Azure, le aziende hanno ancora bisogno di una soluzione completa come SentinelOne che combatta le sfide comuni legate all'implementazione di un'architettura di sicurezza Azure. SentinelOne consolida la sicurezza di Azure, fornendo un unico punto di riferimento per tutte le attività di gestione della sicurezza.

SentinelOne si integra con lo stack Azure e le pipeline DevOps, fornendo una visibilità approfondita dei carichi di lavoro Azure, dal codice al cloud. Inoltre, automatizza il rilevamento e la correzione delle minacce e delle configurazioni errate. Con la soluzione CNAPP di SentinelOne, puoi superare la sfida della sicurezza a compartimenti stagni delle soluzioni di sicurezza Azure e consolidare la gestione della postura di sicurezza nei tuoi ambienti ibridi e multi-cloud.

SentinelOne si integra con lo stack Azure e le pipeline DevOps, fornendo una visibilità approfondita dei carichi di lavoro Azure, dal codice al cloud. Inoltre, automatizza il rilevamento e la correzione delle minacce e delle configurazioni errate. Con la soluzione CNAPP di SentinelOne, puoi superare la sfida della sicurezza a compartimenti stagni delle soluzioni di sicurezza Azure e consolidare la gestione della postura di sicurezza nei tuoi ambienti ibridi e multi-cloud.

Il CNAPP basato sull'intelligenza artificiale di SentinelOne ti offre Deep Visibility® del tuo ambiente. Fornisce una difesa attiva contro gli attacchi basati sull'intelligenza artificiale, la possibilità di spostare la sicurezza più a sinistra e indagini e risposte di nuova generazione. Diversi motori di rilevamento basati sull'intelligenza artificiale lavorano insieme per fornire una protezione alla velocità della macchina contro gli attacchi in fase di esecuzione. SentinelOne fornisce una protezione autonoma dalle minacce su larga scala ed esegue un'analisi olistica delle cause alla radice e del raggio d'azione dei carichi di lavoro cloud, dell'infrastruttura e degli archivi dati interessati.

Purple AI™, sensibile al contesto, fornisce sintesi contestuali degli avvisi, suggerisce i passi successivi e offre la possibilità di avviare senza soluzione di continuità un'indagine approfondita con l'aiuto della potenza dell'intelligenza artificiale generativa e agentica, il tutto documentato in un unico notebook di indagine. Singularity™ Cloud Security può applicare la sicurezza shift-left e consentire agli sviluppatori di identificare le vulnerabilità prima che raggiungano la produzione con la scansione senza agenti di modelli di infrastruttura come codice, repository di codice e registri di container. Riduce significativamente la superficie di attacco complessiva.

Vedere SentinelOne in azione

Scoprite come la sicurezza del cloud basata sull'intelligenza artificiale può proteggere la vostra organizzazione con una demo individuale con un esperto dei prodotti SentinelOne.

Richiedi una demoConclusione

Per le aziende che ospitano carichi di lavoro e dati nel cloud, la sicurezza deve rimanere fondamentale. Consapevole di ciò, Azure fornisce una miriade di strumenti, principi e best practice per aiutare le organizzazioni a implementare l'architettura di sicurezza Azure. Tuttavia, orientarsi tra questi diversi strumenti, soprattutto di fronte al rapido ritmo di innovazione necessario per rimanere competitivi, può sembrare un compito arduo.

SentinelOne consolida il rilevamento in tempo reale delle vulnerabilità e delle minacce basato sull'intelligenza artificiale in ambienti Azure e multi-cloud, creando una linea di difesa senza soluzione di continuità, adattandosi alle minacce in rapida evoluzione e garantendo che la vostra infrastruttura rimanga protetta senza compromessi.

Siete pronti a rafforzare la vostra sicurezza cloud? Scoprite come SentinelOne può proteggere il vostro ambiente Azure oggi stesso.

FAQs

Azure facilita l'accesso sicuro tramite Entra ID, che applica SSO, MFA, ZTA e il principio del privilegio minimo.

Le principali soluzioni di monitoraggio e rilevamento delle minacce native di Azure sono Microsoft Defender per il cloud, Azure Sentinel, Azure Security Center, Azure Monitor e Log Analytics. Tuttavia, le aziende che desiderano consolidare il monitoraggio e il rilevamento delle minacce trarranno grandi vantaggi dalla soluzione CNAPP unificata e basata sull'intelligenza artificiale di SentinelOne.AI-powered CNAPP solution.