Les acteurs malveillants sont des individus ou des groupes qui mènent des cyberattaques. Ce guide explore les différents types d'acteurs malveillants, leurs motivations et leurs tactiques.

Découvrez l'importance de comprendre les acteurs malveillants pour élaborer des stratégies efficaces en matière de cybersécurité. Il est essentiel pour les organisations de comprendre les acteurs malveillants afin d'anticiper et d'atténuer les risques.

Cet article passe en revue ce que sont les acteurs malveillants, leurs cibles, les différents types d'acteurs malveillants et les moyens de prévenir leurs attaques.

Qu'est-ce qu'un acteur malveillant ?

Un acteur malveillant est toute personne ou tout groupe qui représente une menace pour la cybersécurité. Les acteurs malveillants sont les auteurs des cyberattaques et sont souvent classés en fonction de divers facteurs, notamment leur motivation, le type d'attaque et le secteur ciblé.

Aujourd'hui, l'environnement des cybermenaces est sans doute plus dynamique que jamais et les acteurs malveillants sont de plus en plus sophistiqués.

Comprendre les acteurs malveillants et leurs motivations peut aider les organisations à mieux se protéger contre les dommages causés par ces acteurs lorsqu'ils exploitent des vulnérabilités, compromettent les identités des utilisateurs avec des privilèges élevés, contournent les contrôles de sécurité, endommagent ou suppriment des données, ou manipulent des informations sensibles.

Cibles des acteurs malveillants

Les acteurs malveillants ciblent principalement les grandes organisations pour obtenir des gains financiers, des données et des informations sensibles, ou pour perturber les services et nuire à la réputation. Cependant, les petites et moyennes entreprises (PME) sont également devenues cibles fréquentes des acteurs malveillants, car leur manque relatif de ressources peut signifier que leurs systèmes de sécurité sont plus faibles que ceux des grandes entreprises.

Dans le contexte actuel des menaces, la plupart des organisations sont susceptibles d'être ciblées par un acteur malveillant, quelle que soit leur taille ou leur secteur d'activité. En fait, les entreprises ont été confrontées à 50 % de tentatives de cyberattaques par semaine en 2021 par rapport à 2020. Aujourd'hui, les acteurs malveillants peuvent trouver et trouveront un chemin direct vers les joyaux de la couronne si celui-ci n'est pas protégé.

Types et caractéristiques des acteurs malveillants

Le terme " acteur malveillant " est un terme général qui englobe une grande variété d'individus et de groupes classés en fonction de leurs compétences, de leurs ressources ou de leurs motivations pour mener des attaques.

Voici quelques-uns des types d'acteurs malveillants les plus courants et les motivations qui sous-tendent généralement leurs actions :

1. Cybercriminels

Les cybercriminels sont des individus ou des groupes qui utilisent les technologies numériques pour mener des activités illégales. Ils sont souvent motivés par l'appât du gain.

Ce type d'acteur malveillant utilise généralement des tactiques d'ingénierie sociale telles que les e-mails de phishing telles que les e-mails de phishing pour inciter les victimes à cliquer sur un lien malveillant ou à télécharger un logiciel malveillant (malware). Parmi les autres exemples de cybercriminalité, on peut citer le vol de données, l'escroquerie des victimes pour qu'elles transfèrent de l'argent, le vol d'identifiants de connexion et les demandes de rançon.

2. États-nations

Les États-nations peuvent financer des groupes d'acteurs malveillants afin qu'ils mènent diverses activités malveillantes sur les réseaux d'autres entités gouvernementales, notamment l'espionnage ou la cyberguerre. Les acteurs malveillants financés par des États-nations disposant généralement de ressources importantes, leurs activités sont souvent persistantes et plus difficiles à détecter.

Ciblant les réseaux de leurs adversaires de manière furtive, les acteurs malveillants financés par des États-nations cherchent généralement à exfiltrer ou à corrompre des données et des actifs sensibles, à perturber des infrastructures critiques ou à recueillir des renseignements confidentiels.

3. Groupes terroristes

Comme pour les actes de terrorisme physique, l'objectif des cyberterroristes est généralement de causer des dommages et des destructions qui servent leur cause. Ce type d'acteur malveillant cible les entreprises, les appareils d'État et les infrastructures ou services critiques qui causeront le plus de dommages ou de perturbations.

4. Les amateurs de sensations fortes

Les amateurs de sensations fortes sont des acteurs malveillants qui attaquent des systèmes informatiques ou des réseaux pour leur plaisir personnel. Qu'ils souhaitent voir combien de données et d'informations sensibles ils peuvent voler ou qu'ils s'intéressent au fonctionnement de réseaux et de systèmes informatiques spécifiques, les amateurs de sensations fortes n'ont pas nécessairement l'intention de causer beaucoup de dommages à leurs cibles. Cependant, ils peuvent perturber les systèmes informatiques et les réseaux ou exploiter des vulnérabilités pour mener des cyberattaques plus sophistiquées à l'avenir.

5. Menaces internes

Les menaces internes sont en augmentation. Ces menaces peuvent être classées dans les catégories suivantes :

- Les initiés malveillants: les initiés malveillants sont des personnes qui ont accès à l'environnement de l'entreprise et décident de se retourner contre leur employeur en aidant des acteurs malveillants, généralement dans un but lucratif.

- Initiés imprudents: Les initiés imprudents sont des employés qui n'ont peut-être pas d'intentions malveillantes, mais qui finissent par causer une violation de données en raison de leur négligence. Ils peuvent cliquer sur un e-mail de phishing, installer des logiciels non approuvés ou perdre leurs appareils professionnels.

6. Hackers

Bien que le terme " acteur malveillant " soit souvent utilisé de manière interchangeable avec " pirate informatique ", les pirates informatiques et les acteurs malveillants ne sont pas identiques. Un pirate informatique est une personne qui utilise ses compétences informatiques pour surmonter un défi ou un problème, pour le meilleur ou pour le pire, tandis que les acteurs malveillants ont presque toujours des intentions malveillantes.

Hollywood a popularisé ce terme pour évoquer des individus malveillants ayant des intentions malveillantes, telles que causer des perturbations ou enfreindre la loi. Cependant, il existe de nombreux types de hackers avec des capacités différentes.

Voici quelques exemples de différents types de hackers et de ce qu'ils peuvent faire :

Hackers Black Hat

Les hackers Black Hat s'attaquent aux organisations ou aux agences gouvernementales dans le but de s'introduire dans des réseaux ou des systèmes informatiques avec des intentions malveillantes. Les hackers Black Hat travaillent souvent seuls ou avec des groupes criminels organisés et utilisent un certain nombre de techniques pour pirater leurs cibles, notamment l'ingénierie sociale, le piratage de mots de passe, l' infection de dispositifs par des logiciels malveillants, enregistrement des frappes clavier ou création de botnets pour exécuter une attaque .

Hackers white hat

Les hackers white hat, également appelés hackers éthiques, travaillent avec des organisations ou des agences gouvernementales pour identifier les vulnérabilités et protéger les systèmes informatiques contre les hackers malveillants. Contrairement aux autres types de hackers, les hackers white hat ont toujours l'autorisation de l'organisation ou de l'agence avec laquelle ils travaillent pour pirater des réseaux ou des systèmes informatiques.

Hackers grey hat

Les hackers grey hat se situent à mi-chemin entre les hackers white hat et les hackers black hat. Les hackers grey hat piratent les réseaux ou les systèmes informatiques afin d'attirer l'attention de la cible sur les vulnérabilités ou les voies d'attaque potentielles, puis facturent des frais pour corriger les problèmes qu'ils ont découverts. Le plus souvent, ce type de hacker exploite les failles de sécurité sans intention malveillante, mais il le fait sans autorisation et souvent par des moyens illégaux.

Hackers green hat

Les hackers green hat sont des débutants qui recherchent souvent des informations auprès de membres plus expérimentés de la communauté des hackers. Même s'ils ne disposent pas toujours des compétences ou des connaissances nécessaires pour lancer une attaque coordonnée, ils peuvent néanmoins causer de graves dommages s'ils ne comprennent pas clairement ce qu'ils ont fait ou comment y remédier.

Hackers Blue Hat

Les hackers Blue Hat sont les plus proches des hackers White Hat : ce sont des professionnels de la sécurité travaillant dans des cabinets de conseil qui sont engagés spécifiquement pour tester un système avant son lancement. Parfois, les hackers Blue Hat ciblent également des individus ou des entreprises en représailles à certains actes répréhensibles, sans trop se soucier des conséquences de leurs actions.

Hackers Red Hat

Les hackers Red Hat sont souvent considérés comme les " outsiders " du monde du piratage informatique. Ils travaillent seuls ou au sein de groupes privés pour neutraliser les hackers Black Hat. Contrairement aux hackers White Hat qui dénoncent les hackers Black Hat aux autorités, les hackers Red Hat se concentrent souvent sur la destruction de ressources et la causation de dommages.

Script kiddies

Contrairement aux autres types de hackers, les script kiddies sont souvent motivés par l'ennui et n'écrivent pas leurs propres scripts ou codes informatiques. Ils insèrent plutôt des scripts ou des codes existants dans des virus ou des applications pour pirater les systèmes informatiques appartenant à d'autres personnes. Dans le monde du piratage, les script kiddies sont connus pour être relativement peu qualifiés et immatures par rapport aux autres types de hackers.

Hacktivistes

Les hacktivistes sont souvent considérés comme des hackers black hat, mais leurs motivations pour pirater sont politiques. Qu'ils se préoccupent de préserver la liberté d'expression ou de dénoncer des violations des droits humains, les hacktivistes ciblent des individus, des organisations ou des agences gouvernementales.

La plupart du temps, les hacktivistes pensent qu'ils essaient d'apporter un changement positif dans le monde. Par exemple, le groupe de hackers Anonymous est bien connu pour ses nombreuses cyberattaques contre plusieurs gouvernements et a été qualifié de " combattants de la liberté " par leurs partisans.

Parmi les différents types de pirates informatiques, le terme " acteur malveillant " s'applique plus directement aux pirates informatiques black hat, blue hat, script kiddies et hacktivistes. Qu'il s'agisse de cybercriminels ou d'initiés, Les renseignements sur les menaces de Singularity permettent de suivre et de se défendre contre tous les types d'acteurs malveillants.

Concepts liés à la cybersécurité à connaître

En plus de comprendre les composants essentiels des acteurs malveillants et leurs attributs, il est utile de passer en revue ces concepts liés à la cybersécurité :

Malware

Un malware est un type de logiciel malveillant conçu pour endommager ou désactiver des ordinateurs. Les malwares peuvent être utilisés pour voler des données, prendre le contrôle de systèmes ou lancer des attaques sur d'autres ordinateurs.

Il existe de nombreux types de logiciels malveillants, notamment les virus, les vers, les chevaux de Troie et les ransomwares. Les logiciels malveillants peuvent se propager par le biais de pièces jointes à des e-mails, de sites web infectés ou de logiciels compromis.

Hameçonnage

L'hameçonnage est un type de cyberattaque qui utilise des e-mails ou des sites web semblant provenir de sources légitimes afin d'inciter les utilisateurs à divulguer des informations sensibles ou à cliquer sur des liens malveillants.

Les attaques par hameçonnage peuvent être très difficiles à détecter, car elles utilisent souvent des adresses e-mail et des sites Web usurpés qui ressemblent à ceux de sources légitimes. Les attaquants ciblent également des personnes ou des organisations spécifiques afin d'augmenter leurs chances de réussite.

Attaque par déni de service

Une attaque par déni de service (attaque DoS) est un type de cyberattaque qui vise à rendre un système ou un réseau indisponible pour les utilisateurs. Les attaques DoS ciblent des sites Web ou des services en ligne et peuvent être utilisées pour mettre hors service des systèmes entiers.

Les attaques DoS sont généralement menées en inondant la cible de trafic ou de requêtes jusqu'à ce qu'elle ne puisse plus supporter la charge et devienne indisponible. Elles peuvent également être utilisées pour désactiver des systèmes ou des réseaux en corrompant des données, en exploitant des vulnérabilités ou en surchargeant des ressources.

Ransomware

Les ransomwares sont un type de logiciels malveillants qui chiffrent les fichiers ou verrouillent les systèmes, les rendant inaccessibles aux utilisateurs. Ils peuvent se propager par le biais de pièces jointes à des e-mails, de sites web infectés ou de logiciels compromis. Ce type de logiciel malveillant bloque l'accès ou chiffre les ressources, obligeant souvent l'utilisateur à payer une rançon pour retrouver l'accès à son appareil, ses fichiers ou son système.

Considérer les ransomwares comme un simple cryptage de données volées au hasard ne reflète plus fidèlement la multitude de stratégies d'extorsion de données utilisées aujourd'hui. Les auteurs de ransomware se sont récemment tournés vers le vol de données plutôt que vers le chiffrement, qui prend beaucoup de temps. Les tendances indiquent que le chiffrement complet des données des victimes est souvent trop fastidieux et lent pour de nombreux acteurs malveillants, et augmente le risque de détection.

On voit apparaître toute une gamme d'acteurs malveillants qui délaissent le chiffrement traditionnel, trop long, pour se concentrer sur la destruction de toutes les données volées. Aujourd'hui, ces acteurs privilégient les attaques plus rapides, soit par le biais d'une extorsion de données où celles-ci sont plus ou moins préservées, soit par une corruption partielle qui leur permet d'agir rapidement et d'exiger des rançons de plus en plus élevées.

Téléchargement furtif

Un téléchargement furtif est un type de cyberattaque qui consiste à infecter un système avec un logiciel malveillant à l'insu et sans le consentement de l'utilisateur. Les téléchargements furtifs se produisent généralement lorsqu'un utilisateur visite un site web infecté ou clique sur un lien malveillant.

Ce type d'attaque peut être utilisé pour installer tous types de logiciels malveillants, y compris des virus, des chevaux de Troie et des ransomwares.

Exemples d'acteurs malveillants

Certains acteurs malveillants peuvent être des attaquants isolés, tandis que d'autres peuvent faire partie d'un réseau criminel organisé plus vaste ou d'une organisation cybercriminelle.

L'examen de quelques exemples récents de cyberattaques peut aider les organisations à mieux anticiper le type d'acteur malveillant susceptible de cibler leurs réseaux ou leurs systèmes et à se préparer à des incidents similaires à l'avenir.

MeteorExpress

En juillet 2021, une attaque par effaceur – une attaque utilisant un logiciel malveillant conçu pour effacer le disque dur de l'ordinateur qu'il infecte – a paralysé le réseau ferroviaire national iranien. Une fois le piratage réussi, les écrans ont demandé aux passagers ferroviaires d'adresser leurs plaintes au numéro de téléphone du bureau du guide suprême iranien Khamenei.

Surnommée " MeteorExpress ", cette campagne montre comment un acteur malveillant peut utiliser ses compétences techniques pour accéder à un système d'information et l'exploiter à des fins politiques. À ce jour, l'identité de l'auteur de cette attaque reste un mystère.

8220 Gang

Un groupe de cybercriminels connu sous le nom de 8220 Gang cible les services d'infrastructure cloud, notamment AWS, Microsoft Azure, Google Cloud, Aliyun et Qcloud, afin de déployer des mineurs de cryptomonnaie illicites aux dépens de leurs victimes. Bien que ce groupe soit actif depuis des années, à la mi-2021, de nouvelles campagnes utilisant des infrastructures à longue durée de vie ont fait passer le nombre de botnets d'environ 2 000 hôtes infectés à environ 30 000 aujourd'hui.

Les acteurs malveillants tels que le gang 8220 passent souvent des années à faire évoluer lentement leurs campagnes jusqu'à ce qu'elles deviennent trop importantes pour être démantelées.

REvil Ransomware

REvil ransomware a été distribué avec succès à des milliers de terminaux d'entreprise via une attaque zero-day ciblant les serveurs Kaseya VSA couramment utilisés par les fournisseurs de services de sécurité gérés (MSSP) et les sociétés de gestion informatique. Cette attaque semble être l'un des plus importants incidents de ransomware à ce jour, les attaquants proposant un outil de décryptage universel à toutes leurs victimes pour une somme forfaitaire de 50 millions de dollars (initialement 70 millions de dollars).

Bien qu'initialement considérée comme une attaque de la chaîne d'approvisionnement, cette campagne de ransomware bien orchestrée et à grande échelle révèle à quel point les cyberattaques peuvent être lucratives pour les acteurs malveillants, et à quel point un outil moderne de détection et de réponse aux incidents sur les terminaux (EDR) est pour les organisations.

Aoqin Dragon

Nommé et suivi sous le nom de " Aoqin Dragon" par les chercheurs de SentinelLabs , ce groupe cybercriminel financé par un État est responsable d'une série d'activités malveillantes remontant à 2013 et visant des organisations gouvernementales, l'éducation et les télécommunications en Asie du Sud-Est et en Australie. Bien que les motivations exactes soient inconnues, il est probable que ce groupe lié à la Chine advanced persistent threat (APT) se concentre principalement sur l'espionnage.

Cet exemple illustre comment les acteurs malveillants peuvent mener discrètement des campagnes de longue durée pour rester sous le radar tout en menant des opérations d'espionnage et en continuant à faire progresser leurs activités.

Moshen Dragon

Surnommé " Moshen Dragon ", cet acteur malveillant aligné sur la Chine a été accusé d'avoir détourné des produits de sécurité traditionnels, notamment Symantec, TrendMicro, McAfee, BitDefender et Kaspersky pour mener des attaques. En plus des cinq triades de logiciels malveillants déployées par Moshen Dragon, celui-ci a également utilisé divers autres outils, notamment un package de notification LSA et une porte dérobée passive connue sous le nom de GUNTERS.

Les acteurs malveillants ont souvent tendance à utiliser plusieurs tactiques, techniques et outils pour pirater les systèmes informatiques et les réseaux. Une fois qu'ils ont pris pied, ils procèdent souvent à un mouvement latéral au sein du réseau, placent une porte dérobée passive dans l'environnement, collectent autant d'identifiants que possible, puis se concentrent sur l'exfiltration de données.

Comment prévenir et arrêter les cyberattaques des acteurs malveillants

Le meilleur conseil pour les défenseurs est de toujours agir en partant du principe que leurs réseaux hébergent déjà des acteurs malveillants. La meilleure façon de prévenir les acteurs malveillants est de mettre en place une solution de sécurité complète. La solution de sécurité idéale doit inclure les fonctionnalités suivantes :

1. Protection, détection et réponse des terminaux (EDR)

Pour protéger les organisations contre les acteurs malveillants, les équipes de sécurité utilisent des solutions de sécurité complètes pour les terminaux, telles que Singularity™ Endpoint dotées de capacités de détection et de réponse.

La " protection des terminaux " désigne les technologies et les processus utilisés pour défendre les terminaux réseau, tels que les ordinateurs portables, les serveurs et les appareils mobiles, contre les logiciels malveillants et autres menaces. Les outils EDR se distinguent des autres solutions de sécurité en ce qu'ils ne se concentrent pas uniquement sur l'identification et la mise en quarantaine de logiciels malveillants spécifiques ou d'incidents officiellement déclarés. Au contraire, les outils EDR recherchent les activités anormales et alertent les équipes de sécurité afin qu'elles mènent une enquête plus approfondie.

Selon Gartner, les solutions EDR :

Enregistrent et stockent les comportements au niveau des systèmes terminaux, utilisent diverses techniques d'analyse de données pour détecter les comportements suspects, fournissent des informations contextuelles, bloquent les activités malveillantes et proposent des solutions pour restaurer les systèmes affectés.

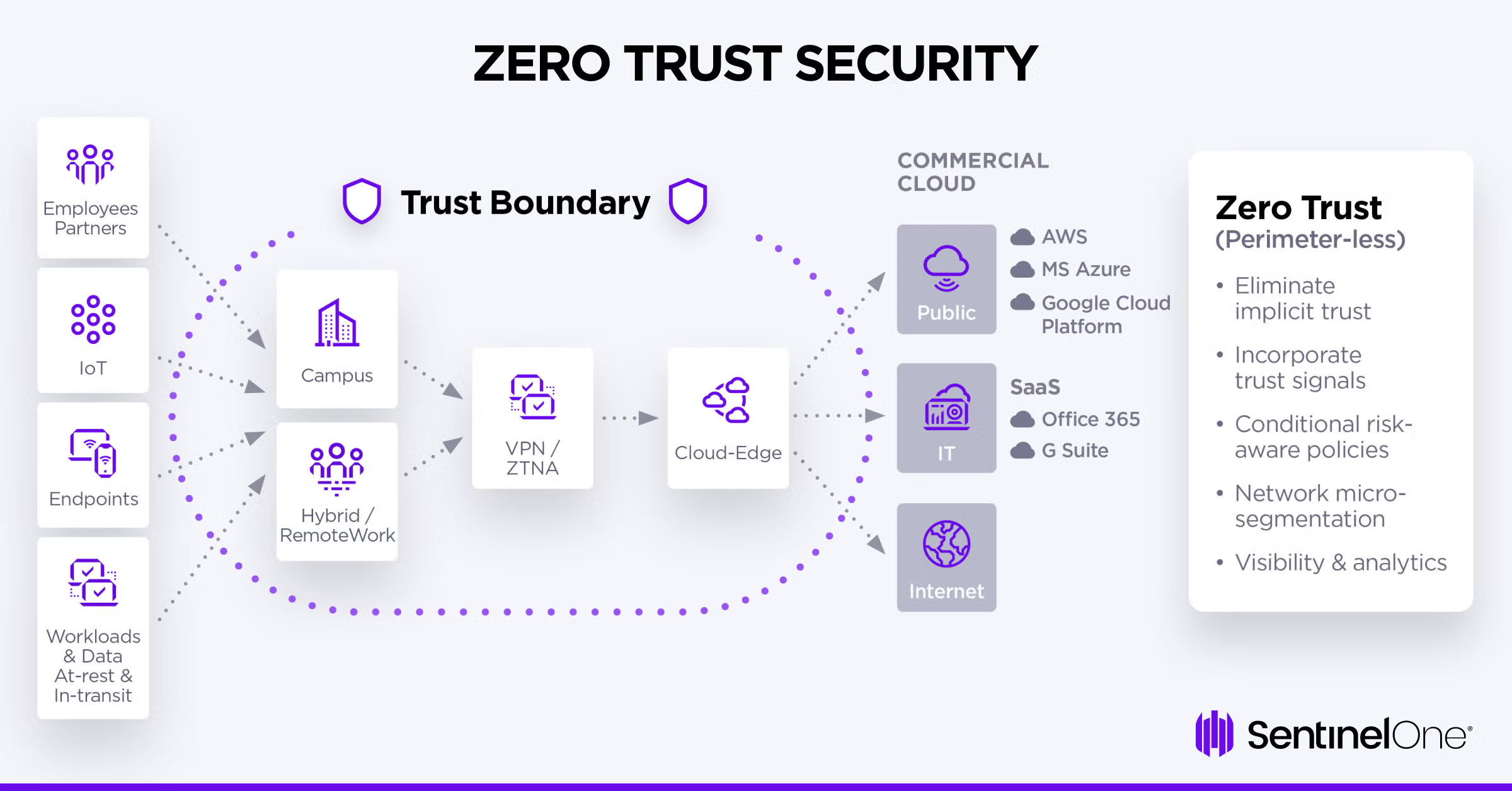

2. Sécurité Zero Trust

Un modèle de sécurité Zero Trust est une approche de la cybersécurité qui ne repose pas sur des niveaux de confiance prédéfinis. Au contraire, il traite tous les utilisateurs, appareils et réseaux comme non fiables jusqu'à ce qu'ils soient vérifiés par des contrôles d'authentification et d'autorisation continus.

L'architecture Zero Trust peut aider à empêcher les acteurs malveillants d'accéder aux systèmes informatiques ou aux réseaux, car elle ne fournit pas d'accès automatique aux données sensibles. Chaque utilisateur, y compris les employés et les sous-traitants, doit passer par le processus de vérification chaque fois qu'il souhaite accéder à quelque chose.

3. Authentification multifactorielle

L'authentification multifactorielle (MFA) ajoute un niveau de sécurité supplémentaire en exigeant des utilisateurs qu'ils fournissent deux ou plusieurs éléments de preuve, ou facteurs, avant de pouvoir accéder à des données sensibles. Par exemple, un utilisateur peut être amené à saisir son mot de passe, puis à confirmer son identité à l'aide d'une empreinte digitale ou d'un code envoyé sur son téléphone portable.

L'authentification multifactorielle est efficace contre les acteurs malveillants, car elle rend plus difficile l'accès aux données sensibles pour les utilisateurs non autorisés. Même s'ils disposent d'un mot de passe valide, ils doivent également disposer d'un autre facteur, tel qu'un jeton physique ou un smartphone, pour accéder aux systèmes ou aux réseaux.

4. Défense contre les menaces persistantes avancées (APT)

Une menace persistante avancée est une cyberattaque dans laquelle des criminels travaillent ensemble pour voler des données ou infiltrer des systèmes, souvent sans être détectés pendant une longue période. Dans la plupart des cas, ces attaques sont menées par des États-nations cherchant à nuire à un autre gouvernement.

Alors que d'autres cyberattaques, telles que les logiciels malveillants et les techniques d'hameçonnage, ne durent que quelques jours, une APT peut s'étendre sur plusieurs mois, voire plusieurs années.

Voici quelques-unes des méthodes les plus couramment utilisées par les APT :

- Spear phishing : Envoi d'e-mails ciblés qui semblent provenir de sources légitimes afin d'inciter les utilisateurs à cliquer sur des liens malveillants ou à ouvrir des pièces jointes infectées.

- Ingénierie sociale : Inciter les utilisateurs à divulguer des informations sensibles ou à compromettre leurs systèmes en utilisant des tactiques trompeuses telles que de faux sites Web ou de faux appels téléphoniques.

- Attaques de type " watering hole " : Infection de sites Web fréquemment visités par les employés d'une organisation cible afin d'infecter leurs systèmes lorsqu'ils visitent le site Web.

Les APT sont plus difficiles à contrer, car elles sont généralement menées par des organisations sophistiquées et disposant de moyens financiers importants. Cependant, avec une préparation adéquate et des mesures de sécurité appropriées, il peut être beaucoup plus difficile pour elles d'aboutir. Une défense efficace contre les acteurs malveillants nécessite une solution intégrée telle que Singularity XDR, qui offre une détection et une réponse en temps réel.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusStoppez les acteurs malveillants avec SentinelOne

Les acteurs malveillants changent constamment de tactiques, il est donc essentiel de disposer d'une solution de sécurité qui s'adapte aussi rapidement qu'eux. La plateforme de sécurité des terminaux de nouvelle génération leader au monde, SentinelOne, est spécialement conçue pour bloquer les menaces à chaque étape du cycle de vie d'une attaque.

SentinelOne résout les menaces de manière proactive et en temps réel, en utilisant des modèles basés sur l'IA pour identifier les logiciels malveillants et les ransomwares avant qu'ils ne puissent attaquer. Elle crée également un contexte critique pour une détection et une réponse proactives en temps réel qui peuvent protéger les systèmes contre les menaces persistantes avancées.

ActiveEDR, une technologie révolutionnaire conçue par SentinelOne, identifie les actes malveillants en temps réel, automatise les réponses requises et facilite la recherche des menaces. Exploitant la puissance de l'apprentissage automatique et de l'intelligence artificielle, elle allège la charge des équipes SOC et est capable d'atténuer de manière autonome les événements sur les terminaux sans dépendre des ressources cloud.

En permettant aux équipes de sécurité et aux administrateurs informatiques de se concentrer sur les alertes importantes, ActiveEDR réduit le temps et le coût nécessaires pour mettre en contexte la quantité complexe et écrasante de données requises par d'autres solutions EDR passives EDR solutions. Au contraire, il offre une visibilité, une protection et des capacités de réponse complètes dans une architecture à agent/console unique.

Découvrez comment SentinelOne protège de manière proactive les organisations contre les acteurs malveillants et planifiez une démonstration dès aujourd'hui.

FAQ sur les acteurs malveillants

Un acteur malveillant est toute personne ou tout groupe qui cause intentionnellement des dommages dans le domaine de la cybersécurité. Il exploite les vulnérabilités des ordinateurs, des réseaux et des systèmes pour mener des attaques contre des personnes ou des organisations. Les acteurs malveillants peuvent être des pirates informatiques isolés, des groupes criminels organisés, des agents d'États-nations ou même des initiés malveillants au sein de votre propre entreprise.

Ils utilisent diverses méthodes telles que les logiciels malveillants, le phishing, les ransomwares et l'ingénierie sociale pour atteindre leurs objectifs. Leurs motivations vont du gain financier et de l'activisme politique à l'espionnage et à la simple perturbation.

Les cinq principaux types sont les cybercriminels, les acteurs étatiques, les hacktivistes, les menaces internes et les script kiddies. Les cybercriminels cherchent à obtenir des gains financiers par le biais de ransomwares, de fraudes et de vols de données. Les acteurs étatiques travaillent pour les gouvernements afin de mener des activités d'espionnage et de cyberguerre. Les hacktivistes utilisent des attaques pour promouvoir des causes politiques ou sociales.

Les menaces internes proviennent d'employés actuels ou anciens qui abusent de leur accès. Les script kiddies sont des attaquants inexpérimentés qui utilisent des outils existants sans connaissances techniques approfondies.

Pas vraiment. Le terme " hacker " est un terme plus large qui englobe à la fois les acteurs éthiques et malveillants. Les hackers peuvent être classés en trois catégories : les white hats (éthiques), les black hats (malveillants) et les gray hats (entre les deux). Tous les acteurs malveillants sont des hackers, mais tous les hackers ne sont pas des acteurs malveillants. Les hackers white hat s'efforcent d'améliorer la sécurité par le biais de tests de pénétration légitimes et de recherches sur les vulnérabilités.

Les acteurs malveillants désignent spécifiquement les hackers malveillants qui ont l'intention de causer du tort. La différence essentielle réside dans l'intention : les acteurs malveillants ont toujours des intentions malveillantes, tandis que les pirates informatiques peuvent chercher à améliorer la sécurité ou simplement explorer des systèmes sans intention malveillante.

Les acteurs malveillants commencent par une phase de reconnaissance afin de recueillir des informations sur leurs cibles. Ils obtiennent ensuite un accès initial grâce à des méthodes telles que les e-mails de phishing, l'exploitation de vulnérabilités ou l'ingénierie sociale. Une fois à l'intérieur, ils augmentent leurs privilèges pour obtenir un accès de plus haut niveau. Ils procèdent ensuite à une exploration afin de cartographier le réseau et d'identifier les cibles de valeur.

Ils se déplacent latéralement à travers les systèmes pour étendre leur emprise. Ils exécutent ensuite leur objectif principal, qu'il s'agisse de voler des données, de déployer un ransomware ou d'établir une persistance à long terme.

Oui, ils le peuvent. Les menaces internes comptent parmi les acteurs les plus dangereux, car ils disposent déjà d'un accès autorisé à vos systèmes et à vos données. Il peut s'agir d'initiés malveillants qui volent intentionnellement des informations ou sabotent des systèmes, d'initiés négligents qui créent accidentellement des vulnérabilités, ou d'initiés compromis dont les comptes ont été piratés par des attaquants externes. Les initiés malveillants ont souvent une connaissance approfondie des procédures de sécurité et peuvent contourner de nombreux contrôles.

La défense nécessite plusieurs niveaux de contrôles de sécurité. Commencez par former vos employés aux tactiques de phishing et d'ingénierie sociale. Mettez en place une authentification multifactorielle et des contrôles d'accès rigoureux. Déployez des outils de détection et de réponse aux incidents sur les terminaux afin de détecter les activités malveillantes. Surveillez le trafic réseau à la recherche de modèles suspects et d'indicateurs de compromission. Maintenez les systèmes à jour et appliquez régulièrement les correctifs.

Utilisez les renseignements sur les menaces pour rester informé des méthodes d'attaque actuelles. Effectuez régulièrement des évaluations de sécurité et des tests de pénétration. Élaborez des plans d'intervention en cas d'incident et mettez-les en pratique. La clé est d'adopter une mentalité de violation : vous avez besoin de capacités de détection et de réponse, pas seulement de prévention.

Les renseignements sur les menaces transforment les données brutes relatives aux menaces en informations exploitables que vous pouvez utiliser pour défendre votre organisation. Ils vous aident à comprendre quels acteurs malveillants sont susceptibles de cibler votre secteur d'activité, leurs tactiques et techniques préférées, ainsi que les campagnes d'attaque actuelles. Vous serez en mesure de hiérarchiser vos défenses contre les menaces les plus pertinentes. Vous pouvez utiliser des indicateurs de compromission pour détecter les attaques en cours et les profils des acteurs malveillants pour prédire les attaques futures.

Ils aident également les équipes d'intervention en cas d'incident à comprendre à quoi elles sont confrontées et comment réagir efficacement. Son objectif est de passer d'une sécurité réactive à une sécurité proactive.