Vous avez hébergé vos charges de travail et vos données dans Azure, profitant ainsi de la portée mondiale et de l'absence de frontières du cloud. Mais cet environnement nécessite une approche totalement nouvelle de la sécurité, différente de celle déployée dans les environnements périmétriques traditionnels.

Pour vous aider dans cette tâche, l'architecture de sécurité Azure offre un large éventail de fonctionnalités de sécurité, couvrant des domaines clés tels que la protection des données, la gestion de la conformité, la gestion des identités et des accès (IAM), etc. Cependant, si vous ne comprenez pas l'architecture de sécurité Azure, il peut être très difficile de s'y retrouver parmi les offres de sécurité Azure.Ce guide met en évidence les composants clés de l'architecture de sécurité Azure à surveiller en 2025, et explique comment ces composants fonctionnent ensemble pour créer des environnements cloud Azure résilients et bien conçus. Il aborde également certains défis et meilleures pratiques pour votre architecture de sécurité Azure.

Qu'est-ce que l'architecture de sécurité cloud Azure ?

Qu'est-ce que l'architecture de sécurité cloud Azure ?

L'architecture de sécurité Azure désigne l'ensemble des outils, services, principes de sécurité et meilleures pratiques mis en place pour aider les utilisateurs Azure à créer des charges de travail sécurisées et bien conçues dans Azure. Elle comprend essentiellement la gestion des identités et des accès (IAM), qui contrôle qui a accès à quoi, agissant comme un gardien des ressources sensibles. Le chiffrement protège les données au repos et en transit, garantissant que, même si elles sont interceptées, elles restent inaccessibles.

Les outils de sécurité réseau, tels que Azure Firewall et les groupes de sécurité réseau, créent des barrières virtuelles, surveillant et restreignant soigneusement tout accès non autorisé. Il y a ensuite Azure Security Center, qui fonctionne comme une surveillance constante, détectant les vulnérabilités et repérant les menaces en temps réel. Parallèlement, les outils de gestion de la conformité garantissent que chaque action est conforme aux normes réglementaires, tandis que la surveillance et la journalisation automatisées fournissent des informations continues, renforçant ainsi l'écosystème de sécurité d'Azure. Ensemble, ces composants forment une défense stratégique, une architecture qui garantit que chaque donnée reste exactement là où elle doit être, c'est-à-dire protégée.

Nécessité d'une architecture de sécurité Azure

Bien qu'Azure propose plusieurs outils de sécurité, des vulnérabilités peuvent apparaître même dans les environnements les plus sécurisés. Récemment, une nouvelle vulnérabilité d'autorisation inappropriée, CVE-2024-38194, classée comme critique avec un score CVSS de 8,2, a été détectée dans Azure. Si elle était exploitée, les attaquants pourraient potentiellement accéder à vos charges de travail Azure critiques via des comptes privilégiés compromis.

Une architecture de sécurité cloud robuste est comme un système immunitaire adaptatif : elle analyse, s'ajuste et défend en permanence. Elle vous permet de détecter les menaces cachées et d'y répondre. De plus, les configurations cloud sont réputées pour leur fluidité ; elles changent au fil du temps, parfois sans que personne ne s'en aperçoive. La surveillance en temps réel intégrée à l'architecture garantit que ces changements ne passent pas inaperçus, ce qui permet des ajustements immédiats pour empêcher toute activité malveillante.

Une architecture efficace protège également contre les menaces telles que les activités internes, la prolifération des données et l'escalade des privilèges. Les menaces internes, qu'elles soient intentionnelles ou non, sont atténuées grâce à des contrôles d'accès stricts et à une surveillance continue des comportements. La prolifération des données, un phénomène où les données se dispersent de manière imprévisible, devenant plus difficiles à sécuriser, est gérée par une supervision et une gouvernance centralisées. L'escalade des privilèges est contenue grâce à une surveillance et un contrôle minutieux des niveaux d'accès, garantissant qu'aucune personne non autorisée ne dispose d'un contrôle excessif.

Ainsi, l'architecture de sécurité Azure est essentiellement un cadre de contrôles préinstallés et hiérarchisés, conçu pour sécuriser vos actifs informatiques critiques dans Azure et vous aider à vous conformer aux normes de protection des données telles que le RGPD, la DORA, PCI DSS, etc. En adoptant ces contrôles, vous pouvez garantir l'intégrité des données et protéger votre pile contre les cyberattaques.

Cadre Azure Well-Architected

Le cadre Azure Well-Architected est un ensemble de principes fournis par Microsoft pour aider les organisations à créer des applications sécurisées, fiables et efficaces. Ce cadre comprend cinq piliers opérationnels clés :

Sécurité

Le pilier de la sécurité guide les organisations dans la conception de charges de travail bien architecturées à l'aide d'approches zéro confiance et de défense en profondeur. La défense en profondeur – implique le déploiement de plusieurs couches de sécurité, garantissant que les autres mécanismes de défense restent intacts si un attaquant parvient à franchir une couche. Le modèle Zero-Trust, quant à lui, part du principe que les utilisateurs ne sont pas fiables par défaut, et exige une authentification continue pour chaque tentative d'accès ou activité privilégiée.

Le pilier de la sécurité comprend les aspects fondamentaux de la sécurité du cloud, tels que la protection des données et des secrets, l'IAM, la gouvernance des données et la sécurité des réseaux et des applications. Il définit également ce que doit être une architecture Azure sécurisée : une architecture résistante aux attaques et conforme aux exigences de conformité.

Azure propose une large gamme d'outils pour faciliter la sécurité des applications, notamment Azure Key Vault, Azure Purview, Azure Security Center et Microsoft Sentinel.

Fiabilité

Dans le cadre Azure Well-Architected, la fiabilité est une mesure de la résilience de votre charge de travail Azure face à des pannes potentielles. Cette fiabilité dépend de la mise en œuvre de bonnes pratiques telles que la sauvegarde, la reprise après sinistre, la tolérance aux pannes, etc. Les deux meilleurs outils natifs de fiabilité Azure sont les zones de disponibilité et Azure Site Recovery.

Optimisation des coûts

L'optimisation des coûts consiste à trouver un équilibre entre les économies réalisées et les compromis nécessaires, tels que la garantie de performances, de sécurité et de conformité optimales des charges de travail Azure.

Par exemple, l'adoption des outils intégrés à l'architecture de sécurité Azure peut sembler coûteuse à court terme. Cependant, les violations de données atteignant un coût record de 4,88 millions de dollars, le retour sur investissement à long terme lié à l'évitement des amendes et des poursuites judiciaires coûteuses pour non-conformité fait de l'investissement dans les bonnes solutions de sécurité une tactique d'optimisation des coûts.

Azure Advisor, la solution de gestion des coûts d'Azure, aide les entreprises à allouer efficacement leurs ressources, à suivre leur utilisation et à éliminer les ressources inutilisées.

Efficacité des performances

L'efficacité des performances fait référence à la conception de charges de travail dans l'architecture de sécurité Azure pour la redondance géographique (lorsque les clients sont très dispersés), une évolutivité transparente (pour gérer les pics de trafic) et une latence minimale, voire nulle (pour une expérience utilisateur optimale). Pour améliorer l'efficacité des performances, vous avez besoin des fonctionnalités d'auto-scaling et d'équilibrage de charge d'Azure.

De plus, les services Azure Cache for Redis et Content Delivery Network (CDN) peuvent encore améliorer l'efficacité en réduisant les temps de chargement et en améliorant la vitesse d'accès aux données dans toutes les régions du monde.

Excellence opérationnelle

Le pilier de l'excellence opérationnelle encourage les clients Azure à adopter des pratiques telles que DevOps, l'observabilité, l'automatisation et la gestion des correctifs/mises à niveau. Ces pratiques rationalisent les flux de travail, réduisent les incohérences dans les processus DevSecOps et minimisent les erreurs humaines. Des outils tels qu'Azure DevOps et Log Analytics favorisent l'excellence opérationnelle en automatisant les déploiements, en surveillant l'état du système et en fournissant des informations exploitables sur les performances des charges de travail.

De plus, Azure Automation et Update Management peuvent aider les organisations à automatiser les tâches routinières et à maintenir la conformité, garantissant ainsi que les charges de travail restent sécurisées, à jour et résilientes face aux perturbations opérationnelles.

L'adoption des cinq piliers du cadre Azure Well-Architected vous permet de créer des charges de travail sécurisées qui s'alignent sur les principes fondamentaux de l'architecture de sécurité Azure.

Guide du marché du CNAPP

Guide du marché du CNAPP

Obtenez des informations clés sur l'état du marché CNAPP dans ce Gartner Market Guide for Cloud-Native Application Protection Platforms.

Lire le guideComposants de l'architecture de sécurité Azure

L'architecture de sécurité Azure couvre un large éventail de composants de sécurité, notamment :

1. Gestion des identités et des accès (IAM) dans Azure

Dans Azure, l'IAM est optimisé par Microsoft Entra ID, anciennement Azure Active Directory (AAD). Microsoft Entra ID est essentiellement votre gardien, qui vous aide à configurer les identités, à authentifier les demandes d'accès et à empêcher les attaquants d'accéder à votre pile Azure. Les principales offres de la solution IAM d'Azure comprennent :

- Authentification unique (SSO) : La fonctionnalité SSO d'Azure sert de clé principale, vous permettant d'accéder à plusieurs services de votre pile Azure à l'aide d'un seul ensemble d'informations d'identification. Cela favorise une bonne hygiène en matière de mots de passe et contribue à protéger vos charges de travail contre les attaques par force brute et par remplissage de formulaires.

- Authentification multifacteur (MFA) : Tout comme les coffres-forts à serrures multiples qui nécessitent des codes PIN, des clés et des données biométriques pour s'ouvrir, la fonctionnalité MFA d'Entra ID ajoute plusieurs niveaux d'authentification, notamment des paires nom d'utilisateur/mot de passe, des clés de sécurité, des données biométriques et des mots de passe à usage unique (OTP). Comme il est difficile de contourner tous les niveaux d'un seul coup, cela empêche efficacement les pirates informatiques ayant volé des identifiants d'accéder à votre infrastructure Azure.

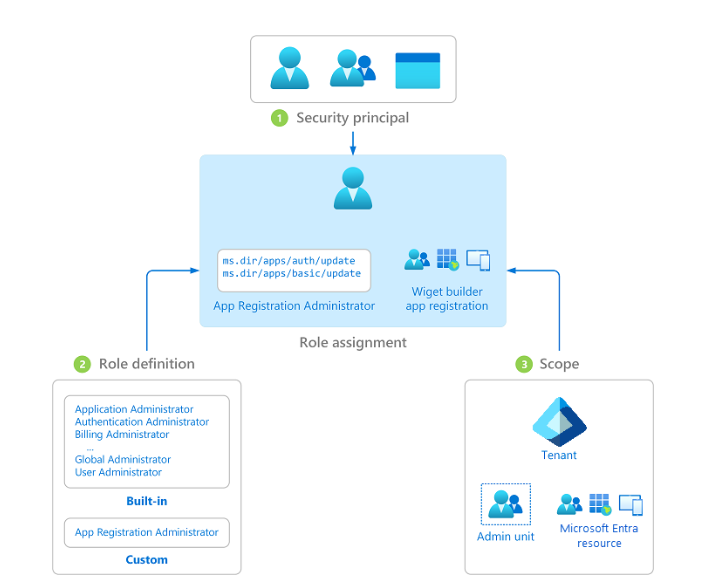

- Contrôle d'accès basé sur les rôles (RBAC) : Entra ID propose à la fois des rôles inhérents et personnalisés pour un contrôle d'accès précis. Avec Entra ID, vous pouvez contrôler qui a accès à quelles ressources, garantir un accès avec le moins de privilèges possible et surveiller les activités des utilisateurs.

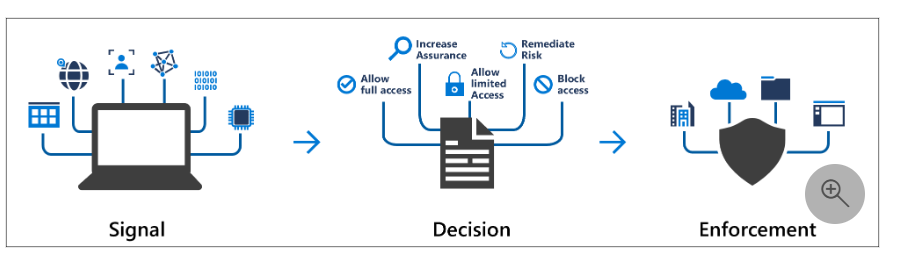

- Accès conditionnel : Vous pouvez utiliser Entra ID pour accorder ou révoquer l'accès et établir des niveaux d'accès en fonction de facteurs tels que l'identité de l'utilisateur, l'emplacement IP, le service, l'appareil ou les signaux de détection des risques en temps réel.

2. Sécurité réseau dans Azure

La sécurité réseau est un élément essentiel de votre architecture de sécurité Azure. Azure propose plusieurs solutions conçues pour protéger les réseaux d'entreprise contre les accès non autorisés.

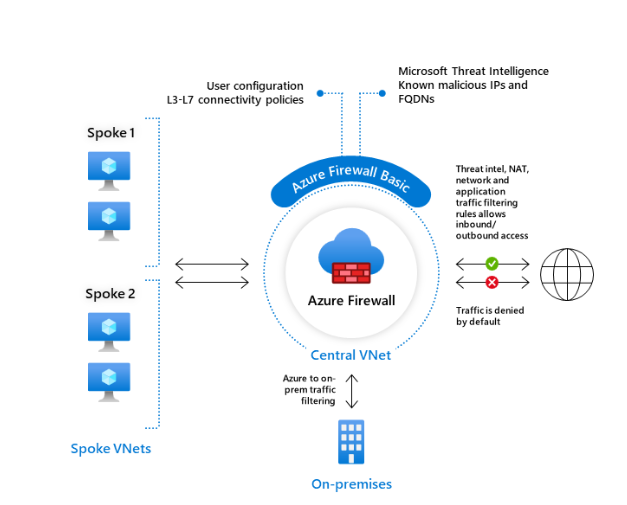

Pensez à Azure Firewall et des groupes de sécurité réseau (NSG) comme vos videurs, contrôlant le trafic entrant et sortant vers les charges de travail et les réseaux virtuels (VNets) en fonction de règles prédéfinies. Quelle que soit la solution utilisée, vous pouvez protéger vos applications Azure contre les attaques par injection SQL et les attaques de type " cross-site scripting ".

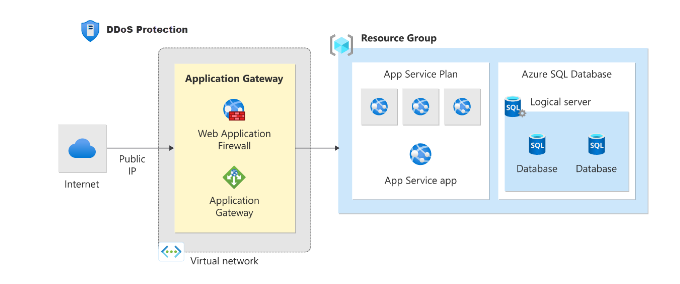

- Protection Azure DDoS protège vos applications et services Azure contre les attaques par déni de service distribué (DDoS). Il s'agit essentiellement d'un système de contrôle des flux, conçu pour empêcher les pics de trafic malveillants de submerger vos systèmes.

3. Protection et chiffrement des données dans Azure

La protection des secrets et des données sensibles est une fonction essentielle de l'architecture de sécurité Azure. Azure fournit toute une gamme d'outils :

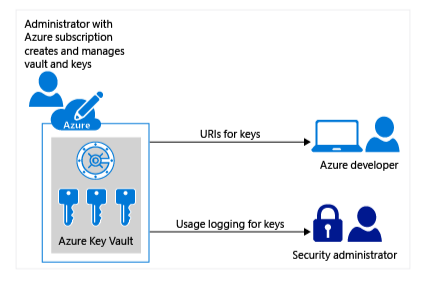

Azure Key Vault stocke et gère les secrets tels que les clés de chiffrement, les certificats et les jetons API, offrant ainsi aux développeurs une alternative efficace et sécurisée au codage en dur des secrets. Cela empêche tout accès non autorisé aux ressources sensibles et réduit le risque de violation des données.

- Azure Disk Encryption (ADE) chiffre les systèmes d'exploitation Windows et Linux ainsi que les disques de données à l'aide de Windows BitLocker et Linux DM-Crypt.

4. Sécurité des applications dans Azure

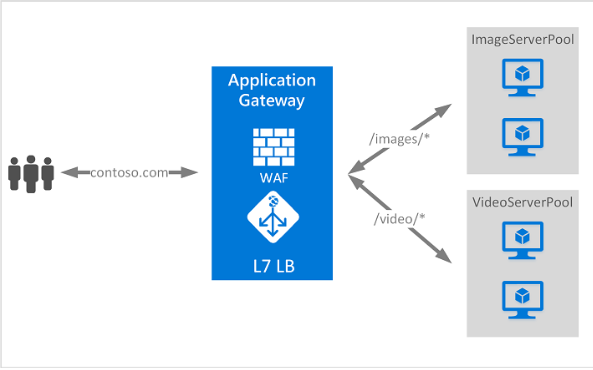

La principale solution de sécurité des applications web d'Azure, Azure Application Gateway, automatise l'équilibrage de charge geoIP et le routage du trafic, en collaboration avec Azure Web Application Firewall (WAF) pour protéger les applications web.

De plus, Azure App Service inclut des fonctionnalités de sécurité intégrées telles que le chiffrement SSL/TLS, l'authentification de service à service et l'application automatisée de correctifs pour sécuriser les applications et les données en transit.

5. Surveillance et détection des menaces dans Azure

Une architecture de sécurité Azure idéale est une architecture qui met en œuvre une surveillance continue pour détecter et répondre aux menaces en temps réel. Les quatre outils natifs Azure pertinents sont les suivants :

- Microsoft Defender for Cloud, une plateforme de protection des applications native du cloud (CNAPP) qui analyse vos déploiements Azure à la recherche de vulnérabilités et vous alerte en temps réel.

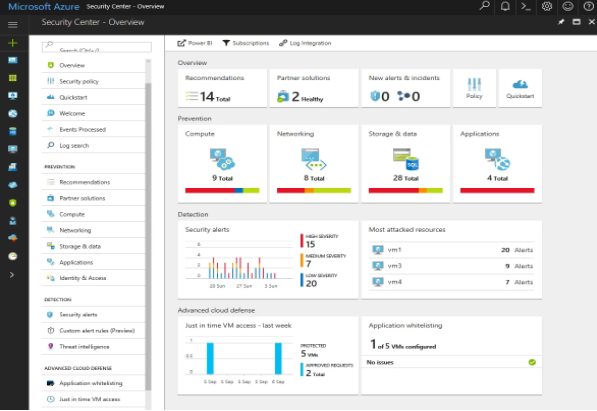

- Azure Security Center, une solution de gestion de la sécurité cloud pour les charges de travail Azure, propose des mesures correctives concrètes pour remédier aux vulnérabilités.

- Microsoft Sentinel, anciennement connu sous le nom d'Azure Sentinel, est un outil de gestion des informations et des événements de sécurité (SIEM). Comparable à un analyste SOC automatisé, Microsoft Sentinel collecte et analyse les journaux afin de fournir des informations instantanées sur les modèles d'utilisation et d'accès indiquant des violations potentielles ou en cours.

- Azure Monitor, un tableau de bord de diagnostic qui agrège, analyse et signale les problèmes de sécurité et de performances.

6. Gouvernance et conformité dans Azure

La gouvernance des données et la conformité aux normes sont fondamentales pour l'architecture de sécurité Azure ; elles garantissent la cohérence des politiques et la confidentialité des données. Voici deux outils natifs Azure pour la gouvernance des données et la conformité :

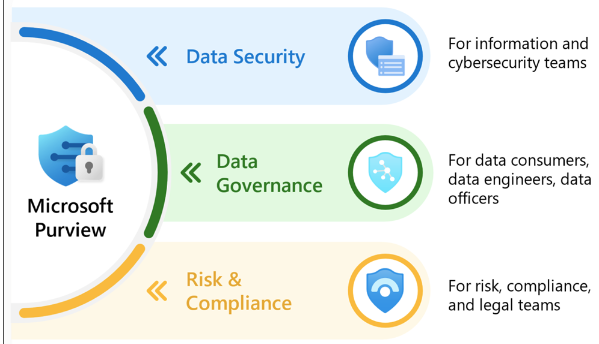

- Microsoft Purview (anciennement Azure Purview) est comme un GPS pour vos charges de travail Azure. Il détecte l'emplacement de vos données sensibles, cartographie leur provenance et évalue les problèmes de non-conformité, tels que l'absence de chiffrement ou la faiblesse des contrôles d'accès.

- Azure Policy, qui applique des politiques pour le contrôle d'accès, l'approvisionnement en ressources, etc. Azure Policy recherche en permanence les non-conformités et peut les corriger automatiquement.

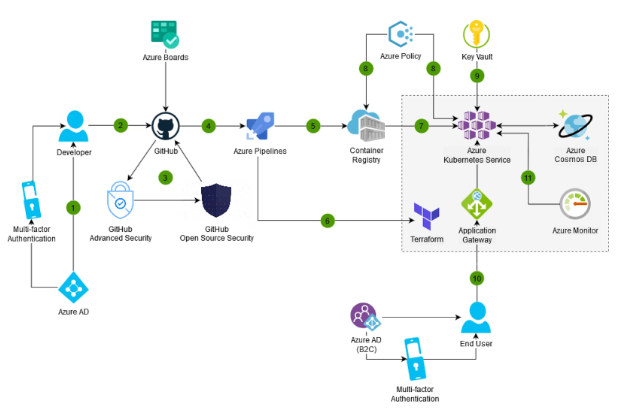

7. Sécurisation des DevOps avec Azure

Un élément important de l'architecture de sécurité Azure consiste à intégrer la sécurité à chaque phase du cycle de vie du développement logiciel (SDLC) par le biais de pratiques. Cela implique l'utilisation de tests de sécurité statiques des applications (SAST) et d'outils de gestion des vulnérabilités dans les pipelines DevOps et d'intégration continue/déploiement continu (CI/CD).

Dans Azure, cela nécessite l'utilisation d'une série de solutions, notamment Entra ID pour synchroniser les répertoires, Azure DevOps pour expédier du code sécurisé, et bien d'autres encore.

Les composants de la sécurité Azure jouent un rôle crucial dans la défense globale. Découvrez comment Singularity Cloud Workload Security peut sécuriser les charges de travail cloud dans les environnements Azure.

Défis liés à la mise en œuvre de l'architecture de sécurité Azure

Bien qu'Azure offre d'innombrables outils de sécurité, les organisations sont toujours confrontées aux défis suivants difficultés lors de la mise en œuvre de l'architecture de sécurité Azure.

1. Mauvaises configurations du cloud

Les mauvaises configurations du cloud représentent plus de ver 20 % des cyberattaques, souvent en raison de la complexité et de la nature dynamique des environnements cloud tels qu'Azure. Chaque erreur de configuration, aussi minime soit-elle, peut ouvrir la porte à des accès non autorisés ou à l'exposition des données. Pour contrer cela, des outils sophistiqués de gestion de la sécurité du cloud (CSPM) agissent comme des inspecteurs vigilants, identifiant les vulnérabilités potentielles, appliquant les politiques et surveillant en permanence les erreurs de configuration qui pourraient passer inaperçues dans l'architecture tentaculaire d'Azure.

2. Complexité des outils

Naviguer dans la vaste suite d'outils de sécurité d'Azure peut s'apparenter à l'assemblage d'un puzzle complexe et gigantesque. Chaque outil ayant une fonction unique, il peut être difficile de les suivre sans une approche centralisée, ce qui peut entraîner une visibilité fragmentée et des défenses de sécurité morcelées. Ce manque de cohésion permet aux attaquants de trouver des vulnérabilités cachées. La solution ? Les plateformes de protection des applications natives du cloud (CNAPP) créent un cadre de sécurité unifié, garantissant que chaque outil fonctionne de concert avec les autres pour combler les lacunes potentielles.

3. Autorisations excessives

5 organisations sur 10 disposent de comptes aux privilèges excessifs. Au fil du temps, les rôles et les autorisations dans Azure s'accumulent comme un fouillis incontrôlé. L'intention initiale peut être d'accorder rapidement l'accès, mais cette croissance incontrôlée expose les ressources critiques à des abus ou à une exposition accidentelle. En fait, la moitié des organisations sont confrontées à des problèmes de sur-autorisation. Il est essentiel d'adopter le principe du moindre privilège et de procéder à des examens réguliers des accès. Chaque examen est un audit minutieux visant à garantir que seules les personnes qui en ont besoin ont accès, ce qui minimise les risques inutiles et crée un environnement mieux contrôlé.

Guide d'achat du CNAPP

Guide d'achat du CNAPP

Découvrez tout ce que vous devez savoir pour trouver la plateforme de protection des applications Cloud-Native adaptée à votre entreprise.

Lire le guideMeilleures pratiques pour la mise en œuvre de la sécurité Azure

Voici les 7 meilleures meilleures pratiques en matière d'architecture de sécurité Azure :

- Activez l'authentification multifacteur (MFA) : Considérez l'authentification multifacteur comme une couche de vérification supplémentaire, qui permet uniquement aux utilisateurs authentifiés de continuer. En exigeant plus qu'un simple mot de passe, elle réduit considérablement le risque d'accès non autorisé, créant ainsi une défense robuste contre les menaces courantes telles que les tentatives d'hameçonnage et les attaques par force brute.

- Gérez soigneusement les secrets : Les actifs sensibles tels que les jetons et les clés de chiffrement constituent la colonne vertébrale de la sécurité, mais ils sont vulnérables s'ils ne sont pas correctement gérés. Azure Key Vault est ici d'une valeur inestimable, car il stocke ces secrets en toute sécurité, à l'abri des regards indiscrets, et réduit le risque d'exposition accidentelle.

- Appliquez l'authentification unique (SSO) : la SSO sert de passerelle simplifiée, permettant aux utilisateurs d'accéder à plusieurs applications avec un seul identifiant. Elle favorise des pratiques plus strictes en matière de mots de passe en réduisant le besoin de mots de passe multiples, ce qui facilite la mise en œuvre d'un accès sécurisé sans sacrifier la commodité.

- Chiffrer les données en transit et au repos : le chiffrement est comme un langage codé pour vos données, lisible uniquement par ceux qui possèdent la clé. Le chiffrement des données en transit et au repos signifie que, même si elles sont interceptées, les informations sensibles restent incompréhensibles pour les personnes non autorisées, ce qui protège leur intégrité.

- Adopter une architecture Zero Trust : dans un modèle Zero Trust, aucune entité, interne ou externe, n'est intrinsèquement fiable. Chaque demande doit être authentifiée et validée, créant ainsi un périmètre sécurisé autour de chaque interaction. Ce cadre limite l'impact potentiel des menaces internes et garantit une vérification constante.

- Accorder un accès avec le moins de privilèges possible: Suivre le principe du moindre privilège consiste à minimiser l'exposition potentielle. En n'accordant aux utilisateurs que les autorisations dont ils ont besoin pour faire leur travail, on réduit le risque d'accès non autorisé ou de fuites accidentelles de données. Il s'agit d'un environnement méticuleusement contrôlé où l'accès n'est accordé qu'en cas de nécessité.

- Surveiller en permanence les menaces: La surveillance continue s'apparente à un système de surveillance 24h/24 et 7j/7 de votre environnement Azure. Des outils en temps réel tels que Microsoft Sentinel et Azure Security Center offrent des alertes immédiates, détectant rapidement les vulnérabilités et empêchant les attaques potentielles de s'intensifier sans être remarquées.

Sélectionner une solution de sécurité Azure

Malgré les nombreux outils de sécurité préconfigurés d'Azure, les entreprises ont toujours besoin d'une solution complète comme SentinelOne pour relever les défis courants liés à la mise en œuvre d'une architecture de sécurité Azure. SentinelOne consolide la sécurité Azure, offrant un point de référence unique pour toutes vos tâches de gestion de la sécurité.

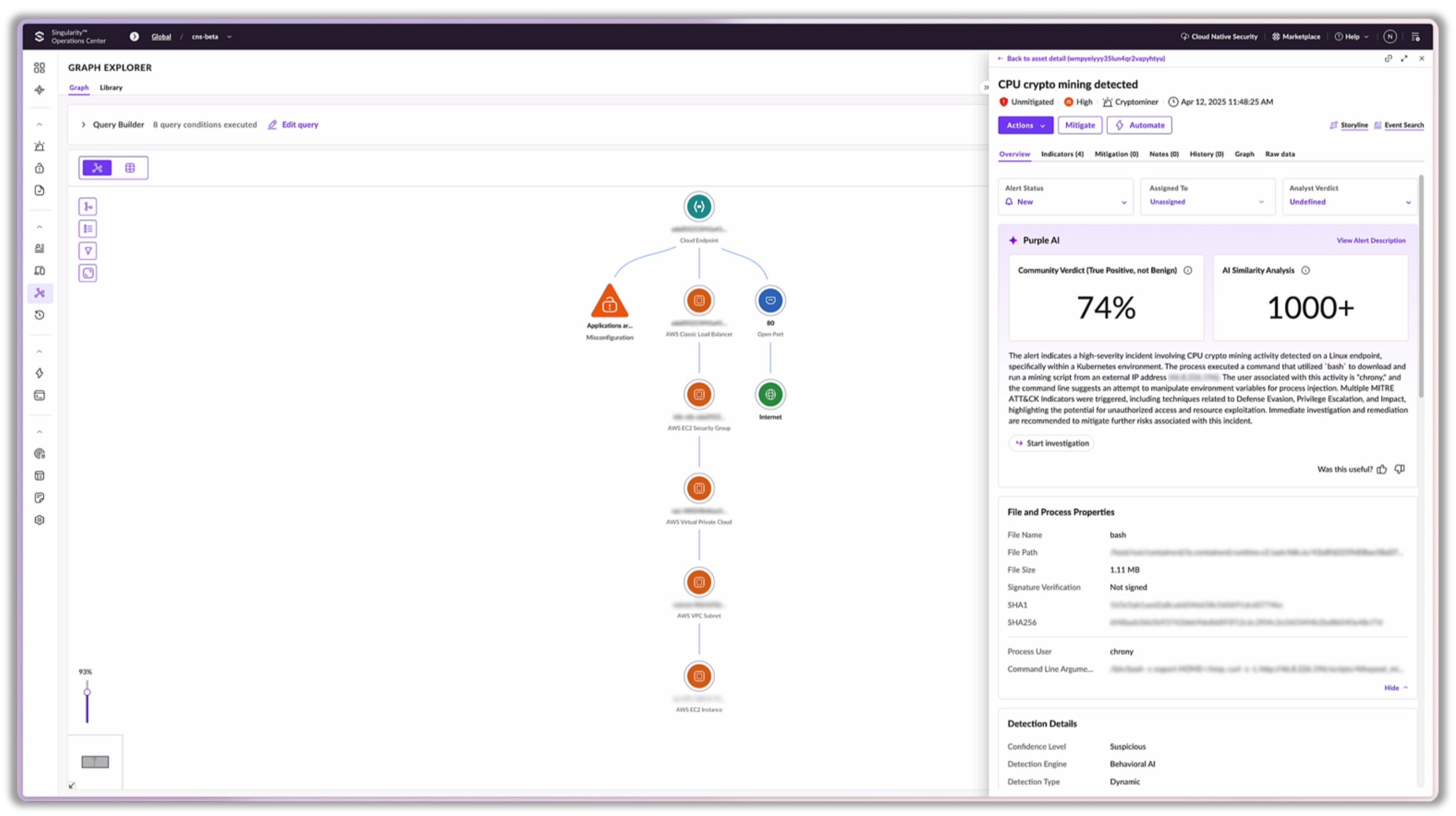

SentinelOne s'intègre à votre pile Azure et à vos pipelines DevOps, et offre une visibilité approfondie sur vos charges de travail Azure, du code au cloud. Il automatise également la détection et la correction des menaces et des erreurs de configuration. Grâce à la solution SentinelOne CNAPP, vous pouvez surmonter le défi de la sécurité cloisonnée des solutions de sécurité Azure et consolider la gestion de la posture de sécurité dans vos environnements hybrides et multicloud.

SentinelOne s'intègre à votre pile Azure et à vos pipelines DevOps, et offre une visibilité approfondie sur vos charges de travail Azure, du code au cloud. Il automatise également la détection et la correction des menaces et des erreurs de configuration. Grâce à la solution SentinelOne CNAPP, vous pouvez surmonter le défi de la sécurité cloisonnée des solutions de sécurité Azure et consolider la gestion de la posture de sécurité dans vos environnements hybrides et multicloud.

Le CNAPP basé sur l'IA de SentinelOne’s CNAPP alimentée par l'IA vous offre une visibilité approfondie (Deep Visibility®) de votre environnement. Elle fournit une défense active contre les attaques alimentées par l'IA, des capacités pour déplacer la sécurité plus à gauche, ainsi que des capacités d'investigation et de réponse de nouvelle génération. Plusieurs moteurs de détection alimentés par l'IA fonctionnent ensemble pour fournir une protection à la vitesse de la machine contre les attaques d'exécution. SentinelOne fournit une protection autonome contre les menaces à grande échelle et effectue une analyse holistique des causes profondes et du rayon d'impact des charges de travail, des infrastructures et des magasins de données cloud affectés.

Context-aware Purple AI™ fournit des résumés contextuels des alertes, des suggestions d'étapes suivantes et la possibilité de lancer de manière transparente une enquête approfondie à l'aide de l'IA générative et agentique, le tout documenté dans un seul cahier d'enquête. Singularity™ Cloud Security peut appliquer la sécurité " shift-left " et permettre aux développeurs d'identifier les vulnérabilités avant qu'elles n'atteignent la production grâce à une analyse sans agent des modèles d'infrastructure en tant que code, des référentiels de code et des registres de conteneurs. Cela réduit considérablement votre surface d'attaque globale.

Voir SentinelOne en action

Découvrez comment la sécurité du cloud alimentée par l'IA peut protéger votre organisation lors d'une démonstration individuelle avec un expert produit de SentinelOne.

Obtenir une démonstrationConclusion

Pour les entreprises qui hébergent des charges de travail et des données dans le cloud, la sécurité doit rester une priorité absolue. Conscient de cela, Azure fournit une multitude d'outils, de principes et de bonnes pratiques pour aider les organisations à mettre en œuvre l'architecture de sécurité Azure. Mais il peut être difficile de s'y retrouver parmi ces divers outils, en particulier face au rythme rapide de l'innovation nécessaire pour rester compétitif.

SentinelOne consolide la détection en temps réel des vulnérabilités et des menaces grâce à l'IA dans les environnements Azure et multicloud, créant ainsi une ligne de défense transparente, s'adaptant aux menaces en constante évolution et garantissant la protection de votre infrastructure sans compromis.

Prêt à renforcer la sécurité de votre cloud ? Découvrez comment SentinelOne peut protéger votre environnement Azure dès aujourd'hui.

"FAQs

Azure facilite l'accès sécurisé grâce à Entra ID, qui applique l'authentification unique (SSO), l'authentification multifacteur (MFA), l'accès sans mot de passe (ZTA) et le principe du moindre privilège.

Les principales solutions de surveillance et de détection des menaces natives d'Azure sont Microsoft Defender pour le cloud, Azure Sentinel, Azure Security Center, Azure Monitor et Log Analytics. Cependant, les entreprises qui cherchent à consolider la surveillance et la détection des menaces tireront grandement profit de la solution CNAPP unifiée et alimentée par l'IA de SentinelOne.