Los puntos finales son activos como ordenadores portátiles, dispositivos IoT o dispositivos conectados a la red de una organización. A medida que aumenta la escala y la complejidad de estos puntos finales en un entorno empresarial, la seguridad se convierte en algo primordial.

Los investigadores han descubierto que el 68 % de las organizaciones han sufrido un ataque a los puntos finales que ha comprometido sus datos o su infraestructura de TI. La gestión de estos puntos finales bajo políticas de seguridad estandarizadas es la clave para mantener una postura de seguridad sólida.

La seguridad de los terminales no solo le ayuda a gestionar la seguridad a gran escala, sino que también se adapta a las amenazas en constante evolución que tienden a engañar a los programas antivirus tradicionales. En este artículo, profundizamos en la comprensión de la seguridad de los terminales y sus componentes. Esto le ayudará a elegir las soluciones adecuadas para su equipo, lo que le permitirá actualizar su tecnología de seguridad.

¿Qué son los servicios de protección de endpoints?

¿Qué son los servicios de protección de endpoints?

Un servicio de protección de terminales es una solución de software que suele proporcionar un proveedor externo para proteger los dispositivos terminales (cualquier dispositivo informático que envía o recibe comunicaciones a través de una red).

Normalmente se trata de una oferta gestionada que incluye una serie de funciones de seguridad para proteger y supervisar ordenadores portátiles, teléfonos inteligentes, servidores, estaciones de trabajo y dispositivos IoT. También amplía la protección a activos no tradicionales, como sistemas de punto de venta, electrodomésticos, cámaras y sistemas de navegación.

¿Por qué necesitamos servicios de protección de terminales?

En primer lugar, es de conocimiento común que la seguridad es tan fuerte como su eslabón más débil. Esto es cierto porque los atacantes buscan la vía de menor resistencia para explotar los activos de TI de su organización. Y con la creciente distribución de las redes, el eslabón más débil de la cadena de seguridad es el punto final.

Por lo tanto, no es de extrañar que el 70 % de los ciberataques se inicien en el punto final. Las encuestas de Forrester incluso revelaron que alrededor del 15 % de las violaciones de datos provienen de dispositivos perdidos o comprometidos. Algunas de las razones por las que las organizaciones ahora destinan presupuestos más elevados a la seguridad de los puntos finales incluyen, entre otras, las siguientes:

Para hacer frente a estos retos cada vez mayores, las empresas deben integrar un servicio de seguridad de endpoints inteligente que conecte todos los dispositivos y se adapte a la configuración de seguridad general, compartiendo información sobre amenazas y ayudando a responder a los ataques de forma automática.

La verdadera seguridad de endpoints es más que un simple software antivirus. Necesita utilizar herramientas avanzadas para detectar amenazas complejas. También debe ofrecerle visibilidad y control las 24 horas del día, los 7 días de la semana, manteniendo todo bajo control, independientemente de si los dispositivos están conectados a la red o no, idealmente sin necesidad de una VPN.

Gartner MQ: Punto final

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

Características clave de los servicios de protección de terminales

Los servicios de protección de terminales ofrecen mucho más que protección contra virus y amenazas de malware. Los administradores de seguridad informática utilizan estos servicios para configurar funciones de supervisión y copias de seguridad alternativas de datos en caso de ataque.

Algunas de las características clave de estas soluciones de software son:

1. Visibilidad de los terminales en tiempo real

La pérdida de terminales como ordenadores portátiles o teléfonos puede suponer un enorme riesgo para la seguridad. Con la visibilidad en tiempo real, siempre sabrá la geolocalización de sus dispositivos informáticos.

Si le roban un dispositivo, puede borrarlo de forma remota antes de que se filtre cualquier dato confidencial. Y lo que es aún mejor, puede recopilar información como su última ubicación o activar el micrófono o la cámara del dispositivomicrófono o la cámara del dispositivo para recopilar pruebas.

2. Prevención de pérdida de datos sin fisuras

En los entornos de trabajo modernos, se ha convertido en algo habitual que los empleados utilicen unidades externas o suban archivos a redes en la nube para compartir o realizar copias de seguridad de los datos. Aunque son cómodos, estos canales pueden convertirse rápidamente en riesgos para la seguridad y provocar fugas accidentales o maliciosas.

Los servicios de protección de terminales ofrecen herramientas DLP que supervisan estas actividades en tiempo real, garantizando que los datos confidenciales no salgan del control de la empresa sin la debida autorización.

Funciona analizando las transferencias de datos, señalando los comportamientos de riesgo (como la copia de grandes cantidades de datos confidenciales) y bloqueando las acciones no autorizadas.

3. Gestión adaptativa de la seguridad de la red

Los servicios de punto final ofrecen cortafuegos, aislamiento y control de red que funcionan para crear una configuración adaptativa que se ajusta en tiempo real en función de la actividad de sus dispositivos .

Utiliza un filtrado inteligente para mantener alejados a los piratas informáticos y el tráfico malicioso, al tiempo que garantiza que las operaciones comerciales legítimas no se vean interrumpidas por medidas de seguridad excesivas. Esto resulta especialmente útil si tiene empleados que trabajan a distancia o se desplazan con frecuencia.

4. Protección avanzada contra el ransomware

Supervisa los comportamientos típicos del ransomware, como el cifrado rápido de archivos o los patrones de acceso a archivos inusuales, y responde bloqueando el punto final afectado para evitar daños mayores.

5. Control dinámico de aplicaciones

No es deseable que cualquier aplicación se ejecute en la red, pero puede resultar difícil realizar un seguimiento de todo. Las soluciones para terminales ofrecen listas blancas de aplicaciones que simplifican esta tarea mediante la creación de una lista inteligente de aplicaciones de confianza que se pueden ejecutar.

El sistema supervisa continuamente las nuevas aplicaciones y actualizaciones, ajustando automáticamente los permisos en función de los niveles de riesgo. Esto permite a las empresas controlar el entorno de software sin tener que actualizar constantemente las listas manuales.

Las aplicaciones que no cumplen las normas de seguridad o que se comportan de forma sospechosa se bloquean automáticamente.

6. Gestión del acceso a datos críticos

La gestión del acceso a datos críticos proporciona un sistema de control granular basado en roles para garantizar que solo las personas adecuadas tengan acceso a la información más importante. Con ello, su empresa puede aplicar políticas de acceso estrictas a los archivos y bases de datos confidenciales.

Funciona mediante el uso de autenticación multifactorial (MFA) y el cifrado, e incluso si una persona no autorizada obtiene acceso, no puede leer ni hacer un uso indebido de los datos.

7. Elevación granular del acceso

Esta medida de seguridad concede derechos de administrador o privilegios elevados a los usuarios para tareas específicas y, a continuación, revoca esos privilegios inmediatamente después. Esto reduce la posibilidad de que alguien cause daños accidentalmente o de que un atacante aproveche los privilegios de administrador.

8. Integraciones incorporadas

Un buen software de servicios de seguridad para endpoints debe comunicarse fácilmente con otras herramientas de su infraestructura tecnológica existente. Las API abiertas deben integrarse sin problemas con elementos como Active Directory, la supervisión de la red o la prevención de intrusiones, lo que refuerza su postura de seguridad en su conjunto.

Tipos de servicios de protección de endpoints

En los últimos años, hemos sido testigos de cómo los actores maliciosos utilizan cepas más sofisticadas y complejas para explotar los sistemas de red, en gran parte mediante operaciones de ransomware.

A pesar de estos peligros, un encuesta de Fortinet que, aunque el 78 % de las empresas afirmaban estar bien preparadas para un ataque, aproximadamente la mitad seguía siendo víctima de ciberamenazas.

Conscientes de estos retos, a continuación se presentan los tipos de servicios de protección de endpoints que pueden ayudar a mitigarlos

1. Protección de endpoints basada en la nube

La nube es la mayor inversión inmobiliaria en casi todas las empresas. Si bien esto es fácil de percibir, las cifras indican que el 44 % de las pequeñas empresas tradicionales utilizan infraestructura en la nube o servicios de alojamiento. Además, el 66 % de las pequeñas empresas tecnológicas y el 74 % de las grandes empresas también han adoptado estos servicios.

Este tipo de servicio permite a los administradores de estas empresas gestionar las políticas de seguridad, aplicar actualizaciones y supervisar las amenazas sin necesidad de infraestructura local. Las soluciones de este tipo suelen incluir parches automatizados, inteligencia sobre amenazas en tiempo real y protección escalable a medida que crece la organización.

2. Detección y respuesta en los puntos finales (EDR)

Este servicio supervisa y localiza activamente los dispositivos comprometidos y reacciona en consecuencia para remediar y mitigar cualquier riesgo asociado. Recopila datos sobre los procesos, las conexiones de red y cualquier actividad de los usuarios.

Por ejemplo, malware sin archivos como Poweliks pueden evadir el software antivirus porque se alojan y se ocultan en la memoria del sistema. EDR utiliza la detección de comportamiento e indicadores de compromiso (IoC) para reconocer actividades como ejecuciones inusuales de líneas de comando o cambios en el registro.

Una vez detectada una amenaza, EDR puede aislar automáticamente el punto final, comenzar a contener el ataque y remediarlo revirtiendo cualquier cambio o eliminando los archivos infectados.

3. Cifrado de datos

Este tipo de servicio se centra en proteger sus datos tanto en reposo como en tránsito, simplemente convirtiéndolos en código ilegible, lo que hace que los paquetes sean inútiles para usuarios/entradas no autorizados.

En el caso de los puntos finales basados en la nube, el cifrado de extremo a extremo (E2EE) garantiza que los datos se cifren desde el remitente hasta el destinatario, lo que evita los ataques de tipo "man-in-the-middle" (MITM).

4. Protección antivirus y antimalware

Estos servicios, que siguen siendo la primera línea de medidas reactivas contra las amenazas cibernéticas, detectan y eliminan software malicioso, como virus, ransomware, spyware y otras formas de malware de los dispositivos finales.

Los antivirus utilizan principalmente la detección basada en firmas y el análisis heurístico para detectar amenazas y otros vectores de ataque complejos, como troyanos, gusanos y rootkits.

5. Cortafuegos y prevención de intrusiones

Los cortafuegos de punto final y los sistemas de prevención de intrusiones (IPS) establecen una barrera virtual entre una red de confianza y una red no fiable o externa. Se trata de la primera línea de defensa proactiva y funciona filtrando el tráfico de red para evitar ataques como el escaneo de puertos o el DoS (denegación de servicio).

Los cortafuegos básicos utilizan la inspección de paquetes con estado, pero las soluciones más avanzadas integran la inspección profunda de paquetes, que examina los paquetes de datos en busca de contenido sospechoso. Los cortafuegos informan de las direcciones IP maliciosas de la red y solicitan al sistema que descarte automáticamente los paquetes recibidos.

6. Sandboxing

El objetivo es asegurarse de reducir y contener de forma segura cualquier amenaza activa para evitar que se agrave.

Los entornos aislados añaden otra capa de seguridad a los puntos finales al proporcionar un entorno aislado en el que los archivos, enlaces o códigos sospechosos o desconocidos pueden ejecutarse de forma segura sin afectar al resto de la red.

Cuando un archivo o programa se marca como potencialmente peligroso (pero no se ha identificado de forma concluyente como malware), se envía al entorno aislado, donde se puede observar su comportamiento en tiempo real.

Permite que el administrador de seguridad examine el comportamiento del archivo o programa en el entorno aislado antes de tomar una decisión sobre si se debe bloquear o permitir suidentificado de manera concluyente como malware), se envía al entorno del sandbox, donde se puede observar su comportamiento en tiempo real.

Esto permite al sistema de seguridad ver si el archivo intenta explotar vulnerabilidades, modificar la configuración del sistema o iniciar conexiones con servidores maliciosos.

Una vez dentro del entorno aislado, si el archivo muestra un comportamiento dañino, se marca como malware y se bloquea o se pone en cuarentena automáticamente.

7. Filtrado de URL

Este servicio controla el tráfico web al que se accede en los dispositivos finales. Analiza las URL que los usuarios intentan visitar y las compara con una lista de sitios conocidos como dañinos o bloqueados (como sitios web de phishing o cargados de malware).

Por ejemplo, las descargas no solicitadas (malware que se instala automáticamente cuando un usuario visita un sitio comprometido) pueden bloquearse antes de que se produzcan.

El filtrado de URL ayuda a las empresas a garantizar que los empleados se ciñan a los sitios relacionados con el trabajo, bloqueando el acceso a los que no son productivos o están restringidos.

También puede funcionar con servicios DNS basados en la nube para detener los sitios web dañinos antes incluso de que se carguen, filtrando los nombres de dominio maliciosos. Esto mantiene sus dispositivos y su red a salvo de sitios de phishing y otros contenidos maliciosos sin ralentizar el funcionamiento.

Ventajas de los servicios de protección de endpoints

La principal ventaja de los servicios de protección de terminales es que todas las amenazas se detectan en todos los activos de su organización.

A continuación se enumeran algunas ventajas más de incorporar una seguridad de protección de terminales.

- Protege contra diversas amenazas. Las soluciones de seguridad para puntos finales se basan en el comportamiento, en lugar de en firmas, para identificar amenazas. Esto les permite detectar exploits de día cero, que no son más que vulnerabilidades desconocidas.

- Mejora la seguridad de la red. Las políticas de seguridad coherentes aplicadas en toda la red reducen las posibilidades de que los puntos finales sucumban a los ciberataques. Además, las soluciones de seguridad para puntos finales aíslan la amenaza y limitan su propagación a través de la red, lo que impide el movimiento lateral de las amenazas.

- Ofrece detección y respuesta a amenazas en tiempo real. El software de seguridad para puntos finales utiliza técnicas de detección basadas en IA para detectar anomalías. Ofrecen una respuesta en tiempo real, limitando el alcance de los daños y ofreciendo formas de revertir los cambios.

- Reduce la superficie de ataque. Durante la supervisión constante, las soluciones examinan los activos y los sistemas que ejecutan los usuarios. Si un activo necesita una actualización, las herramientas de seguridad de los puntos finales trabajan junto con el software de gestión de vulnerabilidades para ayudar a evaluar las vulnerabilidades y actualizar los activos con los parches pertinentes.

- Centraliza la visibilidad y la gestión. Las plataformas de seguridad para endpoints como Singularity™ Endpoint detectan todos los endpoints conectados a la red de una organización. Ayudan a las empresas a identificar dispositivos no autorizados y a implementar las mismas políticas en todos los activos de la organización.

Descubra una protección de puntos finales sin precedentes

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

DemostraciónMejores prácticas para implementar servicios de protección de terminales

El informe de gestión de riesgos de Ponemon 2022 afirma que, de media, una empresa gestiona alrededor de 135 000 terminales y que aproximadamente el 48 % (64 800) de estos dispositivos corren el riesgo de verse comprometidos porque pasan desapercibidos debido a un sistema operativo obsoleto.

En el informe, Bryan Seely, un famoso hacker, declaró a Ponemon:

"No conozco ningún objetivo en la tierra que no pueda ser tomado por la fuerza de algún tipo. Cuanto más esfuerzo se requiera para violar con éxito un objetivo, menos atención recibirá por parte de un hacker. Puedo prometerles que están atentos y listos para actuar cuando vean una forma fácil o conveniente, y para entonces, será demasiado tarde para detenerlos".

Creemos que tiene toda la razón. Como hemos dejado claro anteriormente, los puntos finales son los puntos de entrada más débiles para que los malos actores accedan a la información confidencial de su organización, de ahí la necesidad de protegerlos.

A continuación se indican algunas prácticas recomendadas a la hora de emplear servicios de protección de puntos finales en su organización:

1. Realice un seguimiento y proteja todos los dispositivos de la red

Con tantos trabajadores remotos y dispositivos móviles en uso, es fácil que los equipos de TI pierdan de vista los puntos finales, y ahí es donde se producen las brechas de seguridad.

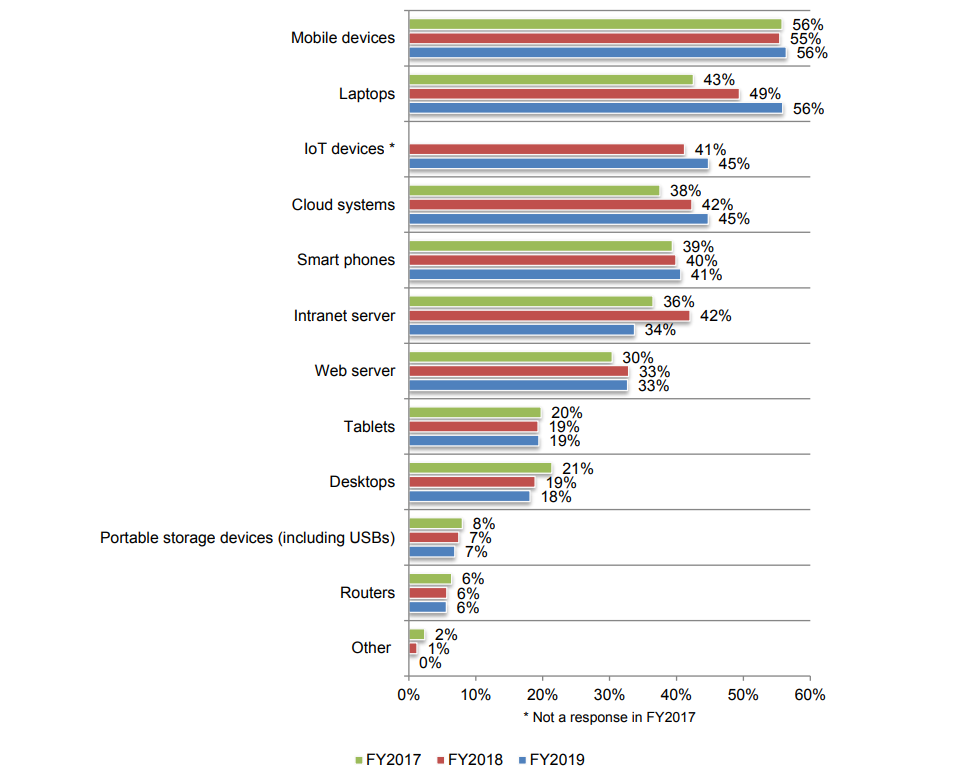

De hecho, en 2019, el 55 % de los profesionales consideraba que los teléfonos inteligentes eran los dispositivos más vulnerables, y Zippia afirma que alrededor del 75 % de los empleados estadounidenses utiliza dispositivos personales para trabajar.

Mediante la supervisión constante de todos los dispositivos, se puede crear un inventario o mapa de la red que proporcione a los equipos de TI una mayor visibilidad y control. Esta sencilla medida ayuda a garantizar que nada se pase por alto, lo que dificulta que las amenazas pasen desapercibidas.

2. Limitar el acceso con políticas de VPN estrictas

2. Limitar el acceso con políticas de VPN estrictas

Una VPN cifra el tráfico de Internet y oculta su dirección IP, pero no todas las VPN son igual de seguras, y unas políticas débiles pueden seguir dejándole expuesto. Los hackers pueden aprovechar las vulnerabilidades de las VPN para lanzar ataques como spoofing, sniffing o incluso ataques DDoS.

Al aplicar una política de VPN sólida con autenticación multifactor (MFA), se asegura de que solo los puntos finales verificados puedan acceder a su red de forma remota.

También puede ir un paso más allá prohibiendo o limitando el uso de VPN y permitiendo el acceso solo en la capa de aplicación, lo que reduce las posibilidades de un ataque a nivel de red.

3. Evitar la TI en la sombra

La TI en la sombra se produce cuando personas o departamentos utilizan software o dispositivos no autorizados sin informar al equipo de TI. Estos dispositivos a menudo no son seguros y pueden suponer un grave riesgo si se conectan a su red. Los atacantes pueden aprovechar estos puntos finales no seguros para entrar en su sistema.

Para mantener la seguridad de su red, realice evaluaciones periódicas, cada tres meses es una buena regla general para encontrar y bloquear cualquier dispositivo no autorizado.

Además, cree una política clara para los empleados sobre qué herramientas y dispositivos están permitidos, y asegúrese de que comprenden los riesgos de la shadow IT.

4. Automatice las actualizaciones y la gestión de parches para cerrar las brechas de seguridad

Instalar actualizaciones, parches y software con regularidad es imprescindible, pero es algo que a menudo se pasa por alto.

Por término medio, se tarda 97 días en aplicar los parches, lo que deja a los dispositivos expuestos a fallos de seguridad. Este retraso puede tener consecuencias reales.

Tomemos como ejemplo la violación de MOVEit en Caresource en junio de 2023, por ejemplo. El grupo de ransomware Clop explotó una vulnerabilidad de día cero antes de que se aplicara el parche disponible.

Más de 3,1 millones de personas vieron expuestos sus datos personales, incluidos números de la Seguridad Social e información sanitaria, en este ataque.

5. Utilice el cifrado para todos los puntos finales remotos

El cifrado de disco completo protege todo lo que hay en el dispositivo, mientras que el cifrado a nivel de archivo garantiza que los datos permanezcan seguros durante su tránsito o intercambio. Ambos garantizan que, incluso si se pierde o roban un dispositivo, la información confidencial siga siendo ilegible para los extraños.

Si tiene poco presupuesto o tiempo, priorice lo que cifra. Empiece por los datos críticos, como los registros financieros, la información personal de los clientes y los documentos comerciales confidenciales. A continuación, vaya trabajando gradualmente con el resto de los datos para mantener todo bloqueado y seguro a lo largo del tiempo.

6. Realice pruebas de penetración para encontrar puntos débiles

La realización periódica de pruebas de penetración (pen tests) ayuda a identificar las debilidades de la protección de sus terminales. Estas pruebas simulan ataques del mundo real, como intentar explotar vulnerabilidades conocidas (CVE) o debilidades en las configuraciones.

Las pruebas de penetración suelen incluir métodos como la inyección SQL (SQLi) o scripts entre sitios (XSS) para ver si los hackers pueden entrar.

Al realizar pruebas de caja negra (en las que los evaluadores no tienen conocimiento interno del sistema) o pruebas de caja blanca (en las que sí la tienen), se pueden encontrar fallos de seguridad ocultos. La realización periódica de estas pruebas permite cerrar las brechas antes de que los atacantes puedan aprovecharlas.

7. Segmentar la red para limitar los daños

Esta es una forma inteligente de contener las amenazas y evitar que se propaguen a sus sistemas críticos. Para que todo sea manejable, comience por configurar un área con privilegios elevados para los recursos sensibles y, a continuación, segmente la red en pasos más pequeños y controlados.

Tenga en cuenta cómo se comunican y colaboran los diferentes departamentos y equipos al diseñar la segmentación. No conviene ralentizar los flujos de trabajo ni crear obstáculos innecesarios para los empleados. Para los recursos privilegiados, configure una infraestructura independiente dedicada exclusivamente a la gestión y actualización de esos activos. Además, asegúrese de que los sistemas de configuración de estas máquinas privilegiadas estén completamente aislados de los que se utilizan para los dispositivos normales, manteniendo todo seguro y optimizado.

8. Planificación de la respuesta a incidentes para minimizar el impacto

Al elaborar un plan de respuesta a incidentes, es importante definir claramente las funciones, los procesos de comunicación y los pasos detallados para contener, eliminar y recuperarse de un ataque. Estar preparados ayuda a las empresas a reducir el tiempo de inactividad, proteger los datos y minimizar los daños generales.

Para crear un plan eficaz, siga estos pasos:

- Cree una política: Defina quién es responsable de qué, qué herramientas y tecnologías se utilizarán y cómo se detectarán y abordarán los problemas.

- Reúna a su equipo: Incluya funciones clave como un CISO, un responsable de seguridad, especialistas en comunicación y expertos en seguridad informática. Todos deben conocer su función, desde las tareas técnicas hasta la comunicación con el resto de la empresa o las partes interesadas externas.

- Identifique los riesgos: Evalúe sus puntos finales para identificar debilidades y vulnerabilidades.

- Analizar y priorizar: Investigue cualquier problema de seguridad y clasifíquelo según la gravedad del riesgo para saber qué amenazas abordar primero.

- Contener y eliminar: Actúe con rapidez para contener el problema, aísle los dispositivos infectados para evitar que se propague y, a continuación, elimine por completo el malware o el riesgo de seguridad.

- Recuperar y restaurar: Vuelva a poner en funcionamiento sus terminales lo antes posible.

- Aprender y documentar: Después del incidente, documente todo lo que ha sucedido, desde cómo se produjo la brecha hasta las medidas tomadas para solucionarla. Esto le ayudará a mejorar el plan y a evitar incidentes similares en el futuro.

Protección de terminales con SentinelOne

SentinelOne ofrece EPP + EDR en un único agente sin añadir los costes que supone añadir varios agentes. Ofrece detección mediante IA que detecta amenazas basándose en el comportamiento mientras realiza comprobaciones antes de ejecutar un archivo. Incluye el análisis de las características de un archivo, como si es desconocido o cómo está empaquetado si algo parece sospechoso.

Incluso si alguna máquina se infecta, puede volver fácilmente a un instante anterior utilizando la función Ransomware Rollback Capability. Se trata de una tecnología patentada que obtiene de SentinelOne en máquinas Windows.

Más allá de EPP y EDR, SentinelOne ofrece una gama de funcionalidades para reforzar la seguridad de los puntos finales, entre las que se incluyen:

Detección y respuesta ampliadas (XDR)

La detección y respuesta ampliadas (XDR) es un enfoque de seguridad que integra múltiples productos de seguridad en un solo sistema. Sus componentes amplían la visibilidad al tiempo que proporcionan una mayor cobertura para proteger los puntos finales.

Soluciones como Singularity XDR agregan telemetría nativa de terminales, nube e identidad con datos de seguridad de terceros, lo que ofrece una visión más amplia de la seguridad. La mayor visibilidad de XDR proporciona a los analistas más contexto a la hora de gestionar incidentes de seguridad. XDR se convierte en una plataforma para agregar datos analíticos y de seguridad de todas las fuentes, lo que facilita neutralizar las amenazas más rápidamente.

RemoteOps Forensics

RemoteOps Forensics es una solución que proporciona las pruebas necesarias para investigar los incidentes de seguridad a un nivel más profundo. Proporciona la información necesaria para comprender cómo se produjo un ciberataque.

Estos datos suelen consultarse junto con los datos de EDR para obtener análisis más profundos, lo que proporciona más contexto al equipo de respuesta a incidentes para controlar los daños causados por el ciberataque.

Comparar los datos forenses con los datos de EDR suele ser complicado en momentos caóticos sin automatización. Los flujos de trabajo de Singularity automatizan este proceso, de modo que se obtienen conocimientos en lugar de más datos para analizar. Acelera la investigación en profundidad y agiliza la respuesta en caso de un ciberataque dirigido a múltiples puntos finales.Inteligencia sobre amenazas

El componente de inteligencia sobre amenazas contextualiza los incidentes de seguridad atribuyéndolos a actores o campañas específicos que atacan los puntos finales de su organización. Le ayuda a establecer defensas proactivas basadas en la búsqueda de amenazas, dirigidas por la inteligencia.

La inteligencia sobre amenazas de Singularity le permite priorizar los incidentes de seguridad en tiempo real, minimizando el impacto potencial e identificando a los adversarios en su entorno.

Gestión de vulnerabilidades

Los estudios revelan que el 26 % de las infracciones implican a atacantes que aprovechan una vulnerabilidad. Sorprendentemente, el 62 % de las organizaciones no son conscientes de la existencia de tales vulnerabilidades en su entorno, lo que las convierte en víctimas potenciales de un ciberataque.

El gestión de vulnerabilidades de una solución de seguridad empresarial garantizará que todos los sistemas de los puntos finales estén actualizados con las versiones más recientes. La solución Singularity Vulnerability de SentinelOne puede detectar los activos en riesgo y ayudar a las empresas a evaluar su postura mediante la evaluación y gestión continua de las vulnerabilidades.

Más información sobre la reversión del ransomware y comprenda cómo la tecnología facilita la recuperación de este tipo de incidentes.

Proteja su puesto final

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

DemostraciónConclusión

La seguridad de los puntos finales implementa controles de seguridad sobre los activos de la organización, al tiempo que va más allá de la protección a nivel de dispositivo. Protege los dispositivos conectados a una red empresarial contra amenazas conocidas y desconocidas, lo que le proporciona un enfoque integral de la ciberseguridad.

Empiece a incorporar software de servicios de seguridad de endpoints como Singularity a su conjunto de tecnologías de seguridad para reforzar su postura de seguridad frente a las amenazas que se dirigen a los endpoints.

Obtenga más información sobre SentinelOne’s Singularity Complete y comprenda cómo la plataforma mantiene seguros los puntos finales de la empresa.

"FAQs

La protección de terminales es una medida de seguridad centrada en proteger los dispositivos (terminales) conectados a una red. Funciona supervisando constantemente estos dispositivos, detectando actividades sospechosas y respondiendo rápidamente a las amenazas.

También garantiza que se sigan las políticas de seguridad y que los dispositivos estén siempre actualizados con los últimos parches para cerrar cualquier brecha que los piratas informáticos puedan aprovechar.

Las herramientas antivirus tradicionales se basan en el análisis de firmas de malware conocidas de una base de datos de amenazas para detectar software malicioso en dispositivos individuales. Los servicios de protección de endpoints utilizan la detección basada en el comportamiento para detectar actividades sospechosas, a menudo analizando patrones en toda la red de dispositivos conectados.

A diferencia de los antivirus, que son principalmente reactivos, el software de protección de endpoints es proactivo e incluye funciones EDR (detección y respuesta de endpoints) para limitar el daño si se cuela una amenaza.

Los servicios de protección de endpoints defienden contra una amplia gama de amenazas, entre las que se incluyen:

- Ataques de día cero dirigidos a vulnerabilidades sin parchear. Malware (virus, gusanos, ransomware).

- Ataques sin archivos que aprovechan procesos legítimos.

- Ransomware que cifra datos

- Ataques de phishing desde correos electrónicos o sitios maliciosos

- Amenazas persistentes avanzadas (APT)

- Amenazas internas, tanto intencionadas como accidentales

Sí, los servicios de protección de endpoints pueden ayudar con el ransomware. A menudo incluyen funciones como el bloqueo de sitios web, correos electrónicos o descargas peligrosos que podrían contener ransomware.

Herramientas como el filtrado de URL, el análisis de correos electrónicos y el control de aplicaciones ayudan a evitar que los usuarios activen accidentalmente el ransomware. Además, algunos servicios funcionan con soluciones de copia de seguridad, por lo que, si los archivos se cifran, se pueden recuperar sin pagar el rescate.