Ha alojado sus cargas de trabajo y datos en Azure, disfrutando del alcance global y la ausencia de fronteras de la nube. Pero este entorno requiere un enfoque de seguridad completamente nuevo, diferente del enfoque implementado en los entornos perimetrales tradicionales.

Para ayudarle con esto, la arquitectura de seguridad de Azure ofrece una amplia gama de características de seguridad, que abarcan áreas fundamentales como la protección de datos, la gestión del cumplimiento normativo, la gestión de identidades y accesos (IAM) y mucho más. Sin embargo, no comprender la arquitectura de seguridad de Azure puede convertir la navegación por las ofertas de seguridad de Azure en un verdadero quebradero de cabeza.

Esta guía destaca los componentes clave de la arquitectura de seguridad de Azure a tener en cuenta en 2025 y cómo estos componentes funcionan juntos para crear entornos de nube de Azure resilientes y bien diseñados. También profundiza en algunos retos y prácticas recomendadas para su arquitectura de seguridad de Azure.

¿Qué es la arquitectura de seguridad en la nube de Azure?

¿Qué es la arquitectura de seguridad en la nube de Azure?

La arquitectura de seguridad de Azure hace referencia al conjunto de herramientas, servicios, principios de seguridad y prácticas recomendadas que se han reunido para ayudar a los usuarios de Azure a crear cargas de trabajo seguras y bien diseñadas en Azure. Básicamente, incluye la gestión de identidades y accesos (IAM), que controla quién tiene acceso a qué, actuando como guardián de los recursos confidenciales. El cifrado protege los datos tanto en reposo como en tránsito, lo que garantiza que, incluso si se interceptan, los datos sigan siendo inaccesibles.

Las herramientas de seguridad de red, como Azure Firewall y los grupos de seguridad de red, crean barreras virtuales, supervisando y restringiendo cuidadosamente cualquier acceso no autorizado. Además, Azure Security Center funciona como un vigía constante, detectando vulnerabilidades y amenazas en tiempo real. Por su parte, las herramientas de gestión del cumplimiento garantizan que todas las acciones se ajusten a las normas reglamentarias, mientras que la supervisión y el registro automatizados proporcionan información continua, lo que refuerza el ecosistema de seguridad de Azure. En conjunto, estos componentes forman una defensa estratégica, una arquitectura que garantiza que cada dato permanezca exactamente donde debe estar: protegido.

Necesidad de la arquitectura de seguridad de Azure

Aunque Azure ofrece varias herramientas de seguridad, las vulnerabilidades pueden aparecer incluso en los entornos más seguros. Recientemente, se detectó en Azure una nueva vulnerabilidad de autorización inadecuada, CVE-2024-38194, clasificada como crítica, con una puntuación CVSS de 8,2. Si se explota, los atacantes podrían acceder a sus cargas de trabajo de Azure críticas para la misión a través de cuentas privilegiadas comprometidas.

Una arquitectura de seguridad en la nube robusta es como un sistema inmunológico adaptativo: analiza, ajusta y defiende constantemente. Con ella, puede detectar y responder a amenazas ocultas. Además, las configuraciones en la nube son muy cambiantes; cambian con el tiempo, a veces sin que nadie se dé cuenta. La supervisión en tiempo real integrada en la arquitectura garantiza que estos cambios no pasen desapercibidos, lo que permite realizar ajustes inmediatos para evitar actividades maliciosas.

Además, una arquitectura eficaz defiende contra amenazas como la actividad interna, la proliferación de datos y la escalada de privilegios. Las amenazas internas, ya sean intencionadas o no, se mitigan mediante controles de acceso estrictos y una supervisión continua del comportamiento. La proliferación de datos, un fenómeno en el que los datos se dispersan de forma impredecible, lo que dificulta su seguridad, se gestiona con una supervisión y un control centralizados. La escalada de privilegios se contiene mediante una supervisión y un control cuidadosos de los niveles de acceso, lo que garantiza que ninguna persona no autorizada tenga un control excesivo.

Por lo tanto, la arquitectura de seguridad de Azure es esencialmente un marco de controles preinstalados y por capas diseñado para proteger sus activos de TI críticos en Azure y ayudarle a cumplir con las normas de protección de datos como el RGPD, la DORA, la PCI DSS, etc. Al adoptar estos controles, puede garantizar la integridad de los datos y proteger su pila de ataques cibernéticos.

Marco bien diseñado de Azure

Azure Well-Architected Framework es un conjunto de principios proporcionados por Microsoft para ayudar a las organizaciones a crear aplicaciones seguras, fiables y eficientes. El marco comprende cinco pilares operativos clave:

Seguridad

El pilar de seguridad guía a las organizaciones en el diseño de cargas de trabajo bien diseñadas utilizando enfoques de confianza cero y defensa en profundidad. Defensa en profundidad, – implica implementar múltiples capas de seguridad, lo que garantiza que otros mecanismos de defensa permanezcan intactos si un atacante rompe una capa. Por su parte, el enfoque de confianza cero asume que los usuarios no son de confianza por defecto, lo que requiere una autenticación continua para cada intento de acceso o actividad privilegiada.

El pilar de la seguridad incluye aspectos fundamentales de seguridad en la nube, como la protección de datos y secretos, IAM, gobernanza de datos y seguridad de redes y aplicaciones. También define lo que debe ser una arquitectura segura de Azure: una que sea resistente a los ataques y cumpla con los requisitos de cumplimiento.

Azure ofrece una amplia gama de herramientas para facilitar la seguridad de las aplicaciones, entre las que se incluyen Azure Key Vault, Azure Purview, Azure Security Center y Microsoft Sentinel, entre otras.

Fiabilidad

En Azure Well-Architected Framework, la fiabilidad es una medida de la resistencia de su carga de trabajo de Azure ante posibles fallos. Esta fiabilidad depende de que implemente prácticas recomendadas como copias de seguridad, recuperación ante desastres, tolerancia a fallos y mucho más. Las dos mejores herramientas nativas de fiabilidad de Azure son las zonas de disponibilidad y Azure Site Recovery.

Optimización de costes

La optimización de costes consiste en equilibrar el ahorro de costes con las compensaciones necesarias, como garantizar el rendimiento, la seguridad y el cumplimiento óptimos de las cargas de trabajo de Azure.

Por ejemplo, la adopción de las herramientas integradas en la arquitectura de seguridad de Azure puede parecer costosa a corto plazo. Sin embargo, dado que las violaciones de datos alcanzan un coste récord de 4,88 millones de dólares, el retorno de la inversión a largo plazo que se obtiene al evitar costosas multas por incumplimiento de la normativa y demandas judiciales hace que invertir en las soluciones de seguridad adecuadas sea una táctica de optimización de costes.

Azure Advisor, la solución de gestión de costes de Azure, ayuda a las empresas a asignar recursos de forma eficiente, realizar un seguimiento de la utilización y eliminar los recursos inactivos.

Eficiencia del rendimiento

La eficiencia del rendimiento se refiere al diseño de cargas de trabajo en la arquitectura de seguridad de Azure para lograr redundancia geográfica (cuando los clientes están muy dispersos), escalabilidad sin interrupciones (para gestionar picos de tráfico) y una latencia mínima o nula (para una experiencia de usuario óptima). Para aumentar la eficiencia del rendimiento, se necesitan las funciones de escalado automático y equilibrio de carga de Azure.

Además, los servicios Azure Cache for Redis y Content Delivery Network (CDN) pueden mejorar aún más la eficiencia al reducir los tiempos de carga y mejorar la velocidad de acceso a los datos en todas las regiones del mundo.

Excelencia operativa

El pilar de la excelencia operativa anima a los clientes de Azure a adoptar prácticas como DevOps, observabilidad, automatización y gestión de parches/actualizaciones. Estas prácticas agilizan los flujos de trabajo, reducen las inconsistencias en los procesos de DevSecOps y minimizan los errores humanos. Herramientas como Azure DevOps y Log Analytics respaldan la excelencia operativa mediante la automatización de las implementaciones, la supervisión del estado del sistema y la provisión de información útil sobre el rendimiento de la carga de trabajo.

Además, Azure Automation y Update Management pueden ayudar a las organizaciones a automatizar las tareas rutinarias y mantener el cumplimiento, lo que garantiza que las cargas de trabajo sigan siendo seguras, estén actualizadas y sean resistentes a las interrupciones operativas.

La adopción de los cinco pilares del marco bien diseñado de Azure le permite crear cargas de trabajo seguras que se ajustan a los principios básicos de la arquitectura de seguridad de Azure.

Guía de mercados de la CNAPP

Guía de mercados de la CNAPP

Obtenga información clave sobre el estado del mercado de CNAPP en esta guía de mercado de Gartner para plataformas de protección de aplicaciones nativas de la nube.

Guía de lecturaComponentes de la arquitectura de seguridad de Azure

La arquitectura de seguridad de Azure abarca una amplia gama de componentes de seguridad, entre los que se incluyen:

1. Gestión de identidades y accesos (IAM) en Azure

En Azure, IAM funciona con Microsoft Entra ID, anteriormente Azure Active Directory (AAD). Microsoft Entra ID es, en esencia, su guardián, que le ayuda a configurar identidades, autenticar solicitudes de acceso y mantener a los atacantes fuera de su pila de Azure. Las principales ofertas de la solución IAM de Azure incluyen:

- Inicio de sesión único (SSO): La funcionalidad SSO de Azure actúa como una llave maestra, lo que le permite acceder a varios servicios de su pila de Azure con un único conjunto de credenciales. Esto favorece una buena higiene de contraseñas y ayuda a proteger sus cargas de trabajo contra ataques de fuerza bruta y relleno de credenciales.

- Autenticación multifactor (MFA): Al igual que las cajas fuertes con múltiples cerraduras que requieren códigos PIN, llaves y datos biométricos para abrirse, la función MFA de Entra ID añade múltiples capas de autenticación, incluyendo pares de nombre de usuario/contraseña, claves de seguridad, datos biométricos y OTP. Dado que es difícil eludir todas las capas de una sola vez, esto impide de forma eficaz que los atacantes con credenciales robadas accedan a su infraestructura de Azure.

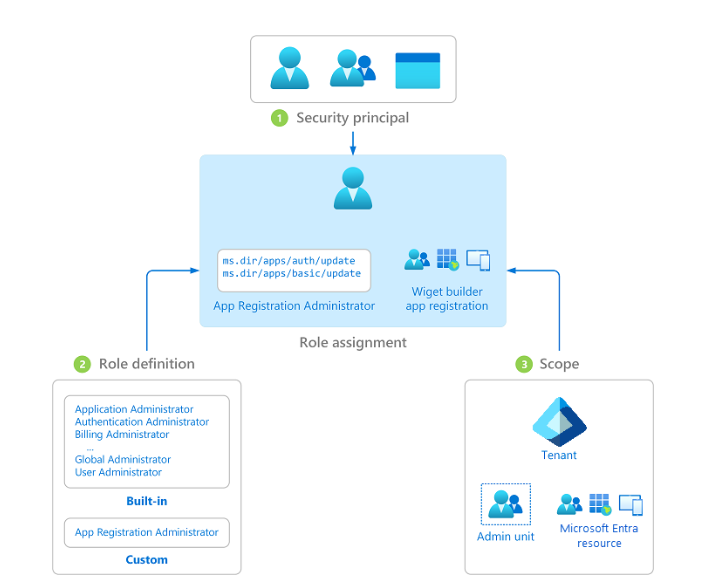

- Control de acceso basado en roles (RBAC): Enta ID ofrece roles inherentes y personalizados para un control de acceso detallado. Con Entra ID, puede controlar quién tiene acceso a qué recursos, garantizar el acceso con privilegios mínimos y supervisar las actividades de los usuarios.

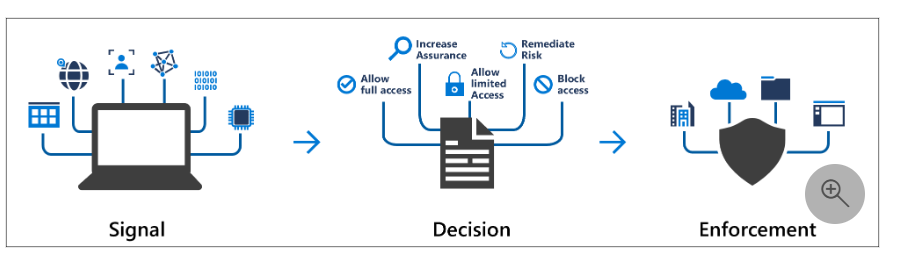

- Acceso condicional: Puede utilizar Entra ID para conceder o revocar el acceso y establecer niveles de acceso basados en factores como la identidad del usuario, la ubicación de la IP, el departamento, el dispositivo o las señales de detección de riesgos en tiempo real.

2. Seguridad de red en Azure

La seguridad de red es una parte esencial de la arquitectura de seguridad de Azure. Azure ofrece una serie de soluciones diseñadas para proteger las redes empresariales contra el acceso no autorizado.

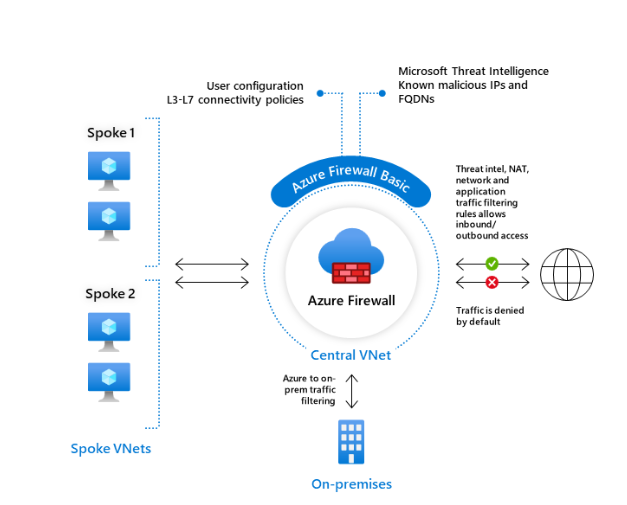

Piense en Azure Firewall y Grupos de seguridad de red (NSG) como sus guardias de seguridad, que controlan el tráfico de entrada y salida hacia las cargas de trabajo y las redes virtuales (VNet) basándose en reglas predefinidas. Con cualquiera de estas soluciones, puede proteger sus aplicaciones de Azure contra ataques de inyección SQL y scripts entre sitios.

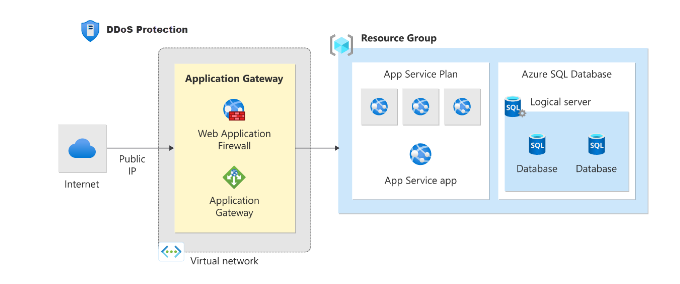

- Azure DDoS Protection protege sus aplicaciones y servicios de Azure de ataques de denegación de servicio distribuido (DDoS). Básicamente, es su sistema de control de inundaciones, diseñado para evitar que los picos de tráfico malicioso saturen sus sistemas.

3. Protección y cifrado de datos en Azure

La protección de secretos y datos confidenciales es una función fundamental de la arquitectura de seguridad de Azure. Azure proporciona una amplia gama de herramientas:

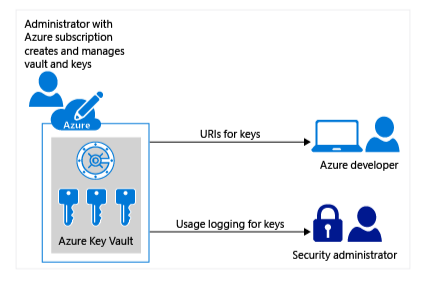

Azure Key Vault almacena y gestiona secretos como claves de cifrado, certificados y tokens de API, lo que proporciona a los desarrolladores una alternativa eficiente y segura al codificado duro de secretos. Esto evita el acceso no autorizado a activos confidenciales y reduce el riesgo de violaciones de datos.

- Azure Disk Encryption (ADE) cifra los sistemas operativos Windows y Linux y los discos de datos mediante Windows BitLocker y Linux DM-Crypt.

4. Seguridad de las aplicaciones en Azure

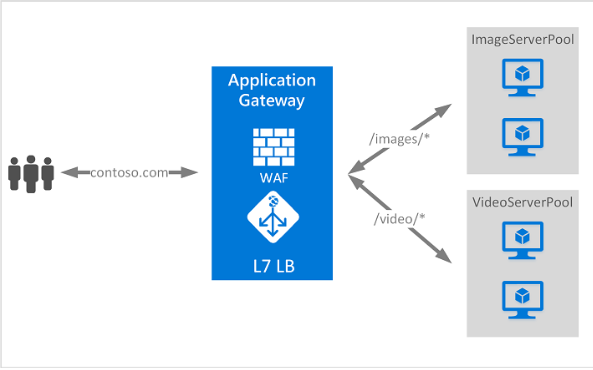

La principal solución de seguridad para aplicaciones web de Azure, Azure Application Gateway, automatiza el equilibrio de carga geoIP y el enrutamiento del tráfico, y funciona junto con Azure Web Application Firewall (WAF) para proteger las aplicaciones web.

Además, Azure App Service incluye características de seguridad integradas, como cifrado SSL/TLS, autenticación de servicio a servicio y aplicación automática de parches para proteger las aplicaciones y los datos en tránsito.

5. Supervisión y detección de amenazas en Azure

Una arquitectura de seguridad ideal de Azure es aquella que implementa una supervisión continua para detectar y responder a las amenazas en tiempo real. Cuatro herramientas nativas de Azure relevantes son:

- Microsoft Defender para la nube, una plataforma de protección de aplicaciones nativa de la nube (CNAPP) que analiza sus implementaciones de Azure en busca de vulnerabilidades y le avisa en tiempo real.

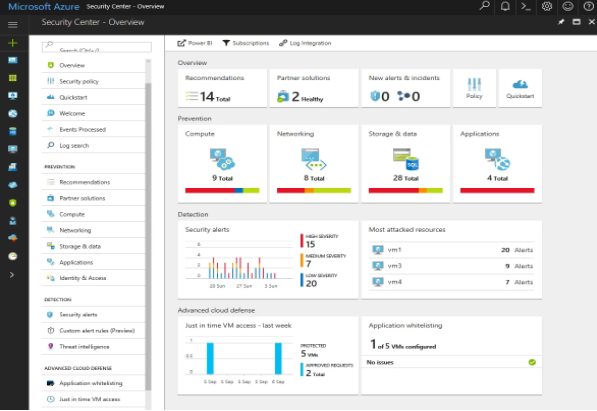

- Azure Security Center, una solución de gestión de la seguridad en la nube para cargas de trabajo de Azure, ofrece medidas correctivas prácticas para las vulnerabilidades.

- Microsoft Sentinel, anteriormente conocido como Azure Sentinel, es una herramienta de gestión de información y eventos de seguridad (SIEM). Comparable a un analista SOC automatizado, Microsoft Sentinel recopila y analiza registros para proporcionar información instantánea sobre los patrones de uso y acceso que indican posibles infracciones o infracciones en curso.

- Azure Monitor, un panel de diagnóstico que agrega, analiza y alerta sobre problemas de seguridad y rendimiento.

6. Gobernanza y cumplimiento normativo en Azure

La gobernanza de datos y el cumplimiento de las normas son fundamentales para la arquitectura de seguridad de Azure, ya que garantizan la coherencia de las directivas y la privacidad de los datos. Dos herramientas nativas de Azure para la gobernanza y el cumplimiento de datos son:

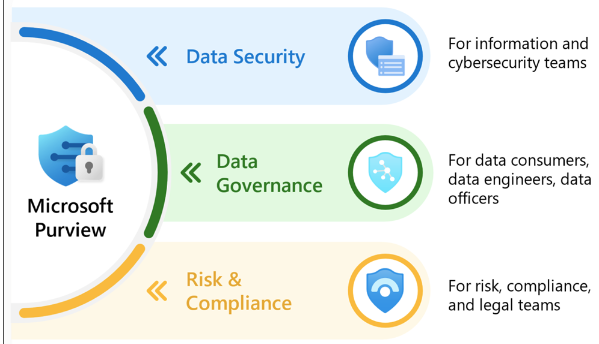

- Microsoft Purview (antes Azure Purview) es como un GPS para sus cargas de trabajo de Azure. Detecta dónde se encuentran sus datos confidenciales, mapea el linaje de los datos y evalúa los datos en busca de problemas de incumplimiento, como la falta de cifrado o controles de acceso débiles.

- Azure Policy, que aplica políticas para el control de acceso, el aprovisionamiento de recursos y mucho más. Azure Policy busca continuamente fallos de cumplimiento y puede corregirlos automáticamente.

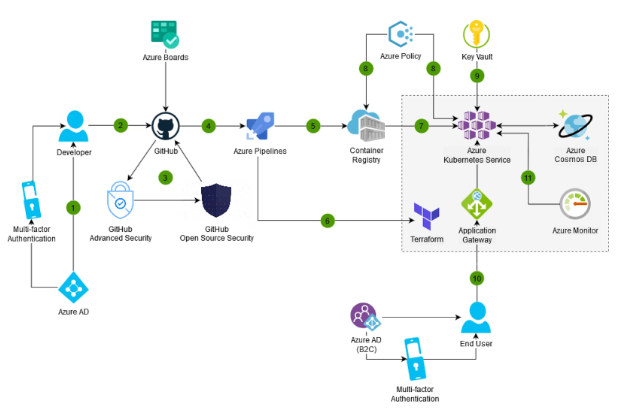

7. Protección de DevOps con Azure

Un componente importante de la arquitectura de seguridad de Azure es la integración de la seguridad en cada fase del ciclo de vida del desarrollo de software (SDLC) mediante prácticas. Esto implica el uso de pruebas de seguridad de aplicaciones estáticas (SAST) y herramientas de gestión de vulnerabilidades en los procesos de DevOps y de integración continua/implementación continua (CI/CD).

En Azure, esto requiere el uso de una serie de soluciones, entre las que se incluyen Entra ID para sincronizar directorios, Azure DevOps para enviar código seguro y muchas otras.

Los componentes de la seguridad de Azure desempeñan un papel crucial en la defensa general. Descubra cómo Singularity Cloud Workload Security puede proteger las cargas de trabajo en la nube en entornos de Azure.

Retos en la implementación de la arquitectura de seguridad de Azure

Aunque Azure ofrece innumerables herramientas de seguridad, las organizaciones siguen enfrentándose a los siguientes retos a la hora de implementar la arquitectura de seguridad de Azure.

1. Configuraciones erróneas de la nube

Las configuraciones erróneas de la nube representan más del 20 % de los ciberataques, a menudo debido a la complejidad y la naturaleza dinámica de los entornos en la nube como Azure. Cada configuración errónea, por pequeña que sea, puede abrir la puerta a accesos no autorizados o a la exposición de datos. Para contrarrestar esto, las sofisticadas herramientas de gestión de la seguridad de la nube (CSPM) actúan como inspectores vigilantes, identificando posibles vulnerabilidades, aplicando políticas y supervisando continuamente las configuraciones erróneas que, de otro modo, podrían pasar desapercibidas en la extensa arquitectura de Azure.

2. Complejidad de las herramientas

Navegar por el amplio conjunto de herramientas de seguridad de Azure puede parecer como armar un rompecabezas enorme y complejo. Dado que cada herramienta tiene una función única, realizar un seguimiento de ellas sin un enfoque centralizado puede dar lugar a una visibilidad fragmentada y a defensas de seguridad dispersas. Esta falta de cohesión permite a los atacantes encontrar vulnerabilidades ocultas. ¿La solución? Las plataformas de protección de aplicaciones nativas en la nube (CNAPP) crean un marco de seguridad unificado, lo que garantiza que cada herramienta funcione en conjunto con las demás para sellar posibles brechas.

3. Permisos excesivos

5 de cada 10 organizaciones tienen cuentas con privilegios excesivos. Con el tiempo, las funciones y los permisos en Azure se acumulan como un desorden sin control. La intención inicial puede ser conceder acceso rápidamente, pero este crecimiento sin control deja los recursos críticos expuestos al abuso o a la exposición accidental. De hecho, la mitad de todas las organizaciones experimentan problemas de exceso de permisos. Es esencial adoptar un principio de privilegios mínimos y realizar revisiones periódicas del acceso: cada revisión es una auditoría meticulosa para garantizar que solo aquellos que necesitan acceso lo tengan, minimizando los riesgos innecesarios y creando un entorno más controlado.

Guía del comprador de la CNAPP

Guía del comprador de la CNAPP

Aprenda todo lo que necesita saber para encontrar la plataforma de protección de aplicaciones nativas de la nube adecuada para su organización.

Guía de lecturaPrácticas recomendadas para implementar la seguridad de Azure

A continuación se presentan las 7 mejores prácticas de arquitectura de seguridad de Azure:Azure security architecture best practices:

- Habilitar la autenticación multifactor (MFA): Considere la MFA como una capa adicional de verificación, que solo permite continuar a los usuarios autenticados. Al exigir algo más que una simple contraseña, se reduce significativamente el riesgo de entradas no autorizadas, lo que crea una defensa sólida contra amenazas comunes como los intentos de phishing y los ataques de fuerza bruta.

- Gestione cuidadosamente los secretos: Los activos confidenciales, como los tokens y las claves de cifrado, son la columna vertebral de la seguridad, pero son vulnerables si no se gestionan adecuadamente. Azure Key Vault es muy valioso en este sentido, ya que almacena de forma segura estos secretos lejos de miradas indiscretas y reduce el riesgo de exposición accidental.

- Aplique el inicio de sesión único (SSO): El SSO sirve como una puerta de entrada optimizada, que permite a los usuarios acceder a múltiples aplicaciones con una sola credencial. Fomenta prácticas de contraseñas más seguras al reducir la necesidad de utilizar varias contraseñas, lo que facilita la aplicación de un acceso seguro sin sacrificar la comodidad.

- Cifrar los datos en tránsito y en reposo: El cifrado es como un lenguaje codificado para sus datos, legible solo para aquellos que tienen la clave. Cifrar los datos tanto en tránsito como en reposo significa que, incluso si se interceptan, la información confidencial sigue siendo incomprensible para las partes no autorizadas, lo que protege su integridad.

- Adopte una Arquitectura de confianza cero: En un modelo de confianza cero, ninguna entidad, ya sea interna o externa, es intrínsecamente confiable. Cada solicitud debe ser autenticada y validada, creando un perímetro seguro alrededor de cada interacción. Este marco limita el impacto potencial de las amenazas internas y garantiza una verificación constante.

- Conceder acceso con privilegios mínimos: Seguir el principio de privilegios mínimos consiste en minimizar la exposición potencial. Conceder a los usuarios solo los permisos que necesitan para realizar su trabajo reduce el riesgo de accesos no autorizados o fugas accidentales de datos. Se trata de un entorno meticulosamente controlado en el que el acceso es solo una necesidad.

- Supervisar continuamente las amenazas: La supervisión continua es como tener un sistema de vigilancia 24/7 para su entorno Azure. Las herramientas en tiempo real como Microsoft Sentinel y Azure Security Center ofrecen alertas inmediatas, detectando vulnerabilidades de forma temprana y evitando que los posibles ataques se intensifiquen sin que se note.

Selección de una solución de seguridad de Azure

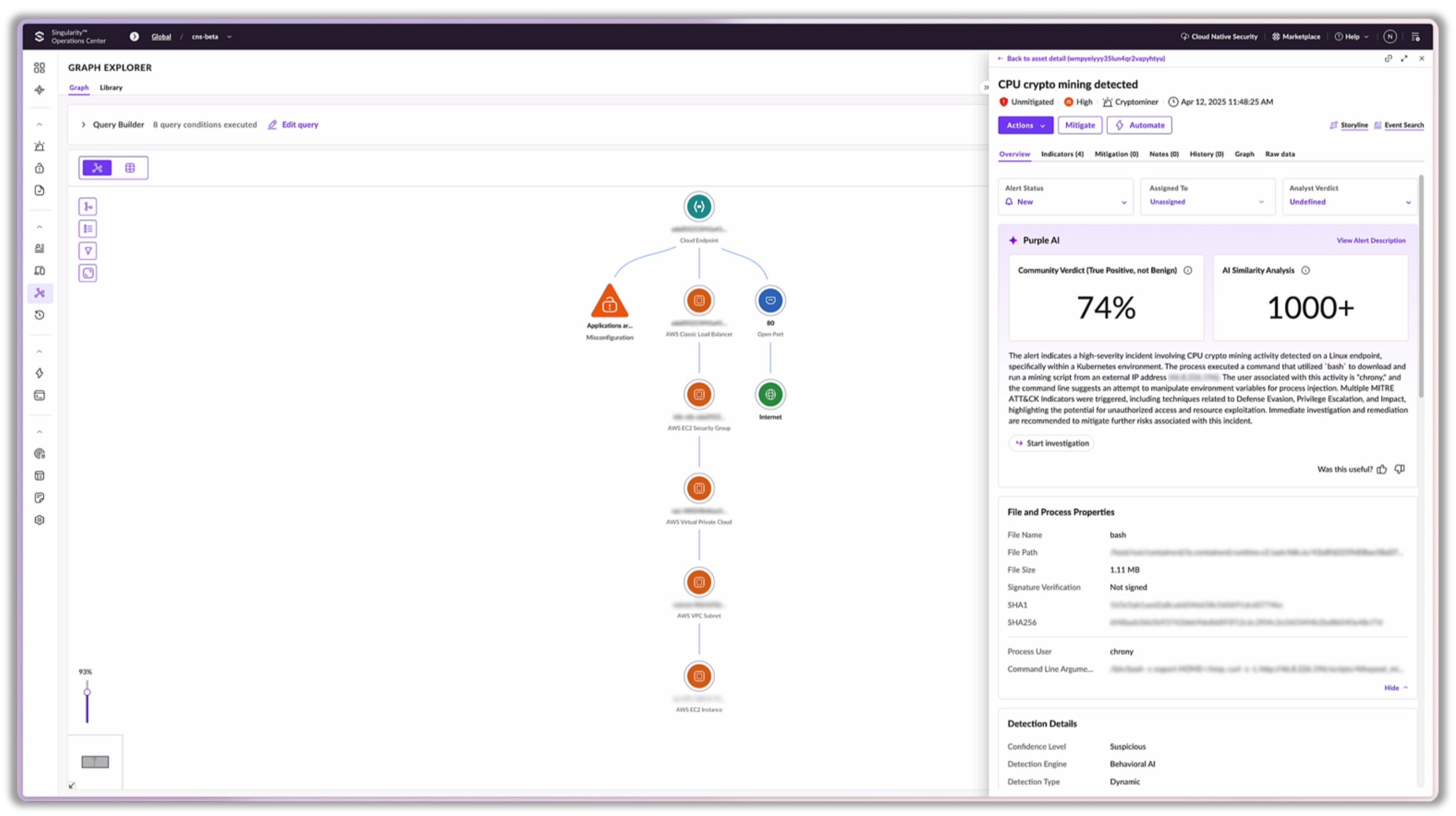

A pesar de las numerosas herramientas de seguridad preconfiguradas de Azure, las empresas siguen necesitando una solución integral como SentinelOne que combata los retos comunes de la implementación de una arquitectura de seguridad de Azure. SentinelOne consolida la seguridad de Azure, proporcionando un único punto de referencia para todas sus tareas de gestión de la seguridad.

SentinelOne se integra con su pila de Azure y sus canalizaciones de DevOps, y proporciona una visibilidad profunda de sus cargas de trabajo de Azure, desde el código hasta la nube. También automatiza la detección y corrección de amenazas y configuraciones incorrectas. Con la solución CNAPP de SentinelOne, puede superar el reto de la seguridad aislada de las soluciones de seguridad de Azure y consolidar la gestión de la postura de seguridad en sus entornos híbridos y multinube.

SentinelOne se integra con su pila de Azure y sus canalizaciones de DevOps, y proporciona una visibilidad profunda de sus cargas de trabajo de Azure, desde el código hasta la nube. También automatiza la detección y corrección de amenazas y configuraciones incorrectas. Con la solución CNAPP de SentinelOne, puede superar el reto de la seguridad aislada de las soluciones de seguridad de Azure y consolidar la gestión de la postura de seguridad en sus entornos híbridos y multinube.

El CNAPP de SentinelOne, basado en inteligencia artificial, le ofrece Deep Visibility® de su entorno. Proporciona una defensa activa contra los ataques basados en inteligencia artificial, capacidades para desplazar la seguridad más a la izquierda y una investigación y respuesta de próxima. Múltiples motores de detección impulsados por IA trabajan juntos para proporcionar protección a la velocidad de la máquina contra los ataques en tiempo de ejecución. SentinelOne proporciona protección autónoma contra amenazas a gran escala y realiza un análisis holístico de la causa raíz y el radio de impacto de las cargas de trabajo en la nube, la infraestructura y los almacenes de datos afectados.

La tecnología sensible al contexto Purple AI™ proporciona resúmenes contextuales de las alertas, sugiere los siguientes pasos y ofrece la opción de iniciar una investigación en profundidad con la ayuda de la potencia de la IA generativa y agencial, todo ello documentado en un cuaderno de investigación. Singularity™ Cloud Security puede aplicar la seguridad shift-left y permitir a los desarrolladores identificar vulnerabilidades antes de que lleguen a la producción con el escaneo sin agentes de plantillas de infraestructura como código, repositorios de código y registros de contenedores. Reduce significativamente su superficie de ataque global.

Vea SentinelOne en acción

Descubra cómo la seguridad en la nube basada en IA puede proteger su organización en una demostración individual con un experto en productos SentinelOne.

DemostraciónConclusión

Para las empresas que alojan cargas de trabajo y datos en la nube, la seguridad debe seguir siendo primordial. Consciente de ello, Azure proporciona una gran variedad de herramientas, principios y prácticas recomendadas para ayudar a las organizaciones a implementar la arquitectura de seguridad de Azure. Sin embargo, navegar por estas diversas herramientas, especialmente ante el rápido ritmo de innovación necesario para mantener la competitividad, puede resultar abrumador.

SentinelOne consolida la detección de vulnerabilidades y amenazas en tiempo real basada en IA en entornos Azure y multinube, creando una línea de defensa perfecta, adaptándose a las amenazas en rápida evolución y garantizando que su infraestructura permanezca protegida sin compromisos.

¿Está listo para reforzar la seguridad de su nube? Descubra cómo SentinelOne puede proteger su entorno Azure hoy mismo.

"FAQs

Azure facilita el acceso seguro a través de Entra ID, que aplica SSO, MFA, ZTA y el principio del privilegio mínimo.

Las principales soluciones de supervisión y detección de amenazas nativas de Azure son Microsoft Defender para la nube, Azure Sentinel, Azure Security Center, Azure Monitor y Log Analytics. Sin embargo, las empresas que deseen consolidar la supervisión y la detección de amenazas se beneficiarán enormemente de la solución CNAPP unificada y basada en inteligencia artificial de SentinelOne.Solución CNAPP basada en inteligencia artificial.