絶え間なく増加するサイバー脅威の頻度と高度化は、企業が従来講じてきた対策への課題となっています。したがって、リモートワークやクラウド導入環境が増加する中で機密データを保護することは、多くの組織にとって非常に困難になっています。こうした課題により、ゼロトラストアーキテクチャのような厳格なセキュリティ対策の導入が企業にとって極めて重要となっています。

ゼロトラストアーキテクチャは「決して信頼せず、常に検証する」という概念を掲げ、サイバーセキュリティにおけるパラダイム革命をもたらしました。検証プロセスは継続的であるべきであり、ネットワーク境界の内外を問わずリソースへのアクセスを試みるすべてのユーザーとデバイスに対して実施される必要がある。ゼロトラストへのこの傾向の背景には、より優れたセキュリティへのニーズもある。組織の47%が保護強化のためにゼロトラストを選択し、44%がユーザー体験の改善を、さらに38%がセキュリティチーム間の連携強化を目的としている。

本詳細ガイドでは、ゼロトラストアーキテクチャを成功裏に導入するための核心原則、利点、課題、ベストプラクティスを解説します。ゼロトラストネットワークアクセス(ZTNA)との相違点を明確にし、その仕組みを議論するとともに、業界横断的な具体的な活用事例を検討します。本記事を読了後、ゼロトラストアーキテクチャが現代のビジネスに不可欠な理由とその実装方法について、より深い理解を得られるでしょう。

ゼロトラストアーキテクチャとは何であり、なぜ必要なのか?

ゼロトラストアーキテクチャとは何であり、なぜ必要なのか?

ゼロトラストアーキテクチャは、リソースへのアクセス許可を得るために、あらゆるユーザーとデバイスを厳密に検証する必要性に基づく、包括的なサイバーセキュリティアプローチです。従来のモデルではネットワーク境界内での信頼を前提としていましたが、ゼロトラストでは脅威がネットワーク外部からであれ内部からであれ、あらゆる方向から発生し得ると想定します。実際、データ侵害の平均コストは2021年の424万ドルから2024年には488万ドルに増加しています。単一データ侵害による組織へのコスト増は、企業におけるZTA(ゼロトラストアクセス)の需要をさらに加速させています。

ゼロトラストアーキテクチャの必要性は、従来のセキュリティ手法やメカニズム、特に現在ほとんどの組織に存在するものに見られるセキュリティ上の隙間や抜け穴によって必然化されています。その結果、クラウドサービス、モバイルデバイス、リモートワークの広範な導入に伴い、従来のネットワーク境界は消滅しつつある。ゼロトラストアーキテクチャの原則を適用し、あらゆるアクセス要求を検証することでデータ侵害や不正アクセスのリスクを最小限に抑え、こうした課題を克服する。

ゼロトラストとは何か?

ゼロトラストとは、ネットワーク境界全体ではなく、個々の資産とデータの保護に焦点を当てたサイバーセキュリティアーキテクチャである。本人確認と制御されたシステムアクセスを原則とし、ゼロトラストアーキテクチャ(ZTA)、ゼロトラストネットワークアクセス(ZTNA)、境界のないセキュリティとも呼ばれます。

2010年にフォレスターリサーチのサイバーセキュリティアナリストであるジョン・キンダーヴァグによって提唱されたゼロトラストアーキテクチャは、組織のITポリシーに本人確認と制御されたシステムアクセスの原則を適用するための枠組みです。端的に言えば、ゼロトラストは全てのユーザーを攻撃者と見なし、組織ネットワークからあらゆる「信頼」を排除します。そのメッセージは明快です:決して信頼せず、常に検証せよ」という明確なメッセージのもと、組織のネットワークからあらゆる「信頼」を排除する。

ゼロトラストアーキテクチャとゼロトラストネットワークアクセス(ZTNA)の違い

ゼロトラストアーキテクチャとゼロトラストネットワークアクセスはともにゼロトラストの理念に由来しますが、それぞれ異なるサイバーセキュリティ戦略に位置付けられます。したがって、より優れたセキュリティ態勢を構築する上で、両者の違いを理解することは効果的な組織運営の鍵となります。以下に、いくつかの要素に基づく両者の比較表を示します:

比較表

| 要素 | ゼロトラストアーキテクチャ(ZTA) | ゼロトラストネットワークアクセス(ZTNA)& |

|---|---|---|

| 適用範囲 | 組織全体を対象とした包括的なセキュリティフレームワーク | 安全なリモートアクセスに特化したソリューション |

| 焦点 | すべての資産にわたるポリシー、原則、およびテクノロジー | ネットワークを露出させることなくアプリケーションへのアクセスを許可 |

| 実装 | ID、デバイス、ネットワーク、アプリケーション、データ各レイヤーを包含 | 主にネットワークおよびアプリケーションアクセスレイヤーで動作 |

| アクセス制御 | 全ユーザーとデバイスの継続的検証 | 特定アプリケーションへの細粒度アクセスを提供 |

| ユースケース | 全体的なセキュリティ態勢の強化 | 安全なリモートワークとサードパーティアクセスを促進 |

上記の表からわかるように、ゼロトラストアーキテクチャは、組織全体でゼロトラストアーキテクチャの構成要素をエンドツーエンドで実装する包括的なセキュリティ戦略です。さらに、ユーザーとデバイスが実際に認証・認可されているか、その活動が継続的に検証されているかを保証することで、個々のアクセスを独立してチェックする幅広いポリシーと技術を含みます。このアプローチにおける重点領域は、ID管理、デバイスセキュリティ、ネットワークセグメンテーション、アプリケーション制御、データ保護である。

一方、ゼロトラストネットワークアクセス(ZTNA)は、主にアプリケーションへの安全なリモートアクセス提供を目的とした、ゼロトラスト原則の特定領域への適用である。ZTNAはゼロトラスト原則を体現しているものの、主に技術に焦点を当てたもので戦略的ではない。設計上、ZTNAソリューションはネットワーク全体を露出させることなくユーザーがアプリケーションに接続することを可能にするため、リモートワークフォースを抱える企業やサードパーティベンダーへの安全なアクセス提供が必要な企業にとって非常に効果的です。

このような違いを理解することは、組織が適切な対策を講じてサイバーセキュリティを効果的にする上で重要です。言い換えれば、ゼロトラストアーキテクチャは基本フレームワークであり、ZTNAはより実践的な手法です。違いについて議論したところで、ゼロトラストアーキテクチャの原則について見ていきましょう。

ゼロトラストアーキテクチャの核心原則

ゼロトラストアーキテクチャの中核原則は、このセキュリティモデルの基盤となる要素です。これらの中核原則を遵守する組織は、サイバー脅威に対する効果的な対策を構築し、資産の長期的な保護を保証します。以下にZTAの中核原則を示します:

- 継続的検証: このモデルでは信頼は決して前提とされず、すべてのアクセス要求が継続的に認証・認可されます。この原則は、動的なリスク評価と適応型ポリシーを通じて、ユーザーとデバイスを常に検証します。継続的検証にはユーザー行動、デバイスの健全性、位置情報が含まれ、厳格なアクセス制御を通じてゼロトラストアーキテクチャの原則を満たします。

- 最小権限の原則: 個人が業務遂行に厳密に必要な範囲のみアクセス権を付与される。これにより組織は、侵害されたアカウントや内部脅威による潜在的な損害を軽減します。この原則を維持し、現在の役割と責任に即した状態を保つためには、ユーザー権限の定期的な監査と更新が必要です。

- 侵害を前提とする>:このモデルは、データ侵害が発生したか、または発生しようとしている可能性を前提とし、組織が最善の防御戦略を積極的に講じられるようにします。これは被害の最小化、脅威の迅速な検知、および広範な影響を防ぐためのインシデントの隔離に焦点を当てています。このアプローチは、単に侵害を防ぐ方法から「侵害に備え、その影響を軽減する方法」へとパラダイムを転換します。

- マイクロセグメンテーション:マイクロセグメンテーションとは、ネットワークを小さなセグメント(ゾーン)に分割し、各セグメントに独自のセキュリティポリシーを適用する手法です。これにより、攻撃者のネットワーク内での横方向の移動を制限し、侵害を限定された領域に封じ込めます。したがって、ネットワーク全体のセキュリティ強化に向けたゼロトラストアーキテクチャ構成要素の実装において重要な役割を果たします。

- 強固な認証:多要素認証、生体認証、リスクベース認証などの強力な認証手法を統合し、身元の確実性を保証します。強力な認証により、ユーザーが本人であることを確認し、盗難や侵害された認証情報による不正アクセスのリスクを低減します。

- 可視性と分析: 継続的な監視と分析により、ネットワーク活動に関するリアルタイムの洞察を提供します。組織は高度な分析ツールやSIEMシステムを活用し、異常の検知、潜在的な脅威の認識、迅速な対応の確保を通じて、高いレベルのセキュリティを実現できます。この原則は、データ駆動型のセキュリティ判断と継続的改善の重要性を強調しており、ゼロトラストアーキテクチャの利点に不可欠です。

ゼロトラストアーキテクチャ(ZTA)の仕組みとは?

ゼロトラストアーキテクチャの仕組みを理解するには、運用コンポーネントと、それぞれが総合的なセキュリティ構築にどのように貢献するかを理解する必要があります。このセクションでは主要な要素について、それぞれを詳細に説明します。

- アイデンティティとアクセス管理(IAM): IAMはゼロトラストアーキテクチャの基盤を形成します。IAMシステムは、最も厳格な検証プロセスを経た後にのみ、ユーザーが自身を認証したり権限を付与したりすることを可能にします。組織はIAMを活用し、信頼されたアイデンティティのみがアクセス権を獲得し、ゼロトラストアーキテクチャの原則(常に検証する、最小権限)に準拠していることを保証します。これには、ユーザーの権限を動的に管理するために、多要素認証、シングルサインオン、役割ベースのアクセス制御が含まれます。

- デバイスセキュリティとコンプライアンス: ゼロトラストアーキテクチャは検証対象をデバイスとユーザーに拡大します。ネットワークへのアクセスを試みるデバイスの健全性とコンプライアンス状態をチェックします。エンドポイントセキュリティソリューションは、デバイスが満たすべきセキュリティポリシーやコンプライアンス基準の遵守状況、マルウェアの有無を確認します。コンプライアンスを満たしていないデバイスは修復されるかアクセスが拒否されるため、ネットワークの完全性が維持され、ゼロトラストアーキテクチャの構成要素が強化されます。

- マイクロセグメンテーションとネットワークセキュリティ: マイクロセグメンテーションの適用には、ネットワーク内のセキュリティゾーニングが含まれます。各セグメントには独自のセキュリティポリシーとアクセス制御が設定され、攻撃者の横方向の移動能力を制限します。ファイアウォール、VLAN、NACソリューションがこれらのセグメント間のトラフィックを制御します。このようなきめ細かいアプローチは、ゼロトラストアーキテクチャが提供する分離と封じ込めの原則に完全に沿ったものであり、その結果、セキュリティの向上につながります。

- 継続的な監視と分析: 潜在的な脅威とともに、異常をリアルタイムで検出するための継続的な監視。SIEMシステムはネットワーク全体のログを収集・分析します。さらに機械学習アルゴリズムが異常パターンを識別し、悪意ある活動を示唆します。このプロアクティブな監視によりセキュリティインシデントへの迅速な対応が可能となり、攻撃者の機会を最小化することでゼロトラストアーキテクチャの利点を最大化します。

- データ保護と暗号化:ゼロトラストアーキテクチャでは、保存時および転送中のデータ保護が求められます。データの暗号化により、仮にデータが傍受されても、適切な復号鍵がなければ解読不能な状態が保証されます。DLPソリューションはデータの利用状況を監視し、機密情報が無許可で移動するのを防止します。厳格なデータ保護はコンプライアンスの確保に寄与し、ゼロトラストアーキテクチャの機密性・完全性に関する原則を遵守します。

- ポリシー適用と自動化: ポリシー適用の一貫性を確保し、人的ミスの可能性を低減します。セキュリティポリシーの自動化により、ネットワークコンポーネント全体で統一された運用が実現します。脅威が特定された際に即座にデバイスを隔離したりアクセス権を剥奪したりする自動応答をプログラム可能で、対策が極めて迅速に行われます。これはベストプラクティスと連動し、効率性と信頼性を向上させます。

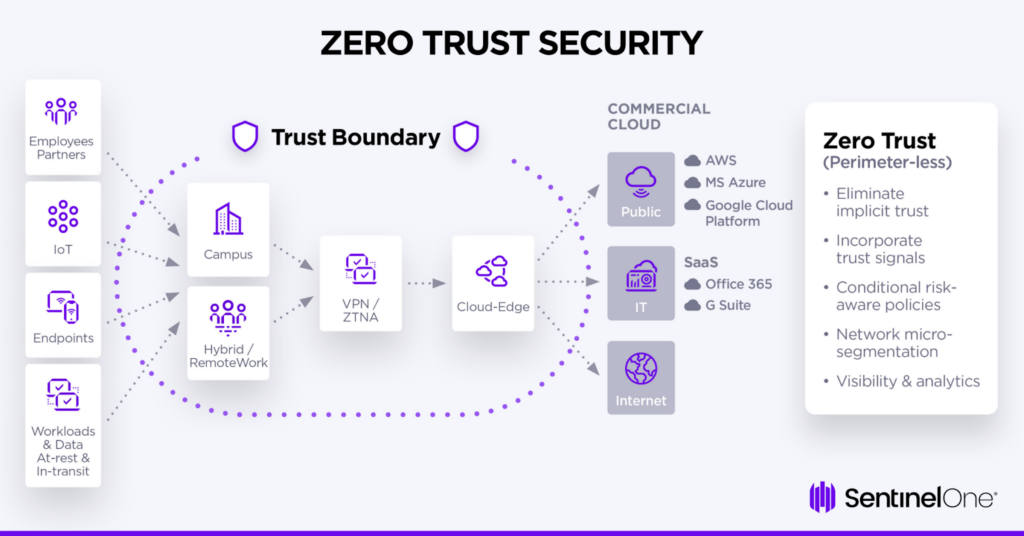

ゼロトラストアーキテクチャ図

ゼロトラストは、より優れたリスク管理を実現します。Singularity XDRは高度な脅威検知機能を提供し、ゼロトラスト戦略にシームレスに統合されます。

ゼロトラストアーキテクチャのメリット

ゼロトラストアーキテクチャの採用は、組織が得られる数多くの利点をもたらし、セキュリティ態勢を大幅に強化します。これらの利点を理解することで、企業はゼロトラストアーキテクチャへの投資と継続的な導入のメリットを把握できます。

- セキュリティ態勢の強化: ゼロトラストアーキテクチャは、データへのアクセス試行を常に監視することで組織をサイバー脅威から保護し、データ侵害につながる不正アクセスを最小限に抑えます。これにより、セキュリティと回復力に関するゼロトラストアーキテクチャの利点が生まれます。

- 攻撃対象領域の最小化: マイクロセグメンテーションを活用することで、ゼロトラストは最小権限アクセスを強制します。これにより、攻撃発生時の効果的な封じ込め戦略が実現され、侵害されたアカウントやシステムの潜在的な影響が大幅に軽減されるため、攻撃者が目的を達成することが困難になります。

- 規制コンプライアンス: ゼロトラストアーキテクチャの原則を順守することで、GDPR、HIPAA、PCI DSSなどの規制要件を満たすことが可能になります。データ保護、厳格なアクセス制御、包括的な監査への重点的な取り組みは、コンプライアンス努力を支援し、高額な罰金や評判の毀損リスクを低減します。

- 可視性と制御性の向上: 継続的な監視と分析により、ネットワーク活動に関する詳細な洞察が得られます。これにより組織はシステム内の異常を特定し迅速に対応できるほか、より賢明なセキュリティ選択が可能となります。ユーザーとデバイスに対する制御強化は、ゼロトラストアーキテクチャの重要な利点です。

- 企業リソースへのアクセス保護: ゼロトラストアーキテクチャは、オンプレミスかクラウドかを問わず、あらゆるユーザーの位置やデバイスからの企業リソースへのアクセスを保護します。これは現代のワーク環境を強力に支援します。さらに一歩進んで、クラウド環境を現代の脅威から保護する重要性を確固たるものにします。クラウドへワークロードを移行している組織の90%以上がクラウドへワークロードを移行している組織の90%以上が、ゼロトラストアーキテクチャを採用済み、または採用予定であることから、その重要性がさらに高まっています。このような柔軟性は、今日の必須セキュリティ要件の一つである、ますますモバイル化・分散化する労働力を損なうことなく、ビジネス運営を支えています。

- 長期的なコスト削減:導入初期には多少の費用がかかるものの、ゼロトラストアーキテクチャはセキュリティインシデントや侵害、ダウンタイムに関連するその他のコストを削減します。ゼロトラストアーキテクチャを導入することで、企業はデータ侵害のコストに関して平均100万ドルの節約が可能です。法的責任やブランド評判の毀損などによる財務的損失を軽減し、長期的な財務的利益をもたらします。

ゼロトラストアーキテクチャ導入の課題

ゼロトラストアーキテクチャの導入には確かに課題が存在します。これらの課題を認識し、注力することが、投資対効果を最大化した成功した移行には不可欠です。

- 導入の複雑性: ゼロトラストアーキテクチャの導入は、既存のシステムとプロセスの抜本的な見直しを基盤としています。新技術の統合とワークフローの再定義は複雑性をさらに増大させ、リソースの逼迫を招くとともに、慎重な計画立案/プロジェクト管理を必要とします。段階的な導入が求められる場合もあります。

- 文化的抵抗:ZTA導入時には、従業員のシステム・データアクセス方法を変えるアプローチに対する文化的抵抗が予想されます。この抵抗は、効果的なコミュニケーション、トレーニング、リーダーシップの支援によってのみ克服できます。セキュリティの重要性とゼロトラストアーキテクチャが組織にもたらす利益を伝えることで、スタッフの理解と協力を得られます。

- 既存レガシーシステムとの統合:既存レガシーシステムとの統合は困難です。古いシステムはゼロトラストによって導入される新たなセキュリティ技術と容易に連携しないためです。こうしたレガシーインフラのアップグレードや置換には、コストと時間が膨大になり、現実的でない場合もあります。しかし、ゼロトラストアーキテクチャの原則を完全に実現するには、通常、これらが不可欠です。組織は既存システムを精査し、それに応じたアップグレード計画を策定すべきである。

- リソースと予算の制約: ゼロトラストアーキテクチャには、様々なツール、技術、特定のスキルセットを持つ人材への新たな投資が必要です。この要件は、導入範囲や速度を制約する可能性のある他の予算優先事項とバランスを取る必要があります。必要な資金を確保するためには、組織は戦略的イニシアチブを提唱し、意思決定者に対して潜在的な投資利益率(ROI)を示すことができる経営陣のスポンサーを巻き込む必要があります。

- ポリシーの複雑性: ゼロトラスト対応ポリシーの詳細な策定と管理は複雑です。包括的なセキュリティポリシーを作成し、一貫して適用し、絶えず進化する脅威に対応して更新し続けることは困難です。この点において、自動化ツールによるポリシー管理は、あらゆるゼロトラストアーキテクチャがベストプラクティスに基づくべきであるため、運用負担軽減に寄与する。

- ベンダーと技術の選定: 相互運用性と機能性の観点から、ベンダーと技術の適切な選択が極めて重要である。数多くのソリューションが存在するため、組織はゼロトラストアーキテクチャに最適でシームレスに統合されるコンポーネントの選択に直面する可能性が高い。詳細な評価を伴うデューデリジェンスがここで実施されるべきである。

ゼロトラストアーキテクチャのベストプラクティス

組織がシステムの導入と管理に関するベストプラクティスを継続的に実践している場合、理想的なゼロトラストアーキテクチャが実現されます。これにより、セキュリティフレームワークが堅牢かつ効果的に維持され、組織目標に沿った状態が保証されます。

以下に主要なベストプラクティスを示します:

- 明確なロードマップの作成: 組織目標、時間枠、達成事項を明記した詳細なロードマップまたは計画が必要です。段階的なアプローチにより、ゼロトラストアーキテクチャの構成要素を円滑に導入でき、運用への影響も軽減される可能性があります。また、必要に応じてロードマップを定期的に見直し、調整を行うべきです。

- 資産発見の実行: デバイス、アプリケーション、データリポジトリ、ユーザーアカウントを含むネットワーク資産を特定します。ゼロトラストアーキテクチャの原則を効果的に適用するには、保護対象を理解することが重要です。資産発見ツールはこのタスクを自動化し、インベントリを最新の状態に保つことを可能にします。

- 強固な認証:これはゼロトラストアーキテクチャのベストプラクティスであり、多要素認証、生体認証、さらにはリスクベース認証の実装が含まれます。アイデンティティ保証の確保はゼロトラストアーキテクチャのベストプラクティスの一つであり、認証情報が侵害された場合でも、許可されたユーザーのみがアクセスできることを意味します。

- 最小権限の原則を適用する: ユーザーの役割に応じた最小限の権限を割り当てるポリシーを設計します。責任範囲の変更に応じて、定期的に権限を見直し調整します。ゼロトラスト原則への準拠を維持するため、アクセス権限管理に自動化ツールを活用する。

- ネットワークを戦略的にセグメント化: マイクロセグメンテーションにより、重要な資産やシステムを他の部分から隔離する。これらの小規模なセグメントごとに、セキュリティポリシーを明確に定義し適用することで、大規模な侵害の可能性を低減する。ネットワークのセグメンテーションは、データフローと通信パターンを十分に理解した上で行うべきである。

- 自動化とオーケストレーションの活用:セキュリティポリシーの適用やインシデント対応といった日常的な業務を自動化することで、人的ミスを大幅に削減できます。オーケストレーションツールを活用すれば、ゼロトラストアーキテクチャの各コンポーネントのアクションを統合し、脅威に対して迅速かつ一貫した対応が可能になります。

- 教育と意識向上:従業員に対し、ゼロトラストアーキテクチャの概念、ゼロトラストの役割、そしてセキュリティ維持における自身の役割について教育する。定期的なトレーニングセッション、シミュレーション、新興脅威に関する知識の更新を通じて、セキュリティ意識の文化を醸成する。従業員の意識向上は、ゼロトラストアーキテクチャ導入において議論したベストプラクティスの中でも、成功の鍵となる要素の一つである。

継続的モニタリングやセグメンテーションといったベストプラクティスの採用が不可欠です。 Singularity Endpoint Protectionは自律型エンドポイント保護によりこれらの実践を可能にします。

業界別ゼロトラストアーキテクチャ活用事例

ゼロトラストアーキテクチャは、情報セキュリティにおいてそれぞれ固有の課題を抱える様々な業界の組織で採用されています。業界固有のユースケースを検証することで、このアプローチの柔軟性と効率性が裏付けられます。それでは、各業界の企業がゼロトラストアーキテクチャをどのように活用しているか見ていきましょう:

- 医療: ゼロトラストアーキテクチャは、機密性の高い患者データを保護し、電子健康記録(EHR)を守り、HIPAAへの準拠を維持しながら、重要なデータへの不正アクセスを防止します。継続的な検証とマイクロセグメンテーションは、機密情報を厳重に管理し、許可された者のみがアクセスできるようにする代表的な手法です。

- 金融サービス: 銀行や金融機関は、取引のセキュリティ、顧客データ、自社システム保護においてゼロトラストアーキテクチャを活用します。オンラインバンキングやフィンテックソリューションの増加に伴い、強力な認証や高度な分析といったゼロトラストアーキテクチャの構成要素を導入することで、不正防止、不審な活動の検知、PCI DSSなどの規制基準への準拠が促進されます。

- 製造業:ゼロトラストアーキテクチャの原則は、製造業者の知的財産、制御システム、サプライチェーンの完全性を保護します。産業用モノのインターネット(IIoT)デバイスや製造システムにとって、セキュリティは依然として極めて重要です。この点において、厳格なアクセス制御を伴うマイクロセグメンテーションは、生産ラインでの最小限の障害やその他の産業スパイ活動を防止します。

- 教育: 学校や大学などの教育施設は、常にサイバー攻撃の被害に遭うリスクに晒されています。これは、学生、教職員、スタッフが様々なデバイスを通じてネットワークにアクセスするためです。ゼロトラストを導入することで、学校や大学における学業記録、研究データ、管理システムを安全に保護できます。さらに、ゼロトラストアーキテクチャのベストプラクティスでは、動的で開放的な環境においても、機密リソースへのアクセス権限を正当なユーザーにのみ付与することが求められます。

- 政府機関: 政府機関は、国家安全保障情報、市民データ、重要インフラを保護するため、ゼロトラストアーキテクチャの導入を進めています。侵害を前提とし継続的な検証を実施することで、高度なサイバー脅威や国家が支援する攻撃に対する耐性を強化しています。NISTのゼロトラストアーキテクチャガイドラインへの準拠が求められる場合が多い。

SentinelOneがどのように役立つか?

リモートワークの普及とクラウド依存が進む現状では、ゼロトラストの実現はかつてないほど困難になっています。最適な作業環境とゼロトラストの原則を両立させるソリューションを検討しましょう。

ゼロトラストを実現するには、ネットワークのあらゆるエッジを保護する必要があります。SentinelOneのゼロトラスト統合機能は、企業ネットワークや機密データへの接続前に、デバイスの健全性とセキュリティ状態を動的に検証します。

SentinelOne Singularityエコシステムは急速に拡大しており、サンドボックス化、脅威インテリジェンス、SIEM、CASB、ワークフロー自動化向けの共同ソリューションも提供されています。ノーコード自動化による統合が可能で、協調的な多層防御、効率化された運用とワークフロー、統合されたクロスシステム対応機能を実現します。&

受動的なセキュリティに終止符を打ちましょう。SentinelOneは脅威ライフサイクルのあらゆる段階でビジネスを積極的に保護します。

結論

ゼロトラストアーキテクチャ(ZTA)は、サイバー脅威の状況がますます複雑化する中、従来のモデルの非効率性を改善し、サイバーセキュリティの向上に向けた飛躍です。継続的な検証、最小権限アクセス、マイクロセグメンテーションの原則に基づくゼロトラストアーキテクチャの導入により、組織のセキュリティ態勢がどのように向上するかを学びました。ゼロトラストアーキテクチャの採用によるメリットは業界を横断し、セキュリティ、コンプライアンス、可視性の向上、そして現代的なワーク環境への対応を提供します。課題は存在しますが、慎重な計画立案、ゼロトラストアーキテクチャのベストプラクティスへの準拠、そして継続的な改善への取り組みを通じて軽減することが可能です。

要約すると、組織がゼロトラストアーキテクチャのようなセキュリティフレームワークを強化するための積極的な措置を追求することは必要不可欠となります。こうした対策は、リスク軽減だけでなく、業務効率やステークホルダー間の信頼関係を支える戦略的施策となり得ます。議論された全点を考慮することで、企業は資産と評判を守る際に情報に基づいた意思決定が可能となります。

どこから始めればよいかお困りでしたら、ぜひお知らせください! SentinelOneは、組織がゼロトラストアーキテクチャをシームレスに導入するための包括的なソリューションを提供します。SentinelOne Singularity™プラットフォームが提供する多様なサービスにより、脅威の検知と対応を強化し、脅威が特定され次第即座に軽減される安全な未来へビジネスを進められます。セキュリティの専門家が御社のセキュリティ態勢強化を支援する方法について、今すぐお問い合わせください。

FAQs

ゼロトラストとは、ネットワーク境界の内側・外側を問わず、ユーザーやデバイスをデフォルトで信頼しないという原則に基づくセキュリティモデルです。アクセス要求は、その真正性を常に検証し、認証済みかつ許可されたユーザーのみがアクセスできるようにしなければなりません。これにより、ゼロトラストアーキテクチャの原則に準拠し、最小限の信頼前提に基づくセキュリティ強化が実現されます。

ゼロトラストセキュリティ導入の主な手順は以下の通りです:

- 資産発見: デバイス、ユーザー、アプリケーション、データを含む全ての資産を特定します。

- 強固な認証:多要素認証と強力な本人確認プロセスを有効にします。

- 最小権限アクセス原則:ユーザーに必要な最小限の権限またはアクセスを提供する適切なアクセスポリシーと手順を確立し、実施する。

- マイクロセグメンテーション:ネットワークをセグメント化し、リソースを隔離し、横方向の移動を制限する。

- 継続的監視:様々なツールを通じてネットワーク活動を監視し、異常を発生時に検知します。

- ポリシー適用: ゼロトラストアーキテクチャ内の全コンポーネントにセキュリティポリシーを自動適用します。

既存システムへのゼロトラストアーキテクチャの統合が困難な理由は複数あります。例えば、既存インフラはゼロトラストアプローチに必要な新世代セキュリティ技術と互換性がなく、統合が困難です。さらに、既存の枠組みにゼロトラストを導入するプロセスは中小企業にとってコストがかかり、時間も多く要します。新技術の導入は財務的・人的資本への負担となるため、組織が直面するリソース制約も存在します。また、慣れた作業方法や必要なリソースの取得方法を継続する傾向から、文化的抵抗も問題として頻繁に挙げられます。

ゼロトラストアーキテクチャの6つの柱(ゼロトラストアーキテクチャの構成要素とも呼ばれる)は以下の通りです:

- 継続的検証:ユーザーとデバイスの継続的な認証および認可。

- 最小権限アクセス: ユーザーの権限を基本機能レベルに制限すること。

- 侵害を前提とする:制御を実施する際に、侵害はどこでも発生し得ると想定すること。

- マイクロセグメンテーション:互いに分離され安全なサブネットワークを使用すること。

- 強固な認証:多要素認証および高度な認証技術を導入すること。

- 可視性と分析: ネットワークトラフィックを監視し、脅威を特定して対応すること。