2025年までに、85%の組織がITサービスにおいてクラウドコンピューティングを優先する見込みです。クラウドインフラの採用拡大に伴い、クラウドインフラ権限管理(CIEM)とセキュリティ情報イベント管理(SIEM)が重要なツールとして台頭している。CIEMは組織がクラウドリソースへのアクセスを管理・保護するのを支援し、SIEMはアプリケーションやネットワークハードウェアによって生成されるクラウドセキュリティアラートのリアルタイム分析を提供する。

本記事では、CIEMとSIEMの違い、その仕組み、そして組織にとってなぜ不可欠なのかを検証する。

CIEMとは?

CIEMとは?

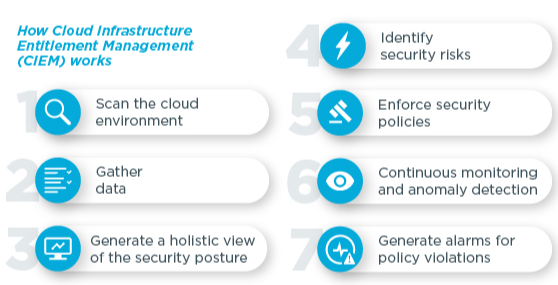

クラウドインフラストラクチャ権限管理(CIEM)(発音は「キム」)は、クラウド・アイデンティティ・ガバナンス(CIG)とも呼ばれ、ITチームやセキュリティ専門家がクラウド環境におけるアクセスリスクを管理・低減するための自動化されたクラウドセキュリティソリューションです。ハイブリッド環境とマルチクラウド環境の両方をカバーし、クラウドインフラ全体にわたる権限を特定・分析することで、適切なエンティティのみがリソースにアクセスできるようにします。

ガートナーは2020年、特定のクラウドアプリケーションやデータとやり取りする人間ユーザー

CIEMソリューションが登場する以前、組織はクラウドIDとその関連権限の可視性と制御に苦労していました。クラウド環境が拡大するにつれ、アクセス権限の管理はますます複雑化しました。セキュリティ専門家は過剰な権限付与されたIDやセキュリティリスクに直面していました。セキュリティポリシーを適用し不正アクセスを防ぐための細かな制御が不足していたため、クラウドインフラは脆弱な状態に置かれていました。

包括的な現代的なクラウドセキュリティ戦略の一環として、CIEMはクラウドセキュリティポスチャ管理(CSPM) やクラウドアクセスセキュリティブローカー(CASB)を活用し、クラウド環境全体に多層的な保護を提供します。

CIEMの主要コンポーネントとは?

CIEMの6つの主要コンポーネントは以下の通りです:

1. クラウドIDガバナンス(CIG)

CIEMはアイデンティティとアクセス管理(IAM)の基本原則に基づいて動作しますが、クラウド環境におけるユーザーとアプリケーションのアクセス権を定義することで従来のIAMを高度化します。アクセス可能なクラウドリソースと、データの読み取り・書き込み・削除などの実行可能な操作を規定します。

例えば、 データ分析に用いられるクラウドベースのAIシステムには、処理に必要な特定のデータセットへの読み取り専用アクセス権限が与えられる場合がありますが、データの変更や削除はできません。

2.権限可視性

CIEMは、様々なクラウド環境における全ユーザーの権限とアクセス権限を一元的に確認できるプラットフォームを提供します。この可視性は、セキュリティチーム、IT管理者、コンプライアンス担当者にとって不可欠です。

- セキュリティチームは、不正アクセスによる潜在的なリスクを検知・是正するためにこれを活用します。

- IT管理者は、複数のクラウド環境におけるユーザー権限を効率的に管理・合理化し、運用の一貫性を確保するためにこれを活用します。

- コンプライアンス担当者は、この可視性により組織が規制要件を遵守し、アクセス制御を最新の状態に保つことを保証できます。

このような可視性は、誰がどのリソースにアクセスできるかを追跡・把握するために不可欠です。これにより組織は、セキュリティ脆弱性につながる可能性のある過剰な権限や期限切れの権限を迅速に特定し、対処できます。

例えば、ある組織がCIEMを活用し、AWS、Azure、Google Cloudなどのクラウドプラットフォーム全体で権限を監視しているとします。集中管理ダッシュボードを通じて、IT管理者は退職者の有効なアクセス権限を制御できます。この可視性により、セキュリティチームは直ちに古い権限を無効化し、潜在的な不正アクセスを防止できます。

3. 最小権限の徹底

CIEMはユーザー権限とアクセス権を継続的に監視・調整することで、最小権限の原則を厳格に適用します。システムやアプリケーションは最小限の初期アクセス権限のみを付与するよう設定され、追加の権限は徹底的な審査と承認を経て初めて付与されます。主にIT管理者およびクラウドセキュリティチームが、CIEM内での最小権限の適用設定を担当します。彼らはシステムやアプリケーションを設定し、ユーザーに最小限の初期アクセス権限のみを提供することで、必要な権限のみが付与されるようにします。これは、特定のロールベースアクセス制御(RBAC)またはポリシーベースのアクセス管理ルールを定義することで実現されます。

これらの設定が完了すると、CIEMシステムはユーザーの活動とアクセス要求を継続的に監視します。ユーザーが追加の権限を必要とする場合、セキュリティチームまたは自動化されたポリシーシステムによって要求が徹底的に審査され、承認前にアクセスが必要不可欠であることを確認します。

この継続的な監視と審査プロセスにより、アクセス権限の厳格な管理が維持され、過剰な権限付与のリスクが低減されます。

主なメカニズムは以下の通りです:&

- 役割ベースのアクセス権限割り当て: CIEMは厳格な役割ベースのアクセス制御を実施し、ユーザーの職務内容に基づいて権限を割り当てます。 例えば、医療現場では、看護師は患者の医療記録にアクセスできる一方、請求事務員は財務データのみにアクセスできます。

- 一時的な特権昇格: CIEM はジャストインタイム (JIT) 制御を通じて、特定のタスクのためにユーザー特権を一時的に昇格させ、タスク完了後に元に戻します。例えば、開発者は問題修正のため一時的に本番環境にアクセスできる場合があります。作業完了後、CIEMのJIT制御が自動的に権限を標準レベルに復元します。&

- きめ細かいアクセス制御:CIEM はクラウドリソースを細かく分割し、正確な権限設定を可能にします。例えば、 CIEMはリソースをセグメント化し、人事担当者が人事データのみにアクセスできるようにすると同時に、財務は財務記録のみに制限され、必要な権限のみを正確に付与します。

4. 高度な分析

CIEMソリューションは、機械学習やユーザーエンティティ行動分析(UEBA)などの高度な分析機能をサイバーセキュリティチームに提供し、権限評価や異常・不審なアクセスパターンの検知を実現します。例えば、営業担当者が財務データにアクセスしようとするといった異常行動を機械学習とUEBAで検知し、セキュリティチームに潜在的な脅威の調査を促します。

5.アクセスポリシーの実装

CIEMは、IDガバナンスおよび管理(IGA)システムと連携することで、組織固有の要件に合わせたアクセスポリシーの詳細な定義と適用を可能にします。例えば、契約社員はプロジェクト固有のリソースに限定された期間のみアクセスできます。プロジェクト終了時には、事前定義されたポリシーに基づきシステムが自動的にアクセス権を剥奪します。

これらのポリシーは以下のような多様な基準に基づいて設計可能です:

- 役割固有の権限:権限は特定の職務役割に紐付けられます。これにより、ユーザーの責任範囲に沿ったアクセス権限が付与されます。

- 場所ベースのアクセス制御: CIEMはユーザーの地理的位置に基づいてアクセスを制限でき、地域のデータ保護規制への準拠を支援します。

- 時間ベースのアクセス制御: 業務時間外や機密性の高い期間中は権限を制限できます。

- デバイス固有のアクセス: アクセスを認可されたデバイスに限定でき、侵害された可能性のあるハードウェアに関連するリスクを低減します。

6. 特権アカウントの監視と制御

CIEMは、特権アクセス管理(PAM)およびジャストインタイム(JIT)システムと連携し、高権限アカウントを保護します。クラウド権限に関する洞察を提供することで、CIEMはこれらのシステムが異常な行動を検知し、潜在的な侵害を軽減するのを支援します。

SIEMとは?

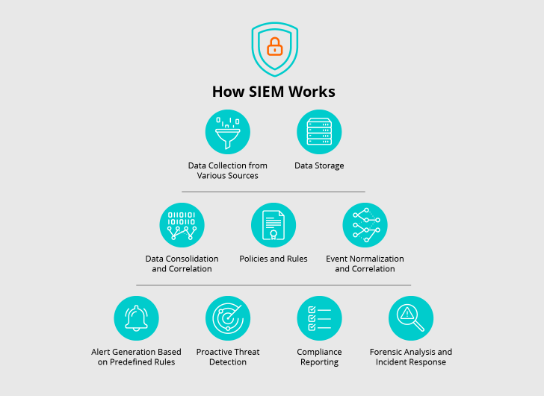

セキュリティ情報イベント管理(SIEM)(発音は「シム」)は、セキュリティ情報管理(SIM)とセキュリティイベント管理(SEM)を統合した技術であり、ネットワーク、サーバー、アプリケーション全体にわたるリアルタイムのセキュリティ脅威を監視し、データを分析します。

不正アクセス試行や異常なネットワークトラフィックなど、異常な活動を特定するのに役立ちます。さらに、SIEMはインシデント管理や攻撃後の分析を行うためのツールを提供し、企業が全体的なセキュリティ態勢を維持するのを支援します。

SIEMという用語は2005年にガートナーによって導入され、セキュリティ情報管理(SIM)とセキュリティイベント管理(SEM)を統合した包括的なセキュリティ管理ソリューションとしての技術の正式な認知を示しています。 包括的なセキュリティ管理を実現する技術として正式に認知されたことを意味します。

SIEMは、様々なソースからのログデータを集約・相関分析することで、組織のITインフラ全体にわたるセキュリティイベントを効果的に監視・分析します。これらのソースには以下が含まれます:

- ユーザー活動ログ

- ネットワークデバイス

- アプリケーション

- セキュリティハードウェア

SIEMシステムは、以下のような多様なソースからのログを収集・分析します:

- エンドポイントセキュリティツール

- 侵入検知(IDS)および侵入防止(IPS) システム

- ファイアウォールおよび統合脅威管理 (UTM) システム

- Web フィルタリングソリューション

- アプリケーションサーバー

- ワイヤレスアクセスポイント

- ルーター

- データベース

- スイッチ

- クラウドサービスプロバイダー

- ハニーポット

- IDおよびアクセス管理(IAM)システム

SIEMの主な構成要素とは?

SIEMソリューションはSIMとSEM技術の融合から生まれたため、以下のような機能を備えています:

- データの集約と正規化

- イベント相関分析

- リアルタイム監視とアラート

- インシデント対応と管理

これを詳しく見ていきましょう。

1.ログ管理

ログ管理はSIEMの基盤となる要素です。組織のネットワーク内にある様々なソースからのログデータの収集、保存、分析を包括します。

このデータには以下が含まれます:

- ユーザー活動

- システム操作

- エラーメッセージ、詳細なイベントタイムラインの作成

効果的なログ管理は、多様なログデータを標準化・体系化し一貫した形式に整理することで、正確な分析と脅威検知を可能にします。

例えば、SIEMのログ管理機能を活用し、ネットワーク管理者がユーザーログインログを監視することで、単一IPアドレスからの複数回のログイン失敗など、異常な活動を検出します。

2. リアルタイムセキュリティイベント監視(SEM)

SEMはログデータを統合・相関分析し、不審なトラフィックパターンや異常をリアルタイムで検出します。例えば、サーバーからのアウトバウンドトラフィック急増をSEMが検知し、アラートを発動。これによりセキュリティチームが調査を開始し、潜在的なデータ流出の試みを阻止します。

SEMツールは、ログイン失敗、異常なネットワークトラフィックの急増、機密ファイルへの不正アクセス、ポートスキャン活動など、事前定義された基準に基づいてアラートを生成します。これによりセキュリティチームは脅威に迅速に対応できます。

3. セキュリティ情報管理 (SIM)

SIMはセキュリティ関連データの長期保存、分析、報告に焦点を当てます。セキュリティイベントの履歴的背景を提供し、組織がフォレンジック調査を実施し、コンプライアンス要件を満たすことを可能にします。

ユーザーにとってSIMの利点は、データの安全性を確保することにあります。履歴分析により長期的な脅威を特定・対処しつつ、規制順守を維持できるためです。セキュリティチームやIT管理者にとっては、過去のセキュリティイベントに関する貴重な知見を提供し、フォレンジック調査による攻撃パターンの解明を可能にします。

SIMのソリューション例としては、セキュリティアナリストが6か月前のログをSIMで検証し、データ侵害の発生源を追跡してフォレンジック分析に不可欠な情報を提供する場合が挙げられます。

4. イベント相関分析

イベント相関分析は関連するログエントリを結び付け、セキュリティインシデントを示すパターンを特定します。

例えば、 SIEMは異なるIPアドレスからの複数回のログイン失敗や機密データベースからの予期せぬファイルダウンロードといった関連ログエントリを相関分析し、システム侵害を目的とした組織的な攻撃を暴きます。セキュリティチームはSIEMを用いてこれらのイベントを関連付け、脅威を早期に検知・対応します。

複数のソースからのデータを分析することで、SIEMシステムはイベントを相関させ、複雑な攻撃ベクトルを明らかにし、インシデント対応のための実用的な知見を提供します。この機能により、一見無関係に見えるイベント間の関連性を明らかにし、セキュリティ管理者が脅威を検知するのに役立ちます。

5. アラートと通知

SIEMシステムには、相関分析されたイベントに基づき検知されたインシデントをセキュリティチームに通知するアラート機能が含まれます。例えば、 セキュリティチームが機密データへの不正アクセスなど不審な活動を検知すると、SIEMは高優先度アラートを生成します。これらのアラートは深刻度で優先順位付けされ、チームが最も重大な脅威に集中できるよう支援します。自動化された通知により迅速な対応が保証され、攻撃者の攻撃機会を最小限に抑えます。

6.インシデント対応と管理

このコンポーネントは、セキュリティインシデントを処理するためのプロセスとワークフローを扱います。 例えばアラート受信後、SIEMシステムはインシデントチケットを開きセキュリティチームに割り当て、調査を自動追跡し全対応手順の文書化を保証します。

SIEMシステムが効率化するプロセス:

- インシデント追跡

- チケット発行

- セキュリティチーム間の連携

日常業務の自動化と対応記録の文書化により、インシデント管理の効率が向上し、連携が促進されるため、脅威への対応において一貫したアプローチが確保されます。

7.脅威インテリジェンスの統合

SIEMソリューションは脅威インテリジェンスフィードを組み込み、検知能力を強化できます。 例えば、 新たなフィッシングキャンペーンを報告するフィードを統合することで、組織のメールサーバーを標的とした類似攻撃をシステムが検知・遮断できるようになります。

既知の脅威、脆弱性、攻撃パターンに関する外部データを統合することで、SIEMシステムは新たなリスクを特定し対応する能力を向上させます。この統合によりセキュリティイベントの文脈が豊かになり、より情報に基づいた分析と意思決定が可能になります。

CIEM vs SIEM:違いは何か?

以下は、SIEMとCIEMの違いを比較した表です。

| 機能 | CIEM | SIEM |

|---|---|---|

| 主な焦点 | クラウドの権限と権限の管理と保護 | IT環境全体におけるセキュリティイベントおよびインシデントの監視、分析、対応 |

| 対象範囲 | 主にクラウド環境、特にマルチクラウドおよびハイブリッド環境を対象とする。 | オンプレミス、クラウド、ハイブリッドITインフラストラクチャを広くカバーする。 |

| コア機能 | ユーザーおよびアプリケーションのアクセス権限を管理し、最小権限の原則を確保します。 | 様々なソースからのセキュリティイベントを相関分析し、潜在的な脅威を検出します。 |

| データ管理 | クラウドサービス全体でアクセス制御、ユーザー権限、許可を管理します。 | アプリケーション、ネットワーク、サーバーなどからのログデータを集約、正規化、分析します。 |

| 脅威検知 | クラウド環境における設定ミス、過剰な権限、不正アクセスを特定することに重点を置きます。 | ネットワーク侵入、マルウェア、内部者脅威など、幅広いセキュリティ脅威を検知し警告します。 |

| インシデント対応 | クラウド環境における潜在的なセキュリティリスクを軽減するため、権限とアクセス許可を調整します。& | アラートを生成し、自動応答を含むインシデント対応ワークフローをサポートします。 |

| 統合 | IDガバナンス、PAM、およびクラウドセキュリティツール。 | 脅威インテリジェンスフィード、AI、および強化された脅威検知のための様々なセキュリティ制御と連携します。 |

| コンプライアンスとレポート | 適切なアクセス制御の確保とクラウド権限に関するレポート生成によりコンプライアンスを支援します。 | GDPR、HIPAAなどの規制要件に準拠した包括的なコンプライアンスレポート機能を提供します。 |

| 対象ユーザー | クラウドセキュリティチーム、IDおよびアクセス管理の専門家。 | セキュリティオペレーションセンター(SOC)、サイバーセキュリティアナリスト、ITセキュリティチーム。 |

簡単に言えば、 CIEMは、あなたの活動をサポートし、許可された部屋への鍵を渡す事務担当者のようなものです。許可されていないエリアにはアクセスできません。

一方、SIEMは監視カメラを通じて全てのオフィス室を見守る警備員のようなものです。不審な活動を発見すると警報を発し、対応します。

CIEMとSIEMの主な利点とは?

SIEMとCIEMの主な利点は以下の通りです。

CIEMの利点

- 最適化されたクラウドセキュリティ: アクセス権限の管理と微調整によりクラウド環境を保護。必要なリソースのみにアクセスできる安全なクラウド環境を提供し、ユーザーに利益をもたらします。

- リスク低減: 特に複雑なマルチクラウド環境において、不正アクセスやデータ漏洩のリスクを軽減します。特に複雑なマルチクラウド環境において。

- コンプライアンス支援: クラウド上の権限付与とアクセス制御を詳細に監視し、GDPR、HIPAA、CCPAなどのクラウド固有の規制への準拠を支援します。&

- 運用効率:アクセス権限管理の自動化により、ITチームの管理負担を軽減し、人的ミスのリスクを低減することで効率性を向上させます。日常業務から解放されたITチームは、セキュリティ対策の強化やシステムパフォーマンスの最適化に注力できます。

SIEMのメリット

- 包括的なセキュリティフレームワーク: セキュリティインシデントを特定・連携することで、クラウド、オンプレミス、ハイブリッド環境を保護し、ユーザーデータが保存される全プラットフォームで一貫した防御を実現します。

- リアルタイム脅威検知:脅威を迅速に検知・対応し、監視と分析の高速化によりサイバー攻撃による被害リスクを低減します。

- コンプライアンス報告: GDPR、HIPAA、PCI DSSなどの規制要件を満たすためのログ記録と監査機能を提供し、主要な法令遵守によるユーザーデータの保護を確保します。&

- 集中型セキュリティ運用: インシデント監視と対応を統合し、セキュリティ管理を効率化。ダウンタイムを最小限に抑え、ユーザーエクスペリエンスを向上させます。

SIEMとCIEMの限界とは?

SIEMとCIEMの限界を理解することは、企業がクラウドセキュリティ戦略について情報に基づいた意思決定を行う上で極めて重要です。両ツールとも必須のセキュリティ機能を提供しますが、それぞれの不足点を把握することで、組織はギャップに対処し、データを保護するための適切なソリューションを選択できます。

以下は、CIEMと比較したSIEMの限界点です:

SIEMの限界点

- 大量のアラート:SIEMツールは誤検知を含む多数のアラートを生成しがちです。これによりセキュリティチームが過負荷状態に陥り、アラート疲労が生じ、真の脅威が見落とされる可能性があります。&

- クラウド固有機能の制限: SIEMは広範なセキュリティカバレッジを提供しますが、CIEMが持つクラウド固有の権限管理やアクセス制御における細かな制御レベルには及ばない場合があります。&

- 脅威検知におけるログの限界: SIEMシステムは、特に最適化が不十分である場合や、組織のネットワークが大量のデータを生成する場合、リアルタイムの脅威検知に苦労することがあります。

- 相関ルールの依存性:SIEMは事前定義された相関ルールに大きく依存しており、進化する脅威に対応するためには定期的な更新が必要です。これらのルールが古くなっていたり、不適切に設定されていたりすると、システムは新規または高度な攻撃を見逃す可能性があります。

CIEMの制限事項

- 焦点の狭さ: CIEMはクラウド環境におけるアクセスと権限管理を明示的に目的として設計されています。つまり、オンプレミスやハイブリッドITインフラに対する包括的なセキュリティカバレッジを提供しません。&

- 脅威検知の制限: SIEMとは異なり、CIEMはIT環境全体にわたるセキュリティイベントの監視や相関分析に重点を置いていません。そのため、広範なセキュリティ脅威やインシデントの検知には効果が限定的です。

- クラウド環境への依存性: CIEMはクラウドインフラに大きく依存するため、オンプレミスシステムやハイブリッドソリューションが主流の環境では効果が低下します。

- 統合の課題: CIEMは、特に複数のクラウドサービスプロバイダーが存在する多様なIT環境において、他のセキュリティツールやシステムと連携する際、統合上の課題に直面する可能性があります。

- 包括性の低いレポート: CIEMはクラウド環境内でのコンプライアンス対応に優れていますが、SIEMシステムと同レベルの詳細なクロス環境レポートやフォレンジック機能を提供しない場合があります。&

CIEMとSIEMの選択タイミング

重要なポイント:クラウドファースト戦略を採用し、クラウド上のIDと権限管理に特化したソリューションを求める場合はCIEMを選択してください。ハイブリッド環境で運用する場合はSIEMを選択してください。SIEMはオンプレミスとクラウドリソースを横断したセキュリティデータを集約・分析する包括的なソリューションを提供します。

ただし、それだけでは不十分です。

具体的なユースケースを詳細に分析します:

- クラウド中心のニーズ:CIEM はクラウド環境特有の複雑な要件に対応するために設計されています。動的な権限管理、分散型ワークロード、マルチクラウドコンプライアンスといった課題に対し、クラウド上のIDと権限を制御するツールを提供します。

SIEMは包括的である一方、クラウド固有の権限やアクセス設定を効率的に管理するために必要な専門性が不足しています。

どちらを選ぶべきか?

インフラがクラウドファーストの場合、CIEMはクラウドネイティブアーキテクチャの動的な性質に適合し、クラウドのアイデンティティとセキュリティを管理するために必要な細分化を提供します。

- ハイブリッドインフラストラクチャ: SIEM はハイブリッド環境で真価を発揮し、オンプレミスとクラウドリソース双方のデータを単一の可視化画面に統合します。これによりインフラ全体にわたるセキュリティイベントを監視でき、従来型システムとクラウドシステムを橋渡しする洞察を提供します。

CIEMはクラウドリソースのみに焦点を当てるため、大規模なオンプレミスインフラが存在する環境では有用性が制限されます。

どちらを選ぶべきか?

ハイブリッド環境では、SIEMがより効果的なソリューションです。すべての環境を横断してセキュリティ監視を統合し、可視性のギャップを確実に排除するためです。

- 脅威検知能力: SIEMは高度な分析、行動分析、機械学習を活用し、多様な環境における異常や不審な活動を含む潜在的な脅威を検知します。その検知能力はクラウド資産にも及びます。

一方、CIEMは対照的に、特にクラウド環境内における設定ミスや過剰な権限付与を特定するよう設計されていますが、広範な脅威検知範囲には欠けます。

どちらを選ぶべきか?

複数の環境にわたる異常検知を含む包括的な脅威検知においては、SIEMの機能が徹底的なセキュリティ運用ニーズにより適合している。

- インシデント対応機能: SIEM は、セキュリティツールとの統合、自動化されたワークフロー、ケース管理システムなど、広範なインシデント対応機能を提供します。これらの機能は、セキュリティイベントの迅速な特定と解決に不可欠です。

CIEM は、特にクラウドの権限管理を中心に、クラウド固有のインシデント管理を効率化するのに役立ちますが、SIEM が提供する幅広いインシデント対応フレームワークは提供しません。

どちらを選ぶべきか?

インシデント対応のスピードと効率が極めて重要である場合、特にクラウドとオンプレミスリソースにまたがる環境では、SIEM が優れた選択肢となります。

- クラウドセキュリティプログラムの成熟度: SIEM は、クラウド導入を始めたばかりの組織にとって基盤となるセキュリティ層として機能し、クラウド環境と従来環境の両方にわたる広範な可視性を提供します。クラウド導入が進むにつれて、CIEMを統合することで、クラウド特有のIDとアクセス権限リスクに対処し、クラウドセキュリティ態勢を強化します。

CIEMは専門的である一方、より広範な可視性が依然として必要なクラウド導入初期段階では過剰な対策となる可能性があります。

どちらを選ぶべきか?

包括的な監視機能を備えるSIEMは初期段階のクラウド環境に最適です。一方、CIEMはクラウドインフラが成熟し、より焦点を絞ったクラウドセキュリティ管理が求められるにつれ、その価値が高まります。

まとめ:堅牢なセキュリティのためのCIEMとSIEMの統合

CIEMとSIEMは、組織のインフラストラクチャの異なる側面を保護する上でどちらも不可欠です。CIEMがクラウドのIDと権限管理に焦点を当てる一方、SIEMはシステム横断的なリアルタイム脅威検知を担当します。アイデンティティ、権限、セキュリティイベントが流動的かつ分散するクラウド環境では、これらのツールを統合することで包括的なアプローチが実現します。

両者を組み合わせることでCIEMはクラウド固有のアクセスリスクを制御し、SIEMはネットワーク全体にわたるセキュリティ脅威を継続的に監視することで、現代のクラウドおよびハイブリッドインフラストラクチャに対する脅威に対するより強力な防御を構築します。

これらのツールをSentinelOneと組み合わせることで、組織はセキュリティ態勢をプロアクティブに管理し、クラウド固有の課題と広範なITセキュリティニーズの両方を効果的に対処できます。

SentinelOneにより、組織は以下のことが可能になります:

- SentinelOne Singularity AI SIEM と CIEM 機能を備えた Singularity Cloud Native Security をシームレスに統合し、高度な脅威検知と包括的なアクセス管理を統合した統一セキュリティ体制を実現します

- サーバー、ネットワーク、クラウド環境に対する比類のない可視性と制御を体感してください

- リアルタイム脅威検知とプロアクティブなインシデント対応を可能にし、組織が新たな脅威に常に先手を打てるようにします。

SentinelOneのデモを今すぐ体験。CIEMとSIEMのシームレスな統合による組織のデジタル環境保護を体感ください。

結論

​CIEM と SIEM は、総合的な クラウドセキュリティを実現する上で不可欠です。一方は権限管理を、もう一方は分析用ログを扱います。CIEMはクラウド特有のリスクに対処し、クラウドセキュリティ態勢をプロアクティブに管理します。CIEMがクラウド導入初期段階に優れる一方、SIEMは可視性の拡大に優れています。最適な結果を得るには両方の併用をお勧めします。

FAQs

CIEMツールは、クラウド固有の権限とアクセス権限を管理・最適化します。これにより、ユーザーとアプリケーションがクラウド環境で必要なアクセス権のみを保持することが保証されます。

IAMはすべての環境におけるIDとアクセスを管理するのに対し、CIEMはクラウド環境内の権限を制御・最適化します。

CIEMは、クラウド環境における権限とアクセス権限を管理・保護するセキュリティ手法です。クラウド環境における不正アクセスのリスク低減に貢献します。

IAMはユーザーアクセスとIDを制御します。一方、SIEMは組織のITインフラ全体におけるセキュリティイベントを監視、分析、対応します。