サイバー脅威インテリジェンス(CTI)とは、潜在的な脅威に関する情報を収集・分析する活動です。本ガイドでは、予防的なサイバーセキュリティ対策やインシデント対応におけるCTIの重要性について解説します。&

脅威インテリジェンスの種類、情報源、CTIをセキュリティ戦略に統合する方法について学びましょう。CTIを理解することは、組織が新たな脅威に先手を打つために不可欠です。

サイバー脅威インテリジェンスとは?

サイバー脅威インテリジェンスとは?

ガートナーによれば、脅威インテリジェンスとは、「資産に対する既存または新たな脅威や危険性に関する証拠に基づく知識(例:背景、メカニズム、指標、影響、行動指向の助言)であり、対象が当該脅威や危険性に対応する意思決定に活用できるもの」と定義されています。p>サイバーセキュリティにおいて、脅威インテリジェンスとは、組織が脅威アクターの動機、標的、攻撃行動をより深く理解するために収集・処理・分析するデータである。この情報を活用することで、組織は将来の脅威アクター将来の脅威アクターから身を守るための迅速かつ情報に基づいた意思決定を行うことができます。

脅威インテリジェンスと脅威情報の違いに注意することが重要です:脅威情報は文脈を伴わないデータそのものであるのに対し、脅威インテリジェンスは情報を分析し、次に取るべき措置に関する意思決定に役立てることを含みます。

脅威インテリジェンスが重要な理由とは?

今日の脅威環境は、かつてないほど動的で高度化しています。特に仮定を裏付けるデータがない場合、脅威アクターの次の動きを予測することは非常に困難です。脅威インテリジェンスは、組織が脅威アクターの過去の行動、次の行動予測、保護が必要な領域を評価する指針となります。

脅威インテリジェンスはセキュリティツールにおいてますます一般的な機能となり、セキュリティチームが脅威を検知・調査するのを支援するセキュリティアーキテクチャの重要な構成要素です。

脅威インテリジェンスを活用することで、組織は通常、以下の点においてより良い準備を整えることができます:

- 敵対者の動機とその戦術・技術・手順(TTPs)を明らかにする

- 脅威アクターの意思決定プロセスを理解し、セキュリティチームがインシデント対応の実施を支援する。

- 未知の情報を明らかにすることで、サイバーセキュリティ投資に関する意思決定を行う。

- 経営陣(例:取締役会、CISO、CIO、CTO)に対し、脅威アクターの行動に関する情報を提供し、より賢明な投資、リスク軽減の改善、効率的かつ迅速な意思決定を実現します。

脅威インテリジェンスのライフサイクル

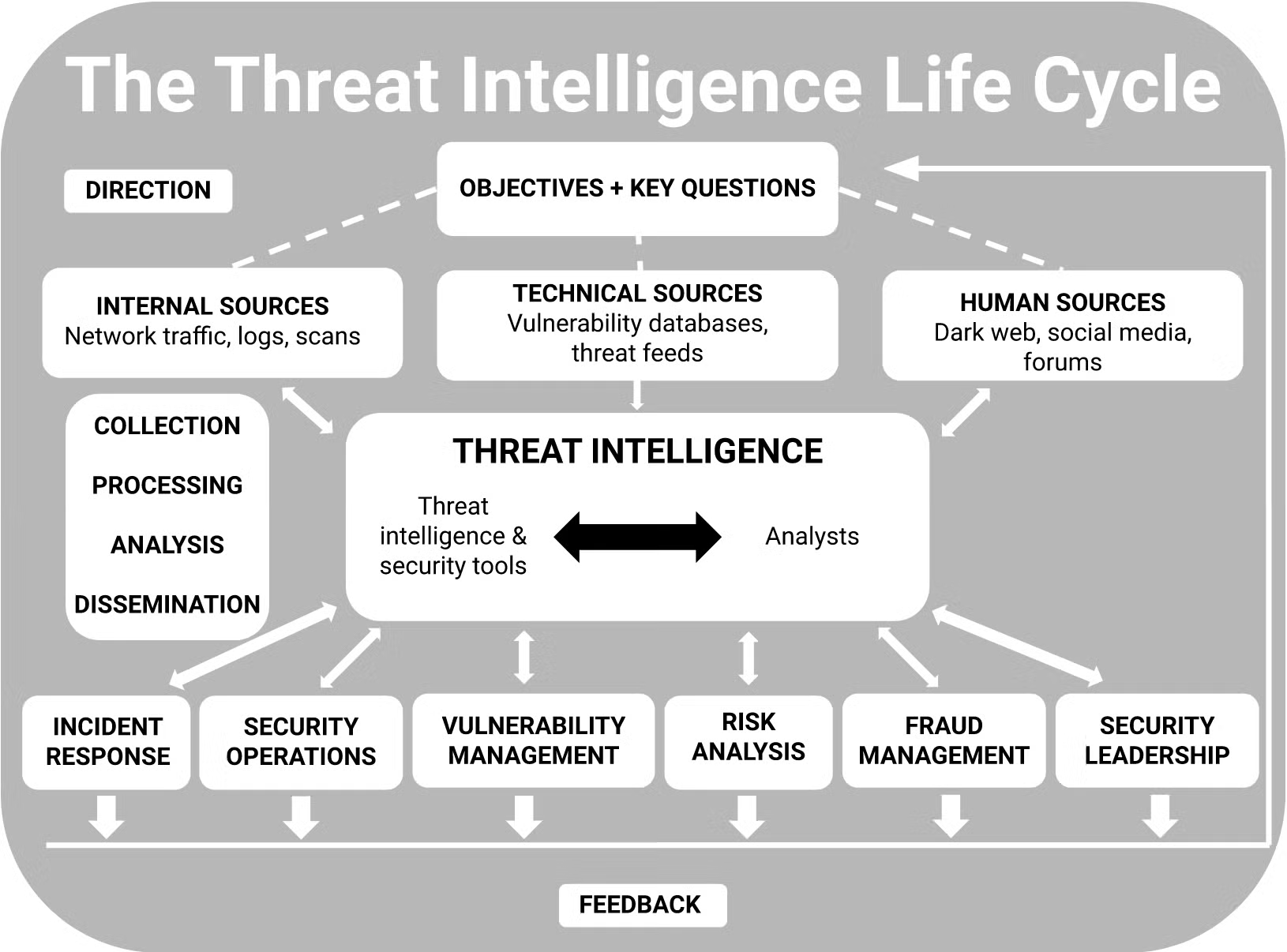

ほとんどの組織において、脅威インテリジェンスのライフサイクルは6つの段階(方向性、収集、処理、分析、普及、フィードバック)で構成されます。ただし、各段階で行われる具体的な活動は組織によって若干異なり、ユースケース、優先順位、リスクなどの固有の要素の組み合わせによって通常決定されます。p>理想的には、主要な関係者が他のフェーズを開始する前に、脅威インテリジェンスに関する組織の目標と目的を明確に定義し、ライフサイクル全体の成功を確保すべきです。脅威インテリジェンスの目標が設定された後も、収集されたデータや得られたフィードバックに応じて変更される可能性があります。データは内部情報、技術的情報、人的情報など多様なソースから収集され、潜在的および実際の脅威に関するより包括的な状況把握に活用されます。脅威情報は通常、脅威インテリジェンスフィードに集約されます。これは継続的なデータストリームであり、悪意のあるURLやメール、マルウェアハッシュ、不審なIPアドレスなどです。脅威インテリジェンスフィードを構成するデータは、オープンソースインテリジェンスフィード、ネットワークおよびアプリケーションログ、サードパーティフィードなど、複数のソースから収集されることが一般的です。

十分なデータが収集されると、それはタイムリーかつ関係者全員にとって明確な実用的なインテリジェンスに変換されます。これには、将来の脅威インテリジェンスライフサイクルの改善や意思決定プロセスの精緻化に情報を活用する主要なステークホルダーも含まれます。

1.方向性

脅威インテリジェンスのライフサイクルにおけるこの段階では、関係者が脅威インテリジェンスプログラム全体の目標を設定します。方向性の設定には通常、以下の事項の理解と明確化が含まれます。

- 保護が必要な資産&

- 資産喪失やプロセス中断による潜在的影響

- 資産保護と脅威対応に必要な脅威インテリジェンスの種類

- 保護対象の優先順位

2. 収集

脅威インテリジェンスのライフサイクルにおけるこのフェーズでは、最も重要なインテリジェンス要件に対応する情報の収集が行われます。収集されるデータは通常、完成情報(例:専門家やベンダーからのインテリジェンスレポート)と生データ(例:マルウェアのシグネチャや漏洩した認証情報)の組み合わせです。

収集は通常、以下のような多様なソースを通じて行われます:

- 内部ネットワークおよびセキュリティデバイスからのメタデータとログ

- 業界団体やサイバーセキュリティベンダーからの脅威データフィード

- 情報通の情報源との会話やインタビュー

- オープンソースのニュースやブログ

- ウェブサイトとフォーム

- ダークウェブフォーラムなどのクローズドソース

3. 処理

脅威インテリジェンスのライフサイクルにおけるこの段階では、収集したデータを活用可能な形式に変換します。収集方法によって処理手段は異なります。例えば、生データは人間または機械による処理を経て初めて活用可能となり、すべての人間によるレポートは相関分析と優先順位付け、矛盾解消、検証を経る必要があります。

4. 分析

脅威インテリジェンスのライフサイクルにおけるこの段階では、処理された情報を意思決定に資するインテリジェンスへと変換します。例えば、潜在的な脅威の調査実施の可否、攻撃を阻止するための組織の即時対応策、セキュリティ管理の強化方法、追加セキュリティリソースへの投資の正当性判断などが該当します。

この分析結果の提示方法も重要です。組織は膨大な情報を収集・処理しながらにもかかわらず、意思決定者が理解・活用できない形で提示してしまうケースが少なくありません。

技術的知識を持たない対象者に分析内容を伝える際には、以下の推奨事項を考慮してください:

- 簡潔にまとめる

- 過度に専門的な用語や混乱を招く専門用語を避ける

- 問題をビジネス用語で明確に表現する

- 推奨される行動方針を含める

このような情報を提示する形式は、インテリジェンス自体と対象読者によって異なります。インテリジェンスチームは、ライブビデオ、スライドデッキ、正式なレポートなど、様々な形式で分析を提供することがよくあります。

5.情報拡散

脅威インテリジェンスのライフサイクルにおけるこの段階では、完成したインテリジェンス成果物を適切な部門やチームに配布します。

各対象読者に対して、以下の質問を投げかけます:

- チームにはどのような脅威インテリジェンスが必要か、外部情報は彼らの活動をどのように支援できるか?

- インテリジェンスを分かりやすく、実行可能な形で提示するにはどうすればよいか?

- インテリジェンスチームはどのくらいの頻度で更新情報やその他の情報を提供すべきか?

- インテリジェンスを伝達するためにどの媒体を使用すべきか?

- 質問がある場合、チームはどのようにフォローアップすべきか?

6. フィードバック

多様なステークホルダーやチームからの定期的なフィードバックにより、サイバー脅威インテリジェンスアナリストは脅威インテリジェンスライフサイクルを調整し、特にビジネス目標や優先順位が変化する中で各チームの要件を満たすようにできます。このフェーズでは、インテリジェンスを利用するセキュリティチームの全体的な優先順位と要件を明確にします。最終的には、それらの固有のニーズが、インテリジェンスライフサイクルの今後の全フェーズ(以下を含む)を導くことになります:

- 収集すべきデータの種類

- 収集したデータを有用な情報へ変換する方法

- その情報を実行可能なインテリジェンスとして提示する方法

- 誰がどの種類のインテリジェンスを受け取るべきか、どの程度の速さで伝達すべきか、そしてフォローアップの質問にどの程度の速さで対応すべきか?

サイバー脅威攻撃の種類

サイバー攻撃とは、脅威アクターによるシステムやネットワークへの第三者の不正アクセスが発生した状態を指します。様々な用語が異なる攻撃形態を説明するために混同して使用されることがありますが、重要な相違点に留意する必要があります。

1. 脅威

脅威とは、貴重な資産に悪影響を及ぼす可能性のある人物または事象を指します。様々なサイバー脅威が同時に存在し得るものの、脅威自体は攻撃そのものではなく、攻撃が発生する可能性を象徴するものです。

脅威は差し迫った危険をもたらす可能性がありますが、脅威アクターによって実行されるまでは損害を引き起こしません。「脅威」という用語は、データの損傷、窃取、またはアクセス妨害を目的とする多様な悪意のある活動を指す場合によく使用されます。脅威が現実のものとなった時点で、それはサイバー攻撃として認識されます。

2. 脆弱性

脆弱性とは、ネットワーク、ソフトウェア、またはシステムの設計上の固有の欠陥であり、脅威主体が資産を損傷、窃取、またはアクセスを妨害するために悪用できるものです。最も一般的な脆弱性の種類には、システムの誤設定、古くなったまたはパッチが適用されていないソフトウェア、不足または脆弱な認証情報、不足している認証情報、脆弱な認証情報などが含まれます。設計上の欠陥であり、脅威アクターによって悪用され、資産への損害、窃取、またはアクセス妨害を引き起こす可能性があります。最も一般的な脆弱性の種類には、システムの誤設定、更新されていないまたはパッチが適用されていないソフトウェア、不足または脆弱な認証情報、不足または不十分なデータ暗号化、およびゼロデイ脆弱性(以下で定義)が含まれます。

3.エクスプロイト

エクスプロイトとは、脅威アクターが脆弱性を悪用するために用いる手法です。これには、脅威アクターが望ましくない、または許可されていない行動を自由に行えるように脆弱性を操作するソフトウェア、データ、コマンドが含まれる場合があります。

エクスプロイトは、望ましくないソフトウェアのインストール、機密データへの不正アクセス、コンピュータシステムの制御奪取などに利用されます。多くの場合、他の攻撃手法と組み合わせて使用されます。

4.Webアプリケーション攻撃

Webアプリケーション攻撃は、Webアプリケーションの脆弱性を悪用し、脅威アクターがデータベースサーバー上の機密データへ不正アクセスする攻撃です。代表的なWebアプリケーション攻撃は以下の通りです:

- SQLインジェクション攻撃は、脅威アクターが入力フォームに悪意のあるコードを挿入し、データベースに送信されることでデータを改ざん、削除、または漏洩させる攻撃です。

- クロスサイトスクリプティング(XXS)攻撃では、脅威アクターが悪意のあるスクリプトコードをウェブサイトにアップロードし、データ窃取やその他の望ましくない動作を実行します。

- ディレクトリ/パストラバーサル は、脅威アクターがWebサーバー階層に特定のパターンを注入し、ユーザー認証情報、データベース、設定ファイル、およびハードドライブに保存されたその他の情報を取得できるようにする攻撃です

- ローカルファイルインクルージョン は、システム上の別の場所に存在するファイルをウェブアプリケーションに強制的に実行させる攻撃手法です

- 分散型サービス拒否攻撃(DDoS) 攻撃は、脅威アクターがシステム、サーバー、またはネットワークを標的とし、トラフィックで氾濫させてリソースと帯域幅を枯渇させることで発生します。サーバーは着信リクエストに対応しきれなくなり、標的のウェブサイトは停止または速度低下し、正当なサービスリクエストが応答されなくなります

5.高度で持続的な脅威

高度持続的脅威(APT) は、脅威アクターがネットワーク上に長期的な存在を確立し、偵察活動や機密性の高いデータの収集を行う攻撃キャンペーンを広く指す用語です。APT攻撃は通常、標準的なWebアプリケーション攻撃よりも多くのリソースを必要とし、標的は慎重に選ばれ、綿密に調査されることが多い。

APT攻撃の最も一般的な攻撃ベクトルは以下の通りである:

- フィッシング: これはソーシャルエンジニアリング攻撃の一種であり、脅威アクターが信頼できる連絡先を装い、標的にスパムメールを送信します。標的がメールを開封し、悪意のあるリンクをクリックするか悪意のある添付ファイルを開くと、脅威アクターは機密情報やアカウント認証情報にアクセスできるようになります。一部の フィッシング攻撃は、ユーザーを騙してマルウェアをインストールさせるように設計されている場合もあります。

- マルウェア攻撃: 現代で最も一般的なサイバー攻撃の一つであるマルウェア攻撃は、脅威アクターが悪意のあるソフトウェアを使用してシステムやネットワークに侵入する行為です。マルウェア攻撃にはウイルス、ワーム、スパイウェア、ランサムウェア、アドウェア、トロイの木馬などが含まれます。通常、マルウェアは脆弱性を突いてシステムやネットワークに侵入し、フィッシングメールを介して実行されることが多い。ユーザーがリンクをクリックしたり、ソフトウェアをインストールしたり、感染したUSBメモリを使用したりすると、マルウェアがデバイスにダウンロードされ、拡散する可能性がある。

- 中間者攻撃(MITM):盗聴攻撃とも呼ばれ、攻撃者がクライアントとサーバー間の通信を遮断し、自身を経由して通信を再ルーティングすることで、信頼関係にある当事者間の通信(例:クライアントとホスト間の通信)を傍受する攻撃です。MITM攻撃により、脅威アクターは標的の知らないうちにデータを盗み出し操作することが可能となる。

- ゼロデイ攻撃またはNデイ攻撃: これらは、これまで公表されていなかった、または最近修正されたセキュリティ脆弱性の利用を伴います。「ゼロデイ」という用語は、欠陥が明らかになってからソフトウェアベンダーや開発者が修正を実装する時間が「ゼロ日」しかなかったという概念を指します。Nデイ脆弱性は、ベンダーによって最近(N日前)に修正された既知のバグですが、ソフトウェアユーザーが影響を受けるソフトウェアをまだ更新していないため、依然として広く存在しています。ゼロデイ攻撃は、パッチがリリースされる前に脅威アクターが脆弱性を悪用することに成功した際に発生します。脅威アクターが開発者より先にゼロデイ脆弱性を特定する場合もあれば、開発者が顧客やクライアントに欠陥を公表した際に、逆に脅威アクターに脆弱性の存在を知らせてしまうケースもあります。

幸い、サイバー脅威インテリジェンスを活用することで、上記の多くのサイバー脅威から組織を保護し、サイバー攻撃を防ぐことができます。

サイバー脅威インテリジェンスの種類

サイバー脅威インテリジェンスは広範な概念であり、いくつかのサブカテゴリーに分類できます。

1. 戦術的サイバー脅威インテリジェンス

戦術的サイバー脅威インテリジェンスは、差し迫った未来に焦点を当てます。技術的な性質を持つこのインテリジェンスは、単純な侵害の兆候(IOC)を検知し、脅威の戦術、技術、手順(TTP)に関する詳細な分析を提供します。戦術的脅威インテリジェンスで収集した情報を活用することで、組織は攻撃を防止しセキュリティシステムを強化するための防御ポリシーを策定できます。

戦術的サイバー脅威インテリジェンスは生成が容易な脅威インテリジェンスの一種であり、ほぼ常に自動化されています。ただし、この種の脅威インテリジェンスはオープンソースや無料のデータフィードを通じて収集されることが多いため、通常は有効期間が非常に短く、悪意のあるIPアドレスやドメイン名などのIOCは数日、場合によっては数時間で無効化される可能性があります。

2. 戦略的サイバー脅威インテリジェンス

戦略的脅威インテリジェンスは、長期的かつ非技術的な課題の分析を伴います。脅威環境(すなわちサイバー脅威とそれに伴うリスク)の全体像を把握することで、戦略的サイバー脅威インテリジェンスの活用は組織がより情報に基づいたビジネス判断を下すのに役立ちます。この情報により、意思決定者は自社の全体目標に沿って事業を保護するツールやプロセスへの投資が可能となります。

戦略的インテリジェンスは、人的なデータ収集と分析を伴うことが多いため、サイバー脅威インテリジェンスの中でも特に難易度の高い形態とされています。戦略的脅威インテリジェンスを最大限に成功させるには、アナリストがサイバーセキュリティと現在の世界的な地政学的状況について深い理解を持っていることが求められます。

3. 運用レベルのサイバー脅威インテリジェンス

運用脅威インテリジェンスはより技術的なアプローチであり、攻撃の性質、タイミング、動機、意図に焦点を当てます。追跡や脅威アクターのプロファイリングといった戦術を用いることで、組織は過去の攻撃を検知・理解し、将来の脅威をより正確に予測し、緩和策を念頭に置くためのデータを収集できます。&

このサイバー脅威インテリジェンスへのアプローチは、サイバー攻撃を理解することを目的としています:誰が(つまり帰属)、なぜ(つまり意図)、そして「どのように」(すなわち戦術、技術、手順)を理解することを目的としています。戦略的脅威インテリジェンスと同様に、運用レベルの脅威インテリジェンスにも人的分析の要素が含まれ、サイバーセキュリティの専門家にとって最も有用な場合が多いです。

この種のサイバー脅威インテリジェンスは、脆弱性管理、インシデント対応、脅威監視などの他のサイバーセキュリティ分野と連携して機能することがあります。

サイバー脅威インテリジェンスの職種とコース

サイバー脅威インテリジェンス関連の職種には以下が含まれます:

- サイバー脅威インテリジェンスアナリスト

- サイバー詐欺検知

- サイバーセキュリティソリューションアーキテクト

- サイバー脅威スペシャリスト

- サイバー脅威インテリジェンス

- ITセキュリティアナリスト

サイバー脅威インテリジェンス分野でのキャリア構築を目指す方へ、SentinelOneはゼロからヒーローコースを提供しています。これは12部構成のマルウェアリバースエンジニアリングと脅威インテリジェンスコースです。この包括的なガイドは、サイバー脅威インテリジェンス分野でのキャリアをスタートさせるための最高のリソースの一つです。

本コースでは以下を提供します:

- インジェクション技術と永続化メカニズムの技術的概要

- マルウェアにおける権限昇格の発見/認識方法

- ネットワークへの足場確保を目的とした脅威アクターの技法

- APT(高度持続的脅威)とeCrimeの深層分析

- 実環境で確認された情報窃取型マルウェアとエクスプロイトキットによるドライブバイ攻撃

- マルウェアにおけるシェルコード使用の分析

- マルウェア技術の完全解析 – ステルス性、持続性、アルゴリズム、C2サーバーとの通信、高度な機能

サイバー脅威インテリジェンスの情報源

CTIは様々な情報源から入手可能であり、それぞれが脅威に関する独自の洞察を提供します。CTIプログラムを構築するには、これらの情報源を理解することが重要です。

CTIの最も一般的な情報源は以下の通りです:&

- オープンソース情報(OSINT):これは、以下のような公開情報源からの情報収集を伴います:

- ソーシャルメディア: サイバー攻撃、マルウェア、脆弱性に関する議論をソーシャルメディアプラットフォームで監視すること。

- ニュースサイト: サイバー攻撃、セキュリティ侵害、業界動向に関するニュース記事を読む。

- フォーラムとブログ: セキュリティフォーラムやブログでの議論を分析し、新たな脅威を特定する。

- 公開データベース:脆弱性、マルウェア、脅威アクターに関する情報が含まれる公開データベースへのアクセス。

- ヒューマンインテリジェンス(HUMINT): これには以下の人々からの情報収集が含まれます:

- 業界専門家: セキュリティ研究者、アナリスト、専門家と協議し、現在の脅威に関する知見を得る。

- 脅威研究者: 特定の脅威アクターや攻撃手法を専門とする研究者との連携。

- セキュリティカンファレンス: セキュリティカンファレンスに参加し、専門家とのネットワーク構築や新たな脅威に関する知識の習得。

- 信号情報(SIGINT): 電子信号からの情報収集を指し、具体的には

- ネットワークトラフィック分析: マルウェア通信やデータ流出など、不審な活動を検知するためのネットワークトラフィック監視。

- 通信傍受:暗号化された通信を分析し、潜在的な脅威を特定します。

- 無線周波数分析: 無線周波数信号を分析し、潜在的な攻撃や悪意のある活動を検出します。

- マルウェア分析: 悪意のあるソフトウェアをリバースエンジニアリングし、その機能性、能力、攻撃手法を理解するプロセスです。これによりセキュリティチームは攻撃源の特定、攻撃者の目的の把握、対策の開発が可能となります。

- 脅威データフィードとレポート: これらのサブスクリプション型サービスは、リアルタイムの脅威情報を提供します。これには以下が含まれます。

- 侵害の兆候(IOCs):IPアドレス、ドメイン名、ファイルハッシュなど、悪意のある活動を特定できる具体的なデータポイント。

- 脆弱性レポート: 新たに発見された脆弱性とその潜在的な影響に関する情報。&

脅威アクターのプロファイル: 特定の脅威アクター、その動機、およびTTPに関する情報。

サイバー脅威インテリジェンス活用のメリット

サイバー脅威インテリジェンスは、対策の範囲を超えて組織に数多くの追加的な利点をもたらします。具体的には以下の通りです:

p>- リスク低減: 脅威環境全体における可視性の向上により、現在の脅威や新たなサイバー攻撃を把握することで、組織は準備に向けた積極的なアプローチでリスクを特定・評価できるようになります。

- セキュリティ態勢の強化:過去の攻撃で使用されたTTP(戦術・技術・手順)を理解することで、組織は将来のサイバー攻撃を防止または軽減するための適切なセキュリティ対策を実施できます。

- コスト削減: サイバー脅威インテリジェンスは費用対効果が高く、データ侵害など高額なセキュリティインシデントの全体的な財務的負担を軽減する可能性があります。

- 規制順守: GDPR、SOX、HIPAAなどの規制を遵守する必要がある組織は、サイバー脅威インテリジェンスを活用してコンプライアンスの確立と維持を支援できます。

- 人員配置の効率化:脅威インテリジェンスの手動検証と相関分析は、時間とリソースを大量に消費する可能性があります。セキュリティチームは、この理由から燃え尽き症候群や疲労に陥りやすく、人的ミスを招く可能性があります。サイバー脅威インテリジェンスツールの支援により、組織はセキュリティチームをより適切に装備し、自動化を活用して煩雑な手作業を排除することで、脅威をより効率的に検知・対応できるようになります。

サイバー脅威インテリジェンスツール

サイバー脅威インテリジェンスツールは、複数の外部ソースから脅威情報を収集・分析することで、現在の脆弱性だけでなく将来の脆弱性からも保護します。

サイバー脅威インテリジェンスツールを検討する際には、以下の5つの機能を確認しましょう:

- データ駆動型:悪意のある攻撃が開始されると、「指紋」またはサイバー脅威の指標が残されます。サイバー脅威インテリジェンスツールは、予測的かつ予防的な保護を実現するため、こうした脅威指標からデータを収集すべきです。

- 柔軟性: 多くの組織は、自社のあらゆるITインフラや環境と互換性のあるサイバーインテリジェンスツールを求めています。

- 外部指向性: サイバーインテリジェンスツールは脅威検知を支援するため内部システムと連携可能ですが、新興脅威の検知にはデータフィードやリポジトリなどの外部ソースを優先的にスキャンすべきです。

- 包括性: サイバーインテリジェンスツールは完全な保護を提供しなければならない。これは、ダークウェブを含む、世界中の膨大な外部フィードをスキャンできることを意味する。

- 拡張性: サイバー脅威インテリジェンスツールは、あらゆるサイバーセキュリティ環境とシームレスに連携できる拡張性も備えているべきです。多様な環境、コンプライアンスツール、ハードウェアバリエーションと共存できる必要があります。

サイバー脅威インテリジェンス導入のベストプラクティス

CTIプログラムを成功裏に導入するには、戦略的アプローチとベストプラクティスへの取り組みが必要です。以下に、その指針となる重要な推奨事項をいくつか紹介します。

1.CTI チームの作成

CTI 運用を担当する専任チームを作成します。このチームは、脅威インテリジェンス、セキュリティ、データ分析の専門知識を持つ個人で構成されるべきです。チームは以下の責任を負うべきです:

- インテリジェンスの収集—様々な情報源からの脅威インテリジェンス収集。

- インテリジェンス分析—脅威データの解釈と実用的な知見の創出。

- インテリジェンスの共有—組織全体の関係者とインテリジェンスを共有する。

- CTIライブラリの維持—脅威情報のリポジトリを構築・維持する。

2. インシデント対応との統合

CTIとインシデント対応プロセスの間のシンプルな統合を確保する。具体的には:

- インテリジェンスの共有—調査中にインシデント対応担当者に適切な脅威インテリジェンスを提供すること。

- IOCの使用—侵害の兆候(IOC)を使用して悪意のある活動を検知・特定する。

- 攻撃手法の分析—CTIを活用して攻撃手法を理解し、効果的な対応戦略を策定します。

3. 連携と情報共有

組織内および外部パートナーとの連携を促進します。これには以下が含まれます:

- 内部での情報共有—セキュリティチーム、事業部門、および関連する担当者間で脅威インテリジェンスを共有します。

- 外部パートナーとの連携—他組織、業界団体、政府機関との情報共有。

- 情報共有コミュニティへの参加—業界フォーラムや情報共有グループに参加し、知見やベストプラクティスを交換すること。

4. 継続的改善と適応

CTIの実践を継続的に評価し改善する。これには以下が含まれる:

- CTIの効果測定—検知された脅威の数、インシデント対応へのCTIの影響、セキュリティインシデントの減少率などの主要指標を追跡する。

- フィードバックの収集—CTIの有用性と影響について、関係者からのフィードバックを収集する。

- 新たな脅威への適応—新たな脅威に関する情報を常に把握し、CTIプロセスを適宜更新する。

これらのベストプラクティスに従うことで、組織は脅威の軽減、セキュリティの向上、貴重な資産の保護に役立つCTIプログラムを構築できます。

サイバー脅威インテリジェンスの課題

CTIは様々な利点を提供しますが、成功するプログラムの実施と管理には課題も伴います。組織が直面する可能性のある問題の一部を以下に示します:

1. データ過多と管理

多様なソースからの膨大なデータを管理することは圧倒的になり得ます。CTIチームは以下の能力が求められます:

- データのフィルタリングと優先順位付け—最も関連性が高く実行可能なインテリジェンスを特定し、それに集中する。 &

- データの整理と構造化—大量のデータを整理・保存するシステムを構築する。

- データ分析ツールを使用する—データ分析ツールを使用して、データの分析と解釈を自動化する。

2. サイバー脅威の帰属

攻撃の発生源を特定し、攻撃者を特定することは困難な場合があります。これには以下が含まれます:

- 攻撃手法の分析—攻撃に使用された技術を理解し、潜在的な攻撃者を特定します。

- データポイントの相関分析—様々な証拠を結びつけて攻撃の源を特定する。

- 脅威アクターのプロファイル活用—既知の脅威アクタープロファイルとTTP(戦術・技術・手順)を活用し、攻撃の帰属を特定する。

3. 速度と精度のバランス

インテリジェンス提供と精度のバランスを維持することが重要です。組織は以下の対応が必要です:

- タイムリーなインサイトの提供—迅速な対応を可能にするため、ステークホルダーに脅威インテリジェンスを時間通りに提供すること。

- 正確性を確保する—誤検知や誤解を招く情報を避けるため、共有前にインテリジェンスの正確性を検証する。

- 自動化ツールを活用する—脅威インテリジェンスの分析と普及を迅速化するため、自動化ツールを利用する。

4. データプライバシーとコンプライアンスの確保

データプライバシー規制への準拠と機密情報の保護は不可欠です。組織は以下を必須とします:

- データ保護法を順守する—GDPRやCCPAなどの関連データプライバシー規制に準拠する。

- データセキュリティ対策を実施する—脅威インテリジェンスデータを保管・管理し、不正アクセスを防止する。

- データガバナンスポリシーの確立—データ収集、利用、廃棄に関する明確なポリシーを策定する。

これらの課題に対処することは、持続可能で効果的なCTIプログラムを構築するために重要です。

事例研究と実世界での応用

CTIの力を示す実世界の事例をいくつか紹介します:

#1. 医療分野

米国最大級の健康保険会社であるアンセムは、2015年の大規模なデータ侵害事件を受けて強力なCTIプログラムを導入しました。。同社は現在、脅威インテリジェンスを活用して自社ネットワークと顧客データに対する潜在的な脅威を特定・軽減している。

#2. 金融

世界有数の金融サービス企業であるJPモルガン・チェースは、サイバーセキュリティとCTIに多額の投資を行っている。同社は脅威インテリジェンスを活用し、潜在的なサイバー脅威をリアルタイムで監視・対応するサイバー防衛センターを設立した。

#3. 政府

米国国土安全保障省は、CTI共有プラットフォームである自動脅威指標共有(AIS)プログラムを運営しています。これはCTI共有プラットフォームであり、同省が連邦機関や民間セクターのパートナーとサイバー脅威指標を共有することを可能にします。

#4. テクノロジー

マイクロソフトは、CTIを活用してサイバー犯罪と戦う専門のデジタル犯罪対策ユニットを設置し、CTIを活用してサイバー犯罪と戦っています。脅威インテリジェンスを用いて、自社製品や顧客に影響を与える可能性のあるボットネットやその他のサイバー脅威を阻止しています。

#5.小売業

ターゲットは、2013年にデータ侵害事件を経験した後、サイバーセキュリティとCTIに多額の投資を行ってきました。現在では脅威インテリジェンスを活用し、顧客データの保護強化と将来の侵害防止に取り組んでいます。&

SentinelOneのサイバー脅威インテリジェンスツール&

SentinelOneは、脅威のライフサイクル全体に関連するプロセスを管理する高度なサイバーインテリジェンスツールで、あらゆる規模の組織を保護します。これにより、ユーザーは複数のベクトルにわたる脅威を検知できます。

SentinelOneのAI駆動型学習は、セキュリティ侵害の兆候を絶えず監視・検知する行動分析ツールを活用します。ActiveEDRモジュールによる迅速な脅威対応に加え、攻撃の原因と対策措置を明確に把握できる洞察に富んだデータを提供します。&

Splunk、Okta、BigFixなどサードパーティアプリケーションとの連携が可能な革新的な脅威検知ツールにより、SentinelOneはネットワーク全体およびプラットフォーム横断でシステムを監視。企業全体およびサイバー脅威インテリジェンスライフサイクルの全段階にわたる詳細な可視性と分析を実現します。

SentinelOneが組織にとって最も重要な資産を、先手を打って包括的に保護する方法をぜひご覧ください。 今すぐデモを予約する.

まとめ

サイバー脅威インテリジェンス(CTI)は、組織が潜在的な脅威を理解し、計画を立て、準備を整え、問題発生時に迅速に対応することを支援することで、将来の攻撃を予測するのに役立ちます。CTIを活用することで、企業はコスト削減、評判保護、システムの安全強化を実現できます。攻撃への防御だけでなく、攻撃が発生する前に備えることが重要です。

優れたCTIプラットフォームをお探しなら、SentinelOneの利用をご検討ください。人工知能を活用してサイバー脅威を検知し、自動的に防御します。SentinelOneを活用することで、企業は潜在的な攻撃者を特定しリスクを最小化することで自らを守れます。今すぐ SentinelOne を試してみてください!

FAQs

マルウェア、フィッシング、サービス拒否攻撃、データ侵害などが一般的な脅威です。

明確な目標設定、チーム構築、適切なツールの選択、そしてCTIをセキュリティプロセスに統合することから始めましょう。

これらのプラットフォームは、データ管理、分析の自動化、脅威の可視性向上、情報共有の容易化を支援します。

CTIについて学び、利用可能なリソースを探索し、小規模から始め、追加の支援が必要な場合はマネージドCTIサービスの利用を検討することから始めましょう。