Con minacce sempre più sofisticate e numerose, i controlli di sicurezza tradizionali devono spesso essere più robusti per colmare le lacune di rilevamento e risposta. Entra in gioco l'Extended Detection and Response (XDR), un approccio di sicurezza potente e unificato che promette di aumentare la visibilità delle minacce ottimizzando al contempo i meccanismi di difesa.

Ma cos'è realmente l'XDR ed è sufficiente a proteggere la tua organizzazione e le sue varie risorse digitali? Questo post analizzerà il concetto di architettura XDR e rivelerà ulteriori approfondimenti pratici attraverso i quali potrete implementarla nel vostro ambiente per migliorare realmente il vostro livello di sicurezza.

E sarà sufficiente migliorare il vostro livello di sicurezza? Beh, ne parliamo qui di seguito.

Che cos'è l'XDR?

Che cos'è l'XDR?

L'XDR è una soluzione di sicurezza informatica progettata per affrontare le minacce odierneminacce odierne riunendo più livelli di rilevamento e risposta sotto un unico ombrello ed estendendone le capacità. Pensate a un antico castello medievale. In passato, poteva essere sufficiente difendere il castello con mura solide e una torre di guardia. Ma con l'evolversi delle minacce, anche gli invasori si sono evoluti, riuscendo a scavare o arrampicarsi attraverso tunnel o mura nel cuore della notte. Per continuare a garantire la sicurezza, i difensori del castello hanno dovuto apportare dei cambiamenti, sorvegliando i cancelli e i cieli, il sottosuolo e ogni altro luogo in cui potesse presentarsi un rischio.

Gli strumenti di sicurezza tradizionali, come i firewall o le app antivirus, si concentrano su un solo vettore di minaccia specifico, come un cavaliere che sorveglia il cancello del castello. Poiché si concentrano solo su quel vettore, non riescono a individuare gli attacchi più sottili. L'XDR è come un moderno sistema di difesa del castello: tutte le torri di guardia sono collegate e monitorano cancelli, mura, tunnel e messaggeri in modo da non lasciare sfuggire alcuna minaccia.

XDR integra i dati provenienti da molteplici fonti (endpoint, server, servizi cloud e reti) in una visione olistica degli attacchi. Non è uno strumento di rilevamento, ma uno strumento attraverso il quale la vostra organizzazione può rispondere a tutte queste minacce in modo tempestivo ed efficiente, automatizzando e dando priorità alle risposte in base al pericolo. XDR è come una fortezza vigile con occhi ovunque. Ha una visione d'insieme dell'intero campo di battaglia ed è pronto a difendere da tutti i lati.

Componenti principali dell'architettura XDR

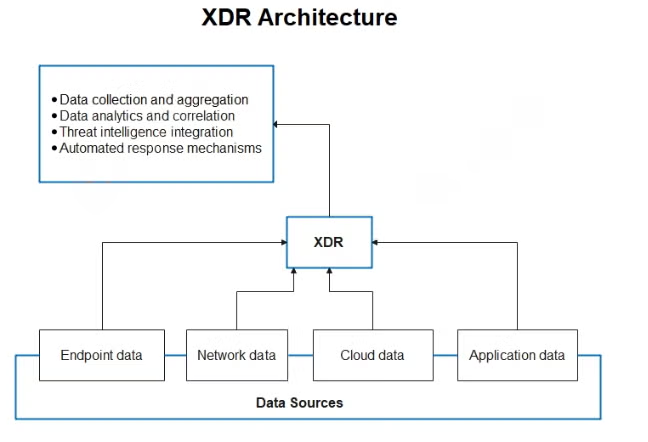

Un'architettura XDR

Come illustrato sopra, un'architettura XDR combina vari elementi della sicurezza informatica per presentare una visione d'insieme del rilevamento, dell'analisi e della risposta alle minacce. I suoi elementi fondamentali forniscono una piattaforma integrata per il rilevamento, l'analisi e la risposta senza soluzione di continuità in diversi ambiti.

Di seguito è riportata una descrizione dettagliata dei suoi componenti principali.

1. Raccolta e aggregazione dei dati

Questo costituisce il livello fondamentale dell'XDR, in cui i dati grezzi vengono raccolti da varie fonti. Integra la telemetria proveniente da più ambienti per fornire una visibilità completa. Le fonti di dati primarie includono:

Dati degli endpoint: Raccogli i log o i dati comportamentali generati dai tuoi endpoint, che si tratti di server, laptop, dispositivi mobili o qualsiasi dispositivo IoT. Questo aiuta a tracciare anomalie come malware nei tuoi sistemi o comportamenti insoliti.

Dati di rete: Per rilevare le minacce basate sulla rete, raccogli informazioni sul traffico di rete, inclusi flussi di pacchetti, anomalie di rete, registri firewall e cronologia delle connessioni.

I dati cloud acquisiscono le attività all'interno dei tuoi ambienti cloud, siano essi IaaS, PaaS o SaaS. Analizzano i modelli di accesso, l'utilizzo delle applicazioni e attività API all'interno del cloud, che possono rilevare configurazioni errate o violazioni.

Dati delle applicazioni: Questi includono dati a livello di applicazione, come i registri delle applicazioni, dei database e dei servizi web. Queste informazioni sono molto utili per identificare attacchi come SQL injection, XSS o accessi illegali all'applicazione.

2. Analisi e correlazione dei dati

L'architettura XDR incorpora la raccolta di vasti dati di sicurezza provenienti da diverse fonti. Analisi avanzate e algoritmi di apprendimento automatico correlano gli eventi dei sistemi per identificare modelli che sono effettivamente indicativi di una minaccia informatica.

3. Integrazione delle informazioni sulle minacce

I sistemi XDR incorporano feed provenienti da piattaforme di intelligence sulle minacce che forniscono informazioni in tempo reale su minacce emergenti, vulnerabilità e tattiche di attacco. Pertanto, grazie a tali informazioni, il meccanismo di rilevamento in XDR sarà potenziato e i team di sicurezza saranno avvisati in anticipo dei rischi.

Grazie a questo tipo di integrazione, la vostra organizzazione sarà sempre aggiornata sulle tendenze mondiali in materia di minacce. Ciò significa anche che la vostra organizzazione sarà sempre in grado di difendersi dagli attacchi noti e dagli exploit appena individuati.

4. Meccanismo di risposta automatizzato

I sistemi XDR dispongono di meccanismi di risposta automatizzati che rendono più efficiente la risposta agli incidenti. Una volta rilevata e confermata la minaccia, la piattaforma può intraprendere azioni predefinite, come isolare i dispositivi interessati, bloccare gli IP dannosi o avviare scansioni del sistema. L'automazione, quindi, mantiene localizzata la distribuzione degli attacchi, riduce i tempi di risposta e mitiga la velocità con cui si riduce il danno. Inoltre, impedisce il sovraccarico dei team di sicurezza e consente loro di concentrarsi maggiormente su questioni complesse o strategiche.

Caratteristiche principali di XDR

Come già sapete, l'XDR migliora la sicurezza in tutta l'organizzazione integrando vari strumenti e sistemi di sicurezza in una soluzione unificata. Di seguito sono elencate le caratteristiche principali dell'XDR.

1. Visibilità unificata

1. Visibilità unificata

XDR integra e consolida i dati provenienti da più livelli di sicurezza in un'unica piattaforma. Questa visione unificata aiuta i team di sicurezza ad acquisire una comprensione olistica dello stato di sicurezza e a rilevare le minacce in vari ambienti.

Riduce i silos di dati e consente una correlazione senza soluzione di continuità tra gli strumenti di sicurezza, fornendo una migliore consapevolezza della situazione.

2. Rilevamento avanzato delle minacce

XDR utilizza sofisticati algoritmi di analisi, intelligenza artificiale e apprendimento automatico per identificare minacce avanzate che gli strumenti di sicurezza tradizionali potrebbero non rilevare. Analizzando i dati provenienti da più fonti e applicando analisi comportamentali, XDR è in grado di individuare anomalie, rilevare attacchi zero-day e scoprire minacce nascoste come malware senza file o minacce interne.

3. Risposta automatizzata alle minacce

XDR automatizza il processo di risposta alle minacce attraverso playbook e flussi di lavoro predefiniti. Quando viene rilevata una minaccia, può avviare azioni quali la messa in quarantena dei sistemi interessati, il blocco del traffico dannoso e il ripristino delle risorse compromesse senza alcun intervento manuale da parte vostra.

Tale automazione contribuisce a ridurre i tempi di risposta, minimizza il rischio di errore umano e consente ai vostri team di concentrarsi su attività più strategiche.

4. Operazioni di sicurezza semplificate

Consolidando avvisi, analisi e meccanismi di risposta in una piattaforma unificata, XDR semplifica le operazioni di sicurezza e riduce l'affaticamento da avvisi. La piattaforma assegna una priorità agli avvisi in base alla loro gravità e al contesto, consentendo ai team di sicurezza di concentrarsi sugli incidenti più critici.

Leader nella sicurezza degli endpoint

Scoprite perché SentinelOne è stato nominato Leader per quattro anni di fila nel Magic Quadrant™ di Gartner® per le piattaforme di protezione degli endpoint.

Leggi il rapporto

XDR vs. Altri framework di sicurezza

Come accennato, XDR fornisce un approccio integrato, correlando dati provenienti da più fonti per un rilevamento olistico e una risposta automatizzata. Ad esempio, SIEM (Security Information and Event Management) si concentra sull'aggregazione e l'analisi dei log; tuttavia, spesso manca di una risposta automatizzata. EDR (Endpoint Detection and Response), d'altra parte, si concentra sul rilevamento specifico degli endpoint, mentre NDR (Network Detection and Response) è dedicato all'analisi del traffico di rete.

Nella tabella sottostante, confronteremo XDR con i framework di sicurezza SIEM, EDR e NDR.

XDR vs SIEM

| XDR | SIEM |

|---|---|

| Include azioni di risposta automatizzate quali quarantena, riparazione o applicazione delle politiche | In genere comporta molte indagini manuali e correlazioni da parte degli analisti della sicurezza |

| Proattivo nella ricerca delle minacce con risposte automatizzate agli incidenti | Lento in termini di tempo di risposta poiché si concentra più sulla raccolta e l'analisi dei dati che sulla risposta automatizzata |

XDR vs EDR

| XDR | EDR |

|---|---|

| Aggrega i dati provenienti da vari livelli per fornire un rilevamento e una risposta completi alle minacce | Rileva e risponde alle minacce specifiche degli endpoint, come malware o ransomware |

| Fornisce maggiore visibilità e contesto correlando i dati provenienti da più ambienti | Analizza principalmente l'attività degli endpoint, come l'esecuzione dei processi, le modifiche ai file e le connessioni di rete |

XDR vs NDR

| XDR | NDR |

|---|---|

| Fornisce un ambito più ampio per il rilevamento e la risposta, inclusi eventi di rete e non di rete | Si occupa principalmente delle minacce che hanno origine o si propagano attraverso la rete |

| Offre funzionalità centralizzate di rilevamento, correlazione e risposta su tutti i livelli | Spesso utilizzato per rilevare movimenti laterali e attacchi furtivi all'interno della rete |

Per una sicurezza completa, Singularity™ XDR di SentinelOne combina i punti di forza di tutti i sistemi sopra citati in un'unica piattaforma, riducendo i silos e offrendo capacità di risposta più rapide e automatizzate. È possibile provare la demo gratuita e proteggere i propri sistemi dalle minacce informatiche in continua evoluzione.

Implementazione di XDR in un'organizzazione

L'implementazione di XDR comporta un processo in più fasi, dalla valutazione delle esigenze di sicurezza alla selezione della soluzione giusta. Ciò garantisce una perfetta integrazione con gli strumenti esistenti. Una pianificazione e un'esecuzione adeguate possono migliorare il rilevamento delle minacce, la risposta agli incidenti e la sicurezza informatica complessiva della tua organizzazione.

&Di seguito sono riportate le linee guida sulle fasi chiave dell'implementazione dell'XDR.lt;h3>1. Valutazione delle esigenze e dei rischi di sicurezzaPrima di implementare l'XDR, assicurati di condurre una valutazione approfondita della posizione di sicurezza della tua organizzazione. Ciò comporta l'identificazione delle risorse chiave, delle potenziali minacce, delle vulnerabilità e delle attuali capacità di rilevamento e risposta.

Comprendere i rischi specifici che la propria organizzazione deve affrontare aiuterà a definire l'ambito e gli obiettivi dell'implementazione dell'XDR. Ciò garantisce che la piattaforma affronti le sfide di sicurezza più critiche.

2. Selezionare la soluzione XDR giusta

2. Selezionare la soluzione XDR giusta

Con numerose soluzioni XDR disponibili, scegliere quella giusta richiede un'attenta valutazione delle caratteristiche, della scalabilità e della reputazione del fornitore. Cercate piattaforme che siano in linea con i vostri obiettivi di sicurezza e che offrano compatibilità con gli strumenti esistenti.

Inoltre, è importante considerare il livello di assistenza offerto dal fornitore, la roadmap di innovazione e il grado di integrazione della soluzione con l'ambiente operativo della vostra organizzazione.

3. Integrazione con gli strumenti di sicurezza esistenti

L'XDR è progettato per migliorare la visibilità integrandosi con gli strumenti di sicurezza esistenti. Un processo di integrazione fluido è fondamentale per ridurre al minimo le interruzioni e garantire che i dati provenienti da questi strumenti confluiscano senza soluzione di continuità nel sistema XDR.

È opportuno selezionare un fornitore che garantisca l'interoperabilità e che, se necessario, consenta di riconfigurare o aggiornare alcuni strumenti per ottenere la piena compatibilità.

4. Formazione del personale e sviluppo delle competenze

Per implementare con successo un XDR che vada oltre la tecnologia, i team di sicurezza devono essere formati su come utilizzare efficacemente la nuova piattaforma. Ciò include la comprensione di come interpretare le informazioni generate dall'XDR, l'adeguamento dei flussi di lavoro e l'affinamento delle strategie di risposta agli incidenti.

L'apprendimento continuo e il miglioramento delle competenze sono essenziali, poiché le soluzioni XDR sono in continua evoluzione. Ciò garantisce che il personale possa sfruttare appieno il potenziale della piattaforma e rispondere in modo efficace alle minacce.

Vantaggi dell'architettura XDR

Ecco alcuni dei principali vantaggi dell'architettura XDR:

- Migliori tassi di rilevamento: XDR integra dati provenienti da varie fonti, consentendo una migliore identificazione delle minacce sofisticate attraverso analisi avanzate e approfondimenti comportamentali.

- Risposta più rapida agli incidenti: le funzionalità di risposta automatizzata e i processi di indagine semplificati consentono ai team di sicurezza di reagire e mitigare tempestivamente le potenziali minacce.

- Riduzione dell'affaticamento da allarmi: XDR correla e assegna priorità agli avvisi, riducendo al minimo il rumore e consentendo ai team di concentrarsi sulle minacce critiche senza essere sopraffatti da notifiche irrilevanti.

- Miglioramento della postura di sicurezza: fornendo una visione completa del panorama delle minacce, XDR aiuta le organizzazioni a identificare le vulnerabilità e ad adattare le loro strategie di sicurezza. Ciò porta a un miglioramento complessivo delle difese.

Sfide e considerazioni

L'implementazione e la manutenzione di XDR a volte comportano una serie di sfide e considerazioni. Di seguito sono riportate alcune aree chiave da esplorare.

1. Privacy dei dati e conformità

Sapete già che le piattaforme XDR raccolgono e analizzano grandi quantità di dati sulle vostre reti, endpoint e applicazioni. È fondamentale garantire che tali dati siano conformi alle normative regionali e specifiche del settore, come il GDPR o l'HIPAA. Le preoccupazioni relative alla privacy sorgono quando i dati sensibili vengono aggregati e condivisi su più sistemi.

Pertanto, dovreste prendere in considerazione l'implementazione di robusti controlli di accesso, crittografia e pratiche di anonimizzazione dei dati per evitare violazioni e garantire la conformità.

2. Complessità dell'integrazione

L'architettura XDR mira a unificare i dati e gli avvisi di sicurezza provenienti da varie fonti. Tuttavia, l'integrazione di strumenti di sicurezza e sistemi legacy disparati può essere difficile. I problemi di compatibilità tra l'infrastruttura di sicurezza esistente e la piattaforma XDR possono complicare l'implementazione. Questa pratica può causare ritardi, aumento dei costi o visibilità incompleta.

Garantire un'integrazione perfetta richiede un'attenta pianificazione e può comportare una significativa personalizzazione o riconfigurazione dei sistemi esistenti.

3. Implicazioni sui costi

L'implementazione di una soluzione XDR comporta spesso un investimento finanziario significativo. Oltre ai costi diretti delle licenze, è necessario considerare gli aggiornamenti dell'infrastruttura, la formazione dei team di sicurezza e le spese di gestione correnti.

È fondamentale trovare un equilibrio tra la sicurezza e i costi, poiché un XDR può offrire risparmi a lungo termine grazie a un rilevamento e una risposta più rapidi.

4 Vincolamento al fornitore

L'adozione di una piattaforma XDR di un unico fornitore può creare dipendenze, compromettendo potenzialmente la flessibilità in futuro. Il vendor lock-in può impedire l'adozione di nuove tecnologie o il cambio di fornitore senza incorrere in costi sostanziali.

La vostra organizzazione dovrebbe valutare le implicazioni a lungo termine dell'impegno con un fornitore XDR specifico. Ciò garantisce la possibilità di adattare e scalare la vostra architettura di sicurezza nel tempo.

Scoprite una protezione degli endpoint senza precedenti

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoConsiderazioni finali

L'architettura XDR rappresenta un salto di qualità nella sicurezza informatica, unendo diversi livelli di sicurezza in un sistema di difesa coeso, intelligente e proattivo. Per implementare efficacemente l'XDR, le organizzazioni devono dare priorità a un'integrazione completa. Ciò garantisce l'allineamento degli strumenti di sicurezza e promuove una cultura di adattamento continuo alle minacce in continua evoluzione.

Se implementato correttamente, l'XDR non solo potenzia la capacità di rilevamento delle minacce, ma consente anche ai team di agire in modo rapido e deciso, trasformando così dati caotici in informazioni utili.

Adottate l'XDR per passare da una difesa reattiva a una proattiva, costruendo così una posizione di sicurezza resiliente in grado di resistere oggi alle minacce di domani.

FAQs

XDR è un framework integrato per la sicurezza informatica che combina i dati provenienti da vari livelli di sicurezza in un sistema unificato per rilevare, analizzare e rispondere alle minacce in modo più efficace.

XDR va oltre EDR integrando più livelli di sicurezza in un'unica piattaforma, invece di limitarsi a monitorare gli endpoint come EDR. XDR è anche diverso da SIEM, che raccoglie e correla i log ma non fornisce azioni di risposta automatizzate.

XDR funziona in genere come soluzione software sfruttando gli strumenti di sicurezza esistenti, poiché non richiede hardware specializzato. Tuttavia, per essere efficace, deve essere integrato correttamente nell'infrastruttura attuale.