Alla fine degli anni '80 e all'inizio degli anni '90, la sicurezza informatica era molto più semplice. Non c'erano tanti attacchi mirati come oggi e i programmi antivirus avevano un solo compito: individuare e bloccare i codici dannosi.

Oggi, il software antivirus è uno standard sulla maggior parte dei dispositivi digitali aziendali. Tuttavia, negli ultimi anni si è assistito a un aumento significativo delle violazioni e delle fughe di dati.

Secondo il Ponemon Institute, il 68% delle organizzazioni ha subito almeno un attacco agli endpoint che ha compromesso i propri dati o la propria infrastruttura IT.

Molte organizzazioni hanno scoperto che queste violazioni spesso hanno origine dai dispositivi endpoint. I rapporti di Verizon indicano che il 30% delle violazioni dei dati coinvolge malware installato su dispositivi collegati alle reti aziendali.

Ciò evidenzia la necessità di misure di protezione più efficaci rispetto alla tradizionale tecnologia antivirus, in particolare una piattaforma di sicurezza degli endpoint.

Nel nostro esame della sicurezza degli endpoint rispetto all'antivirus, abbiamo scoperto che la differenza fondamentale risiede nella loro portata: il software antivirus affronta le minacce individuali, mentre la sicurezza degli endpoint protegge l'intera rete, riconoscendo che un singolo dispositivo compromesso può mettere a rischio l'intera organizzazione.

Ciò può causare un grave danno alla reputazione, con un calo di almeno il 25% del valore di mercato di alcune aziende dopo un attacco.

Stephen Nappo, responsabile globale della sicurezza delle informazioni per Société Générale International Banking, ha dichiarato:

“Ci vogliono 20 anni per costruire una reputazione e pochi minuti di incidente informatico per rovinarla.”

Dare la priorità alla sicurezza degli endpoint è ora più che mai fondamentale, poiché il costo medio delle violazioni dei dati nel 2024 è aumentato del 10% raggiungendo i 4,88 milioni di dollari a livello globale.

Questo articolo spiegherà le differenze tra sicurezza degli endpoint e antivirus per endpoint.

Che cos'è la sicurezza degli endpoint?

Che cos'è la sicurezza degli endpoint?

La sicurezza degli endpoint (EPS) integra e automatizza in modo trasparente diverse misure di protezione, quali antivirus, firewall, rilevamento delle intrusioni, crittografia e analisi del monitoraggio del comportamento, per proteggere workstation e server da minacce dannose.

Ogni endpoint, che si tratti di un laptop, uno smartphone, dispositivo IoT o server di data center — è un potenziale punto di ingresso, un ponte levatoio che gli hacker vogliono attraversare.

Le soluzioni di sicurezza degli endpoint proteggono questi punti di accesso attraverso una gestione centralizzata, consentendo agli amministratori di implementare politiche globali, eseguire scansioni degli endpoint e svolgere varie attività amministrative.

Tutto ciò garantisce che l'intero sistema rimanga protetto anche se un punto viene compromesso.

Il meccanismo di funzionamento dell'antivirus rispetto alla sicurezza degli endpoint è che il primo opera tipicamente su un modello on-access, ovvero viene attivato quando un file viene consultato dal sistema operativo o da un framework on-demand con scansioni avviate manualmente.

Le piattaforme di sicurezza degli endpoint, invece, forniscono difese anti-malware più sofisticate, estendendo la protezione per includere il rilevamento di URL dannosi, il dirottamento della cache DNS e il monitoraggio di attività di rete sospette, come le comunicazioni di comando e controllo.

Caratteristiche principali

Ben il 90% degli attacchi informatici riusciti è il risultato di endpoint deboli. Ciò ha spinto le organizzazioni a rivalutare la sicurezza degli endpoint da un semplice "nice-to-have" a una linea di difesa rigorosa e non negoziabile, soprattutto con la rapida comparsa di nuove minacce.

Una soluzione di sicurezza degli endpoint competente è la migliore difesa della vostra azienda contro le minacce che prendono di mira i vostri dispositivi di accesso.

Le caratteristiche che dotano le soluzioni di sicurezza degli endpoint contro le minacce includono:

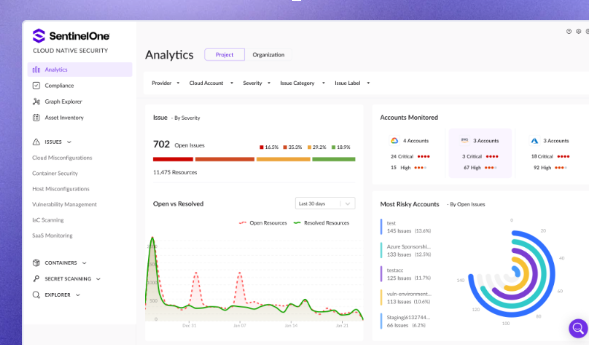

- Gestione di tutti gli endpoint da un unico punto: Ciò consente agli amministratori di controllare e supervisionare tutte le politiche di sicurezza da un unico dashboard. Possono monitorare da vicino i dispositivi e rispondere rapidamente alle minacce da un unico punto.

- Mantiene i dati degli endpoint al sicuro con la crittografia: Crittografando i dati, protegge attivamente le informazioni sensibili. Se e quando un dispositivo viene compromesso o rubato, i dati rimangono al sicuro e illeggibili senza un'adeguata autorizzazione.

- Rileva le minacce in modo proattivo prima che colpiscano: Utilizza l'analisi comportamentale, AI e modelli ML per identificare e rispondere alle minacce emergenti malware in tempo reale, andando oltre il semplice rilevamento basato sulle firme.

- Controlla quali app possono essere eseguite: Questa funzionalità impedisce l'esecuzione di software non autorizzato o rischioso sul computer, riducendo le possibilità di un attacco.

- Proteggi ogni dispositivo con un firewall personale: Aggiunge un ulteriore livello di protezione controllando il traffico sui singoli dispositivi e bloccando le connessioni sospette.

- Mantiene il software aggiornato automaticamente: Con la gestione delle patch, è in grado di identificare e applicare automaticamente gli aggiornamenti necessari per correggere le vulnerabilità e proteggere da potenziali exploit.

- Impedisce la fuga di dati sensibili: È dotato di strumenti di prevenzione della perdita di dati (DLP) per garantire che le informazioni sensibili non escano dall'organizzazione, intenzionalmente o accidentalmente.

- Contenere ed eliminare rapidamente la diffusione di malware: Gli strumenti di riparazione isolano rapidamente i dispositivi infetti, limitano la diffusione di malware e garantiscono che le minacce vengano neutralizzate prima che possano influenzare la rete più ampia.

- Supporta ambienti ibridi: L'integrazione cloud garantisce che le misure di sicurezza si estendano sia ai dispositivi locali che a quelli basati su cloud, mantenendo una protezione costante.

Che cos'è un software antivirus

Il software antivirus è uno strumento creato per identificare, bloccare ed eliminare il software dannoso dai dispositivi.

Sebbene le funzionalità differiscano a seconda dei prodotti, l'antivirus funziona principalmente eseguendo la scansione dei file e della memoria di sistema rispetto a un database di minacce note, alla ricerca di modelli che corrispondono alle firme del malware.

Spesso viene chiamato software anti-malware per la sua attenzione più ampia a vari tipi di codice dannoso. Sebbene sia ancora efficace, sta diventando sempre più obsoleto contro attacchi sofisticati.

Caratteristiche principali

Quasi ogni giorno, il team dell'AV-TEST Institute individua oltre 450.000 nuove minacce, tra cui malware e applicazioni potenzialmente indesiderate (PUA).

Sebbene le funzioni tradizionali del software AV rimangano fondamentali, le soluzioni anti-minacce informatiche devono adattarsi oltre il semplice rilevamento di malware.

L'arsenale di difesa di AV include:

- Avvisi/notifiche: Invia attivamente segnali di avvertimento agli utenti in merito a software o applicazioni potenzialmente pericolosi e richiede all'utente di intervenire. Può anche classificare questi avvisi di pericolo in base a priorità di rischio basso, medio o alto.

- Protezione e-mail e web: Esegue la scansione degli allegati delle e-mail in arrivo e dei download dal web per proteggere il sistema da tentativi di phishing e download drive-by che possono compromettere i dispositivi. A tal fine, isola le minacce e-mail identificando i link sospetti o le informazioni insolite relative al mittente.

- Quarantena dei file: Sposta i file sospetti in un'area di quarantena sicura, impedendo loro di causare danni fino a quando non possono essere rimossi o ripristinati in modo sicuro. I file isolati sono accompagnati da rapporti dettagliati sui motivi della quarantena, che possono aiutare a valutare i falsi positivi e ad adeguare le impostazioni di sicurezza.

- Scansioni pianificate: È possibile configurare il software per eseguire scansioni periodiche a intervalli regolari per una protezione continua. Questa funzione consente anche di regolare la profondità e l'area di scansione per scansioni più leggere o più approfondite in base alle proprie esigenze di sicurezza.

- Scansione su richiesta: consente agli utenti di avviare manualmente la scansione di file, cartelle o dell'intero sistema specifici per verificare la presenza di malware. Spesso include opzioni di scansione con clic destro per singoli file, per rapidi controlli di sicurezza senza avviare una scansione completa del sistema.

- Integrazione firewall di base: Molti programmi antivirus includono un firewall di base per aiutare a controllare il traffico di rete in entrata e in uscita, aggiungendo un ulteriore livello di difesa. Oltre a monitorare il traffico di rete, il firewall può spesso adattarsi alle tue abitudini di utilizzo per anticipare correttamente le nuove minacce in base al tuo comportamento in rete.

Gartner MQ: Endpoint

Scoprite perché SentinelOne è stato nominato Leader per quattro anni di fila nel Magic Quadrant™ di Gartner® per le piattaforme di protezione degli endpoint.

Leggi il rapporto

Differenza tra sicurezza degli endpoint e antivirus

Per contestualizzare a livello pratico e avanzato la differenza tra sicurezza degli endpoint e antivirus, prendiamo in esame uno scenario che coinvolge la containerizzazione.

I container sono ottimi per isolare le app e ridurre la superficie di attacco, ma non sono. Gli hacker possono comunque intrufolarsi tramite app dannose o attacchi al kernel.

Inoltre, i container possono lasciare la porta aperta al movimento laterale da parte degli hacker attraverso il traffico di rete. Quindi, affidarsi esclusivamente alla sicurezza integrata dei container non è sufficiente. L'aggiunta di livelli extra, come strumenti anti-keylogging e altre difese, crea uno scudo più robusto e multistrato in grado di bloccare le minacce che i container da soli non sono in grado di gestire.

In questa situazione, ecco in che modo la sicurezza degli endpoint differisce dall'antivirus:

#1. Sicurezza degli endpoint vs antivirus: Rilevamento delle minacce

L'antivirus si basa principalmente sul rilevamento basato su firme che fatica a gestire minacce avanzate come il malware senza file. A volte non rileva gli attacchi che prendono di mira il kernel sottostante o i movimenti laterali tra i container, lasciando importanti lacune nella protezione.

La sicurezza degli endpoint utilizza invece l'analisi comportamentale per rilevare e prevenire sia le minacce note che quelle sconosciute. È particolarmente efficace negli ambienti containerizzati, poiché monitora continuamente i processi e analizza i comportamenti alla ricerca di anomalie che gli antivirus tradizionali potrebbero trascurare.

#2. Sicurezza degli endpoint vs antivirus: Traffico di rete

Le soluzioni antivirus in genere non monitorano il traffico tra i container, lasciando la comunicazione di rete vulnerabile allo sfruttamento da parte degli hacker e consentendo alle minacce di spostarsi lateralmente tra i container.

La sicurezza degli endpoint monitora e gestisce attivamente il traffico tra i container per impedire accessi non autorizzati e bloccare i movimenti laterali. Funziona anche come una base firewall che impedisce a qualsiasi attore malintenzionato di sfruttare le vulnerabilità sia all'interno che tra i container.

#3. Endpoint Security vs Antivirus: risposta e mitigazione

L'antivirus richiede un intervento manuale una volta rilevata una minaccia. In ambienti containerizzati in rapida espansione, i ritardi dovuti all'intervento manuale possono consentire al malware di diffondersi rapidamente. Endpoint Security risolve questo problema isolando e neutralizzando automaticamente le minacce in tempo reale. Inoltre, esegue il sandboxing dei file sospetti all'interno dei container, contenendoli e impedendo ulteriori danni fino a quando non vengono analizzati completamente.

#4. Sicurezza degli endpoint vs antivirus: Perdita e integrità dei dati

L'antivirus si concentra principalmente sul rilevamento del malware, ma non dispone delle funzionalità avanzate per prevenire la perdita di dati. Ciò lascia i dati sensibili all'interno dei container non protetti contro l'esfiltrazione.

Endpoint Security incorpora strumenti di prevenzione della perdita di dati (DLP) che monitorano i flussi di dati e crittografano le informazioni sensibili. Nelle configurazioni containerizzate, garantisce che i dati sensibili rimangano al sicuro, anche se un container viene compromesso.

#5. Sicurezza degli endpoint vs antivirus: gestione centralizzata e reportistica

L'antivirus limita la protezione a un singolo dispositivo, il che rende le cose difficili in ambienti containerizzati in cui sono in esecuzione più endpoint contemporaneamente.

La sicurezza degli endpoint riunisce tutto in un unico posto con un'unica dashboard per supervisionare tutti i container. Semplifica le cose con reportistica olistica in tempo reale, per offrirti una visione molto più chiara dell'intera rete.

Endpoint Security vs Antivirus: le differenze

| Parametri funzionali | Sicurezza degli endpoint | Antivirus |

|---|---|---|

| Monitoraggio | Monitoraggio continuo, in tempo reale e remoto di tutti gli endpoint. | Limitato a scansioni all'accesso, periodiche o pianificate. |

| Rilevamento delle minacce | Utilizza analisi comportamentali, apprendimento automatico ed euristica per rilevare minacce sconosciute e sofisticate | Rilevamento basato principalmente su firme solo per minacce note. |

| Risposta alle minacce | Funzionalità di risposta automatica, isolamento e riparazione in un istante. | Reattiva e spesso limitata alla quarantena e alla rimozione manuale da parte dell'utente che interviene in seguito agli avvisi di virus. |

| Compatibilità di integrazione | Integrazione perfetta con vari ambienti IT e piattaforme di protocolli di sicurezza esistenti. | Tipicamente progettato per dispositivi autonomi e meno adattabile. |

| Prevenzione della perdita di dati | Include funzionalità DLP per impedire trasferimenti di dati non autorizzati. | Generalmente privo di funzionalità DLP integrate. |

| Reportistica | Reportistica dettagliata e centralizzata con approfondimenti su più dispositivi. | Reportistica di base, spesso specifica per dispositivo. |

| Indagini sugli incidenti | Fornisce strumenti forensi, registri dettagliati e flussi di lavoro per l'analisi degli incidenti. | Registrazione limitata e capacità forensi minime. |

| Funzioni aziendali | Supporta funzioni aziendali più ampie come conformità, governance e gestione dei rischi. | Si concentra esclusivamente sulla protezione di base dai malware per i singoli dispositivi. |

Quando scegliere tra antivirus e sicurezza degli endpoint?

Un punto dolente comune per i professionisti della sicurezza informatica e i responsabili delle decisioni IT aziendali è l'assenza di controllo e visibilità sugli endpoint che non gestiscono né possiedono.

La sicurezza complessiva dell'organizzazione diventa frammentata quando non tutti gli endpoint sono gestiti.

Sebbene il reparto IT possa disporre di solide misure di sicurezza per i dispositivi di proprietà, gli endpoint non gestiti creano lacune nel framework di sicurezza, portando a un falso senso di sicurezza.

Il punto cieco creato da questo problema significa che comportamenti sospetti, come accessi non autorizzati o infezioni da malware, potrebbero non essere rilevati fino a quando non è troppo tardi.

In questa situazione, per le medie imprese o le grandi aziende non è consigliabile affidarsi al tradizionale software antivirus (AV) piuttosto che a soluzioni di sicurezza degli endpoint. Ecco perché:

1. Controllo inadeguato su aggiornamenti e patch

Il software antivirus su dispositivi non gestiti o non di proprietà potrebbe non essere aggiornato regolarmente, lasciando questi endpoint vulnerabili agli attacchi da exploit zero-day e minacce persistenti avanzate (APT). Le organizzazioni non possono applicare politiche di sicurezza o garantire la corretta configurazione del software AV su tali dispositivi.

2. Postura di sicurezza incoerente

In ambienti con dispositivi disparati, configurazioni AV incoerenti portano a vulnerabilità. Alcuni endpoint potrebbero utilizzare motori AV obsoleti che non offrono protezione contro i nuovi ceppi di ransomware, come LockBit o Clop, che utilizzano algoritmi di crittografia che le soluzioni AV più vecchie non sono in grado di decrittografare.

Inoltre, senza una gestione centralizzata, impostazioni di sicurezza critiche come l'analisi euristica o l'ispezione approfondita dei pacchetti potrebbero essere disabilitate, creando lacune sfruttabili nella rete.

3. Visibilità oscurata e risposta ritardata:

Le soluzioni AV tradizionali su dispositivi non gestiti in genere non si integrano con Security Information and Event Management (SIEM).

Questa mancanza di integrazione significa che gli indicatori di compromissione (IOC), come comportamenti insoliti dei processi o traffico di rete anomalo indicativo di comunicazioni di comando e controllo (C2), potrebbero non essere rilevati.

Senza telemetria in tempo reale e feed automatizzati di informazioni sulle minacce, malware sofisticati come TrickBot o Cobalt Strike potrebbero essere rilevati solo dopo che è stato causato un danno significativo.

D'altra parte, l'uso di software antivirus può essere adatto per:

- Per le piccole imprese con budget IT limitati, le soluzioni AV autonome possono offrire una protezione sufficiente contro le minacce comuni (ad esempio, adware come Fireball, ransomware come WannaCry)

- Le organizzazioni con un numero limitato di endpoint potrebbero trovare adeguati i software antivirus tradizionali per proteggersi dalle minacce di base (ad esempio trojan Dridex, attacchi di phishing)

- Nelle aziende in cui i dati gestiti non sono mission-critical, come le piccole attività di vendita al dettaglio, le soluzioni antivirus possono proteggere efficacemente dalle minacce a basso rischio (ad esempio PUP, virus legacy come Sality)

- Le organizzazioni che operano all'interno di una rete chiusa o isolata, come le piccole unità produttive con sistemi SCADA o gli uffici governativi locali con ambienti air-gapped, potrebbero ritenere che la ridotta superficie di attacco giustifichi l'uso di software antivirus tradizionali.

È importante notare che gli air gap non sono infallibili.

Lettura consigliata: Che cos'è un air gap? – Miti e idee sbagliate sugli air gap.

Scoprite una protezione degli endpoint senza precedenti

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoIn che modo la soluzione di sicurezza SentinelOne può essere d'aiuto?

La piattaforma Singularity™ Endpoint offre una protezione in tempo reale basata sull'intelligenza artificiale in grado di trasformare l'approccio della tua organizzazione alla sicurezza cloud. Unificando la sicurezza dalla fase di creazione a quella di esecuzione, garantisce la protezione di ogni aspetto del vostro ambiente cloud, sia che si tratti di cloud pubblici, privati o ibridi.

L'intelligenza artificiale autonoma della piattaforma respinge gli attacchi in tempo reale e consente la ricerca proattiva delle minacce su tutte le vostre risorse, inclusi container, macchine virtuali e ambienti serverless.

Questa copertura completa consente alle aziende di operare con sicurezza, sapendo che tutti i carichi di lavoro e i dati sono protetti, riducendo il rischio di violazioni e garantendo la conformità continua.

I flussi di lavoro di automazione integrati e senza codice migliorano ulteriormente l'efficienza operativa, consentendo ai team di rispondere rapidamente alle minacce e mantenere il controllo completo sulla propria infrastruttura cloud.

Caratteristiche principali

Gli hacker lanciano un nuovo attacco circa ogni due secondi, mentre gli operatori di ransomware continuano a perfezionare il loro malware e le loro tattiche di estorsione.

Le loro strategie in continua evoluzione rendono gli attacchi più sofisticati e difficili da contrastare. Ecco come SentinelOne semplifica la gestione di queste minacce

Correlazione automatica degli eventi per ricostruire le minacce, dall'inizio alla fine con StorylineTM

Storyline™ fornisce una correlazione in tempo reale tra i dati telemetrici provenienti da tutti gli endpoint collegati, offrendo un contesto completo e unificato per ogni avviso.

Che si tratti di movimento laterale o di escalation dei privilegi, potrete vedere il quadro completo dalla compromissione iniziale al payload finale senza la necessità di indagini manuali. Ciò consente al vostro team SOC di risparmiare tempo e fornisce una storia chiara e attuabile per una rapida risoluzione.

Anche le informazioni sulle minacce sono integrate automaticamente, offrendovi una comprensione più chiara senza richiedere competenze di livello esperto.

Rispondi agli incidenti senza perdere un colpo con RemoteOps

La gestione degli endpoint in un'azienda è complessa, ma SentinelOne’s RemoteOps semplifica questo compito. Da un'unica console è possibile indagare, rispondere ed estrarre dati dagli endpoint senza interrompere la produttività degli utenti .

Se è necessario applicare patch o eseguire uno script su migliaia di dispositivi, tutto questo è possibile, su scala aziendale, in tempo reale e senza tempi di inattività. SentinelOne offre una visibilità completa su reti, endpoint e cloud ed esegue la scansione di tutte le risorse e dei dispositivi connessi utilizzando la sua funzione di scansione delle vulnerabilità senza agenti.

Include oltre 2.000 controlli di configurazione delle risorse integrati ed è in grado di scansionare oltre 750 tipi di segreti cloud e chiavi di accesso. Gli utenti possono scalare la scansione senza agenti da singoli server a grandi data center e non ci sono problemi di compatibilità con il sistema operativo, poiché funziona su tutte le piattaforme.

Trasforma le tue operazioni di difesa in attacchi con un motore di sicurezza offensivo (OSE)

Invece di affogare negli avvisi di minaccia, il tuo sistema può concentrarsi su ciò che conta di più con il motore di sicurezza offensivo (OSE) di SentinelOne. Evidenzia anche le vulnerabilità, ma soprattutto ragiona come un aggressore.

L'OSE di SentinelOne simula i comportamenti reali degli aggressori e fa chiarezza per offrirti una visione chiara delle debolezze realmente sfruttabili. Saprai esattamente cosa correggere e potrai farlo subito, prima che gli aggressori trovino il modo di entrare.

Questi report basati su prove concrete forniscono al tuo team le informazioni necessarie per dare priorità alle questioni ad alto rischio, trasformando vaghi elenchi di vulnerabilità in un piano d'azione chiaro e mirato. Verified Exploit Paths™ di SentinelOne va oltre la semplice rappresentazione grafica dei percorsi di attacco, individua problemi nascosti e fornisce risultati basati su prove concrete per una maggiore sicurezza informatica.

Colmate ogni lacuna in tempo prima che le minacce si infiltrino con Network Discovery

In sostanza, gli endpoint non gestiti sono porte aperte nella vostra rete. Network Discovery di SentinelOne’s li identifica non appena compaiono e vi aiuta a renderli conformi con pochi clic. In questo modo, puoi eliminare il tempo speso a cercare di individuare le lacune di sicurezza.

Elimina l'affaticamento da allarmi con il rilevamento automatico

L'ultima cosa di cui il tuo team SOC ha bisogno è essere sommerso da falsi positivi. Combinando rilevamenti statici e comportamentali, SentinelOne fornisce avvisi precisi e utilizzabili, mentre il suo motore di automazione gestisce le risposte ai comportamenti sospetti. Il risultato? Meno grattacapi e una migliore mitigazione delle minacce: una soluzione vantaggiosa per tutti.

Protect Your Endpoint

See how AI-powered endpoint security from SentinelOne can help you prevent, detect, and respond to cyber threats in real time.

Get a DemoConclusione

Gli antivirus tradizionali sono stati progettati per tempi molto più semplici, quando le minacce erano più prevedibili e le reti erano confinate all'interno di perimetri fisici. Queste soluzioni si basano in larga misura su rilevamenti obsoleti basati su firme, che funzionano bene per il malware noto, ma hanno difficoltà a rilevare attacchi senza file, come ZTE e APT, che operano senza lasciare alcuna firma.

Di conseguenza, gli antivirus riescono a malapena a scalfire la superficie delle minacce avanzate odierne, rendendo facile per gli aggressori eludere le loro difese obsolete e colpire i vostri endpoint.

La sicurezza degli endpoint, invece, è progettata per affrontare le sfide di un ambiente digitale distribuito in rapida evoluzione.

A differenza del software antivirus, la sicurezza degli endpoint va oltre il rilevamento passivo delle minacce e incorpora analisi comportamentali in tempo reale, risposte automatizzate e funzionalità forensi. Queste caratteristiche aiutano le piattaforme di sicurezza degli endpoint a:

- Identificare e rispondere automaticamente alle minacce sconosciute prima che causino danni.

- Prevenire il movimento laterale attraverso le reti, specialmente in ambienti dinamici come le infrastrutture cloud.

- Fornire informazioni più dettagliate su come si è verificato un attacco, sulla causa principale, sui file o sui processi coinvolti e sulla portata della violazione, per una risoluzione più rapida.

Queste soluzioni colmano le lacune critiche lasciate dagli antivirus tradizionali, consentendo un approccio proattivo e resiliente alla sicurezza informatica.

Questo approccio moderno garantisce una protezione completa, difendendo attivamente le vostre risorse e mantenendo l'integrità delle vostre operazioni. Non lasciate la sicurezza della vostra organizzazione al caso. Scegliete SentinelOne per rafforzare le vostre difese con un approccio alla sicurezza informatica resiliente e a prova di futuro.

"FAQs

Se disponi di una soluzione di sicurezza endpoint, probabilmente non hai bisogno di un antivirus. Le soluzioni endpoint forniscono una protezione più completa monitorando gli utenti, i processi e le attività di rete per proteggere da minacce note e sconosciute.

Sebbene l'antivirus sia più semplice, le funzionalità avanzate dell'endpoint, come l'analisi comportamentale in tempo reale e le risposte automatizzate alle minacce, lo rendono una scelta migliore per una protezione moderna.

La sicurezza degli endpoint protegge tutti i dispositivi connessi da un'ampia gamma di minacce e include funzionalità avanzate come il monitoraggio in tempo reale e la risposta alle minacce. L'antivirus, invece, si limita principalmente a rilevare e rimuovere virus e malware riconosciuti.

Un endpoint è qualsiasi dispositivo che si connette a una rete e partecipa al remote computing. Ciò include laptop, smartphone, server e persino dispositivi IoT. In sostanza, qualsiasi dispositivo che comunica con una rete centrale è considerato un endpoint.