Gli endpoint sono risorse quali laptop, dispositivi IoT o dispositivi connessi alla rete di un'organizzazione. Con l'aumentare delle dimensioni e della complessità di questi endpoint in un ambiente aziendale, la sicurezza diventa fondamentale.

I ricercatori hanno scoperto che il 68% delle organizzazioni ha subito un attacco agli endpoint che ha compromesso i propri dati o la propria infrastruttura IT. La gestione di questi endpoint secondo politiche di sicurezza standardizzate è fondamentale per mantenere un solido livello di sicurezza.

La sicurezza degli endpoint aiuta a gestire la sicurezza su larga scala, ma si adatta anche alle minacce in continua evoluzione che tendono a ingannare i programmi antivirus tradizionali. In questo articolo approfondiamo la comprensione della sicurezza degli endpoint e dei suoi componenti. Questo ti aiuterà a scegliere le soluzioni giuste per il tuo team, consentendoti di aggiornare il tuo stack tecnologico di sicurezza.

Cosa sono i servizi di protezione degli endpoint?

Cosa sono i servizi di protezione degli endpoint?

Un servizio di protezione degli endpoint è una soluzione software spesso fornita da un fornitore terzo per proteggere i dispositivi endpoint (qualsiasi dispositivo informatico che invia o riceve comunicazioni su una rete).

Si tratta in genere di un'offerta gestita che include una serie di funzionalità di sicurezza per proteggere e monitorare laptop, smartphone, server, workstation e dispositivi IoT. Estende inoltre la protezione a risorse non tradizionali come sistemi POS, elettrodomestici, fotocamere e sistemi di navigazione.

Perché abbiamo bisogno dei servizi di protezione degli endpoint?

Innanzitutto, è risaputo che la sicurezza è forte solo quanto il suo anello più debole. Questo è vero perché gli aggressori cercano il percorso di minor resistenza per sfruttare le risorse IT della vostra organizzazione. E con la crescente diffusione delle reti distribuite, l'anello più debole della catena di sicurezza è l'endpoint.

Non sorprende quindi che il 70% degli attacchi informatici abbia origine dall'endpoint. I sondaggi di Forrester hanno persino rilevato che circa il 15% delle violazioni dei dati proviene da dispositivi smarriti o compromessi.

Alcuni dei motivi per cui le organizzazioni ora stanziano budget più consistenti per la sicurezza degli endpoint includono, ma non si limitano a:

- Sicurezza e controllo dei dati: I dati sono oggi la risorsa più importante di un'azienda. La loro perdita o anche solo l'impossibilità di accedervi potrebbe essere sufficiente a mettere a rischio l'intera attività.

- Volume e complessità dei dispositivi endpoint: Le aziende hanno a che fare con un numero maggiore di endpoint e con più tipologie di essi, il che rende molto più difficile garantirne la sicurezza.

- Evoluzione degli hacker: Il panorama delle minacce sta diventando sempre più sofisticato. Gli hacker trovano costantemente nuovi modi per introdursi nei sistemi, rubare dati o indurre i dipendenti a fornire informazioni sensibili.

- Maggiore esposizione: Il lavoro da remoto e le politiche BYOD rendono meno efficace la tradizionale sicurezza perimetrale, esponendo a maggiori vulnerabilità.

- Implicazioni sui costi e problemi legali: Le aziende devono far fronte ai costi, distogliere risorse da altri reparti per gestire le minacce, subire un danno alla reputazione in seguito a una violazione della sicurezza e pagare multe per aver infranto le norme di conformità.

Per gestire queste sfide crescenti, le aziende devono integrare un servizio di sicurezza degli endpoint intelligente che colleghi tutti i dispositivi e si adatti alla configurazione di sicurezza più ampia, condividendo le informazioni sulle minacce e aiutando a rispondere automaticamente agli attacchi.

La vera sicurezza degli endpoint è molto più di un semplice software antivirus. È necessario utilizzare strumenti avanzati per individuare le minacce più insidiose. Dovrebbe inoltre garantire visibilità e controllo 24 ore su 24, 7 giorni su 7, tenendo tutto sotto controllo, indipendentemente dal fatto che i dispositivi siano collegati alla rete o meno, idealmente senza bisogno di una VPN.

Gartner MQ: Endpoint

Scoprite perché SentinelOne è stato nominato Leader per quattro anni di fila nel Magic Quadrant™ di Gartner® per le piattaforme di protezione degli endpoint.

Leggi il rapporto

Caratteristiche principali dei servizi di protezione degli endpoint

I servizi di protezione degli endpoint offrono molto più di una semplice protezione da virus e minacce malware. Gli amministratori della sicurezza IT utilizzano questi servizi per impostare funzioni di monitoraggio e backup dei dati in caso di attacco.

Alcune caratteristiche principali di queste soluzioni software includono:

1. Visibilità degli endpoint in tempo reale

La perdita di endpoint come laptop o telefoni può rappresentare un enorme rischio per la sicurezza. Grazie alla visibilità in tempo reale, è sempre possibile conoscere la posizione geografica dei propri dispositivi informatici.

Se un dispositivo viene rubato, è possibile cancellarne i dati da remoto prima che quelli sensibili vengano divulgati. Ancora meglio, puoi raccogliere informazioni come la sua ultima posizione o attivare il microfono o la fotocamera del dispositivo per raccogliere prove.

2. Prevenzione continua della perdita di dati

Negli ambienti di lavoro moderni è ormai diventata una pratica comune per i dipendenti utilizzare unità esterne o caricare file su reti cloud per condividere o eseguire il backup dei dati. Sebbene convenienti, questi canali possono rapidamente diventare rischi per la sicurezza e causare fughe accidentali o dolose.

I servizi di protezione degli endpoint offrono strumenti DLP che monitorano queste attività in tempo reale, garantendo che i dati sensibili non escano dal controllo dell'azienda senza un'adeguata autorizzazione.

Funzionano analizzando i trasferimenti di dati, segnalando comportamenti rischiosi (come la copia di grandi quantità di dati sensibili) e bloccando le azioni non autorizzate.

3. Gestione adattiva della sicurezza della rete

I servizi endpoint offrono firewall, ringfencing e controllo della rete che consentono di creare una configurazione adattiva che si regola in tempo reale in base all'attività dei dispositivi.8217; attività.

Utilizza un filtro intelligente per tenere lontani gli hacker e il traffico dannoso, garantendo al contempo che le operazioni aziendali legittime non vengano interrotte da misure di sicurezza eccessivamente zelanti. Ciò è particolarmente utile se si hanno dipendenti che lavorano da remoto o che si spostano molto.

4. Protezione avanzata contro il ransomware

Monitora i comportamenti tipici del ransomware, come la crittografia rapida dei file o modelli di accesso ai file insoliti, e risponde bloccando l'endpoint interessato per prevenire ulteriori danni.

5. Controllo dinamico delle applicazioni

Non è auspicabile che qualsiasi applicazione venga eseguita sulla rete, ma può essere difficile tenere traccia di tutto. Le soluzioni endpoint offrono un whitelisting delle applicazioni che semplifica il processo creando un elenco intelligente di applicazioni affidabili che possono essere eseguite.

Il sistema monitora continuamente le nuove applicazioni e gli aggiornamenti, regolando automaticamente le autorizzazioni in base ai livelli di rischio. Ciò consente alle aziende di controllare l'ambiente software senza dover aggiornare costantemente gli elenchi manuali.

Le applicazioni che non soddisfano gli standard di sicurezza o che si comportano in modo sospetto vengono bloccate automaticamente.

6. Gestione dell'accesso ai dati critici

La gestione dell'accesso ai dati critici fornisce un sistema di controllo granulare basato sui ruoli per garantire che solo le persone autorizzate abbiano accesso alle informazioni più importanti. In questo modo, la tua azienda può applicare politiche di accesso rigorose su file e database sensibili.

Funziona utilizzando l'autenticazione a più fattori (MFA)autenticazione a più fattori (MFA) e la crittografia, e anche se una persona non autorizzata ottiene l'accesso, non può leggere o utilizzare in modo improprio i dati.

7. Elevazione dell'accesso granulare

Questa misura di sicurezza concede diritti di amministratore o privilegi elevati agli utenti per attività specifiche e poi revoca immediatamente tali privilegi. Ciò riduce la possibilità che qualcuno causi accidentalmente danni o che un aggressore sfrutti i privilegi di amministratore.

8. Integrazioni integrate

Un buon software di sicurezza degli endpoint dovrebbe comunicare facilmente con altri strumenti presenti nel vostro stack tecnologico esistente. Le API aperte devono integrarsi perfettamente con elementi quali Active Directory, il monitoraggio della rete o la prevenzione delle intrusioni, rafforzando la vostra posizione di sicurezza nel suo complesso.

Tipi di servizi di protezione degli endpoint

Negli ultimi due anni, abbiamo assistito all'utilizzo da parte degli autori delle minacce di ceppi più sofisticati e complessi per sfruttare i sistemi di rete, in gran parte operazioni di ransomware.

Nonostante questi pericoli, un sondaggio di Fortinet ha riportato che, sebbene il 78% delle aziende abbia dichiarato di essere ben preparato ad affrontare un attacco, circa la metà è comunque caduta vittima di minacce informatiche.

Alla luce di queste sfide, ecco alcuni tipi di servizi di protezione degli endpoint che possono aiutare a mitigare il rischio

1. Protezione degli endpoint basata su cloud

Il cloud è la risorsa più importante in quasi tutte le aziende. Sebbene ciò sia facilmente intuibile, i numeri indicano che il 44% delle piccole imprese tradizionali utilizza infrastrutture cloud o servizi di hosting. Inoltre, anche il 66% delle piccole aziende tecnologiche e il 74% delle grandi imprese ha adottato questi servizi.

Questo tipo di servizio consente agli amministratori di queste aziende di gestire le politiche di sicurezza, applicare gli aggiornamenti e monitorare le minacce senza bisogno di un'infrastruttura in loco. Le soluzioni di questo tipo spesso includono patch automatiche, informazioni sulle minacce in tempo reale e protezione scalabile man mano che l'organizzazione cresce.

2. Rilevamento e risposta degli endpoint (EDR)

Questo servizio monitora attivamente e individua i dispositivi compromessi e reagisce di conseguenza per porre rimedio e mitigare eventuali rischi associati. Raccoglie dati sui processi, sulle connessioni di rete e su qualsiasi attività degli utenti.

Ad esempio, le minacce di tipo malware senza file come Poweliks possono eludere il software antivirus perché si annidano e si nascondono nella memoria del sistema. L'EDR utilizza il rilevamento comportamentale e gli indicatori di compromissione (IoC) per riconoscere attività come esecuzioni insolite della riga di comando o modifiche del registro.

Una volta rilevata una minaccia, l'EDR può isolare automaticamente l'endpoint, iniziare a contenere l'attacco e porvi rimedio ripristinando le modifiche o eliminando i file infetti.

3. Crittografia dei dati

Questo tipo di servizio si concentra sulla protezione dei dati sia inattivi che in transito, convertendoli semplicemente in codice illeggibile, rendendo i pacchetti inutilizzabili da parte di utenti/accessi non autorizzati.

Per gli endpoint basati su cloud, la crittografia end-to-end (E2EE) garantisce che i dati siano crittografati dal mittente al destinatario, prevenendo attacchi man-in-the-middle (MITM).

4. Protezione antivirus e antimalware

Ancora oggi la prima linea di difesa contro le minacce informatiche, questi servizi rilevano e rimuovono software dannosi, come virus, ransomware, spyware e altre forme di malware dai dispositivi endpoint.

Gli antivirus utilizzano principalmente il rilevamento basato su firme e l'analisi euristica per individuare le minacce e alcuni altri vettori di attacco complessi come trojan horse, worm e rootkit.

5. Firewall e prevenzione delle intrusioni

/a> e i sistemi di prevenzione delle intrusioni (IPS) creano una barriera virtuale tra una rete affidabile e una rete non affidabile/estranea. Si tratta della prima linea di difesa proattiva che funziona filtrando il traffico di rete per prevenire attacchi come la scansione delle porte o il DoS (Denial of Service).I firewall di base utilizzano l'ispezione dei pacchetti stateful, ma le soluzioni più avanzate integrano l'ispezione approfondita dei pacchetti, che esamina i pacchetti di dati alla ricerca di contenuti sospetti. I firewall segnalano gli indirizzi IP di rete dannosi e richiedono al sistema di eliminare automaticamente i pacchetti in arrivo.

6. Sandboxing

L'obiettivo è quello di garantire la limitazione e il contenimento in modo sicuro di qualsiasi minaccia attiva per impedirne l'escalation.

I sandbox aggiungono un ulteriore livello di sicurezza degli endpoint fornendo un ambiente isolato in cui file, link o codici sospetti o sconosciuti possono essere eseguiti in modo sicuro senza influire sul resto della rete.

Quando un file o un programma viene segnalato come potenzialmente pericoloso (ma non è stato identificato in modo definitivo come malware), viene inviato all'ambiente sandbox dove il suo comportamento può essere osservato in tempo reale.

Ciò consente al sistema di sicurezza di verificare se il file tenta di sfruttare vulnerabilità, modificare le impostazioni di sistema o avviare connessioni a server dannosi.

Una volta all'interno della sandbox, se il file mostra un comportamento dannoso, viene contrassegnato come malware e automaticamente bloccato o messo in quarantena.

7. Filtraggio degli URL

Questo servizio controlla il traffico web a cui si accede sui dispositivi endpoint. Analizza gli URL che gli utenti tentano di visitare e li confronta con un elenco di siti noti come dannosi o bloccati (ad esempio siti web di phishing o contenenti malware).

Ad esempio, i download drive-by, ovvero malware che si installa automaticamente quando un utente visita un sito compromesso, possono essere bloccati prima che si verifichino.

Il filtraggio degli URL aiuta le aziende a garantire che i dipendenti si attengano ai siti relativi al lavoro, bloccando l'accesso a quelli non produttivi o soggetti a restrizioni.

Può anche funzionare con servizi DNS basati su cloud per bloccare i siti web dannosi prima ancora che vengano caricati, filtrando i nomi di dominio dannosi. Ciò mantiene i dispositivi e la rete al sicuro da siti di phishing e altri contenuti dannosi senza rallentarne il funzionamento.

Vantaggi dei servizi di protezione degli endpoint

Il vantaggio principale dei servizi di protezione degli endpoint è che tutte le minacce vengono rilevate su tutta l'estensione delle risorse della vostra organizzazione.

Di seguito sono riportati alcuni ulteriori vantaggi derivanti dall'integrazione di una sicurezza di protezione degli endpoint.

- Protezione contro diverse minacce. Le soluzioni di sicurezza degli endpoint si basano sul comportamento piuttosto che sulle firme per identificare le minacce. Ciò consente loro di rilevare gli exploit zero-day, che non sono altro che vulnerabilità sconosciute.

- Migliora la sicurezza della rete. L'applicazione di politiche di sicurezza coerenti su tutta la rete riduce le possibilità che gli endpoint siano vittime di attacchi informatici. Inoltre, le soluzioni di sicurezza degli endpoint isolano la minaccia e ne limitano la propagazione attraverso la rete, impedendo il movimento laterale delle minacce.

- Offre rilevamento e risposta alle minacce in tempo reale. Il software di sicurezza degli endpoint utilizza tecniche di rilevamento basate sull'intelligenza artificiale per individuare le anomalie. Fornisce una risposta in tempo reale, limitando l'entità del danno e offrendo al contempo modi per ripristinare le modifiche.

- Riduce la superficie di attacco. Durante il monitoraggio coerente, le soluzioni esaminano le risorse e i sistemi utilizzati dagli utenti. Se una risorsa necessita di un aggiornamento, gli strumenti di sicurezza degli endpoint collaborano con il software di gestione delle vulnerabilità per aiutare a valutare le vulnerabilità e aggiornare le risorse con le patch pertinenti.

- Centralizza la visibilità e la gestione. Le piattaforme di sicurezza degli endpoint come Singularity™ Endpoint rilevano tutti gli endpoint connessi alla rete di un'organizzazione. Aiutano le aziende a identificare i dispositivi non autorizzati e ad applicare le stesse politiche a tutte le risorse dell'organizzazione.

Scoprite una protezione degli endpoint senza precedenti

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoBest practice per l'implementazione dei servizi di protezione degli endpoint

Il rapporto Ponemon 2022 sulla gestione dei rischi afferma che, in media, un'azienda gestisce circa 135.000 endpoint e circa il 48% (64.800) di questi dispositivi è a rischio di compromissione perché sfuggono ai controlli a causa di sistemi operativi obsoleti.

Nel rapporto, Bryan Seely, un famigerato hacker, ha dichiarato a Ponemon:

"Non esiste alcun obiettivo al mondo che io conosca che non possa essere conquistato con la forza. Maggiore è lo sforzo necessario per violare con successo un obiettivo, minore sarà l'attenzione che riceverà da un hacker. Posso assicurarvi che prestano attenzione e sono pronti ad agire quando vedono un modo facile o conveniente, e a quel punto sarà troppo tardi per fermarli."

Pensiamo che abbia perfettamente ragione. Come abbiamo chiarito in precedenza, gli endpoint sono i punti di accesso più deboli per i malintenzionati che vogliono ottenere l'accesso alle informazioni riservate della vostra organizzazione, da qui la necessità di proteggerli.

Ecco alcune pratiche consigliate quando si utilizzano servizi di protezione degli endpoint nella vostra organizzazione:

1. Monitorare e proteggere tutti i dispositivi della rete

Con così tanti lavoratori remoti e dispositivi mobili in uso, è facile per i team IT perdere di vista gli endpoint, ed è proprio qui che si creano le lacune di sicurezza.

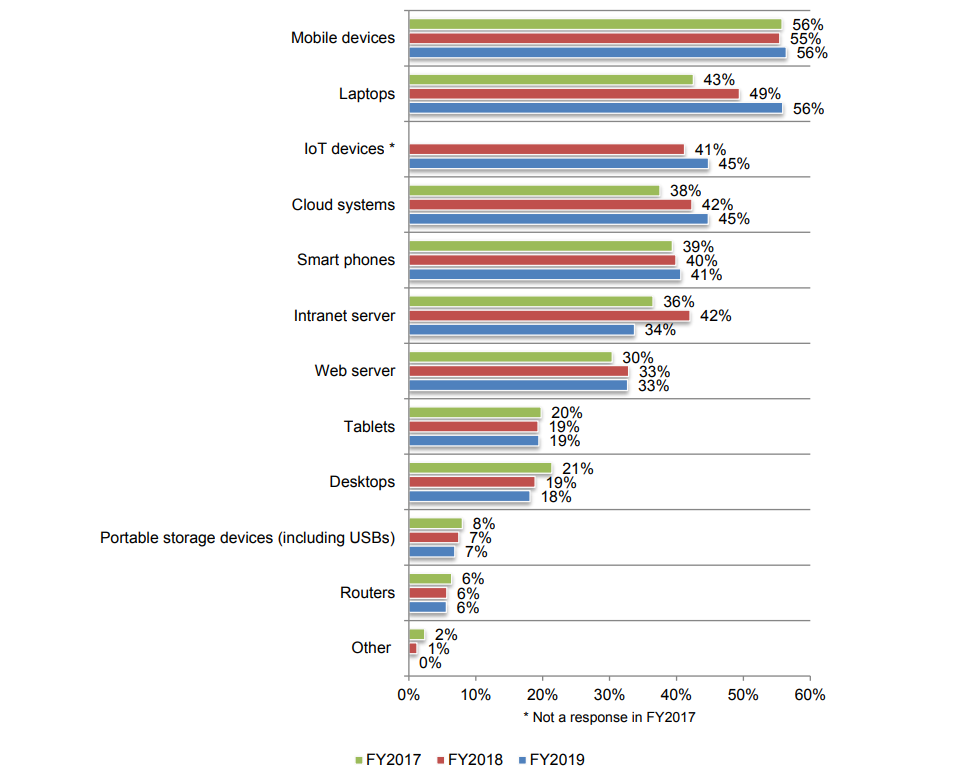

Infatti, nel 2019, il 55% dei professionisti considerava gli smartphone i dispositivi più vulnerabili e, secondo Zippia, circa il 75% dei dipendenti statunitensi utilizza dispositivi personali per lavoro.

Monitorando costantemente tutti i dispositivi, è possibile creare un inventario o una mappa della rete che offra ai team IT maggiore visibilità e controllo. Questo semplice passo aiuta a garantire che nulla sfugga al controllo, rendendo più difficile che le minacce passino inosservate.

2. Limitare l'accesso con politiche VPN rigorose

2. Limitare l'accesso con politiche VPN rigorose

Una VPN crittografa il traffico Internet e nasconde il tuo indirizzo IP, ma non tutte le VPN sono ugualmente sicure e politiche deboli possono comunque lasciarti esposto. Gli hacker possono sfruttare le vulnerabilità delle VPN per lanciare attacchi come spoofing, sniffing o persino attacchi DDoS.

Applicando una politica VPN rigorosa con autenticazione a più fattori (MFA), ti assicuri che solo gli endpoint verificati possano accedere alla tua rete da remoto.

Puoi anche fare un ulteriore passo avanti vietando o limitando l'uso della VPN e consentendo l'accesso solo a livello di applicazione, riducendo così le possibilità di un attacco a livello di rete.

3. Prevenire lo Shadow IT

Lo Shadow IT si verifica quando persone o reparti utilizzano software o dispositivi non autorizzati senza informare il team IT. Questi dispositivi spesso non sono sicuri e possono rappresentare un grave rischio se si connettono alla rete. Gli aggressori possono sfruttare questi endpoint non protetti per introdursi nel sistema.

Per mantenere la rete sicura, è buona norma effettuare valutazioni regolari, ogni tre mesi, per individuare e bloccare eventuali dispositivi non autorizzati.

Inoltre, create una politica chiara per i dipendenti su quali strumenti e dispositivi sono consentiti e assicuratevi che comprendano i rischi dello shadow IT.

4. Automatizza gli aggiornamenti e la gestione delle patch per colmare le lacune di sicurezza

L'installazione regolare di aggiornamenti, patch e software è fondamentale, ma spesso viene trascurata.

In media, ci vogliono 97 giorni per applicare le patch, lasciando i dispositivi esposti a falle di sicurezza. Questo ritardo può avere conseguenze concrete.

Si prenda ad esempio la violazione di MOVEit su Caresource nel giugno 2023. Il gruppo di ransomware Clop ha sfruttato una vulnerabilità zero-day prima che venisse applicata la patch disponibile.

In questo attacco sono stati esposti i dati personali di oltre 3,1 milioni di persone, compresi i numeri di previdenza sociale e le informazioni sanitarie.

5. Utilizza la crittografia per tutti gli endpoint remoti

La crittografia completa del disco protegge tutto ciò che si trova sul dispositivo, mentre la crittografia a livello di file garantisce la sicurezza dei dati durante il trasferimento o la condivisione. Entrambe assicurano che, anche in caso di smarrimento o furto del dispositivo, le informazioni sensibili rimangano illeggibili agli estranei.

Se hai un budget o un tempo limitato, stabilisci delle priorità per la crittografia. Inizia con i dati critici come i documenti finanziari, le informazioni personali dei clienti e i documenti aziendali riservati. Poi, procedi gradualmente con il resto dei dati per mantenere tutto protetto e sicuro nel tempo.

6. Eseguite test di penetrazione per individuare i punti deboli

L'esecuzione regolare di test di penetrazione (pen test) aiuta a individuare i punti deboli nella protezione degli endpoint. Questi test simulano attacchi reali, come il tentativo di sfruttare vulnerabilità note (CVE) o punti deboli nelle configurazioni.

I pen test spesso includono metodi come SQL injection (SQLi) o cross-site scripting (XSS) per verificare se gli hacker riescono a penetrare nel sistema.

Eseguendo test black box (in cui i tester non hanno conoscenze interne del sistema) o white box (in cui invece le hanno), è possibile individuare falle di sicurezza nascoste. L'esecuzione regolare di questi test consente di colmare le lacune prima che gli aggressori possano sfruttarle.

7. Segmentare la rete per limitare i danni

Questo è un modo intelligente per contenere le minacce e impedire che si diffondano ai sistemi critici. Per mantenere la situazione sotto controllo, iniziare configurando un'area con privilegi elevati per le risorse sensibili, quindi segmentare la rete in passaggi più piccoli e controllati.

Quando si progetta la segmentazione, tenere presente il modo in cui i diversi reparti e team comunicano e collaborano. È importante non rallentare i flussi di lavoro né creare ostacoli inutili per i dipendenti. Per le risorse privilegiate, create un'infrastruttura separata dedicata esclusivamente alla gestione e all'aggiornamento di tali risorse. Inoltre, assicuratevi che i sistemi di configurazione di queste macchine privilegiate siano completamente isolati da quelli utilizzati per i dispositivi normali, mantenendo tutto sicuro e ottimizzato.

8. Pianificazione della risposta agli incidenti per ridurre al minimo l'impatto

Quando si crea un piano di risposta agli incidenti, è importante definire chiaramente i ruoli, i processi di comunicazione e le misure dettagliate per contenere, eliminare e riprendersi da un attacco. Essere preparati aiuta le aziende a ridurre i tempi di inattività, proteggere i dati e minimizzare i danni complessivi.

Per creare un piano efficace, seguire questi passaggi:

- Creare una politica: Definire chi è responsabile di cosa, quali strumenti e tecnologie utilizzare e come individuare e risolvere i problemi.

- Crea il tuo team: Includi figure chiave come un CISO, un responsabile della sicurezza, specialisti della comunicazione ed esperti di sicurezza IT. Tutti devono conoscere il proprio ruolo, dai compiti tecnici alla comunicazione con il resto dell'azienda o con gli stakeholder esterni.

- Identifica i rischi: Valuta i tuoi endpoint per identificare punti deboli e vulnerabilità.

- Analizza e stabilisci le priorità: Indaga su eventuali problemi di sicurezza e classificali in base alla gravità del rischio, in modo da sapere quali minacce affrontare per prime.

- Contenere ed eliminare: Agisci rapidamente per contenere il problema, isola i dispositivi infetti per impedirne la diffusione, quindi rimuovi completamente il malware o il rischio per la sicurezza.

- Recuperare e ripristinare: Riportare i dispositivi finali al loro stato operativo il più rapidamente possibile.

- Imparare e documentare: Dopo l'incidente, documenta tutto ciò che è accaduto, da come si è verificata la violazione alle misure adottate per risolverla. Questo ti aiuterà a migliorare il piano e a evitare incidenti simili in futuro.

Protezione degli endpoint con SentinelOne

SentinelOne offre EPP + EDR su un unico agente senza aggiungere costi derivanti dall'aggiunta di più agenti. Offre un rilevamento AI che rileva le minacce in base al comportamento mentre esegue controlli prima di eseguire un file. Comprende l'analisi delle caratteristiche di un file, ad esempio se è sconosciuto o come è compresso se qualcosa sembra sospetto.

Anche se una macchina viene infettata, è possibile ripristinare facilmente uno stato precedente utilizzando la funzione Ransomware Rollback Capability. Si tratta di una tecnologia brevettata che SentinelOne offre sulle macchine Windows.

Oltre a EPP ed EDR, SentinelOne offre una serie di funzionalità per rafforzare la sicurezza degli endpoint, tra cui:

Rilevamento e risposta estesi (XDR)

Extended Detection and Response (XDR) è un approccio alla sicurezza che integra più prodotti di sicurezza in un unico sistema. I suoi componenti ampliano la visibilità fornendo al contempo una maggiore copertura per proteggere gli endpoint.

Soluzioni come Singularity XDR aggregano telemetria nativa di endpoint, cloud e identità con dati di sicurezza di terze parti, offrendo una visione più ampia della sicurezza. La maggiore visibilità offerta dall'XDR fornisce agli analisti un contesto più ampio quando si occupano di incidenti di sicurezza. L'XDR diventa una piattaforma per l'aggregazione di dati analitici e di sicurezza provenienti da tutte le fonti, rendendo più facile neutralizzare le minacce più rapidamente.

RemoteOps Forensics

RemoteOps forensics è una soluzione che fornisce le prove necessarie per indagare sugli incidenti di sicurezza a un livello più approfondito. Fornisce le informazioni necessarie per comprendere come si è verificato un attacco informatico.

Questi dati vengono spesso visualizzati insieme ai dati EDR per raccogliere analisi più approfondite, fornendo un contesto più ampio al team di risposta agli incidenti per controllare i danni causati dall'attacco informatico.

Il confronto tra i dati forensi e quelli EDR spesso diventa complicato in periodi caotici senza automazione. I flussi di lavoro di Singularity automatizzano questo processo, in modo da ottenere informazioni approfondite anziché ulteriori dati da analizzare. Ciò accelera le indagini approfondite e semplifica la risposta in caso di attacchi informatici che prendono di mira più endpoint.

Threat Intelligence

La componente di threat intelligence contestualizza gli incidenti di sicurezza attribuendoli a specifici attori o campagne di minaccia che prendono di mira gli endpoint della vostra organizzazione. Aiuta a mettere in atto difese proattive basate sulla ricerca delle minacce, guidata dall'intelligence.

Threat intelligence di Singularity consente di dare priorità agli incidenti di sicurezza in tempo reale, riducendo al minimo il potenziale impatto e identificando al contempo gli avversari nel proprio ambiente.

Gestione delle vulnerabilità

Gli studi rivelano che il 26% delle violazioni coinvolge aggressori che sfruttano una vulnerabilità. Sorprendentemente, il 62% delle organizzazioni non è consapevole di tali vulnerabilità nel proprio ambiente, rendendole potenziali vittime di un attacco informatico.

Il componente gestione delle vulnerabilità di una soluzione di sicurezza aziendale garantisce che tutti i sistemi endpoint siano aggiornati alle versioni più recenti. La soluzione Singularity Vulnerability di SentinelOne di SentinelOne è in grado di rilevare le risorse a rischio e aiutare le aziende a valutare la loro posizione con una valutazione e una gestione continua delle vulnerabilità.

Per saperne di più su rollback del ransomware e scopri come la tecnologia semplifica il ripristino da tali incidenti.

Proteggete il vostro endpoint

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoConclusione

La sicurezza degli endpoint implementa controlli di sicurezza sulle risorse dell'organizzazione, andando oltre la protezione a livello di dispositivo. Protegge i dispositivi connessi alla rete aziendale da minacce note e sconosciute, offrendo un approccio completo alla sicurezza informatica.

Iniziate a integrare software di sicurezza degli endpoint come Singularity nel vostro stack tecnologico di sicurezza per rafforzare la vostra posizione di sicurezza contro le minacce che prendono di mira gli endpoint.

Scoprite di più su SentinelOne's Singularity Complete e scoprite come la piattaforma garantisce la sicurezza degli endpoint aziendali.

"FAQs

La protezione degli endpoint è una misura di sicurezza volta a proteggere i dispositivi (endpoint) connessi a una rete. Funziona monitorando costantemente questi dispositivi, individuando attività sospette e rispondendo rapidamente alle minacce.

Garantisce inoltre che le politiche di sicurezza vengano rispettate e che i dispositivi siano sempre aggiornati con le ultime patch per colmare eventuali lacune che gli hacker potrebbero sfruttare.

Gli strumenti antivirus tradizionali si basano sulla scansione delle firme di malware note da un database delle minacce per individuare il software dannoso sui singoli dispositivi. I servizi di protezione degli endpoint utilizzano il rilevamento basato sul comportamento per individuare attività sospette, spesso analizzando i modelli nell'intera rete di dispositivi connessi.

A differenza degli antivirus, che sono principalmente reattivi, i software di protezione degli endpoint sono proattivi e sono dotati di funzionalità EDR (Endpoint Detection and Response) per limitare i danni nel caso in cui una minaccia riesca a passare.

I servizi di protezione degli endpoint difendono da una serie di minacce, tra cui:

- Exploit zero-day che prendono di mira vulnerabilità non corrette Malware (virus, worm, ransomware)

- Attacchi senza file che sfruttano processi legittimi

- Ransomware che crittografa i dati

- Attacchi di phishing da e-mail o siti dannosi

- Minacce persistenti avanzate (APT)

- Minacce interne, sia intenzionali che accidentali

Sì, i servizi di protezione degli endpoint possono aiutare con il ransomware. Spesso sono dotati di funzionalità come il blocco di siti web, e-mail o download pericolosi che potrebbero contenere ransomware.

Strumenti come il filtraggio degli URL, la scansione delle e-mail e il controllo delle app aiutano a impedire agli utenti di attivare accidentalmente il ransomware. Inoltre, alcuni servizi funzionano con soluzioni di backup, quindi se i file vengono crittografati, è possibile recuperarli senza pagare il riscatto.