La sicurezza della rete è una priorità assoluta per qualsiasi azienda al giorno d'oggi. Molte organizzazioni hanno una forza lavoro distribuita, più piattaforme OS da supportare e un numero crescente di dispositivi IoT in entrata, la gestione della sicurezza della rete di un'organizzazione e dei dati vitali che essa trasporta può essere un compito complesso.

Esistono numerosi strumenti, applicazioni e utilità che aiutano a proteggere la rete, ma da dove iniziare e come essere sicuri che ciò che è stato implementato garantisca davvero la protezione? In questo post esamineremo i fondamenti della sicurezza di rete moderna per darvi un vantaggio iniziale.

Che cos'è la sicurezza di rete?

Che cos'è la sicurezza di rete? Con così tanti termini che circolano nel mondo della sicurezza informatica, può essere difficile avere un'idea chiara della portata di un termine così ampio come "sicurezza di rete". Cominciamo con il contrapporre la "sicurezza di rete" con la "sicurezza degli endpoint". Mentre la sicurezza degli endpoint si occupa di proteggere un dispositivo da intrusioni e usi impropri, la sicurezza di rete si occupa della stessa cosa applicata all'intera rete di dispositivi interconnessi nella vostra organizzazione, inclusi i dispositivi stessi e i dati comunicati tra di essi, sia in transito che a riposo.

Questa definizione significa che la sicurezza degli endpoint è parte integrante della sicurezza della rete (un dispositivo compromesso può fungere da punto di accesso ad altri dispositivi della rete), ma c'è molto di più. C'è anche la questione di come controllare sia gli utenti che i dispositivi all'interno della rete e come rilevare e rispondere a comportamenti anomali.

La sicurezza della rete comprende anche le politiche e le procedure messe in atto per proteggere le risorse, come gestione delle password, l'autenticazione a due fattori e persino l'autenticazione a tre fattori, come l'identificazione tramite impronta digitale e la scansione facciale o della retina.

Importanza della sicurezza della rete

Un tempo, un'organizzazione installava un firewall e svolgeva tutte le sue attività dietro quella barriera apparentemente impenetrabile. Tuttavia, con il cambiamento delle pratiche delle organizzazioni e l'evoluzione degli strumenti, delle tattiche e delle procedure degli aggressori, affidarsi semplicemente a un firewall è diventato sempre più inadeguato.

Con molte organizzazioni che ora utilizzano o stanno passando alla tecnologia cloud o cloud ibrida, ai dispositivi mobili e ai lavoratori remoti, nonché alla comunicazione tra fusi orari diversi, non è semplicemente realistico aspettarsi che tutti gli utenti siano comodamente seduti fianco a fianco su una rete aziendale.

Ancora più importante, affidarsi esclusivamente a un firewall rappresenta un singolo punto di errore. Oltre agli attacchi denial of service contro il tuo perimetro, le reti moderne sono sempre più a rischio di essere penetrate attraverso attacchi alla catena di approvvigionamento, dirottamento DNS, phishing e spear-phishing e malware senza file, solo per citarne alcuni. Il panorama delle minacce moderne implica essenzialmente che la sicurezza deve essere distribuita su tutti gli endpoint, piuttosto che concentrata ai margini con poche "scatole di ferro". In caso contrario, la rete diventa completamente vulnerabile una volta che quel sottile strato esterno viene penetrato.

La sicurezza della rete non riguarda solo le minacce esterne, ma anche l'uso improprio o l'abuso dei dati e delle risorse aziendali da parte di minacce interne. Ad esempio, quasi un terzo di tutte le violazioni dei dati nel settore sanitario sono state attribuite a persone interne, a causa di comportamenti scorretti o errori umani. Nel settore finanziario, circa il 60% degli attacchi informatici è stato attribuito a utenti privilegiati, partner terzi o dipendenti malintenzionati.

Come funziona la sicurezza di rete moderna?

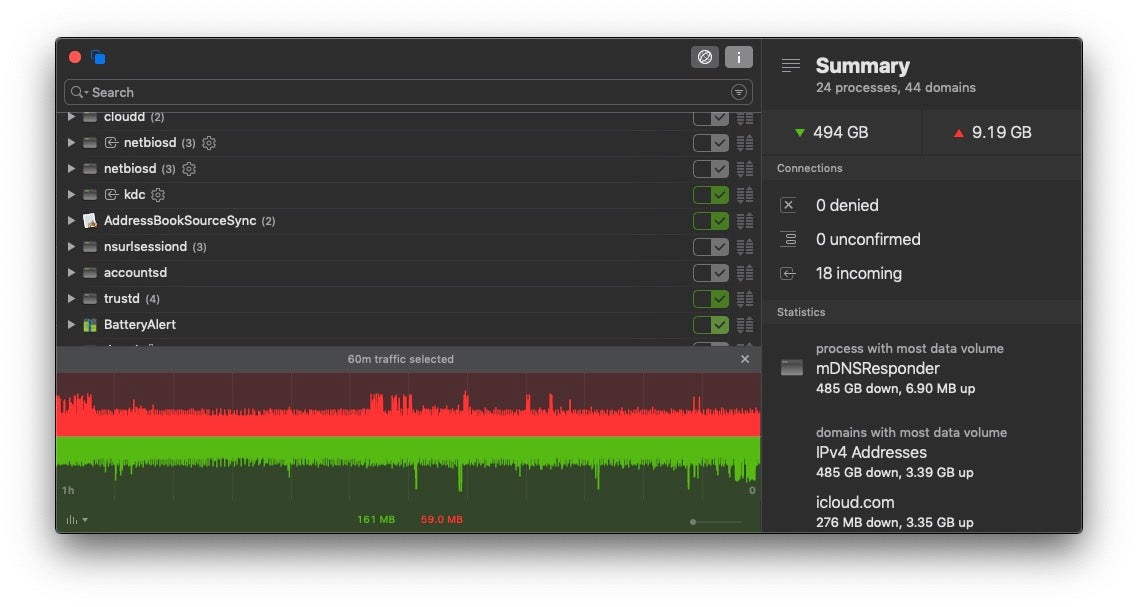

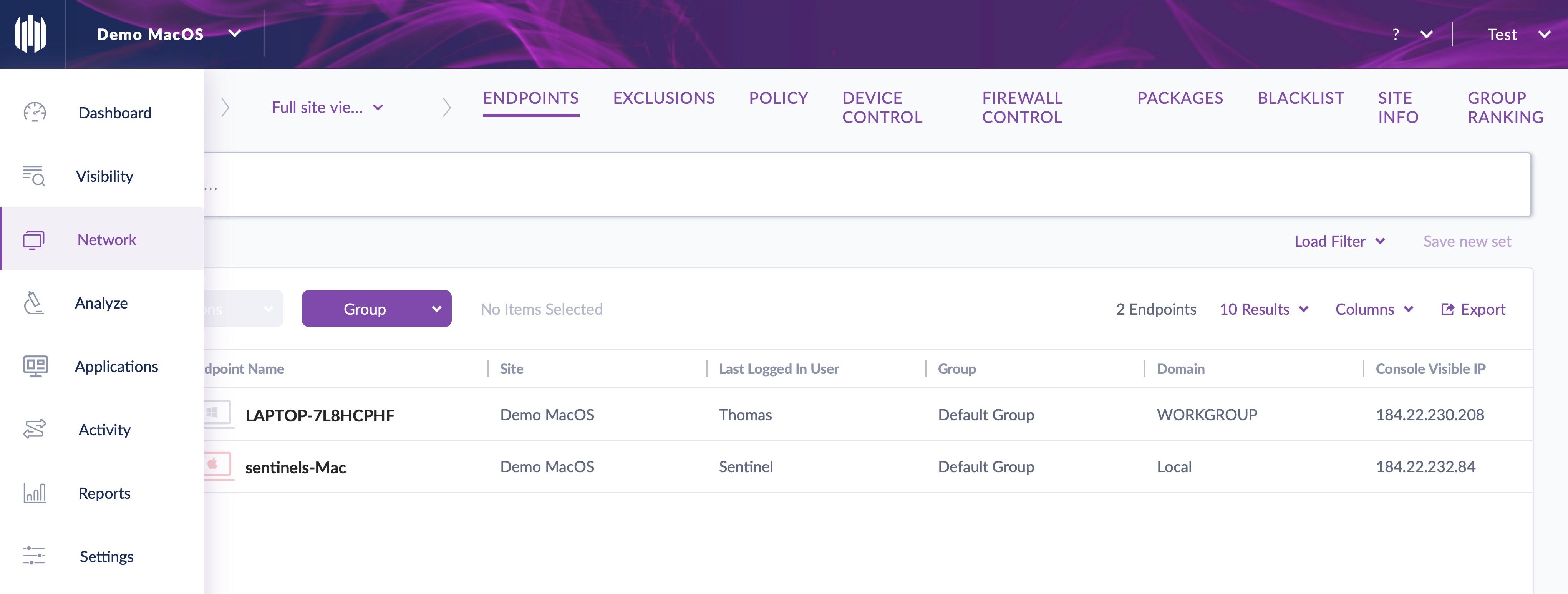

Data la necessità di proteggere non solo il perimetro, la sicurezza di rete moderna adotta un approccio di difesa approfondita. Tutto inizia con la visibilità, perché non è possibile proteggersi da una minaccia che non si vede. Pertanto, la sicurezza di rete moderna richiede che tutti gli endpoint dispongano di una protezione che offra agli amministratori la possibilità di vedere il loro traffico, compreso quello crittografato, poiché molti autori di minacce sono già passati all'uso di certificati SSL e connessioni https.

Una volta ottenuta la visibilità, è possibile applicare una difesa approfondita pensando innanzitutto alla prevenzione. Assicurarsi che siano in atto politiche di controllo degli accessi che blocchino l'uso non autorizzato e limitino l'accesso degli utenti autorizzati alle risorse di cui hanno bisogno. Se, ad esempio, si dispone di una rete a cui sono collegati numerosi dispositivi IoT, non è davvero necessario che tali dispositivi accedano a gran parte della rete che non è correlata alle loro funzioni previste.

I dispositivi dovrebbero inoltre disporre di un software di sicurezza che incorpori controlli application Firewall. Ciò consente all'amministratore di rete di gestire il traffico consentito da e verso ogni endpoint. Inoltre, il controllo dei dispositivi per prevenire attacchi da USB dannose e altre periferiche è anche una parte essenziale della protezione della rete attraverso la sicurezza delle porte fisicamente accessibili sui terminali.

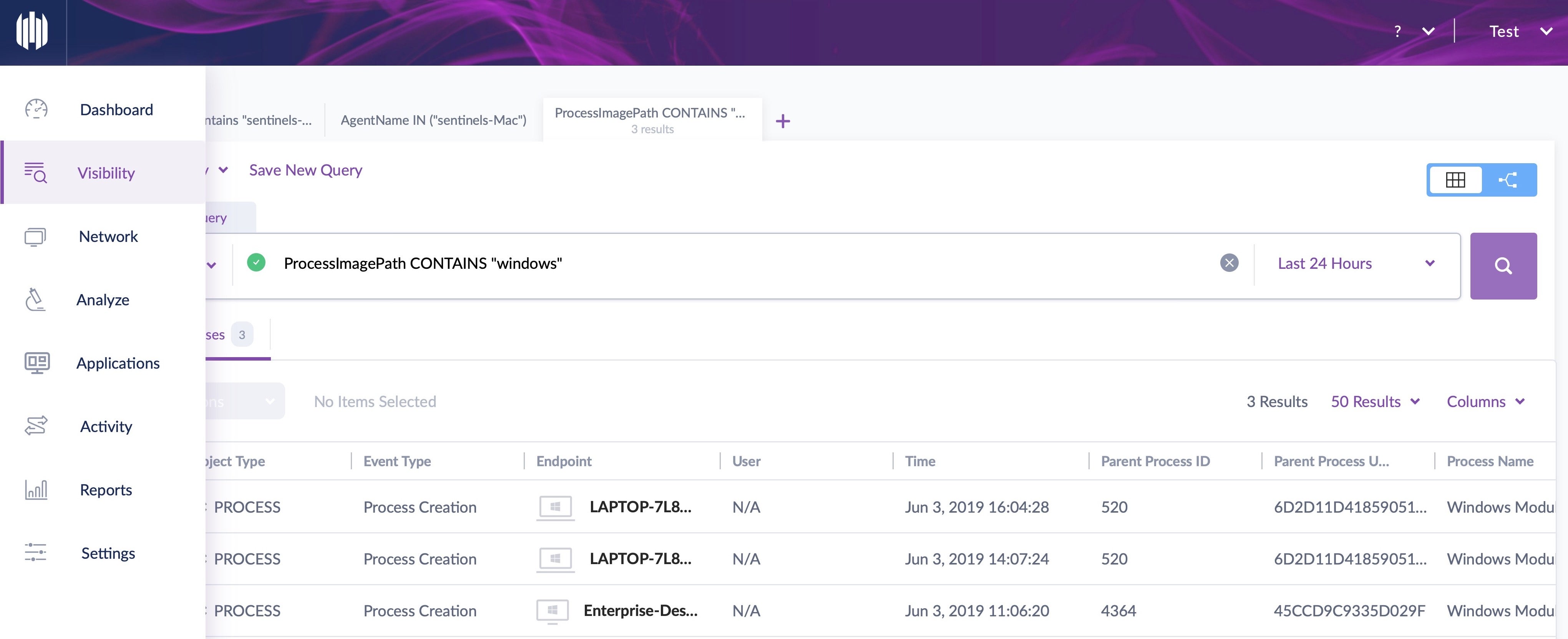

Dopo la prevenzione, il livello successivo di difesa approfondita è il rilevamento. Ciò significa cercare e riconoscere comportamenti anomali. Il modo migliore per farlo è attraverso il software behavioral AI, ma attenzione: non tutte le soluzioni di sicurezza "di nuova generazione" sono uguali. La loro efficacia dipende in gran parte dai set di dati su cui è stata addestrata l'intelligenza artificiale, piuttosto che da un particolare algoritmo.

Un approccio moderno alla sicurezza della rete significa rendersi conto che a volte si verificano delle violazioni. La superficie di attacco è così vasta che sarebbe ingenuo pensare che la vostra prevenzione e il vostro rilevamento siano inattaccabili da un aggressore determinato. Pertanto, è necessario un piano di risposta, supportato da soluzioni di sicurezza in grado di intraprendere azione autonoma per porre rimedio alle minacce quando vengono rilevate.

A lungo termine, pensate a come integrare una mentalità DevOps o SecOps nella gestione della vostra organizzazione. Con questo tipo di approccio, la sicurezza della rete diventa una considerazione intrinseca a ogni livello del processo decisionale.

Come si può testare la sicurezza della rete?

Come puoi sapere se le tue difese sono sufficienti? È qui che entra in gioco il test di sicurezza della rete. La valutazione della vulnerabilità, comunemente nota anche come “pentesting“, consiste nel simulare attacchi alla propria rete per verificare come gli strumenti, le persone e le procedure resistono a un aggressore. Lo "stress test" delle difese richiede competenza e autorizzazione ed è meglio che venga effettuato da tester di penetrazione qualificati con limiti e obiettivi chiari concordati in anticipo.

Il contenuto esatto di un test di penetrazione dipende dai termini specifici concordati con il tester, ma in genere si articola in tre fasi: una scansione delle vulnerabilità, un test di penetrazione approfondito e un'analisi dei rischi eseguita su tutte le vulnerabilità individuate.

Le scansioni preliminari vengono spesso eseguite con strumenti automatizzati che cercano vulnerabilità CVE note. Sebbene siano utili per coprire le basi, non offrono informazioni sulle vulnerabilità non segnalate né testano la forza delle difese in caso di attacchi attivi o persistenti.

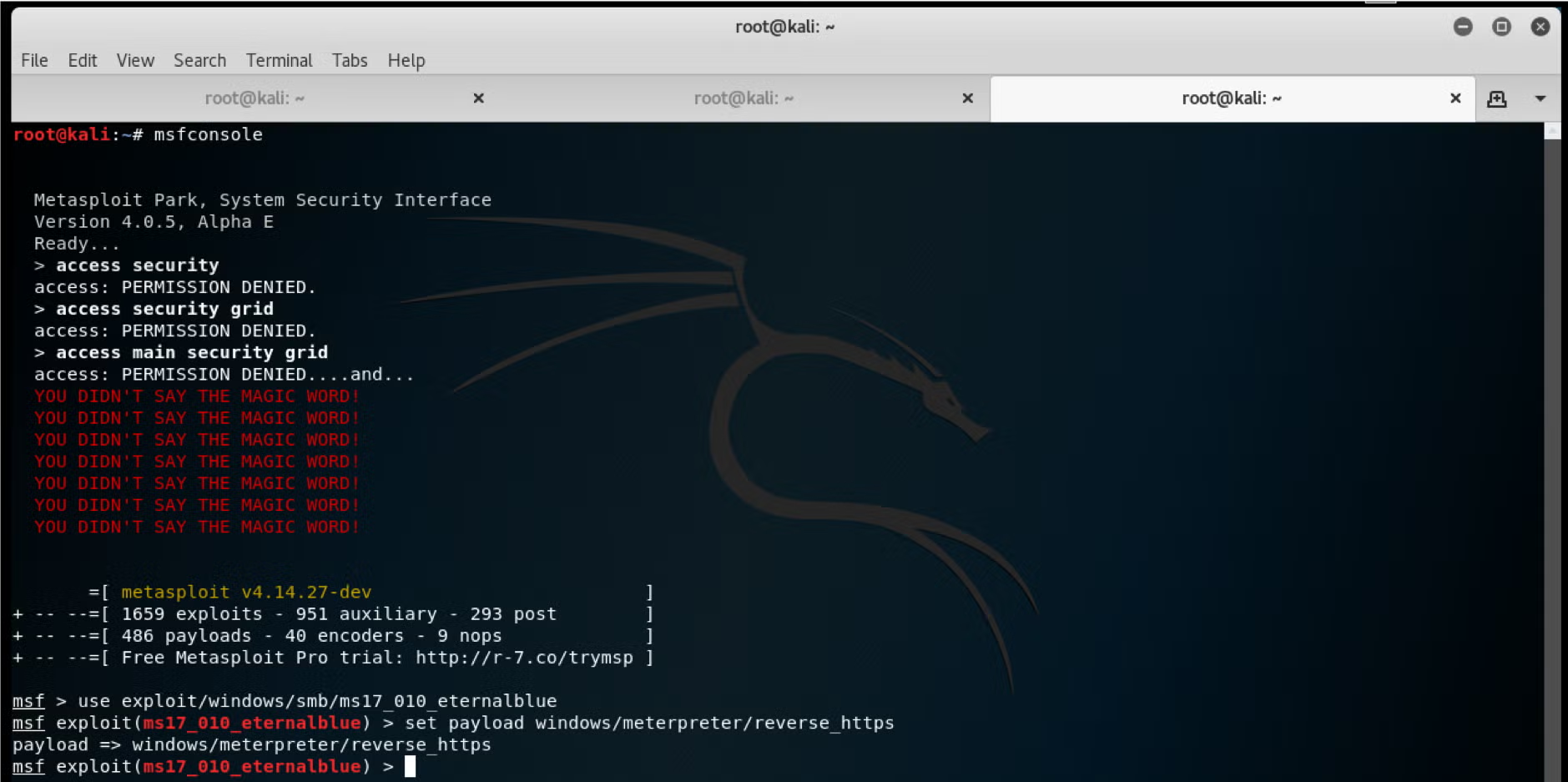

Un test di penetrazione approfondito, tuttavia, se condotto da un "white hat" o da un "hacker etico" adeguatamente qualificato, dovrebbe fare esattamente questo, ma è importante collaborare con il tester per concordare le regole di ingaggio e l'ambito del test. Gli strumenti comunemente utilizzati includono metasploit, burp, wireshark, nmap e comprendono vari modi per ottenere l'accesso come amministratore di dominio sulla vostra rete interna. Tuttavia, assicuratevi che il vostro tester non si limiti a eseguire attacchi "preconfezionati", ma sia effettivamente in grado di personalizzare i propri attacchi in base alla superficie di attacco presentata dal vostro ambiente.

Indipendentemente dal fatto che il vostro pen tester esegua o meno la fase di analisi dei rischi, il risultato di un buon test di penetrazione dovrebbe essere un rapporto chiaro, comprensibile e dettagliato, non un insieme di termini tecnici incomprensibili, che descriva in dettaglio eventuali vulnerabilità. Richiedete e insistete per ottenere istruzioni chiare che consentano a voi o al vostro personale IT di riprodurre il problema. Se il vostro team non è in grado di riprodurlo, non potete confermare che si tratti di una vera vulnerabilità di sicurezza.

Un buon penetration tester dovrebbe anche fornire raccomandazioni sulla mitigazione, anche se queste devono sempre essere prese in considerazione alla luce delle altre esigenze e priorità della vostra organizzazione. Il tester o un altro analista dovrebbe condurre un'analisi dei rischi di vulnerabilità specifiche. La vulnerabilità rappresenta un rischio finanziario, una possibile perdita di dati o una mancata conformità? Qual è la probabilità che venga sfruttata e il potenziale impatto sull'azienda?

Conclusione

È importante che la vostra organizzazione fornisca i servizi richiesti dai clienti e dai dipendenti, ma per farlo è necessario proteggere la vostra rete. Una buona sicurezza della rete non solo aiuta a proteggere il vostro IP e i dati dei clienti, ma protegge anche la vostra reputazione. Combinando più livelli di difesa in tutta la rete, non solo al perimetro, con politiche e controlli adeguati e una soluzione di sicurezza degli endpoint di nuova generazione soluzione di sicurezza degli endpoint, puoi consentire agli utenti autorizzati di accedere alle risorse di rete di cui hanno bisogno, bloccando al contempo coloro che tentano di sferrare attacchi.

Se desideri scoprire come la soluzione SentinelOne può aiutarti in questa lotta, ascolta i nostri clienti spiegano perché hanno scelto SentinelOne o, meglio ancora, provatela voi stessi con una demo gratuita.

Cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoDomande frequenti sulla sicurezza della rete

La sicurezza di rete è la pratica di proteggere i dati e le risorse mentre viaggiano attraverso o si connettono alle reti. Utilizza firewall, sistemi di rilevamento delle intrusioni, software antivirus e crittografia per bloccare gli accessi non autorizzati. Monitorando il traffico, controllando i punti di accesso e applicando le politiche, la sicurezza di rete impedisce agli aggressori di intercettare i dati, installare malware o utilizzare i sistemi come piattaforma di lancio per ulteriori attacchi.

Senza la sicurezza della rete, i dati sensibili, come i registri dei clienti, i dettagli finanziari o i piani proprietari, possono essere rubati o alterati. Gli attacchi possono interrompere i servizi, danneggiare la reputazione e portare a sanzioni legali. Una buona sicurezza della rete garantisce che i dipendenti possano lavorare in modo sicuro, che i partner possano connettersi in modo protetto e che i clienti possano fidarsi dei vostri sistemi. Inoltre, vi aiuta a individuare e bloccare le minacce prima che si diffondano e causino gravi interruzioni del servizio.

Le parti fondamentali includono firewall che filtrano il traffico in entrata e in uscita, sistemi di rilevamento e prevenzione delle intrusioni che segnalano comportamenti sospetti, reti private virtuali (VPN) per un accesso remoto sicuro e protezione degli endpoint sui dispositivi. La crittografia codifica i dati in transito, mentre gli strumenti di gestione delle informazioni e degli eventi di sicurezza (SIEM) raccolgono log e avvisi. Insieme, questi livelli formano una strategia di difesa approfondita.

La segmentazione di rete divide una rete di grandi dimensioni in zone o sottoreti più piccole, ciascuna con i propri controlli di accesso. Se gli aggressori violano un segmento, non possono spostarsi facilmente in altri. La segmentazione limita la diffusione di malware, consente di applicare regole di sicurezza diverse alle zone sensibili e aiuta a contenere gli incidenti.

È possibile raggruppare i dispositivi in base alla funzione, ad esempio server, workstation o Wi-Fi per ospiti, per personalizzare le protezioni per ciascuno di essi.

L'autenticazione verifica l'identità dell'utente, solitamente tramite password, certificati o token. L'autorizzazione decide cosa è possibile fare una volta effettuato l'accesso, ad esempio quali server è possibile raggiungere. La contabilità registra le tue azioni, registrando i tempi di accesso e le risorse utilizzate.

Insieme, l'AAA garantisce che solo gli utenti validi si connettano, che eseguano solo le attività consentite e che tu possa tracciare le loro attività per audit o risposta agli incidenti.

Gli aggressori utilizzano spesso attacchi Denial of Service (DoS) o Distributed DoS per saturare i sistemi, rendendoli inutilizzabili. Gli attacchi Man-in-the-Middle intercettano e alterano i dati in transito. Il phishing e il social engineering prendono di mira gli utenti per rubare le credenziali. Le campagne malware rilasciano virus, worm o ransomware sui dispositivi. La scansione delle porte e gli exploit delle vulnerabilità cercano i punti deboli nel software o nei servizi aperti.