À la fin des années 80 et au début des années 90, la cybersécurité était beaucoup plus simple. Les attaques ciblées n'étaient pas aussi fréquentes qu'aujourd'hui, et les programmes antivirus n'avaient qu'une seule fonction : traquer et bloquer les codes malveillants.

Aujourd'hui, les logiciels antivirus sont la norme sur la plupart des appareils numériques professionnels. Cependant, ces dernières années ont vu une augmentation significative des violations et des fuites de données.

Selon le Ponemon Institute, 68 % des organisations ont subi au moins une attaque sur leurs terminaux compromettant leurs données ou leur infrastructure informatique.

De nombreuses organisations ont découvert que ces violations proviennent souvent des terminaux. Les rapports de Verizon indiquent que 30 % des violations de données impliquent des logiciels malveillants installés sur des appareils connectés aux réseaux des entreprises.

Cela souligne la nécessité de mesures de protection plus efficaces que les technologies antivirus traditionnelles, en particulier les plateformes de sécurité des terminaux.

Dans notre analyse comparative entre la sécurité des terminaux et les antivirus, nous avons constaté que la principale différence réside dans leur champ d'action : les logiciels antivirus traitent les menaces individuelles, tandis que la sécurité des terminaux protège l'ensemble du réseau, en reconnaissant qu'un seul appareil compromis peut mettre en danger toute une organisation.

Cela peut causer un préjudice considérable à la réputation, avec une chute d'au moins 25 % de la valeur marchande de certaines entreprises après une attaque.

Stephen Nappo, responsable mondial de la sécurité de l'information pour la Société Générale International Banking, a déclaré :

“Il faut 20 ans pour bâtir une réputation et quelques minutes d'incident cybernétique pour la ruiner.”

Il est aujourd'hui plus que jamais essentiel de privilégier la sécurité des terminaux, car le coût moyen des violations de données en 2024 a augmenté de 10 % pour atteindre 4,88 millions de dollars à l'échelle mondiale.

Cet article explique les différences entre la sécurité des terminaux et les antivirus pour terminaux.

Qu'est-ce que la sécurité des terminaux ?

Qu'est-ce que la sécurité des terminaux ?

La sécurité des terminaux (EPS) intègre et automatise de manière transparente diverses mesures de protection, telles que les antivirus, les pare-feu, la détection des intrusions, le chiffrement, et l'analyse de surveillance du comportement, afin de protéger les postes de travail et les serveurs contre les menaces malveillantes.

Chaque terminal, qu'il s'agisse d'un ordinateur portable, d'un smartphone, d'un appareil IoT ou d'un serveur de centre de données, est un point d'entrée potentiel, un pont-levis que les hackers veulent franchir.

Les solutions de sécurité des terminaux protègent ces points d'entrée grâce à une gestion centralisée, permettant aux administrateurs de déployer des politiques globales, d'effectuer des analyses des terminaux et d'exécuter diverses tâches administratives.

Tout cela garantit que l'ensemble du système reste protégé même si un point est compromis.

La comparaison entre le fonctionnement d'un antivirus et celui d'une solution de sécurité des terminaux montre que le premier fonctionne généralement selon un modèle " à l'accès ", c'est-à-dire qu'il se déclenche lorsqu'un fichier est consulté par le système d'exploitation ou par un cadre à la demande avec des analyses lancées manuellement.

Les plateformes de sécurité des terminaux, en revanche, offrent des défenses anti-malware plus sophistiquées, étendant la protection à la détection des URL malveillantes, le détournement du cache DNS et la surveillance des activités réseau suspectes, telles que les communications de commande et de contrôle.

Caractéristiques principales

Pas moins de 90 % des cyberattaques réussies sont le résultat de la faiblesse des terminaux. Cela a incité les organisations à réévaluer la sécurité des terminaux, qui est passée d'un simple " plus " à une ligne de défense stricte et non négociable, en particulier avec l'émergence rapide de nouvelles menaces.

Une solution de sécurité des terminaux compétente est la meilleure défense de votre entreprise contre les menaces qui visent vos dispositifs d'accès.

Les fonctionnalités qui équipent les solutions de sécurité des terminaux contre les menaces comprennent notamment :

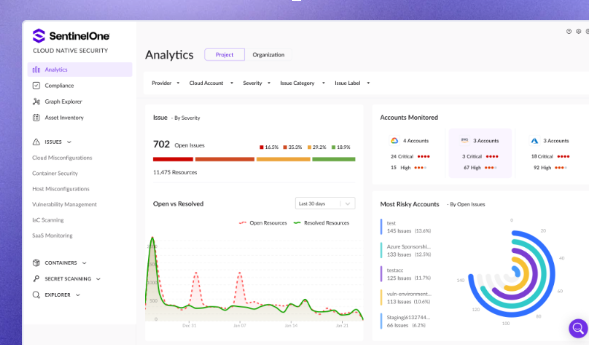

- Gestion de tous les terminaux à partir d'un seul endroit : Cela permet aux administrateurs de contrôler et de superviser toutes les politiques de sécurité à partir d'un seul tableau de bord. Ils peuvent surveiller de près les appareils et réagir rapidement aux menaces à partir d'un seul endroit.

- Sécurisation des données des terminaux grâce au chiffrement : Le chiffrement des données permet de protéger activement les informations sensibles. Si un appareil est compromis ou volé, les données restent sécurisées et illisibles sans autorisation appropriée.

- Détecte les menaces de manière proactive avant qu'elles ne frappent : Il utilise l'analyse comportementale, IA et des modèles d'apprentissage automatique (ML) pour identifier et répondre en temps réel aux nouvelles menaces de type malware , au-delà de la simple détection basée sur les signatures.

- Contrôle des applications pouvant être exécutées : Cette fonctionnalité empêche l'exécution de logiciels non autorisés ou à risque sur votre ordinateur, réduisant ainsi les risques d'attaque.

- Protège chaque appareil à l'aide d'un pare-feu personnel : Il ajoute une couche de protection supplémentaire en contrôlant le trafic sur chaque appareil et en bloquant les connexions suspectes.

- Maintient les logiciels à jour automatiquement : Grâce à la gestion des correctifs, il peut identifier et appliquer automatiquement les mises à jour nécessaires pour corriger les vulnérabilités et protéger contre les exploits potentiels.

- Empêche la fuite de données sensibles : Il est équipé d'outils de prévention des pertes de données (DLP) pour garantir que les informations sensibles ne quittent pas l'entreprise, que ce soit intentionnellement ou accidentellement.

- Contenir et éliminer rapidement la propagation des logiciels malveillants : Les outils de correction isolent rapidement les appareils infectés, limitent la propagation des logiciels malveillants et garantissent que les menaces sont neutralisées avant qu'elles ne puissent affecter l'ensemble du réseau.

- Prise en charge des environnements hybrides : L'intégration dans le cloud garantit que vos mesures de sécurité s'étendent à la fois aux appareils sur site et aux appareils basés sur le cloud, assurant ainsi une protection constante.

Qu'est-ce qu'un logiciel antivirus ?

Un logiciel antivirus est un outil conçu pour identifier, bloquer et éliminer les logiciels malveillants de vos appareils.

Bien que les fonctionnalités varient d'un produit à l'autre, les antivirus fonctionnent principalement en analysant les fichiers et la mémoire système à l'aide d'une base de données de menaces connues, à la recherche de modèles correspondant aux signatures des logiciels malveillants.

On les appelle souvent logiciels anti-malware en raison de leur approche plus large couvrant divers types de codes malveillants. Bien qu'il reste efficace, il est de plus en plus dépassé face à des attaques sophistiquées.

Caractéristiques principales

Presque chaque jour, l'équipe de l'institut AV-TEST détecte plus de 450 000 nouvelles menaces, notamment des logiciels malveillants et des applications potentiellement indésirables (PUA).

Si les fonctions traditionnelles des logiciels antivirus restent fondamentales, les solutions de lutte contre les cybermenaces doivent aller au-delà de la simple détection des logiciels malveillants.

L'arsenal de défense des antivirus comprend :

- Alertes/notifications : Il envoie activement des avertissements aux utilisateurs concernant les logiciels ou applications potentiellement dangereux et invite l'utilisateur à prendre des mesures. Il peut également classer ces alertes de danger en fonction de leur niveau de priorité : faible, moyen ou élevé.

- Protection des e-mails et du Web : Il analyse les pièces jointes de vos e-mails entrants et vos téléchargements Web afin de protéger votre système contre les tentatives de hameçonnage et les téléchargements involontaires qui peuvent compromettre vos appareils. Pour ce faire, il isole les menaces présentes dans les e-mails en identifiant les liens suspects ou les informations inhabituelles concernant l'expéditeur.

- Mise en quarantaine des fichiers : Elle déplace les fichiers suspects vers une zone de quarantaine sécurisée, les empêchant ainsi de causer des dommages jusqu'à ce qu'ils puissent être supprimés ou restaurés en toute sécurité. Les fichiers isolés sont également accompagnés de rapports détaillés sur les raisons de la mise en quarantaine, ce qui peut aider à évaluer les faux positifs et à ajuster les paramètres de sécurité en conséquence.

- Analyses planifiées : Vous pouvez configurer le logiciel pour qu'il effectue des analyses périodiques à intervalles réguliers afin d'assurer une protection continue. Cette fonctionnalité vous permet également d'ajuster la profondeur et la zone d'analyse pour des analyses plus légères ou plus approfondies en fonction de vos besoins en matière de sécurité.

- Analyse à la demande : Cette fonctionnalité permet aux utilisateurs de lancer manuellement des analyses de fichiers, de dossiers ou de l'ensemble du système spécifiques afin de rechercher des logiciels malveillants. Elle comprend souvent des options d'analyse par clic droit pour les fichiers isolés, afin d'effectuer des vérifications rapides sans déclencher une analyse complète du système.

- Intégration d'un pare-feu de base : De nombreux programmes antivirus incluent un pare-feu de base pour aider à contrôler le trafic réseau entrant et sortant, ajoutant ainsi une couche de défense supplémentaire. En plus de surveiller le trafic réseau, le pare-feu peut souvent s'adapter à vos habitudes d'utilisation afin d'anticiper correctement les nouvelles menaces en fonction de votre comportement sur le réseau.

Gartner MQ : Point d'accès

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

Différence entre la sécurité des terminaux et les antivirus

Pour mettre en contexte, à un niveau pratique avancé, la différence entre la sécurité des terminaux et les antivirus, considérons un scénario impliquant la conteneurisation.

Les conteneurs sont parfaits pour isoler les applications et réduire la surface d'attaque, mais ils ne sont pas infaillibles. Les pirates peuvent toujours s'infiltrer via des applications malveillantes ou des attaques du noyau.

De plus, les conteneurs peuvent laisser la porte ouverte à des mouvements latéraux par les pirates via le trafic réseau. Il ne suffit donc pas de se fier uniquement à la sécurité intégrée des conteneurs. L'ajout de couches supplémentaires, telles que des outils anti-keylogging et d'autres défenses, permet de créer un bouclier multicouche plus robuste, capable de bloquer les menaces que les conteneurs ne peuvent pas gérer à eux seuls.

Dans cette situation, voici en quoi la sécurité des terminaux diffère de l'antivirus :

#1. Sécurité des terminaux vs antivirus : détection des menaces

Les antivirus s'appuient principalement sur une détection basée sur les signatures, qui peine à lutter contre les menaces avancées telles que les logiciels malveillants sans fichier. Ils manquent parfois des attaques ciblant le noyau sous-jacent ou les mouvements latéraux entre les conteneurs, laissant ainsi d'importantes lacunes dans la protection.

La sécurité des terminaux utilise quant à elle l'analyse comportementale pour détecter et prévenir les menaces connues et inconnues. Elle est particulièrement efficace dans les environnements conteneurisés, car elle surveille en permanence les processus et analyse les comportements afin de détecter les anomalies que les antivirus traditionnels pourraient négliger.

#2. Sécurité des terminaux vs antivirus : trafic réseau

Les solutions antivirus ne surveillent généralement pas le trafic entre les conteneurs, ce qui rend les communications réseau vulnérables à l'exploitation par des pirates informatiques et permet aux menaces de se déplacer latéralement entre les conteneurs.

La sécurité des terminaux surveille et gère activement le trafic entre les conteneurs afin d'empêcher tout accès non autorisé et de bloquer les mouvements latéraux. Elle fonctionne également comme un pare-feu qui empêche tout acteur malveillant d'exploiter les faiblesses à l'intérieur et entre les conteneurs.

#3. Endpoint Security vs antivirus : réponse et atténuation

Les antivirus nécessitent une intervention manuelle dès qu'une menace est détectée. Dans les environnements conteneurisés à évolutivité rapide, les retards liés à l'intervention manuelle peuvent permettre aux logiciels malveillants de se propager rapidement. Endpoint Security résout ce problème en isolant et en neutralisant automatiquement les menaces en temps réel. Il place également les fichiers suspects dans un bac à sable au sein des conteneurs, les confinant et empêchant ainsi tout dommage supplémentaire jusqu'à ce qu'ils soient entièrement analysés.

#4. Sécurité des terminaux vs antivirus : perte et intégrité des données

Les antivirus se concentrent principalement sur la détection des logiciels malveillants, mais ne disposent pas des fonctionnalités avancées nécessaires pour prévenir la perte de données. Les données sensibles contenues dans les conteneurs ne sont donc pas protégées contre l'exfiltration.

La sécurité des terminaux intègre des outils de prévention des pertes de données (DLP) qui surveillent les flux de données et chiffrent les informations sensibles. Dans les configurations conteneurisées, elle garantit la sécurité des données sensibles, même si un conteneur est compromis.

#5. Sécurité des terminaux vs antivirus : gestion et rapports centralisés

L'antivirus vous limite à une protection spécifique à chaque appareil, ce qui complique les choses dans les environnements conteneurisés où plusieurs terminaux fonctionnent en même temps

La sécurité des terminaux regroupe tout en un seul endroit avec un tableau de bord unique pour superviser tous les conteneurs. Elle rationalise les choses grâce à des rapports holistiques en temps réel, afin de vous donner une vue beaucoup plus claire de l'ensemble du réseau.

Endpoint Security vs antivirus : les différences

| Paramètres fonctionnels | Sécurité des terminaux | Antivirus |

|---|---|---|

| Surveillance | Surveillance continue, en temps réel et à distance de tous les terminaux. | Limité aux analyses à l'accès, périodiques ou planifiées. |

| Détection des menaces | Utilise l'analyse comportementale, l'apprentissage automatique et l'heuristique pour détecter les menaces inconnues et sophistiquées | Détection principalement basée sur les signatures pour les menaces connues uniquement. |

| Réponse aux menaces | Capacités de réponse, d'isolation et de correction automatisées en un instant. | Réactive et souvent limitée à la mise en quarantaine et à la suppression manuelles par l'utilisateur qui intervient sur les alertes virales. |

| Compatibilité d'intégration | Intégration transparente avec divers environnements informatiques et plateformes de protocoles de sécurité existantes. | Généralement conçu pour des appareils autonomes et moins adaptable. |

| Prévention des pertes de données | Comprend des fonctionnalités DLP pour empêcher les transferts de données non autorisés. | Généralement dépourvu de fonctionnalités DLP intégrées. |

| Rapports | Rapports détaillés et centralisés avec des informations sur plusieurs appareils. | Rapports de base, souvent spécifiques à un appareil. |

| Enquête sur les incidents | Fournit des outils d'analyse, des journaux détaillés et des workflows pour l'analyse des incidents. | Journalisation limitée et capacités d'analyse minimales. |

| Fonctions commerciales | Prend en charge des fonctions commerciales plus larges telles que la conformité, la gouvernance et la gestion des risques. | Il se concentre uniquement sur la protection de base contre les logiciels malveillants pour les appareils individuels. |

Quand choisir entre un antivirus et une solution de sécurité des terminaux ?

L'absence de contrôle et de visibilité sur les terminaux qu'ils ne gèrent ni ne possèdent est un point sensible courant pour les professionnels de la cybersécurité et les décideurs informatiques des entreprises.

La sécurité globale de l'organisation devient fragmentée lorsque tous les terminaux ne sont pas gérés.

Même si le service informatique a mis en place des mesures de sécurité robustes pour les appareils qu'il possède, les terminaux non gérés créent des failles dans le cadre de sécurité, ce qui donne un faux sentiment de sécurité.

Le point aveugle créé par ce problème signifie que les comportements suspects, tels que les accès non autorisés ou les infections par des logiciels malveillants, peuvent passer inaperçus jusqu'à ce qu'il soit trop tard.

Dans cette situation, il n'est pas conseillé aux moyennes et grandes entreprises de privilégier les logiciels antivirus (AV) traditionnels plutôt que les solutions de sécurité des terminaux. Voici pourquoi :

1. Contrôle insuffisant des mises à jour et des correctifs

Les logiciels antivirus installés sur des appareils non gérés ou n'appartenant pas à l'entreprise peuvent ne pas être mis à jour régulièrement, ce qui rend ces terminaux vulnérables aux attaques de type " zero-day " et aux menaces persistantes avancées (APT). Les entreprises ne peuvent pas appliquer de politiques de sécurité ni garantir la configuration correcte des logiciels antivirus sur ces appareils.

2. Posture de sécurité incohérente

Dans les environnements comportant des appareils disparates, les configurations antivirus incohérentes entraînent des vulnérabilités. Certains terminaux peuvent utiliser des moteurs antivirus obsolètes qui ne protègent pas contre les nouvelles souches de ransomware, telles que LockBit ou Clop, qui utilisent des algorithmes de chiffrement que les anciennes solutions antivirus ne peuvent pas déchiffrer.

De plus, sans gestion centralisée, des paramètres de sécurité critiques tels que l'analyse heuristique ou l'inspection approfondie des paquets peuvent être désactivés, créant ainsi des failles exploitables dans le réseau.

3. Visibilité obscurcie et réponse retardée :

Les solutions antivirus traditionnelles sur les appareils non gérés ne s'intègrent généralement pas à gestion des informations et des événements de sécurité (SIEM) .

Cette absence d'intégration signifie que les indicateurs de compromission (IOC), tels que les comportements inhabituels des processus ou le trafic réseau anormal indiquant des communications de commande et de contrôle (C2), peuvent passer inaperçus.

Sans télémétrie en temps réel et flux automatisés de renseignements sur les menaces, les logiciels malveillants sophistiqués tels que TrickBot ou Cobalt Strike peuvent n'être détectés qu'après avoir causé des dommages importants.

D'autre part, l'utilisation d'un logiciel antivirus peut convenir dans les cas suivants :

- Pour les petites entreprises disposant d'un budget informatique limité, les solutions antivirus autonomes peuvent offrir une protection suffisante contre les menaces courantes (par exemple, les logiciels publicitaires comme Fireball, les ransomwares comme WannaCry)

- Les organisations disposant d'un nombre limité de terminaux peuvent trouver que les logiciels antivirus traditionnels sont suffisants pour se protéger contre les menaces de base (par exemple, les les chevaux de Troie Dridex, les attaques de phishing)

- Dans les entreprises où les données traitées ne sont pas critiques, comme les petits commerces de détail, les solutions antivirus peuvent protéger efficacement contre les menaces à faible risque (par exemple, les PUP, les virus hérités comme Sality)

- Les organisations opérant au sein d'un réseau fermé ou isolé, telles que les petites unités de fabrication équipées de systèmes SCADA ou les administrations locales disposant d'environnements air-gapped, peuvent estimer que la réduction de la surface d'attaque justifie l'utilisation de logiciels antivirus traditionnels.

Il convient de noter que les air gaps ne sont pas infaillibles.

Lecture recommandée : Qu'est-ce qu'un espace d'air ? – mythes et idées reçues sur les espaces d'air.

Découvrez une protection inégalée des points finaux

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationComment la solution de sécurité SentinelOne peut-elle vous aider ?

La plateforme Singularity™ Endpoint de SentinelOne’s offre une protection en temps réel basée sur l'IA qui peut transformer l'approche de votre organisation en matière de sécurité du cloud. En unifiant la sécurité depuis la phase de développement jusqu'à l'exécution, elle garantit la protection de tous les aspects de votre environnement cloud, qu'il s'agisse de clouds publics, privés ou hybrides.

L'IA autonome de la plateforme dévie les attaques en temps réel et permet une recherche proactive des menaces sur l'ensemble de vos actifs, y compris les conteneurs, les machines virtuelles et environnements sans serveur.

Cette couverture complète permet aux entreprises de fonctionner en toute confiance, sachant que toutes les charges de travail et toutes les données sont sécurisées, ce qui réduit le risque de violations et garantit une conformité continue.

Les workflows d'automatisation intégrés et sans code améliorent encore l'efficacité opérationnelle, permettant aux équipes de réagir rapidement aux menaces et de garder un contrôle total sur leur infrastructure cloud.

Principales fonctionnalités

Les pirates lancent une nouvelle attaque toutes les deux secondes environ, tandis que les opérateurs de ransomware continuent d'affiner leurs logiciels malveillants et leurs tactiques d'extorsion.

Leurs stratégies en constante évolution rendent les attaques plus sophistiquées et plus difficiles à contrer. Voici comment SentinelOne facilite la gestion de ces menaces

Corrélation automatique des événements pour reconstituer les menaces, du début à la fin, avec StorylineTM

Storyline™ fournit une corrélation en temps réel entre les données télémétriques de tous les terminaux connectés, offrant ainsi un contexte complet et unifié pour chaque alerte.

Qu'il s'agisse d'un mouvement latéral ou d'une élévation de privilèges, vous aurez une vue d'ensemble complète, de la compromission initiale à la charge utile finale, sans avoir besoin d'une enquête manuelle. Cela permet à votre équipe SOC de gagner du temps et vous fournit un récit clair et exploitable pour une remédiation rapide.

Les informations sur les menaces sont également intégrées automatiquement, ce qui vous permet de mieux comprendre la situation sans avoir besoin de compétences de niveau expert.

Réagissez aux incidents sans perdre une seconde grâce à RemoteOps

La gestion des terminaux dans une entreprise est complexe, mais RemoteOps de SentinelOne’s simplifie cette tâche. À partir d'une seule console, vous pouvez enquêter, réagir et extraire des données des terminaux sans perturber la productivité de vos utilisateurs.

Si vous devez appliquer un correctif ou exécuter un script sur des milliers d'appareils, tout est possible, à l'échelle de l'entreprise, en temps réel et sans interruption. SentinelOne offre une visibilité complète sur les réseaux, les terminaux et les clouds, et analyse tous les actifs et appareils connectés à l'aide de sa fonctionnalité d'analyse des vulnérabilités sans agent.

Il comprend plus de 2 000 vérifications de configuration des ressources intégrées et peut analyser plus de 750 types de secrets cloud et de clés d'accès. Les utilisateurs peuvent étendre l'analyse sans agent de serveurs individuels à de grands centres de données, et il n'y a aucun problème de compatibilité avec les systèmes d'exploitation, car il fonctionne sur toutes les plateformes.

Transformez vos opérations de défense en attaque avec un moteur de sécurité offensive (OSE)

Au lieu de se noyer dans les alertes de menaces, votre système peut se concentrer sur ce qui compte le plus grâce au moteur de sécurité offensive (OSE) de SentinelOne. Il met également en évidence les vulnérabilités, mais surtout, il pense comme un attaquant.

L'OSE de SentinelOne simule les comportements réels des attaquants et élimine le bruit pour vous donner une vision claire des faiblesses qui sont réellement exploitables. Vous saurez exactement ce qu'il faut corriger, et vous pourrez le faire avant que les attaquants ne trouvent le moyen de s'introduire dans votre système. Ces rapports étayés par des preuves fournissent à votre équipe les informations nécessaires pour hiérarchiser les problèmes à haut risque, transformant ainsi des listes de vulnérabilités vagues en un plan d'action clair et ciblé. Verified Exploit Paths™ de SentinelOne va au-delà de la simple représentation graphique des chemins d'attaque, détecte les problèmes cachés et fournit des conclusions étayées par des preuves pour une cybersécurité renforcée.

Comblez toutes les lacunes à temps avant l'infiltration des menaces grâce à Network Discovery

En gros, les terminaux non gérés sont des portes ouvertes dans votre réseau. Network Discovery de SentinelOne’s les identifie dès leur apparition et vous aide à les mettre en conformité en quelques clics. Vous n'avez ainsi plus besoin de passer du temps à chercher où se trouvent les failles de sécurité.

Éliminez la fatigue liée aux alertes grâce à la détection automatisée

La dernière chose dont votre équipe SOC a besoin, c'est d'être submergée de faux positifs. En combinant des détections statiques et comportementales, SentinelOne fournit des alertes précises et exploitables, tandis que son moteur d'automatisation gère les réponses aux comportements suspects. Le résultat ? Moins de maux de tête et une meilleure atténuation des menaces : tout le monde y gagne.

Protégez votre point d'accès

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationConclusion

Les antivirus traditionnels ont été conçus à une époque beaucoup plus simple, où les menaces étaient plus prévisibles et où les réseaux étaient confinés à des périmètres physiques. Ces solutions s'appuient fortement sur des détections obsolètes basées sur des signatures, qui fonctionnent bien pour les logiciels malveillants connus, mais ont du mal à détecter les attaques sans fichier, telles que les ZTE et les APT, qui opèrent sans laisser de signatures.

En conséquence, les antivirus ne font qu'effleurer la surface des menaces avancées actuelles, ce qui permet aux attaquants de contourner facilement leurs défenses obsolètes et de frapper vos terminaux.

La sécurité des terminaux, en revanche, est conçue pour relever les défis d'un environnement numérique distribué en rapide évolution.

Contrairement aux logiciels antivirus, la sécurité des terminaux va au-delà de la détection passive des menaces et intègre l'analyse comportementale en temps réel, les réponses automatisées et les capacités d'analyse forensic. Ces fonctionnalités permettent aux plateformes de sécurité des terminaux :

- d'identifier et de répondre automatiquement aux menaces inconnues avant qu'elles ne causent des dommages.

- d'empêcher les mouvements latéraux à travers les réseaux, en particulier dans les environnements dynamiques tels que les infrastructures cloud.

- Fournir des informations plus détaillées sur la manière dont une attaque s'est produite, sa cause profonde, les fichiers ou processus impliqués et l'étendue de la violation, afin d'accélérer la remédiation.

Ces solutions comblent les lacunes critiques laissées par les antivirus traditionnels, permettant ainsi une posture de cybersécurité proactive et résiliente.

Cette approche moderne garantit une protection complète, défendant activement vos actifs et préservant l'intégrité de vos opérations. Ne laissez pas la sécurité de votre organisation au hasard. Choisissez SentinelOne pour renforcer vos défenses grâce à une posture de cybersécurité résiliente et à l'épreuve du temps.

"FAQs

Si vous disposez d'une sécurité des terminaux, vous n'avez probablement pas besoin d'antivirus. Les solutions pour terminaux offrent une protection plus complète en surveillant les utilisateurs, les processus et les activités réseau afin de vous protéger contre les menaces connues et inconnues.

Bien que les antivirus soient plus simples, les fonctionnalités avancées des solutions pour terminaux, telles que l'analyse comportementale en temps réel et les réponses automatisées aux menaces, en font un meilleur choix pour une protection moderne.

La sécurité des terminaux protège tous les appareils connectés contre un large éventail de menaces et comprend des fonctionnalités avancées telles que la surveillance en temps réel et la réponse aux menaces. L'antivirus, quant à lui, se contente principalement de détecter et de supprimer les virus et les logiciels malveillants reconnus.

Un terminal est tout appareil qui se connecte à un réseau et participe à l'informatique à distance. Cela inclut les ordinateurs portables, les smartphones, les serveurs et même les appareils IoT. En substance, tout appareil qui communique avec un réseau central est considéré comme un terminal.