Les terminaux sont des actifs tels que les ordinateurs portables, les objets connectés ou les appareils connectés au réseau d'une organisation. À mesure que l'échelle et la complexité de ces terminaux augmentent dans un environnement d'entreprise, la sécurité devient primordiale.

Des chercheurs ont découvert que 68 % des organisations avaient subi une attaque sur leurs terminaux qui avait compromis leurs données ou leur infrastructure informatique. La gestion de ces terminaux dans le cadre de politiques de sécurité normalisées est essentielle pour maintenir une posture de sécurité robuste.

Non seulement la sécurité des terminaux vous aide à gérer la sécurité à grande échelle, mais elle s'adapte également aux menaces en constante évolution qui ont tendance à tromper les programmes antivirus traditionnels. Dans cet article, nous approfondissons notre compréhension de la sécurité des terminaux et de ses composants. Cela vous aidera à choisir les solutions adaptées à votre équipe, vous permettant ainsi de mettre à jour votre pile technologique de sécurité.

Que sont les services de protection des terminaux ?

Que sont les services de protection des terminaux ?

Un service de protection des terminaux est une solution logicielle souvent fournie par un fournisseur tiers pour protéger les terminaux (tout appareil informatique qui envoie ou reçoit des communications sur un réseau).

Il s'agit généralement d'une offre gérée qui comprend une gamme de fonctionnalités de sécurité pour protéger et surveiller les ordinateurs portables, les smartphones, les serveurs, les postes de travail et les appareils IoT. Elle étend également la protection à des actifs non traditionnels tels que les systèmes de point de vente, les appareils électroménagers, les caméras et les systèmes de navigation.

Pourquoi avons-nous besoin de services de protection des terminaux ?

Tout d'abord, il est de notoriété publique que votre sécurité dépend de votre maillon le plus faible. En effet, les pirates recherchent le chemin le plus facile pour exploiter les actifs informatiques de votre organisation. Et avec la mise en service de réseaux de plus en plus distribués, le maillon faible de la chaîne de sécurité est le terminal.

Il n'est donc pas surprenant que 70 % des cyberattaques commencent au niveau des terminaux. Des enquêtes menées par Forrester ont même révélé qu'environ 15 % des violations de données proviennent d'appareils perdus ou compromis.

Voici quelques-unes des raisons pour lesquelles les organisations prévoient désormais des budgets plus importants pour la sécurité des terminaux :

- Sécurité et contrôle des données : Les données sont aujourd'hui l'actif le plus important d'une entreprise. Les perdre ou même en perdre l'accès pourrait suffire à mettre toute l'entreprise en danger.

- Volume et complexité des terminaux : Les entreprises doivent gérer un nombre croissant de terminaux de types variés, ce qui rend leur sécurisation beaucoup plus difficile.

- Évolution des pirates informatiques : Les menaces sont de plus en plus sophistiquées. Les pirates informatiques trouvent constamment de nouveaux moyens de s'introduire dans les systèmes, de voler des données ou de piéger les employés pour qu'ils leur communiquent des informations sensibles.

- Une exposition accrue : Le travail à distance et les politiques BYOD rendent la sécurité périmétrique traditionnelle moins efficace, exposant ainsi davantage de vulnérabilités.

- Implications financières et problèmes juridiques : Les entreprises doivent faire face aux coûts, détourner des ressources d'autres services pour gérer les menaces, subir une perte de réputation après une faille de sécurité et payer des amendes pour non-respect des règles de conformité.

Pour relever ces défis croissants, les entreprises doivent intégrer un service de sécurité intelligent des terminaux qui connecte tous les appareils et s'intègre dans une configuration de sécurité plus large, partageant les informations sur les menaces et aidant à répondre automatiquement aux attaques.

Une véritable sécurité des terminaux ne se limite pas à un simple logiciel antivirus. Elle nécessite l'utilisation d'outils avancés pour détecter les menaces complexes. Elle doit également vous offrir une visibilité et un contrôle 24 heures sur 24, 7 jours sur 7, afin de tout garder sous contrôle, que les appareils soient connectés au réseau ou non, idéalement sans avoir besoin d'un VPN.

Gartner MQ : Point d'accès

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

Principales fonctionnalités des services de protection des terminaux

Les services de protection des terminaux offrent bien plus qu'une simple protection contre les virus et les logiciels malveillants. Les administrateurs de sécurité informatique utilisent ces services pour mettre en place des fonctions de surveillance et des sauvegardes de données en cas d'attaque.

Voici quelques-unes des principales fonctionnalités de ces solutions logicielles :

1. Visibilité en temps réel des terminaux

La perte de terminaux tels que des ordinateurs portables ou des téléphones peut constituer un risque énorme pour la sécurité. Grâce à la visibilité en temps réel, vous connaissez à tout moment la géolocalisation de vos appareils informatiques.

Si un appareil est volé, vous pouvez l'effacer à distance avant que des données sensibles ne soient divulguées. Mieux encore, vous pouvez collecter des informations telles que sa dernière position ou déclencher le micro ou la caméra de l'appareil pour recueillir des preuves.

2. Prévention transparente des pertes de données

Dans les environnements de travail modernes, il est devenu courant pour les employés d'utiliser des disques externes ou de télécharger des fichiers sur des réseaux cloud pour partager ou sauvegarder des données. Bien que pratiques, ces canaux peuvent rapidement devenir des risques pour la sécurité et entraîner des fuites accidentelles ou malveillantes.

Les services de protection des terminaux offrent des outils DLP qui surveillent ces activités en temps réel, garantissant ainsi que les données sensibles ne quittent pas le contrôle de l'entreprise sans autorisation appropriée.

Ils fonctionnent en analysant les transferts de données, en signalant les comportements à risque (tels que la copie de grandes quantités de données sensibles) et en bloquant les actions non autorisées.

3. Gestion adaptative de la sécurité du réseau

Les services de protection des terminaux offrent des pare-feu, des dispositifs de cloisonnement et un contrôle du réseau qui permettent de mettre en place une configuration adaptative qui s'ajuste en temps réel en fonction de l'activité de vos appareils.

Ils utilisent un filtrage intelligent pour empêcher les pirates et le trafic malveillant d'entrer, tout en veillant à ce que les opérations commerciales légitimes ne soient pas perturbées par des mesures de sécurité trop zélées. Cela est particulièrement utile si vous avez des employés qui travaillent à distance ou qui se déplacent beaucoup.

4. Protection avancée contre les ransomwares

Il surveille les comportements typiques des ransomwares, tels que les cryptages rapides de fichiers ou les modèles d'accès aux fichiers inhabituels, et réagit en verrouillant le terminal affecté afin d'éviter tout dommage supplémentaire.

5. Contrôle dynamique des applications

Vous ne voulez pas que n'importe quelle application s'exécute sur votre réseau, mais il peut être difficile de tout suivre. Les solutions pour terminaux offrent une liste blanche d'applications qui simplifie la tâche en créant une liste intelligente d'applications fiables pouvant s'exécuter.

Le système surveille en permanence les nouvelles applications et les mises à jour, ajustant automatiquement les autorisations en fonction des niveaux de risque. Cela permet aux entreprises de contrôler l'environnement logiciel sans avoir à mettre à jour constamment des listes manuelles.

Les applications qui ne répondent pas aux normes de sécurité ou qui ont un comportement suspect sont automatiquement bloquées.

6. Gestion de l'accès aux données critiques

La gestion de l'accès aux données critiques fournit un système de contrôle granulaire basé sur les rôles afin de garantir que seules les personnes autorisées ont accès aux informations les plus importantes. Grâce à cela, votre entreprise peut appliquer des politiques d'accès strictes aux fichiers et bases de données sensibles.

Elle fonctionne à l'aide de l'authentification multifactorielle (MFA) et le chiffrement. Ainsi, même si une personne non autorisée parvient à accéder aux données, elle ne peut ni les lire ni les utiliser à des fins malveillantes.

7. Élévation d'accès granulaire

Cette mesure de sécurité accorde des droits d'administrateur ou des privilèges élevés aux utilisateurs pour des tâches spécifiques, puis révoque ces privilèges immédiatement après. Cela réduit le risque qu'une personne cause accidentellement des dommages ou qu'un pirate exploite les privilèges d'administrateur.

8. Intégrations intégrées

Un bon logiciel de sécurité des terminaux doit pouvoir communiquer facilement avec les autres outils de votre infrastructure technologique existante. Les API ouvertes doivent s'intégrer de manière fluide à des éléments tels qu'Active Directory, la surveillance du réseau ou la prévention des intrusions, afin de renforcer votre posture de sécurité dans son ensemble.

Types de services de protection des terminaux

Au cours des deux dernières années, nous avons vu des acteurs malveillants utiliser des souches plus sophistiquées et plus complexes pour exploiter les systèmes réseau, en grande partie sous forme d'opérations de ransomware.

Malgré ces dangers, une enquête Fortinet a révélé que si 78 % des entreprises affirmaient être bien préparées à une attaque, environ la moitié d'entre elles étaient tout de même victimes de cybermenaces.

Compte tenu de ces défis, voici les types de services de protection des terminaux qui peuvent contribuer à atténuer les risques

1. Protection des terminaux basée sur le cloud

Le cloud est l'enjeu immobilier le plus important dans presque toutes les entreprises. Si cette réalité est facile à percevoir, les chiffres indiquent que 44 % des petites entreprises traditionnelles utilisent une infrastructure cloud ou des services d'hébergement. De plus, 66 % des petites entreprises technologiques et 74 % des grandes entreprises ont également adopté ces services.

Ce type de service permet aux administrateurs de ces entreprises de gérer les politiques de sécurité, d'appliquer les mises à jour et de surveiller les menaces sans avoir besoin d'une infrastructure sur site. Les solutions de ce type comprennent souvent des correctifs automatisés, des informations en temps réel sur les menaces et une protection évolutive à mesure que l'organisation se développe.

2. Détection et réponse aux incidents sur les terminaux (EDR)

Ce service surveille et identifie activement les appareils compromis et réagit en conséquence pour remédier et atténuer les risques associés. Il recueille des données sur les processus, les connexions réseau et toute activité des utilisateurs.

Par exemple, les logiciels malveillants sans fichier tels que Poweliks peuvent échapper aux logiciels antivirus car ils se logent et se cachent dans la mémoire du système. L'EDR utilise la détection comportementale et des indicateurs de compromission (IoC) pour reconnaître des activités telles que des exécutions inhabituelles de lignes de commande ou des modifications du registre.

Une fois une menace détectée, l'EDR peut automatiquement isoler le terminal, commencer à contenir l'attaque et la corriger en annulant toute modification ou en supprimant les fichiers infectés.

3. Chiffrement des données

Ce type de service vise à sécuriser vos données au repos et en transit en les convertissant simplement en code illisible, rendant les paquets inutilisables pour les utilisateurs/entrées non autorisés.

Pour les terminaux basés sur le cloud, le chiffrement de bout en bout (E2EE) garantit que les données sont chiffrées de l'expéditeur au destinataire, empêchant ainsi les attaques de type " man-in-the-middle " (MITM).

4. Protection antivirus et anti-malware

Toujours en première ligne des mesures réactionnaires contre les cybermenaces, ces services détectent et suppriment les logiciels malveillants, tels que les virus, les ransomwares, les logiciels espions et autres formes de logiciels malveillants des terminaux.

Les antivirus utilisent principalement la détection basée sur les signatures et l'analyse heuristique pour détecter les menaces et certains autres vecteurs d'attaque complexes tels que les chevaux de Troie, les vers et les rootkits.

5. Pare-feu et prévention des intrusions

Terminaux pare-feu et les systèmes de prévention des intrusions (IPS) érigent une barrière virtuelle entre un réseau fiable et un réseau non fiable/. Il s'agit de la première ligne de défense proactive qui fonctionne en filtrant le trafic réseau afin d'empêcher les attaques telles que le balayage de ports ou les attaques par déni de service (DoS).

Les pare-feu de base utilisent l'inspection des paquets avec état, mais les solutions plus avancées intègrent l'inspection approfondie des paquets, qui examine les paquets de données à la recherche de contenus suspects. Les pare-feu signalent les adresses IP réseau malveillantes et demandent au système de rejeter automatiquement les paquets reçus.

6. Sandboxing

L'objectif est de s'assurer que vous limitez et contenez en toute sécurité toute menace active afin d'empêcher son escalade.

Les sandbox ajoutent une couche supplémentaire de sécurité aux terminaux en fournissant un environnement isolé où les fichiers, liens ou codes suspects ou inconnus peuvent être exécutés en toute sécurité sans affecter le reste du réseau.

Lorsqu'un fichier ou un programme est signalé comme potentiellement dangereux (mais n'a pas été identifié de manière concluante comme un logiciel malveillant), il est envoyé dans l'environnement sandbox où son comportement peut être observé en temps réel.

Cela permet au système de sécurité de voir si le fichier tente d'exploiter des vulnérabilités, de modifier les paramètres du système ou d'initier des connexions à des serveurs malveillants.

Une fois dans le bac à sable, si le fichier présente un comportement nuisible, il est signalé comme logiciel malveillant et automatiquement bloqué ou mis en quarantaine.

7. Filtrage des URL

Ce service contrôle le trafic web accédé sur les terminaux. Il analyse les URL que les utilisateurs tentent de visiter et les compare à une liste de sites connus pour être nuisibles ou bloqués (tels que les sites de phishing ou contenant des logiciels malveillants).

Par exemple, les téléchargements drive-by, c'est-à-dire les logiciels malveillants qui s'installent automatiquement lorsqu'un utilisateur visite un site compromis, peuvent être bloqués avant qu'ils ne se produisent.

Le filtrage des URL aide les entreprises à s'assurer que leurs employés s'en tiennent aux sites liés au travail en bloquant l'accès aux sites non productifs ou restreints.

Il peut également fonctionner avec des services DNS basés sur le cloud pour bloquer les sites web nuisibles avant même qu'ils ne se chargent, en filtrant les noms de domaine malveillants. Cela permet de protéger vos appareils et votre réseau contre les sites de phishing et autres contenus malveillants sans ralentir les opérations.

Avantages des services de protection des terminaux

Le principal avantage des services de protection des terminaux est que toutes les menaces sont détectées sur l'ensemble des actifs de votre organisation.

Vous trouverez ci-dessous quelques autres avantages liés à l'intégration d'une sécurité de protection des terminaux.

- Protection contre diverses menaces. Les solutions de sécurité des terminaux s'appuient sur le comportement plutôt que sur les signatures pour identifier les menaces. Cela leur permet de détecter les exploits zero-day, qui ne sont rien d'autre que des vulnérabilités inconnues.

- Améliore la sécurité du réseau. L'application de politiques de sécurité cohérentes à l'ensemble du réseau réduit les risques que les terminaux succombent à des cyberattaques. De plus, les solutions de sécurité des terminaux isolent la menace et limitent sa propagation à travers le réseau, empêchant ainsi le mouvement latéral des menaces.

- Offre une détection et une réponse aux menaces en temps réel. Les logiciels de sécurité des terminaux utilisent des techniques de détection basées sur l'IA pour repérer les anomalies. Ils fournissent une réponse en temps réel, limitant ainsi l'étendue des dommages tout en offrant des moyens de revenir en arrière.

- Réduit la surface d'attaque. Au cours d'une surveillance constante, les solutions examinent les actifs et les systèmes utilisés par les utilisateurs. Si un actif nécessite une mise à jour, les outils de sécurité des terminaux fonctionnent en tandem avec logiciel de gestion des vulnérabilités pour aider à évaluer les vulnérabilités et à mettre à jour les actifs avec les correctifs appropriés.

- Centralise la visibilité et la gestion. Les plateformes de sécurité des terminaux telles que Singularity™ Endpoint détectent tous les terminaux connectés au réseau d'une organisation. Elles aident les entreprises à identifier les appareils non autorisés et à mettre en œuvre les mêmes politiques sur tous les actifs de l'organisation.

Découvrez une protection inégalée des points finaux

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationMeilleures pratiques pour la mise en œuvre de services de protection des terminaux

Le rapport Ponemon 2022 sur la gestion des risques indique qu'en moyenne, une entreprise gère environ 135 000 terminaux et qu'environ 48 % (64 800) de ces appareils sont exposés à des risques de compromission, car ils passent inaperçus en raison d'un système d'exploitation obsolète.

Dans ce rapport, Bryan Seely, un hacker notoire, a déclaré à Ponemon :

" À ma connaissance, il n'existe aucune cible sur terre qui ne puisse être prise par la force d'une manière ou d'une autre. Plus il faut d'efforts pour réussir à pirater une cible, moins elle attirera l'attention d'un hacker. Je peux vous assurer qu'ils sont attentifs et prêts à agir dès qu'ils voient une occasion facile ou pratique, et à ce moment-là, il sera trop tard pour les arrêter. "

Nous pensons qu'il a tout à fait raison. Comme nous l'avons clairement indiqué précédemment, les terminaux sont les points d'entrée les plus vulnérables pour les acteurs malveillants qui cherchent à accéder aux informations confidentielles de votre organisationamp;#8217;s informations confidentielles, d'où la nécessité de les protéger.

Voici quelques pratiques recommandées lorsque vous utilisez des services de protection des terminaux dans votre organisation :

1. Suivez et sécurisez tous les appareils du réseau

Avec autant de télétravailleurs et d'appareils mobiles en service, les équipes informatiques peuvent facilement perdre de vue les terminaux, ce qui crée des failles de sécurité.

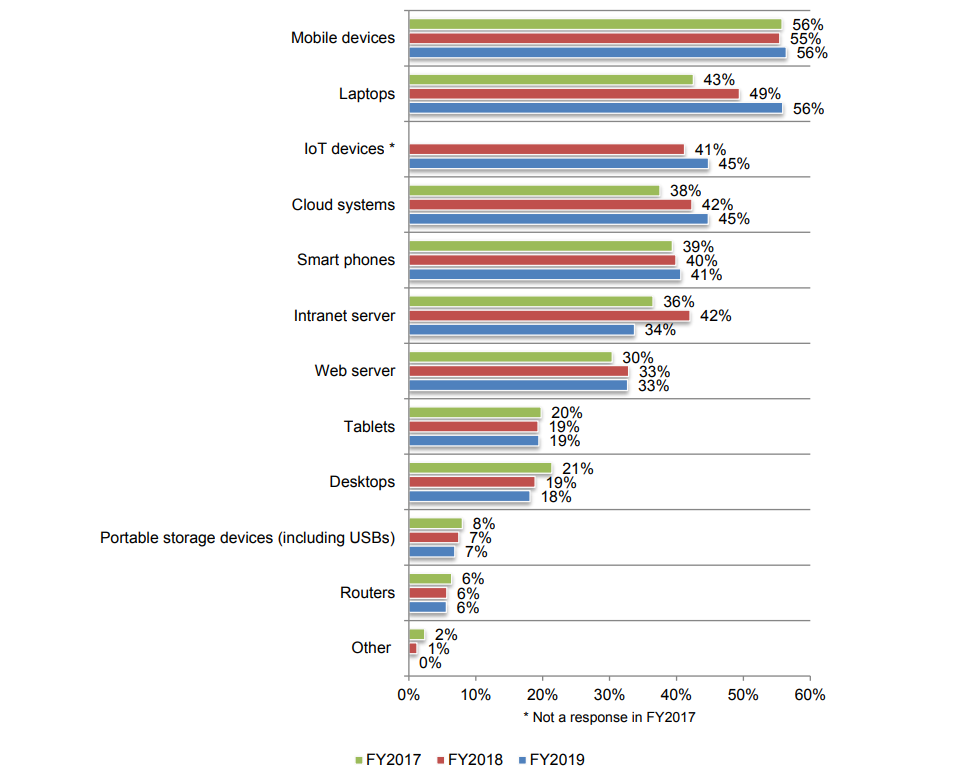

En effet, en 2019, 55 % des professionnels considéraient les smartphones comme les appareils les plus vulnérables, et Zippia affirme qu'environ 75 % des employés américains utilisent leurs appareils personnels pour travailler.

En surveillant en permanence tous les appareils, vous pouvez créer un inventaire ou une carte du réseau qui offre aux équipes informatiques une meilleure visibilité et un meilleur contrôle. Cette mesure simple permet de s'assurer que rien ne passe entre les mailles du filet, rendant ainsi plus difficile la détection des menaces.

2. Limitez l'accès grâce à des politiques VPN strictes

2. Limitez l'accès grâce à des politiques VPN strictes

Un VPN crypte le trafic Internet et masque votre adresse IP, mais tous les VPN ne sont pas aussi sécurisés les uns que les autres, et des politiques laxistes peuvent vous exposer à des risques. Les pirates peuvent exploiter les vulnérabilités des VPN pour lancer des attaques telles que l'usurpation d'identité, le reniflage ou même des attaques DDoS.

En appliquant une politique VPN stricte avec une authentification multifactorielle (MFA), vous vous assurez que seuls les terminaux vérifiés peuvent accéder à votre réseau à distance.

Vous pouvez également aller plus loin en interdisant ou en limitant l'utilisation du VPN et en n'autorisant l'accès qu'au niveau de la couche application, ce qui réduit les risques d'attaque au niveau du réseau.

3. Prévenir le Shadow IT

Le Shadow IT se produit lorsque des personnes ou des services utilisent des logiciels ou des appareils non autorisés sans en informer l'équipe informatique. Ces appareils ne sont souvent pas sécurisés et peuvent présenter un risque sérieux s'ils se connectent à votre réseau. Les pirates peuvent exploiter ces terminaux non sécurisés pour s'introduire dans votre système.

Pour assurer la sécurité de votre réseau, effectuez des évaluations régulières, tous les trois mois étant une bonne règle générale, afin de détecter et de bloquer tout appareil non autorisé.

De plus, établissez une politique claire à l'intention des employés concernant les outils et les appareils autorisés, et assurez-vous qu'ils comprennent les risques liés au shadow IT.

4. Automatisez les mises à jour et la gestion des correctifs pour combler les failles de sécurité

L'installation régulière de mises à jour, de correctifs et de logiciels est indispensable, mais elle est souvent négligée.

En moyenne, il faut 97 jours pour appliquer les correctifs, ce qui expose les appareils à des failles de sécurité. Ce retard peut avoir des conséquences réelles.

Prenons l'exemple de la violation de MOVEit sur Caresource en juin 2023. Le groupe de ransomware Clop a exploité une vulnérabilité zero-day avant que le correctif disponible ne soit appliqué.

Plus de 3,1 millions de données personnelles, notamment des numéros de sécurité sociale et des informations médicales, ont été exposées lors de cette attaque.

5. Utilisez le chiffrement pour tous les terminaux distants

Le chiffrement complet du disque protège tout ce qui se trouve sur l'appareil, tandis que le chiffrement au niveau des fichiers garantit la sécurité des données pendant leur transfert ou leur partage. Les deux garantissent que même en cas de perte ou de vol d'un appareil, les informations sensibles restent illisibles pour les personnes extérieures.

Si votre budget ou votre temps est limité, établissez des priorités pour le chiffrement. Commencez par les données critiques telles que les dossiers financiers, les informations personnelles des clients et les documents commerciaux confidentiels. Ensuite, procédez progressivement au chiffrement du reste de vos données afin de tout verrouiller et sécuriser au fil du temps.

6. Effectuez des tests de pénétration pour détecter les points faibles

Effectuer régulièrement des tests de pénétration (pen tests) permet d'identifier les faiblesses de votre protection des terminaux. Ces tests simulent des attaques réelles, comme tenter d'exploiter des vulnérabilités connues (CVE) ou des faiblesses dans les configurations.

Les tests de pénétration incluent souvent des méthodes telles que l'injection SQL (SQLi) ou le cross-site scripting (XSS) afin de déterminer si des pirates peuvent s'introduire dans le système.

En effectuant des tests de type " boîte noire " (où les testeurs n'ont pas de connaissances internes du système) ou " boîte blanche " (où ils en ont), vous pouvez détecter des failles de sécurité cachées. En effectuant régulièrement ces tests, vous pouvez combler les lacunes avant que les pirates ne puissent les exploiter.

7. Segmentez le réseau pour limiter les dommages

Il s'agit d'un moyen intelligent de contenir les menaces et de les empêcher de se propager à vos systèmes critiques. Pour que les choses restent gérables, commencez par mettre en place une zone hautement privilégiée pour les ressources sensibles, puis segmentez le réseau en petites étapes contrôlées.

Lors de la conception de la segmentation, gardez à l'esprit la manière dont les différents services et équipes communiquent et travaillent ensemble. Vous ne voulez pas ralentir les flux de travail ou créer des obstacles inutiles pour les employés. Pour les ressources privilégiées, mettez en place une infrastructure distincte dédiée à la gestion et à la mise à jour de ces actifs. Veillez également à ce que les systèmes de configuration de ces machines privilégiées soient complètement isolés de ceux utilisés pour les appareils ordinaires, afin de garantir la sécurité et la rationalisation de l'ensemble.

8. Planification de la réponse aux incidents pour minimiser l'impact

Lors de l'élaboration d'un plan de réponse aux incidents, il est important de définir clairement les rôles, les processus de communication et les étapes détaillées pour contenir, éliminer et récupérer après une attaque. Être préparé aide les entreprises à réduire les temps d'arrêt, à protéger les données et à minimiser les dommages globaux.

Pour créer un plan efficace, suivez les étapes suivantes :

- Élaborez une politique : Définissez qui est responsable de quoi, quels outils et technologies utiliser, et comment les problèmes seront détectés et traités.

- Constituez votre équipe : Incluez des rôles clés tels que le RSSI, le responsable de la sécurité, les spécialistes de la communication et les experts en sécurité informatique. Chacun doit connaître son rôle, qu'il s'agisse de tâches techniques ou de communication avec le reste de l'entreprise ou les parties prenantes externes.

- Identifiez les risques : Évaluez vos terminaux afin d'identifier leurs faiblesses et leurs vulnérabilités.

- Analysez et hiérarchisez : examinez tous les problèmes de sécurité et classez-les par ordre de gravité afin de savoir quelles menaces traiter en priorité.

- Contenez et éliminez : Agissez rapidement pour contenir le problème, isolez les appareils infectés afin d'empêcher la propagation, puis supprimez complètement le logiciel malveillant ou le risque de sécurité.

- Récupérer et restaurer : Remettez vos terminaux en état de fonctionnement le plus rapidement possible.

- Apprendre et documenter : Après l'incident, documentez tout ce qui s'est passé, depuis la manière dont la violation s'est produite jusqu'aux mesures prises pour y remédier. Cela vous aidera à améliorer votre plan et à éviter des incidents similaires à l'avenir.

Protection des terminaux avec SentinelOne

SentinelOne propose EPP + EDR sur un seul agent sans ajouter les coûts liés à l'ajout de plusieurs agents. Il offre une détection par IA qui détecte les menaces en fonction du comportement tout en effectuant des vérifications avant d'exécuter un fichier. Cela inclut l'analyse des caractéristiques d'un fichier, telles que le fait qu'il soit inconnu ou la manière dont il est compressé si quelque chose semble suspect.

Même si une machine est infectée, vous pouvez facilement revenir à un instant précédent grâce à la fonctionnalité Ransomware Rollback Capability. Il s'agit d'une technologie brevetée que vous obtenez auprès de SentinelOne sur les machines Windows.

Au-delà de l'EPP et de l'EDR, SentinelOne offre une gamme de fonctionnalités visant à renforcer la sécurité des terminaux, notamment :

Détection et réponse étendues (XDR)

Extended Detection and Response (XDR) est une approche de sécurité qui intègre plusieurs produits de sécurité dans un seul système. Ses composants améliorent la visibilité tout en offrant une meilleure couverture pour protéger les terminaux.

Des solutions telles que Singularity XDR regroupent les données natives des terminaux, cloud et d'identité avec des données de sécurité tierces, offrant ainsi une vision plus large de la sécurité. La visibilité accrue du XDR donne aux analystes plus de contexte lorsqu'ils traitent des incidents de sécurité. Le XDR devient une plateforme permettant d'agréger les données analytiques et de sécurité provenant de toutes les sources, ce qui facilite la neutralisation plus rapide des menaces.

RemoteOps Forensics

RemoteOps forensics est une solution qui fournit les preuves nécessaires pour enquêter de manière plus approfondie sur les incidents de sécurité. Elle fournit les informations nécessaires pour comprendre comment une cyberattaque s'est produite.

Ces données sont souvent consultées parallèlement aux données EDR afin d'obtenir des analyses plus approfondies, ce qui donne plus de contexte à l'équipe d'intervention en cas d'incident pour contrôler les dommages causés par la cyberattaque.

La comparaison des données d'analyse forensique avec celles de l'EDR devient souvent difficile en période de chaos sans automatisation. Les workflows Singularity automatisent ce processus, ce qui permet d'obtenir des informations plutôt que davantage de données à analyser. Cela accélère les investigations approfondies tout en rationalisant la réponse en cas de cyberattaque visant plusieurs terminaux.

Renseignements sur les menaces

Le composant de renseignements sur les menaces contextualise les incidents de sécurité en les attribuant à des acteurs ou à des campagnes spécifiques ciblant les terminaux de votre organisation. Il vous aide à mettre en place des défenses proactives basées sur votre recherche de menaces, guidée par les renseignements.

Les renseignements sur les menaces Singularity vous permettent de hiérarchiser les incidents de sécurité en temps réel, minimisant ainsi leur impact potentiel tout en identifiant les adversaires dans votre environnement.

Gestion des vulnérabilités

Des études révèlent que 26 % des violations impliquent des attaquants exploitant une vulnérabilité. Étonnamment, 62 % des organisations ne sont pas conscientes de l'existence de telles vulnérabilités dans leur environnement, ce qui en fait des victimes potentielles d'une cyberattaque.

Le composant gestion des vulnérabilités d'une solution de sécurité d'entreprise garantit que tous les systèmes terminaux sont mis à jour avec les versions les plus récentes. La solution Singularity vulnerability de SentinelOne permet de détecter les actifs à risque et aide les entreprises à évaluer leur posture grâce à une évaluation et une gestion continues des vulnérabilités.

En savoir plus sur la restauration après une attaque par ransomware et découvrez comment la technologie facilite la récupération après de tels incidents.

Protégez votre point d'accès

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationConclusion

La sécurité des terminaux met en œuvre des contrôles de sécurité sur les actifs de l'organisation tout en allant au-delà de la protection au niveau des appareils. Elle protège les appareils connectés au réseau d'une entreprise contre les menaces connues et inconnues, vous offrant ainsi une approche complète de la cybersécurité.

Commencez à intégrer un logiciel de sécurité des terminaux tel que Singularity à votre infrastructure technologique de sécurité afin de renforcer votre posture de sécurité contre les menaces qui ciblent les terminaux.

Découvrez SentinelOne’s Singularity Complete et comprenez comment la plateforme assure la sécurité des terminaux d'entreprise.

"FAQs

La protection des terminaux est une mesure de sécurité visant à sécuriser les appareils (terminaux) connectés à un réseau. Elle consiste à surveiller en permanence ces appareils, à détecter les activités suspectes et à réagir rapidement aux menaces.

Elle garantit également le respect des politiques de sécurité et la mise à jour régulière des appareils avec les derniers correctifs afin de combler les failles que les pirates pourraient exploiter.

Les outils antivirus traditionnels s'appuient sur l'analyse des signatures de logiciels malveillants connus à partir d'une base de données de menaces pour détecter les logiciels malveillants sur les appareils individuels. Les services de protection des terminaux utilisent une détection basée sur le comportement pour détecter les activités suspectes, en analysant souvent les modèles sur l'ensemble du réseau d'appareils connectés.

Contrairement aux antivirus, qui sont principalement réactifs, les logiciels de protection des terminaux sont proactifs et sont dotés de fonctionnalités EDR (Endpoint Detection and Response) afin de limiter les dommages si une menace parvient à passer.

Les services de protection des terminaux protègent contre toute une série de menaces, notamment :

- les exploits zero-day ciblant les vulnérabilités non corrigées les logiciels malveillants (virus, vers, ransomware)

- les attaques sans fichier qui exploitent des processus légitimes

- Ransomware qui chiffre les données

- Attaques de phishing à partir d'e-mails ou de sites malveillants

- Menaces persistantes avancées (APT)

- Menaces internes, intentionnelles ou accidentelles

Oui, les services de protection des terminaux peuvent aider à lutter contre les ransomwares. Ils sont souvent dotés de fonctionnalités telles que le blocage des sites Web, des e-mails ou des téléchargements dangereux susceptibles de contenir des ransomwares.

Des outils tels que le filtrage des URL, l'analyse des e-mails et le contrôle des applications permettent d'empêcher les utilisateurs de déclencher accidentellement des ransomwares. De plus, certains services fonctionnent avec des solutions de sauvegarde. Ainsi, si des fichiers sont cryptés, vous pouvez les récupérer sans payer la rançon.