Las vulnerabilidades de seguridad son puntos débiles que pueden ser explotados por los atacantes para comprometer los sistemas y los datos. Nuestra guía explora los diferentes tipos de vulnerabilidades, su impacto potencial en las organizaciones y la importancia de gestión de vulnerabilidades.

Conozca las fuentes comunes de vulnerabilidades, incluidos los errores de software y las configuraciones incorrectas, y descubra las mejores prácticas para identificar, evaluar y mitigar estos riesgos. Manténgase informado sobre las últimas tendencias en gestión de vulnerabilidades y cómo reforzar la postura de seguridad de su organización.

Cómo pueden las empresas protegerse de las vulnerabilidades del software

Cómo pueden las empresas protegerse de las vulnerabilidades del software

Para protegerse de las vulnerabilidades de seguridad, las empresas deben seguir las mejores prácticas en materia de ciberseguridad. Esto puede incluir las siguientes medidas:

- Realizar auditorías y evaluaciones de seguridad periódicas para identificar y priorizar las vulnerabilidades.

- Implementar un programa sólido de gestión de parches para garantizar que todo el software y los sistemas estén actualizados con los últimos parches y correcciones de seguridad.

- Utilizar escáneres de vulnerabilidades y otras herramientas de seguridad para identificar y corregir rápidamente las vulnerabilidades.

- Forme a los empleados para que identifiquen y notifiquen las posibles vulnerabilidades e implemente un proceso para responder a las vulnerabilidades notificadas.

- Trabaje con un socio de seguridad de confianza o un proveedor de servicios de seguridad gestionados para ayudar a identificar y mitigar las vulnerabilidades de su entorno.

- Realice periódicamente pruebas de penetración para simular ataques reales e identificar y corregir vulnerabilidades en su entorno.

- Implemente controles de acceso y mecanismos de autenticación robustos para evitar el acceso no autorizado a sus sistemas y datos.

¿Qué tipos de vulnerabilidades se utilizan contra las empresas?

Algunas de las vulnerabilidades más famosas utilizadas para violaciones de seguridad incluyen:

- Inyección SQL: esta vulnerabilidad permite a un atacante inyectar código SQL malicioso en una base de datos para obtener acceso a datos confidenciales o manipular la base de datos.

- Cross-site scripting (XSS): esta vulnerabilidad permite a un atacante inyectar código JavaScript malicioso en un sitio web para robar datos de los usuarios o realizar otras acciones maliciosas.

- Ejecución remota de código (RCE): esta vulnerabilidad permite a un atacante ejecutar código arbitrario en un sistema remoto, obtener acceso no autorizado o realizar otras acciones maliciosas.

- Entradas no validadas: esta vulnerabilidad permite a los atacantes proporcionar entradas maliciosas a un sitio web o una aplicación, eludir los controles de seguridad o ejecutar código arbitrario.

- Credenciales no seguras: esta vulnerabilidad se produce cuando los datos confidenciales, como los nombres de usuario y las contraseñas, se almacenan sin seguridad, lo que permite a los atacantes acceder fácilmente a ellos.

- Redes no seguras: esta vulnerabilidad se produce cuando las redes no están configuradas correctamente o protegidas por cortafuegos u otras medidas de seguridad, lo que permite a los atacantes acceder fácilmente a ellas.

- Dispositivos no seguros: esta vulnerabilidad se produce cuando los dispositivos, como los ordenadores portátiles y los teléfonos móviles, no están debidamente protegidos, lo que permite a los atacantes acceder fácilmente a ellos y robar datos confidenciales.

Algunos ejemplos de software vulnerable que se utilizó para comprometer a las empresas son:

- Adobe Flash: este software se utilizaba ampliamente en Internet, pero también se sabía que era vulnerable a varios exploits de seguridad, incluidos los ataques de desbordamiento de búfer y desbordamiento de pila.

- Microsoft Windows: este sistema operativo es el más utilizado en el mundo, pero también ha sido objeto de numerosas vulnerabilidades de seguridad, entre las que se incluyen la ejecución remota de código y vulnerabilidades de escalada de privilegios.

- Servidor web Apache: este software de servidor web es muy utilizado en Internet, pero también ha sido objeto de vulnerabilidades de seguridad, como ataques de secuencias de comandos entre sitios y falsificación de solicitudes entre sitios.

- Base de datos Oracle: este software de base de datos es muy utilizado por las empresas, pero también ha sido objeto de vulnerabilidades de seguridad, incluidos ataques de inyección SQL y de escalada de privilegios.

- Adobe Acrobat Reader: este software se utiliza ampliamente para ver archivos PDF, pero también ha sido objeto de vulnerabilidades de seguridad, incluidos ataques de ejecución remota de código y desbordamiento de pila.

- Java: este lenguaje de programación se utiliza ampliamente para desarrollar aplicaciones web, pero también ha sido objeto de vulnerabilidades de seguridad, incluidos ataques de secuencias de comandos entre sitios y de ejecución remota de código.

- PHP: este lenguaje de programación se utiliza ampliamente para desarrollar aplicaciones web, pero también ha sido objeto de vulnerabilidades de seguridad, como ataques de inyección SQL y scripts entre sitios.

Una de las vulnerabilidades más explotadas en la red es la CVE-2017-0199, una vulnerabilidad de ejecución remota de código en Microsoft Office que permite a los atacantes ejecutar código malicioso en el sistema de la víctima. Esta vulnerabilidad ha sido explotada por varios grupos de ransomware, entre ellos Ryuk, Emotet y Dridex.

¿Por qué es importante aplicar parches al software vulnerable?

Como CISO, es importante dar prioridad a la aplicación de parches al software vulnerable para proteger a su organización contra las brechas de seguridad, mantener el cumplimiento de las normas del sector, evitar responsabilidades legales y mejorar la postura de seguridad general. Esto puede implicar la implementación de un programa de gestión de parches que compruebe e instale periódicamente los parches de seguridad para todo el software utilizado dentro de la organización. También puede implicar trabajar con otros departamentos, como el equipo de TI, para garantizar que los parches se apliquen de forma rápida y coherente. Además, puede implicar la supervisión del panorama de seguridad y mantenerse al día de las últimas amenazas y vulnerabilidades para identificar y abordar los riesgos potenciales a medida que surgen.

En resumen, aplicar parches al software vulnerable es importante por varias razones:

- Para protegerse contra las brechas de seguridad: Al aplicar parches al software vulnerable, las organizaciones pueden protegerse contra brechas de seguridad, como el robo de datos, los ataques de ransomware y otras formas de ciberdelincuencia. Por ejemplo, en 2017, el ataque de ransomware WannaCry aprovechó una vulnerabilidad del sistema operativo Microsoft Windows para cifrar datos y exigir el pago de un rescate.

- Para mantener el cumplimiento de las normas del sector: Muchos sectores tienen normas de cumplimiento específicas que exigen a las organizaciones aplicar parches al software vulnerable de manera oportuna. Por ejemplo, la Norma de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) exige a las organizaciones que apliquen parches de seguridad en un plazo de 30 días desde su lanzamiento para protegerse contra las brechas de seguridad.

- Para evitar responsabilidades legales: Si las organizaciones no corrigen el software vulnerable, pueden ser consideradas legalmente responsables de cualquier brecha de seguridad que se produzca como consecuencia de ello. Por ejemplo, en 2018, un tribunal estadounidense dictaminó que Target era responsable de una violación de datos por no haber corregido una vulnerabilidad conocida en su sistema de tarjetas de pago.

- Para mejorar la postura de seguridad general: Al aplicar parches al software vulnerable, las organizaciones pueden mejorar su postura de seguridad general reduciendo el número de posibles vectores de ataque y el riesgo de compromiso. Por ejemplo, al aplicar parches a software como Adobe Flash, Microsoft Windows y Apache Web Server, las organizaciones pueden protegerse contra una amplia gama de vulnerabilidades de seguridad, incluidos los ataques de desbordamiento de búfer, desbordamiento de pila y ejecución remota de código.

¿Cómo se pueden priorizar las vulnerabilidades?

El número de vulnerabilidades y exposiciones comunes (CVE) presentadas cada año varía, pero ha ido aumentando en los últimos años. En 2020, se presentaron más de 24 000 CVE, lo que supone un aumento significativo con respecto a años anteriores. Es probable que esta tendencia continúe a medida que crezca el número de dispositivos conectados y la cantidad de datos confidenciales que se comparten en línea.

El Sistema Común de Puntuación de Vulnerabilidades (CVSS) es una escala de uso común para medir la gravedad de las vulnerabilidades. Esta escala utiliza una serie de métricas para determinar el impacto potencial de una vulnerabilidad, como el tipo de ataque, la probabilidad de que se aproveche con éxito y el impacto en la confidencialidad, la integridad y la disponibilidad.

La escala CVSS utiliza una puntuación de 0 a 10, siendo 0 la menos grave y 10 la más grave. Por ejemplo, una vulnerabilidad con una puntuación de 0,1 se consideraría de gravedad baja, mientras que una vulnerabilidad con una puntuación de 9,0 se consideraría de gravedad crítica. La puntuación CVSS puede ayudar a las organizaciones a priorizar los esfuerzos de aplicación de parches y mitigación de riesgos en función del impacto potencial de una vulnerabilidad.

Algunos ejemplos de vulnerabilidades CVSS 10, consideradas las más graves, son:

- La vulnerabilidad Heartbleed en OpenSSL permite a los atacantes acceder a datos confidenciales, como contraseñas y claves privadas, desde un servidor vulnerable.

- El ataque de ransomware WannaCry aprovechó una vulnerabilidad en Microsoft Windows para cifrar archivos y exigir el pago de un rescate.

- La vulnerabilidad BlueKeep en Microsoft Windows permite a los atacantes ejecutar código arbitrario de forma remota en un sistema vulnerable.

- La vulnerabilidad Shellshock en Bash permite a los atacantes ejecutar código arbitrario y obtener acceso no autorizado a un sistema.

- La vulnerabilidad EternalBlue en Microsoft Windows permite a los atacantes ejecutar código arbitrario de forma remota y propagar malware a través de una red.

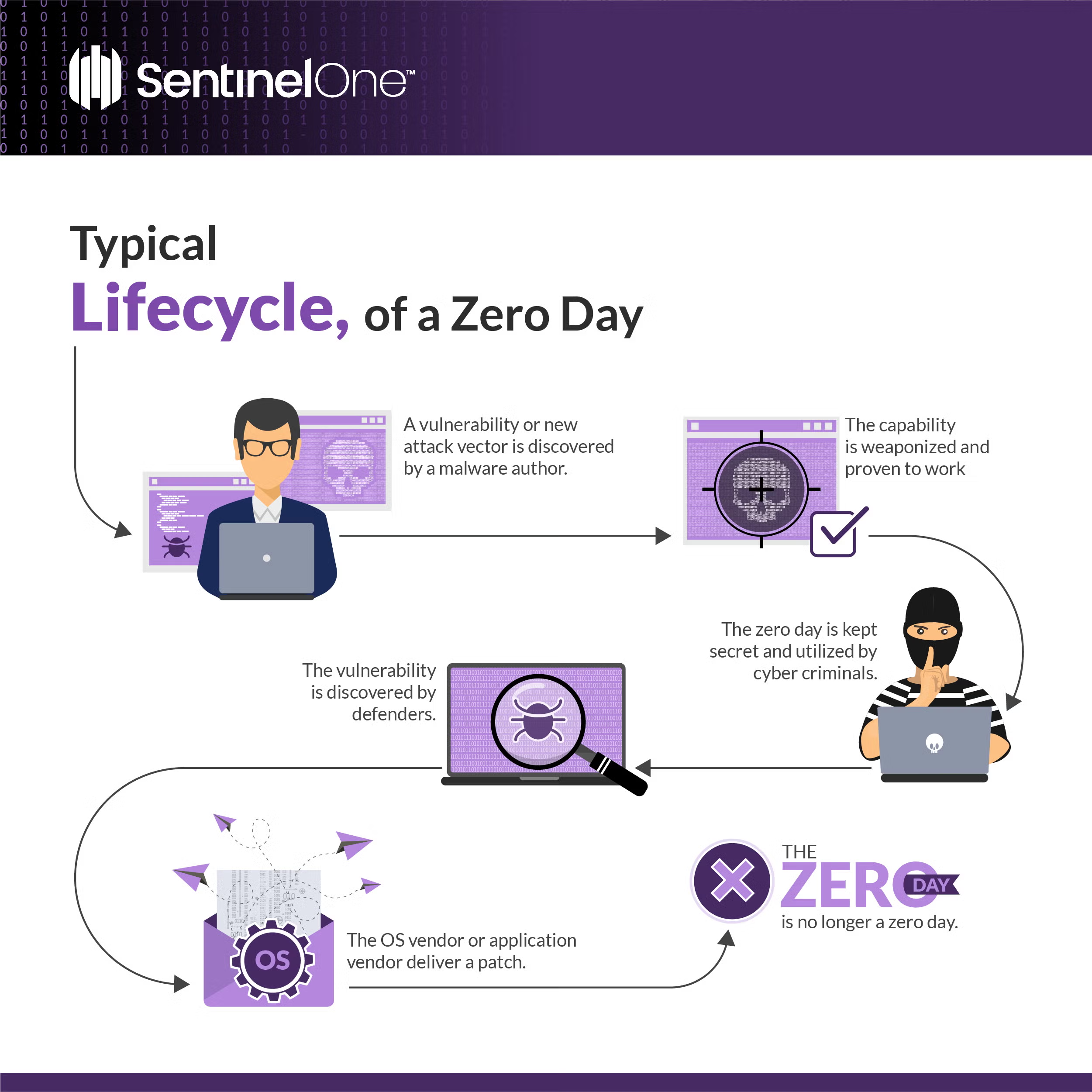

¿Qué es una vulnerabilidad de día cero?

Una vulnerabilidad de día cero es un fallo de seguridad que aún no se ha descubierto ni se ha revelado al público. Esto significa que los atacantes pueden aprovechar la vulnerabilidad antes de que se corrija o se solucione, lo que les permite obtener acceso no autorizado a sistemas o redes. Las vulnerabilidades de día cero son especialmente peligrosas porque las víctimas las desconocen y, por lo tanto, es difícil protegerse contra ellas.

¿Es el malware una amenaza o una vulnerabilidad?

El malware es un tipo de amenaza, más que una vulnerabilidad. Una vulnerabilidad es una debilidad en un sistema o red que puede ser explotada por un atacante para obtener acceso no autorizado o causar daños. Por otro lado, el malware es un tipo de software malicioso diseñado para explotar vulnerabilidades y comprometer un sistema o red. Por lo tanto, aunque el malware puede aprovechar las vulnerabilidades para obtener acceso a un sistema o red, no es en sí mismo una vulnerabilidad.

Es difícil decir qué es más peligroso, si el malware o una vulnerabilidad, ya que depende de la situación concreta. Sin una vulnerabilidad, el malware no podría comprometer un sistema o una red. Por otro lado, sin malware, los atacantes no podrían aprovechar las vulnerabilidades para obtener acceso. En términos de impacto potencial, el malware puede causar daños importantes a un sistema o una red, como el robo de datos, el cifrado de archivos o la interrupción de las operaciones. Las vulnerabilidades, por su parte, pueden no afectar directamente a un sistema o red, pero pueden hacerlos más susceptibles a los ataques. En general, el malware y las vulnerabilidades son amenazas graves para la ciberseguridad y deben abordarse como parte de una estrategia de seguridad integral.

Ciberseguridad impulsada por la IA

Mejore su postura de seguridad con detección en tiempo real, respuesta a velocidad de máquina y visibilidad total de todo su entorno digital.

DemostraciónConclusión

El riesgo de vulnerabilidades en el software puede reducirse mediante la aplicación regular de parches y actualizaciones, así como mediante la implementación de prácticas de desarrollo seguras. Sin embargo, es poco probable que el riesgo se elimine por completo, ya que los atacantes descubren y explotan constantemente nuevas vulnerabilidades. Es importante que las organizaciones supervisen continuamente las vulnerabilidades e implementen estrategias de mitigación eficaces para minimizar su riesgo.

"Preguntas frecuentes sobre vulnerabilidades de seguridad

Una vulnerabilidad de seguridad es un defecto o punto débil en el software, el hardware o los procesos que los atacantes pueden aprovechar para obtener acceso no autorizado o causar daños. Puede tratarse de un error de codificación, una configuración incorrecta o un parche que falta. Si no se solucionan, las vulnerabilidades abren la puerta al malware, el robo de datos o la interrupción del servicio, por lo que identificarlas y solucionarlas rápidamente mantiene los sistemas más seguros y fiables.

Los desbordamientos de búfer permiten a los atacantes ejecutar código arbitrario al sobrepasar los búferes de memoria. Los fallos de inyección, como la inyección SQL o de comandos, se producen cuando entradas no fiables alteran las consultas o los comandos. El cross-site scripting (XSS) permite a los atacantes ejecutar scripts en los navegadores de los usuarios.

Los controles de acceso defectuosos permiten la escalada de privilegios. Las configuraciones incorrectas, como las credenciales predeterminadas o los puertos abiertos, también ocupan un lugar destacado. En conjunto, estos factores son responsables de muchas violaciones y fugas de datos.

Las vulnerabilidades obtienen puntuaciones de sistemas como CVSS, que califica la gravedad en una escala de 0 a 10 en función de la complejidad del exploit, el impacto en la confidencialidad, la integridad y la disponibilidad, y si se necesita la interacción del usuario. A continuación, los equipos tienen en cuenta su propio entorno (el valor de los activos, la probabilidad de explotación y el impacto en el negocio) para clasificar las correcciones más importantes. De este modo, las brechas críticas en los sistemas de alto valor se corrigen primero.

Se detectan mediante revisiones de código, escáneres automatizados y pruebas de penetración que buscan fallos. Los programas de recompensa por errores invitan a investigadores externos a buscar vulnerabilidades en sistemas activos. Los investigadores de seguridad y los proveedores también publican avisos cuando encuentran nuevos errores. Las investigaciones de incidentes a veces también revelan debilidades que pasaban desapercibidas y que necesitan una solución.

La divulgación responsable comienza con la notificación privada al proveedor o responsable del mantenimiento y el acuerdo sobre un plazo para la corrección. A continuación, los proveedores desarrollan y prueban los parches antes de su publicación. La divulgación coordinada de vulnerabilidades significa compartir avisos y parches, de modo que los usuarios puedan actualizar antes de que se publiquen los detalles. Esto reduce el margen de tiempo en el que los atacantes podrían aprovechar el problema.

Las métricas clave incluyen el tiempo medio de aplicación del parche, es decir, el tiempo que transcurre desde el descubrimiento hasta la implementación. Realice un seguimiento del porcentaje de cobertura del parche en todos los sistemas y del número de correcciones pendientes de alta gravedad. Mida la tasa de vulnerabilidades recurrentes para detectar deficiencias en los procesos. Asegúrese de supervisar las tendencias de explotación en las fuentes de amenazas para ver si los problemas sin parchear se enfrentan a ataques activos, lo que le ayudará a establecer prioridades.