El phishing sigue afectando a las organizaciones, y muchas personas desconocen cómo funciona. Saber cómo evitar el phishing es tan esencial como estar al tanto de las últimas estafas. A medida que los atacantes se vuelven más astutos en sus comunicaciones, los usuarios deben informarse y ser más inteligentes.

Esta guía desglosará cómo funcionan los ataques de phishing. Aprenderá a denunciar un correo electrónico de phishing, a detectar este tipo de estafas y qué puede hacer para contrarrestarlas. Empecemos.

¿Qué es el phishing?

El phishing consiste en crear un correo electrónico con apariencia legítima que convenza al lector de que proviene de una fuente oficial o verificada. El objetivo de estos mensajes de correo electrónico es persuadir a la víctima para que actúe con urgencia o realice acciones autorizadas. Por ejemplo, imagina que eres un hacker pero te haces pasar por el director general de una empresa.

Solicitas a un empleado que te envíe los datos de su cuenta y quieres recompensarle por hacer un buen trabajo. Quizás incluso reconocerle como "empleado del mes". El empleado, que no sabe que eres un estafador porque es nuevo, se vuelve crédulo y comparte los datos de su cuenta en respuesta a tu correo electrónico. Entonces, usted, el hacker, secuestra su cuenta combinando esas credenciales con cualquier otra información confidencial que haya recopilado al reconfigurar la organización antes de atacarla. Esto fue un ejemplo de spear phishing en acción, pero los correos electrónicos de phishing suelen enviarse de forma masiva. Puede enviar un correo electrónico a varios empleados y solicitarles información confidencial como requisito para una encuesta o una próxima campaña.

¿Por qué son tan eficaces los ataques de phishing?

Los ataques de phishing son eficaces porque son personalizados, estimulantes y convincentes. No se limitan al correo electrónico; los atacantes dan un nuevo giro a su estrategia. La idea detrás del phishing es que utiliza un cebo o un anzuelo. Usted, la víctima, que está siendo objeto de phishing (piense en sí mismo como el pez), es atraído y obligado a revelar información confidencial, que luego se utiliza en su contra.

¿Qué significa phishing? Otro ejemplo de ataque de phishing es un sitio web clonado. El atacante podría duplicar la plataforma de su organización utilizando inteligencia artificial para codificar el sitio web falso. Puede copiar todos los detalles, incluso los logotipos de diseño, pero solo cambia el nombre de dominio. Por ejemplo, si su empresa es aramca.com, el sitio web del atacante sería algo así como aramca.co. De este modo, cualquier tráfico dirigido a su sitio web oficial se redirigiría al suyo. Si alguien hace clic en los enlaces o envía información a través de los formularios del sitio web falso, el atacante tendrá acceso directo a todos esos datos en línea.

¿Cómo funcionan las estafas de phishing?

Las estafas de phishing funcionan haciéndole creer que algo va mal y animándole a tomar medidas para solucionar el problema. Otras veces, incluyen ofertas demasiado buenas para ser ciertas y que resultan simplemente irresistibles de ignorar. No hay ninguna fórmula o estrategia detrás de ellas, lo que hace que estas estafas sean tan aterradoras. Y pueden ser muy impredecibles.

Por lo general, las estafas de phishing se detectan por intentos de inicio de sesión sospechosos. Pueden pedirle que comparta información personal o que realice algún tipo de pago en línea. También pueden emitir cupones gratuitos para canjear o confirmaciones de pedidos falsas. La mayoría de las estafas de phishing son genéricas, pero constituyen una amenaza de ingeniería social.

Tipos comunes de ataques de phishing

Uno de los informes más recientes del Grupo de Trabajo Anti-Phishing (APWG) reveló que las campañas de phishing dirigidas a marcas han aumentado de forma constante. El informe señala que las estafas de phishing se alojan cada vez más en sitios web HTTPS, y que casi la mitad de todos los sitios de phishing utilizan ahora el protocolo seguro. Estos no activarán advertencias de mecanismos como el no seguro , y su contenido es invisible para las soluciones antivirus heredadas, que no pueden leer el tráfico cifrado.

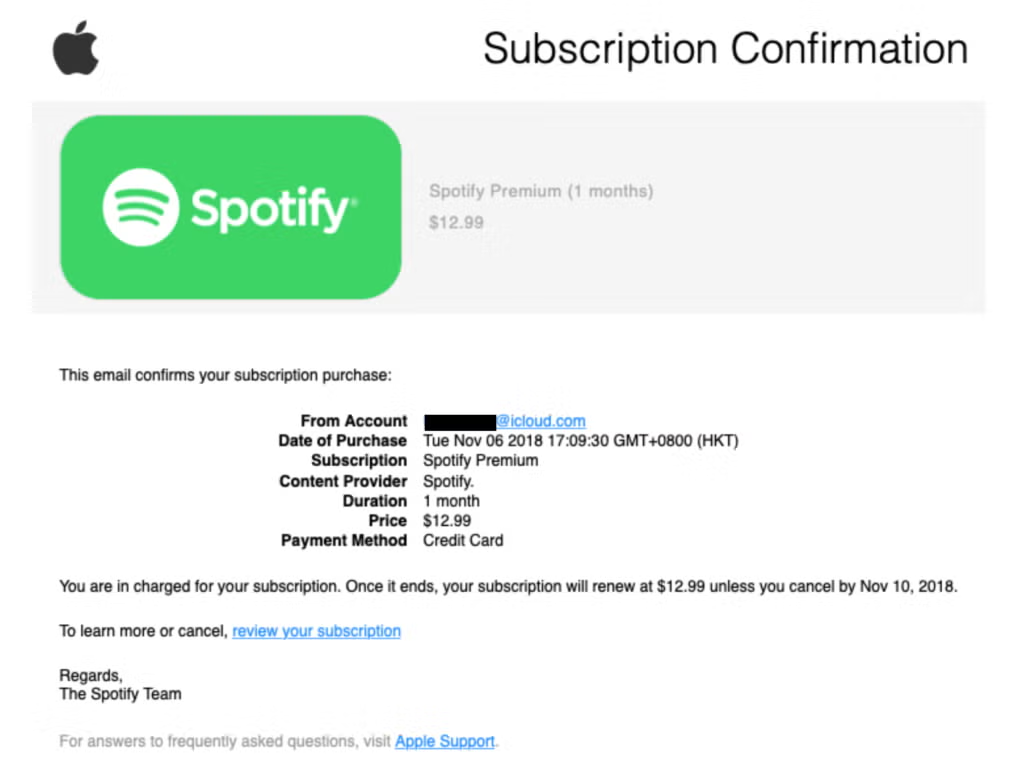

Muchas estafas de phishing intentarán suplantar a un proveedor con el que la víctima esté familiarizada, como este mensaje falso de suscripción a Spotify:

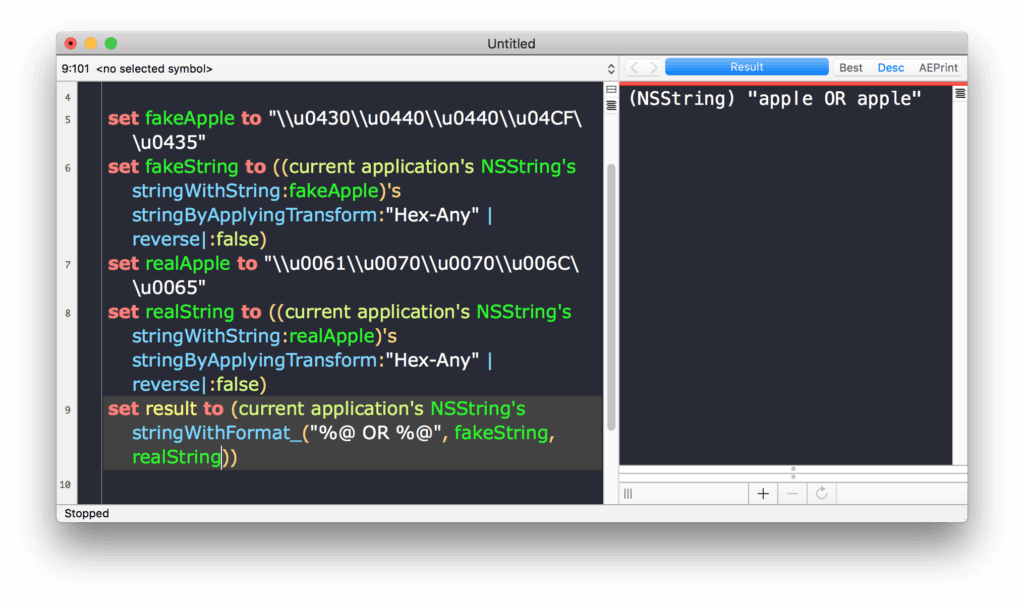

Luego están los ataques homográficos en los que los estafadores registran sitios con caracteres Unicode que son visualmente similares a los caracteres ASCII utilizados en el nombre de un sitio auténtico. Compare estas dos cadenas Unicode:

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

Y su forma visual "impresa", que se muestra a la derecha en la imagen siguiente:

Estas dos codificaciones pueden parecer similares al ojo humano, pero el ordenador las lee de forma diferente. Si la primera se utilizara en el registro de un nombre de dominio, apuntaría a un sitio completamente diferente al segundo. Afortunadamente, la mayoría de los navegadores modernos pueden reconocer este tipo de ataque, pero las vulnerabilidades en Chrome, Firefox y Opera tan recientes como el año pasado podían eludir los filtros de protección homomórfica de esos navegadores.

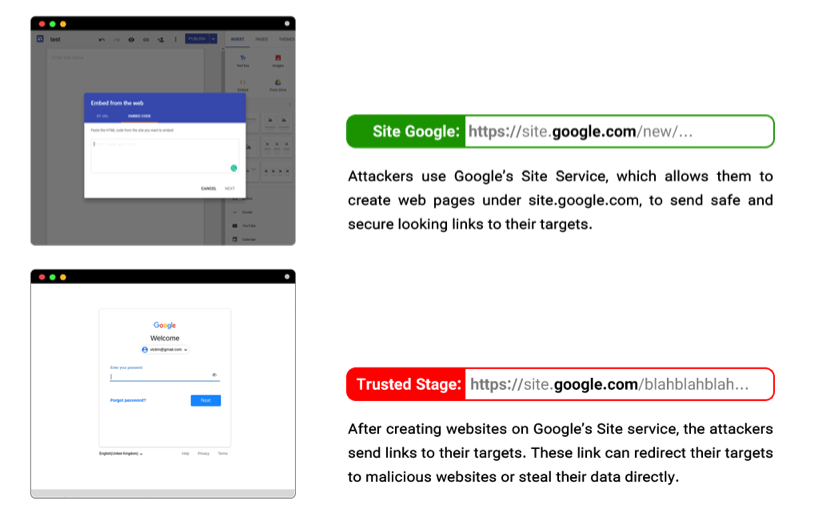

En un ataque más reciente, los estafadores utilizaron un subdominio real de Google.com, sites.google.com, para alojar páginas web que redirigían a las víctimas a sitios maliciosos.

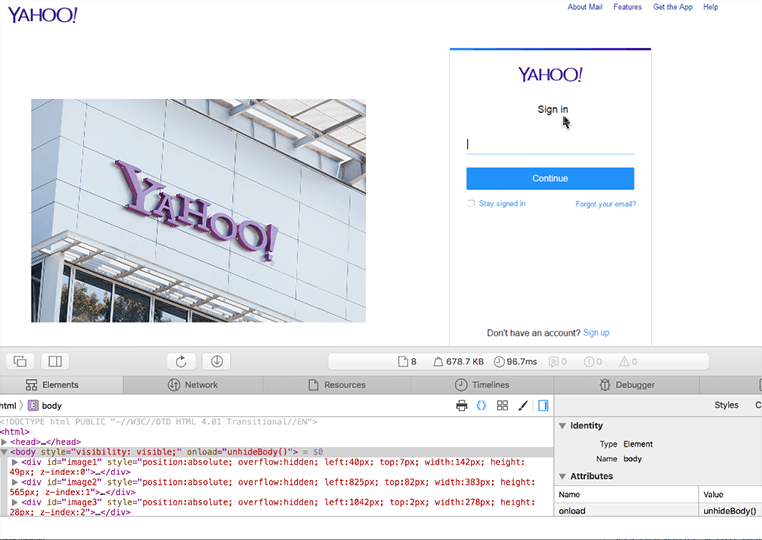

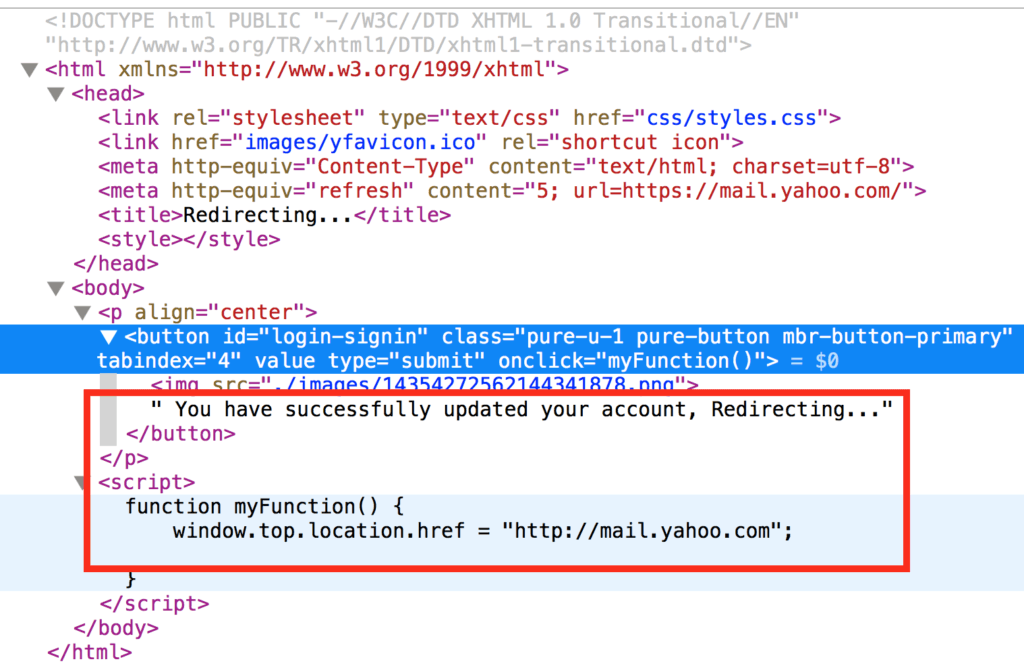

Una vez que la víctima ha picado el anzuelo, la estafa puede incluir cualquier número de artimañas, desde estafas fraudulentas de soporte técnico hasta páginas de inicio de sesión de correo electrónico falsas. Una táctica común es decirle a la víctima que necesita actualizar su cuenta de correo electrónico y luego proporcionarle un sitio falso razonablemente convincente:

Sin embargo, al examinar el código detrás del sitio se verá lo que realmente es: un intento de robar las credenciales de inicio de sesión del usuario. Después de que el usuario ingresa sus credenciales en el sitio falso, el código lo redirige al sitio real.

Las campañas de spear phishing dirigidas a empresas pueden tener como objetivo la propiedad intelectual con fines de espionaje industrial o estatal. Por ejemplo, una empresa de ingeniería del Reino Unido fue objeto recientemente de una campaña en una campaña de spear-phishing diseñada para robar secretos sobre su tecnología marítima, posiblemente para un grupo APT respaldado por China. Estos son algunos de los tipos más comunes de ataques de phishing.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónSeñales de que estás siendo blanco de un ataque de phishing

Entonces, ¿cómo sabes que los ataques de phishing te están apuntando? Así es como:

- Alguien desconocido en la organización inicia una solicitud para compartir información confidencial.

- Los empleados solicitan algo especial fuera de su horario habitual de trabajo o a cualquier hora del día. Te invitan a realizar actividades que van más allá del ámbito de tu trabajo o te piden que hagas "trabajo adicional".

- No lea el correo electrónico que recibe. Fíjese en la dirección del remitente. Parece provenir de un dominio diferente o desconocido.

- Un atacante le pide que verifique su cuenta de nuevo cuando ya la ha verificado claramente antes como parte de su proceso de incorporación. Es posible que oculte enlaces maliciosos detrás del botón de verificación del correo electrónico o mensaje.

- El correo electrónico contiene muchos errores ortográficos o gramaticales demasiado evidentes (en este caso, el atacante es extranjero).

- El atacante puede pedirte que completes una encuesta o compartas tu opinión visitando otro sitio web y compartiendo un enlace. También puede pedirle que llame a un número para hablar con él personalmente de forma extraoficial.

¿Cómo detectar a tiempo los intentos de phishing?

Una de las señales más evidentes de un intento de phishing es el uso de desencadenantes emocionales o de un lenguaje excesivamente sensible.

A continuación, le indicamos algunas preguntas que debe hacerse para saber si se trata de un ataque de phishing y cómo detectarlo a tiempo:

- ¿El remitente envía un mensaje en un formato que no le resulta familiar o que no se ajusta a la norma de la organización?

- ¿El correo electrónico le pide que descargue archivos maliciosos? Cuando pasa el cursor por encima de los enlaces, ¿estos se ven diferentes a lo que se muestra en el texto?

- ¿El correo electrónico contiene errores ortográficos o hace referencia a personas que no reconoce?

- ¿El correo electrónico proviene de un dominio público (como Gmail), pero el atacante afirma que es un correo electrónico oficial de la empresa?

- ¿El correo electrónico está lleno de amenazas o consecuencias, o le pide que actúe de inmediato antes de que la situación pueda agravarse?

Si ha respondido afirmativamente a alguna de estas preguntas, entonces la respuesta es detectarlo a tiempo. A la hora de detectar estas amenazas, su mejor aliado es su intuición y su sentido común.

¿Cómo prevenir los ataques de phishing y las estafas?

A continuación le indicamos cómo puede prevenirlos:

- Bloquea el phishing con un sofisticado software de filtrado de correo electrónico que bloquea a los remitentes maliciosos y analiza los enlaces en tiempo real.

- Activa los protocolos SPF, DKIM y DMARC para autenticar el correo electrónico y limitar la suplantación de identidad.

- Instale plataformas de protección de terminales como SentinelOne’s Singularity XDR para identificar procesos maliciosos antes de que se ejecuten.

- Forme a los empleados para que reconozcan palabras mal escritas, dominios de remitentes que no coinciden y archivos adjuntos no deseados. Instalar una aplicación permite crear una lista para evitar que se ejecute software no autorizado.

- Gestionar regularmente los privilegios de los usuarios para bloquear el acceso a sistemas sensibles.

- La autenticación multifactor (MFA) proporciona una capa de protección vital en todas las cuentas, especialmente en las cuentas de administrador.

- Supervise el tráfico de red en busca de actividades anormales, como conexiones salientes inesperadas, que podrían representar intentos de exfiltración de datos.

¿Cómo mitigar el impacto de un ataque de phishing?

Si se produce un ataque de phishing con éxito, retire inmediatamente los dispositivos infectados para evitar que el malware se propague. Utilice guías de respuesta a incidentes preconfiguradas para bloquear las cuentas afectadas y eliminar los tokens de acceso.

Realice un análisis forense para descubrir los vectores de ataque, trazar las tareas programadas y cualquier otra modificación del registro. También debe alertar a los usuarios afectados para que restablezcan sus contraseñas y activen la autenticación multifactorial (MFA) en toda la organización. Notifique el incidente a organizaciones como la CISA o el IC3 del FBI para ayudar en las investigaciones. Actualice sus políticas de seguridad para subsanar las deficiencias, por ejemplo, aplicando políticas más estrictas para los archivos adjuntos de correo electrónico y desactivando la ejecución de macros de forma predeterminada.

Retos en la defensa contra los ataques de phishing

El phishing es difícil de defender, ya que los atacantes cambian constantemente de táctica. No8217;t know how much research the attacker has done on you or the team before they craft and send personal messages for active engagement. Polymorphic malware bypasses signature-based detection, and AI-generated content can help them match corporate tone. Limited IT resources cause patch delays and unforeseen vulnerabilities. Attackers can spread false information and interfere with communications by misleading or misdirecting others. Phishing campaigns follow no predictable patterns.

Prácticas recomendadas para protegerse contra el phishing

Estas son las prácticas recomendadas para defenderse contra el phishing:

- Utilice filtros de phishing en el correo electrónico e instale el mejor software antivirus y antispam. Los bloqueadores de ventanas emergentes también pueden ser útiles. Estas son medidas de seguridad básicas que deben mantenerse.

- Cree una arquitectura de seguridad Zero Trust y autentique todas las solicitudes de acceso, independientemente de su origen. Divida las redes para restringir el movimiento lateral: si los atacantes violan un segmento, no pueden pasar a activos de alto valor.

- Incorpore tecnología de engaño, como honeytokens, para notificar cuando los atacantes interactúan con credenciales falsas.

- Utilice fuentes de inteligencia sobre amenazas para bloquear de antemano las direcciones IP y los dominios maliciosos conocidos.

- Automatice los análisis de vulnerabilidades para identificar aplicaciones sin parches y servicios mal configurados.

- Cifre los datos confidenciales en reposo y en tránsito para que los datos robados sean inutilizables.

- Utilice los servicios de detección y respuesta gestionados (MDR) de SentinelOne’s para una supervisión ininterrumpida y una rápida contención.

Formación en concienciación sobre phishing para empleados

Una de las mejores formas de poner a prueba los conocimientos de su equipo es enviar facturas falsas. Vea quién puede detectar la diferencia. Recompense a aquellos que puedan identificar con éxito las facturas de phishing y las solicitudes de pago falsas. Realice campañas simuladas de phishing periódicamente con las soluciones de SentinelOne para medir la concienciación de los empleados. Actualice los escenarios de vez en cuando para reflejar las amenazas actuales. Involucre a sus empleados probando correos electrónicos falsos de soporte técnico o suplantación de facturas.

Integre la formación con su SIEM para correlacionar el phishing con anomalías de inicio de sesión, por ejemplo, marque los inicios de sesión desde nuevas fuentes después de abrir un correo electrónico de phishing. Forme al personal para que verifique las solicitudes a través de fuentes alternativas, es decir, que llame a un número confirmado antes de transferir dinero. Cambie los módulos de formación cada trimestre para cubrir nuevas tácticas, como el phishing con códigos QR (quishing) o las falsificaciones de voz. Realice campañas simuladas de phishing periódicamente con las soluciones de SentinelOne para medir la concienciación de los empleados.

Ejemplos reales de estafas de phishing

En las últimas noticias, los ciberdelincuentes utilizaron gemelos digitales para estafar a los usuarios de criptomonedas. Se infiltraron en comunidades en línea y se hicieron pasar por varios usuarios creando identidades sintéticas. A continuación, manipularon los sistemas digitales y a los usuarios en línea para obtener beneficios económicos.

Indiana ocupa el segundo lugar en la clasificación de víctimas de phishing. Los phishers atraen a sus víctimas y las estafan enviándoles notificaciones sobre problemas falsos con los paquetes y retrasos en las entregas. Se hicieron pasar por funcionarios de UPS y del Servicio Postal de los Estados Unidos. Japón también sufrió una explosión de estafas de phishing y perdió 700 millones de dólares en comercio. Rakuten Securities Inc. informó de múltiples transacciones fraudulentas a finales de marzo de 2025.

¿Cómo puede ayudar SentinelOne?

Los agentes de endpoint de SentinelOne utilizan listas de aplicaciones permitidas, lo que impide la ejecución de cargas no autorizadas. El análisis forense en tiempo real proporciona cronologías de los ataques a los equipos de respuesta a incidentes, y los scripts automatizados ponen en cuarentena los endpoints y restablecen los tokens. Para ofrecer una defensa por capas, se puede integrar con puertas de enlace de gestión de correo electrónico como Mimecast para poner en cuarentena los correos electrónicos de phishing que contienen enlaces maliciosos.

El motor de comportamiento de SentinelOne realiza un seguimiento de todas las actividades del sistema en todos los entornos, detectando técnicas y tácticas que indican un comportamiento malicioso y correlacionando automáticamente las actividades relacionadas en alertas unificadas. Con SentinelOne DeepVisibility, puede ver cómo se ven afectados los usuarios e incluso escanear el tráfico cifrado. Esto permitirá a su equipo comprender mejor los incidentes de seguridad, supervisar los intentos de phishing contra sus usuarios, identificar fugas de datos y garantizar la protección cruzada. Estas sencillas interfaces le permitirán automatizarlas y conectarlas a otros productos de su cartera.

Reserve ahora una demostración en directo gratuita.

Conclusión

Ya sabe lo que es un ataque de phishing. También ha aprendido cómo prevenir los ataques de phishing, por lo que ahora está mejor preparado para afrontar los retos del futuro. Recuerde que combatir las estafas de phishing significa abordar de forma proactiva la seguridad de su correo electrónico y su sitio web. Los atacantes pueden realizar phishing a través de aplicaciones, canales de redes sociales y cualquier otra plataforma u oportunidad en línea que puedan identificar y explotar. Piense fuera de lo común, amplíe su cobertura de seguridad y manténgase protegido con SentinelOne. Póngase en contacto con nosotros para obtener más ayuda.

"FAQs

Una estafa de phishing es un tipo de ciberataque en el que los delincuentes envían correos electrónicos o mensajes de texto fraudulentos, o crean sitios web falsos que parecen legítimos. Intentan engañarle para que comparta información confidencial, como contraseñas o números de tarjetas de crédito, o para que instale malware. Estos ataques utilizan ingeniería social para manipularle y que realice acciones perjudiciales. Si recibe solicitudes inesperadas de datos personales, debe sospechar inmediatamente. El phishing es actualmente el tipo de delito cibernético más común denunciado al FBI.

El phishing es un ataque de ingeniería social que engaña a las personas para que revelen información confidencial o descarguen malware. Los atacantes se hacen pasar por fuentes fiables, como bancos, empresas o compañeros de trabajo. Te envían mensajes con solicitudes urgentes, ofertas falsas o notificaciones alarmantes para que actúes rápidamente sin pensar. Puede detectar el phishing comprobando los datos del remitente y los enlaces sospechosos. El phishing recibió su nombre en 1995 y se ha convertido en el método principal que utilizan los ciberdelincuentes para robar información.

Cualquiera puede ser objetivo de ataques de phishing. Los ciberdelincuentes persiguen a personas, empresas y organizaciones de todos los tamaños. Se centran específicamente en empleados con acceso a datos confidenciales, ejecutivos de alto nivel (phishing de ballenas) y administradores de sistemas. Usted puede ser objetivo en función de dónde trabaja o del acceso que tiene. Los phishers también lanzan campañas generalizadas contra los clientes de servicios populares como Amazon, especialmente durante eventos de rebajas como el Prime Day.

Puede detectar los correos electrónicos de phishing buscando estos signos reveladores: Solicitan información confidencial, como contraseñas o datos de tarjetas de crédito. El dominio del correo electrónico del remitente no coincide con la empresa de la que dicen provenir. Los enlaces del correo electrónico dirigen a sitios web sospechosos; pasa el cursor por encima de ellos para comprobarlo. Contienen archivos adjuntos no solicitados. El mensaje no está personalizado y utiliza una gramática deficiente. Crean una falsa urgencia para que entres en pánico y actúes.

Hay varios tipos de ataques de phishing a los que debe prestar atención. El phishing por correo electrónico utiliza correos electrónicos falsos para engañar a grandes grupos de personas, mientras que el spear phishing se dirige a personas específicas con mensajes personalizados. El whaling se centra en ejecutivos y objetivos de alto valor. El Business Email Compromise (BEC) engaña a los empleados para que transfieran dinero o datos. El smishing utiliza mensajes de texto SMS y el vishing se produce a través de llamadas telefónicas.

Las organizaciones pueden prevenir el phishing implementando la autenticación multifactorial mediante aplicaciones como Microsoft Authenticator o tokens físicos. También deben actualizar y parchear regularmente todos los sistemas para corregir vulnerabilidades, formar a sus empleados para que identifiquen y denuncien los correos electrónicos sospechosos, y establecer auditorías de seguridad periódicas para detectar puntos débiles en la red. Deben crear y probar planes de respaldo y almacenar los datos en ubicaciones seguras fuera de las instalaciones. La supervisión periódica del tráfico de la red les ayudará a detectar actividades inusuales.

El software antivirus por sí solo no puede detener todos los ataques de phishing. La eficacia de los antivirus ha disminuido frente a amenazas modernas como los ataques sin archivos. Si solo confía en el antivirus, se perderá la mitad de todas las amenazas. Muchos atacantes cambian con frecuencia las firmas del malware o utilizan exploits de día cero, eludiendo las herramientas de seguridad tradicionales.

Sí, los ataques de phishing están aumentando significativamente. Durante la pandemia de COVID-19, los incidentes de phishing aumentaron y desde entonces han seguido creciendo año tras año. Los delincuentes adaptan sus tácticas a los acontecimientos y tendencias actuales. Cada vez utilizan más el cifrado en los sitios de phishing, y la mayoría utiliza certificados HTTPS válidos para parecer legítimos y engañarle para que confíe en ellos.

Si ha hecho clic en un enlace de phishing, no proporcione ninguna información cuando se le solicite. Desconecte inmediatamente su dispositivo de Internet para evitar que el malware se propague o se transmitan datos. Debe realizar un análisis completo del sistema con un software de seguridad. Cambie las contraseñas de todas sus cuentas, especialmente si ha introducido credenciales. Si está en el trabajo, informe del intento de phishing a su departamento de TI. Debe supervisar sus cuentas para detectar cualquier actividad inusual y considerar la posibilidad de congelar su crédito si se ha visto comprometida su información financiera.

Puede evitar el phishing comprobando cuidadosamente las direcciones de los remitentes de los correos electrónicos antes de hacer clic en los enlaces. Nunca facilite información personal a través del correo electrónico o de ventanas emergentes inesperadas. Si recibe un mensaje urgente, verifíquelo llamando directamente a la empresa utilizando su número oficial. Mantenga sus dispositivos actualizados con parches de seguridad. Utilice la autenticación multifactorial para todas las cuentas críticas. Antes de hacer clic, pase el cursor por encima de los enlaces para ver su destino correcto. Compruebe que la dirección del sitio web incluye HTTPS y busque errores ortográficos en los sitios.