El marco MITRE ATT&CK es una base de conocimientos sobre tácticas y técnicas adversarias. Esta guía explora cómo se puede utilizar el marco para mejorar la detección y la respuesta ante amenazas.

Obtenga más información sobre la estructura del marco y sus aplicaciones en ciberseguridad. Comprender el marco MITRE ATT&CK es fundamental para que las organizaciones mejoren sus estrategias de seguridad.

¿Quién es MITRE?

¿Quién es MITRE?

Fundada en 1958 como una escisión del Laboratorio Lincoln del MIT, MITRE es una organización sin ánimo de lucro respaldada por el gobierno con sede en Bedford, Massachusetts, y McLean, Virginia. MITRE gestiona centros de investigación financiados con fondos federales para ayudar al Gobierno de los Estados Unidos en la investigación, el desarrollo y la ingeniería de sistemas en los campos de la aviación, la defensa, la sanidad, la seguridad nacional y la ciberseguridad.

Entre sus contribuciones más destacadas a la comunidad de ciberseguridad se incluyen la base de datos Common Vulnerability and Exposures (CVE), que publica información pública sobre vulnerabilidades, y el lenguaje Structured Threat Information eXchange (STIX), que facilita el intercambio de información sobre amenazas.&

MITRE Engenuity se fundó en 2019 como una fundación dedicada a "colaborar con el sector privado en la resolución de problemas de ciberdefensa que afectan a toda la industria". MITRE Engenuity es la desarrolladora del marco MITRE Engenuity ATT&CK y realiza evaluaciones MITRE Engenuity ATT&CK.

¿Cuál es el objetivo de MITRE ATT&CK?

MITRE Engenuity es una organización de investigación sin ánimo de lucro cuyos objetivos declarados son:

- Proporcionar a los usuarios finales información objetiva sobre cómo utilizar productos de seguridad comerciales específicos para detectar comportamientos adversos conocidos.

- Proporcionar transparencia sobre las capacidades reales de los productos y servicios de seguridad para detectar comportamientos adversos conocidos.

- Impulsar a la comunidad de proveedores de seguridad para que mejoren su capacidad de detectar comportamientos adversos conocidos.

El marco ATT&CK aporta un léxico común que permite a las partes interesadas, los defensores cibernéticos y los proveedores comunicarse con claridad sobre la naturaleza exacta de una amenaza y la evaluación objetiva del plan de defensa cibernética que puede derrotarla.

El marco ofrece tres ventajas:

- Obtenemos información sobre la estrategia del adversario en términos de combinaciones de tácticas y técnicas.

- Podemos comunicar claramente la naturaleza exacta de una amenaza y responder más rápidamente con mayor conocimiento.

- Cuando comprendemos quiénes son nuestros adversarios típicos y cómo nos atacan, podemos diseñar defensas de forma proactiva para contrarrestarlos.

¿Qué significa ATT&CK?

ATT&CK son las siglas de Adversarial Tactics, Techniques, and Common Knowledge (Tácticas, técnicas y conocimientos comunes de los adversarios, ATT&CK). MITRE Engenuity ATT&CK es una base de conocimientos accesible a nivel mundial sobre tácticas y técnicas adversarias basada en observaciones del mundo real.

¿Qué son las tácticas ATT&CK?

Una táctica ATT&CK es el objetivo de más alto nivel de un atacante. Las tácticas proporcionan al analista información sobre la posible intención de la actividad, o responden a la pregunta de "por qué" un adversario está llevando a cabo sus acciones. Las tácticas representan categorías contextuales de alto nivel para técnicas individuales, por ejemplo, acceso inicial, ejecución, persistencia.

¿Qué son las técnicas ATT&CK?

Una técnica ATT&CK es cómo el atacante alcanza sus objetivos y también representa qué busca obtener un adversario con sus acciones. Por ejemplo, un adversario puede intentar cifrar o comprimir datos mientras intenta llevar a cabo la táctica de exfiltración.

La relación entre tácticas y técnicas se visualiza en la matriz ATT&CK. Por ejemplo, la táctica Persistencia puede tener una serie de técnicas asociadas, como la creación de un nuevo servicio o una nueva tarea programada.

¿En qué se diferencia MITRE ATT&CK de Cyber Kill Chain?

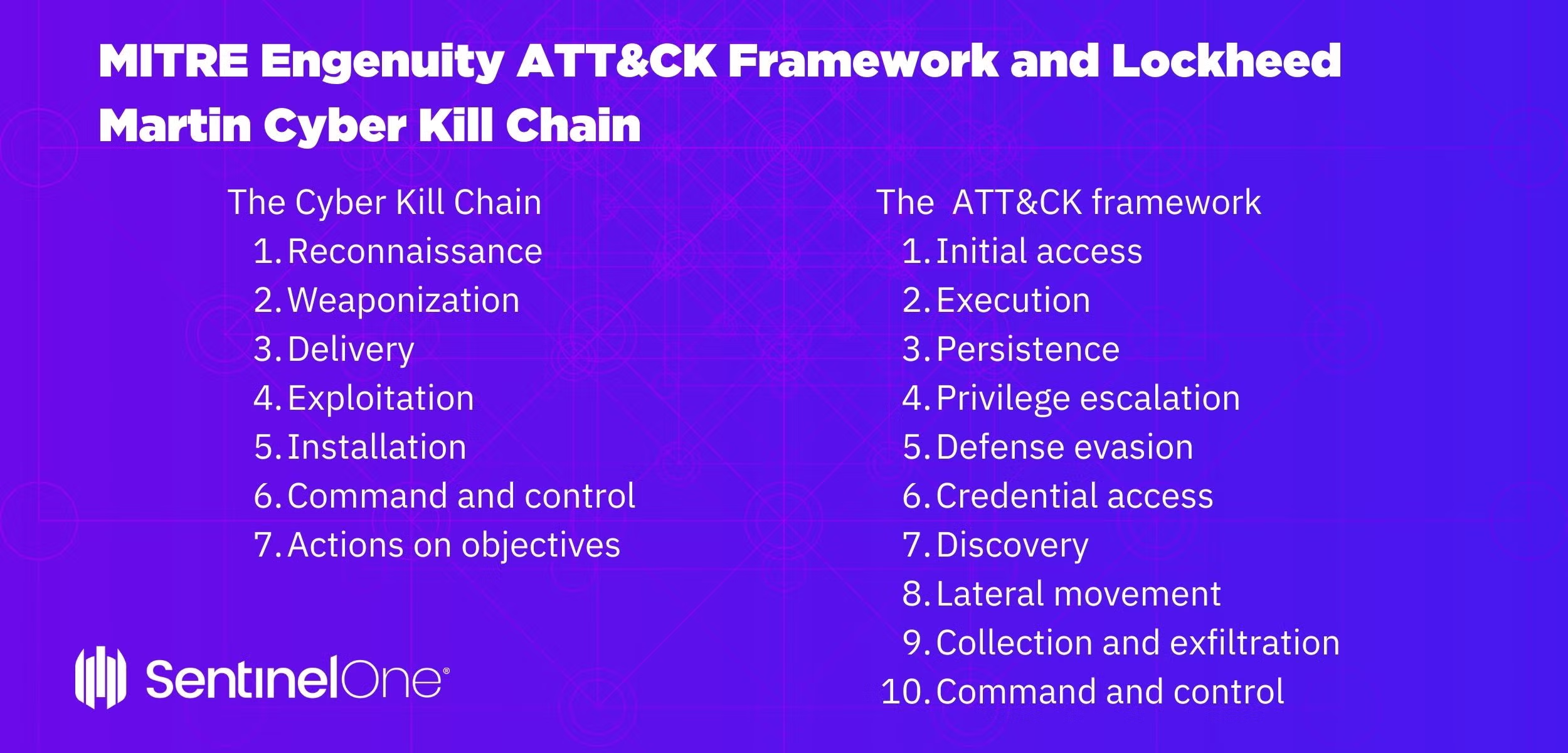

A primera vista, el marco MITRE Engenuity ATT&CK parece similar a la cadena cibernética de destrucción de Lockheed Martin. Ambos marcos ofrecen diferentes modelos de comportamientos y objetivos de amenazas.

La Cyber Kill Chain se divide en 7 pasos:

- Reconocimiento

- Armamento

- Entrega

- Explotación

- Instalación

- Mando y control

- Acciones sobre los objetivos

El marco MITRE Engenuity ATT&CK consta de 10 pasos:

- Acceso inicial

- Ejecución

- Persistencia

- Escalada de privilegios

- Evasión de defensas

- Acceso a credenciales

- Descubrimiento

- Movimiento lateral

- Recopilación y exfiltración

- Mando y control

Cada paso del marco ATT&CK cuenta con múltiples tácticas y técnicas, lo que ofrece una mayor granularidad y especificidad a la hora de describir el comportamiento de los atacantes. ATT&CK va más allá de describir las etapas de un ataque y, en su lugar, modela las acciones y motivaciones específicas de los atacantes.

Además, la cadena de ataque cibernético se lee secuencialmente, comenzando con el reconocimiento y terminando con las acciones sobre los objetivos. El marco ATT&CK no es cronológico y asume que los atacantes pueden cambiar de tácticas y técnicas a lo largo de un ataque.

MITRE señala que se trata de un "modelo de adversario de nivel medio", lo que significa que no es demasiado generalizado ni demasiado específico. Los modelos de alto nivel, como la cadena de ataque cibernético de Lockheed Martin, ilustran los objetivos del adversario, pero no son específicos sobre cómo se logran dichos objetivos.

Por el contrario, las bases de datos de exploits y malware definen específicamente las "piezas del rompecabezas" de los IoC en un rompecabezas gigante, pero no están necesariamente relacionadas con la forma en que los delincuentes las utilizan, ni suelen identificar quiénes son los delincuentes. El modelo TTP de MITRE Engenuity es ese término medio en el que las tácticas son los objetivos intermedios por etapas y las técnicas representan cómo se logra cada táctica.

Cómo utilizar el marco ATT&CK de MITRE

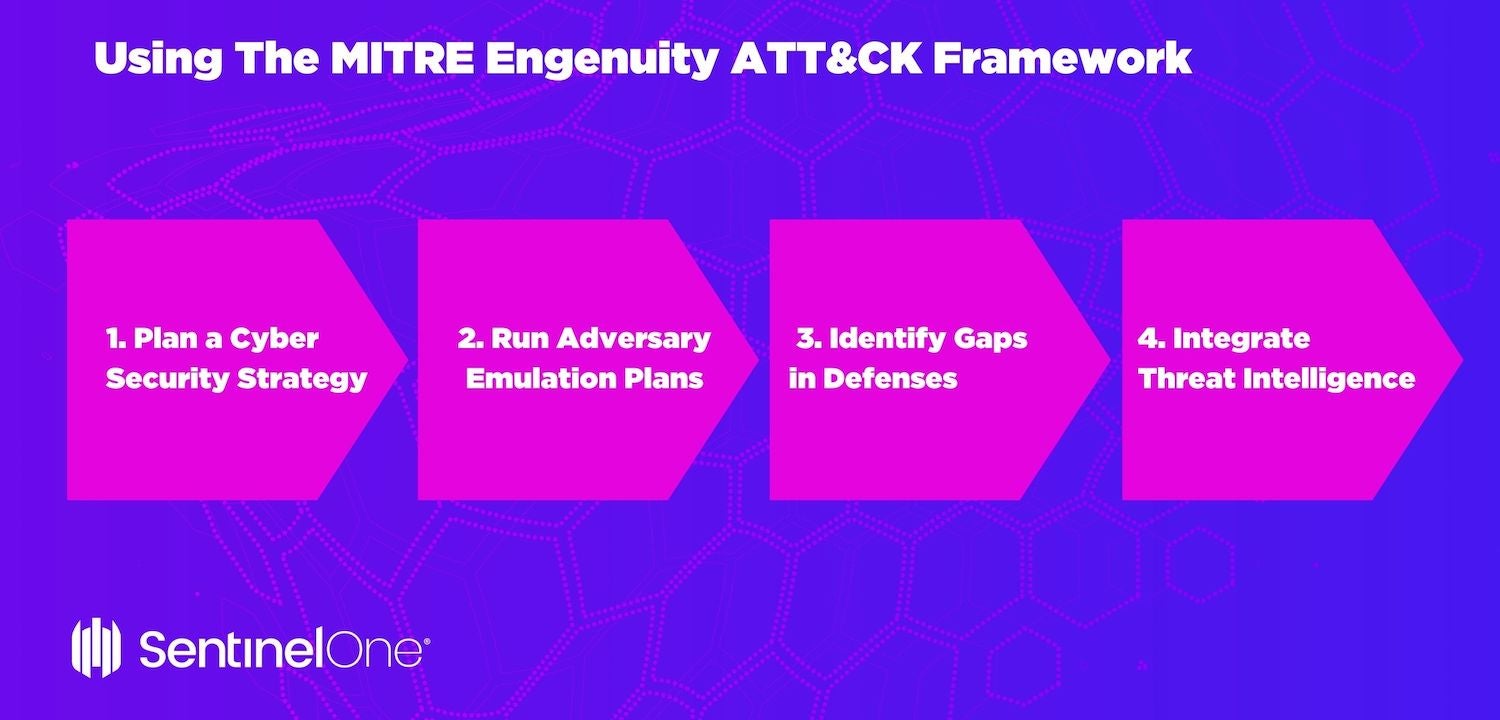

Los CISO y los equipos de seguridad pueden utilizar las siguientes prácticas recomendadas del marco ATT&CK para mejorar su postura de seguridad:

1. Planificar una estrategia de ciberseguridad

Utilice ATT&CK para planificar su estrategia de ciberseguridad. Cree sus defensas para contrarrestar las técnicas que se sabe que se utilizan contra su tipo de organización y equípese con sistemas de supervisión de la seguridad para detectar indicios de técnicas ATT&CK en su red.

2. Ejecute planes de emulación de adversarios

Utilice ATT&CK para los planes de emulación de adversarios con el fin de mejorar el rendimiento del equipo rojo. Los equipos rojos pueden desarrollar y desplegar un enfoque coherente y altamente organizado para definir las tácticas y técnicas de amenazas específicas, y luego evaluar lógicamente su entorno para ver si las defensas funcionan como se espera.

3. Identificar las brechas en las defensas

Las matrices ATT&CK pueden ayudar a equipos azules a comprender mejor los componentes de un ciberataque potencial o en curso para identificar las brechas en las defensas e implementar soluciones para esas brechas. Los documentos ATT&CK sugieren soluciones y controles compensatorios para las técnicas a las que es más propenso.

4. Integrar la inteligencia sobre amenazas

ATT&CK puede integrar eficazmente su inteligencia sobre amenazas en las operaciones de ciberdefensa. Las amenazas se pueden asignar a las técnicas específicas de los atacantes para comprender si existen brechas, determinar el riesgo y desarrollar un plan de implementación para abordarlas.

¿Cómo evalúa MITRE ATT&CK los productos de seguridad?

Las evaluaciones de MITRE Engenuity ATT&CK se diseñan para imitar las TTP conocidas de un adversario y se llevan a cabo en un entorno de laboratorio controlado para determinar la eficacia del producto de cada proveedor participante. Según MITRE Engenuity:

"Las evaluaciones (ATT&CK) utilizan la emulación de adversarios, que es una forma de realizar pruebas "al estilo" de un adversario específico. Esto nos permite seleccionar un subconjunto relevante de técnicas ATT&CK para probar. Para generar nuestros planes de emulación, utilizamos informes públicos de inteligencia sobre amenazas, los mapeamos a ATT&CK y, a continuación, determinamos una forma de replicar los comportamientos".

El objetivo es elaborar un ataque completo y lógico que recorra todas las etapas de un ataque integral y exitoso, desde el compromiso inicial hasta la persistencia, el movimiento lateral, la exfiltración de datos, etc.

Dado que MITRE Engenuity colabora con los proveedores durante las evaluaciones, MITRE Engenuity es, en la práctica, el equipo rojo, mientras que el proveedor que proporciona la detección y la respuesta a MITRE Engenuity es el equipo azul. El resultado es un "equipo morado" que ayuda a probar los controles de seguridad en tiempo real emulando el tipo de enfoque que los intrusos probablemente utilizarían en un ataque real basándose en sus TTP conocidos observados en la práctica.

¿Por qué es importante la evaluación MITRE ATT&CK?

Las pruebas de soluciones de seguridad han sido durante mucho tiempo problemáticas e inadecuadas para determinar la capacidad en el mundo real. Desde la prueba EICAR original hasta los laboratorios de pruebas de terceros especializados que existen desde hace algunos años, siempre ha habido una gran desconexión entre las pruebas artificiales y la eficacia en el mundo real. Los propios proveedores son conscientes desde hace tiempo de que sus clientes necesitan tanto tranquilidad como formación sobre sus productos, por lo que, naturalmente, se proponen mostrar sus soluciones en las situaciones que mejor se adaptan a sus puntos fuertes.

Lo que aporta MITRE es único. En primer lugar, la evaluación proporciona criterios y resultados de prueba independientes, imparciales y abiertos. Es importante destacar que la prueba no pretende clasificar ni juzgar los productos de los proveedores entre sí. El objetivo es mostrar cómo responde el producto a etapas específicas de un ataque. Esto ayuda a los usuarios empresariales a comprender cómo es probable que funcione en el mundo real el producto que han adoptado o que están considerando adoptar.

En segundo lugar, con algunas salvedades que señalaremos en un momento, es lo más parecido a una experiencia del mundo real que existe en la actualidad. Al encadenar las TTP observadas en el mundo real y aplicarlas en fases que emulan el comportamiento de todo el ciclo de vida de un ataque, los consumidores obtienen una visión mucho más rica del rendimiento de un producto que la que pueden obtener al realizar pruebas con un compendio de muestras de malware conocidas y desconocidas.

¿Cuál es la historia de las evaluaciones MITRE ATT&CK Enterprise?

Las evaluaciones MITRE Engenuity ATT&CK comenzaron en 2018. MITRE Engenuity mantiene una base de conocimientos sobre grupos de amenazas avanzadas conocidos y cada año selecciona uno o varios grupos adversarios para emularlos en las pruebas de evaluación. Los resultados detallados de las evaluaciones actuales y anteriores se encuentran en MITRE Engenuity herramienta de comparación de participantes en la evaluación ATT&CK.

APT 3 (2018)

APT3 es un grupo de amenazas con sede en China que comenzó a actuar en 2010 y está asociado con el Ministerio de Seguridad del Estado chino (los servicios de inteligencia de China). APT3 recibe varios nombres, entre ellos Gothic Panda, Pirpi, UPS Team y Buckeye, y se le ha relacionado con ataques en los sectores aeroespacial, de defensa, de alta tecnología, de telecomunicaciones y de transporte.

La motivación de APT3 es robar información crítica de organizaciones privadas o gobiernos y cumplir los objetivos políticos, económicos o militares de China. Aunque inicialmente se centraba en empresas con sede en Estados Unidos, ahora se ha desplazado hacia los grupos políticos de la oposición en Hong Kong.

El proceso de prueba de APT3 se dividió en dos escenarios: el primero utilizaba CobaltStrike y el segundo con PowerShell Empire. El escenario de ataque consistía en el siguiente flujo operativo:

- Configuración de comando y control

- Preparación de herramientas

- Compromiso inicial

- Descubrimiento inicial

- Ampliación del acceso

- Establecimiento de persistencia

- Robo de propiedad intelectual

APT29 (2019)

APT29 es un grupo de amenazas con sede en Rusia que comenzó a actuar alrededor de 2008 y se atribuye al Servicio de Inteligencia Exterior de Rusia (SVR). APT29 recibe varios nombres, entre ellos Cozy Bear, The Dukes, StellarParticle y Dark Halo, y se le ha relacionado con ataques a países miembros de la UE y la OTAN, así como a think tanks.

Cozy Bear es conocido sobre todo por el hackeo del Comité Nacional Demócrata en 2015 y la posterior interferencia electoral a través de redes sociales botnets. La motivación de APT29 son los Estados soberanos y los gobiernos que mantienen posiciones políticas, económicas y militares opuestas. APT29 es un grupo sofisticado y bien financiado, conocido por su sigilo y su malware personalizado.

El proceso de pruebas de APT29 se dividió en dos escenarios: el primero utilizando una técnica amplia de "aporrear y arrebatar" (emulando las campañas a gran escala de spear phishing del grupo) y el segundo utilizando una técnica específica de "bajo y lento". El escenario de ataque consistió en el siguiente flujo operativo:

- Configuración de comando y control

- Preparación de herramientas

- Compromiso inicial específico o compromiso inicial amplio (smash and grab)

- Despliegue del kit de herramientas de sigilo

- Recopilación de información de sigilo

- Limpieza operativa

Carbanak y FIN7 (2020)

Carbanak y FIN7 son adversarios vinculados a Rusia que utilizan el malware Carbanak, pero se les rastrea como grupos de amenazas independientes. Carbanak se descubrió por primera vez en 2014 y se centra principalmente en redes bancarias e instituciones financieras de Estados Unidos, Alemania, China y Ucrania.

Carbanak afirma haber robado más de 900 millones de dólares a bancos y miles de clientes privados. FIN7 apareció por primera vez a mediados de 2015 y se dirige a los sectores minorista, de la restauración y hotelero de Estados Unidos. FIN7 afirma haber robado más de 1000 millones de dólares a sus víctimas.

El proceso de prueba de Carbanak/FIN7 se dividió en dos escenarios: el primero dirigido a una institución financiera y el segundo dirigido a un gerente de hotel. El escenario del ataque consistió en el siguiente flujo operativo:

- Configuración de comando y control

- Preparación de herramientas

- Compromiso inicial dirigido

- Ampliación del acceso

- Establecimiento de persistencia

- Transferencia ilícita de fondos o robo de información de pago de hoteles

¿Qué hay de nuevo en la evaluación MITRE ATT&CK 2021?

Los resultados publicados en abril de 2021 se centran en emular a los grupos de amenazas financieras Carbanak y FIN7.

Tanto Carbanak como FIN7 tienen un historial bien documentado de impacto generalizado. Se cita a Carbanak por el robo de un total de 900 millones de dólares a bancos y más de mil clientes privados. Se dice que FIN7 es responsable del robo de más de 15 millones de registros de tarjetas de crédito de clientes de todo el mundo.

El objetivo principal de sus actividades maliciosas es robar activos financieros de empresas, como información de tarjetas de débito, u obtener acceso a datos financieros a través de los ordenadores de los empleados del departamento financiero para realizar transferencias bancarias a cuentas en el extranjero.

Las evaluaciones ATT&CK de 2021 también introdujeron dos novedades importantes: las pruebas en entornos Linux y la incorporación de pruebas de protección. MITRE Engenuity también lanzó ATT&CK Navigator, una herramienta para comparar y comprender el rendimiento relativo de los proveedores en una evaluación ATT&CK determinada.

Herramientas y recursos de MITRE ATT&CK

MITRE Engenuity solo publica los resultados de los datos brutos de las evaluaciones. La interpretación de los datos y la extracción de conclusiones dependen del lector. El equipo de SentinelOne ha proporcionado un informe técnico Evaluación MITRE ATT&CK – Carbanak y Fin7 para ayudar a comprender los resultados.

¿Está listo para obtener más información? SentinelOne protege de forma proactiva su negocio en todas las etapas del ciclo de vida de las amenazas.

"Preguntas frecuentes sobre Mitre Attack Framework

El marco MITRE ATT&CK es una base de conocimientos pública sobre tácticas, técnicas y procedimientos de atacantes del mundo real. Los equipos de seguridad lo utilizan para comprender cómo operan los adversarios, identificar debilidades y mejorar las defensas. El marco describe todas las fases de un ataque, desde el acceso inicial hasta la exfiltración de datos.

Las técnicas MITRE ATT&CK abarcan cómo los atacantes obtienen acceso, se mueven lateralmente, escalan privilegios, evaden la detección, recopilan datos y mucho más. Algunos ejemplos son el phishing, el volcado de credenciales, el comando y control y los métodos de persistencia. Cada técnica incluye detalles sobre cómo se utiliza y qué herramientas prefieren los atacantes.

El NIST proporciona normas y directrices para los controles de seguridad, la gestión de riesgos y el cumplimiento normativo.

MITRE ATT&CK es una matriz táctica centrada en cómo se comportan los atacantes reales en la vida real. Mientras que NIST establece las reglas, MITRE ATT&CK muestra lo que hacen realmente los atacantes y te dice cómo detectarlos.

El objetivo principal es ayudar a las organizaciones a comprender y anticipar el comportamiento de los atacantes. El marco proporciona un plan de los pasos de los ataques en el mundo real, lo que facilita la detección y el bloqueo de las amenazas antes de que lleguen a los sistemas críticos. Los equipos de seguridad lo utilizan para mejorar las estrategias de detección, respuesta y defensa.

Puede utilizar MITRE ATT&CK para poner a prueba sus defensas actuales frente a amenazas del mundo real. Le ayuda a identificar lagunas, trazar un mapa de la cobertura de detección y priorizar las mejoras. Los equipos de seguridad obtienen una visión clara de cómo operan los atacantes y qué controles deben corregirse o añadirse para hacerles frente.

El marco le ayuda a ver qué técnicas de ataque detectan sus defensas y cuáles se les escapan. Al asignar las alertas a ATT&CK, puede tapar los agujeros de seguridad, priorizar las inversiones y responder más rápidamente a los incidentes. Le ofrece una forma estructurada de evaluar y mejorar su postura de seguridad.

Empiece por asignar sus alertas e incidentes de seguridad a las técnicas de ATT&CK. Utilícelo para realizar evaluaciones de deficiencias y mejorar la supervisión. Puede realizar simulaciones, buscar tácticas específicas y ajustar sus defensas.

Forme a su personal sobre los comportamientos de los atacantes y utilice el marco para realizar un seguimiento de las amenazas en evolución, especialmente para vigilarlas antes o cuando se transforman.

Las evaluaciones MITRE ATT&CK prueban los productos de seguridad frente a comportamientos reales de los atacantes. Se puntúa a los proveedores en función de su capacidad para detectar y responder a técnicas conocidas. Las organizaciones utilizan estos resultados para elegir herramientas de seguridad que puedan hacer frente a amenazas reales y saber dónde pueden existir lagunas en la detección eficaz.