Los actores maliciosos son personas o grupos que llevan a cabo ciberataques. Esta guía explora los diferentes tipos de actores maliciosos, sus motivaciones y tácticas.

Descubra la importancia de comprender a los actores maliciosos para desarrollar estrategias de ciberseguridad eficaces. Comprender a los actores maliciosos es fundamental para que las organizaciones puedan anticipar y mitigar los riesgos.

En este artículo se analizará qué son los actores de amenazas, cuáles son sus objetivos, qué tipos existen y cómo prevenir sus ataques.

¿Qué es un actor malicioso?

Un actor malicioso es cualquier persona o grupo que supone una amenaza para la ciberseguridad. Los actores maliciosos son los autores de los ciberataques y suelen clasificarse en función de diversos factores, como el motivo, el tipo de ataque y el sector al que se dirigen.

Hoy en día, el entorno de amenazas cibernéticas es posiblemente más dinámico que nunca y los actores maliciosos son cada vez más sofisticados.

Comprender a los actores maliciosos y sus motivos puede ayudar a las organizaciones a protegerse mejor del daño que causan estos actores al explotar vulnerabilidades, comprometer las identidades de los usuarios con privilegios elevados, evaden los controles de seguridad, dañan o eliminan datos, o manipulan información confidencial.

Objetivos de los autores de amenazas

Los actores maliciosos se centran principalmente en las grandes organizaciones con el fin de obtener beneficios económicos, datos e información confidencial, o para causar interrupciones en los servicios y dañar la reputación. Sin embargo, las pequeñas y medianas empresas (pymes) también se han convertido en objetivo frecuente de los actores maliciosos, ya que su relativa falta de recursos puede significar que sus sistemas de seguridad sean más débiles que los de las grandes empresas.

En el panorama actual de amenazas, la mayoría de las organizaciones son susceptibles de ser objetivo de un actor malicioso, independientemente de su tamaño o sector. De hecho, las empresas se enfrentan a un 50 % más de intentos de ciberataques por semana en 2021 en comparación con 2020. Hoy en día, los actores maliciosos pueden encontrar y encontrarán un camino directo hacia las joyas de la corona si ese camino no está protegido.

Tipos y atributos de los actores maliciosos

"Actor malicioso" es un término amplio que abarca una gran variedad de individuos y grupos clasificados en función de sus habilidades, recursos o motivaciones para atacar.

Estos son algunos de los tipos más comunes de actores maliciosos y las motivaciones que suelen estar detrás de sus acciones:

1. Ciberdelincuentes

Los ciberdelincuentes son personas o grupos que utilizan la tecnología digital para llevar a cabo actividades ilegales. A menudo, su motivación es el beneficio económico.

Este tipo de actores maliciosos suelen emplear tácticas de ingeniería social, como ingeniería social, como correos electrónicos de phishing para atraer a las víctimas y que hagan clic en un enlace malicioso o descarguen software malicioso (malware). Otros ejemplos de delitos cibernéticos incluyen el robo de datos, engañar a las víctimas para que transfieran dinero, robar credenciales de inicio de sesión y exigir rescates.

2. Estados-nación

Los Estados-nación pueden financiar a grupos de actores maliciosos para que realicen diversas actividades maliciosas en las redes de otras entidades gubernamentales, como espionaje o guerra cibernética. Dado que los actores maliciosos financiados por Estados-nación suelen disponer de muchos recursos, su comportamiento suele ser persistente y más difícil de detectar.

Los actores maliciosos financiados por Estados-nación suelen atacar de forma sigilosa las redes de sus oponentes con el objetivo de filtrar o corromper datos y activos confidenciales, interrumpir infraestructuras críticas o recopilar información confidencial.

3. Grupos terroristas

Al igual que con los actos físicos de terrorismo, el objetivo de los ciberterroristas suele ser causar daño y destrucción que promueva su causa. Este tipo de actores maliciosos se dirigen a empresas, maquinaria estatal e infraestructuras o servicios críticos que causarán el mayor daño o interrupción.

4. Buscadores de emociones fuertes

Los buscadores de emociones fuertes son actores maliciosos que atacan sistemas informáticos o redes por diversión personal. Ya sea porque quieren ver cuántos datos e información confidencial pueden robar, o porque les interesa saber cómo funcionan redes y sistemas informáticos específicos, los buscadores de emociones fuertes no necesariamente pretenden causar mucho daño a sus objetivos. Sin embargo, pueden interferir en los sistemas informáticos y las redes o explotar vulnerabilidades para llevar a cabo ciberataques más sofisticados en el futuro.

5. Amenazas internas

Las amenazas internas están en aumento. Estas amenazas se pueden clasificar en los siguientes tipos:

- Insiders maliciosos: Los insiders maliciosos son personas que tienen acceso al entorno corporativo y deciden volverse contra sus empleadores ayudando a los actores maliciosos, normalmente a cambio de una recompensa económica.

- Empleados imprudentes: Los empleados internos imprudentes son aquellos que, aunque no tengan intenciones maliciosas, acaban provocando una violación de datos debido a su descuido. Pueden hacer clic en un correo electrónico de phishing, instalar software no autorizado o perder los dispositivos de la empresa.

6. Hackers

Aunque el término "actor malicioso" se utiliza a menudo de forma intercambiable con "hackers", los hackers y los actores maliciosos no son lo mismo. Un hacker es alguien que utiliza sus conocimientos informáticos para superar un reto o un problema, para bien o para mal, mientras que los actores maliciosos casi siempre tienen intenciones maliciosas.

Hollywood popularizó el término para evocar imágenes de individuos malvados con intenciones maliciosas, como causar trastornos o infringir la ley. Sin embargo, hay muchos tipos de hackers con diferentes capacidades.

A continuación se muestran algunos ejemplos de diferentes tipos de hackers y lo que pueden hacer:

Hackers de sombrero negro

Los hackers de sombrero negro trabajan contra organizaciones o agencias gubernamentales con la intención de irrumpir en redes o sistemas informáticos con fines maliciosos. Los hackers de sombrero negro suelen trabajar solos o con grupos del crimen organizado y emplean diversas técnicas para hackear sus objetivos, como la ingeniería social, el hackeo de contraseñas, la infección de dispositivos con malware, el registro de pulsaciones de teclas o la creación de botnets para ejecutar un ataque ataque de denegación de servicio distribuido (DDoS).

Hackers de sombrero blanco

Los hackers de sombrero blanco, también llamados hackers éticos, trabajan con organizaciones o agencias gubernamentales para identificar vulnerabilidades y proteger los sistemas cibernéticos de hackers maliciosos. A diferencia de otros tipos de hackers, los hackers de sombrero blanco siempre cuentan con el permiso de la organización o agencia con la que trabajan para hackear redes o sistemas informáticos.

Hackers de sombrero gris

Los hackers de sombrero gris se sitúan entre los hackers de sombrero blanco y los hackers de sombrero negro. Los hackers de sombrero gris piratean redes o sistemas informáticos con el fin de llamar la atención del objetivo sobre las vulnerabilidades o las posibles vías de ataque y, a continuación, cobran una tarifa por solucionar los problemas que han descubierto. En la mayoría de los casos, este tipo de hackers aprovecha los problemas de seguridad sin intención maliciosa, pero lo hace sin permiso y, a menudo, mediante tácticas ilegales.

Hackers de sombrero verde

Los hackers de sombrero verde son principiantes y suelen buscar información de miembros más experimentados de la comunidad hacker. Aunque los hackers de sombrero verde no siempre tienen las habilidades o los conocimientos necesarios para lanzar un ataque coordinado, pueden causar graves daños si no comprenden claramente lo que han hecho o cómo solucionarlo.

Hackers de sombrero azul

Los hackers de sombrero azul son los más similares a los hackers de sombrero blanco: son profesionales de la seguridad que trabajan en empresas de consultoría y que son contratados específicamente para probar un sistema antes de su lanzamiento. A veces, los hackers de sombrero azul también atacan a personas o empresas en represalia por alguna mala acción sin pensar mucho en las consecuencias de sus actos.

Hackers de sombrero rojo

Los hackers de sombrero rojo suelen considerarse los "tapados" del mundo del hacking, ya que trabajan solos o en grupos privados para desarmar a los hackers de sombrero negro. A diferencia de los hackers de sombrero blanco, que denuncian a los hackers de sombrero negro a las autoridades, los hackers de sombrero rojo suelen centrarse en destruir recursos y causar daños.

Script kiddies

A diferencia de otros tipos de hackers, los script kiddies suelen estar motivados por el aburrimiento y no escriben sus propios scripts o códigos informáticos. En su lugar, insertan scripts o códigos existentes en virus o aplicaciones para hackear sistemas informáticos que pertenecen a otros. En el mundo del hacking, los script kiddies son conocidos por ser relativamente poco hábiles e inmaduros en comparación con otros tipos de hackers.

Hacktivistas

Los hacktivistas suelen considerarse hackers de sombrero negro, pero sus motivaciones para hackear son políticas. Ya sea que se preocupen por preservar la libertad de expresión o por denunciar casos de violaciones de los derechos humanos, los hacktivistas atacan a personas, organizaciones o agencias gubernamentales.

La mayoría de las veces, los hacktivistas creen que están tratando de lograr un cambio positivo en el mundo. Por ejemplo, el grupo de hackers Anonymous es conocido por sus numerosos ciberataques contra varios gobiernos y sus seguidores los han denominado "luchadores por la libertad".

De los diferentes tipos de hackers, el término "agente malicioso" se aplica más directamente a los hackers de sombrero negro, los hackers de sombrero azul, los script kiddies y los hacktivistas. Ya se trate de ciberdelincuentes o de personas con información privilegiada, la inteligencia de amenazas de Singularity ayuda a rastrear y defenderse de todo tipo de actores maliciosos.

Conceptos relacionados con la ciberseguridad que conviene conocer

Además de comprender los componentes esenciales de los actores maliciosos y sus atributos, es útil revisar estos conceptos de ciberseguridad:

Malware

El malware es un tipo de software malicioso diseñado para dañar o inutilizar ordenadores. El malware se puede utilizar para robar datos, tomar el control de sistemas o lanzar ataques contra otros ordenadores.

Existen muchos tipos diferentes de malware, entre los que se incluyen virus, gusanos, troyanos y ransomware. El malware puede propagarse a través de archivos adjuntos de correo electrónico, sitios web infectados o software comprometido.

Phishing

El phishing es un tipo de ciberataque que utiliza correos electrónicos o sitios web que parecen provenir de fuentes legítimas para engañar a los usuarios y que revelen información confidencial o hagan clic en enlaces maliciosos.

Los ataques de phishing pueden ser muy difíciles de detectar porque a menudo utilizan direcciones de correo electrónico falsificadas y sitios web que se parecen a los legítimos. Los atacantes también se dirigen a personas u organizaciones específicas para aumentar sus posibilidades de éxito.

Ataque de denegación de servicio

Un ataque de denegación de servicio (ataque DoS) es un tipo de ciberataque que intenta hacer que un sistema o una red no estén disponibles para los usuarios. Los ataques DoS se dirigen a sitios web o servicios en línea y pueden utilizarse para derribar sistemas completos.

Los ataques DoS suelen llevarse a cabo inundando el objetivo con tráfico o solicitudes hasta que ya no puede soportar la carga y deja de estar disponible. También pueden utilizarse para inutilizar sistemas o redes corrompiendo datos, aprovechando vulnerabilidades o sobrecargando recursos.

Ransomware

El ransomware es un tipo de malware que cifra archivos o bloquea sistemas, impidiendo el acceso de los usuarios. Puede propagarse a través de archivos adjuntos de correo electrónico, sitios web infectados o software comprometido. Este tipo de malware bloquea el acceso o cifra los activos, lo que a menudo obliga al usuario a pagar un rescate para recuperar el acceso a su dispositivo, archivos o sistema.

Considerar el ransomware como un simple cifrado de datos robados al azar ya no es una representación precisa de la gran cantidad de estrategias de extorsión de datos que existen en la actualidad. Los autores de ransomware se han decantado recientemente por el robo de datos en lugar del cifrado, que requiere mucho tiempo. Las tendencias indican que el cifrado completo de los datos de las víctimas suele ser demasiado arduo y lento para muchos actores maliciosos, y aumenta el riesgo de detección.

Lo que ha surgido es un espectro de actores maliciosos que están dejando atrás el cifrado tradicional, que requiere mucho tiempo, y se centran en destruir todos los datos robados. Ahora, se observa que los actores dan prioridad a los ataques más rápidos, ya sea mediante la extorsión de datos, en la que los datos se conservan más o menos intactos, o la corrupción parcial, lo que les permite actuar con rapidez y exigir rescates cada vez mayores.

Descarga drive-by

Una descarga drive-by es un tipo de ciberataque que consiste en infectar un sistema con malware sin el conocimiento ni el consentimiento del usuario. Las descargas drive-by suelen producirse cuando un usuario visita un sitio web infectado o hace clic en un enlace malicioso.

Esta forma de ataque se puede utilizar para instalar todo tipo de malware, incluidos virus, troyanos y ransomware.

Ejemplos de actores maliciosos

Algunos actores maliciosos pueden ser atacantes solitarios, mientras que otros pueden formar parte de una red delictiva organizada más amplia o de una organización dedicada a las amenazas cibernéticas.

Revisar algunos ejemplos recientes de ciberataques puede ayudar a las organizaciones a anticipar mejor qué tipo de actor malicioso podría atacar sus redes o sistemas y prepararse para incidentes similares en el futuro.

MeteorExpress

En julio de 2021, un ataque wiper —un ataque que utiliza malware diseñado para borrar el disco duro del ordenador que infecta— paralizó el sistema ferroviario nacional iraní. Una vez hackeado con éxito, las pantallas indicaban a los pasajeros del tren que dirigieran cualquier queja al número de teléfono de la oficina del líder supremo iraní Jamenei.

Bautizada como "MeteorExpress", esta campaña demuestra las formas en que un agente malicioso puede utilizar sus habilidades técnicas para acceder a un sistema de información y explotarlo con fines políticos. A día de hoy, el agente malicioso responsable de este ataque sigue siendo un misterio.

8220 Gang

Un grupo de crimeware conocido como 8220 Gang tiene como objetivo los servicios de infraestructura en la nube, incluidos AWS, Microsoft Azure, Google Cloud, Aliyun y Qcloud, para desplegar mineros de criptomonedas ilícitos a costa de sus víctimas. Aunque el grupo lleva años operando, a mediados de 2021, las nuevas campañas que utilizan conjuntos de infraestructura de larga duración elevaron el número de botnets de aproximadamente 2000 hosts infectados hasta la cifra actual de alrededor de 30 000.

Los actores maliciosos como 8220 Gang suelen pasar años desarrollando lentamente sus campañas hasta que se vuelven demasiado grandes para desmantelarlas.

Ransomware REvil

El ransomware REvil se distribuyó con éxito a miles de terminales corporativos a través de un ataque de día cero dirigido a los servidores Kaseya VSA que suelen utilizar los proveedores de servicios de seguridad gestionados (MSSP) y las empresas de gestión de TI. Este ataque parece ser uno de los mayores incidentes de ransomware hasta la fecha, en el que los atacantes ofrecen una herramienta de descifrado universal para todas sus víctimas por una suma global de 50 millones de dólares (inicialmente 70 millones).

Aunque inicialmente se consideró un ataque a la cadena de suministro, esta campaña de ransomware a gran escala y bien orquestada revela lo lucrativos que pueden ser los ciberataques para los actores maliciosos y lo importante que es contar con una herramienta moderna de detección y respuesta en los puntos finales (EDR) es para las organizaciones.

Aoqin Dragon

Denominado y rastreado como "Aoqin Dragon" por los investigadores de SentinelLabs , este grupo de actores maliciosos financiado por un Estado es responsable de una serie de actividades maliciosas que se remontan a 2013 y que tienen como objetivo organizaciones gubernamentales, educativas y de telecomunicaciones en el sudeste asiático y Australia. Aunque se desconocen los motivos exactos, es probable que este grupo vinculado a China amenaza persistente avanzada (APT) vinculado a China se centre principalmente en el espionaje.

Este ejemplo ilustra cómo los actores maliciosos pueden llevar a cabo campañas silenciosas y duraderas para pasar desapercibidos mientras realizan operaciones de espionaje y siguen avanzando en sus objetivos.

Moshen Dragon

Apodado "Moshen Dragon", a este actor malicioso alineado con China se le atribuye el secuestro de productos de seguridad heredados, incluidos Symantec, TrendMicro, McAfee, BitDefender y Kaspersky, para llevar a cabo ataques. Además de las cinco tríadas de malware diferentes que Moshen Dragon desplegó, también utilizó una variedad de otras herramientas, incluido un paquete de notificaciones LSA y una puerta trasera pasiva conocida como GUNTERS.

Los actores maliciosos suelen utilizar múltiples tácticas, técnicas y herramientas para violar los sistemas informáticos y las redes. Una vez que los actores maliciosos se han afianzado, suelen proceder con movimiento lateral dentro de la red, colocan una puerta trasera pasiva en el entorno, recopilan tantas credenciales como sea posible y, a continuación, se centran en la exfiltración de datos.

Cómo prevenir y detener los ciberataques de los actores maliciosos

El mejor consejo para los defensores es actuar siempre bajo la premisa de que sus redes ya albergan actores maliciosos. La mejor manera de prevenir los actores maliciosos es contar con una solución de seguridad integral. La solución de seguridad ideal debe incluir las siguientes capacidades:

1. Protección, detección y respuesta de endpoints (EDR)

Para proteger a las organizaciones contra los actores maliciosos, los equipos de seguridad utilizan soluciones integrales de seguridad para terminales como Singularity™ Endpoint con capacidades de detección y respuesta.

La "protección de terminales" se refiere a la tecnología y los procesos utilizados para defender los terminales de red, como ordenadores portátiles, servidores y dispositivos móviles, contra el malware y otras amenazas. Las herramientas EDR se diferencian de otras soluciones de seguridad en que no solo se centran en identificar y poner en cuarentena malware específico o incidentes declarados oficialmente. En su lugar, las herramientas EDR buscan actividades anómalas y envían alertas a los equipos de seguridad para que las investiguen más a fondo.

Según Gartner, las soluciones EDR:

Registran y almacenan comportamientos a nivel del sistema de los puntos finales, utilizan diversas técnicas de análisis de datos para detectar comportamientos sospechosos del sistema, proporcionan información contextual, bloquean actividades maliciosas y ofrecen sugerencias de corrección para restaurar las soluciones afectadas.

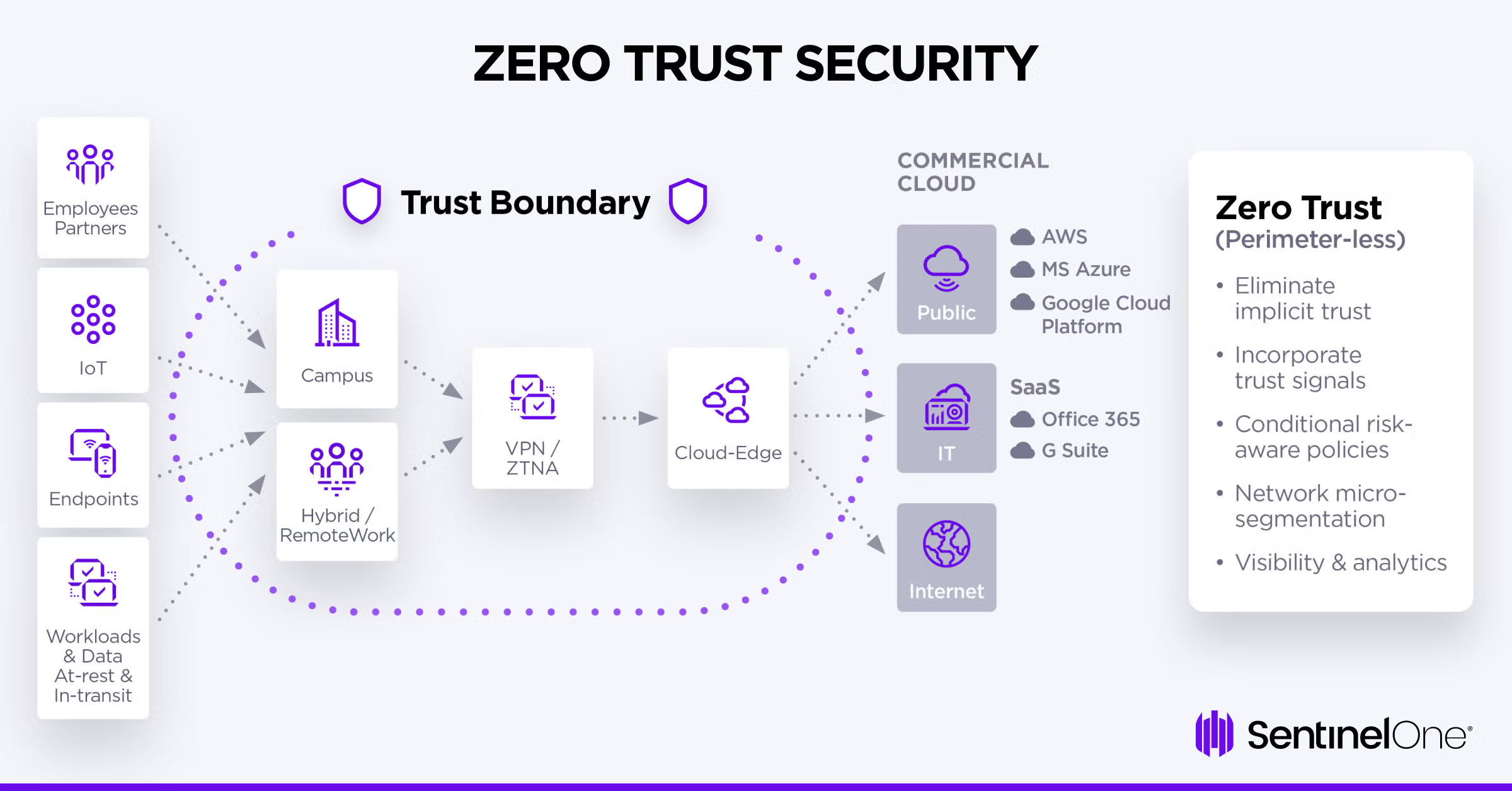

2. Seguridad de confianza cero

Un modelo de seguridad de confianza cero es un enfoque de la ciberseguridad que no se basa en niveles de confianza predefinidos. En su lugar, trata a todos los usuarios, dispositivos y redes como no fiables hasta que se verifican mediante continuas comprobaciones de autenticación y autorización.

La arquitectura de confianza cero puede ayudar a evitar que los actores maliciosos accedan a los sistemas informáticos o las redes, ya que no proporciona acceso automático a datos confidenciales. Todos los usuarios, incluidos los empleados y contratistas, deben pasar por el proceso de verificación cada vez que desean acceder a algo.

3. Autenticación multifactorial

La autenticación multifactorial (MFA) añade una capa adicional de seguridad al exigir a los usuarios que proporcionen dos o más pruebas, o factores, antes de poder acceder a datos confidenciales. Por ejemplo, se puede solicitar al usuario que introduzca su contraseña y, a continuación, confirme su identidad con una huella dactilar o un código enviado a su teléfono móvil.

La MFA es eficaz contra los actores maliciosos porque dificulta el acceso de usuarios no autorizados a datos confidenciales. Incluso si tienen una contraseña válida, también necesitarían disponer del otro factor, como un token físico o un smartphone, para acceder a los sistemas o redes.

4. Defensa contra amenazas persistentes avanzadas (APT)

Una amenaza persistente avanzada es un ciberataque en el que los delincuentes colaboran para robar datos o infiltrarse en sistemas que a menudo pasan desapercibidos durante un largo periodo de tiempo. En la mayoría de los casos, estos ataques son perpetrados por Estados que buscan socavar a otro gobierno.

Mientras que otros ciberataques, como el malware y las estafas de phishing, se desarrollan en cuestión de días, una APT puede prolongarse durante meses o incluso años.

Algunos de los métodos más comunes utilizados por las APT son:

- Spear phishing: Envío de correos electrónicos dirigidos que parecen provenir de fuentes legítimas con el fin de engañar a los usuarios para que hagan clic en enlaces maliciosos o abran archivos adjuntos infectados.

- Ingeniería social: Engañar a los usuarios para que revelen información confidencial o comprometan sus sistemas mediante tácticas de engaño, como sitios web falsos o llamadas telefónicas.

- Ataques de tipo "watering hole": Infeccionar sitios web que suelen visitar los empleados de una organización objetivo con el fin de infectar sus sistemas cuando visitan el sitio web.

Las APT son más difíciles de defender porque suelen ser llevadas a cabo por organizaciones sofisticadas y con grandes recursos económicos. Sin embargo, con la preparación y las medidas de seguridad adecuadas, puede ser mucho más difícil que tengan éxito. Una defensa eficaz contra los actores maliciosos requiere una solución integrada como Singularity XDR, que proporciona detección y respuesta en tiempo real.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónDetenga a los actores maliciosos con SentinelOne

Los actores maliciosos cambian constantemente sus tácticas, por lo que es esencial contar con una solución de seguridad que se adapte tan rápido como ellos. La plataforma de seguridad para endpoints de última generación líder en el mundo, SentinelOne, está diseñada específicamente para detener las amenazas en todas las etapas del ciclo de vida de un ataque.

SentinelOne resuelve las amenazas de forma proactiva y en tiempo real, utilizando modelos basados en inteligencia artificial para identificar el malware y los binarios de ransomware antes de que puedan atacar. También crea un contexto crítico para la detección y respuesta proactivas en tiempo real que pueden proteger los sistemas de amenazas persistentes avanzadas.

ActiveEDR, una tecnología revolucionaria diseñada por SentinelOne, identifica actos maliciosos en tiempo real, automatiza las respuestas necesarias y permite una fácil búsqueda de amenazas. Aprovechando el poder del aprendizaje automático y la inteligencia artificial, alivia la carga de los equipos SOC y es capaz de mitigar de forma autónoma los incidentes en los puntos finales sin depender de los recursos de la nube.

Al permitir que los equipos de seguridad y los administradores de TI se centren en las alertas importantes, ActiveEDR reduce el tiempo y el coste de contextualizar la complicada y abrumadora cantidad de datos que se necesitan con otras soluciones pasivas de EDR." target="_blank" rel="noopener">EDR. En su lugar, proporciona visibilidad, protección y capacidades de respuesta completas en una arquitectura de agente/consola única.

Descubra cómo SentinelOne protege de forma proactiva a las organizaciones frente a los actores maliciosos y programe una demostración hoy mismo.

"Preguntas frecuentes sobre actores maliciosos

Un agente malicioso es cualquier persona o grupo que causa daño intencionadamente en el mundo de la ciberseguridad. Aprovechan las vulnerabilidades de los ordenadores, las redes y los sistemas para llevar a cabo ataques contra personas u organizaciones. Los actores maliciosos pueden ser hackers solitarios, grupos criminales organizados, agentes de estados nacionales o incluso personas malintencionadas dentro de su propia empresa.

Utilizan diversos métodos, como malware, phishing, ransomware e ingeniería social, para alcanzar sus objetivos. Sus motivaciones van desde el lucro económico y el activismo político hasta el espionaje y la simple perturbación.

Los cinco tipos principales son los ciberdelincuentes, los actores estatales, los hacktivistas, las amenazas internas y los script kiddies. Los ciberdelincuentes buscan obtener beneficios económicos mediante el ransomware, el fraude y el robo de datos. Los actores estatales trabajan para los gobiernos con el fin de llevar a cabo actividades de espionaje y guerra cibernética. Los hacktivistas utilizan los ataques para promover causas políticas o sociales.

Las amenazas internas provienen de empleados actuales o antiguos que hacen un uso indebido de su acceso. Los script kiddies son atacantes sin experiencia que utilizan herramientas existentes sin tener profundos conocimientos técnicos.

En realidad, no. "Hacker" es un término más amplio que incluye tanto a los actores éticos como a los maliciosos. Los hackers se pueden clasificar en white hat (éticos), black hat (maliciosos) o gray hat (intermedios). Todos los actores maliciosos son hackers, pero no todos los hackers son actores maliciosos. Los hackers de sombrero blanco trabajan para mejorar la seguridad mediante pruebas de penetración legítimas e investigación de vulnerabilidades.

Los actores maliciosos se refieren específicamente a los hackers maliciosos que tienen la intención de causar daño. La diferencia clave es la intención: los actores maliciosos siempre tienen fines maliciosos, mientras que los hackers pueden estar tratando de ayudar a mejorar la seguridad o simplemente explorar sistemas sin intención dañina.

Los actores maliciosos comienzan con un reconocimiento para recopilar información sobre sus objetivos. A continuación, obtienen acceso inicial mediante métodos como correos electrónicos de phishing, explotación de vulnerabilidades o ingeniería social. Una vez dentro, escalan privilegios para obtener acceso de mayor nivel. A continuación, realizan un descubrimiento para mapear la red e identificar objetivos valiosos.

Se mueven lateralmente a través de los sistemas para expandir su presencia. Después de eso, ejecutan su objetivo principal, ya sea robar datos, desplegar ransomware o establecer una persistencia a largo plazo.

Sí, pueden. Las amenazas internas se encuentran entre los actores maliciosos más peligrosos, ya que cuentan con acceso autorizado a sus sistemas y datos. Pueden ser personas malintencionadas que roban información o sabotean sistemas de forma intencionada, personas negligentes que crean vulnerabilidades de forma accidental o personas comprometidas cuyas cuentas han sido secuestradas por atacantes externos. Las personas malintencionadas suelen tener un profundo conocimiento de los procedimientos de seguridad y pueden eludir muchos controles.

La defensa requiere múltiples capas de controles de seguridad. Comience con la formación de los empleados sobre tácticas de phishing e ingeniería social. Implemente la autenticación multifactorial y controles de acceso sólidos. Implemente herramientas de detección y respuesta en los puntos finales para detectar actividades maliciosas. Supervise el tráfico de la red en busca de patrones sospechosos e indicadores de compromiso. Mantenga los sistemas actualizados y con los parches correspondientes.

Utilice la inteligencia sobre amenazas para mantenerse informado sobre los métodos de ataque actuales. Realice evaluaciones de seguridad y pruebas de penetración periódicas. Desarrolle planes de respuesta a incidentes y practíquelos. La clave es asumir una mentalidad de brecha: se necesitan capacidades de detección y respuesta, no solo de prevención.

La inteligencia sobre amenazas transforma los datos sin procesar sobre amenazas en información útil que puede utilizar para defender su organización. Le ayuda a comprender qué actores maliciosos son susceptibles de atacar su sector, sus tácticas y técnicas preferidas y las campañas de ataque actuales. Podrá priorizar sus defensas contra las amenazas más relevantes. Puede utilizar indicadores de compromiso para detectar ataques en curso y perfiles de actores maliciosos para predecir ataques futuros.

También ayudan a los equipos de respuesta a incidentes a comprender a qué se enfrentan y cómo responder de manera eficaz. Su objetivo es pasar de una seguridad reactiva a una proactiva.