La seguridad de la red es una prioridad para cualquier empresa hoy en día. Dado que muchas organizaciones cuentan con una plantilla distribuida, varias plataformas de sistemas operativos que dar soporte, y un número cada vez mayor de dispositivos IoT entrando en juego, gestionar la seguridad de la red de una organización y los datos vitales que transporta puede ser una tarea compleja.

Existen multitud de herramientas, aplicaciones y utilidades que le ayudan a proteger su red, pero ¿por dónde empezar y cómo puede estar seguro de que lo que ha implementado realmente le mantiene protegido? En esta publicación, analizamos los fundamentos de la seguridad de red moderna para ayudarle a dar los primeros pasos.

¿Qué es la seguridad de red?

¿Qué es la seguridad de red? Con tantos términos que se utilizan en el mundo de la ciberseguridad, puede resultar difícil tener una idea clara del alcance de un término tan amplio como "seguridad de red". Empecemos por contrastar la "seguridad de red" con la "seguridad de los puntos finales". Mientras que seguridad de los puntos finales se refiere a la protección de un dispositivo contra intrusiones y usos indebidos, la seguridad de la red se aplica a toda la red de dispositivos interconectados de su organización, lo que incluye los propios dispositivos y los datos que se transmiten entre ellos, tanto en tránsito como en reposo.

Esa definición significa que la seguridad de los puntos finales es parte integrante de la seguridad de la red (un dispositivo comprometido puede servir como punto de pivote hacia otros dispositivos de la red), pero hay mucho más que eso. También está la cuestión de cómo controlar tanto a los usuarios como a los dispositivos dentro de su red y cómo detectar y responder a comportamientos anómalos.

La seguridad de la red también incorpora las políticas y procedimientos que se establecen para proteger los activos, como la gestión de contraseñas, autenticación de dos factores e incluso autenticación de tres factores, como la identificación por huella dactilar y escáneres faciales o de retina.

Importancia de la seguridad de la red

Hubo un tiempo en que las organizaciones instalaban un cortafuegos y realizaban todas sus actividades tras ese muro supuestamente impenetrable. Sin embargo, a medida que las organizaciones han cambiado sus prácticas y los atacantes han modificado sus herramientas, tácticas y procedimientos, confiar únicamente en un cortafuegos se ha vuelto cada vez más insuficiente.

Ahora que muchas organizaciones utilizan o están pasando a la tecnología en la nube o híbrida, los dispositivos móviles y los trabajadores remotos, así como la comunicación entre zonas horarias, simplemente no es realista esperar que todos los usuarios estén cómodamente sentados uno al lado del otro en una red corporativa.

Y lo que es más importante, confiar únicamente en un cortafuegos supone un único punto de fallo. Aparte de los ataques de denegación de servicio contra su perímetro, las redes modernas corren un riesgo cada vez mayor de ser penetradas a través de ataques a la cadena de suministro.what-is-denial-of-service-dos/">ataques de denegación de servicio contra su perímetro, las redes modernas corren un riesgo cada vez mayor de ser penetradas a través de ataques a la cadena de suministro, secuestro de DNS, phishing y spear-phishing y malware sin archivos, por nombrar solo algunas. El panorama actual de amenazas significa esencialmente que la seguridad debe distribuirse por todos los puntos finales, en lugar de concentrarse en los extremos con unas pocas "cajas de hierro". De lo contrario, su red se vuelve totalmente vulnerable una vez que se penetra esa delgada capa exterior.

La seguridad de la red no solo se refiere a las amenazas externas, sino también al uso indebido o abuso de los datos y los activos de la empresa por parte de amenazas internas. Por ejemplo, casi un tercio de todas las violaciones de datos en el sector sanitario se han atribuido a personas internas, ya sea por malas prácticas o por errores humanos. En el sector financiero, alrededor del 60 % de los ciberataques se han atribuido a usuarios con privilegios, socios externos o empleados malintencionados.

¿Cómo funciona la seguridad de red moderna?

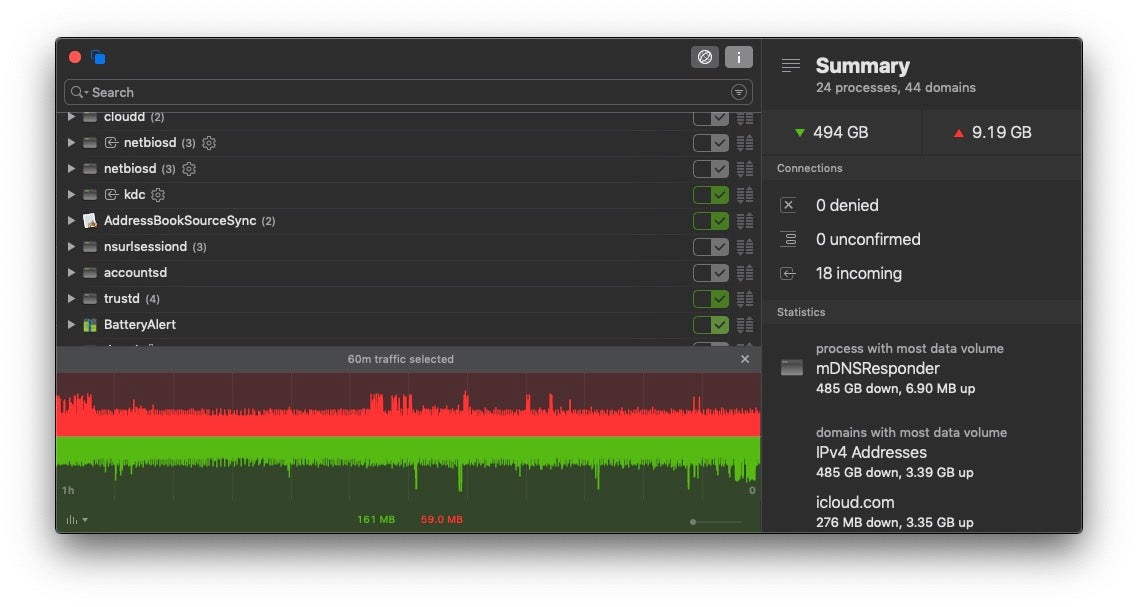

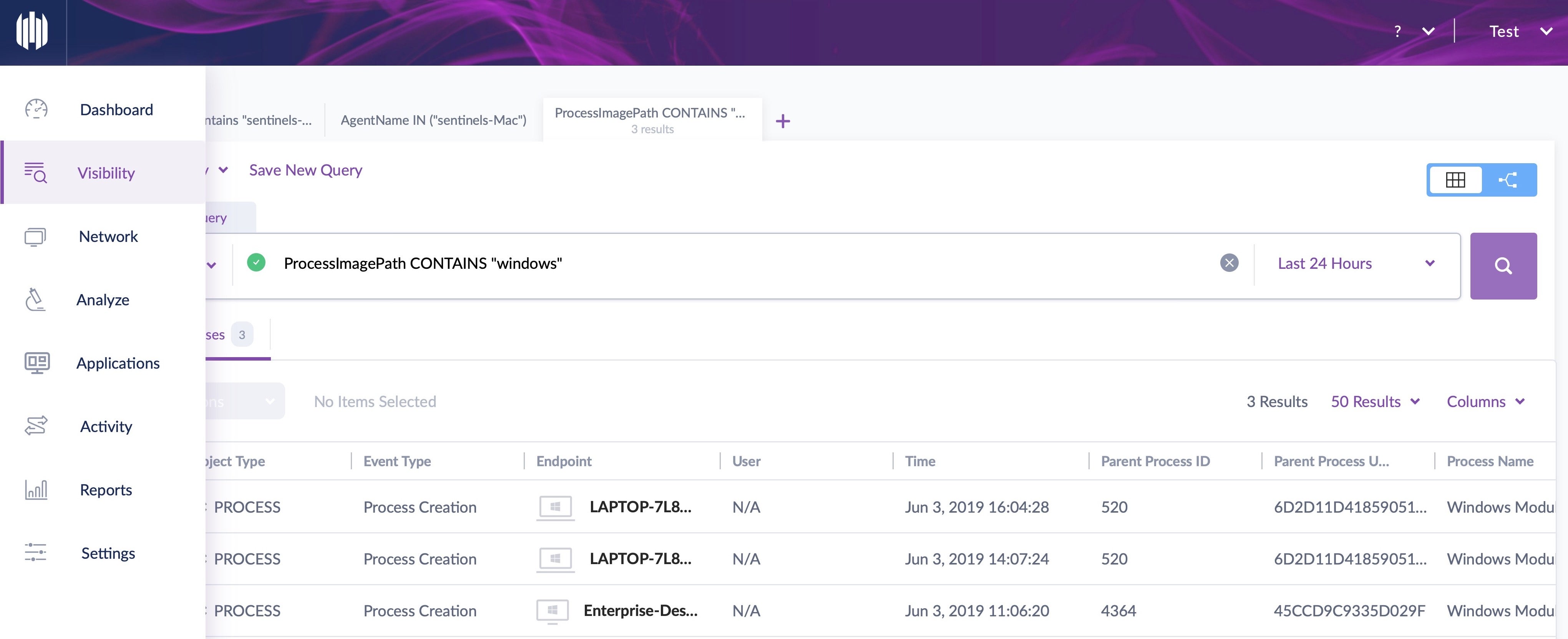

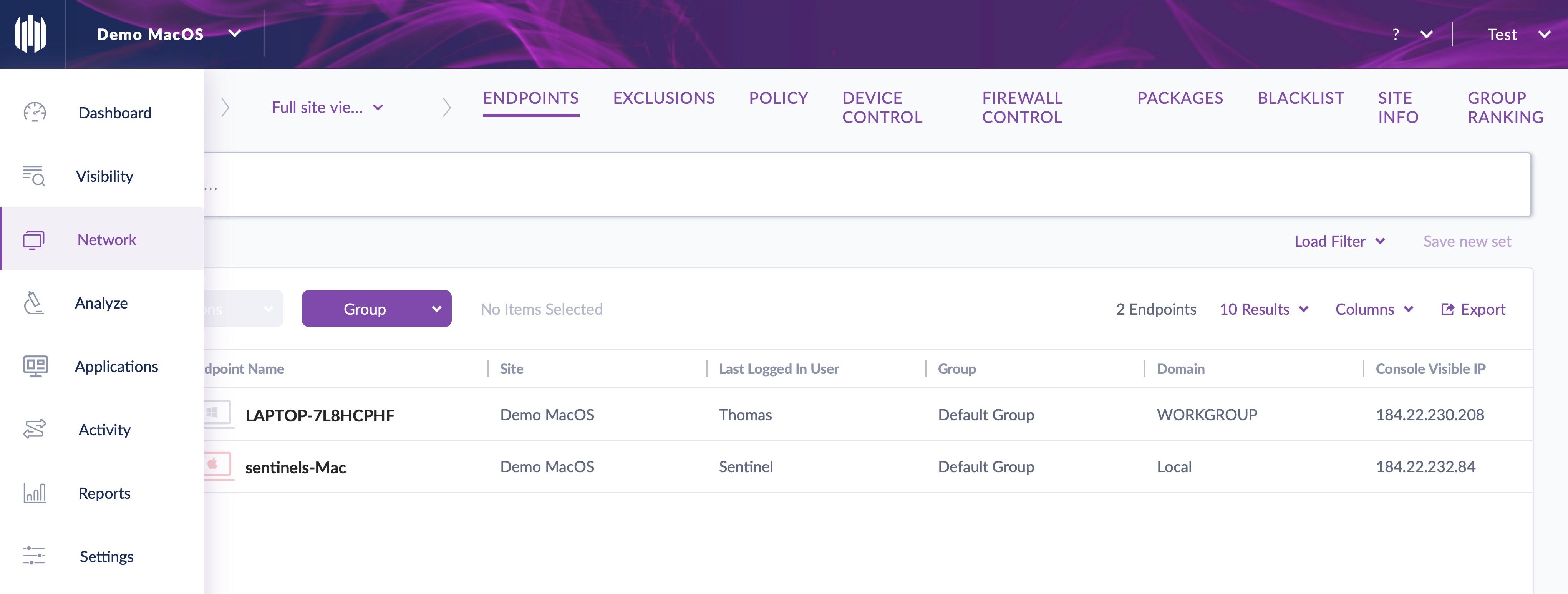

Debido a la necesidad de proteger más allá del perímetro, la seguridad de red moderna adopta un enfoque de defensa en profundidad. Todo comienza con la visibilidad, ya que no se puede proteger contra una amenaza que no se puede ver. Por lo tanto, la seguridad de red moderna requiere que todos los puntos finales cuenten con una protección que ofrezca a los administradores la capacidad de ver su tráfico, incluido el tráfico cifrado, ya que muchos actores maliciosos ya han pasado a utilizar certificados SSL y conexiones https.

Una vez que se tiene visibilidad, se puede aplicar una defensa en profundidad pensando primero en la prevención. Asegúrese de que se apliquen políticas de control de acceso que bloqueen el uso no autorizado y limiten el acceso de los usuarios autorizados a los activos que necesitan. Si, por ejemplo, tiene una red a la que se conectan un montón de dispositivos IoT, no hay ninguna necesidad de que esos dispositivos accedan a grandes partes de su red que no están relacionadas con sus funciones previstas.Los dispositivos también deben contar con software de seguridad que incorpore controles de firewall de aplicaciones. Esto permite al administrador de la red gestionar el tráfico permitido hacia y desde cada terminal. Además, el control de dispositivos para evitar ataques de USB maliciosos y otros periféricos también es una parte esencial de la protección de su red, ya que asegura los puertos a los que se puede acceder físicamente en sus terminales.

Después de la prevención, la siguiente capa de defensa en profundidad es la detección. Esto significa buscar y reconocer comportamientos anómalos. La mejor manera de hacerlo es mediante software de IA conductual, pero hay que tener en cuenta que no todas las soluciones de seguridad de "última generación" son iguales. Su eficacia depende en gran medida de los conjuntos de datos con los que se ha entrenado a la IA, más que de ningún algoritmo en particular.

Un enfoque moderno de la seguridad de la red implica aceptar que, en ocasiones, se producirán brechas de seguridad. La superficie de ataque es tan amplia que sería ingenuo pensar que su prevención y detección son infalibles ante un atacante decidido. Por lo tanto, necesita un plan de respuesta, con la ayuda y el apoyo de soluciones de seguridad que puedan tomar medidas autónomas para remediar las amenazas cuando se detectan.

A largo plazo, piense en cómo puede incorporar una mentalidad DevOps o SecOps en la gestión de su organización. Con este tipo de enfoques, la seguridad de la red se convierte en una consideración intrínseca en todos los niveles de la toma de decisiones.

¿Cómo se puede probar la seguridad de la red?

Entonces, ¿cómo puede saber si sus defensas son lo suficientemente buenas? Aquí es donde entran en juego las pruebas de seguridad de la red. La evaluación de vulnerabilidades, también conocida comúnmente como “pentesting“, consiste en simular ataques contra su propia red para ver cómo sus herramientas, personal y procedimientos resisten ante un atacante. “Las "pruebas de estrés" de sus defensas requieren habilidad y permiso, y es mejor que las realicen probadores de penetración cualificados con límites y objetivos claros acordados de antemano.

El contenido exacto de una prueba de penetración depende de los términos específicos que acuerde con su evaluador, pero normalmente consta de tres fases: un análisis de vulnerabilidades, una prueba de penetración en profundidad y un análisis de riesgos realizado sobre las vulnerabilidades descubiertas.

Los análisis preliminares suelen realizarse con herramientas automatizadas que buscan vulnerabilidades CVE conocidas. Aunque son útiles para cubrir lo básico, no ofrecen información sobre vulnerabilidades no reportadas ni prueban la solidez de sus defensas ante ataques activos o persistentes.

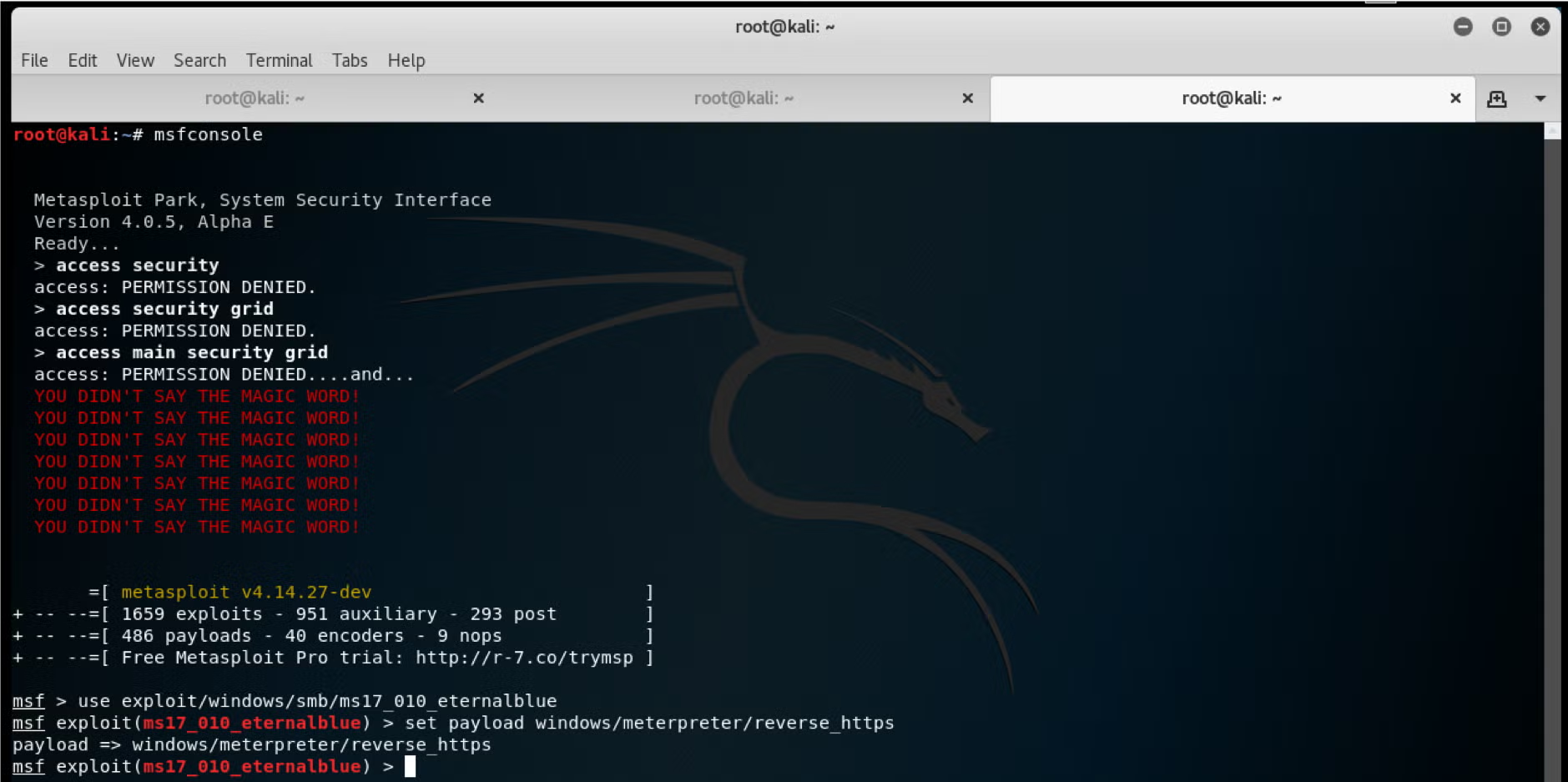

Sin embargo, una prueba de penetración en profundidad, si la lleva a cabo un "sombrero blanco" o un "hacker ético" debidamente cualificado, debería hacer precisamente eso, pero es importante trabajar con el evaluador para acordar las reglas de participación y el alcance de la prueba. Entre las herramientas que se utilizan habitualmente se encuentran Metasploit, Burp, Wireshark y Nmap, que incluyen diversas formas de "https://medium.com/@adam.toscher/top-five-ways-i-got-domain-admin-on-your-internal-network-before-lunch-2018-edition-82259ab73aaa">obtener acceso de administrador de dominio en su red interna. Sin embargo, asegúrese de que su evaluador no se limite a ejecutar ataques "estándar", sino que sea capaz de personalizar sus ataques según la superficie de ataque que presente su entorno.

Independientemente de si su probador de penetración realiza la fase de análisis de riesgos o no, el resultado de una buena prueba de penetración debe ser un informe claro, comprensible y detallado, y no un galimatías de jerga técnica de alto nivel, en el que se detallen todas las vulnerabilidades. Exija e insista en recibir instrucciones claras que le permitan a usted o a su propio personal de TI reproducir el problema. Si su propio equipo no puede reproducirlo, no podrá confirmar que se trata de una vulnerabilidad de seguridad real.

Un buen evaluador de penetración también debe proporcionar recomendaciones sobre la mitigación, aunque estas siempre deben tenerse en cuenta a la luz de las demás necesidades y prioridades de su organización. El evaluador u otro analista debe realizar un análisis de riesgos de vulnerabilidades específicas. ¿La vulnerabilidad representa un riesgo financiero, una posible pérdida de datos o un incumplimiento normativo? ¿Cuál es la probabilidad de que sea explotada y el impacto potencial en la empresa?

Conclusión

Es importante que su organización preste los servicios que demandan los clientes y los empleados, pero para ello es necesario proteger su red. Una buena seguridad de la red no solo ayuda a proteger su propiedad intelectual y los datos de sus clientes, sino que también protege su reputación. Al combinar múltiples capas de defensa en toda su red, no solo en el perímetro, con políticas y controles adecuados y una solución de seguridad de punto final de última generación, puede dar acceso a los usuarios autorizados a los recursos de red que necesitan, al tiempo que bloquea a aquellos que intentan llevar a cabo ataques.lt;/span>

Si desea ver cómo la solución SentinelOne puede ayudarle en esta lucha, escuche a a nuestros clientes explicar por qué eligieron SentinelOne o, mejor aún, pruébela usted mismo con una demostración gratuita.

Ciberseguridad basada en IA

Mejore su postura de seguridad con detección en tiempo real, respuesta a velocidad de máquina y visibilidad total de todo su entorno digital.

DemostraciónPreguntas frecuentes sobre seguridad de red

La seguridad de red es la práctica de proteger los datos y los recursos mientras se transmiten o se conectan a las redes. Utiliza cortafuegos, sistemas de detección de intrusiones, software antivirus y cifrado para bloquear el acceso no autorizado. Mediante la supervisión del tráfico, el control de los puntos de acceso y la aplicación de políticas, la seguridad de la red impide que los atacantes intercepten datos, instalen malware o utilicen sus sistemas como plataforma de lanzamiento para nuevos ataques.

Sin seguridad de red, los datos confidenciales, como los registros de clientes, los datos financieros o los planes de propiedad exclusiva, pueden ser robados o alterados. Los ataques pueden interrumpir los servicios, dañar la reputación y dar lugar a multas legales. Una buena seguridad de red garantiza que los empleados puedan trabajar de forma segura, que los socios puedan conectarse de forma segura y que los clientes puedan confiar en sus sistemas. También le ayuda a detectar y detener las amenazas antes de que se propaguen y provoquen un tiempo de inactividad importante.

Las partes clave incluyen cortafuegos que filtran el tráfico entrante y saliente; sistemas de detección y prevención de intrusiones que señalan comportamientos sospechosos; redes privadas virtuales (VPN) para un acceso remoto seguro; y protección de los puntos finales en los dispositivos. El cifrado codifica los datos en tránsito, mientras que las herramientas de gestión de información y eventos de seguridad (SIEM) recopilan registros y alertas. Juntas, estas capas forman una estrategia de defensa en profundidad.

La segmentación de red divide una red grande en zonas o subredes más pequeñas, cada una con sus propios controles de acceso. Si los atacantes violan un segmento, no pueden pasar fácilmente a otros. La segmentación limita la propagación del malware, permite aplicar diferentes reglas de seguridad a las zonas sensibles y ayuda a contener los incidentes.

Puede agrupar los dispositivos por función, como servidores, estaciones de trabajo o Wi-Fi para invitados, para adaptar las protecciones a cada uno.

La autenticación comprueba quién es usted, normalmente mediante contraseñas, certificados o tokens. La autorización decide lo que puede hacer una vez que ha entrado, como a qué servidores puede acceder. La contabilidad registra sus acciones, registrando los tiempos de acceso y los recursos utilizados.

En conjunto, la AAA garantiza que solo se conecten los usuarios válidos, que solo realicen las tareas permitidas y que se puedan rastrear sus actividades para auditorías o respuestas a incidentes.

Los atacantes suelen utilizar denegación de servicio (DoS) o DoS distribuido para saturar los sistemas y dejarlos inutilizables. Los ataques de tipo "man-in-the-middle" interceptan y alteran los datos en tránsito. El phishing y la ingeniería social se dirigen a los usuarios para robarles sus credenciales. Las campañas de malware introducen virus, gusanos o ransomware en los dispositivos. El escaneo de puertos y los exploits de vulnerabilidades buscan puntos débiles en el software o los servicios abiertos.