Las amenazas persistentes avanzadas (APT) son ataques sofisticados y dirigidos que persisten en el tiempo. Esta guía explora las características de las APT, sus tácticas y cómo se infiltran en las organizaciones.

Conozca las etapas de un ataque APT y la importancia de la inteligencia sobre amenazas en la detección y prevención. Comprender las APT es fundamental para que las organizaciones mejoren sus defensas de ciberseguridad y respondan de manera eficaz a estas amenazas sigilosas.

Definición de amenaza persistente avanzada (APT)

Una amenaza persistente avanzada es un ciberataque en el que los delincuentes colaboran para robar datos o infiltrarse en sistemas que a menudo pasan desapercibidos durante un periodo prolongado. La mayoría de estos ataques son perpetrados por Estados que buscan socavar a otro gobierno.

Mientras que otros ciberataques, como el malware y los esquemas de phishing, funcionan en cuestión de días, un APT puede durar meses o incluso años.coste de los ataques APT en 2019 fue de tan solo 15 000 dólares. El aspecto más costoso de estos ataques son las herramientas comerciales de pruebas de penetración, que les ayudan a encontrar vulnerabilidades en los sistemas y redes.

Los motivos detrás de un ataque APT pueden ser ganancias económicas, como otros tipos de ciberataques, pero también se utilizan para el espionaje político. Como es de esperar, los gobiernos suelen tener los sistemas más seguros, lo que requiere un ataque prolongado y sofisticado.

¿Cuál es la diferencia entre ATA y APT?

Un ataque dirigido avanzado (ATA) es una metodología que suelen utilizar, aunque no de forma exclusiva, ciertos grupos de actores bien establecidos. A estos grupos se les suele dar apodos como "Fancy Bear" o "Lazarus" en los medios de comunicación, y en los círculos de seguridad se les designa como grupos de "amenaza persistente avanzada" y se les asigna un identificador numérico, como APT1, APT2, etc.

Lo que distingue a un grupo de otro puede ser su táctica, infraestructura, reutilización de código y/o conjunto de objetivos generales. Por ejemplo, un grupo APT puede reutilizar un conjunto concreto de rutinas de código o tácticas de ingeniería social, mientras que otro puede basarse en vulnerabilidades concretas o zero days. Independientemente de si una empresa es atacada por una APT reconocida, una banda criminal, un hacker solitario o un empleado malintencionado, las características de los ataques dirigidos siguen siendo las mismas.

Ejemplos de amenazas persistentes avanzadas

No todas las APT siguen la misma metodología ni tienen las mismas motivaciones. Los grupos más conocidos suelen actuar con alguna intención política, pero todos utilizan métodos delictivos para alcanzar sus objetivos.

Stuxnet

Uno de los primeros y más destacados ejemplos históricos de APT es Stuxnet, diseñado para atacar programa nuclear de Irán. Aunque se descubrió en 2010, se cree que se empezó a desarrollar en 2005.

En el momento de su descubrimiento, Stuxnet era un gusano informático de 500 kilobytes que infectó el software de más de 14 instalaciones industriales en Irán. Atacaba equipos con Microsoft Windows y se propagaba por sí solo. El resultado fue que Irán perdió casi una quinta parte de sus centrifugadoras nucleares.

Wicked Panda

Un ejemplo más reciente de amenaza cibernética APT es Wicked Panda, uno de los adversarios con sede en China más prolíficos de la última década. Trabajan en interés del Estado chino y llevan a cabo ataques con fines lucrativos.

Cómo funciona un ataque APT

A simple vista, un ataque APT comienza con la infiltración. Los hackers suelen infiltrarse utilizando activos web, recursos de red, correos electrónicos de phishing, usuarios humanos autorizados, etc. Una vez dentro, el hacker instala un shell de puerta trasera que le permite acceder al sistema de la víctima cuando lo desee.

A continuación, un ataque APT tratará de ampliar su presencia e intentar comprometer a los miembros del personal con acceso a datos valiosos. Una vez que han recopilado suficiente información, los hackers enmascaran su extracción con un ataque DDoS o alguna otra forma de distracción.

Los ataques dirigidos tienen características distintivas que pueden enumerarse en diferentes fases.

- Recopilación de información

- Puntos de entrada e infiltración

- Comunicación: comando y control

- Movimiento lateral & Descubrimiento de activos

- Exfiltración: robo de las joyas de la corona

1. Recopilación de información

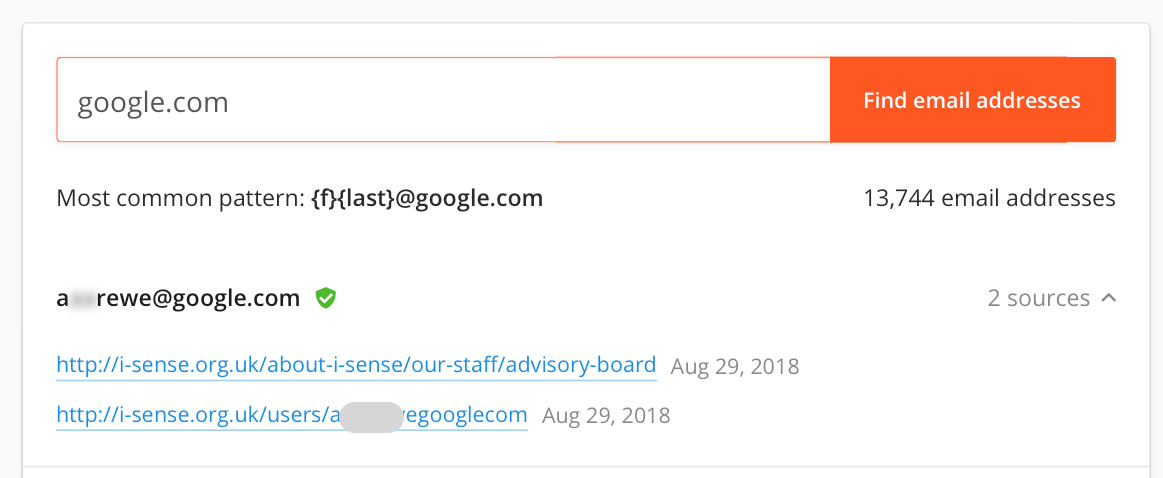

La primera fase de un ataque dirigido consiste en recopilar toda la información posible sobre la víctima. Desde el punto de vista del defensor, se trata de una operación pasiva que casi no ofrece oportunidades de detección. Durante esta fase, el adversario recopilará información pública sobre el negocio, el personal y las operaciones del objetivo. Las direcciones de correo electrónico y las URL de los sitios web se recopilarán y cotejarán a través de fuentes públicas, de las que hay muchas, como esta esta.

Cualquier información pública puede ser útil para los atacantes. Las ofertas de empleo pueden revelar datos como el hardware y el software específicos que se utilizan dentro de la organización. Y, por supuesto, muchos google dorks pueden ayudar a los atacantes a buscar vulnerabilidades y recursos específicos en sus sitios.

2. Puntos de entrada e infiltración

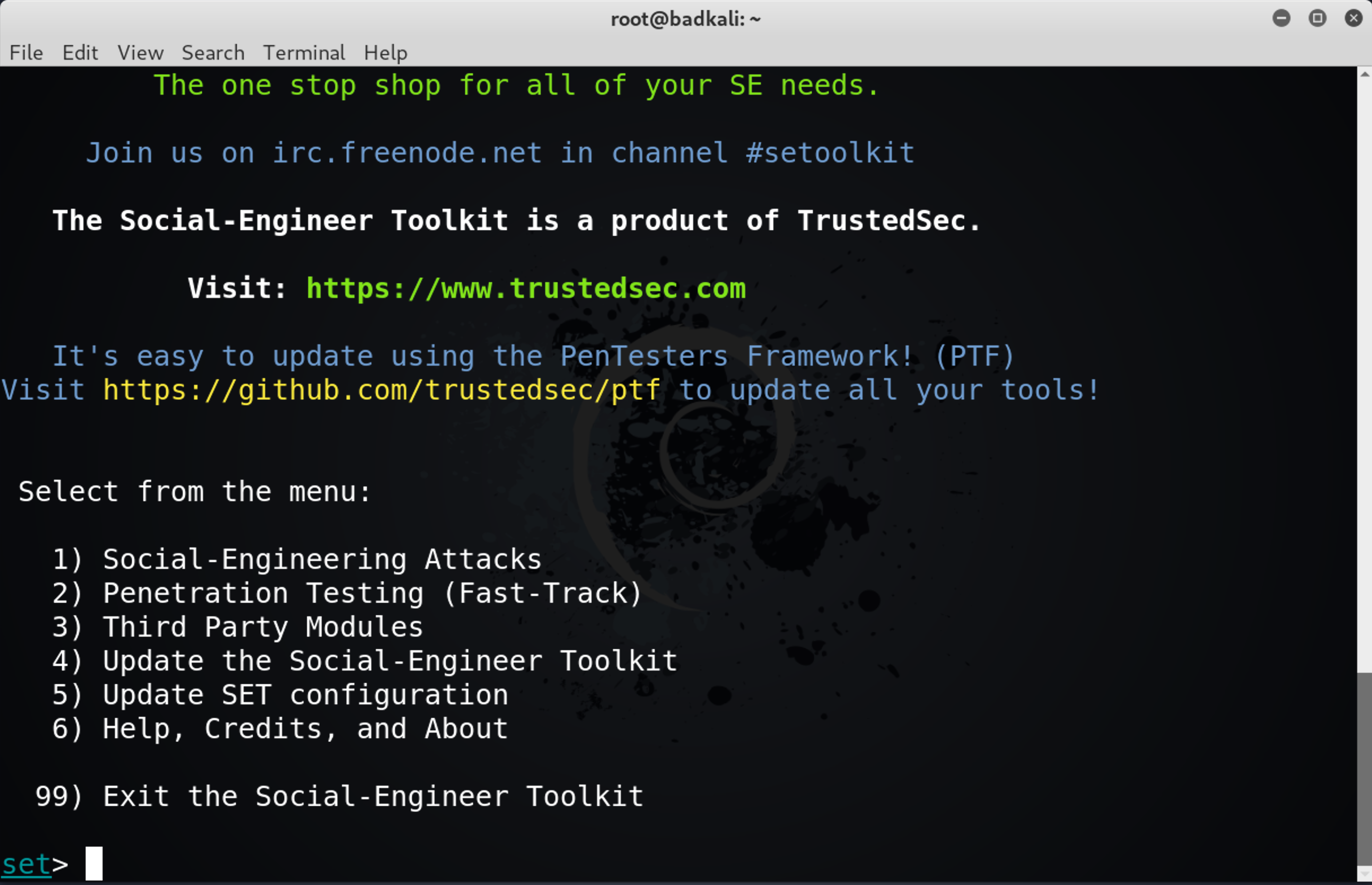

El principal reto de un intruso es conseguir entrar, lo que en última instancia significa poder ejecutar código dentro de la red objetivo. Aunque existen opciones técnicas como explotar vulnerabilidades de software o hardware, credenciales débiles, vulnerabilidades de día cero y software sin parches, el método de entrada más común con diferencia es alguna técnica de ingeniería social, normalmente spear-phishing. Engañar a los usuarios para que ejecuten código no autorizado es un arte en sí mismo, pero es un reto que, especialmente en un contexto organizativo, representa un obstáculo relativamente fácil de superar.

Aquí, al menos, existe la oportunidad de prevención y detección. Si bien los cursos de formación para concienciar sobre las técnicas de ingeniería social son una buena idea, incluso los usuarios formados pueden caer en una campaña de phishing inteligente o simplemente persistente. La mejor defensa de la organización es un software de comportamiento automatizado que pueda señalar actividades sospechosas dentro de su red e inspeccionar el tráfico cifrado.

Otra posibilidad a tener en cuenta con los ataques dirigidos es la amenaza de los infiltrados. Tanto los empleados como los contratistas representan un riesgo para la empresa. Cuando un ataque depende de información confidencial, que no es de dominio público fuera de la organización, la probabilidad de que haya alguien de dentro involucrado es aún mayor. Tenga en cuenta que los ataques dirigidos también pueden comenzar apuntando al "wetware" (los miembros de su personal) y no solo a sus activos de hardware y software.

3. Comunicación: comando y control

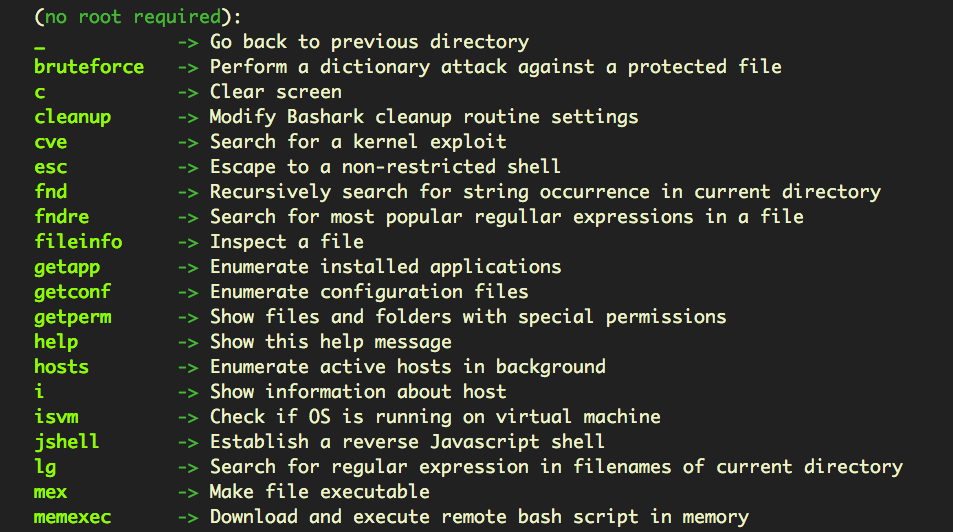

En un ataque dirigido, la primera tarea de un hacker o grupo de hackers es establecer y mantener una comunicación viable entre ellos y el código malicioso introducido en su red; en otras palabras, querrán establecer una puerta trasera persistente. Esto es vital para que un ATA pueda emitir comandos e instigar etapas posteriores del ataque, como el descubrimiento de activos, la exfiltración y la limpieza forense.

Por parte del atacante, existe una gran cantidad de marcos de trabajo de posexplotación disponibles públicamente, como Empire, Pupy, Metasploit y muchos otros.

Los hackers pueden aprovechar diversos canales de comando y control, desde simples solicitudes HTTP o https al servidor del atacante hasta tecnologías avanzadas y descentralizadas de peer-to-peer. Sitios de redes sociales como Twitter, Facebook y Google Docs han sido explotadas en protocolos C&C maliciosos.

Para los defensores, una vez más, una sólida solución de seguridad de última generación AV que pueda reconocer código genérico y proporcionar control de firewall en los puntos finales firewall control es un mínimo absoluto.

4. Movimiento lateral y descubrimiento de activos

Cuando un ataque dirigido compromete un punto final y obtiene acceso a su red, rara vez se detiene ahí. Un objetivo adicional es acceder a otros sistemas conectados y llegar a sus datos confidenciales. Si el atacante puede obtener acceso de administrador de dominio, esencialmente ha obtenido las llaves del reino, y eso, en la mayoría de los casos, es precisamente lo que busca el atacante.

Los defensores deben ser conscientes de que, incluso sin acceso de administrador de dominio, si los usuarios de la red están reutilizando la misma contraseña para diferentes servicios de red, el código del ataque podría atravesar múltiples sistemas desde un único punto de compromiso.

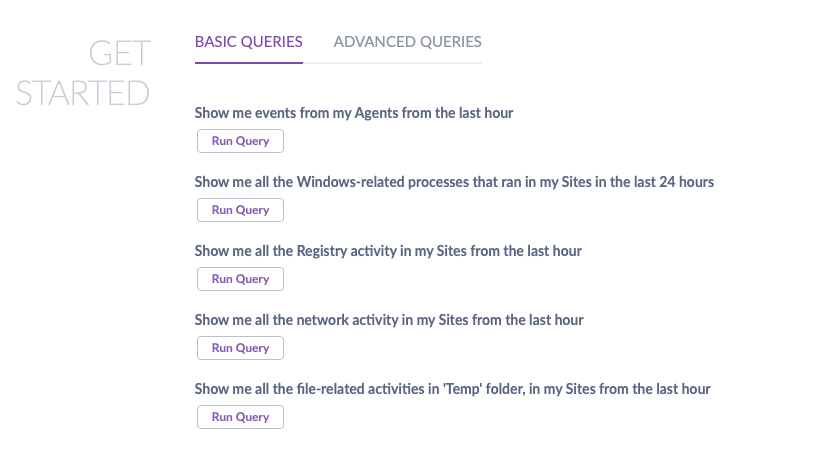

Durante esta etapa, es probable que el atacante comience a enumerar directorios, recopilar listas de archivos y catalogar datos valiosos. En esta etapa será necesario aprovechar el C&C establecido anteriormente para transferir la información a los atacantes para su análisis, por lo que existe la posibilidad de que los defensores detecten tráfico inusual si tienen una visibilidad completa de las comunicaciones de la red y listas de vigilancia crear alertas basadas en la actividad de la red y los archivos. También es útil disponer de software de seguridad con capacidad para realizar consultas básicas y avanzadas en todos los puntos finales desde una interfaz fácil de usar, como la de SentinelOne:

5. Exfiltración: el robo de las joyas de la corona

Una vez identificados los elementos de interés, el atacante pasará en algún momento a transferir los datos de la empresa fuera de las instalaciones. Esto puede ser un evento único o un proceso continuo, dependiendo del tipo de datos que los hackers hayan identificado y en los que estén interesados.

Desde el punto de vista de los atacantes, deben ser conscientes de que esta actividad puede generar cierto "ruido" y alertar a los administradores de su presencia, por lo que la exfiltración debe realizarse con cuidado y con un conocimiento profundo de las defensas con las que cuenta la organización, conocimiento que se obtiene en la fase de descubrimiento previa.

Las técnicas de exfiltración pueden ser tan simples como transmitir texto sin formato en un correo electrónico o archivos adjuntos, o más encubiertas, como pasar las credenciales de usuario en una URL o realizar cargas subrepticias a un servidor controlado por los atacantes.

Aunque normalmente la exfiltración se produce a través de Internet, los defensores deben estar atentos a los empleados que puedan intentar exfiltrar la propiedad intelectual de la empresa copiándola en un USB u otra unidad local, por lo que también es importante contar con un control de dispositivos también es importante para detectar y bloquear este medio de robo de datos.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónCaracterísticas clave de las amenazas persistentes avanzadas

Los grupos APT utilizan técnicas diferentes a las de otros hackers que sus sistemas están diseñados para detener. A continuación se indican algunas características de las amenazas persistentes avanzadas a las que debe prestar atención.

Inicios de sesión extraños fuera del horario laboral

Una primera señal de una amenaza persistente avanzada puede ser un aumento de los inicios de sesión elevados a altas horas de la noche. Las APT pueden comprometer todo un entorno en solo unas horas utilizando cuentas con mayor acceso y permisos.

Dado que estos hackers utilizan cuentas con más permisos, también puede consultar con sus diferentes departamentos para supervisar cuándo acceden a la red sus ejecutivos. Debería ser fácil identificar cuándo un usuario externo está accediendo a su información.

Actores de amenazas recurrentes

Correo electrónico interceptado

Otras actividades extrañas

El seguimiento de las amenazas y del comportamiento inusual del sistema es esencial para reforzar su ciberseguridad. Cree una base de referencia de comportamientos normales para poder identificar rápidamente cualquier anomalía.

Limitar el daño de las amenazas persistentes avanzadas

Al pensar en el daño que causan las APT a la organización, hay varias cosas que hay que tener en cuenta.

El objetivo de los atacantes puede haber sido el dinero, los datos o ambos, o puede que estuvieran más interesados en dañar la reputación o, de nuevo, en todo lo anterior. Algunos de los daños pueden ser inmediatos y otros a más largo plazo.

El daño inmediato puede manifestarse en forma de pérdidas económicas, interrupción del servicio de red o robo de datos. Las APT suelen caracterizarse por su sigilo, pero una tendencia al alza en el ámbito del ransomware es atacar a organizaciones específicas y luego golpearlas con ransomware. Esto resulta especialmente brutal para la empresa, ya que los atacantes pueden utilizar la fase de descubrimiento de activos para identificar lo que tiene más valor y asegurarse de que han desactivado las opciones de recuperación y cualquier tecnología de "prevención de exploits".

Los costes a largo plazo pueden ser más difíciles de evaluar, pero pueden girar en torno a la pérdida de propiedad intelectual que beneficia a la competencia o la pérdida de confianza entre los inversores o clientes.

Para limitar los efectos inmediatos y a largo plazo de un APT exitoso, su solución de seguridad debe incluir una estrategia posterior a la violación. Como mínimo, eso significa la capacidad de identificar y cerrar las vulnerabilidades que se utilizaron en la violación, y la capacidad de recopilar datos procesables; datos que le ayudarán a entender lo que sucedió, localizar a los responsables y, en última instancia, ayudar a mitigar los costes posteriores a la violación.

Cómo puede ayudar SentinelOne

Las medidas de detección y seguridad adecuadas son la mejor manera de hacer frente a las ciberamenazas APT. Este enfoque implica a los administradores de red, los proveedores de seguridad y una solución de seguridad proactiva.

SentinelOne resuelve las amenazas de forma proactiva y en tiempo real. Nuestros modelos basados en inteligencia artificial identifican los binarios de malware y ransomware antes de que puedan afectarle. También podemos crear un contexto crítico para la detección y respuesta proactivas en tiempo real que pueden proteger sus sistemas de amenazas persistentes avanzadas.

WatchTower, nuestro servicio de inteligencia sobre amenazas, amplía su visibilidad y capacidad de acción frente a las nuevas técnicas de los atacantes. Obtenga información relevante y oportuna a medida que surge y manténgase por delante de los atacantes.

Aumente sus operaciones de seguridad

Las amenazas cibernéticas avanzan y mejoran cada día. La diferencia entre las amenazas APT y otras amenazas es que mejoran sus tácticas a medida que se infiltran en su sistema. Si les deja esperar demasiado tiempo, todo su sistema quedará comprometido.

La solución consiste en rastrear las amenazas persistentes avanzadas y detectarlas antes de que accedan a las partes más seguras de su base de datos. SentinelOne puede proporcionar búsqueda basada en inteligencia, un refuerzo diario del SOC MDR y respuesta a incidentes.

Póngase en contacto con nosotros hoy mismo para obtener más información sobre cómo podemos ayudarle a proteger sus sistemas.

"Preguntas frecuentes sobre amenazas persistentes avanzadas

Las amenazas persistentes avanzadas son ciberataques sofisticados y prolongados en los que hackers expertos se infiltran en redes y permanecen ocultos durante meses o años. Suelen ser llevadas a cabo por Estados o grupos criminales bien financiados que tienen como objetivo organizaciones de gran valor. Las APT se utilizan para el ciberespionaje con el fin de robar propiedad intelectual, secretos de Estado o datos confidenciales.

También pueden utilizarse para obtener beneficios económicos, para el hacktivismo o para perturbar infraestructuras críticas. A diferencia de los ataques rápidos, las APT se centran en mantener un acceso persistente.

Un ejemplo famoso de APT es Stuxnet, que tuvo como objetivo el programa nuclear de Irán y causó daños físicos a las centrifugadoras. Otro ejemplo es APT1, un grupo chino que se infiltró en más de 140 organizaciones para robar propiedad intelectual y secretos comerciales. APT28, vinculado a la inteligencia militar rusa, ha atacado organizaciones gubernamentales y de defensa de todo el mundo.

Estos ataques suelen comenzar con correos electrónicos de spear-phishing que engañan a los empleados para que hagan clic en enlaces maliciosos, y luego los atacantes se mueven lateralmente a través de la red.

Las APT funcionan en varias etapas, comenzando por obtener acceso inicial a través de métodos como el spear-phishing o la explotación de vulnerabilidades. Una vez dentro, los atacantes se afianzan instalando malware y creando puertas traseras para acceder en el futuro. A continuación, escalan privilegios y se mueven lateralmente a través de la red para acceder a más sistemas.

Por último, recopilan y extraen datos valiosos mientras mantienen su presencia. A lo largo de este proceso, utilizan técnicas sofisticadas para evitar ser detectados y adaptarse a las medidas de seguridad.

Las APT se identifican buscando actividades inusuales en la red, como patrones de inicio de sesión extraños o transferencias de datos inesperadas. Los equipos de seguridad supervisan los indicadores de compromiso, como modificaciones sospechosas de archivos o intentos de acceso no autorizados. Las herramientas de detección avanzadas utilizan el aprendizaje automático y el análisis del comportamiento para detectar patrones anormales que puedan indicar actividad APT.

Las organizaciones también utilizan inteligencia sobre amenazas para identificar tácticas y firmas APT conocidas. La clave es la supervisión y el análisis continuos, ya que las APT están diseñadas para permanecer ocultas.

Las APT pueden causar pérdidas económicas masivas, con un coste medio por violación de datos de 4,88 millones de dólares según IBM. Pueden robar propiedad intelectual, datos de clientes y secretos de Estado, lo que proporciona a los atacantes importantes ventajas competitivas o políticas. Las APT pueden perturbar infraestructuras críticas, dañar la reputación de las empresas y comprometer la seguridad nacional.

El largo tiempo de detección significa que los atacantes pueden causar daños extensos antes de ser descubiertos. Las organizaciones pueden enfrentarse a consecuencias legales, multas reglamentarias y la pérdida de la confianza de los clientes.

Las organizaciones necesitan estrategias de seguridad multicapa que incluyan herramientas de detección avanzadas, segmentación de la red y supervisión continua. La formación de los empleados es fundamental, ya que las APT suelen comenzar con ataques de ingeniería social, como el phishing. Las evaluaciones de seguridad periódicas y la aplicación de parches de vulnerabilidad ayudan a cerrar los posibles puntos de entrada.

La implementación de la autenticación multifactorial y la gestión del acceso privilegiado evita que se exploten las cuentas comprometidas. Contar con un plan sólido de respuesta a incidentes y un programa de inteligencia sobre amenazas ayuda a detectar y responder más rápidamente a las actividades de las APT.

La inteligencia sobre amenazas proporciona información crucial sobre las tácticas, técnicas e indicadores de APT que ayudan a los equipos de seguridad a saber qué buscar. La caza de amenazas busca activamente actividades APT utilizando esta inteligencia para crear hipótesis sobre posibles amenazas. Juntas, ayudan a identificar los ataques APT antes de que alcancen sus objetivos.

Los cazadores de amenazas utilizan fuentes de inteligencia para comprender cómo operan grupos APT específicos y, a continuación, buscan esos comportamientos en su entorno.