Das MITRE ATT&CK Framework ist eine Wissensdatenbank zu Taktiken und Techniken von Angreifern. In diesem Leitfaden wird erläutert, wie das Framework zur Verbesserung der Erkennung und Reaktion auf Bedrohungen eingesetzt werden kann.

Erfahren Sie mehr über die Struktur des Frameworks und seine Anwendungen in der Cybersicherheit. Das Verständnis des MITRE ATT&CK Frameworks ist für Unternehmen von entscheidender Bedeutung, um ihre Sicherheitsstrategien zu verbessern.

Wer ist MITRE?

Wer ist MITRE?

MITRE wurde 1958 als Spin-off des MIT Lincoln Laboratory gegründet und ist ist eine staatlich geförderte gemeinnützige Organisation mit Sitz in Bedford, Massachusetts, und McLean, Virginia. MITRE betreibt staatlich finanzierte Forschungszentren, um die US-Regierung bei Forschung, Entwicklung und Systemtechnik in den Bereichen Luftfahrt, Verteidigung, Gesundheitswesen, innere Sicherheit und Cybersicherheit zu unterstützen.

Zu den bemerkenswerten Beiträgen für die Cybersicherheits-Community gehören die Common Vulnerability and Exposures (CVE)-Datenbank, die öffentliche Informationen zu Sicherheitslücken veröffentlicht, und die Structured Threat Information eXchange (STIX)-Sprache, die den Austausch von Informationen zu Bedrohungen erleichtert.

MITRE Engenuity wurde 2019 als spezielle Stiftung gegründet, um "mit dem privaten Sektor bei der Lösung branchenweiter Probleme im Bereich der Cyberabwehr zusammenzuarbeiten". MITRE Engenuity ist der Entwickler des MITRE Engenuity ATT&CK-Frameworks und führt MITRE Engenuity ATT&CK-Bewertungen durch.

Was ist das Ziel von MITRE ATT&CK?

MITRE Engenuity ist eine gemeinnützige Forschungsorganisation, deren erklärte Ziele wie folgt lauten:

- Endnutzern objektive Einblicke in die Verwendung bestimmter kommerzieller Sicherheitsprodukte zur Erkennung bekannter Angreiferverhalten zu vermitteln.

- Schaffung von Transparenz hinsichtlich der tatsächlichen Fähigkeiten von Sicherheitsprodukten und -dienstleistungen zur Erkennung bekannter Angreifer-Verhaltensweisen.

- Förderung der Sicherheitsanbieter-Community zur Verbesserung ihrer Fähigkeiten zur Erkennung bekannter Angreifer-Verhaltensweisen.

Das ATT&CK-Framework bietet ein gemeinsames Vokabular, das es Stakeholdern, Cyber-Verteidigern und Anbietern ermöglicht, klar über die genaue Natur einer Bedrohung und die objektive Bewertung des Cyber-Verteidigungsplans zu kommunizieren, mit dem diese Bedrohung abgewehrt werden kann.

Daraus ergeben sich drei Vorteile des Frameworks:

- Wir erhalten Einblicke in die Strategie des Angreifers hinsichtlich der Kombination von Taktiken und Techniken.

- Wir können die genaue Art einer Bedrohung klar kommunizieren und mit mehr Einblick schneller reagieren.

- Wenn wir verstehen, wer unsere typischen Gegner sind und wie sie uns angreifen, können wir proaktiv Abwehrmaßnahmen entwickeln, um sie zu entschärfen.

Wofür steht ATT&CK?

ATT&CK steht für Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) (Feindliche Taktiken, Techniken und Allgemeinwissen). MITRE Engenuity ATT&CK ist eine weltweit zugängliche Wissensdatenbank über feindliche Taktiken und Techniken, die auf Beobachtungen aus der realen Welt basiert.

Was sind ATT&CK-Taktiken?

Eine ATT&CK-Taktik ist das oberste Ziel eines Angreifers. Taktiken liefern dem Analysten Informationen über die potenzielle Absicht der Aktivität – oder beantworten die Frage, warum ein Angreifer seine Aktionen durchführt. Taktiken stellen übergeordnete Kontextkategorien für einzelne Techniken dar – zum Beispiel erster Zugriff, Ausführung, Persistenz.

Was sind ATT&CK-Techniken?

Eine ATT&CK-Technik ist wie der Angreifer seine Ziele erreicht und stellt auch dar, was ein Angreifer mit seinen Aktionen zu erreichen versucht. Beispielsweise kann ein Gegner versuchen, Daten zu verschlüsseln oder zu komprimieren, während er die Exfiltrationstaktik anwendet.

Die Beziehung zwischen Taktiken und Techniken wird in der ATT&CK-Matrix visualisiert. Beispielsweise kann die Persistenz-Taktik eine Reihe von zugehörigen Techniken umfassen, wie z. B. die Erstellung eines neuen Dienstes oder einer neuen geplanten Aufgabe.

Wie unterscheidet sich MITRE ATT&CK von Cyber Kill Chain?

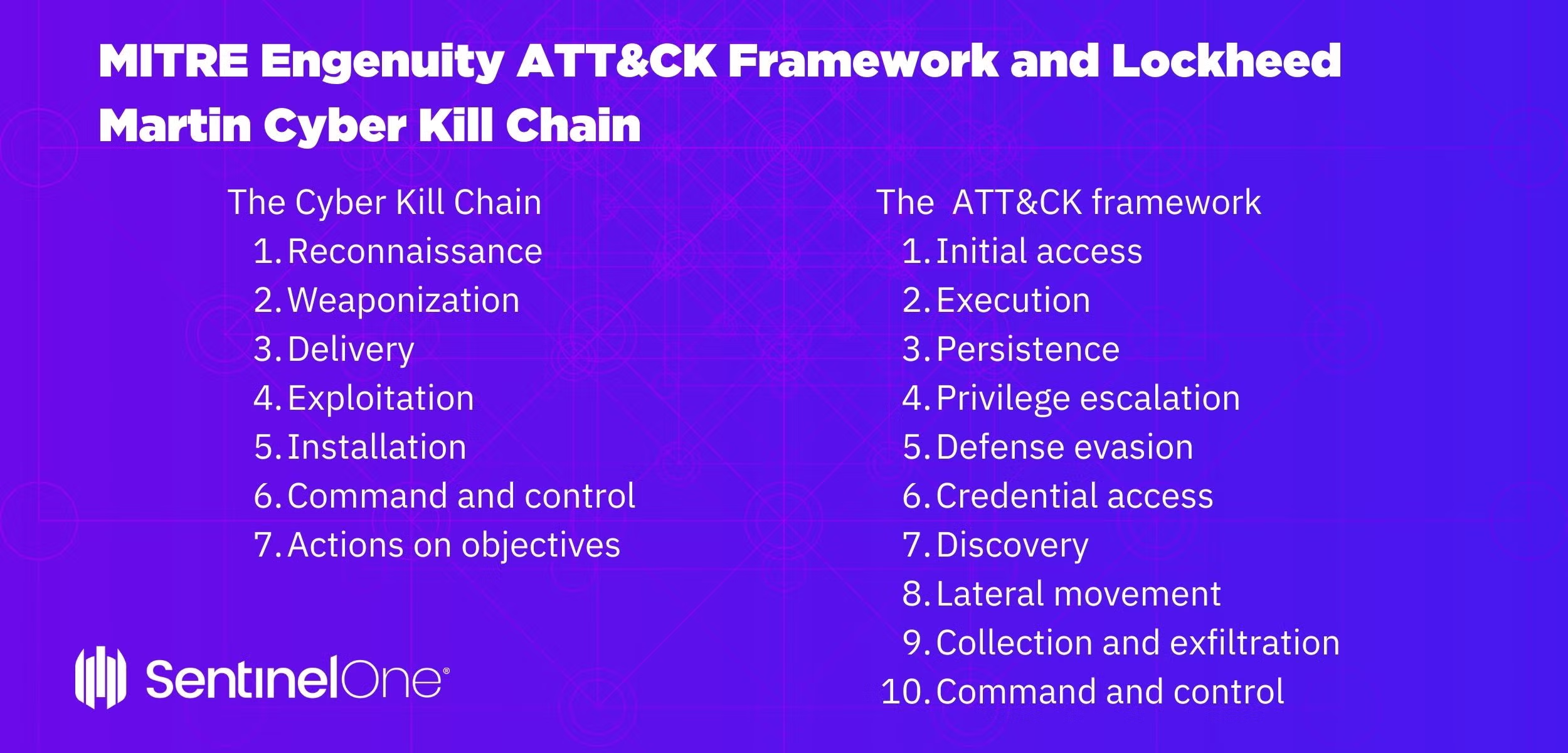

Auf den ersten Blick ähnelt das MITRE Engenuity ATT&CK-Framework der Lockheed Martin Cyber Kill Chain. Beide Frameworks bieten unterschiedliche Modelle für Bedrohungsverhalten und -ziele.

Die Cyber Kill Chain ist in 7 Schritte unterteilt:

- Aufklärung

- Waffeneinsatz

- Auslieferung

- Ausnutzung

- Installation

- Befehl und Kontrolle

- Maßnahmen in Bezug auf Ziele

Das MITRE Engenuity ATT&CK-Framework umfasst 10 Schritte:

- Erster Zugriff

- Ausführung

- Persistenz

- Privilegienerweiterung

- Umgehung von Abwehrmaßnahmen

- Zugriff auf Anmeldedaten

- Entdeckung

- Seitliche Bewegung

- Sammlung und Exfiltration

- Befehl und Kontrolle

Jeder Schritt im ATT&CK-Framework umfasst mehrere Taktiken und Techniken, die eine zusätzliche Granularität und Spezifität bei der Beschreibung des Verhaltens von Angreifern bieten. ATT&CK geht über die Beschreibung der Phasen eines Angriffs hinaus und modelliert stattdessen spezifische Aktionen und Motivationen von Angreifern.

Darüber hinaus wird die Cyber Kill Chain sequenziell gelesen, beginnend mit der Aufklärung und endend mit Aktionen auf Ziele. Das ATT&CK-Framework ist nicht chronologisch und geht davon aus, dass Angreifer im Laufe eines Angriffs ihre Taktiken und Techniken ändern können.

MITRE weist darauf hin, dass es sich um ein "mittleres Gegnermodell" handelt, das weder zu verallgemeinernd noch zu spezifisch ist. Hochrangige Modelle wie die Lockheed Martin Cyber Kill Chain veranschaulichen die Ziele der Gegner, gehen jedoch nicht konkret darauf ein, wie diese Ziele erreicht werden.

Umgekehrt definieren Exploit- und Malware-Datenbanken zwar konkret die IoC-"Puzzleteile" in einem riesigen Puzzle, aber sie stehen nicht unbedingt in Zusammenhang damit, wie die Bösewichte sie verwenden, und sie identifizieren in der Regel auch nicht, wer die Bösewichte sind. Das TTP-Modell von MITRE Engenuity ist der goldene Mittelweg, bei dem Taktiken die schrittweisen Zwischenziele sind und die Techniken darstellen, wie jede Taktik erreicht wird.

Verwendung des MITRE ATT&CK-Frameworks

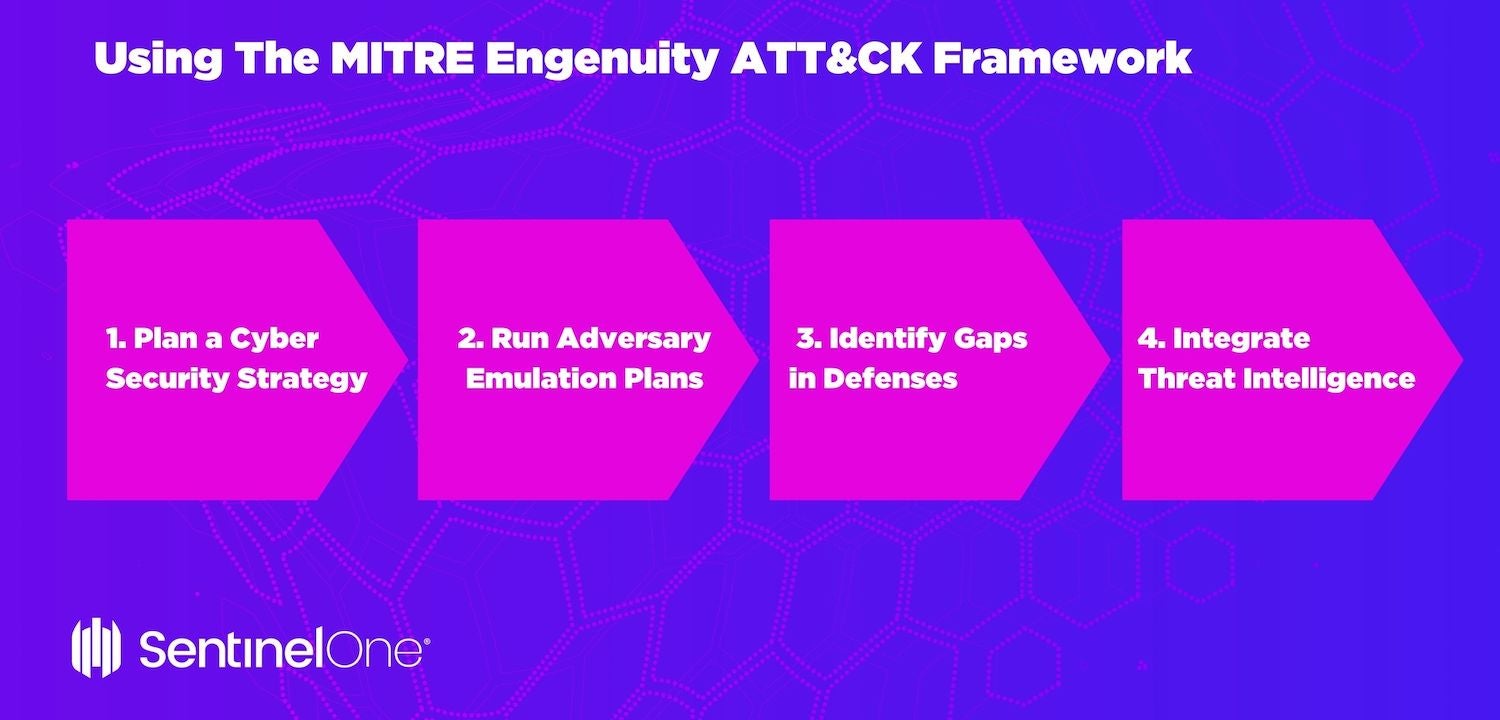

CISOs und Sicherheitsteams können die folgenden Best Practices des ATT&CK-Frameworks nutzen, um ihre Sicherheitslage zu verbessern:

1. Planen Sie eine Cybersicherheitsstrategie

Nutzen Sie ATT&CK, um Ihre Cybersicherheitsstrategie zu planen. Bauen Sie Ihre Abwehrmaßnahmen auf, um den Techniken entgegenzuwirken, die bekanntermaßen gegen Ihre Art von Organisation eingesetzt werden, und statten Sie sich mit Sicherheitsüberwachung aus, um Hinweise auf ATT&CK-Techniken in Ihrem Netzwerk zu erkennen.

2. Führen Sie Adversary Emulation Plans durch

Verwenden Sie ATT&CK für Adversary Emulation Plans, um die Leistung des Red Teams zu verbessern. Red Teams können einen konsistenten und gut organisierten Ansatz zur Definition der Taktiken und Techniken spezifischer Bedrohungen entwickeln und einsetzen und dann ihre Umgebung logisch bewerten, um zu sehen, ob die Abwehrmaßnahmen wie erwartet funktionieren.

3. Lücken in der Verteidigung identifizieren

ATT&CK-Matrizen können Blue Teams dabei, die Komponenten eines potenziellen oder laufenden Cyberangriffs besser zu verstehen, um Lücken in den Abwehrmaßnahmen zu identifizieren und Lösungen für diese Lücken zu implementieren. ATT&CK dokumentiert empfohlene Abhilfemaßnahmen und kompensierende Kontrollen für die Techniken, für die Sie anfälliger sind.

4. Bedrohungsinformationen integrieren

ATT&CK kann Ihre Bedrohungsinformationen effektiv in Ihre Cyberabwehrmaßnahmen integrieren. Bedrohungen können den spezifischen Techniken der Angreifer zugeordnet werden, um zu verstehen, ob Lücken bestehen, Risiken zu bestimmen und einen Umsetzungsplan zu entwickeln, um diese zu schließen.

Wie bewertet MITRE ATT&CK Sicherheitsprodukte?

Die Emulationen der MITRE Engenuity ATT&CK-Bewertungen sind so konzipiert, dass sie die bekannten TTPs eines Angreifers nachahmen, und werden in einer kontrollierten Laborumgebung durchgeführt, um die Wirksamkeit der Produkte der teilnehmenden Anbieter zu bestimmen. Laut MITRE Engenuity:

"Die (ATT&CK-)Bewertungen verwenden eine Angreiferemulation, bei der ein bestimmter Angreifer "nachgeahmt" wird. Dadurch können wir eine relevante Teilmenge der ATT&CK-Techniken zum Testen auswählen. Um unsere Emulationspläne zu erstellen, verwenden wir öffentliche Bedrohungsinformationen, ordnen diese ATT&CK zu und legen dann fest, wie das Verhalten nachgebildet werden kann."

Das Ziel ist es, einen vollständigen, logischen Angriff zusammenzustellen, der alle Phasen eines umfassenden, erfolgreichen Angriffs durchläuft, von der ersten Kompromittierung über die Persistenz, laterale Bewegung, Datenexfiltration usw.

Da MITRE Engenuity bei den Bewertungen mit Anbietern zusammenarbeitet, ist MITRE Engenuity praktisch das rote Team, während der Anbieter, der MITRE Engenuity Erkennung und Reaktion bereitstellt, das blaue Team ist. Das Ergebnis ist ein "Purple Team", das dabei hilft, Sicherheitskontrollen in Echtzeit zu testen, indem es die Vorgehensweise nachahmt, die Angreifer bei einem tatsächlichen Angriff wahrscheinlich anwenden würden, basierend auf ihren bekannten TTPs, die in der Praxis beobachtet wurden.

Warum ist die MITRE ATT&CK-Bewertung wichtig?

Das Testen von Sicherheitslösungen ist seit langem problematisch und ungeeignet, um die tatsächliche Leistungsfähigkeit zu bestimmen. Vom ursprünglichen EICAR-Test bis hin zu den speziellen Testlabors von Drittanbietern, die es seit einigen Jahren gibt, gab es immer eine große Diskrepanz zwischen künstlichen Tests und der tatsächlichen Wirksamkeit. Die Anbieter selbst sind sich seit langem bewusst, dass ihre Kunden sowohl Sicherheit als auch Schulungen für ihre Produkte benötigen, und sie haben sich natürlich zum Ziel gesetzt, ihre Lösungen in Situationen zu präsentieren, die ihren eigenen Stärken am besten entsprechen.

Was MITRE auf den Tisch bringt, ist einzigartig. Erstens liefert die Bewertung unabhängige, unparteiische und offene Testkriterien und -ergebnisse. Wichtig ist, dass der Test nicht darauf abzielt, die Produkte der Anbieter gegeneinander zu bewerten oder zu beurteilen. Das Ziel ist es, zu zeigen, wie das Produkt auf bestimmte Phasen eines Angriffs reagiert. Dies hilft Unternehmensanwendern zu verstehen, wie sich das Produkt, das sie eingeführt haben oder dessen Einführung sie in Betracht ziehen, in der Praxis wahrscheinlich verhalten wird.

Zweitens kommt sie, mit einigen Einschränkungen, auf die wir gleich noch eingehen werden, der realen Erfahrung so nahe wie keine andere derzeit verfügbare Methode. Durch die Verknüpfung beobachteter, in der Praxis vorkommender TTPs und deren Anwendung in Phasen, die das Verhalten eines gesamten Angriffszyklus nachahmen, erhalten Verbraucher einen weitaus umfassenderen Einblick in die Leistungsfähigkeit eines Produkts, als dies durch Tests mit einer Sammlung bekannter und unbekannter Malware-Beispiele möglich wäre.

Was ist die Geschichte der MITRE ATT&CK Enterprise Evaluations?

Die MITRE Engenuity ATT&CK-Evaluierungen begannen erstmals im Jahr 2018. MITRE Engenuity unterhält eine Wissensdatenbank mit bekannten fortgeschrittenen Bedrohungsgruppen und wählt jedes Jahr eine oder mehrere gegnerische Gruppen aus, die für Evaluierungstests emuliert werden sollen. Detaillierte Ergebnisse der aktuellen und früheren Bewertungen finden Sie auf der MITRE Engenuity ATT&CK-Bewertungsteilnehmer-Vergleichstool.

APT 3 (2018)

APT3 ist eine in China ansässige Bedrohungsgruppe, die erstmals 2010 aktiv wurde und mit dem chinesischen Ministerium für Staatssicherheit (Chinas Geheimdienst) in Verbindung steht. APT3 ist unter verschiedenen Namen bekannt, darunter Gothic Panda, Pirpi, UPS Team und Buckeye, und wurde mit Angriffen in den Bereichen Luft- und Raumfahrt, Verteidigung, Hochtechnologie, Telekommunikation und Transport in Verbindung gebracht.

Das Ziel von APT3 ist es, wichtige Informationen von privaten Organisationen oder Regierungen zu stehlen und damit politische, wirtschaftliche oder militärische Ziele Chinas zu erreichen. Während sie ursprünglich US-amerikanische Unternehmen ins Visier nahmen, hat sich ihr Fokus nun auf politische Oppositionsgruppen in Hongkong verlagert.

Der APT3-Testprozess wurde in zwei Szenarien unterteilt – das erste unter Verwendung von CobaltStrike und das zweite mit PowerShell Empire. Das Angriffsszenario umfasste den folgenden Ablauf:

- Einrichtung von Befehl und Kontrolle

- Vorbereitung der Tools

- Anfängliche Kompromittierung

- Anfängliche Erkundung

- Zugriff erweitern

- Persistenz herstellen

- Diebstahl geistigen Eigentums

APT29 (2019)

APT29 ist eine in Russland ansässige Bedrohungsgruppe, die erstmals um 2008 aktiv wurde und dem russischen Auslandsgeheimdienst (SVR) zugeschrieben wird. APT29 ist unter verschiedenen Namen bekannt, darunter Cozy Bear, The Dukes, StellarParticle und Dark Halo, und wird mit Angriffen auf europäische und NATO-Mitgliedsländer sowie Thinktanks in Verbindung gebracht.

Cozy Bear ist vor allem für den Hack des Democratic National Committee im Jahr 2015 und die anschließende Wahlbeeinflussung über soziale Medien bekannt Botnets. Die Motivation von APT29 sind souveräne Staaten und Regierungen, die gegensätzliche politische, wirtschaftliche und militärische APT29 ist eine hochentwickelte und gut finanzierte Gruppe, die für ihre heimlichen und maßgeschneiderten Malware bekannt ist.

Der APT29-Testprozess wurde in zwei Szenarien unterteilt – Das erste verwendete eine breit angelegte "Smash-and-Grab"-Technik (in Anlehnung an die groß angelegten Spear-Phishing-Kampagnen) und das zweite verwendete eine gezielte "Low and Slow"-Technik. Das Angriffsszenario bestand aus dem folgenden Ablauf:

- Einrichtung von Befehl und Kontrolle

- Vorbereitung der Tools

- Gezielte anfängliche Kompromittierung oder breite anfängliche Kompromittierung (Smash and Grab)

- Stealth-Toolkit einsetzen

- Stealth-Informationsbeschaffung

- Operative Bereinigung

Carbanak und FIN7 (2020)

Carbanak und FIN7 sind mit Russland verbundene Gegner, die beide die Carbanak-Malware verwenden, aber als separate Bedrohungsgruppen verfolgt werden. Carbanak wurde erstmals 2014 entdeckt und zielt in erster Linie auf Bankennetzwerke und Finanzinstitute in den USA, Deutschland, China und der Ukraine ab.

Carbanak soll über 900 Millionen Dollar von Banken und Tausenden von Privatkunden gestohlen haben. FIN7 wurde erstmals Mitte 2015 entdeckt und zielt auf den Einzelhandel, die Gastronomie und das Gastgewerbe in den USA ab. FIN7 behauptet, über 1 Milliarde US-Dollar von seinen Opfern gestohlen zu haben.

Der Testprozess für Carbanak/FIN7 wurde in zwei Szenarien unterteilt – das erste zielte auf ein Finanzinstitut ab, das zweite auf einen Hotelmanager. Das Angriffsszenario umfasste den folgenden Ablauf:

- Einrichtung von Befehls- und Kontrollsystemen

- Vorbereitung der Tools

- Gezielte erste Kompromittierung

- Erweiterung des Zugriffs

- Etablierung der Persistenz

- Illegale Geldüberweisungen oder Diebstahl von Hotelzahlungsinformationen

Was ist neu in der MITRE ATT&CK 2021-Bewertung?

Die im April 2021 veröffentlichten Ergebnisse konzentrieren sich auf die Nachahmung der Finanzbedrohungsgruppen Carbanak und FIN7.

Sowohl Carbanak als auch FIN7 haben eine gut dokumentierte Geschichte weitreichender Auswirkungen. Carbanak wird der Diebstahl von insgesamt 900 Millionen US-Dollar von Banken und mehr als tausend Privatkunden zugeschrieben. FIN7 soll für den Diebstahl von mehr als 15 Millionen Kreditkartendaten von Kunden aus aller Welt verantwortlich sein.

Das Hauptziel ihrer böswilligen Aktivitäten ist es, finanzielle Vermögenswerte von Unternehmen zu stehlen, wie z. B. Debitkarteninformationen, oder über die Computer von Mitarbeitern der Finanzabteilung Zugriff auf Finanzdaten zu erhalten, um Überweisungen auf Offshore-Konten durchzuführen.

Die ATT&CK-Bewertungen 2021 führten außerdem zwei wichtige Neuerungen ein: Tests in Linux-Umgebungen sowie die Hinzufügung von Schutz-Tests. MITRE Engenuity veröffentlichte außerdem den ATT&CK Navigator veröffentlicht, ein Tool zum Vergleichen und Verstehen der relativen Leistung von Anbietern in einer bestimmten ATT&CK-Bewertung.

MITRE ATT&CK Tools und Ressourcen

MITRE Engenuity veröffentlicht nur die Rohdaten der Bewertungen. Die Interpretation der Daten und das Ziehen von Schlussfolgerungen obliegt dem Leser. Das SentinelOne-Team hat ein Whitepaper bereitgestellt MITRE ATT&CK Evaluation – Carbanak and Fin7 zur Verfügung gestellt, um das Verständnis der Ergebnisse zu erleichtern.

Möchten Sie mehr erfahren? SentinelOne schützt Ihr Unternehmen proaktiv in jeder Phase des Bedrohungszyklus.

"Häufig gestellte Fragen zum Mitre Attack Framework

Das MITRE ATT&CK Framework ist eine öffentliche Wissensdatenbank mit realen Angriffstaktiken, -techniken und -verfahren. Sicherheitsteams nutzen es, um die Vorgehensweise von Angreifern zu verstehen, Schwachstellen zu identifizieren und ihre Abwehrmaßnahmen zu verbessern. Das Framework bildet jede Phase eines Angriffs ab, vom ersten Zugriff bis zur Datenexfiltration.

Die MITRE ATT&CK-Techniken umfassen, wie Angreifer Zugriff erlangen, sich lateral bewegen, Berechtigungen eskalieren, der Erkennung entgehen, Daten sammeln und vieles mehr. Beispiele hierfür sind Phishing, Credential Dumping, Command and Control und Persistenzmethoden. Zu jeder Technik gibt es detaillierte Informationen darüber, wie sie eingesetzt wird und welche Tools Angreifer bevorzugen.

NIST bietet Standards und Richtlinien für Sicherheitskontrollen, Risikomanagement und Compliance.

MITRE ATT&CK ist eine taktische Matrix, die sich darauf konzentriert, wie sich echte Angreifer in der Praxis verhalten. Während NIST die Regeln festlegt, zeigt MITRE ATT&CK, was Angreifer tatsächlich tun, und erklärt, wie man sie erkennen kann.

Das Hauptziel besteht darin, Unternehmen dabei zu helfen, das Verhalten von Angreifern zu verstehen und vorherzusehen. Das Framework bietet einen Entwurf der realen Angriffsschritte, wodurch es einfacher wird, Bedrohungen zu erkennen und zu blockieren, bevor sie kritische Systeme erreichen. Sicherheitsteams nutzen es, um ihre Strategien zur Erkennung, Reaktion und Abwehr zu verbessern.

Mit MITRE ATT&CK können Sie Ihre aktuellen Abwehrmaßnahmen gegen reale Bedrohungen testen. Es hilft Ihnen, Lücken zu identifizieren, die Erkennungsabdeckung zu planen und Verbesserungen zu priorisieren. Sicherheitsteams erhalten einen klaren Überblick darüber, wie Angreifer vorgehen und welche Kontrollen korrigiert oder hinzugefügt werden müssen, um ihnen entgegenzuwirken.

Das Framework hilft Ihnen zu erkennen, welche Angriffstechniken Ihre Abwehrmaßnahmen abfangen und welche sie übersehen. Durch die Zuordnung von Warnmeldungen zu ATT&CK können Sie Sicherheitslücken schließen, Investitionen priorisieren und schneller auf Vorfälle reagieren. Es bietet Ihnen eine strukturierte Möglichkeit, Ihre Sicherheitslage zu bewerten und zu verbessern.

Beginnen Sie damit, Ihre Sicherheitswarnungen und Vorfälle den ATT&CK-Techniken zuzuordnen. Nutzen Sie das Framework, um Lückenanalysen durchzuführen und die Überwachung zu verbessern. Sie können Simulationen durchführen, nach bestimmten Taktiken suchen und Ihre Abwehrmaßnahmen optimieren.

Schulen Sie Ihre Mitarbeiter in Bezug auf das Verhalten von Angreifern und nutzen Sie das Framework, um sich entwickelnde Bedrohungen zu verfolgen, insbesondere um sie vor oder während ihrer Veränderung im Auge zu behalten.

MITRE ATT&CK-Bewertungen testen Sicherheitsprodukte anhand realer Angreifer-Verhaltensweisen. Anbieter werden danach bewertet, wie gut sie bekannte Techniken erkennen und darauf reagieren. Unternehmen nutzen diese Ergebnisse, um Sicherheitstools auszuwählen, die mit realen Bedrohungen umgehen können, und um zu erkennen, wo Lücken in der effektiven Erkennung bestehen könnten.