Cyber Threat Intelligence (CTI) umfasst das Sammeln und Analysieren von Informationen über potenzielle Bedrohungen. Dieser Leitfaden untersucht die Bedeutung von CTI für proaktive Cybersicherheitsmaßnahmen und die Reaktion auf Vorfälle.

Erfahren Sie mehr über die Arten von Bedrohungsinformationen, deren Quellen und wie Sie CTI in Ihre Sicherheitsstrategie integrieren können. Das Verständnis von CTI ist für Unternehmen von entscheidender Bedeutung, um neuen Bedrohungen immer einen Schritt voraus zu sein.

Was ist Cyber Threat Intelligence?

Was ist Cyber Threat Intelligence?

Laut Gartnersind Bedrohungsinformationen "evidenzbasierte Erkenntnisse (z. B. Kontext, Mechanismen, Indikatoren, Auswirkungen und handlungsorientierte Empfehlungen) über bestehende oder aufkommende Bedrohungen oder Gefahren für Vermögenswerte, die als Grundlage für Entscheidungen über die Reaktion des Betroffenen auf diese Bedrohung oder Gefahr dienen können."

Im Bereich der Cybersicherheit sind Bedrohungsinformationen Daten, die ein Unternehmen sammelt, verarbeitet und analysiert, um die Motive, Ziele und Angriffsverhalten von Bedrohungsakteuren besser zu verstehen. Anhand dieser Informationen können Unternehmen schnelle und fundierte Entscheidungen treffen, um sich vor Bedrohungsakteuren in der Zukunft zu schützen.

Es ist wichtig, den Unterschied zwischen Bedrohungsinformationen und Bedrohungsdaten zu beachten: Bedrohungsdaten sind die Daten selbst ohne Kontext, während Bedrohungsinformationen die Analyse der Informationen und deren Verwendung zur Entscheidungsfindung über die nächsten Schritte umfassen.

Warum sind Bedrohungsinformationen wichtig?

Die Bedrohungslandschaft ist heute dynamischer und komplexer denn je. Die nächsten Schritte eines Angreifers vorherzusagen, ist eine enorme Herausforderung, insbesondere ohne Daten, die Annahmen untermauern. Bedrohungsinformationen helfen Unternehmen dabei, das bisherige Verhalten von Angreifern zu bewerten, ihre nächsten Schritte vorherzusagen und zu entscheiden, wo Schutzmaßnahmen erforderlich sind.

Threat Intelligence wird bei Sicherheitstools immer häufiger eingesetzt und ist ein wichtiger Bestandteil der Sicherheitsarchitektur, der Sicherheitsteams dabei hilft, Bedrohungen zu erkennen und zu untersuchen.

Mithilfe von Threat Intelligence sind Unternehmen in der Regel besser vorbereitet auf:

- Aufdeckung der Motive von Angreifern und ihrer Taktiken, Techniken und Verfahren (TTPs), um Cybersicherheitsakteure zu stärken.

- Den Entscheidungsprozess eines Bedrohungsakteurs verstehen und Sicherheitsteams bei der Umsetzung von Incident Response.

- Treffen Sie Entscheidungen über Investitionen in Cybersicherheit, indem Sie bisher unbekannte Informationen aufdecken.

- Informieren Sie die Stakeholder des Unternehmens (z. B. Vorstände, CISOs, CIOs und CTOs) über das Verhalten von Bedrohungsakteuren, um klügere Investitionen, eine verbesserte Risikominderung und eine effizientere und schnellere Entscheidungsfindung zu ermöglichen.

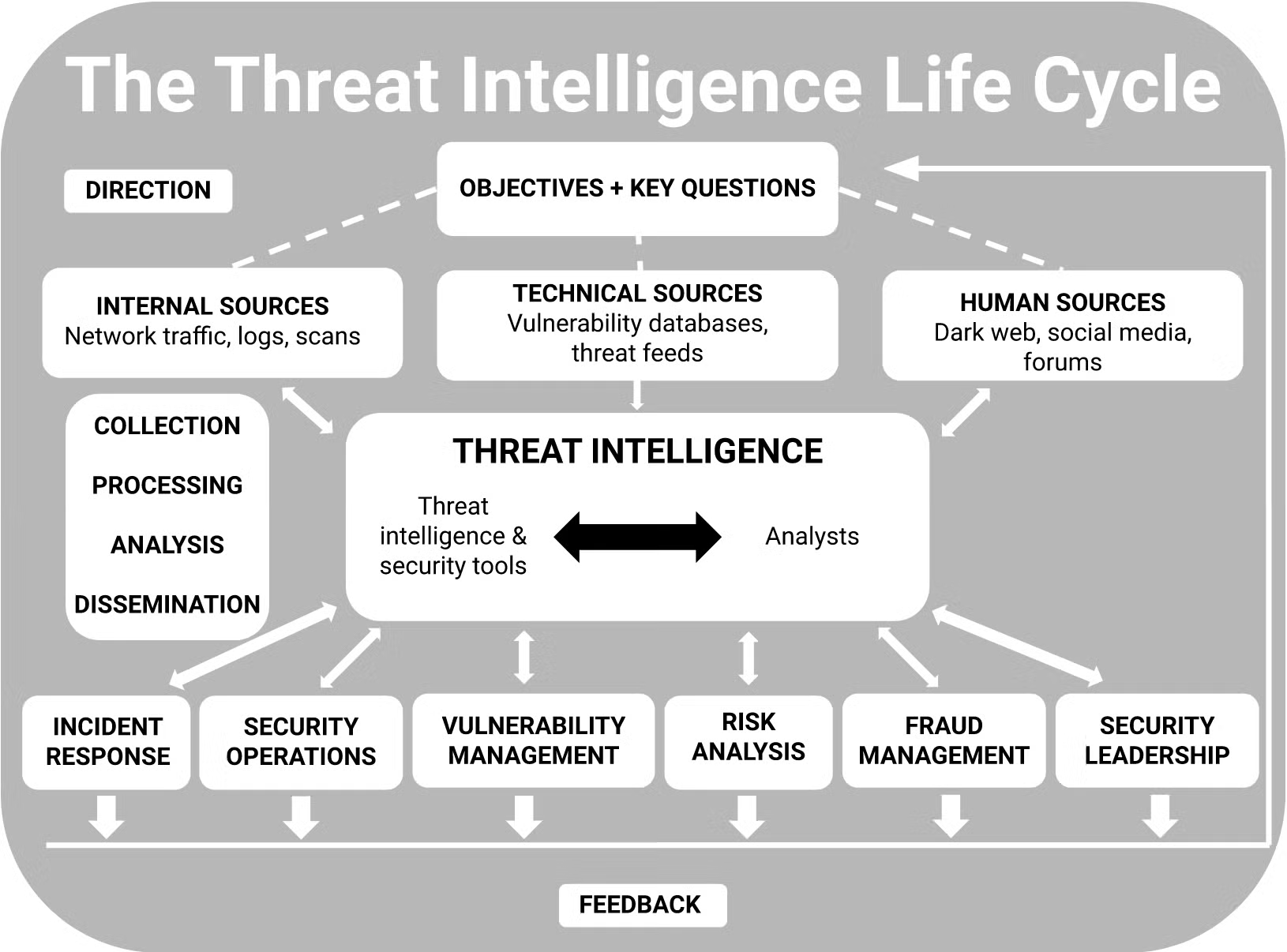

Der Lebenszyklus der Bedrohungsinformationen

Für die meisten Unternehmen besteht der Lebenszyklus von Bedrohungsinformationen aus sechs Phasen: Ausrichtung, Erfassung, Verarbeitung, Analyse, Verbreitung und Feedback. Die spezifischen Aktivitäten, die während jeder Phase des Lebenszyklus von Bedrohungsinformationen durchgeführt werden, unterscheiden sich jedoch oft geringfügig je nach Unternehmen und werden in der Regel durch eine Kombination einzigartiger Faktoren wie Anwendungsfälle, Prioritäten und Risiken bestimmt.

Im Idealfall definieren die wichtigsten Stakeholder die Ziele der Organisation für Bedrohungsinformationen klar und eindeutig, bevor andere Phasen beginnen, um den Erfolg des gesamten Lebenszyklus sicherzustellen. Sobald die Ziele für Bedrohungsinformationen festgelegt sind, können sie sich je nach den gesammelten Daten und dem erhaltenen Feedback ändern. Die Daten werden aus einer Vielzahl von Quellen gesammelt, darunter interne, technische und menschliche Komponenten, und dann verwendet, um ein vollständigeres Bild der potenziellen und tatsächlichen Bedrohungen zu erstellen.

In den meisten Fällen werden Bedrohungsinformationen in einem Threat Intelligence Feed zusammengestellt: einem kontinuierlichen Datenstrom, der Informationen über Bedrohungen liefert, darunter Listen mit IoCs wie bösartige URLs oder E-Mails, Malware-Hashes und verdächtige IP-Adressen. Die Daten, mit denen Bedrohungsinformations-Feeds gefüllt werden, stammen oft aus mehreren Quellen, darunter Open-Source-Informations-Feeds, Netzwerk- und Anwendungsprotokolle sowie Feeds von Drittanbietern.

Sobald genügend Daten gesammelt wurden, werden sie in verwertbare Informationen umgewandelt, die zeitnah und für alle klar verständlich sind, einschließlich der wichtigsten Stakeholder, die diese Informationen nutzen, um zukünftige Bedrohungsinformationszyklen zu verbessern und ihre Entscheidungsprozesse zu verfeinern.

1. Ausrichtung

In dieser Phase des Lebenszyklus der Bedrohungsaufklärung legen die Beteiligten Ziele für das gesamte Bedrohungsaufklärungsprogramm fest. Die Ausrichtung umfasst in der Regel das Verstehen und Formulieren von:

- Die zu schützenden Vermögenswerte

- Die potenziellen Auswirkungen des Verlusts von Vermögenswerten oder der Unterbrechung von Prozessen

- Die Arten von Bedrohungsinformationen, die zum Schutz von Vermögenswerten und zur Reaktion auf Bedrohungen erforderlich sind

- Die Prioritäten hinsichtlich dessen, was geschützt werden muss

2. Sammlung

In dieser Phase des Lebenszyklus von Bedrohungsinformationen werden Informationen gesammelt, die den wichtigsten Informationsanforderungen entsprechen. Bei den gesammelten Daten handelt es sich in der Regel um eine Kombination aus fertigen Informationen (z. B. Informationsberichte von Experten und Anbietern) und Rohdaten (z. B. Malware-Signaturen oder durchgesickerte Anmeldedaten).

Die Erfassung erfolgt in der Regel über eine Vielzahl von Quellen, darunter:

- Metadaten und Protokolle aus internen Netzwerken und Sicherheitsgeräten

- Bedrohungsdaten-Feeds von Branchenorganisationen und Cybersicherheitsanbietern

- Gespräche und Interviews mit sachkundigen Quellen

- Open-Source-Nachrichten und Blogs

- Websites und Formulare

- Geschlossene Quellen wie Dark-Web-Foren

3. Verarbeitung

In dieser Phase des Lebenszyklus der Bedrohungsaufklärung werden die gesammelten Daten in ein nutzbares Format umgewandelt, wobei je nach Erfassungsmethode unterschiedliche Verarbeitungsmethoden zum Einsatz kommen. So müssen beispielsweise Rohdaten von Menschen oder Maschinen verarbeitet werden, um als nutzbar zu gelten, und alle menschlichen Berichte sollten korreliert und bewertet, auf Konflikte überprüft und kontrolliert werden.

4. Analyse

In dieser Phase des Lebenszyklus von Bedrohungsinformationen werden die verarbeiteten Informationen in Erkenntnisse umgewandelt, die als Grundlage für Entscheidungen dienen können. Diese Entscheidungen können beispielsweise betreffen, ob eine potenzielle Bedrohung untersucht werden soll, welche Maßnahmen ein Unternehmen sofort ergreifen sollte, um einen Angriff abzuwehren, wie die Sicherheitskontrollen verstärkt werden können oder in welcher Höhe Investitionen in zusätzliche Sicherheitsressourcen gerechtfertigt sind.

Die Darstellung dieser Analyse ist ebenfalls wichtig. Unternehmen sammeln und verarbeiten möglicherweise unendliche Mengen an Informationen und präsentieren diese dann in einer Weise, die für Entscheidungsträger nicht verständlich oder nutzbar ist.

Um Analysen einem nicht-technischen Publikum zu vermitteln, sollten Sie die folgenden Empfehlungen beachten:

- Fassen Sie sich kurz

- Vermeiden Sie übermäßig technische Begriffe und verwirrende Fachsprache

- Formulieren Sie Probleme in geschäftlichen Begriffen

- Fügen Sie eine empfohlene Vorgehensweise hinzu

Das Format, in dem solche Informationen präsentiert werden, hängt von den Informationen selbst und der Zielgruppe ab. Intelligence-Teams stellen ihre Analysen oft in verschiedenen Formaten zur Verfügung, darunter Live-Videos, Präsentationen und formelle Berichte.

5. Verbreitung

In dieser Phase des Lebenszyklus von Bedrohungsinformationen werden die fertigen Informationen an die richtigen Abteilungen und Teams verteilt.

Stellen Sie für jede Zielgruppe die folgenden Fragen:

- Welche Bedrohungsinformationen benötigt das Team und wie können externe Informationen seine Aktivitäten unterstützen?

- Wie können Informationen präsentiert werden, damit sie leicht verständlich und umsetzbar sind?

- Wie oft sollten Intelligence-Teams Updates und andere Informationen bereitstellen?

- Welche Medien sollten zur Verbreitung von Informationen genutzt werden?

- Wie sollten Teams bei Fragen vorgehen?

6. Feedback

Regelmäßiges Feedback von verschiedenen Stakeholdern und Teams ermöglicht es Cyber-Bedrohungsanalysten, den Lebenszyklus von Bedrohungsinformationen so anzupassen, dass er den Anforderungen jedes Teams entspricht, insbesondere wenn sich Geschäftsziele und Prioritäten ändern.

In dieser Phase werden die allgemeinen Prioritäten und Anforderungen der Sicherheitsteams, die die Informationen nutzen, geklärt. Letztendlich bestimmen ihre individuellen Bedürfnisse alle zukünftigen Phasen des Informationslebenszyklus, darunter:

- Welche Arten von Daten gesammelt werden sollen

- Wie lassen sich diese Daten in nützliche Informationen umwandeln?

- Wie lassen sich diese Informationen als verwertbare Informationen präsentieren?

- Wer sollte welche Arten von Informationen erhalten, wie schnell sollten diese verbreitet werden und wie schnell sollte auf Folgefragen reagiert werden?

Arten von Cyberangriffen

Ein Cyberangriff liegt vor, wenn ein Bedrohungsakteur unbefugten Zugriff auf ein System oder Netzwerk durchführt. Obwohl verschiedene Begriffe oft synonym verwendet werden, um unterschiedliche Arten von Cyberangriffen zu beschreiben, gibt es einige wichtige Unterschiede, die es zu beachten gilt.

1. Bedrohung

Eine Bedrohung ist eine Person oder ein Ereignis, das das Potenzial hat, wertvolle Vermögenswerte negativ zu beeinflussen. Obwohl zu jedem Zeitpunkt eine Vielzahl von Cyberbedrohungen bestehen kann, symbolisieren Bedrohungen selbst eher die Möglichkeit eines Angriffs als den tatsächlichen Angriff selbst.

Bedrohungen können eine unmittelbare Gefahr darstellen, verursachen jedoch keinen Schaden, solange sie nicht von einem Bedrohungsakteur umgesetzt werden. Der Begriff "Bedrohung" wird häufig in Bezug auf eine Vielzahl böswilliger Aktivitäten verwendet, die darauf abzielen, Daten zu beschädigen, zu stehlen oder den Zugriff darauf zu verhindern. Sobald eine Bedrohung Realität wird, spricht man von einem Cyberangriff.

2. Schwachstelle

Eine vulnerability ist ein inhärenter Fehler in einem Netzwerk, einer Software oder dem Design eines Systems, der von Angreifern ausgenutzt werden kann, um Vermögenswerte zu beschädigen, zu stehlen oder den Zugriff darauf zu verhindern. Zu den häufigsten Arten von Schwachstellen gehören Systemfehlkonfigurationen, veraltete oder nicht gepatchte Software, fehlende oder schwache Autorisierungsdaten, fehlende oder unzureichende Datenverschlüsselung und Zero-Day-Schwachstellen (die unten definiert sind).

3. Exploit

Ein Exploit ist eine Methode, mit der Angreifer eine Schwachstelle ausnutzen. Dazu können Software, Daten oder Befehle gehören, die die Schwachstelle manipulieren, sodass der Angreifer ungehindert unerwünschte oder nicht autorisierte Aktionen ausführen kann.

Exploits können verwendet werden, um unerwünschte Software zu installieren, unbefugten Zugriff auf sensible Daten zu erlangen oder die Kontrolle über ein Computersystem zu übernehmen. Sie werden häufig in Kombination mit anderen Angriffsmethoden eingesetzt.

4. Angriff auf Webanwendungen

Ein Angriff auf Webanwendungen liegt vor, wenn Schwachstellen in Webanwendungen es Angreifern ermöglichen, sich unbefugten Zugriff auf sensible Daten zu verschaffen, die sich auf einem Datenbankserver befinden. Die häufigsten Arten von Angriffen auf Webanwendungen sind:

- SQL-Injection tritt auf, wenn ein Angreifer bösartigen Code in ein Eingabeformular einfügt, das an die Datenbank übermittelt wird, und Daten ändert, löscht oder offenlegt.

- Cross-Site-Scripting-Angriffe (XXS) erfolgen, indem ein Angreifer bösartigen Skriptcode auf eine Website hochlädt, der zum Stehlen von Daten oder zum Ausführen anderer unerwünschter Aktionen verwendet werden kann.

- Verzeichnis-/Pfad-Traversal liegt vor, wenn ein Angreifer Muster in die Hierarchie eines Webservers einschleust, mit denen er Benutzeranmeldedaten, Datenbanken, Konfigurationsdateien und andere auf Festplatten gespeicherte Informationen abrufen kann.

- Lokale Dateieinbindung bedeutet, dass eine Webanwendung gezwungen wird, eine Datei auszuführen, die sich an einem anderen Ort im System befindet

- Distributed Denial of Service (DDoS) Angriffe finden statt, wenn ein Angreifer Systeme, Server oder Netzwerke ins Visier nimmt und sie mit Datenverkehr überflutet, um ihre Ressourcen und Bandbreite zu erschöpfen. Die Server werden durch die Bearbeitung der eingehenden Anfragen überlastet, und die Zielwebsite wird heruntergefahren oder verlangsamt, sodass legitime Serviceanfragen unbeantwortet bleiben.

5. Advanced Persistent Threat

Ein Advanced Persistent Threat (APT) ist ein weit gefasster Begriff, der eine Angriffskampagne beschreibt, bei der ein Angreifer eine langfristige Präsenz in einem Netzwerk aufbaut, um Erkundungen durchzuführen oder hochsensible Daten zu sammeln. APT-Angriffe erfordern in der Regel mehr Ressourcen als ein Standardangriff auf eine Webanwendung, und die Ziele werden oft sorgfältig ausgewählt und gut recherchiert.

Die häufigsten Arten von APT-Angriffsvektoren sind:

- Phishing: Hierbei handelt es sich um eine Art von Social-Engineering-Angriff, bei dem sich ein Angreifer als vertrauenswürdiger Kontakt ausgibt und dem Ziel Spam-E-Mails sendet. Wenn das Ziel die E-Mail öffnet und auf den bösartigen Link klickt oder den bösartigen Anhang öffnet, kann der Angreifer Zugriff auf vertrauliche Informationen und sogar auf Kontoanmeldedaten erhalten. Einige Phishing-Angriffe zielen auch darauf ab, Benutzer zur Installation von Malware zu verleiten.

- Malware: Malware-Angriffe gehören zu den häufigsten Arten von Cyberangriffen. Dabei nutzt ein Angreifer bösartige Software, um in ein System oder Netzwerk einzudringen. Malware-Angriffe können Viren, Würmer, Spyware, Ransomware, Adware und Trojaner umfassen. In der Regel dringt Malware über eine Schwachstelle in ein System oder Netzwerk ein und wird häufig über Phishing-E-Mails ausgeführt. Wenn der Benutzer auf einen Link klickt, Software installiert oder einen infizierten USB-Stick verwendet, wird die Malware auf das Gerät heruntergeladen und kann sich dort verbreiten.

- Man-in-the-Middle (MITM): Auch als Abhörangriff bekannt, tritt dieser auf, wenn sich ein Angreifer zwischen die Kommunikation vertrauenswürdiger Parteien schaltet (d. h. der Angreifer kapert die Kommunikation zwischen Clients und Hosts), indem er die Client-Server-Kommunikation unterbricht und über den Angreifer umleitet. MITM-Angriffe ermöglichen es Angreifern letztendlich, Daten ohne Wissen des Opfers zu stehlen und zu manipulieren.

- Zero-Day- oder N-Day-Angriffe: Hierbei werden zuvor unbekannte oder kürzlich gepatchte Sicherheitslücken ausgenutzt. Der Begriff "Zero-Day" bezieht sich darauf, dass der Softwareanbieter oder -entwickler seit Bekanntwerden der Schwachstelle "null Tage" Zeit hatte, um eine Korrektur zu implementieren. N-Day-Schwachstellen sind bekannte Fehler, die kürzlich von einem Anbieter (vor N Tagen) gepatcht wurden, aber weiterhin weit verbreitet sind, da die Softwarebenutzer die betroffene Software noch nicht aktualisiert haben. Zero-Day-Angriffe treten auf, wenn Angreifer eine Sicherheitslücke erfolgreich ausnutzen, bevor ein Patch zur Behebung des Problems veröffentlicht wird. Manchmal identifizieren Angreifer Zero-Day-Schwachstellen vor den Entwicklern, und in anderen Fällen kann es sogar vorkommen, dass der Entwickler die Angreifer auf die Existenz der Schwachstelle aufmerksam macht, wenn er den Fehler seinen Kunden und Klienten mitteilt.

Glücklicherweise kann der Einsatz von Cyber-Bedrohungsinformationen dazu beitragen, Unternehmen vor vielen der oben genannten Cyber-Bedrohungen zu schützen und Cyberangriffe zu verhindern.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenArten von Cyber-Bedrohungsinformationen

Cyber-Bedrohungsinformationen sind ein weit gefasster Begriff, der sich in mehrere Unterkategorien unterteilen lässt.

1. Taktische Cyber-Bedrohungsinformationen

Taktische Cyber-Bedrohungsinformationen konzentrieren sich auf die unmittelbare Zukunft. Taktische Cyber-Bedrohungsinformationen sind technischer Natur, erkennen einfache Indikatoren für Kompromittierungen (IOCs) und liefern eine detaillierte Analyse der Taktiken, Techniken und Verfahren einer Bedrohung. Die Verwendung der durch taktische Bedrohungsinformationen gesammelten Informationen kann Unternehmen dabei helfen, Verteidigungsstrategien zu entwickeln, um Angriffe zu verhindern und Sicherheitssysteme zu verbessern.

Taktische Cyber-Bedrohungsinformationen sind einfacher zu generieren und werden fast immer automatisiert erstellt. Da diese Art von Bedrohungsinformationen jedoch häufig über Open-Source- und kostenlose Datenfeeds gesammelt werden, haben sie in der Regel eine sehr kurze Lebensdauer – IOCs wie bösartige IP-Adressen oder Domainnamen können innerhalb von Tagen oder sogar Stunden veraltet sein.

2. Strategische Cyber-Bedrohungsinformationen

Strategische Bedrohungsinformationen befassen sich mit langfristigen, nicht-technischen Themen. Durch die Erstellung eines Überblicks über die Bedrohungslage (d. h. Cyber-Bedrohungen und die damit verbundenen Risiken) kann die Nutzung strategischer Cyber-Bedrohungsinformationen Unternehmen dabei helfen, fundiertere Geschäftsentscheidungen zu treffen. Diese Informationen ermöglichen es Entscheidungsträgern, in Tools und Prozesse zu investieren, die ihr Unternehmen im Einklang mit ihren Gesamtzielen schützen.

Strategische Informationen gelten als eine der anspruchsvolleren Formen der Cyber-Bedrohungsinformationen, da sie oft die manuelle Erfassung und Analyse von Daten erfordern. Damit strategische Bedrohungsinformationen möglichst erfolgreich sind, verfügen Analysten oft über ein tiefgreifendes Verständnis der Cybersicherheit und der aktuellen globalen geopolitischen Lage.

3. Operative Cyber-Bedrohungsinformationen

Operative Bedrohungsaufklärung ist ein eher technischer Ansatz, der sich auf die Art, den Zeitpunkt, das Motiv und die Absicht eines Angriffs konzentriert. Mithilfe von Taktiken wie Tracking und Profiling von Bedrohungsakteuren können Unternehmen Daten sammeln, die ihnen helfen, vergangene Angriffe zu erkennen und zu verstehen und zukünftige Bedrohungen genauer vorherzusagen, um Gegenmaßnahmen zu ergreifen.

Dieser Ansatz der Cyber-Bedrohungsaufklärung zielt darauf ab, Cyberangriffe zu verstehen: das "Wer" (d. h. die Zuordnung), das "Warum" (d. h. die Absicht) und das "Wie" (d. h. die Taktiken, Techniken und Verfahren). Wie strategische Bedrohungsinformationen umfassen auch operative Bedrohungsinformationen eine Komponente der menschlichen Analyse und sind oft für Cybersicherheitsexperten am nützlichsten.

Diese Art von Cyber-Bedrohungsinformationen kann in Verbindung mit anderen Cybersicherheitsdisziplinen wie Schwachstellenmanagement, Incident Response und Bedrohungsüberwachung.

Jobs und Kurse im Bereich Cyber Threat Intelligence

Zu den Jobs im Bereich Cyber Threat Intelligence können gehören:

- Analyst für Cyber Threat Intelligence

- Cyberbetrugsaufdeckung

- Architekt für Cybersicherheitslösungen

- Spezialist für Cyber-Bedrohungen

- Cyber Threat Intel

- IT-Sicherheitsanalyst

Für alle, die eine Karriere im Bereich Cyber-Bedrohungsinformationen anstreben, bietet SentinelOne den Zero to Hero Course an, einen 12-teiligen Kurs zu Malware-Reverse-Engineering und Bedrohungsinformationen. Dieser umfassende Leitfaden ist eine der besten Ressourcen für den Einstieg in eine Karriere im Bereich Cyber-Bedrohungsinformationen.

Der Kurs bietet:

- Technischer Überblick über Injektionstechniken und Persistenzmechanismen

- Entdecken/Erkennen von Privilegieneskalation in Malware

- Techniken von Bedrohungsakteuren, um in Netzwerken Fuß zu fassen

- Vertiefung in APTs (Advanced Persistent Threats), eCrime

- In freier Wildbahn beobachtete Info-Stealer und Exploit-Kit-Drive-bys

- Analyse der Verwendung von Shellcode in Malware

- Vollständige Analyse von Malware-Techniken – Stealth, Persistenz, Algorithmen, Kommunikation mit einem C2-Server und erweiterte Funktionen

Erfahren Sie hier mehr darüber.

Quellen für Cyber Threat Intelligence

CTI kann aus verschiedenen Quellen bezogen werden, die jeweils einzigartige Einblicke in die Bedrohung bieten. Das Verständnis dieser Quellen ist wichtig für den Aufbau eines CTI-Programms.

Hier sind die gängigsten Quellen für CTI:

- Open-Source-Intelligence (OSINT): Dabei werden Informationen aus öffentlich zugänglichen Quellen gesammelt, wie z. B.

- Soziale Medien: Überwachung von Social-Media-Plattformen auf Diskussionen über Cyberangriffe, Malware und Schwachstellen.

- Nachrichten-Websites: Lesen von Nachrichtenberichten über Cyberangriffe, Sicherheitsverletzungen und Branchentrends.

- Foren und Blogs: Analyse von Diskussionen in Sicherheitsforen und Blogs, um neue Bedrohungen zu identifizieren.

- Öffentliche Datenbanken: Zugriff auf öffentlich zugängliche Datenbanken, die Informationen über Schwachstellen, Malware und Bedrohungsakteure enthalten.

- Menschliche Intelligenz (HUMINT): Dies umfasst das Sammeln von Informationen von Personen, darunter

- Branchenexperten: Beratung mit Sicherheitsforschern, Analysten und Experten, um Einblicke in aktuelle Bedrohungen zu gewinnen.

- Bedrohungsforscher: Zusammenarbeit mit Forschern, die sich auf bestimmte Bedrohungsakteure oder Angriffsmethoden spezialisiert haben.

- Sicherheitskonferenzen: Teilnahme an Sicherheitskonferenzen, um sich mit Experten zu vernetzen und mehr über neue Bedrohungen zu erfahren.

- Signalaufklärung (SIGINT): Dazu gehört das Sammeln von Informationen aus elektronischen Signalen, wie z. B.

- Netzwerkverkehrsanalyse: Überwachung des Netzwerkverkehrs auf verdächtige Aktivitäten, wie z. B. Malware-Kommunikation oder Datenexfiltration.

- Kommunikationsüberwachung: Analyse verschlüsselter Kommunikation zur Identifizierung potenzieller Bedrohungen.

- Radiofrequenzanalyse: Analyse von Hochfrequenzsignalen zur Erkennung potenzieller Angriffe oder böswilliger Aktivitäten.

- Malware-Analyse: Dazu gehört das Reverse Engineering von bösartiger Software, um deren Funktionalität, Fähigkeiten und Angriffsmethoden zu verstehen. Dieser Prozess hilft Sicherheitsteams dabei, die Quelle von Angriffen zu identifizieren, die Ziele der Angreifer zu verstehen und Gegenmaßnahmen zu entwickeln.

- Bedrohungsdaten-Feeds und Berichterstellung: Diese abonnementbasierten Dienste liefern Echtzeit-Informationen zu Bedrohungen, darunter

- Indikatoren für Kompromittierungen (IOCs): Spezifische Datenpunkte, anhand derer bösartige Aktivitäten identifiziert werden können, z. B. IP-Adressen, Domainnamen und Datei-Hashes.

- Berichte zu Sicherheitslücken: Informationen zu neu entdeckten Sicherheitslücken und deren potenziellen Auswirkungen.

Profile von Bedrohungsakteuren: Informationen über bestimmte Bedrohungsakteure, ihre Motive und ihre TTPs.

Vorteile der Nutzung von Cyber Threat Intelligence

Cyber Threat Intelligence kann Unternehmen über den Bereich der Risikominderung hinaus eine Reihe zusätzlicher Vorteile bieten, darunter:

- Risikominderung: Eine bessere Übersicht über die aktuelle Bedrohungslage und neue Cyberangriffe kann Unternehmen dabei helfen, Risiken zu erkennen und zu bewerten, um sich proaktiv darauf vorzubereiten.

- Verbesserte Sicherheitslage: Das Verständnis der bei früheren Angriffen verwendeten TTPs kann Unternehmen dabei helfen, geeignete Sicherheitskontrollen zu implementieren, um zukünftige Cyberangriffe zu verhindern oder abzuwehren.

- Kostenreduzierung: Cyber-Bedrohungsinformationen sind oft kostengünstig und können die finanzielle Gesamtbelastung durch Sicherheitsvorfälle, einschließlich Datenverletzungen, die teuer sein können, senken.

- Einhaltung gesetzlicher Vorschriften: Unternehmen, die verschiedene Vorschriften wie DSGVO, SOX, HIPAAusw. einhalten müssen, können Cyber-Bedrohungsinformationen nutzen, um die Einhaltung dieser Vorschriften zu erreichen und aufrechtzuerhalten.

- Personaleffizienz: Die manuelle Validierung und Korrelation von Bedrohungsinformationen kann zeitaufwändig und ressourcenintensiv sein. Aus diesem Grund neigen Sicherheitsteams häufig zu Burnout und Ermüdung, was zu menschlichen Fehlern führen kann. Mit Hilfe von Cyber-Bedrohungsdaten-Tools können Unternehmen ihre Sicherheitsteams besser ausstatten, um Bedrohungen effizienter zu erkennen und darauf zu reagieren, indem sie automatisierte Prozesse einsetzen, um mühsame manuelle Aufgaben zu eliminieren.

Cyber-Bedrohungsdaten-Tools

Cyber Threat Intelligence Tools helfen dabei, aktuelle und zukünftige Schwachstellen zu schützen, indem sie Bedrohungsinformationen aus verschiedenen externen Quellen sammeln und analysieren.

Hier sind fünf Funktionen, die Sie bei der Auswahl eines Cyber Threat Intelligence Tools berücksichtigen sollten:

- Datengesteuert: Wenn ein böswilliger Angriff gestartet wird, hinterlässt er einen "Fingerabdruck" oder einen Indikator für Cyber-Bedrohungen. Ein Cyber Threat Intelligence Tool sollte Daten aus Indikatoren für Cyber-Bedrohungen sammeln, um sowohl vorausschauend als auch proaktiv zu schützen.

- Flexibel: Die meisten Unternehmen möchten, dass Cyber-Intelligence-Tools mit jeder IT-Infrastruktur und -Umgebung kompatibel sind, über die sie verfügen.

- Extern ausgerichtet: Cyber-Intelligence-Tools können in interne Systeme integriert werden, um die Erkennung von Bedrohungen zu unterstützen, sollten jedoch vorrangig externe Quellen wie Datenfeeds und Repositorys auf neu auftretende Bedrohungen scannen.

- Umfassend: Cyber-Intelligence-Tools müssen vollständigen Schutz bieten. Das bedeutet, dass sie in der Lage sein sollten, eine große Anzahl externer Feeds aus aller Welt zu scannen, einschließlich des Dark Web.

- Erweiterbar: Cyber Threat Intelligence-Tools sollten außerdem erweiterbar und nahtlos genug sein, um sich in jede Cybersicherheitslandschaft einbinden zu lassen. Sie sollten mit unterschiedlichen Umgebungen, Compliance-Tools und Hardwarevarianten koexistieren können.

Best Practices für die Implementierung von Cyber Threat Intelligence

Die erfolgreiche Implementierung eines CTI-Programms erfordert einen strategischen Ansatz und die Verpflichtung zu Best Practices. Hier sind einige wichtige Empfehlungen, die Ihnen als Leitfaden dienen können:

1. Bilden Sie ein CTI-Team

Bilden Sie ein spezielles Team, das für CTI-Operationen zuständig ist. Dieses Team sollte aus Personen bestehen, die über Fachkenntnisse in den Bereichen Bedrohungsinformationen, Sicherheit und Datenanalyse verfügen. Das Team sollte für Folgendes verantwortlich sein:

- Sammeln von Informationen—Sammeln von Bedrohungsinformationen aus verschiedenen Quellen.

- Analyse von Informationen—Interpretieren von Bedrohungsdaten und Generieren von umsetzbaren Erkenntnissen.

- Verbreitung von Informationen – Weitergabe von Informationen an Stakeholder im gesamten Unternehmen.

- Pflege einer CTI-Bibliothek—Aufbau und Pflege eines Repositorys mit Bedrohungsinformationen.

2. Integration mit der Reaktion auf Vorfälle

Sorgen Sie für eine einfache Integration zwischen CTI- und Vorfallreaktionsprozessen. Das bedeutet:

- Austausch von Informationen—Bereitstellung relevanter Bedrohungsinformationen für Incident Responder während der Untersuchungen.

- Verwendung von IOCs– Verwendung von Indikatoren für Kompromittierung (IOCs) zur Erkennung und Identifizierung bösartiger Aktivitäten.

- Analyse von Angriffsmethoden—Verwendung von CTI zum Verständnis von Angriffsmethoden und zur Entwicklung wirksamer Reaktionsstrategien.

3. Zusammenarbeit und Informationsaustausch

Fördern Sie die Zusammenarbeit innerhalb des Unternehmens und mit externen Partnern. Dazu gehören:

- Interner Informationsaustausch– Austausch von Bedrohungsinformationen zwischen Sicherheitsteams, Geschäftseinheiten und relevanten Mitarbeitern.

- Zusammenarbeit mit externen Partnern– Austausch von Informationen mit anderen Organisationen, Branchenverbänden und Behörden.

- Beitritt zu Communities zum Informationsaustausch – Teilnahme an Branchenforen und Gruppen zum Informationsaustausch, um Erkenntnisse und bewährte Verfahren auszutauschen.

4. Kontinuierliche Verbesserung und Anpassung

Kontinuierliche Bewertung und Verfeinerung der CTI-Verfahren. Dazu gehören:

- Messung der CTI-Effektivität—Verfolgung wichtiger Kennzahlen, wie z. B. die Anzahl der erkannten Bedrohungen, die Auswirkungen von CTI auf die Reaktion auf Vorfälle und die Verringerung von Sicherheitsvorfällen.

- Einholen von Feedback—Einholen von Feedback von Stakeholdern zur Nützlichkeit und Wirkung von CTI.

- Anpassung an neue Bedrohungen – Sich über neue Bedrohungen auf dem Laufenden halten und die CTI-Prozesse entsprechend aktualisieren.

Durch Befolgen dieser Best Practices können Unternehmen ein CTI-Programm aufbauen, das ihnen dabei hilft, Bedrohungen zu mindern, ihre Sicherheit zu verbessern und ihre wertvollen Vermögenswerte zu schützen.

Herausforderungen bei Cyber Threat Intelligence

Obwohl CTI verschiedene Vorteile bietet, ist die Implementierung und Verwaltung eines erfolgreichen Programms auch mit Herausforderungen verbunden. Hier sind einige Probleme, mit denen Unternehmen konfrontiert sein könnten:

1. Datenüberlastung und -verwaltung

Die Verwaltung großer Datenmengen aus verschiedenen Quellen kann überwältigend sein. CTI-Teams müssen in der Lage sein:

- Daten filtern und priorisieren – Identifizieren Sie die relevantesten und umsetzbarsten Informationen und konzentrieren Sie sich auf diese.

- Daten organisieren und strukturieren – Schaffen Sie ein System zur Organisation und Speicherung großer Datenmengen.

- Datenanalyse-Tools verwenden – Verwenden Sie Datenanalyse-Tools, um die Analyse und Interpretation von Daten zu automatisieren.

2. Zuordnung von Cyber-Bedrohungen

Die Ermittlung der Quelle von Angriffen und die Identifizierung der Angreifer kann eine Herausforderung darstellen. Dazu gehören:

- Analyse der Angriffsmethoden– Verstehen Sie die bei einem Angriff verwendeten Techniken, um den potenziellen Angreifer zu ermitteln.

- Korrelation von Datenpunkten– Verbinden Sie verschiedene Beweisstücke, um die Quelle eines Angriffs zu identifizieren.

- Bedrohungsprofile verwenden – Verwenden Sie bekannte Bedrohungsprofile und TTPs, um Angriffe zuzuordnen.

3. Geschwindigkeit und Genauigkeit in Einklang bringen

Es ist wichtig, ein Gleichgewicht zwischen der Bereitstellung von Informationen und deren Genauigkeit zu wahren. Unternehmen müssen:

- Zeitnahe Erkenntnisse liefern– Bedrohungsinformationen rechtzeitig an die Beteiligten weitergeben, um eine schnelle Reaktion zu ermöglichen.

- Genauigkeit sicherstellen– Die Genauigkeit der Informationen überprüfen, bevor sie weitergegeben werden, um Fehlalarme und irreführende Informationen zu vermeiden.

- Automatisierte Tools verwenden—Verwenden Sie automatisierte Tools, um die Analyse und Verbreitung von Bedrohungsinformationen zu beschleunigen.

4. Datenschutz und Compliance sicherstellen

Die Einhaltung von Datenschutzbestimmungen und der Schutz sensibler Informationen sind unerlässlich. Unternehmen müssen:

- Datenschutzgesetze einhalten – Halten Sie relevante Datenschutzbestimmungen wie die DSGVO und den CCPA ein.

- Datensicherheitsmaßnahmen umsetzen – Speichern und verwalten Sie Bedrohungsdaten, um unbefugten Zugriff zu verhindern.

- Richtlinien zur Datenverwaltung festlegen– Entwickeln Sie klare Richtlinien für die Erfassung, Verwendung und Löschung von Daten.

Die Bewältigung dieser Herausforderungen ist wichtig für den Aufbau eines nachhaltigen und effektiven CTI-Programms.

Fallstudien und Anwendungen aus der Praxis

Hier sind einige Beispiele aus der Praxis, die die Leistungsfähigkeit von CTI veranschaulichen:

Nr. 1. Gesundheitswesen

Anthem, einer der größten Krankenversicherer in den USA, hat nach einem großen Datenverstoß im Jahr 2015. Das Unternehmen nutzt nun Threat Intelligence, um potenzielle Bedrohungen für sein Netzwerk und seine Kundendaten zu identifizieren und zu mindern.

#2. Finanzwesen

JPMorgan Chase, ein weltweit führendes Finanzdienstleistungsunternehmen, hat erheblich in Cybersicherheit und CTI investiert. Das Unternehmen hat ein Cyber Defense Center eingerichtet, das Threat Intelligence nutzt, um potenzielle Cyberbedrohungen in Echtzeit zu überwachen und darauf zu reagieren.

#3. Regierung

Das US-Heimatschutzministerium betreibt das Programm Automated Indicator Sharing (AIS) Programm, eine Plattform zum Austausch von CTI. Dieses System ermöglicht es dem Ministerium, Indikatoren für Cyberbedrohungen mit Bundesbehörden und Partnern aus der Privatwirtschaft auszutauschen.

#4. Technologie

Microsoft verfügt über eine spezielle Digital Crimes Unit, die CTI zur Bekämpfung von Cyberkriminalität einsetzt. Sie nutzt Bedrohungsinformationen, um Botnets und andere Cyberbedrohungen zu bekämpfen, die ihre Produkte und Kunden beeinträchtigen könnten.

#5. Einzelhandel

Target hat nach einem Datenleck im Jahr 2013 seitdem massiv in Cybersicherheit und CTI investiert. Das Unternehmen nutzt nun Bedrohungsinformationen, um seine Kundendaten besser zu schützen und zukünftige Datenlecks zu verhindern.

Cyber Threat Intelligence Tools von SentinelOne

SentinelOne schützt Unternehmen jeder Größe mit fortschrittlichen Cyber-Intelligence-Tools, die Prozesse im Zusammenhang mit dem gesamten Lebenszyklus von Bedrohungen verwalten und es Benutzern ermöglichen, Bedrohungen über mehrere Vektoren hinweg zu erkennen.

Das KI-gestützte Lernen von SentinelOne nutzt Verhaltensanalyse-Tools, die ständig überwachen und nach Anzeichen für Sicherheitsverletzungen suchen. Es reagiert mit seinem ActiveEDR-Modul schnell auf Bedrohungen und liefert aufschlussreiche Daten, die ein klareres Verständnis der Ursache eines Angriffs und der zu seiner Neutralisierung ergriffenen Maßnahmen ermöglichen.

Mit innovativen Tools zur Erkennung von Bedrohungen, die sich in Anwendungen von Drittanbietern wie Splunk, Okta, BigFix und anderen integrieren lassen, überwacht SentinelOne Systeme im gesamten Netzwerk und plattformübergreifend und sorgt so für umfassende Transparenz und Analyse im gesamten Unternehmen und in jeder Phase des Lebenszyklus von Cyber-Bedrohungsinformationen.

Erfahren Sie, wie SentinelOne Unternehmen dabei hilft, das, was am wichtigsten ist, proaktiv und ganzheitlich zu schützen. Vereinbaren Sie noch heute eine Demo.

Zusammenfassung

Cyber Threat Intelligence hilft dabei, zukünftige Angriffe vorherzusagen, indem es Unternehmen dabei unterstützt, potenzielle Bedrohungen zu verstehen, zu planen und sich darauf vorzubereiten und schnell zu reagieren, wenn etwas schief geht. Mit CTI können Unternehmen Geld sparen, ihren Ruf schützen und ihre Systeme sicherer machen. EsEs geht nicht nur darum, sich gegen Angriffe zu verteidigen, sondern auch darum, bereit zu sein, bevor sie überhaupt stattfinden.

Wenn Sie auf der Suche nach einer guten CTI-Plattform sind, sollten Sie SentinelOne in Betracht ziehen. Es nutzt künstliche Intelligenz, um Cyber-Bedrohungen zu erkennen und automatisch abzuwehren. Mit SentinelOne können Unternehmen sich verteidigen, indem sie potenzielle Angreifer identifizieren und Risiken minimieren. Probieren Sie SentinelOne noch heute aus!

"FAQs

Malware, Phishing, Denial-of-Service-Angriffe und Datenverstöße sind einige häufige Bedrohungen.

Beginnen Sie damit, klare Ziele zu setzen, ein Team aufzubauen, die richtigen Tools auszuwählen und CTI in Ihre Sicherheitsprozesse zu integrieren.

Diese Plattformen helfen bei der Verwaltung von Daten, der Automatisierung von Analysen, der Verbesserung der Sichtbarkeit von Bedrohungen und der Vereinfachung des Informationsaustauschs.

Beginnen Sie damit, sich über CTI zu informieren, verfügbare Ressourcen zu erkunden, klein anzufangen und einen verwalteten CTI-Dienst in Betracht zu ziehen, wenn Sie zusätzliche Hilfe benötigen.