In den späten 80er und frühen 90er Jahren war Cybersicherheit noch viel einfacher. Es gab nicht so viele gezielte Angriffe wie heute, und Antivirenprogramme hatten nur eine Aufgabe: bösartigen Code aufzuspüren und zu blockieren.

Heute ist Antivirensoftware auf den meisten digitalen Geräten in Unternehmen Standard. In den letzten Jahren hat jedoch die Zahl der Datenverstöße und -lecks erheblich zugenommen.

Laut dem Ponemon Institute haben 68 % der Unternehmen mindestens einen Endpunktangriff erlebt, bei dem ihre Daten oder ihre IT-Infrastruktur kompromittiert wurden.Viele Unternehmen haben festgestellt, dass diese Sicherheitsverletzungen häufig von Endgeräten ausgehen. Verizon berichtet, dass 30 % der Datenverletzungen mit Malware zusammenhängen, die auf Geräten installiert ist, die mit Unternehmensnetzwerken verbunden sind. Dies unterstreicht die Notwendigkeit von stärkeren Schutzmaßnahmen als herkömmliche Antiviren-Technologien – insbesondere einer Endpunkt-Sicherheitsplattformen.

Bei unserer Untersuchung von Endpunktsicherheit im Vergleich zu Antivirenprogrammen haben wir festgestellt, dass der wesentliche Unterschied in ihrem Anwendungsbereich liegt: Antivirensoftware bekämpft einzelne Bedrohungen, während Endpunktsicherheit das gesamte Netzwerk schützt, da ein einziges kompromittiertes Gerät eine ganze Organisation gefährden kann.

Dies kann zu einem erheblichen Reputationsverlust führen, wobei der Marktwert einiger Unternehmen nach einem Angriff um mindestens 25 % sinkt.

Stephen Nappo, Global Head of Information Security bei Société Générale International Banking, sagte:

“Es dauert 20 Jahre, um einen guten Ruf aufzubauen, und nur wenige Minuten, um ihn durch einen Cybervorfall zu ruinieren.”

Endpoint-Sicherheit hat heute mehr denn je Priorität, da die durchschnittlichen Kosten von Datenverstößen im Jahr 2024 um 10 % auf weltweit 4,88 Millionen US-Dollar gestiegen sind.

In diesem Artikel werden die Unterschiede zwischen Endpunktsicherheit und Endpunkt-Antivirus erläutert.

Was ist Endpunktsicherheit?

Was ist Endpunktsicherheit?

Endpoint Security (EPS) integriert und automatisiert nahtlos verschiedene Schutzmaßnahmen wie Antivirus, Firewalls, Intrusion Detection, Verschlüsselung und Verhaltensüberwachungsanalyse, um Workstations und Server vor bösartigen Bedrohungen zu schützen.

Jeder Endpunkt – egal ob Laptop, Smartphone, IoT-Gerät oder Server im Rechenzentrum – ist ein potenzieller Einstiegspunkt, eine Zugbrücke, die Hacker überqueren wollen.

Endpunkt-Sicherheitslösungen schützen diese Einstiegspunkte durch zentralisierte Verwaltung und ermöglichen es Administratoren, globale Richtlinien zu implementieren, Endpunkt-Scans durchzuführen und verschiedene Verwaltungsaufgaben auszuführen.

All dies stellt sicher, dass das gesamte System auch dann geschützt bleibt, wenn ein Punkt kompromittiert wird.

Der Wirkungsmechanismus von Antivirenprogrammen und Endpunktsicherheitslösungen unterscheidet sich darin, dass erstere in der Regel nach einem On-Access-Modell arbeiten, d. h. sie werden ausgelöst, wenn das Betriebssystem oder ein On-Demand-Framework mit manuell initiierten Scans auf eine Datei zugreift.

Endpoint-Sicherheitsplattformen bieten jedoch ausgefeiltere Anti-Malware-Abwehrmechanismen, die den Schutz um die Erkennung bösartiger URLs, DNS-Cache-Hijacking und die Überwachung verdächtiger Netzwerkaktivitäten wie Command-and-Control-Kommunikation.

Wichtigste Funktionen

Bis zu 90 % aller erfolgreichen Cyberangriffe sind auf schwache Endpunkte zurückzuführen. Dies hat Unternehmen dazu veranlasst, die Endpunktsicherheit neu zu bewerten und sie nicht mehr nur als "nice-to-have", sondern als unverzichtbare Verteidigungslinie zu betrachten, insbesondere angesichts der raschen Zunahme neuer Bedrohungen.

Eine kompetente Endpunktsicherheitslösung ist die beste Verteidigung Ihres Unternehmens gegen Bedrohungen, die auf Ihre Zugangspunktgeräte abzielen.

Zu den Funktionen, mit denen Endpunkt-Sicherheitslösungen gegen Bedrohungen gewappnet sind, gehören:

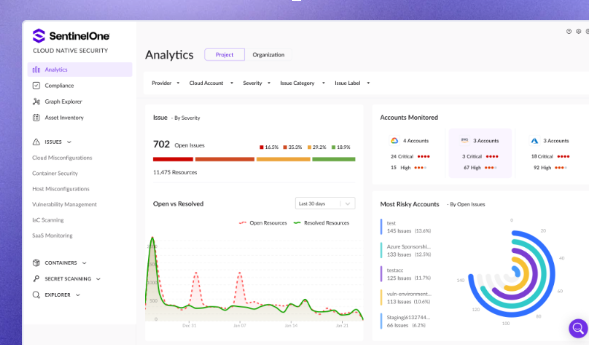

- Verwaltung aller Endpunkte von einem Ort aus: Dadurch können Administratoren alle Sicherheitsrichtlinien über ein einziges Dashboard steuern und überwachen. Sie können Geräte genau überwachen und von einem einzigen Ort aus schnell auf Bedrohungen reagieren.

- Schützt Endpunktdaten durch Verschlüsselung: Durch die Verschlüsselung von Daten werden sensible Informationen aktiv geschützt. Wenn ein Gerät kompromittiert oder gestohlen wird, bleiben die Daten sicher und ohne entsprechende Berechtigung unlesbar.

- Erkennt Bedrohungen proaktiv, bevor sie zuschlagen: Es nutzt Verhaltensanalysen, KI und ML-Modelle, um aufkommende Malware Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren, die über die signaturbasierte Erkennung hinausgehen.

- Steuert, welche Apps ausgeführt werden können: Diese Funktion verhindert, dass nicht autorisierte oder riskante Software auf Ihrem Computer ausgeführt wird, und verringert so das Risiko eines Angriffs.

- Schützt jedes Gerät mit einer persönlichen Firewall: Es bietet zusätzlichen Schutz, indem es den Datenverkehr auf einzelnen Geräten kontrolliert und verdächtige Verbindungen blockiert.

- Hält Software automatisch auf dem neuesten Stand: Mit Patch-Management kann es automatisch notwendige Updates identifizieren und anwenden, um Schwachstellen zu beheben und vor potenziellen Angriffen zu schützen.

- Verhindert das Durchsickern sensibler Daten: Es enthält Tools zur Verhinderung von Datenverlusten (DLP) ausgestattet, um sicherzustellen, dass sensible Informationen weder absichtlich noch versehentlich aus dem Unternehmen gelangen.

- Malware schnell eindämmen und beseitigen: Remediation-Tools isolieren infizierte Geräte umgehend, verhindern die Ausbreitung von Malware und sorgen dafür, dass Bedrohungen neutralisiert werden, bevor sie sich auf das gesamte Netzwerk auswirken können.

- Unterstützt hybride Umgebungen: Die Cloud-Integration stellt sicher, dass Ihre Sicherheitsmaßnahmen sowohl für lokale als auch für cloudbasierte Geräte gelten und somit ein konsistenter Schutz gewährleistet ist.

Was ist Antivirensoftware?

Antivirensoftware ist ein Tool, das entwickelt wurde, um schädliche Software auf Ihren Geräten zu identifizieren, zu blockieren und zu entfernen.

Die Funktionen der einzelnen Produkte unterscheiden sich zwar, aber Antivirensoftware scannt in erster Linie Dateien und den Systemspeicher anhand einer Datenbank bekannter Bedrohungen und sucht nach Mustern, die mit den Malware-Signaturen übereinstimmen.

Aufgrund ihres breiteren Fokus auf verschiedene Arten von schädlichem Code wird sie oft als Anti-Malware-Software bezeichnet. Obwohl sie nach wie vor wirksam ist, wird sie angesichts ausgeklügelter Angriffe zunehmend veraltet.

Wichtigste Funktionen

Fast täglich entdeckt das Team des AV-TEST Instituts über 450.000 neue Bedrohungen, darunter Malware und potenziell unerwünschte Anwendungen (PUA).

Während die traditionellen Funktionen von AV-Software nach wie vor grundlegend sind, müssen Lösungen gegen Cyber-Bedrohungen über die grundlegende Malware-Erkennung hinausgehen.

Das Verteidigungsarsenal von AV umfasst:

- Warnungen/Benachrichtigungen: Es sendet aktiv Warnsignale an Benutzer über potenziell gefährliche Software oder Anwendungen und fordert den Benutzer auf, Maßnahmen zu ergreifen. Es kann diese Gefahrenwarnungen auch nach niedrigen, mittleren oder hohen Risikoprioritäten kategorisieren.

- E-Mail- und Webschutz: Es scannt Ihre eingehenden E-Mail-Anhänge und Web-Downloads, um Ihr System vor Phishing-Versuchen und Drive-by-Downloads zu schützen, die Ihre Geräte gefährden können. Dazu isoliert es E-Mail-Bedrohungen, indem es verdächtige Links oder ungewöhnliche Absenderinformationen identifiziert.

- Dateiquarantäne: Verdächtige Dateien werden in einen sicheren Quarantänebereich verschoben, um zu verhindern, dass sie Schaden anrichten, bis sie sicher entfernt oder wiederhergestellt werden können. Zu den isolierten Dateien gibt es detaillierte Berichte über die Gründe für die Quarantäne, die bei der Bewertung von Fehlalarmen und der Anpassung der Sicherheitseinstellungen helfen können.

- Geplante Scans: Sie können die Software so einrichten, dass sie in regelmäßigen Abständen Scans durchführt, um einen kontinuierlichen Schutz zu gewährleisten. Mit dieser Funktion können Sie auch die Scan-Tiefe und den Scan-Bereich anpassen, um je nach Ihren Sicherheitsanforderungen weniger gründliche oder gründlichere Scans durchzuführen.

- On-Demand-Scans: Damit können Benutzer manuell Scans bestimmter Dateien, Ordner oder des gesamten Systems starten, um nach Malware zu suchen. Oft umfasst dies Rechtsklick-Scanoptionen für einzelne Dateien, um schnelle Sicherheitsüberprüfungen durchzuführen, ohne einen vollständigen Systemscan auszulösen.

- Grundlegende Firewall-Integration: Viele Antivirenprogramme enthalten eine grundlegende Firewall, um den ein- und ausgehenden Netzwerkverkehr zu kontrollieren und so eine zusätzliche Verteidigungsebene hinzuzufügen. Zusätzlich zur Überwachung des Netzwerkverkehrs kann sich die Firewall oft an Ihre Nutzungsmuster anpassen, um neue Bedrohungen auf der Grundlage Ihres Netzwerkverhaltens richtig vorherzusagen.

Gartner MQ: Endpoint

Erfahren Sie, warum SentinelOne vier Jahre in Folge im Gartner® Magic Quadrant™ für Endpoint Protection-Plattformen als Leader ausgezeichnet wurde.

Bericht lesen

Unterschied zwischen Endpunktsicherheit und Antivirus

Um einen praktischen Kontext auf hohem Niveau zu schaffen und die Unterschiede zwischen Endpunktsicherheit und Antivirus zu verdeutlichen, betrachten wir ein Szenario mit Containerisierung.

Container eignen sich hervorragend, um Anwendungen zu isolieren und die Angriffsfläche zu verkleinern, aber sie sind nicht kugelsicher. Hacker können sich immer noch über bösartige Anwendungen oder Kernel-Angriffe einschleichen.

Außerdem können Container die Tür für seitliche Bewegungen von Hackern über den Netzwerkverkehr offen. Es reicht also nicht aus, sich ausschließlich auf die integrierte Containersicherheit zu verlassen. Durch Hinzufügen zusätzlicher Ebenen, wie Anti-Keylogging-Tools und andere Abwehrmaßnahmen, entsteht ein robusterer, mehrschichtiger Schutz, der Bedrohungen abwehren kann, die Container allein nicht bewältigen können.

In dieser Situation unterscheidet sich Endpoint Security wie folgt von Antivirus:

#1. Endpunktsicherheit vs. Antivirus: Erkennung von Bedrohungen

Antivirus-Software stützt sich in erster Linie auf signaturbasierte Erkennung, die mit komplexen Bedrohungen wie dateiloser Malware zu kämpfen hat. Manchmal übersieht sie Angriffe, die auf den zugrunde liegenden Kernel abzielen, oder laterale Bewegungen zwischen Containern, wodurch große Lücken im Schutz entstehen.

Endpoint Security nutzt stattdessen Verhaltensanalysen, um sowohl bekannte als auch unbekannte Bedrohungen zu erkennen und zu verhindern. Es ist besonders in containerisierten Umgebungen erfolgreich, da es Prozesse kontinuierlich überwacht und Verhaltensweisen auf Anomalien analysiert, die herkömmliche Antivirenprogramme möglicherweise übersehen.

#2. Endpoint Security vs. Antivirus: Netzwerkverkehr

Antivirenlösungen überwachen in der Regel nicht den Datenverkehr zwischen Containern, wodurch die Netzwerkkommunikation für Hacker angreifbar bleibt und Bedrohungen sich lateral zwischen Containern bewegen können.

Endpoint Security überwacht und verwaltet aktiv den Datenverkehr zwischen Containern, um unbefugten Zugriff zu verhindern und laterale Bewegungen zu stoppen. Sie fungiert auch als Firewall, die böswillige Akteure daran hindert, Schwachstellen sowohl innerhalb als auch zwischen Containern auszunutzen.

#3. Endpoint Security vs. Antivirus: Reaktion und Schadensbegrenzung

Antivirus erfordert manuelle Eingriffe, sobald eine Bedrohung erkannt wird. In schnell skalierenden containerisierten Umgebungen können Verzögerungen durch manuelle Eingriffe dazu führen, dass sich Malware schnell verbreitet. Endpoint Security löst dieses Problem, indem es Bedrohungen automatisch in Echtzeit isoliert und neutralisiert. Außerdem werden verdächtige Dateien innerhalb von Containern in einer Sandbox isoliert, sodass sie eingedämmt werden und keinen weiteren Schaden anrichten können, bis sie vollständig analysiert sind.

#4. Endpoint Security vs. Antivirus: Datenverlust und Integrität

Antivirus konzentriert sich hauptsächlich auf die Erkennung von Malware, verfügt jedoch nicht über die erweiterten Funktionen zur Verhinderung von Datenverlusten. Dadurch sind sensible Daten in Containern ungeschützt vor Exfiltration.

Endpoint Security umfasst Tools zur Verhinderung von Datenverlusten (DLP), die den Datenfluss überwachen und sensible Informationen verschlüsseln. In containerisierten Umgebungen sorgt es dafür, dass sensible Daten auch dann sicher bleiben, wenn ein Container kompromittiert wird.

#5. Endpoint Security vs. Antivirus: Zentrale Verwaltung und Berichterstellung

Antivirus-Software beschränkt Sie auf gerätespezifischen Schutz, was in containerisierten Umgebungen, in denen mehrere Endpunkte gleichzeitig ausgeführt werden, zu Schwierigkeiten führt.

Endpoint Security vereint alles an einem Ort mit einem einzigen Dashboard, über das alle Container überwacht werden können. Es optimiert die Abläufe durch ganzheitliche Berichterstellung in Echtzeit und verschafft Ihnen einen viel klareren Überblick über das gesamte Netzwerk.

Endpoint Security vs. Antivirus: Die Unterschiede

| Funktionsparameter | Endpoint Security | Antivirus |

|---|---|---|

| Überwachung | Kontinuierliche Echtzeit-Fernüberwachung aller Endpunkte. | Beschränkt auf On-Access-, periodische oder geplante Scans. |

| Bedrohungserkennung | Verwendet Verhaltensanalyse, maschinelles Lernen und Heuristik, um unbekannte und komplexe Bedrohungen zu erkennen. | Vorwiegend signaturbasierte Erkennung nur bekannter Bedrohungen. |

| Reaktion auf Bedrohungen | Automatisierte Reaktion, Isolierung und Behebung in Echtzeit. | Reaktiv und oft beschränkt auf Quarantäne und manuelle Entfernung durch den Benutzer, der auf Virenwarnungen reagiert. |

| Integrationskompatibilität | Nahtlose Integration in verschiedene IT-Umgebungen und bestehende Sicherheitsprotokollplattformen. | In der Regel für eigenständige Geräte konzipiert und weniger anpassungsfähig. |

| Verhinderung von Datenverlusten | Enthält DLP-Funktionen zur Verhinderung unbefugter Datenübertragungen. | Verfügt in der Regel nicht über integrierte DLP-Funktionen. |

| Berichterstellung | Detaillierte, zentralisierte Berichterstellung mit Einblicken in mehrere Geräte. | Einfache Berichterstellung, oft gerätespezifisch. |

| Untersuchung von Vorfällen | Bietet forensische Tools, detaillierte Protokolle und Workflows für die Analyse von Vorfällen.& | Begrenzte Protokollierung und minimale forensische Funktionen. |

| Geschäftsfunktionen | Unterstützt umfassendere Geschäftsfunktionen wie Compliance, Governance und Risikomanagement. | Konzentriert sich ausschließlich auf den grundlegenden Malware-Schutz für einzelne Geräte. |

Wann sollten Sie sich zwischen Antivirus und Endpoint Security entscheiden?

Ein häufiger Schwachpunkt für Cybersicherheitsexperten und IT-Entscheidungsträger in Unternehmen ist die mangelnde Kontrolle und Transparenz über Endgeräte, die sie weder verwalten noch besitzen.

Die allgemeine Sicherheitslage des Unternehmens wird fragmentiert, wenn nicht alle Endgeräte verwaltet werden.

Auch wenn die IT-Abteilung möglicherweise über robuste Sicherheitsmaßnahmen für eigene Geräte verfügt, entstehen durch nicht verwaltete Endpunkte Lücken im Sicherheitsframework, die zu einem falschen Gefühl der Sicherheit führen.

Der durch dieses Problem entstandene blinde Fleck bedeutet, dass verdächtiges Verhalten, wie unbefugter Zugriff oder Malware-Infektionen, möglicherweise erst entdeckt wird, wenn es bereits zu spät ist.

In dieser Situation ist es für mittelständische oder große Unternehmen nicht ratsam, sich auf herkömmliche Antiviren-Software (AV) anstelle von Endpunkt-Sicherheitslösungen zu verlassen. Hier sind die Gründe dafür:

1. Unzureichende Kontrolle über Updates und Patches

Antivirus-Software auf nicht verwalteten oder nicht im Besitz befindlichen Geräten wird möglicherweise nicht regelmäßig aktualisiert, wodurch diese Endpunkte anfällig für Angriffe durch Zero-Day-Exploits und Advanced Persistent Threats (APTs) sind. Unternehmen können auf solchen Geräten keine Sicherheitsrichtlinien durchsetzen oder die ordnungsgemäße Konfiguration der AV-Software sicherstellen.

2. Uneinheitliche Sicherheitslage

In Umgebungen mit unterschiedlichen Geräten führen uneinheitliche Antiviren-Konfigurationen zu Schwachstellen. Einige Endpunkte verwenden möglicherweise veraltete Antiviren-Engines, die keinen Schutz vor neueren Ransomware-Varianten wie LockBit oder Clop bieten, die Verschlüsselungsalgorithmen verwenden, die ältere Antiviren-Lösungen nicht entschlüsseln können.

Darüber hinaus können ohne zentrale Verwaltung wichtige Sicherheitseinstellungen wie heuristische Analysen oder Deep Packet Inspection deaktiviert werden, wodurch ausnutzbare Lücken im Netzwerk entstehen.

3. Unklare Sichtbarkeit und verzögerte Reaktion:

Herkömmliche AV-Lösungen auf nicht verwalteten Geräten lassen sich in der Regel nicht in Security Information and Event Management (SIEM)-Systemen integriert werden.

Diese mangelnde Integration bedeutet, dass Indikatoren für Kompromittierung (IOCs), wie ungewöhnliches Prozessverhalten oder anomaler Netzwerkverkehr, der auf Command-and-Control-Kommunikation (C2)-Kommunikation, möglicherweise unentdeckt bleiben.

Ohne Echtzeit-Telemetrie und automatisierte Bedrohungsinformationen können hochentwickelte Malware wie TrickBot oder Cobalt Strike möglicherweise erst erkannt werden, nachdem bereits erheblicher Schaden entstanden ist.

Andererseits kann der Einsatz von Antivirensoftware in folgenden Fällen sinnvoll sein:

- Für kleine Unternehmen mit knappen IT-Budgets können eigenständige AV-Lösungen einen ausreichenden Schutz vor gängigen Bedrohungen bieten (z. B. Adware wie Fireball, Ransomware wie WannaCry).

- Für Unternehmen mit einer begrenzten Anzahl von Endgeräten kann herkömmliche Antivirensoftware ausreichend sein, um sich vor grundlegenden Bedrohungen (z. B. Dridex-Trojanern, Phishing-Angriffen) zu schützen.

- In Unternehmen, in denen die verarbeiteten Daten nicht geschäftskritisch sind, wie z. B. kleine Einzelhandelsunternehmen, können AV-Lösungen wirksam vor Bedrohungen mit geringem Risiko schützen (z. B. PUPs, ältere Viren wie Sality).

- Organisationen, die in einem geschlossenen oder isolierten Netzwerk arbeiten –wie kleine Fertigungsbetriebe mit SCADA-Systemen oder lokale Behörden mit Air-Gap-Umgebungen – können feststellen, dass die reduzierte Angriffsfläche den Einsatz traditioneller AV-Software rechtfertigt.

Es ist anzumerken, dass Luftspalte nicht unfehlbar sind.

Empfohlene Lektüre: Was ist ein Luftspalt? – Mythen und Missverständnisse über Luftspalte.

Entdecken Sie unvergleichlichen Endpunktschutz

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernWie kann die Sicherheitslösung von SentinelOne helfen?

Die Singularity™ Endpoint bietet Echtzeit-Schutz auf Basis künstlicher Intelligenz, der den Ansatz Ihres Unternehmens in Bezug auf Cloud-Sicherheit. Durch die Vereinheitlichung der Sicherheit von der Erstellungsphase bis zur Laufzeit wird sichergestellt, dass jeder Aspekt Ihrer Cloud-Umgebung geschützt ist, unabhängig davon, ob es sich um öffentliche, private oder hybride Clouds handelt.

Die autonome KI der Plattform wehrt Angriffe in Echtzeit ab und ermöglicht eine proaktive Suche nach Bedrohungen in allen Ihren Ressourcen, einschließlich Containern, virtuellen Maschinen und serverlosen Umgebungen.

Diese umfassende Abdeckung ermöglicht es Unternehmen, sicher zu arbeiten, da sie wissen, dass alle Workloads und Daten geschützt sind, wodurch das Risiko von Sicherheitsverletzungen verringert und die kontinuierliche Compliance gewährleistet wird.

Die integrierten, codefreien Automatisierungsworkflows verbessern die betriebliche Effizienz zusätzlich, sodass Teams schnell auf Bedrohungen reagieren und die vollständige Kontrolle über ihre Cloud-Infrastruktur behalten können.

Wichtigste Funktionen

Hacker starten etwa alle zwei Sekunden einen neuen Angriff, während Ransomware-Betreiber ihre Malware und Erpressungstaktiken weiter verfeinern.

Ihre sich weiterentwickelnden Strategien machen Angriffe immer raffinierter und schwieriger abzuwehren. So erleichtert SentinelOne den Umgang mit diesen Bedrohungen

Korrelieren Sie Ereignisse automatisch, um Bedrohungen von Anfang bis Ende mit StorylineTM zu rekonstruieren

Storyline™ bietet Echtzeit-Korrelation über Telemetriedaten von allen verbundenen Endpunkten und liefert einen vollständigen, einheitlichen Kontext für jede Warnmeldung.

Ob es sich um laterale Bewegungen oder die Ausweitung von Berechtigungen handelt – Sie erhalten ein vollständiges Bild vom ersten Angriff bis zur endgültigen Payload, ohne manuelle Untersuchungen durchführen zu müssen. Dies spart Ihrem SOC-Team Zeit und liefert eine klare, umsetzbare Übersicht für eine schnelle Behebung.

Threat Intelligence wird ebenfalls automatisch integriert, sodass Sie ein klareres Verständnis erhalten, ohne über Expertenwissen verfügen zu müssen.

Reagieren Sie mit RemoteOps sofort auf Vorfälle

Die Verwaltung von Endpunkten in einem Unternehmen ist komplex, aber SentinelOne’s RemoteOps vereinfacht dies. Von einer einzigen Konsole aus können Sie Untersuchungen durchführen, reagieren und Daten von Endpunkten abrufen, ohne die Produktivität Ihrer Benutzer zu beeinträchtigen .

Wenn Sie Patches installieren oder ein Skript auf Tausenden von Geräten ausführen müssen, ist all dies möglich – auf Unternehmensebene, in Echtzeit und ohne Ausfallzeiten. SentinelOne bietet vollständige Transparenz über Netzwerke, Endpunkte und Clouds und scannt alle Assets und verbundenen Geräte mit seiner agentenlosen Schwachstellen-Scan-Funktion.

Es umfasst über 2.000 integrierte Ressourcenkonfigurationsprüfungen und kann über 750 Arten von Cloud-Geheimnissen und Zugriffsschlüsseln scannen. Benutzer können das agentenlose Scannen von einzelnen Servern auf große Rechenzentren skalieren, und es gibt keine Probleme mit der Betriebssystemkompatibilität, da es auf allen Plattformen funktioniert.

Verwandeln Sie Ihre Verteidigungsmaßnahmen mit einer Offensive Security Engine (OSE) in Angriffe

Anstatt in Bedrohungswarnungen zu versinken, kann sich Ihr System mit der Offensive Security Engine (OSE) von SentinelOne auf das Wesentliche konzentrieren. Sie hebt ebenfalls Schwachstellen hervor, denkt aber vor allem wie ein Angreifer.

Die OSE von SentinelOne simuliert das Verhalten echter Angreifer und filtert Störsignale heraus, sodass Sie einen klaren Überblick darüber erhalten, welche Schwachstellen wirklich ausnutzbar sind. Siewissen genau, was Sie beheben müssen, und können dies sofort tun, bevor Angreifer einen Weg finden, einzudringen.

Diese evidenzbasierten Berichte geben Ihrem Team die notwendigen Einblicke, um risikoreiche Probleme zu priorisieren und vage Schwachstellenlisten in einen klaren und gezielten Aktionsplan umzuwandeln. Die Verified Exploit Paths™ von SentinelOne gehen über die einfache grafische Darstellung von Angriffspfaden hinaus, finden versteckte Probleme und liefern evidenzbasierte Erkenntnisse für eine verbesserte Cybersicherheit.

Schließen Sie jede Lücke rechtzeitig vor dem Eindringen von Bedrohungen mit Network Discovery

Im Grunde genommen sind nicht verwaltete Endpunkte offene Türen in Ihrem Netzwerk. Network Discovery von SentinelOne’s identifiziert sie, sobald sie auftreten, und hilft Ihnen mit nur wenigen Klicks, sie in Einklang mit den Vorschriften zu bringen. Auf diese Weise müssen Sie keine Zeit mehr damit verbringen, zu raten, wo die Sicherheitslücken liegen.

Beenden Sie die Alarmmüdigkeit mit automatisierter Erkennung

Das Letzte, was Ihr SOC-Team braucht, ist eine Flut von Fehlalarmen. Durch die Kombination von statischen und verhaltensbasierten Erkennungsmethoden liefert SentinelOne präzise, umsetzbare Warnmeldungen, während seine Automatisierungs-Engine die Reaktionen auf verdächtige Verhaltensweisen übernimmt. Das Ergebnis? Weniger Kopfzerbrechen und eine bessere Abwehr von Bedrohungen – eine Win-Win-Situation.

Schützen Sie Ihren Endpunkt

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernFazit

Ältere Antivirenprogramme wurden für einfachere Zeiten entwickelt, in denen Bedrohungen besser vorhersehbar waren und Netzwerke auf physische Grenzen beschränkt waren. Diese Lösungen stützen sich stark auf veraltete signaturbasierte Erkennungsmethoden, die bei bekannter Malware gut funktionieren, aber Schwierigkeiten haben, dateilose Angriffe wie ZTEs und APTs zu erkennen, die ohne Signaturen auskommen.

Infolgedessen kratzen AVs bei den heutigen fortschrittlichen Bedrohungen kaum an der Oberfläche, sodass Angreifer leicht an ihren veralteten Abwehrmaßnahmen vorbeikommen und Ihre Endpunkte angreifen können.

Endpoint Security hingegen wurde entwickelt, um den Herausforderungen einer verteilten, sich schnell entwickelnden digitalen Umgebung gerecht zu werden.

Im Gegensatz zu AV-Software geht Endpunktsicherheit über die passive Erkennung von Bedrohungen hinaus und umfasst Echtzeit-Verhaltensanalysen, automatisierte Reaktionen und forensische Funktionen. Diese Funktionen helfen Endpunkt-Sicherheitsplattformen dabei:

- Unbekannte Bedrohungen zu identifizieren und automatisch darauf zu reagieren, bevor sie Schaden anrichten.

- Seitliche Bewegungen über Netzwerke hinweg zu verhindern, insbesondere in dynamischen Umgebungen wie Cloud-Infrastrukturen.

- Detailliertere Einblicke in die Art und Weise, wie ein Angriff stattgefunden hat, die Ursache, die betroffenen Dateien oder Prozesse und den Umfang der Sicherheitsverletzung für eine schnellere Behebung.

Diese Lösungen schließen die kritischen Lücken, die herkömmliche Antivirenprogramme hinterlassen, und ermöglichen eine proaktive und widerstandsfähige Cybersicherheitsstrategie.

Dieser moderne Ansatz gewährleistet einen umfassenden Schutz, verteidigt aktiv Ihre Vermögenswerte und gewährleistet die Integrität Ihrer Betriebsabläufe. Überlassen Sie die Sicherheit Ihres Unternehmens nicht dem Zufall. Entscheiden Sie sich für SentinelOne, um Ihre Abwehr mit einer widerstandsfähigen, zukunftssicheren Cybersicherheitsstrategie zu stärken.

"FAQs

Wenn Sie über Endpoint Security verfügen, benötigen Sie wahrscheinlich kein Antivirenprogramm. Endpoint-Lösungen bieten einen umfassenderen Schutz, indem sie Benutzer, Prozesse und Netzwerkaktivitäten überwachen, um vor bekannten und unbekannten Bedrohungen zu schützen.

Antivirus-Software ist zwar einfacher, aber die erweiterten Funktionen von Endpoint-Lösungen wie Echtzeit-Verhaltensanalysen und automatisierte Reaktionen auf Bedrohungen machen sie zu einer besseren Wahl für modernen Schutz.

Endpoint Security schützt alle verbundenen Geräte vor einer Vielzahl von Bedrohungen und umfasst erweiterte Funktionen wie Echtzeitüberwachung und Reaktion auf Bedrohungen. Antivirus hingegen erkennt und entfernt in erster Linie bekannte Viren und Malware.

Ein Endpunkt ist jedes Gerät, das mit einem Netzwerk verbunden ist und an Remote-Computing teilnimmt. Dazu gehören Laptops, Smartphones, Server und sogar IoT-Geräte. Im Wesentlichen gilt jedes Gerät, das mit einem zentralen Netzwerk kommuniziert, als Endpunkt.