Beschouw beveiligings-ID's als speciale pasjes met unieke codes die zijn gemaakt om te controleren en bij te houden wie toegang heeft tot wat. Stel je nu voor dat je bedrijf deze speciale pasjes bij alle belangrijke toegangspunten gebruikt.

Dit is hoe het doorgaans werkt: bezoekerspasjes beperken gasten tot algemene ruimtes, werknemerspasjes geven personeel toegang tot werkruimtes die verband houden met hun functie, en beheerderspasjes geven leidinggevenden of ander senior personeel toegang tot meer beperkte, risicovolle ruimtes. Dit is precies hoe SID's in uw IT-systemen functioneren: ze beschermen kritieke systemen, bedrijfsgeheimen en gevoelige gegevens tegen ongeoorloofde toegang.

Laten we het concept van Security Identifiers (SID's) eens nader bekijken en onderzoeken wat SID's zijn, waarom ze belangrijk zijn, hoe ze werken en wat enkele best practices zijn voor het oplossen van veelvoorkomende SID-problemen.

Wat is een beveiligings-ID (SID)?

Wat is een beveiligings-ID (SID)?

Een Beveiligings-ID (SID) is een unieke, onveranderlijke waarde die wordt gebruikt in Windows-omgevingen zoals Windows-servers, besturingssystemen en Active Directory om beveiligingsprincipalen te identificeren, toegang te controleren en beveiligingsincidenten op te lossen.

SID's geven beveiligingsprincipalen, zoals computeraccounts, gebruikers, processen en beveiligingsgroepen, unieke identificatiecodes die hen onderscheiden van alle anderen, waardoor toegangsbeheer eenvoudiger wordt. Meestal is dit een lange tekenreeks, bijvoorbeeld S-1-5-21-3632462615-3141105534-30830830-1115, worden SID's nooit hergebruikt en blijven ze hetzelfde, ongeacht of de gebruikersidentiteit verandert.

Dit is wat de lange reeks tekens in SID's betekent.

| Component | Betekenis |

|---|---|

| s | Geeft aan dat de tekenreeks een SID is |

| 1 | Geeft de versie van de SID-structuur aan, ook wel het revisieniveau van de SID genoemd |

| 5 | Geeft de autoriteit aan die de SID heeft uitgegeven, ook wel de identificatieautoriteit genoemd. De waarden van de SID-identificatieautoriteit lopen van 0 tot 5. 5 verwijst hier naar de NT-autoriteit. |

| 21 | Deze waarde geeft de waarde van de subautoriteit weer, die de grootte van het domein aangeeft. In dit geval heeft de SID drie subautoriteiten. |

| 3632462615-3141105534-30830830 | Identificeert het domein of de lokale computer waar de SID vandaan komt. In combinatie met de subautoriteitswaarde zorgt dit ervoor dat als een John Reed toegang heeft tot twee domeinen, hij voor elk domein een andere SID heeft en dat de ene SID geen geldige beveiligings-ID is voor het andere domein. |

| 1115 | Dit wordt de relatieve identificatie (RID) genoemd en geeft de beveiligingsprincipaal aan, zodat als er twee John Reeds binnen dezelfde organisatie zijn, geen van beiden toegang heeft tot gevoelige bronnen die voor de ander bedoeld zijn. |

Wat is het doel van beveiligingsidentificatoren in cyberbeveiliging?

Het belangrijkste doel van SID's in cyberbeveiliging is het bieden van een adequate basis voor identiteits- en toegangsbeheer in Windows-omgevingen. SID's spelen de volgende cruciale rollen.

- Objectidentificatie: SID's koppelen beveiligingsprincipes aan specifieke ID's om entiteiten gemakkelijk te kunnen identificeren en hun activiteiten rond gevoelige bestanden gemakkelijk te kunnen controleren.

- Toegangscontrole: Windows controleert SID's aan de hand van toegangscontrolelijsten (ACL's) om de machtigingsniveaus te bepalen die aan specifieke beveiligingsprincipalen zijn gekoppeld. Dit zorgt ervoor dat gebruikers niet meer en niet minder machtigingen krijgen (lezen, schrijven, verwijderen, enz.) die in de toegangscontrolelijsten zijn gespecificeerd.

- Monitoring en controle: SID's worden in Windows-logboeken gebruikt om toegangsgebeurtenissen zoals inlogpogingen en bestandswijzigingen bij te houden. Hierdoor kunnen beveiligingsteams de activiteiten van gebruikers in de gaten houden, gecompromitteerde accounts isoleren en beveiligingsincidenten zoals mislukte inlogpogingen, ongeoorloofde verwijdering van bestanden, enz. oplossen.

- Beveiliging: Omdat ze worden gegenereerd met behulp van complexe hashmechanismen en zijn ingebed in toegangstokens, zijn SID's, in tegenstelling tot gebruikersnaam/wachtwoordcombinaties, moeilijk te stelen, te ontcijferen of te dupliceren, waardoor het risico op inbreuken wordt beperkt. SID's bieden ook domeinoverschrijdende toegangsfuncties die consistente toegangscontroles mogelijk maken voor verschillende domeinen in bedrijfsnetwerken.

Waar worden beveiligings-ID's gebruikt?

Windows gebruikt SID's om bestandsaccess, groepsrechten en functies op systeemniveau te beheren in de volgende elementen:

- Beveiligingsdescriptoren: om het eigendom van een object aan te duiden, bijvoorbeeld de eigenaar van een bestand.

- Toegangscontrole-items: om aan te geven welke beheerders toegang hebben of geen toegang hebben, en welke toegangsgebeurtenissen worden gecontroleerd.

- Toegangstokens: om te bewijzen wie de gebruiker is, tot welke groep hij behoort en welk type machtigingen hij heeft.

Zoeken naar beveiligings-ID's: hoe vindt u een beveiligings-ID-nummer?

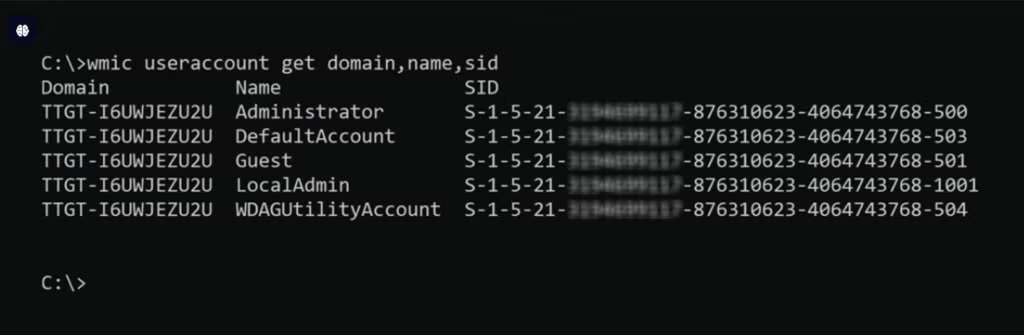

Nu we begrijpen wat beveiligings-ID's zijn en wat hun doel is, volgt hier hoe u de SID van een gebruiker kunt opvragen:

Ga naar de Windows-register-editor en open de Windows Management Instrumentation Command (WMIC). Dit is een CLI voor het uitvoeren van beheertaken. Voer na het openen de volgende opdracht uit:

Beveiligings-ID's versus gebruikersnamen

Beveiligings-ID's versus gebruikersnamen

Beveiligings-ID's zijn machinaal leesbare tekenreeksen die de toegang van gebruikers regelen, terwijl gebruikersnamen door mensen leesbare tekencombinaties zijn die gebruikers identificeren. In de onderstaande tabel worden de belangrijkste verschillen weergegeven.

| SID's | Gebruikersnamen |

|---|---|

| Uniek en niet te dupliceren, biedt een extra beveiligingslaag | Vaak gedupliceerd in verschillende omgevingen, waardoor gestolen gebruikersnaam/wachtwoordcombinaties belangrijke aanvalsvectoren zijn bij brute force-aanvallen en andere gerelateerde aanvallen |

| Onveranderlijk — de SID van een gebruiker binnen een domein verandert nooit, behalve wanneer zijn account wordt verwijderd | Grotendeels veranderlijk |

| SID's worden gegenereerd via hashing, waardoor ze moeilijker te manipuleren zijn. | Gebruikersnamen worden gegenereerd met behulp van platte tekst en zijn gemakkelijker te manipuleren. |

Hoewel beveiligings-ID's en gebruikersnamen twee verschillende concepten zijn, werken ze harmonieus samen om identiteiten en netwerkbronnen in Windows-omgevingen te beveiligen.

Soorten beveiligings-ID's

Windows biedt een breed scala aan SID's, die elk een ander doel dienen.

Hier volgt een overzicht van enkele belangrijke soorten beveiligings-ID's:

- Bekende SID's: Dit zijn over het algemeen constante ID's die generieke gebruikers en groepen identificeren. Windows heeft deze SID's vooraf gedefinieerd met specifieke betekenissen. De SID voor

Everyone – S-1-1-0omvat alle gebruikers, terwijlLocal Administrators – S-1-5-32-544de groep lokale beheerders vertegenwoordigt. - Globaal unieke identificatiecodes (GUID) SID's: GUID's zijn objectidentificatiecodes van Active Directory. Ze worden toegewezen aan nieuwe objecten naast bekende SID's wanneer nieuwe domeinen of accounts worden aangemaakt.

- Relatieve identificatiecodes (RID) SID's: RID's zijn de unieke tekenreeksen aan het einde van SID's. Ze identificeren specifieke principals binnen een domein of groep.

- Domeinspecifieke SID's: Deze SID's geven een Windows- of Active Directory-domein weer en de entiteiten binnen het domein. Deze SID's bevatten een domein-SID, gevolgd door een unieke RID voor elk object in het domein.

- Security Account Manager (SAM)-SID's: In Windows bevatten SAM-databases de gebruikers- en accountgegevens die toegang tot gevoelige activa regelen. SAM-SID's zijn de waarden die de principals binnen of met toegang tot de SAM-database identificeren.

- SID's voor virtuele accounts: Dit zijn SID's voor het verifiëren en afdwingen van de machtigingsniveaus die zijn toegekend aan apps, services en processen.

Hoe werken beveiligings-ID's?

Beschouw SID's als het fundament waarop u uw IAM-fort in Windows bouwt. Hier volgt hoe SID's werken.

- SID-toewijzing: Wanneer een account wordt aangemaakt in Windows, wordt er onmiddellijk een bijbehorende SID gegenereerd, toegewezen en opgeslagen in een beveiligingsdatabase.

- SID-naar-ACL-correlatie: Zodra SID's zijn gegenereerd, worden ze gekoppeld aan de machtigingen en privileges die zijn beschreven in de toegangscontrolelijsten.

- Gebruikersauthenticatie: Telkens wanneer een beveiligingsprincipaal zich aanmeldt, controleert Windows eerst of de aanmeldingsgegevens geldig zijn. Als dat het geval is, haalt het de SID uit de database op en plaatst deze in een token.

- Op SID gebaseerde toegangscontrole: Windows controleert de SID aan de hand van de beveiligingsinstellingen—die ook in het toegangstoken zijn opgenomen&— om te bepalen tot welke bestanden en bronnen de gebruiker toegang heeft.

Een beveiligings-ID (SID) instellen

SID's worden over het algemeen standaard geactiveerd in Windows-systemen zodra entiteiten zijn aangemaakt. Toch worden sommige services — bijvoorbeeldkerneldrivers en de System Center Operations Manager (SCOM) HealthService, die de SQL-server bewaakt—niet automatisch met service-SID's.

Om SID's in dergelijke services in te stellen, configureert u de service zodat deze een service-SID kan gebruiken. Maak vervolgens het aanmeldingsproces dat SID-verificatie activeert. Als u bijvoorbeeld een SID wilt instellen voor de SCOM HealthService:

- Gebruik SC.exe, een CLI in de Windows SDK, om de SID te maken.

- Vraag de beveiligingsinstellingen en machtigingen op SQL-databaselevel op om te controleren of de SCOM HealthService SID is gemaakt.

- Maak een Windows-aanmelding aan in SQL Server met behulp van een query of SQL Server Management Studio (SSMS).

- Wijs rollen en machtigingen toe aan de SID op dezelfde manier als u dat zou doen voor entiteiten met standaard-SID's.

Veelvoorkomende problemen met beveiligings-ID's en hoe u deze kunt oplossen?

Zoals alle mechanismen die zijn ontworpen om de beveiliging te verbeteren, hebben SID's hun problemen en risico's. Hier volgt een kort overzicht van de belangrijkste problemen met SID's en hoe u deze kunt oplossen.

1. Blootstelling aan SID-geschiedenisinjectie

Blootstelling aan SID-geschiedenisinjectie is een kwetsbaarheid waarmee hackers misbruik kunnen maken van de SID-geschiedenis door SID-waarden te injecteren die privilege-escalatie of externe toegang tot gevoelige bronnen mogelijk maken.

Om blootstelling aan SID-geschiedenisinjectie te voorkomen, verwijdert u verweesde accounts en gebruikt u identiteitsdetectie- en responsetools. Deze tools kunnen helpen bij het beheren van beveiligingsprincipes en het in realtime detecteren van identiteitsbedreigingen. U kunt ook SIEM-tools gebruiken om toegangspatronen en activiteiten rond SID's te loggen en te controleren.

2. Dubbele SID's

SID's worden gedupliceerd wanneer twee domeincontrollers die verantwoordelijk zijn voor het uitgeven van unieke SID's dezelfde relatieve ID-pools krijgen. Hierdoor krijgen onbedoelde entiteiten toegang tot machtigingen die bedoeld zijn voor hun tegenhangers in het dubbele domein, wat ernstige risico's met zich meebrengt op bedreigingen van binnenuit en laterale bewegingen.

U kunt dit oplossen door Ntdsutil te gebruiken om dubbele SID's te vinden en opnieuw te configureren. U kunt ook domeincontrollers bijhouden om ervoor te zorgen dat dezelfde RID-pool nooit twee keer wordt toegewezen.

3. Verweesde SID's

Net zoals er vaak verweesde accounts achterblijven wanneer gebruikers het bedrijf verlaten of van functie veranderen, blijven er verweesde SID's achter in ACL's wanneer beveiligingsprincipals worden verwijderd of naar een ander domein worden verplaatst. Als ze lange tijd onopgemerkt blijven, kunnen verweesde SID's worden gebruikt om geavanceerde persistente bedreigingen (APT's) uit te voeren.

Voer regelmatig PowerShell-scripts uit om verweesde SID's te identificeren en alle bijbehorende machtigingen te verwijderen.

4. Onopgeloste SID's

Onopgeloste SID's zijn SID's die niet overeenkomen met vriendelijke namen in het systeem. Dit is mogelijk geen probleem als het een Capability DID betreft, aangezien deze niet op dezelfde manier worden opgelost als andere SID's. Maar als de onopgeloste SID dat niet is, kan het een dubbele SID zijn, een SID met een verwijderd account of een SID met een verbroken vertrouwensrelatie.

Om de oorzaak te vinden en op te lossen, schakelt u foutopsporingslogboekregistratie in of gebruikt u Ntdsutil om dubbele SID's te herstellen.

Best practices voor het beheer van beveiligings-ID's

Goed SID-beheer is essentieel voor de beveiliging van uw Windows-netwerken. Hier volgen enkele tips voor SID-beheer.

- Kies waar mogelijk altijd voor door het systeem gegenereerde SID's in plaats van handmatig aangemaakte SID's. Handmatig aangemaakte SID's zijn gevoelig voor menselijke fouten.

- Hanteer het principe van minimale rechten (POLP) door gebruikers de minimale rechten te geven die nodig zijn om hun taken effectief uit te voeren.

- Sta rolgebaseerde toegang toe aan groepen, niet aan individuele gebruikers. Dit beperkt het risico van verweesde SID's, waarbij rechten van eerdere rollen worden meegenomen wanneer gebruikers van baan of functie veranderen.

- Zoek en verwijder regelmatig verweesde SID's en werk de bijbehorende rechten bij om overtollige of verouderde rechten te verwijderen en ongecontroleerde toegang te minimaliseren.

- Behandel SID's als geheimen. Deel ze niet en bewaar ze niet op onveilige plaatsen; er is altijd wel een aanvaller op zoek naar het volgende slachtoffer.

- Gebruik SIEM-tools om gebruikersactiviteiten, toegangspatronen en SID-wijzigingen te loggen. Dit levert monitoringgegevens op voor het detecteren van verdachte SID-gerelateerde incidenten voordat er inbreuken plaatsvinden.

- Maak back-ups van ACL's, SID's en bijbehorende machtigingen om naadloos herstel mogelijk te maken wanneer zich beveiligingsincidenten of rampen voordoen.

- Patch systemen en software regelmatig; u wilt niet dat hackers kwetsbaarheden in uw systemen misbruiken om SID's te manipuleren en toegang te krijgen tot gevoelige activa.

Beveiligings-ID's beheren in Windows-omgevingen

Om SID's in Windows effectief te beheren, moet u:

- SID-beheertaken automatiseren, zoals het maken van back-ups van SID's en ACL's, het opsporen van dubbele SID's en het verwijderen van verweesde SID's.

- ACL's correct definiëren, inclusief machtigingen en bijbehorende SID's, rekening houdend met kernconcepten voor toegangscontrole zoals POOP, RBAC en just-in-time-toegang (JIT).

- Gebruik waar nodig gecentraliseerde oplossingen voor identiteits- en toegangsbeheer (IAM), monitoringplatforms en vooraf gebouwde programma's. IAM-tools stroomlijnen identiteitsbeheer en voorkomen overmatige machtigingen en andere identiteitsrisico's. Monitoringplatforms helpen u identiteitsbedreigingen te detecteren voordat aanvallers uw systemen kunnen binnendringen. Ingebouwde programma's zoals PowerShell zijn handig voor het oplossen van SID's, het wijzigen van SID-configuraties en het verwijderen van verweesde SID's.

- Voorkom ongeoorloofde toegang tot SID's en toegangsconfiguraties.

AI-gestuurde cyberbeveiliging

Verhoog uw beveiliging met realtime detectie, reactiesnelheid en volledig overzicht van uw gehele digitale omgeving.

Vraag een demo aanConclusie

Beveiligings-ID's (SID's) zijn van cruciaal belang voor het beheer van veilige toegang tot gevoelige bestanden, mappen en bedrijfsmiddelen in Windows-omgevingen. SID's identificeren entiteiten en hun machtigingen op unieke wijze, zodat ingelogde gebruikers alleen toegang hebben tot bronnen die zijn opgegeven in toegangscontrolelijsten (ACL's).

Naast het voorkomen van ongeoorloofde toegang, stellen ze domeinbeheerders in staat om entiteiten die interactie hebben met bedrijfskritische activa bij te houden en inbreuken te voorkomen.

SID's zijn echter alleen effectief als de bijbehorende risico's worden aangepakt, best practices voor SID's worden geïmplementeerd en goed SID-beheer en -monitoring worden afgedwongen.

FAQs

Een SID is een unieke alfanumerieke tekenreeks voor het identificeren van trustees in Windows-omgevingen.

Gebruik Windows Local Security Authority (LSA) om gebruikersnamen en bijbehorende SID-waarden te vertalen.

Om een SID op te zoeken, voert u de volgende opdracht uit in de Windows-opdrachtprompt:

wmic useraccount get domain,name,sid

Windows gebruikt SID's als een effectieve manier om beveiligingsprincipes te onderscheiden. In een scenario waarin twee personen in een organisatie dezelfde naam hebben, bijvoorbeeld Rob Smith, is de SID van cruciaal belang om de machtigingen van Rob Smith 1 te onderscheiden van die van Rob Smith 2. Windows gebruikt SID's ook om toegangscontrole te vergemakkelijken en het oplossen van incidenten te vergemakkelijken.

Veelvoorkomende voorbeelden van SID's zijn Word SID's—S-1-1-0, Null SID's—S-1-0-0 en lokale account-SID's—S-1-5-113.

SID's hebben doorgaans de vorm van een lange reeks cijfers voorafgegaan door een letter S. Bijvoorbeeld: S-1-5-21-3632462615-3141105534-30830830-1115.

Over het algemeen hoeft u uw SID's niet handmatig te wijzigen, omdat ze automatisch worden gegenereerd. Als dat toch nodig is, kunt u het volgende doen:

- Het account verwijderen en opnieuw toevoegen aan het domein, waardoor een nieuwe automatisch gegenereerde SID wordt geactiveerd.

- Sysprep gebruiken in de Windows-opdrachtprompt. Hiervoor zijn echter beheerdersrechten vereist en bij te frequent gebruik kan het account worden geblokkeerd.